综合练习2 设置访问权限,Easy-IP访问外网,内外网访问

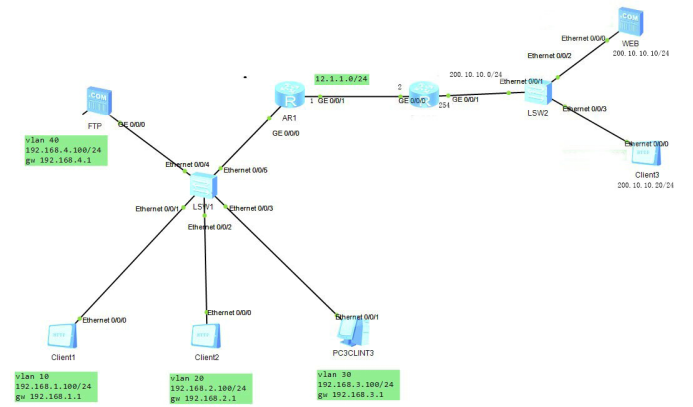

实验拓扑图:

实验要求:

1.pc、路由、交换基本配置,vlan间路由互通。

2.vlan20、vlan30可以访问FTP,VLAN10不允许访问FTP。

3.AR1通过easy-ip方式实现私网地址访问外网。

4.只允许client1可以访问WEB-SERVER的80端口,其它client不能访问,放行其它的访问流量。

5.在内网搭建FTP并允许外网用户clent3访问。

实验步骤:

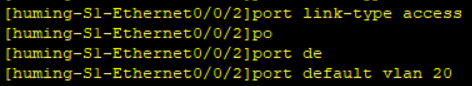

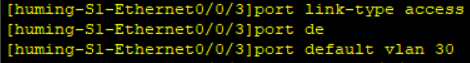

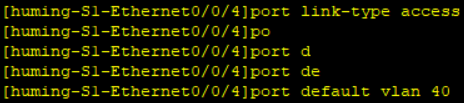

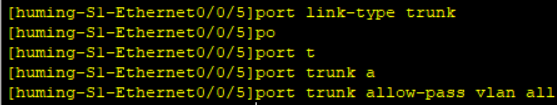

配置S1的5个接口

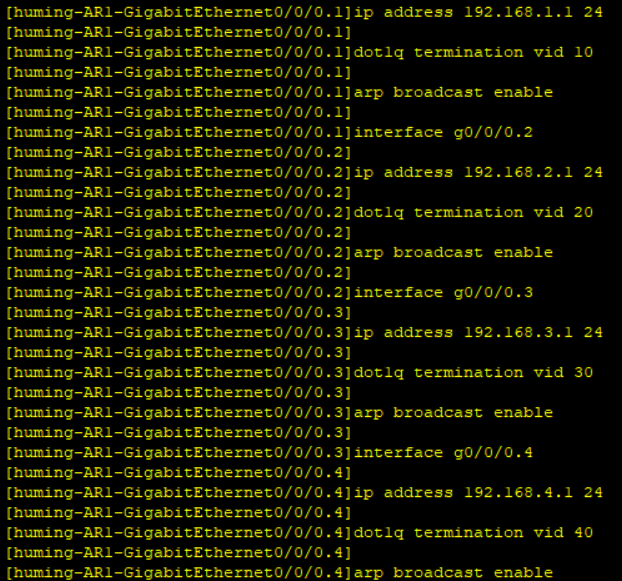

因为AR1连接4个不同的vlan,所以设置单臂路由:

将G0/0/0接口分为0/0/0.1, 0/0/0.2 ,0/0/0.3 ,0/0/0.4 ,

如下图所示:

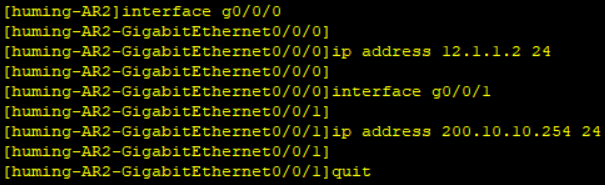

AR2的g0/0/0接口IP设置为12.1.1.2/24 g0/0/1接口IP设置为200.10.10.254/24

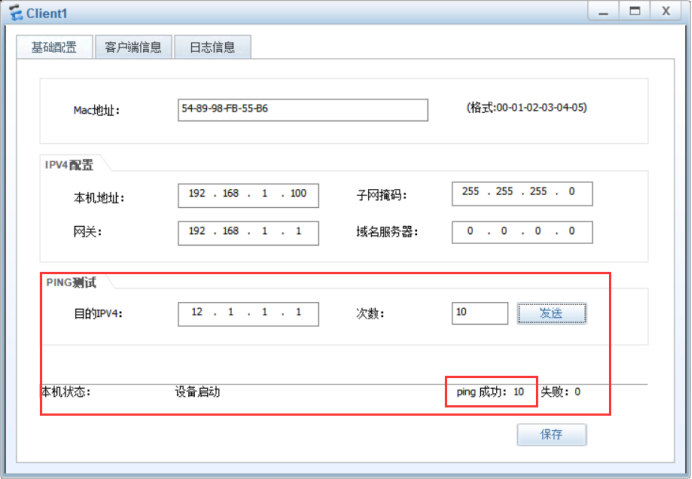

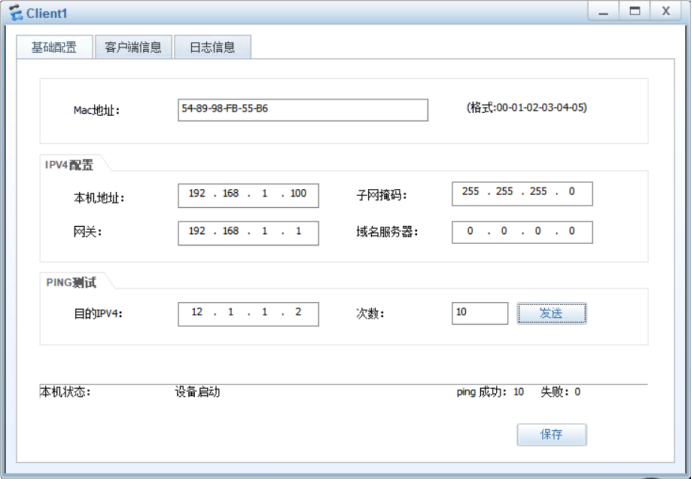

使用client1去ping12.1.1.1来检测其连通性,发现连通性配置完成

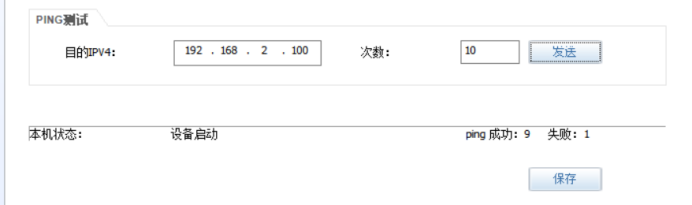

Vlan之间ping(使用client1 ping client2的192.168.2.100的地址)

也能ping通

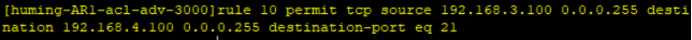

2.vlan20、vlan30可以访问FTP,VLAN10不允许访问FTP。

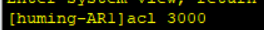

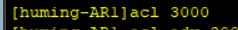

在AR1上设置添加ACL高级设置(ACL 3000-3999)

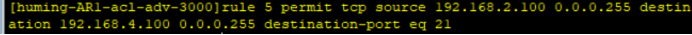

根据rule 5 permit tcp source 192.168.2.100 0.0.0.255 destination 192.168.4.100 0.0.0.255 destination-port eq 21

命令设置规则 命令含义:规则 5(规则号可以自己更改)permit (允许)tcp(协议)source (源IP)192.168.2.100 0.0.0.255(反向掩码)destination (目的IP)192.168.4.100 0.0.0.255(反向掩码)destination-port eq 21(服务端口号21)

即,允许vlan20访问

同理设置vlan 30

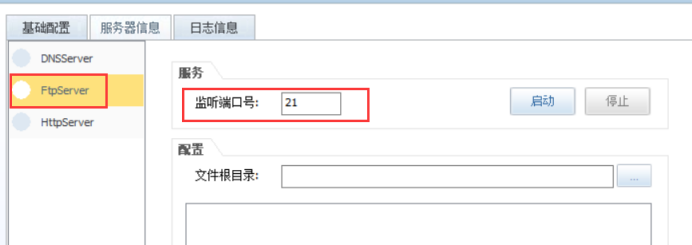

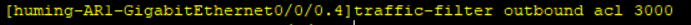

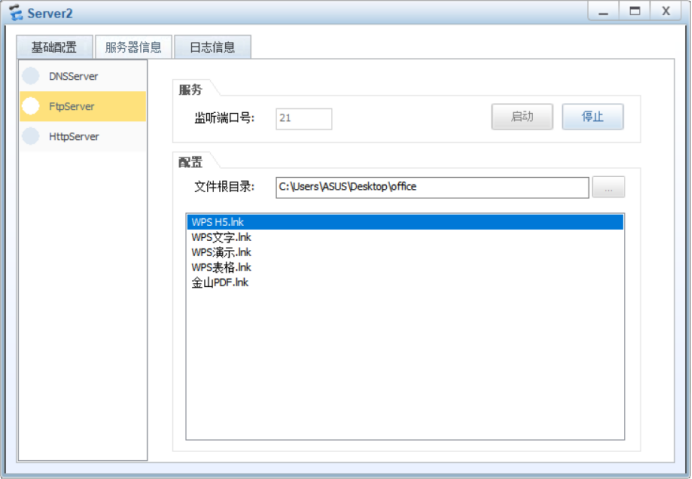

因为ftp端口号为21(默认) ,在设置规则的时候可以自己更改,如果更改,不要忘记更改FTP服务器里面的端口号

拒绝 vlan 10 访问 FTP服务器规则:

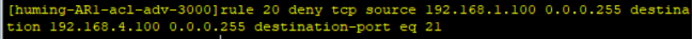

配置报文过滤,流量匹配3000:

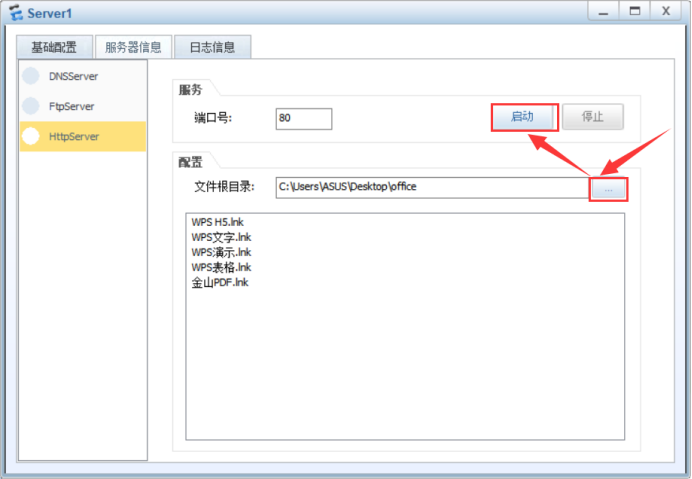

开启服务

选择文件根目录,然后点击“启动”

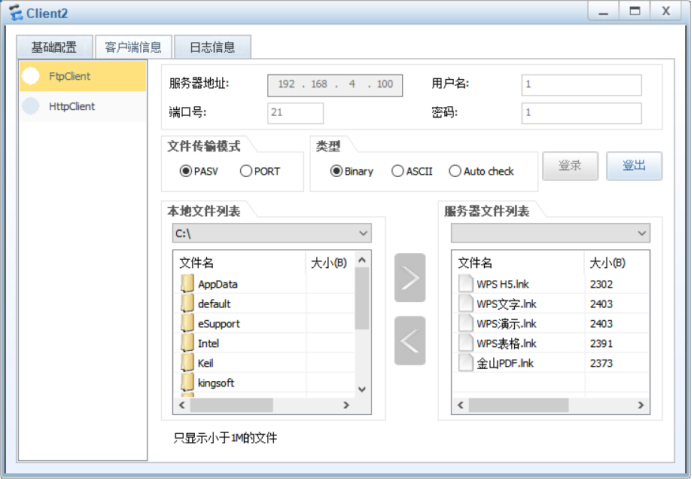

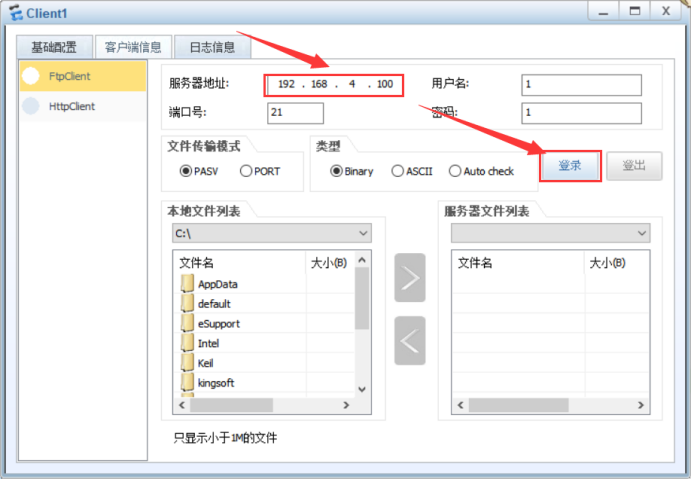

打开client 1 和 client 2 检测看是否能登陆FTP

Client 2 可以登陆成功:

Client 1属于vlan10 不可以登录进ftp

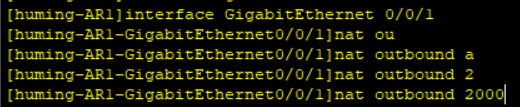

让AR1通过easy-ip方式实现私网地址访问外网

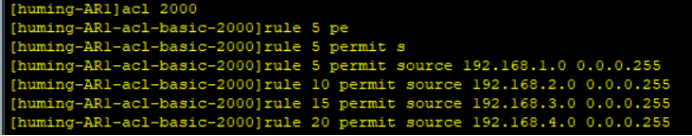

先设置ACL 2000 (普通ACL 2000-2999)

外接口设置流量匹配2000:

使用Client1 ping 外网

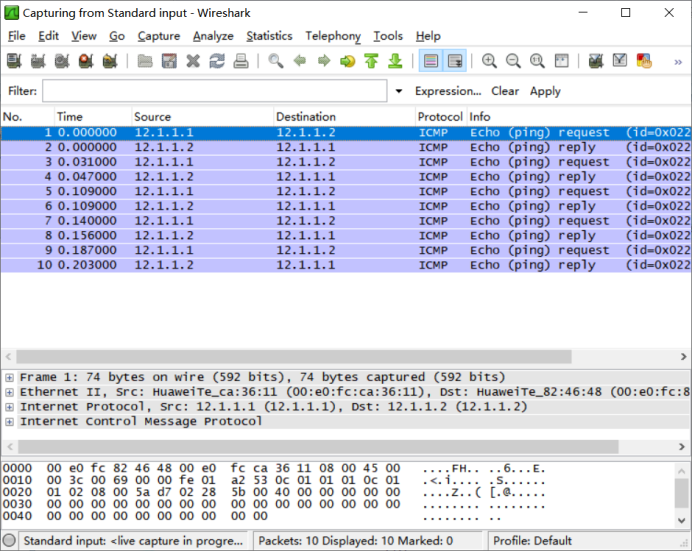

并使用抓包工具发现ping 外网成功。

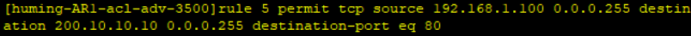

想要设置只允许client1可以访问WEB-SERVER的80端口,其它client不能访问,放行其它的访问流量。要AR1设置ACL规则,并在接口使用traffic-filter命令对三层报文进行过滤(前提可以实现路由之间的通信搭建OSPF协议,一开始规则设好之后发现谁都不可以访问,就是因为忘了)

设置ACL 规则:

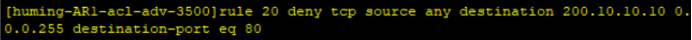

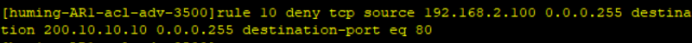

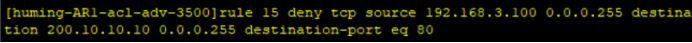

Deny tcp source any (拒绝任意网络访问)

不过为了以防万一,还是分别都设置了一下拒绝

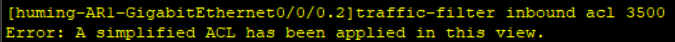

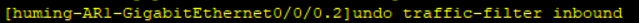

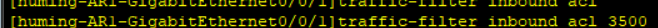

在接口的内接口对三层报文进行过滤

发现不能设置,出错原因是因为曾经设过一次,所以可以先把它undo 一下

然后再设置

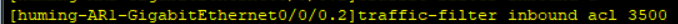

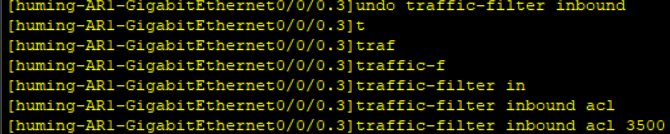

同理g0/0/0.3 、 g0/0/0接口

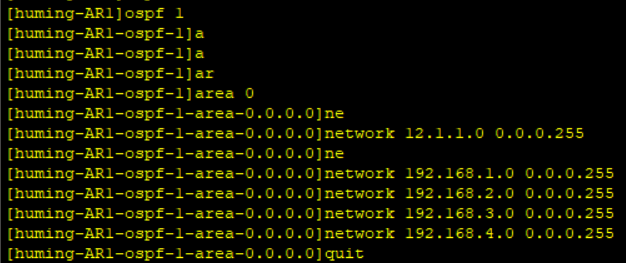

AR1设置OSPF

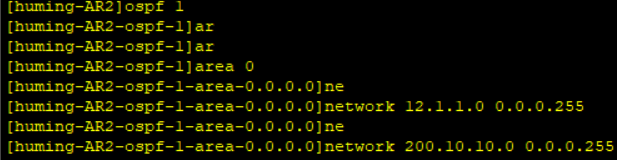

AR2设置OSPF

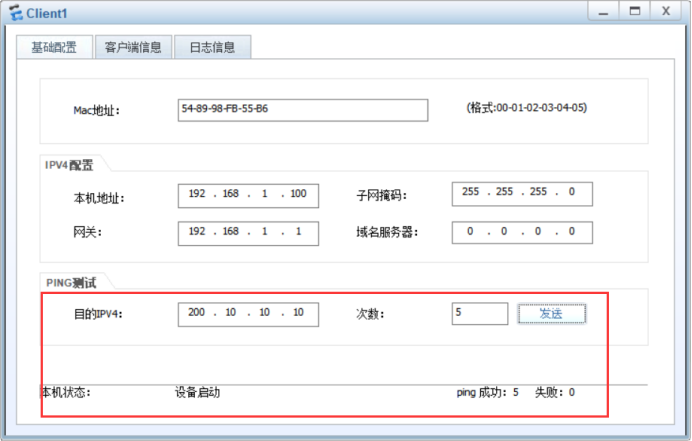

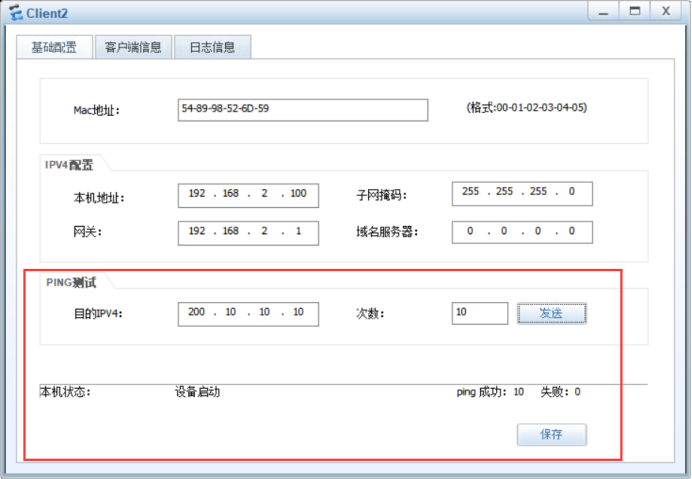

然后使用client 1以及client 2的ping 测试外网:

开启server1的HTTP服务:

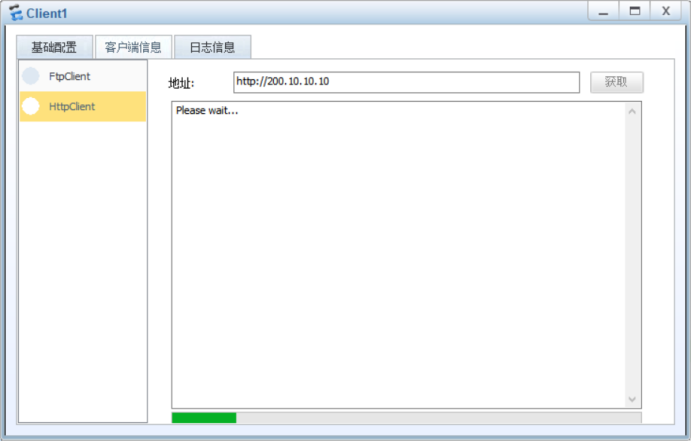

然后使用client 1登陆Http 80 端口

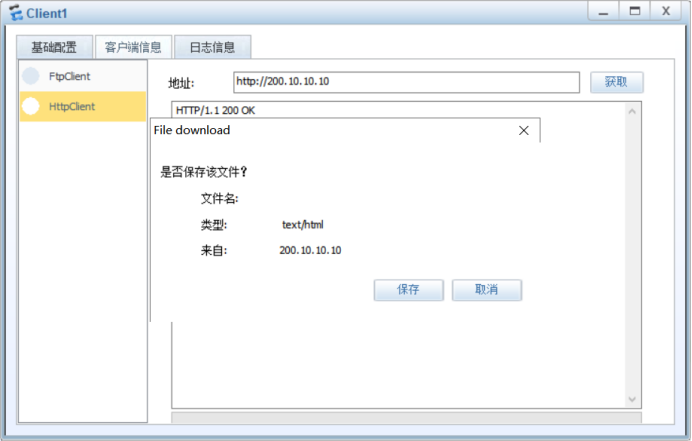

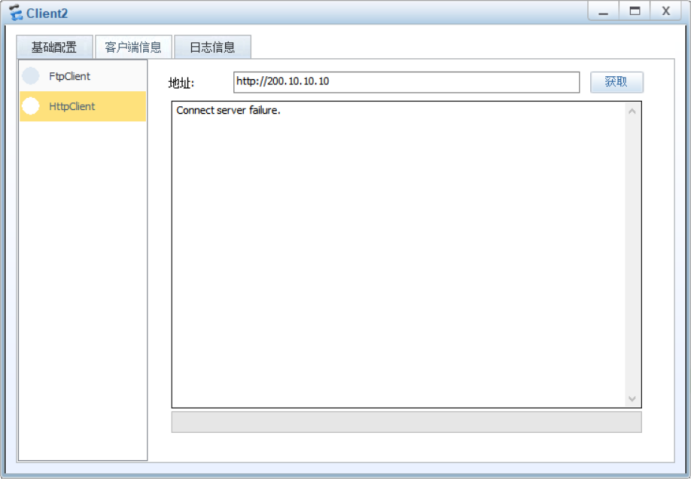

使用client 2登陆测试:(不能访问)

在内网搭建FTP并允许外网用户clent3访问

因为之前设置过ACL 3000设置ftp规则 ,所以可以在AR1上重新加一条允许外网访问的规则,如下图所示:

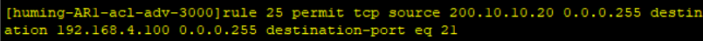

使用外网client 3 ping FTP服务器测试:

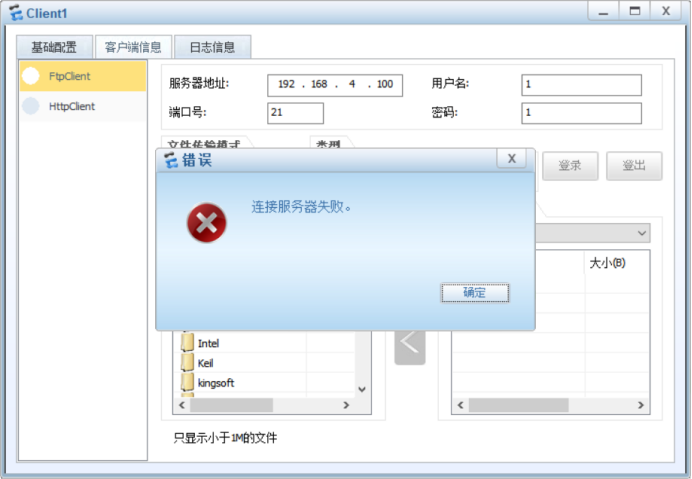

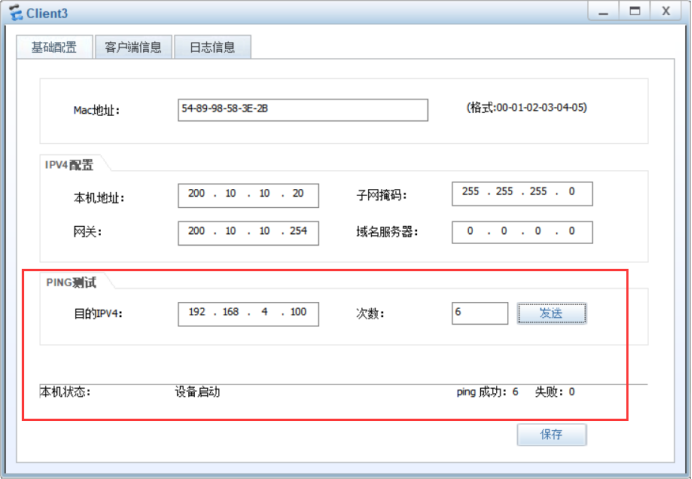

登陆FTP服务器测试:

完成实验

浙公网安备 33010602011771号

浙公网安备 33010602011771号