金山胖&你竟然赶我走&二维码

金山胖

WP

1.题目

压缩包打开,给了一张gif

没做过misc哈哈哈,感觉杂项还挺有意思的

2.解题

wps方式,选择GIF编辑,,,答案藏在21帧,51帧,79帧

三部分连起来,flag

flag{he11ohongke}

你竟然赶我走

一张jpg

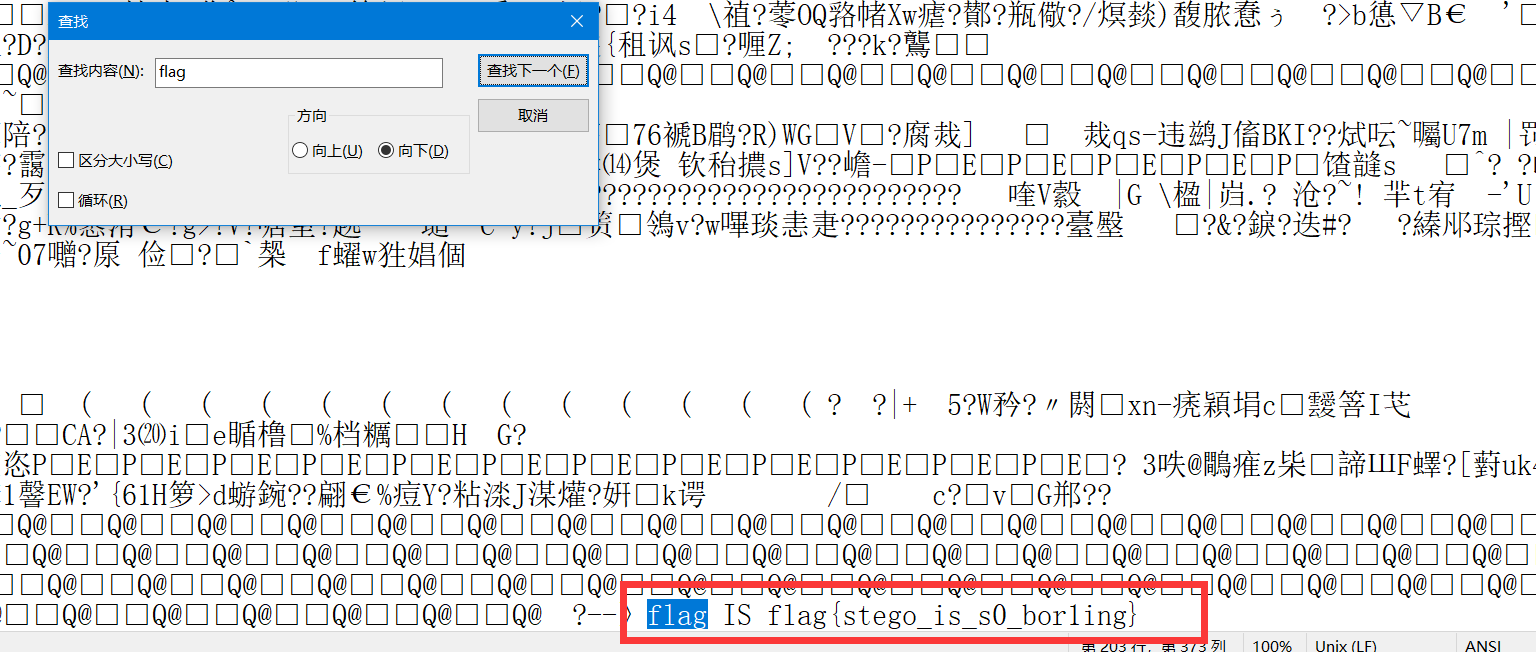

记事本打开,ctrl+f 搜索flag,,,,找到了,在末尾

flag

flag{stego_is_s0_bor1ing}

二维码

这道题就比我想的要难上那么一点点了,主要是他用到了几个工具,直接看的wp,

BUUCTF之二维码_buuctf 二维码_陆小路-1的博客-CSDN博客

这个师傅写的好好,,,太感谢了

我这里由于晚上了,想早点睡觉,我是跟着操作的一遍kali的工具

用到的工具

binwalk 查看文件

foremost 分离文件

**fcrackzip ** 爆破zip密码

okok,开始

这个二维码扫出来的不是flag

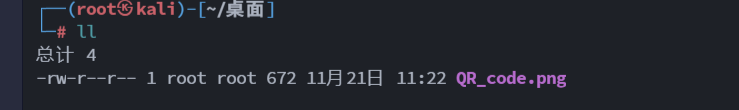

于是看wp咯,文件来到kali下

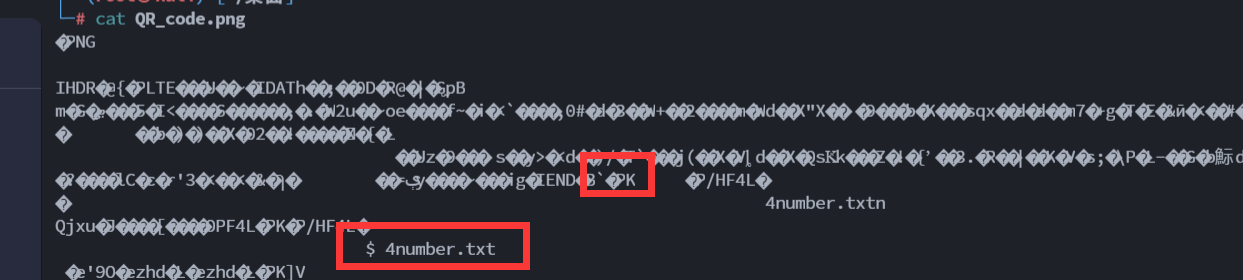

PK开头,压缩包,说明这里不只一个文件

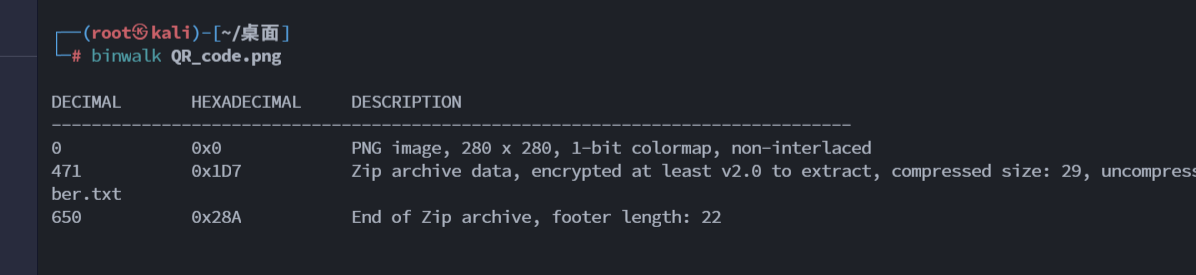

binwalk 工具分析

binwalk QR_code.png

可以看到除了png,还有个zip压缩包,开始分离

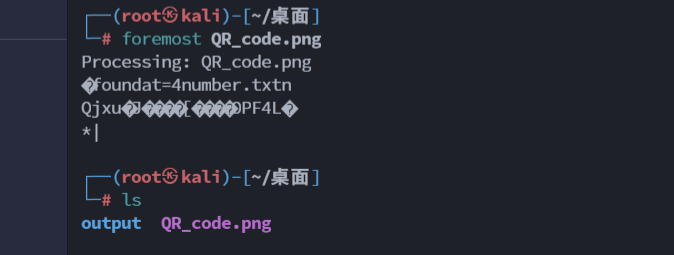

foremost

foremost QR_code.png

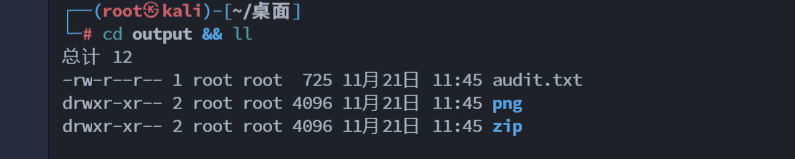

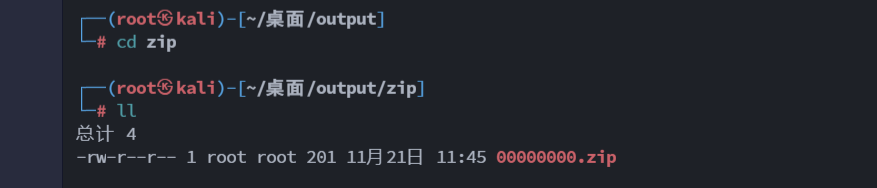

进入output目录,ls

cd output && ll

出现了一个zip目录,,,cd 进去 ls -al 一下

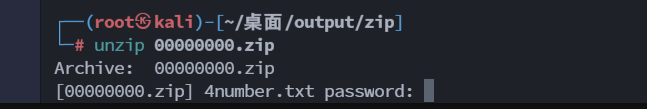

直接压缩不行,需要密码,那就破解密码

fcrackzip 工具破解密码

参数解释:

-b: 使用暴力破解

-c 1: 使用字符集,1指数字集合

-l 4-4: 指定密码长度,最小长度-最大长度

-u: 不显示错误密码,仅显示最终正确密码

开始爆破,根据前面的cat提示,4number.txt

估计是四位数密码

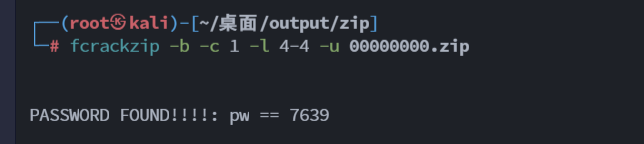

fcrackzip -b -c 1 -l 4-4 -u 00000000.zip

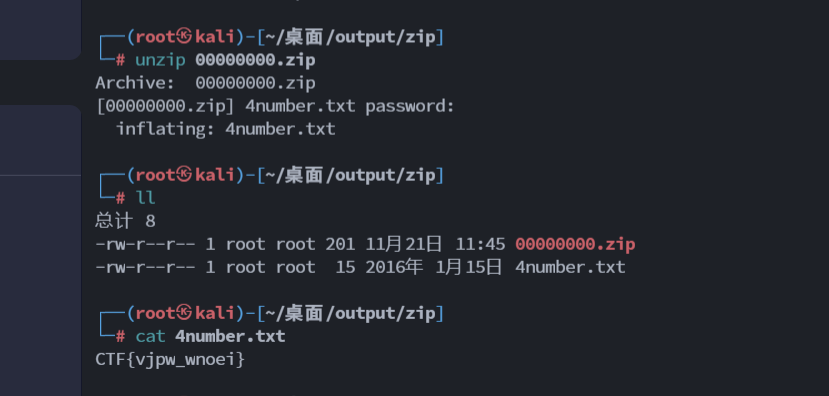

okok,,,,拿到密码,解压缩之后,,cat一下

cat 4number.txt

okokok,,,拿到flag

flag

CTF{vjpw_wnoei}

后续

Misc很有意思~,这次当熟悉工具了,有前人的wp真舒服😁😁😁😁😁😎😎😎😎😎

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?