20145203盖泽双《网络对抗技术》实践六:信息搜集与漏洞扫描

20145203盖泽双《网络对抗技术》实践六:信息搜集与漏洞扫描

1.实践目标

(1)外围信息搜集技巧的应用。

(2)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点。

(3)漏洞扫描、查看漏洞扫描报告,查看漏洞说明,学会下载补丁修补漏洞。

2.实验后回答问题

(1)哪些组织负责DNS、IP的管理?

①ICANN、ASO以及ASO旗下的地区性注册机构组织负责IP的管理。

②ICANN、DNSO以及DNSO旗下的注册机构组织负责DNS的管理。

(2)什么是3R信息 ?

①Registrant:注册人

②Registrar:注册商

③Registry:官方注册局

3.实验总结与体会

本次实验我主要学到了两方面知识,一方面是,如果我想攻击别人的主机或者别的服务器,在攻击之前,我应该怎样尽可能多的收集其他主机或者服务器的信息,然后根据他们的信息制定攻击方案,来确保自己的攻击可以成功。另一方面是,我可以在网上尽可能多的查询自己的信息,然后采取一些手段或者措施将这些信息隐蔽或者删除。然后对自己的主机进行漏洞扫描,将扫描出来的漏洞进行修补,提高自己主机的安全性。用来维护自己的隐私和主机安全,不让坏人有可趁之机。

4.实践过程记录

(1) 外围信息搜集

1、利用站长之家网站直接进行域名查询。

①在百度上查了一下可以进行域名查询的工具,发现有http://whois.chinaz.com/ 。这个和别的查询工具不一样的地方是它可以对邮箱地址,电话号码等具体信息进行反查。以taobao.com为例

②我们对他的联系人进行反查,还可以找到相同联系人注册的域名,其中还可以找到相关邮箱和电话。

③再次对我们查到的邮箱进行反查,就可以发现不同人和不同注册商的邮件来往,以及他们注册的其他域名。

2、利用MSF中的whois进行域名查询。

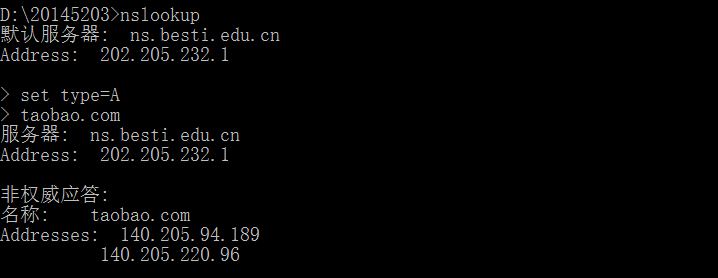

3、利用本机自带的nslookup进行域名查询。

nslookup:可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解释。在已安装TCP/IP协议的电脑上面均可以使用这个命令。主要用来诊断域名系统 (DNS) 基础结构的信息。它还可以查询到我们主机当前正在使用的DNS服务器。

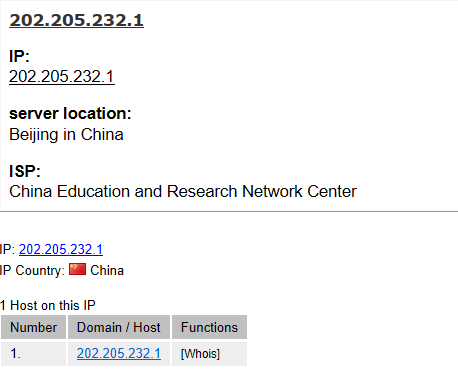

4、利用站长之家直接进行IP定位查询。

①可以直接精准的查到我们学校的名称,这样的话如果再有可疑的IP与我们的主机进行网络通信,就可以直接来查一下,看一下它来自哪里。

5、利用 http://www.ip-adress.com/reverse_ip/网址进行查询。

①感觉老师给的网站都不是特别的好用,好多网站显示不出来,可能是我不太会用,不过还是找到一个能用的。查出来的信息还是非常有用的。用它对我们学校官网的ip进行查询。

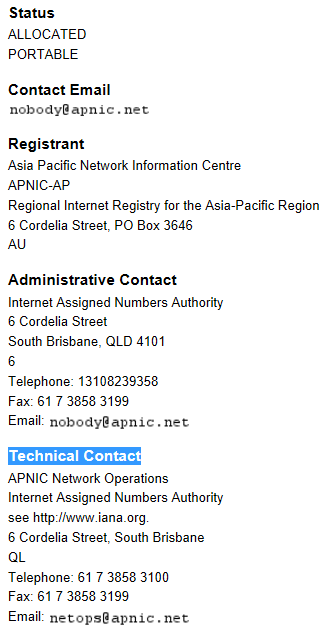

②利用它的whois功能进行详细查询。可以查到该IP地址的状态,邮箱,管理联系人,技术联系人等等。还可以查到其服务器的详情。

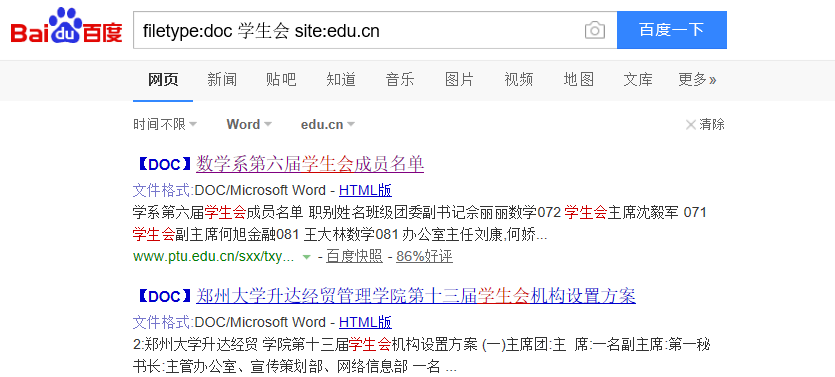

6、搜索引擎查询技术

①在百度中查找站点范围为edu.cn网站的有关于学生会的doc文档。

②可以看到院校学生会名单。

(2)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点。

1、利用Ping命令来探测主机是否活跃。

探测结果:主机活跃。

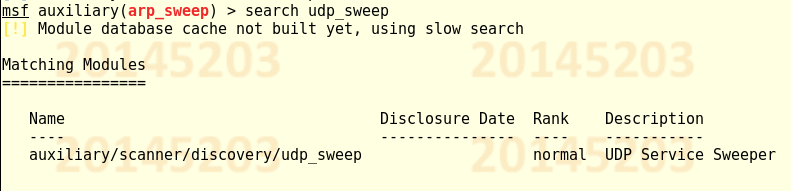

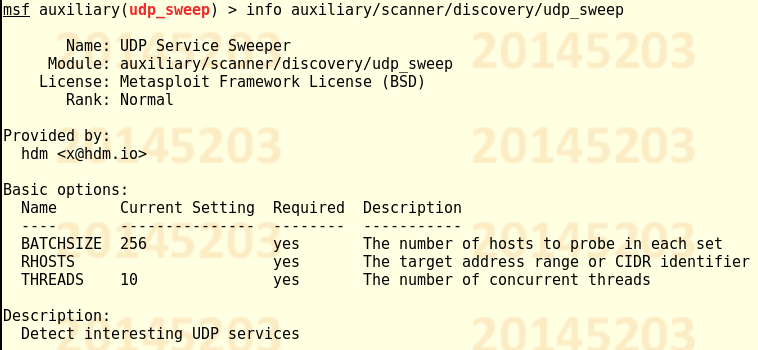

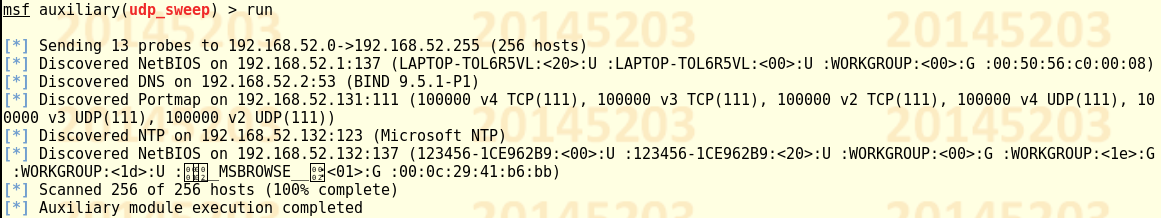

2、利用MSF中的udp_sweep模块探测存活主机。

①查找此模块的位置,并对其进行详细信息查询。

②使用该模块进行扫描。设置好查询的参数。

RHOSTS:主机所在的局域网段。

THREADS:并发的线程,根据自己的电脑设置大小,一般设置小一点,这样在扫描时比较不容易被发现。

③进行扫描,在扫描结果中找到运行中kali的IP:192.168.52.131。

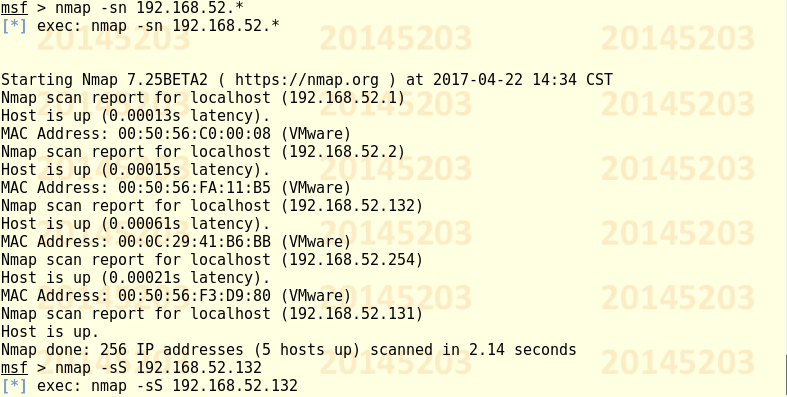

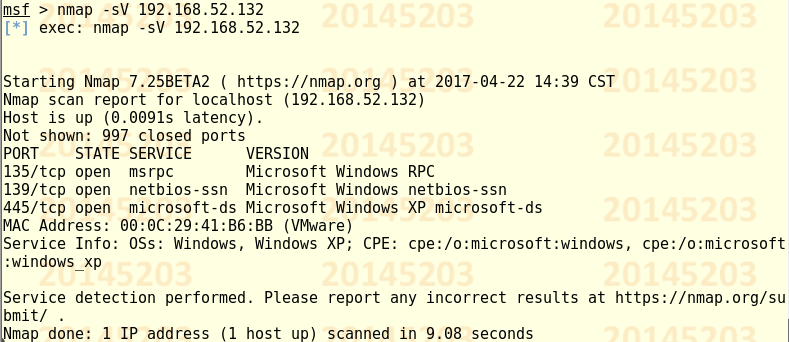

3、利用nmap对靶机端口/OS/服务版本等进行扫描。

①利用nmap探测活动的主机,其中包含我正在运行的靶机:192.168.52.132。

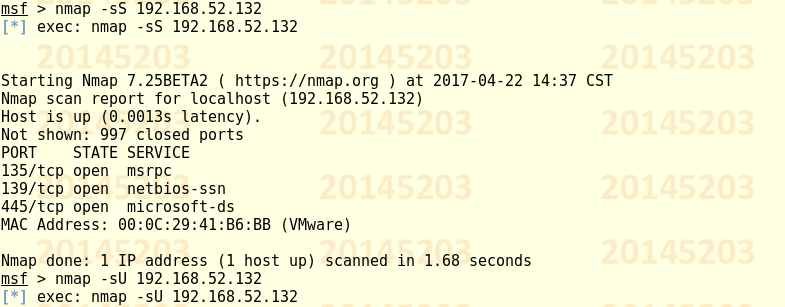

②针对此靶机进行扫描,检测其TCP端口情况:一共有997个TCP端口关闭,3个TCP端口开放。

③针对此靶机进行扫描,检测其UDP端口情况:一共有989个UDP端口关闭,11个UDP端口开放。

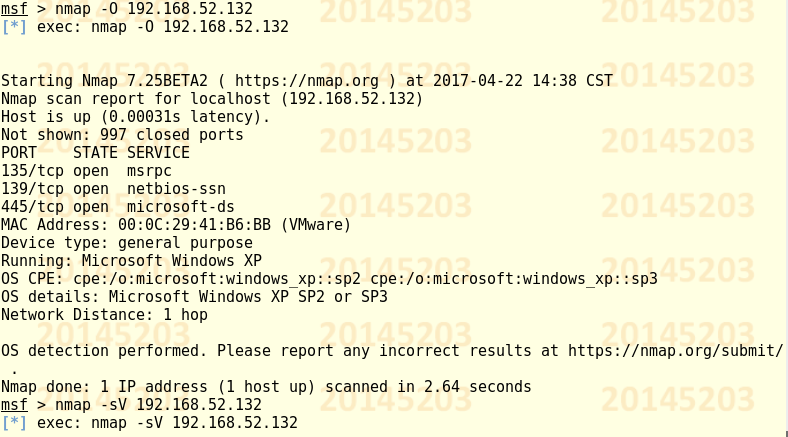

④针对此靶机进行扫描,检测其OS系统详情:操作系统版本为Microsoft Windows XP SP2 or SP3。

⑤针对此靶机进行扫描,检测其服务版本详情。

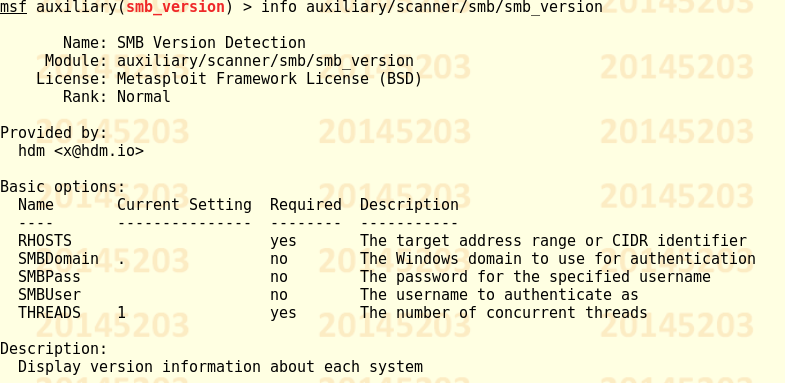

4、利用MSF辅助模块smb_version对smb服务查点

①查询此模块详情。

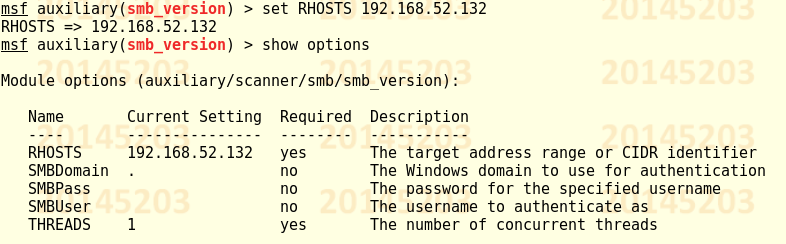

②设置参数。

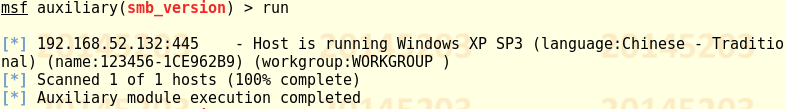

③进行扫描,得到smb服务版本具体信息。

(3)漏洞扫描

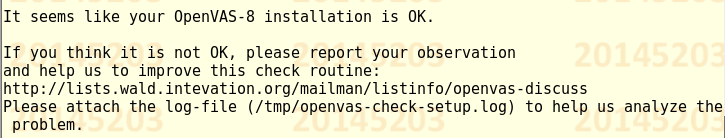

①开启服务并进行检测,检测结果:无误。

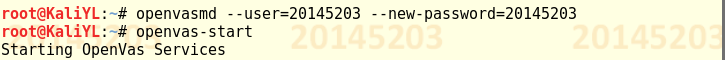

②一开始我妄想添加一个属于自己的用户:20145203。并开启vas。

③在kali中https://127.0.0.1:9392/网站进行登录时,我发现用自己的用户20145203登陆不上,直接用admin登上了,应该是之前已经建立过admin用户,我建立新用户的方式有错。

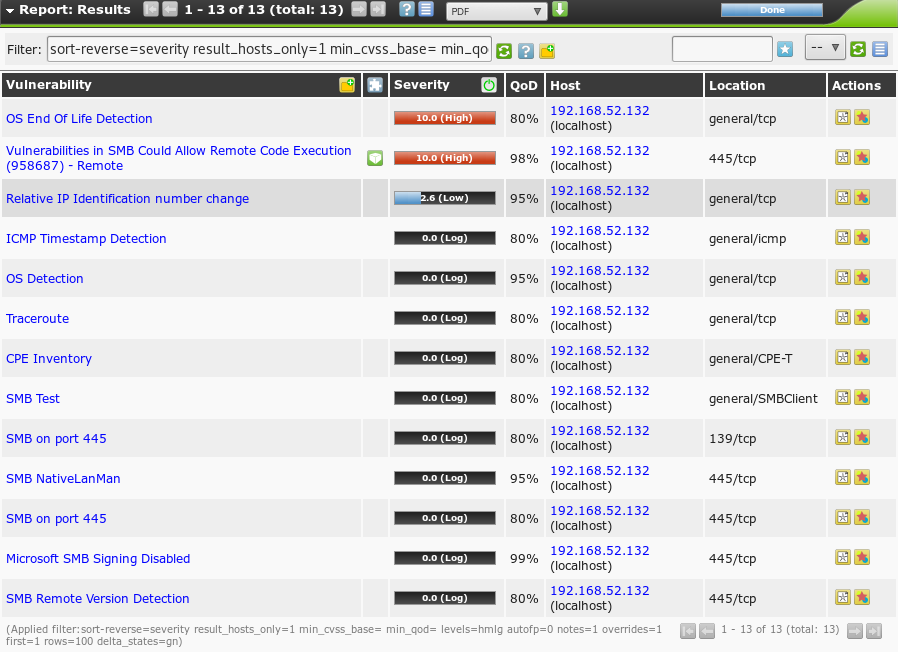

④对主机192.168.52.132进行漏洞扫描后,点击done查看扫描结果:发现有两个高危漏洞,一个低等级的漏洞。

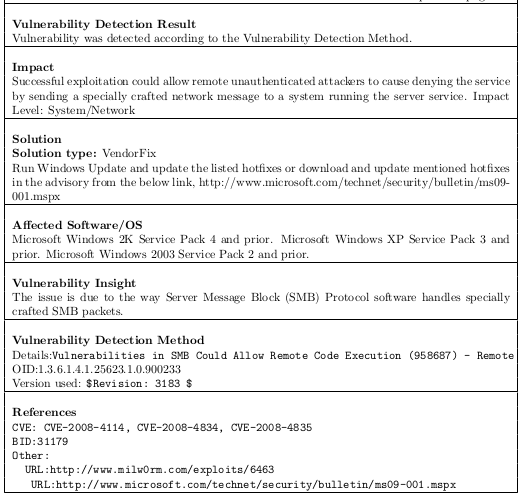

⑤下载pdf报告对漏洞进行详细分析。

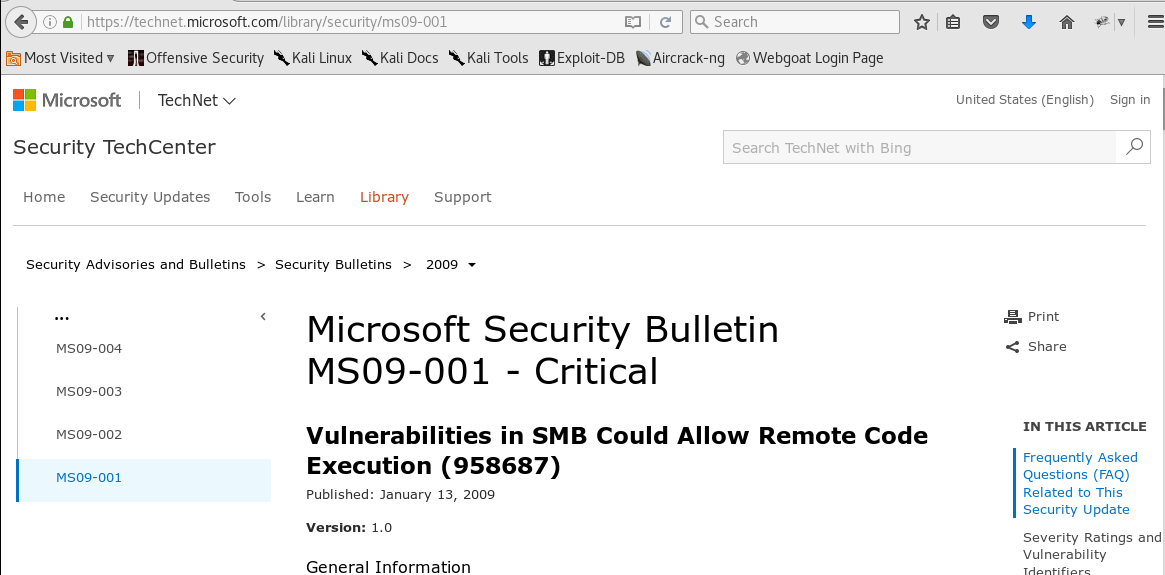

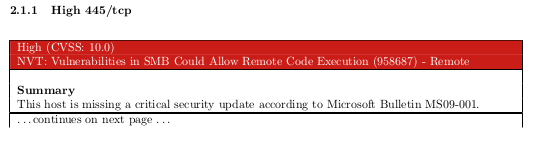

漏洞内容:根据微软公告ms09-001,此主机缺少一个关键的安全更新根据。

影响:可能会允许未经身份验证的远程攻击者利用此漏洞通过发送特制的网络消息而导致服务器系统的拒绝服务。

影响等级:系统/网络

影响的系统:微软Windows 2K SP4、微软Windows XP SP3、微软Windows 2003 SP2。

⑥根据漏洞报告,得到解决方案。在靶机中访问此链接,下载补丁进行修补,即可修补此高危漏洞。

运行Windows更新和修补程序的补丁,链接为:http://www.microsoft.com/technet/security/bulletin/ms09-001.mspx 。