KALI LINUX 工具大全之信息收集、漏洞分析、漏洞利用、后期利用、报告生成、密码攻击---nmap(网络映射器)、NSE(nmap脚本引擎)、Zenmap(禅nmap)、Ncat(nmap猫)、Ndiff(nmap不同)、Nping(nmap ping)、ncrack(nmap破解 )因为信息量实在太大所以持续更新。。。

专注于主机发现和端口扫描的通用可扩展主动信息收集扫描器

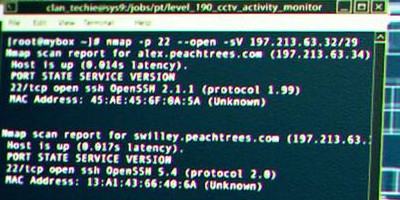

Nmap scan report for scanme.nmap.org (74.207.244.221)

Host is up (0.029s latency).

rDNS record for 74.207.244.221: li86-221.members.linode.com

Not shown: 995 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.3p1 Debian 3ubuntu7 (protocol 2.0)

| ssh-hostkey: 1024 8d:60:f1:7c:ca:b7:3d:0a:d6:67:54:9d:69:d9:b9:dd (DSA)

|_2048 79:f8:09:ac:d4:e2:32:42:10:49:d3:bd:20:82:85:ec (RSA)

80/tcp open http Apache httpd 2.2.14 ((Ubuntu))

|_http-title: Go ahead and ScanMe!

646/tcp filtered ldp

1720/tcp filtered H.323/Q.931

9929/tcp open nping-echo Nping echo

Device type: general purpose

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:linux_kernel:2.6.39

OS details: Linux 2.6.39

Network Distance: 11 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:kernel

TRACEROUTE (using port 53/tcp)

HOP RTT ADDRESS

[Cut first 10 hops for brevity]

11 17.65 ms li86-221.members.linode.com (74.207.244.221)

Nmap done: 1 IP address (1 host up) scanned in 14.40 seconds

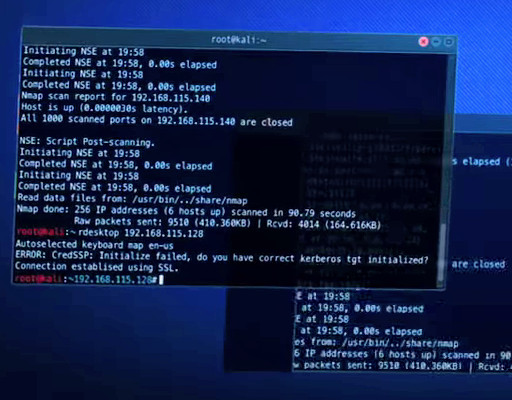

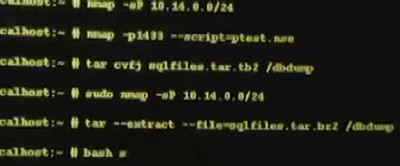

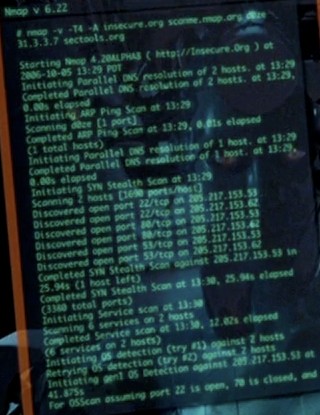

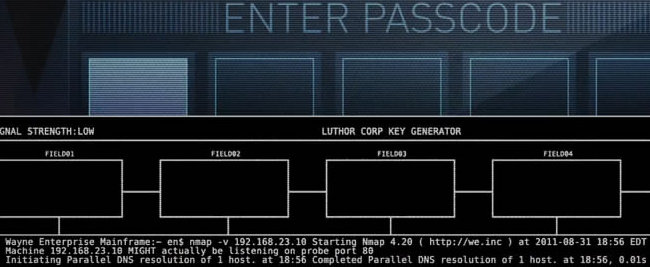

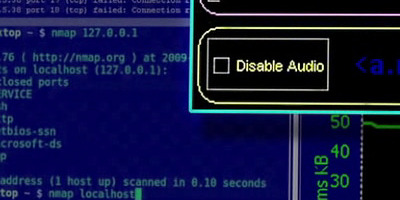

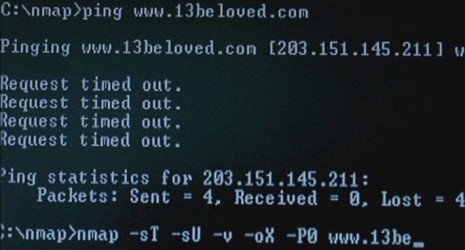

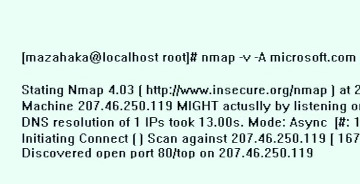

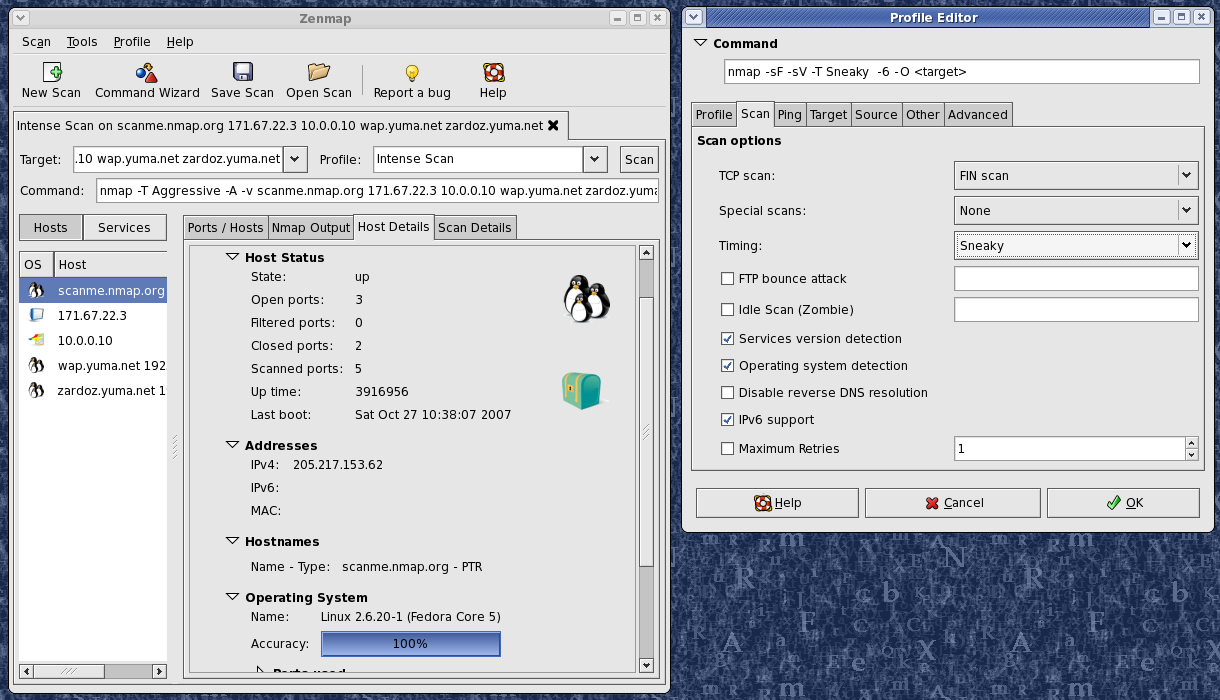

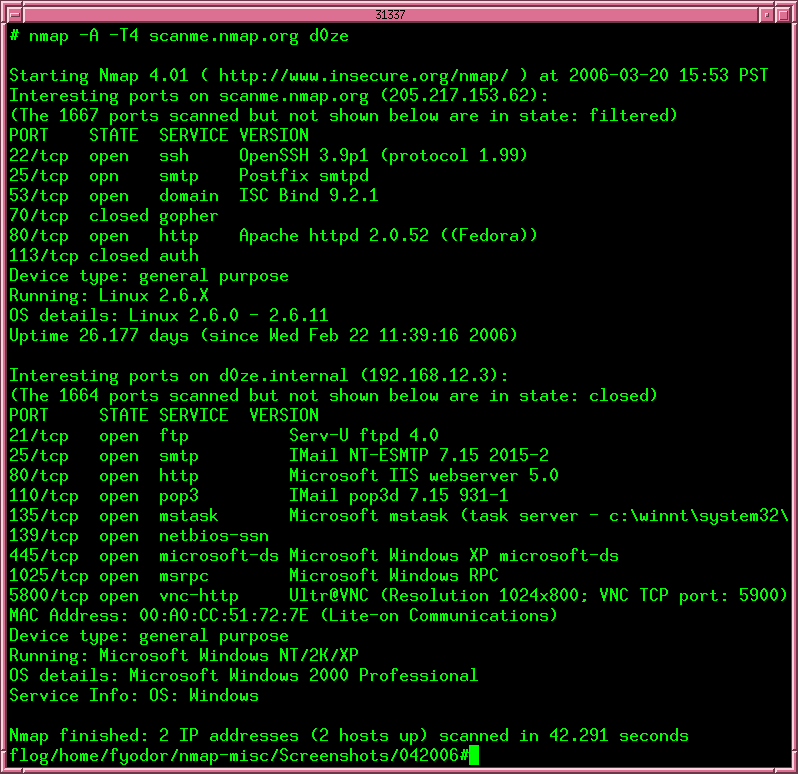

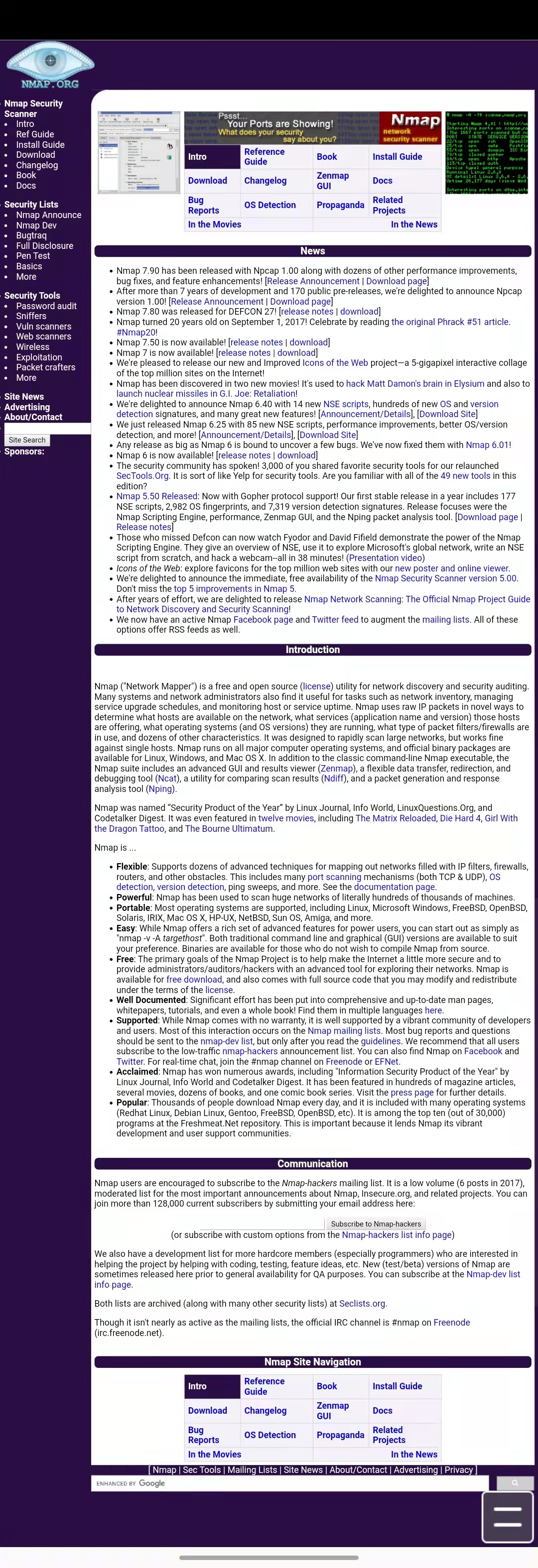

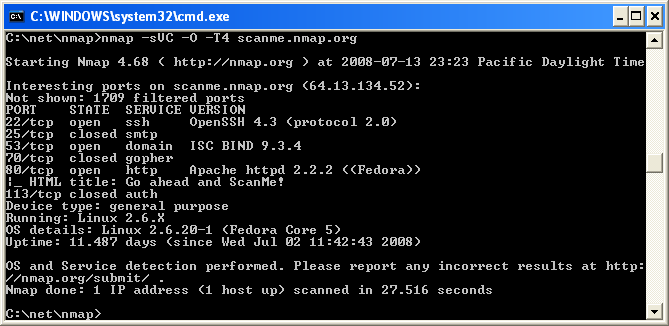

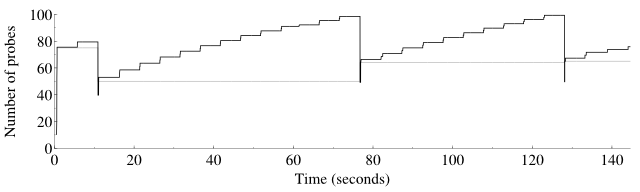

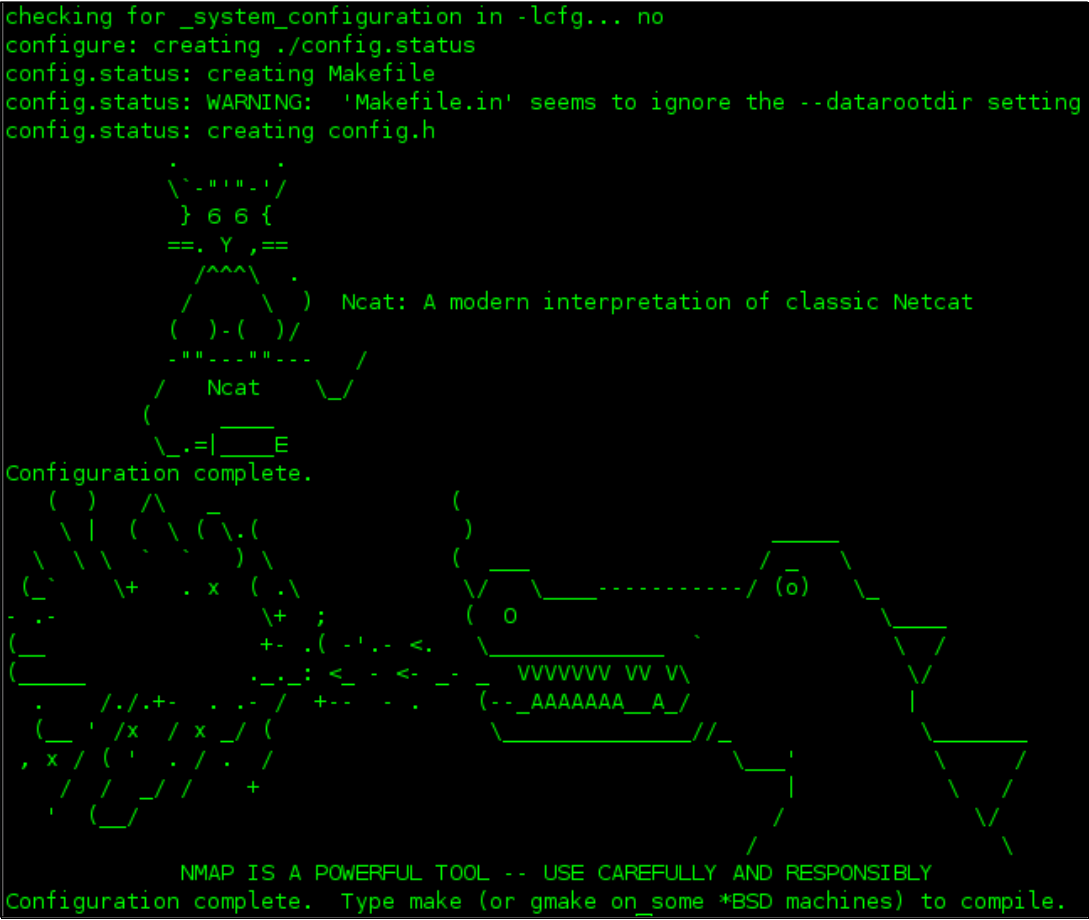

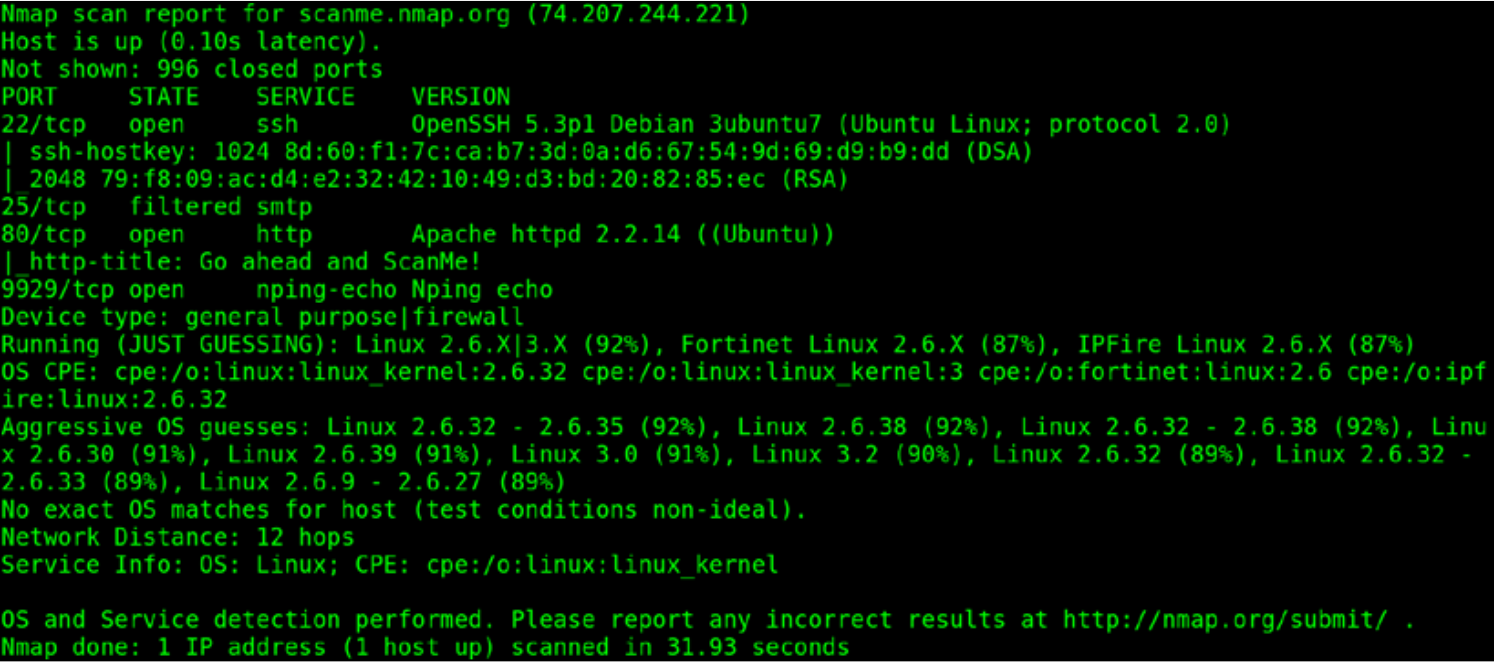

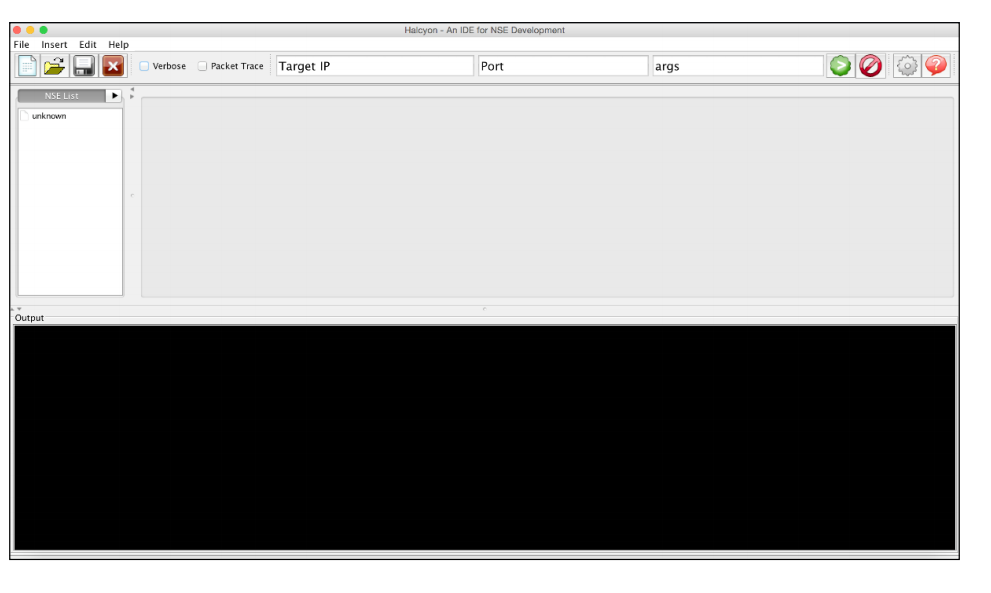

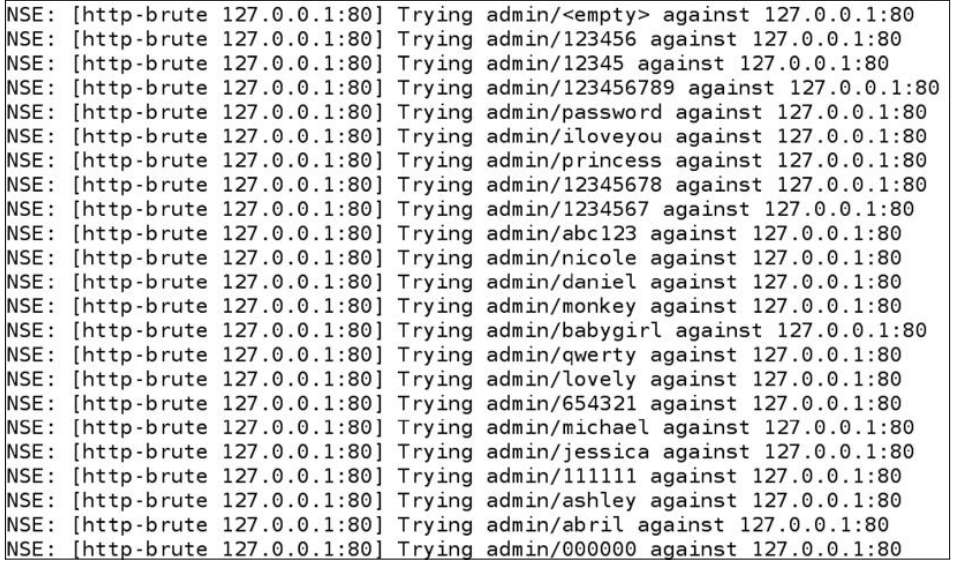

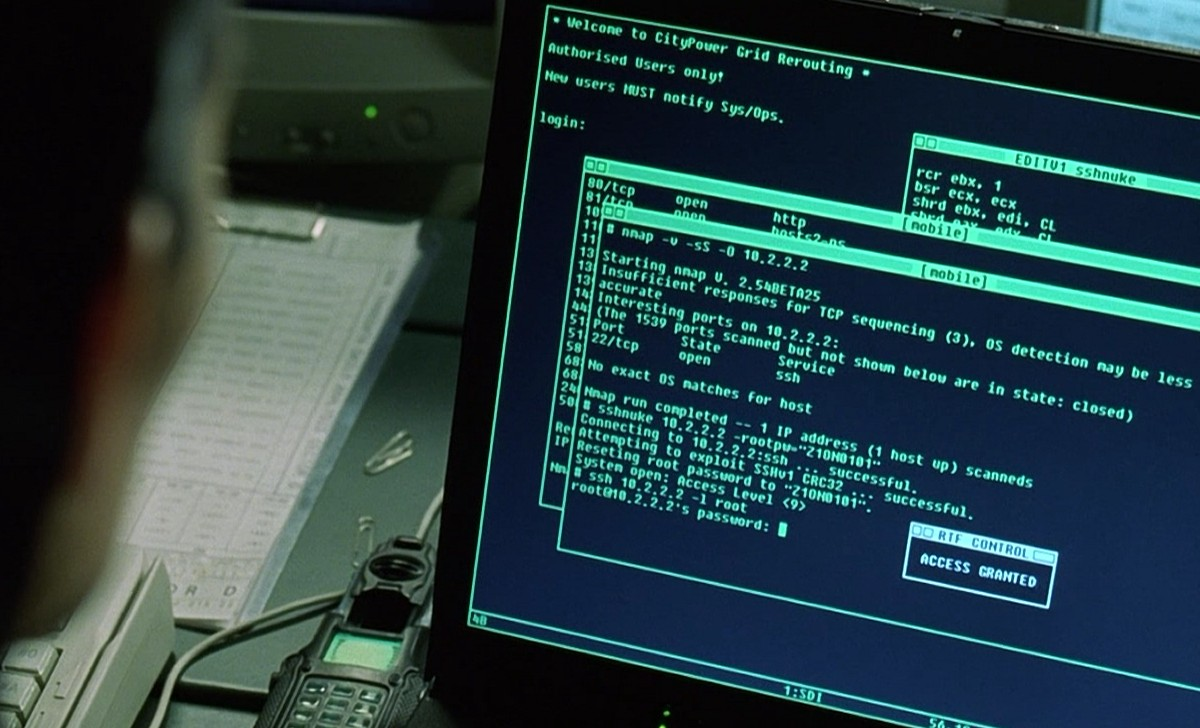

nmap -sUV -T4 -F --version-intensity 0 scanme.nmap.orgNmap (“Network Mapper” “网络映射器”)是一个用于网络探测和安全审计的开源免费工具。 虽然可以很好地应对单机, 但它为快速扫描大型网络而设计。Nmap以新颖的方式使用原始IP数据包来确定网络上可用什么主机,这些主机提供什么服务(服务应用程序名称和版本),它们正在运行什么操作系统(和OS版本),正在使用什么类型的包过滤器/防火墙,以及其他数十种特征。虽然Nmap通常用于安全审计,但许多系统和网络管理员发现它对于例程任务很有用,例如网络资产,管理服务升级计划以及监视主机或服务正常运行时间。除了经典的命令行Nmap可执行文件,Nmap套件还包括一个先进的GUI和结果查看器(Zenmap),一个灵活的数据传输、重定向和调试工具(Ncat),一个用于比较扫描结果的工具(Ndiff),以及一个数据包生成和响应分析工具(Nping)(译者注:还有一个类似winpcap的npcap,我不确定是不是包含在套件内)。Nmap被Linux Journal、Info World、LinuxQuestions.Org和Codetalker Digest评为 "年度最佳安全产品"。它甚至在12部电影中出现过,包括《黑客帝国重装上阵》、《虎胆龙威4》、《龙纹身的女孩》和《谍影重重3》。

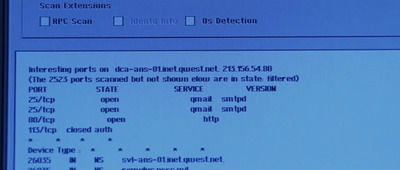

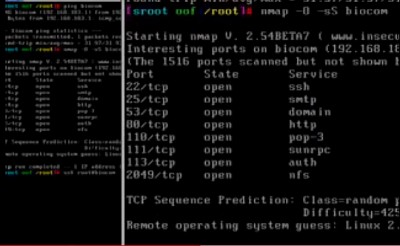

Nmap的输出是扫描目标的列表,并且每个目标都有补充信息,具体取决于所使用的选项。该信息中的关键是“兴趣端口表”。该表列举了端口号和tcp/udp协议,服务名和开关状态。状态为打开、过滤、关闭或未过滤。打开表示目标计算机上的应用程序正在侦听该端口上的连接/数据包。过滤表示防火墙,过滤器或其他网络障碍阻止了该端口,因此Nmap无法判断它是打开还是关闭。关闭的端口没有应用程序在监听它们,尽管它们可以随时打开。当端口响应Nmap的探测时,端口被分类为未过滤,但是Nmap无法确定它们是打开还是关闭。当无法确定两种状态中的哪个描述端口时,Nmap报告open|filtered.和closed|filtered.的状态组合。当请求版本检测时,端口表还可以包括软件版本详细信息。当请求IP协议扫描(-sO)时,Nmap提供有关支持的IP协议的信息,而不是侦听端口。

除了兴趣的端口表之外,Nmap还可以提供有关目标的更多信息,包括反向DNS名称,操作系统猜测,设备类型和MAC地址。

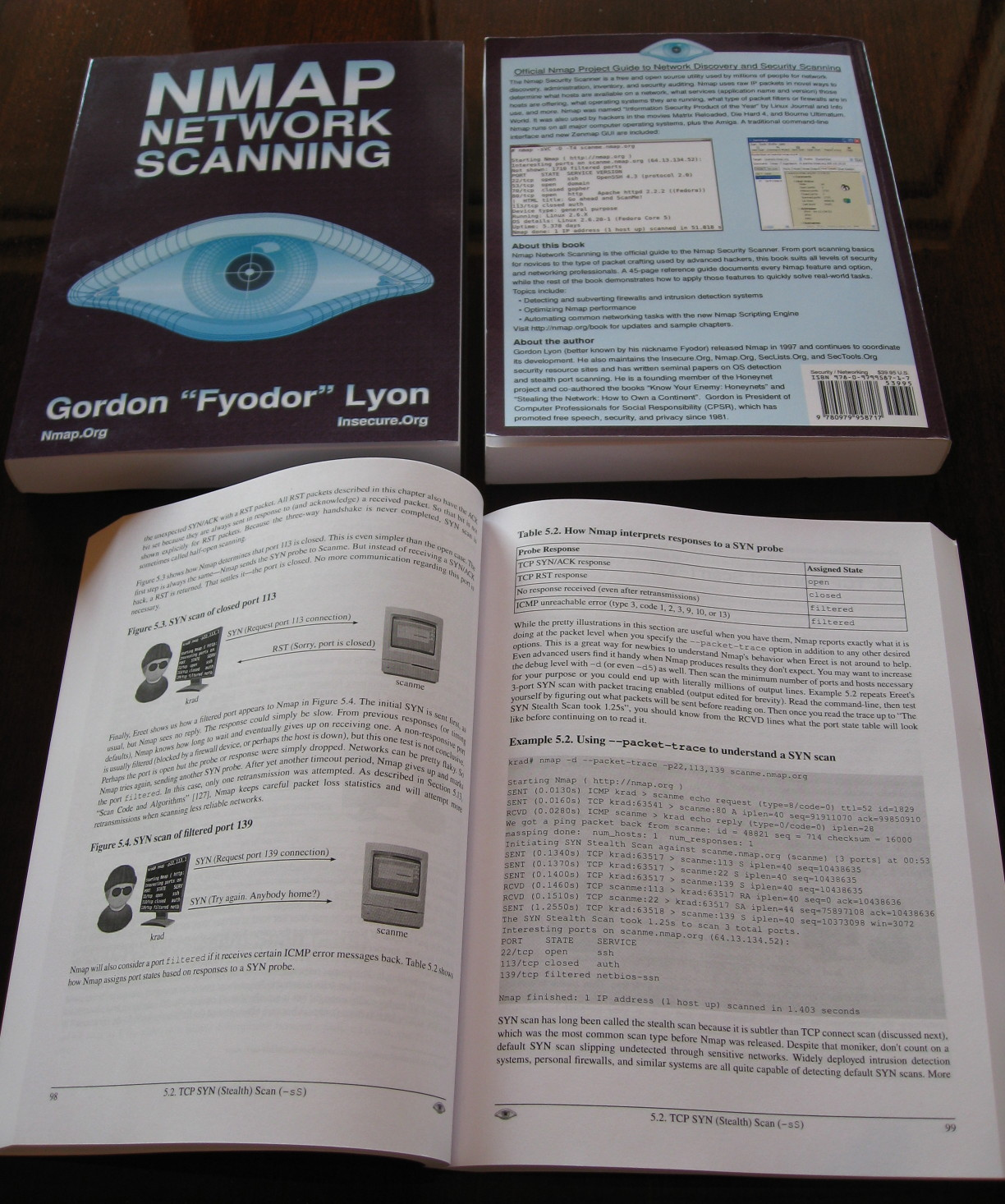

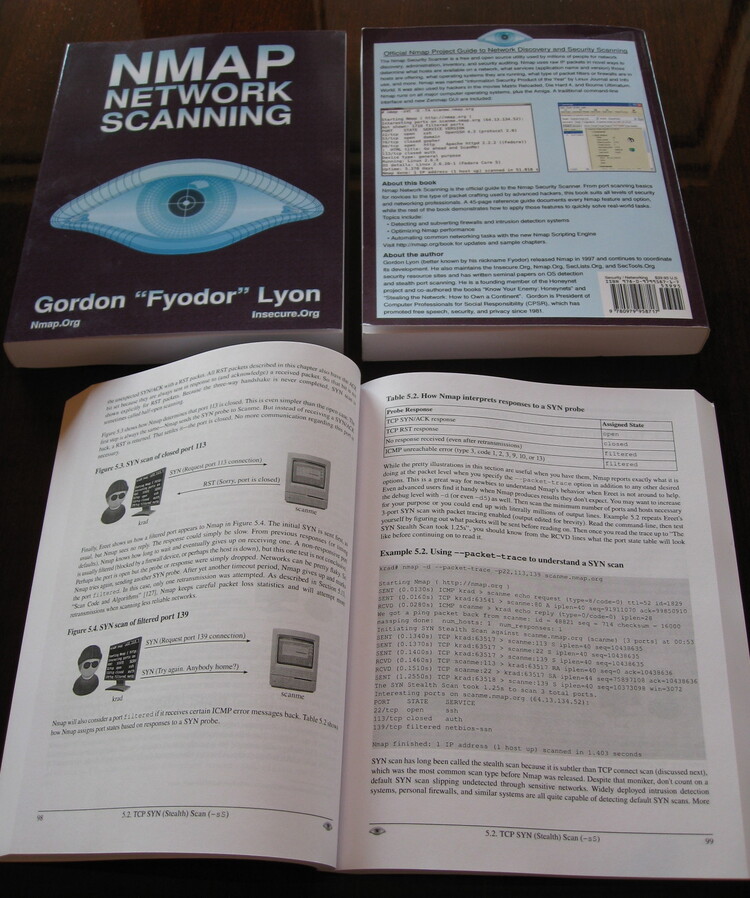

可以从https://nmap.org获得Nmap的最新版本。 该手册页的最新版本可在https://nmap.org/book/man.html上获得。 它还包含在《 Nmap网络扫描:网络发现和安全扫描的官方Nmap项目指南》的一章中(请参阅https://nmap.org/book/)。

作者:Gordon Fyodor Lyon http://fyodor.org

联系:https://twitter.com/nmap、https://facebook.com/nmap、https://nmap.org/shared/images/nst-icons.svg#reddit

官网 https://nmap.org/

平台:因为开源,几乎是全平台支持。Linux、Windows和Mac OS X(也有非官方的安卓版本)

源码:https://gitlab.com/kalilinux/packages/nmap、svn.nmap.org/、https://github.com/nmap/nmap

下载:https://nmap.org/download.html

文档:https://nmap.org/docs.html、https://nmap.org/book/toc.html、https://secwiki.org/、man手册、命令行帮助、第三方文档

相关网站:https://insecure.org/、https://sectools.org/、https://seclists.org/、https://npcap.com/

Insecure.org

版本: 7.92

许可证:开源免费的。Nmap是在一个定制的许可证下发布的,它基于(但不兼容)GPLv2。Nmap许可证允许最终用户免费使用,我们也为希望将Nmap技术与他们的产品重新分配的公司提供商业许可证。完整的细节见Nmap版权和许可。我们也希望在其产品中重新发布Nmap技术的公司提供商业许可。(译者注:所谓的重发布产品比如h3c的鹰视产品可能包含有nmap,虽然没有公布开源许可证,鹰视系统简单来讲就是基于web的nmap服务器)

界面:CLI、GUI、web

优点:

灵活。支持几十种高级技术来绘制充满IP过滤器、防火墙、路由器和其他障碍物的网络。这包括许多端口扫描机制(包括TCP和UDP),操作系统检测、版本检测、ping 扫描等。见文档页面。

强大。Nmap已经被用来扫描成百上千台机器的巨大网络。

语法

nmap [扫描类型] [选项] {目标说明}

选项摘要

当不带参数运行Nmap时,将打印此选项摘要,并且始终可以在https://svn.nmap.org/nmap/docs/nmap.usage.txt上获得最新版本用法。 它可以帮助人们记住最常见的选项,但不能代替本手册其他部分的深入说明。有些晦涩难懂的选项甚至不包括在这里。

目标说明:

可以传递主机名、IP地址、网络等。

例如:scanme.nmap.org, microsoft.com/24, 192.168.0.1;10.0.0-255.1-254

-iL <输入文件名> 从主机/网络列表文件输入。

从输入文件名读取目标规范。 在命令行上传递大量主机通常很尴尬,但这是一个普遍的愿望。 例如,您的DHCP服务器可能会导出您希望扫描的10,000个当前租约的列表。 或者你想扫描除此租约之外的所有IP地址,以定位使用未经授权的静态IP地址的主机。 只需生成要扫描的主机列表,然后将该文件名作为-iL选项的参数传递给Nmap。 条目可以采用Nmap在命令行上接受的任何格式(IP地址,主机名,CIDR,IPv6或八位位组范围)。 每个条目必须由一个或多个空格,制表符或换行符分隔。 如果希望Nmap从标准输入而不是实际文件读取主机,则可以指定连字符(-)作为文件名。输入文件可能包含以#开头并延伸到行尾的注释。

主机输入选项支持用作Nmap的其余部分。用户经常把input-from-list (-iL)选项和-Pn结合起来,以避免对已知在运行的主机进行ping扫描。这样做以节省时间之前,请阅读 "禁用Ping (-Pn) "部分。

-iR <主机数> 选择随机目标(译者注:用于抓鸡)

iR选项从分配的互联网IP空间中随机选择主机。它的参数是你希望扫描的随机主机的数量。 对于互联网调研,您可能希望随机选择目标。 <主机数>参数告诉Nmap生成多少个IP。 如某些私有、多播或未分配地址范围的不需要的IP会自动跳过。参数0可以被指定为永不结束的扫描(直到您中止或杀死Nmap进程)。 请记住,一些网络管理员对未经授权的网络扫描很反感,可能会举报。在使用-iR之前,请仔细阅读名为 "法律问题 "的章节。后果自负! 如果你发现自己在一个下雨的下午真的很无聊,尝试命令nmap -Pn -sS -p 80 -iR 0 --open 找到随机的web服务器进行浏览。

--exclude <host1[,host2][,host3],..>: 排除主机/网络

有一些机器在任何情况下你都不想扫描,这很常见。机器可能是如此关键,以至于您不愿意冒任何不良反应的风险。即使Nmap扫描与之无关,您也可能因为一个偶然的故障而受到指责。

或者也许您有已知在扫描时崩溃的传统硬件,但您还没有能力修复或替换它。

或者也许某些IP范围代表您没有授权扫描的子公司、客户或合作伙伴。顾问通常不希望他们自己的机器包括在对客户网络的扫描中。

(译者注:上文来自主机发现章节,但是在参考文档中的翻译是,”“当你想扫描的网络包括不可触及的关键任务服务器、已知对端口扫描有不良反应的系统,或由其他人管理的子网时,这可能很有用。” 显然是是错的)

不管是什么原因,你可以用 --exclude 选项排除主机或整个网络。只需用正常的Nmap语法把排除的目标和网块的逗号分隔的列表交给该选项。(译者注:在参考指南中表示的为,即使排除它们是您指定的整个网络范围的一部分,也要指定一个以逗号分隔的目标列表以便从扫描中排除。您传入的列表使用普通的Nmap语法,因此它可以包括主机名,CIDR网段,八位位组范围等。)或者,您可以创建一个排除主机/网络的文件,用 --excludefile选项把它传给Nmap。--exclude选项不与使用逗号的IP范围混合 (192.168.0.10,20,30),因为--exclude本身使用逗号。在这些情况下,使用--excludefile。

--excludefile <exclude_file>:排除列表文件

这提供了与--exclude选项相同的功能,只是被排除的目标在换行符、空格或制表符分隔的exclude_文件中提供,而不是在命令行中提供。 排除文件可能包含以#开头并延伸到该行末尾的注释。

主机发现:

任何网络侦察任务的第一步是将一组(有时是大量)IP范围减少到一个存活或感兴趣的主机列表。 扫描每个IP地址的每个端口都很慢并且通常是不必要的。 当然,使主机变得感兴趣的原因很大程度上取决于扫描目的。 网络管理员可能只对运行某种服务的主机感兴趣,而安全审计员可能会关心每个具有IP地址的设备。管理员可能自在地只需使用ICMP ping来定位其内部网络中的主机,而外部渗透测试人员可能会使用数十种多样探针试图逃避防火墙的限制。

由于主机发现的需求如此多样,Nmap提供了各种各样的选项来定制所用的技术。主机发现有时被称为ping扫描,但它远远超出了与无处不在的ping工具相关的简单ICMP echo 请求包。 用户可以通过列举扫描(-sL)或禁用ping(-PN)完全跳过ping的步骤,或者用多端口TCP SYN/ACK、UDP、SCTP INIT和ICMP探测的任意组合参与进网络。这些探针的目的是寻求回应,以证明一个IP地址实际上是活跃的(正在被一台主机或网络设备使用)。 在许多网络上,在任何给定时间只有一小部分IP地址处于活动状态。 这对于私有地址空间(例如10.0.0.0/8)尤其常见。 该网络具有1600万个IP,但是我看到它被少于一千台计算机的公司所使用。 主机发现可以在稀疏分配的IP地址中找到那些机器。

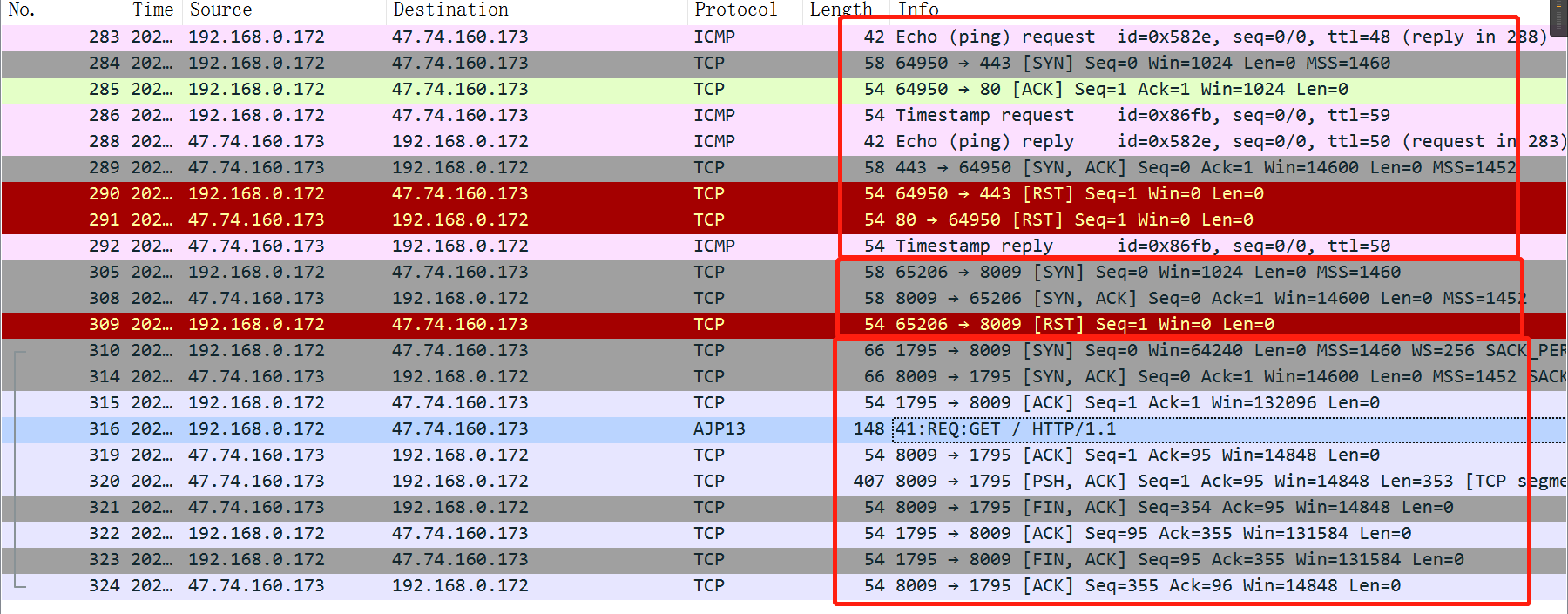

如果未提供主机发现选项,则Nmap将发送一个ICMP回显请求,一个TCP SYN数据包到端口443,和TCP ACK数据包到端口80和一个ICMP时间戳请求。 (对于IPv6,将忽略ICMP时间戳记请求,因为它不属于ICMPv6。)这些默认值等效于-PE -PS443 -PA80 -PP选项。例外情况是,ARP扫描用于本地以太网中的任何目标。对于非特权Unix shell用户,默认探测是使用connect系统调用将SYN数据包发送到端口80和443。 在扫描本地网络时,这种主机发现通常是足够的,但对于安全审计,建议使用一套更全面的发现探针。

可以组合使用-P *选项(用于选择ping类型)。你可以通过使用不同的TCP端口/标志和ICMP代码发送许多探针类型来增加你穿透严格防火墙的几率。还请注意,即使你指定了其他的-P*选项,ARP发现(-PR)也会默认针对本地以太网上的目标进行,因为它几乎总是更快、更有效。

默认情况下,Nmap会进行主机发现,然后对它确定在线的每个主机执行端口扫描。 即使您指定了非默认主机发现类型(例如UDP探针(-PU)),也是如此。 阅读有关-sn(译者注:之前版本是-sP)选项的信息,以了解如何仅执行主机发现,或使用-Pn(译者注:之前版本是-PN)跳过主机发现并且端口扫描所有目标地址。

默认情况下,除非指定

-sn或-sL指定,否则 Nmap 在主机发现阶段之后会进行更具侵入性的扫描。因此许多通用端口扫描、操作系统检测和版本检测选项会被使用。有关详细信息,请参阅参考指南或相关章节。以下选项控制主机发现:

-sL: 列举扫描-简单列举要扫描的目标

列表扫描是一种退化的主机发现形式,它只是列举指定网络的每台主机,而不向目标主机发送任何数据包。 默认情况下,Nmap仍然在主机上进行反向DNS解析以了解其名称。简单的主机名提供的有用信息往往令人惊讶。例如fw.chi是一家在芝加哥公司的防火墙名称。

在结尾的Nmap还会报告IP地址总数。 列举扫描是一个很好的理智检查,以确保您有适合目标的IP地址。 如果主机使用您不认识的域名,则值得进一步调查以防止扫描错误的公司网络。

有许多原因导致目标IP范围不正确。即使是网络管理员也会错误地输入他们自己的网块,而渗透者更要小心。在某些情况下,安全顾问会得到错误的地址。在其他情况下,他们试图通过whois数据库和路由表等资源找到合适的IP范围。这些数据库可能已经过时,或者公司可能将IP空间借给了其他组织。是否扫描公司的母公司、兄弟姐妹、服务提供商和子公司是一个重要的问题,应事先与客户商定。初步的列出扫描有助于确认到底有哪些目标被扫描。

提前进行列出扫描的另一个原因是隐蔽性。在某些情况下,你不想一开始就对目标网络进行全面攻击,因为这很可能会触发IDS警报并带来不必要的关注。列表扫描是不引人注意的,它提供的信息可能对选择哪台机器作为目标很有用。虽然极不可能,但目标会注意到所有的反向DNS请求。当这是一个问题时,你可以使用--dns-servers选项跳过匿名的递归DNS服务器,如 "DNS代理 "一节所述。

用-sL命令行选项指定一个列表扫描。 由于此意图只是打印目标主机的列表,因此不能将用于更高级别功能(例如端口扫描,操作系统检测或主机发现)的选项与此结合。 如果希望在仍执行此类高级功能的同时禁用主机发现,请阅读-Pn(跳过主机发现)选项。显示了列举扫描被用来列举斯坦福大学主网络服务器周围的CIDR /28网络范围(16个IP地址)。

用列举扫描枚举www.stanford.edu 周围的主机

felix~>nmap -sL www.stanford.edu/28Starting Nmap ( http://nmap.org ) Host www9.Stanford.EDU (171.67.16.80) not scanned Host www10.Stanford.EDU (171.67.16.81) not scanned Host scriptorium.Stanford.EDU (171.67.16.82) not scanned Host coursework-a.Stanford.EDU (171.67.16.83) not scanned Host coursework-e.Stanford.EDU (171.67.16.84) not scanned Host www3.Stanford.EDU (171.67.16.85) not scanned Host leland-dev.Stanford.EDU (171.67.16.86) not scanned Host coursework-preprod.Stanford.EDU (171.67.16.87) not scanned Host stanfordwho-dev.Stanford.EDU (171.67.16.88) not scanned Host workgroup-dev.Stanford.EDU (171.67.16.89) not scanned Host courseworkbeta.Stanford.EDU (171.67.16.90) not scanned Host www4.Stanford.EDU (171.67.16.91) not scanned Host coursework-i.Stanford.EDU (171.67.16.92) not scanned Host leland2.Stanford.EDU (171.67.16.93) not scanned Host coursework-j.Stanford.EDU (171.67.16.94) not scanned Host 171.67.16.95 not scanned Nmap done: 16 IP addresses (0 hosts up) scanned in 0.38 seconds-sn: Ping扫描-禁用端口扫描,仅仅是确定主机是否在线

此选项告诉Nmap在主机发现之后不要执行端口扫描,并且仅打印出响应主机发现探针的可用主机。 这通常称为“ ping扫描”,但是您也可以请求运行traceroute和NSE主机脚本。 默认情况下这是比列举扫描更具侵入性的一步,通常可以用于相同的目的。 它允许在不引起太多注意的情况下对目标网络进行轻度侦察。对攻击者来说,知道有多少主机在运行,比通过列举扫描每个IP和主机名提供的列表更有价值。

系统管理员经常发现此选项也很有价值。 它可以轻松地用于计算网络上的可用计算机或监视服务器的可用性。 这通常称为ping扫描,并且比ping广播地址更可靠,因为许多主机不回复广播查询。

例3.7显示了对我最喜欢的网站之一Linux Weekly News周围的CIDR /24(256个IP)的快速PING扫描。

例3.7. 用ping扫描发现www.lwn.net 周围的主机

#nmap -sn -T4 www.lwn.net/24Starting Nmap ( http://nmap.org ) Host 66.216.68.0 seems to be a subnet broadcast address (returned 1 extra ping) Host 66.216.68.1 appears to be up. Host 66.216.68.2 appears to be up. Host 66.216.68.3 appears to be up. Host server1.camnetsec.com (66.216.68.10) appears to be up. Host akqa.com (66.216.68.15) appears to be up. Host asria.org (66.216.68.18) appears to be up. Host webcubic.net (66.216.68.19) appears to be up. Host dizzy.yellowdog.com (66.216.68.22) appears to be up. Host www.outdoorwire.com (66.216.68.23) appears to be up. Host www.inspectorhosting.com (66.216.68.24) appears to be up. Host jwebmedia.com (66.216.68.25) appears to be up. [...] Host rs.lwn.net (66.216.68.48) appears to be up. Host 66.216.68.52 appears to be up. Host cuttlefish.laughingsquid.net (66.216.68.53) appears to be up. [...] Nmap done: 256 IP addresses (105 hosts up) scanned in 12.69 seconds这个例子只花了13秒,但提供了宝贵的信息。在这个C类大小的地址范围内,有105台主机在线。从不相关的域名都挤在这么小的IP空间里,很明显,LWN使用的是主机托管或专用服务器供应商。如果LWN的机器被证明是高度安全的,攻击者可能会去找这些邻居的机器,然后用Ettercap或Dsniff等工具进行本地以太网攻击。合乎道德的使用这些数据将会是一个网络管理员考虑移动机器到这个供应商。在签署长期合同或者进行昂贵且具有破坏性的数据中心迁移之前,他可能会给一些列出的组织发电子邮件,询问他们对这项服务的意见。

默认情况下,-sn选项会发送一个ICMP echo请求、一个TCP SYN包到443端口、一个TCP ACK包到80端口,以及一个ICMP时间戳请求。 由于没有特权的Unix用户(或没有安装Npcap的Windows用户)不能发送这些原始数据包,在这些情况下仅SYN数据包(使用tcp connect 系统调用)发送到目标上的端口80和443。 当特权用户尝试扫描本地以太网上的目标时,除非指定了--send-ip,否则将使用ARP请求(-PR)。 -sn选项可以与 "主机发现技术 "一节中讨论的任何发现探针类型(-P *选项,不包括-PN)组合使用,以提高灵活性。 如果使用这些探针类型和端口号选项中的任何一个,则默认探针将被覆盖。 如果在运行Nmap的源主机和目标网络之间设置了严格的防火墙,则建议使用这些高级技术。 否则,当防火墙丢弃探针或其响应时,可能会错过主机。

在Nmap的早期版本中,-sn被称为-sP。

-Pn

完全跳过主机发现阶段,将所有主机都视为在线。

告诉 Nmap 跳过 ping 测试并简单地扫描提供的每个目标主机。通常,Nmap用这个阶段来确定活动机器以进行更多的扫描,并衡量网络的速度。默认情况下,Nmap只对被发现的主机进行重度探测,如端口扫描、版本检测或操作系统检测。用-Pn禁用主机发现会使Nmap对每个指定的目标IP地址尝试所要求的扫描功能。所以如果在命令行上指定一个/16大小的网络,所有65,536个IP地址都被扫描。与列举扫描一样,将跳过循规蹈矩的主机发现,但Nmap没有停止并打印目标列表,而是继续执行请求的功能,就像每个目标IP都是活动的一样。 使用默认的定时参数,这可能会导致扫描速度变慢。 要跳过主机发现和端口扫描,同时仍然允许NSE运行,请同时使用两个选项-Pn -sn。

对于本地以太网上的计算机,将继续执行ARP扫描(除非指定了--disable-arp-ping或--send-ip),因为Nmap需要MAC地址来进一步扫描目标主机。 在早期版本的Nmap中,-Pn是-P0和-PN。这个选项标志曾经是P0(使用零),但被重新命名,以避免与协议ping的PO(使用字母O)标志相混淆。

禁用Nmap ping测试有很多原因。最常见的一个是入侵性漏洞评估。一个人可以指定几十个不同的ping测试,试图从所有可用的主机中获得响应,但是仍然有可能一个活跃但有严重防火墙的机器不回复任何这些测试。因此,为了避免遗漏任何东西,审计人员经常对目标网络上的每个IP进行密集扫描,如所有65,536个TCP端口。向可能没有主机监听的IP地址发送几十万个数据包看起来很浪费,而且会使扫描时间慢一个数量级或更多。Nmap必须向每个端口发送重传,以防原始探针在传输过程中被丢弃,而且Nmap必须花大量时间等待响应,因为它对这些没有响应的IP地址没有往返时间(RTT)估计。但是认真的渗透测试者愿意付出这个代价来避免错过活动机器的哪怕一点点风险。他们也可以随时进行快速扫描,当他们工作时让大规模的-Pn扫描在后台运行。第6章,优化Nmap性能提供更多性能调整建议。

使用-Pn的另一个常见原因是测试人员有一个已知up的机器列表。所以用户认为没有必要在主机发现阶段浪费时间。用户创建他们自己的活动主机列表,然后用-iL (从列表中获取输入)选项把它传给Nmap。从节省时间的角度看,这个策略很少有好处。由于前一段讨论的重传和RTT估计问题,在一个大的列表中,即使是一个没有反应的IP地址,也常常比整个ping扫描阶段花费更多时间。此外,ping阶段允许Nmap收集RTT样本,可以加速下面的端口扫描,特别是如果目标主机有严格的防火墙规则。虽然指定-Pn作为一个节省时间的方法很少有帮助,但如果您名单上的一些机器阻止了所有的发现技术,它就很重要。用户必须在扫描速度和可能遗漏严重隐身的机器之间取得平衡。

-PS/PA/PU/PY[portlist]: 对指定端口进行TCP SYN / ACK,UDP或SCTP主机发现

-PS port list(TCP SYN Ping)

-PS选项发送一个设置了SYN标志的空TCP数据包。默认的目标端口是80(可在编译时通过改变nmap.h中的DEFAULT_TCP_PROBE_PORT_SPEC来配置),也可以将其他端口作为参数指定。可以指定一个端口列表,语法与-p相同,只是不允许使用T:这样的端口类型指定符。例子是-PS22和-PS22-25,80,113,1050,35000。注意,在-PS和端口列表之间不能有空格。指定了多个探针,它们将被并行发送。

SYN标志向远端系统提议您正在尝试建立连接。 正常情况下,目标端口关闭,然后发送回RST(复位)数据包。 如果端口恰好是开放的,则目标将通过响应SYN / ACK TCP数据包来执行TCP三向握手的第二步。 然后,运行Nmap的机器通过响应一个RST而不是发送一个ACK包来断开这个新连接,后者ack会完成三方握手并建立一个完整的连接。 RST数据包由运行Nmap的计算机的内核发送,以响应意外的SYN / ACK,而不是由Nmap本身发送。

Nmap不关心端口是开放还是关闭。前面讨论的RST或SYN/ACK响应都告诉Nmap该主机是可用的和有反应的。(译者注:因为是主机发现阶段主要知道存活就好)

在Unix机器上(译者注:boxes翻译为机更准确),通常只有特权用户root才能发送和接收原始TCP数据包。 对于非特权用户,会自动采用一种变通方法,即针对每个目标端口启动connect系统调用。这具有向目标主机发送SYN数据包的效果,以试图建立一个连接。 如果连接返回quick success 或ECONNREFUSED失败,则底层TCP栈一定是收到了SYN/ACK或RST,并且该主机被标记为可用。 如果连接尝试一直挂起直到超时,主机将标记为关闭。

例3.8未能检测到六台机器中的四台,因为它们没有对ICMP请求做出响应。使用SYN探针到80端口(HTTP)重复该实验,可以得到所有六台机器的响应,如例3.9所示。

例 3.9。使用端口 80 SYN 探测重试主机发现

#nmap -sn -PS80 -R -v microsoft.com ebay.com citibank.com google.com \ slashdot.org yahoo.comStarting Nmap ( http://nmap.org ) Host origin2.microsoft.com (207.46.249.252) appears to be up. Host pages.ebay.com (66.135.192.87) appears to be up. Host ld1-www.citicorp.com (192.193.195.132) appears to be up. Host 216.239.57.99 appears to be up. Host slashdot.org (66.35.250.150) appears to be up. Host w3.rc.dcn.yahoo.com (216.109.127.30) appears to be up. Nmap done: 6 IP addresses (6 hosts up) scanned in 0.48 seconds除了检测到所有六台机器外,第二次运行的速度也快得多。它花费的时间不到半秒,因为这些机器是并行扫描的,而且扫描不会因为等待响应而超时。这个测试并不完全公平,因为这些都是流行的web服务器,因此可以预期它们会在TCP 80端口上监听。然而,它仍然证明了不同类型的主机响应不同的探测类型这一点。Nmap支持多种扫描类型并行使用,以便有效扫描不同的网络。

-PA port list(TCP ACK Ping)

TCP ACK ping与刚刚讨论的SYN ping非常相似。 您可能会猜到的区别是,设置了TCP ACK标志而不是SYN标志。 这样的ACK数据包声称是确认已建立的TCP连接上的数据,但实际上并不存在这样的连接。因此,远程主机应该总是响应一个RST包,揭示它们在进程中的存在。

-PA选项使用与SYN探针(80)相同的默认端口,并且还可以采用相同格式的目标端口列表。 如果非特权用户尝试此操作,则使用前面讨论的连接解决方法。 此解决方法是不完善的,因为connect实际上发送的是SYN数据包而不是ACK。

提供SYN和ACK ping探针的原因是为了最大程度地绕过防火墙。 许多管理员将路由器和其他简单的防火墙配置为阻止传入SYN数据包,除了那些发送给公共服务的数据包,如公司网站或邮件服务器。这可以防止其他传入连接到组织,同时允许用户进行无障碍的传出连接到互联网。 这种无状态方法占用了防火墙/路由器上的很少资源,并且得到了硬件和软件过滤器的广泛支持。作为这种方法流行的一个例子, Linux Netfilter/iptables.防火墙软件提供了方便的--syn选项来实现这种无状态的方法,手册页如下所述。

只匹配设置了 SYN 位的 TCP 数据包,并且清除 ACK 和 RST 位。这样的数据包用于请求 TCP 连接初始化; 例如,阻止这样的数据包进入接口将阻止传入的 TCP 连接,但是传出的 TCP 连接将不受影响。它等价于--tcp-flags SYN,RST,ACK SYN

当存在这样的无状态防火墙规则时,SYN ping探测(-PS)很可能在发送到关闭的目标端口时被阻断。 在这种情况下,ACK探针会大放异彩,因为它能直接穿过这些规则。

另一种常见类型的防火墙使用有状态规则,丢弃意外的数据包。这个特性最初主要是在高端防火墙上的,不过多年来已经变得越来越普遍。 Linux Netfilter / iptables系统通过--state选项支持此功能,该选项根据连接状态对数据包进行分类,如下面的man page摘录所述。

可能的状态有:INVALID,意思是数据包没有与已知的连接相关联;ESTABLISHED,意思是数据包与一个已经看到双向数据包的连接相关联;NEW,意思是数据包已经开始一个新的连接,或者与一个没有看到双向数据包的连接相关联;RELATED,意思是数据包正在开始一个新的连接,但是与一个现有的连接相关,比如一个FTP数据传输,或者一个ICMP错误。

ACK探针不太可能对采取这种方法的防火墙起作用,因为这种意外的数据包会被归类为无效状态,并可能被丢弃。例3.10显示了一个针对微软的尝试性ACK ping。他们的有状态防火墙丢弃了数据包,导致Nmap错误地认为该主机已经停机。SYN探测在这种情况下工作的机会要大得多。这就提出了一个问题,当目标网络的防火墙规则未知或不一致时,使用哪种技术。正确的答案通常是两者都用。Nmap可以同时向许多端口发送SYN和ACK探测,并同时执行其它主机发现技术。SYN探测更有可能针对这样的系统,因为意外的ACK包通常会被识别为伪造并丢弃。 解决这个难题的方法是通过指定-PS和-PA来同时发送SYN和ACK探针。这一点将在名为“把所有东西放在一起: 主机发现策略”的章节中进一步讨论。

例3.10. 尝试对微软进行ACK ping

#nmap -sn -PA www.microsoft.comStarting Nmap ( http://nmap.org ) Warning: Hostname www.microsoft.com resolves to 5 IPs. Using 207.46.192.254. Note: Host seems down. If it is really up, but blocking ping probes, try -Pn Nmap done: 1 IP address (0 hosts up) scanned in 2.22 seconds-PU port list(UDP Ping)

另一个主机发现选项是UDP Ping,它将UDP数据包发送到给定的端口。对于大多数端口来说,数据包是空的,但对于一些常见的端口,如 53 和 161,将发送特定协议的有效载荷,更有可能得到响应。 有效负载数据库在https://nmap.org/book/nmap-payloads.html中进行了描述,请参阅名为“UDP 有效负载:

nmap-payloads”的部分。参见文件payload.cc到底哪些端口有有效负载。数据包的内容也可能受--data,--data-string和--data-length选项的影响。--data-length选项为所有端口发送固定长度的随机负载。

端口列表采用与前面讨论的-PS和-PA选项相同的格式。 如果未指定任何端口,则默认值为40125。可以在编译时通过更改nmap.h中的DEFAULT_UDP_PROBE_PORT_SPEC来配置此默认值。默认情况下使用一个非常不常见的端口,因为对于这种特殊的扫描类型,发送到开放端口通常是不可取的。(译者注:因为在主机发现阶段开放udp端口收到错误数据包不会响应,关闭端口收到后会回应icmp不可达)

在命中目标机器上的一个关闭的端口时,UDP探针应该引出一个ICMP端口不可达的数据包作为返回。这向Nmap表示机器已启动并且可用。 许多其他类型的ICMP错误,例如主机/网络不可达或TTL溢出的,都指示主机已关闭或不可达。 缺乏回应也可以这样解释。如果到达了一个开放的端口,大多数服务简单地忽略空数据包,并不能返回任何响应。 这就是为什么默认探针端口为40125的原因,它不太可能被使用。 诸如字符生成器(chargen)协议之类的一些服务将响应一个空的UDP数据包,从而向Nmap透露该机器是可用的。对于拥有它们的端口,自定义有效负载使探测更有可能得到响应。

这种扫描类型的主要优点是,它绕过了防火墙并且仅过滤TCP的过滤器。 例如,我曾经拥有一个Linksys BEFW11S4无线宽带路由器。 默认情况下,该设备的外部接口过滤了所有TCP端口,但是UDP探针仍会引发端口不可达消息,从而暴露该设备。

-PY port list(SCTP初始化Ping)

此选项发送包含最小INIT块的SCTP数据包。 默认目标端口为80(可在编译时通过更改nmap.h中的DEFAULT_SCTP_PROBE_PORT_SPEC进行配置)。 可以将备用端口指定为参数。 语法与-p相同,不同之处在于不允许使用端口类型说明符,例如S:。 例如-PY22和-PY22,80,179,5060。 请注意,-PY和端口列表之间不能有空格。 如果指定了多个探针,则将并行发送。

INIT块向远端系统提议正在尝试建立关联。 通常,目标端口关闭并且ABORT块将被发回。 如果端口恰好是开放的,则目标将通过响应INIT-ACK块来执行SCTP四次握手的第二步。 如果运行Nmap的计算机具有正常的SCTP栈,则它将通过使用ABORT块来进行响应来断开新的关联而不是四次握手的下一步发送COOKIE-ECHO块。 ABORT数据包是由运行Nmap的计算机的内核发送的,以响应意外的INIT-ACK,而不是由Nmap本身发送的。

Nmap不在乎端口是打开还是关闭。 前面讨论的ABORT响应或INIT-ACK响应都告诉Nmap主机可用并且响应。

在Unix机器上,通常只有特权用户root才能发送和接收原始SCTP数据包。 当前,非特权用户无法使用SCTP INIT Pings。

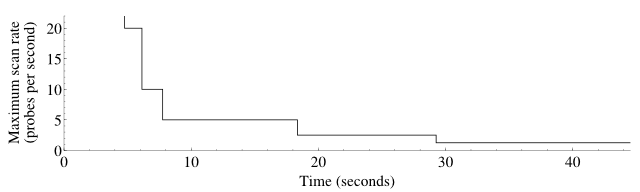

-PE/PP/PM: ICMP Ping 类型----发送ICMP回显,时间戳和网络掩码请求的主机发现探针

除了前面讨论过的不常见的TCP、UDP和SCTP主机发现类型之外,Nmap还可以发送由无处不在的ping程序发送的标准数据包。 Nmap向目标IP地址发送ICMP类型8(回显请求)数据包,期望从可用主机返回的类型为0(回显应答)。 不幸的是,对于网络探测器而言,许多主机和防火墙现在阻止了这些数据包,而不是按照RFC 1122 [2]标准的要求进行响应。(译者注:广泛过滤icmp echo数据包的原因被滥用) 因此,仅针对ICMP的扫描对Internet上未知目标的可靠性极低。 但是对于系统管理员监视内部网络而言,它们可以是一种实用且有效的方法。 使用-PE选项启用此回显请求行为。

虽然回显请求是标准的ICMP ping查询,但Nmap不会在那里停止。 ICMP标准(RFC 792 [3]和RFC 950 [4])还将时间戳请求,信息请求和地址掩码请求数据包分别指定为代码13、15和17。 尽管这些查询的表面目的是学习诸如地址掩码和当前时间之类的信息,但它们可以轻松地用于主机发现。 可以回复的系统是已up并且可用。 Nmap当前未实现信息请求包,因为它们并未得到广泛支持。 RFC 1122坚持“主机不应该实现这些消息”。 可以分别使用-PP和-PM选项发送时间戳和地址掩码查询。 时间戳回复(ICMP代码14)或地址掩码回复(代码18)表明主机可用。 当管理员专门阻止回显请求数据包而忘记其他ICMP查询可用于相同目的时,这两个查询可能非常有用。

-PO[protocol list]: IP协议Ping

IP协议ping是较新的主机发现选项之一,它发送IP数据包,该IP数据包在其IP标头中设置了指定的协议号。 协议列表采用与前面讨论的TCP,UDP和SCTP主机发现选项中的端口列表相同的格式。 如果未指定协议,则默认为发送多个IP数据包用于ICMP(协议1),IGMP(协议2)和IP-in-IP(协议4)。 可以在编译时通过更改nmap.h中的DEFAULT_PROTO_PROBE_PORT_SPEC来配置默认协议。 请注意,对于ICMP,IGMP,TCP(协议6),UDP(协议17)和SCTP(协议132),将使用适当的协议标头发送数据包,而发送其他协议时,除了IP标头之外,不会再有其他数据(除非 指定了--data,-data-string或--data-length选项中的任何一个)。

该主机发现方法使用与探针相同的协议来查找响应,或者使用ICMP协议不可达消息来表明目标主机不支持该给定协议。 两种类型的响应都表明目标主机处于活动状态。

ARP 扫描 (

-PR)Nmap 最常见的使用场景之一是扫描以太网 LAN。在大多数 LAN 上,尤其是那些使用RFC 1918授予的私有地址范围的 LAN,绝大多数 IP 地址在任何给定时间都未使用。当 Nmap 尝试发送原始 IP 数据包(例如 ICMP 回显请求)时,操作系统必须确定与目标 IP 对应的目标硬件 (ARP) 地址,以便正确寻址以太网帧。这需要它发出一系列 ARP 请求。这在 示例 3.11中显示,其中尝试对本地以太网主机进行 ping 扫描。这

--send-ip选项告诉 Nmap 发送 IP 级别的数据包(而不是原始以太网),即使它是本地网络。 三个 ARP 请求的Wireshark输出及其时间已粘贴到会话中。例 3.11。离线目标的原始 IP ping 扫描#nmap -n -sn --send-ip 192.168.33.37Starting Nmap ( http://nmap.org ) 0.000000 00:01:29:f5:27:f2 -> ff:ff:ff:ff:ff:ff ARP Who has 192.168.33.37? 0.999836 00:01:29:f5:27:f2 -> ff:ff:ff:ff:ff:ff ARP Who has 192.168.33.37? 1.999684 00:01:29:f5:27:f2 -> ff:ff:ff:ff:ff:ff ARP Who has 192.168.33.37? Note: Host seems down. If it is really up, but blocking ping probes, try -Pn Nmap done: 1 IP address (0 hosts up) scanned in 2.04 seconds

这个例子花了两秒多时间才完成,因为(Linux)操作系统发送了三个ARP请求,间隔一秒,然后就放弃了主机。鉴于ARP回复通常在几毫秒内完成,多秒的等待是过度的。减少此超时时间对于操作系统供应商来说不是优先事项,因为绝大多数数据包都发送到实际存在的主机。另一方面,当给定目标(例如 10.0.0.0/8)时,Nmap 必须将数据包发送到 1600 万个 IP。即使并行 ping 了许多目标,每个目标的两秒等待也会造成巨大的延迟。

LAN 上的原始 IP ping 扫描还有另一个问题。当发现目标主机如上例所示无响应时,源主机通常会在其内核 ARP 表中添加该目标 IP 的不完整条目。ARP 表空间是有限的,当它填满的时候,一些操作系统反应很差。当 Nmap 用于原始 IP 模式 (

--send-ip) 时,Nmap 有时必须等待几分钟让 ARP 缓存条目过期,然后才能继续进行主机发现。ARP 扫描通过控制 Nmap 解决了这两个问题。Nmap 发出原始 ARP 请求并自行决定处理重传和超时时间。绕过系统 ARP 缓存。 示例 3.12显示了差异。此 ARP 扫描只需要其 IP 等效时间的十分之一多一点。

示例 3.12。离线目标的 ARP ping 扫描#nmap -n -sn -PR --packet-trace --send-eth 192.168.33.37Starting Nmap ( http://nmap.org ) SENT (0.0060s) ARP who-has 192.168.33.37 tell 192.168.0.100 SENT (0.1180s) ARP who-has 192.168.33.37 tell 192.168.0.100 Note: Host seems down. If it is really up, but blocking ping probes, try -Pn Nmap done: 1 IP address (0 hosts up) scanned in 0.23 seconds在示例 3.12中,

-PR或--send-eth选项都没有任何效果。这是因为 ARP 是扫描 Nmap 检测到的位于本地以太网网络上的以太网主机时的默认扫描类型。这包括传统的有线以太网以及 802.11 无线网络。如上所述,ARP 扫描不仅更有效,而且更准确。主机经常阻止基于 IP 的 ping 数据包,但它们通常无法阻止 ARP 请求或响应,并且仍然在网络上通信。即使指定了不同的 ping 类型(例如-PE或-PS),Nmap 也使用 ARP 代替同一 LAN 上的任何目标。如果您绝对不想进行 ARP 扫描,请指定--send-ip如例 3.11,“离线目标的原始 IP ping 扫描”所示。让 Nmap 控制发送原始以太网帧也就允许 Nmap 控制源 MAC 地址。如果您在安全会议的房间里拥有唯一的 PowerBook,并且从注册到 Apple 的 MAC 地址启动了大规模 ARP 扫描,那么人们可能会转向您的方向。您可以使用该

--spoof-mac选项来欺骗您的 MAC 地址,如“MAC 地址欺骗”一节中所述。

默认组合

如果没有选择这些主机发现技术,Nmap使用默认值,相当于Windows或特权(root)Unix用户的-PE -PS443 -PA80 -PP参数。细心的读者知道,这意味着向每台机器发送一个ICMP echo请求、一个TCP SYN包、一个TCP ACK包和一个ICMP时间戳请求。这方面的一个例外是,ARP扫描被用于在本地以太网上的任何目标。对于没有特权的Unix shell用户来说,默认情况相当于-PS80,443(针对目标主机的80和443端口的TCP连接调用)。对于安全审计,我建议使用一套更全面的ping类型,例如在 "设计理想的探针组合 "一节中讨论的那些。

-n/-R: 永不解析DNS /始终解析[默认值:有时]

--dns-servers <serv1[,serv2],…>:指定自定义DNS服务器

--system-dns: 使用操作系统的DNS解析

--traceroute: 跟踪到每个主机的跃点路径

扫描技术:

-sS/sT/sA/sW/sM: TCP SYN / Connect()/ ACK / Window / Maimon扫描

-sU: UDP扫描

-sN/sF/sX: TCP Null,FIN和Xmas扫描

--scanflags <flags>:自定义TCP扫描标志

-sI <zombie host[:probeport]>:空闲扫描也叫僵尸扫描

-sY/sZ: SCTP INIT / COOKIE-ECHO扫描

-sO: IP协议扫描

-b <FTP relay host>: FTP跳转扫描

端口说明和扫描顺序:

-p <port ranges>:仅扫描特定端口

例如: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9

--exclude-ports <port ranges>:从扫描中排除指定的端口

-F: 快速模式-扫描的端口少于默认扫描

-r: 连续扫描端口-不要随机化

--top-ports <ratio>:扫描<number>个最常见的端口

--port-ratio <ratio>:比<比率>更常见的扫描端口

服务/版本检测:

-sV: 探测打开的端口以确定服务/版本信息

--version-intensity <level>:设置从0(浅)到9(尝试所有探针)

--version-light: 限制为最可能的探针(强度2)

--version-all: 尝试每个探针(强度9)

--version-trace: 显示详细的版本扫描活动(用于调试)

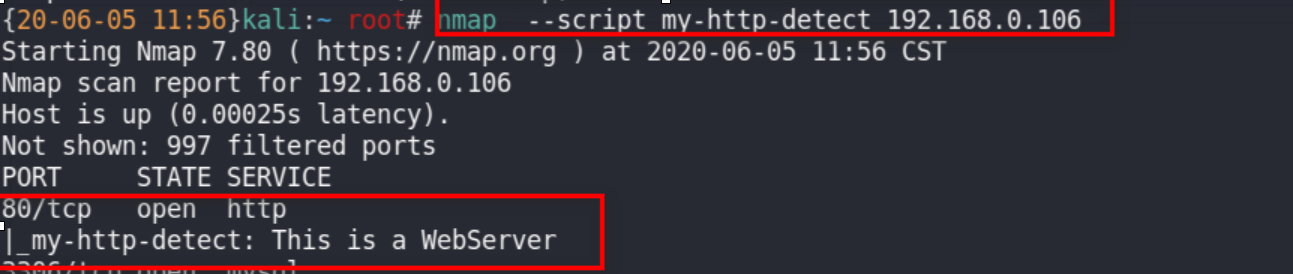

脚本扫描:

-sC: 等效于--script = default

--script=<Lua scripts>: <Lua scripts>是用逗号分隔的目录,脚本文件或脚本类别的列表

--script-args=<n1=v1,[n2=v2,…]>: 提供脚本参数

--script-args-file=filename: 在文件中提供NSE脚本参数

--script-trace: 显示所有发送和接收的数据

--script-updatedb: 更新脚本数据库。

--script-help=<Lua scripts>:显示有关脚本的帮助。<Lua脚本>是用逗号分隔的脚本文件或脚本类别的列表。

操作系统检测:

-O: 启用操作系统检测

-osscan-limit: 将操作系统检测限制在有希望的目标上

-osscan-guess: 更加积极地推测操作系统

时间和性能:

使用<time>的选项以毫秒为单位,除非附加` s `(秒)、´m´(分钟)或´h´(小时)的值(例如30m)。

-T<0-5>:设置时间模板(越高越快)

--min-hostgroup/max-hostgroup <size>:并行主机扫描组大小

--min-parallelism/max-parallelism <numprobes>:探针并行化

--min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <time>:指定探针往返时间。

--max-retries <tries>:端口扫描探针重传的上限次数。

--host-timeout <time>: 多久后放弃目标

--scan-delay/--max-scan-delay <time>:调整探针之间的延迟

--min-rate <number>:发送数据包的速度不低于每秒<number>

--max-rate <number>:发送数据包的速度不超过每秒<number>

防火墙/IDS规避和欺骗:

-f;--mtu <val>:段数据包(可选,带有指定的MTU)

-D <decoy1,decoy2[,ME],…>:用诱饵掩盖扫描

-S <IP Address>:欺骗源地址

-e <iface>:使用指定的接口

-g/--source-port <portnum>:使用给定的端口号

--proxies <url1,[url2],…>:通过HTTP / SOCKS4代理中继连接

--data <hex string>:将自定义有效负载附加到已发送的数据包

--data-string <string>:将自定义ASCII字符串附加到发送的数据包

--data-length <num>:将随机数据附加到发送的数据包

--ip-options <options>:发送具有指定IP选项的数据包

--ttl <val>:设置IP生存时间字段

--spoof-mac <mac address/prefix/vendor name>:欺骗您的MAC地址

--badsum: 发送带有伪造的TCP/UDP/SCTP校验和的数据包

输出:

-oN/-oX/-oS/-oG <file>:以普通,XML,s | <rIpt kIddi3和Grepable格式分别输出扫描到给定的文件名。

-oA <basename>:一次输出三种主要格式

-v: 提高详细程度(使用-vv或更多以获得更好的效果)

-d: 增加调试级别(使用-dd或更多以获得更大的效果)

--reason: 显示端口处于特定状态的原因

--open: 仅显示开放(或可能开放)的端口

--packet-trace: 显示所有发送和接收的数据包

--iflist: 打印主机接口和路由(用于调试)

--append-output: 追加到指定的输出文件中,而不是将其删掉

--resume <filename>:恢复中止的扫描

--stylesheet <path/URL>: 将XML输出转换为HTML的XSL样式表

--webxml: 参考Nmap.Org的样式表,以获得更多的可移植XML

--no-stylesheet: 防止将XSL样式表与XML输出联系起来

杂项:

-6:启用IPv6扫描

-A: 启用操作系统检测、版本检测、脚本扫描和跟踪路由

--datadir <dirname>:指定自定义Nmap数据文件位置

--send-eth/--send-ip: 使用原始以太网帧或IP数据包发送

--privileged: 假设用户具有完全权限

--unprivileged: 假设用户缺少原始套接字权限

-V:打印版本号

-h:打印帮助摘要页

例:

nmap -v -A scanme.nmap.org

nmap -v -sn 192.168.0.0/16 10.0.0.0/8

nmap -v -iR 10000 -Pn -p 80

更多选项和示例请参见手册页面(https://nmap.org/book/man.html)

目标说明:

Nmap命令行上所有不是选项(或选项参数)的东西都被当作目标主机。最简单的情况是指定一个用于扫描的目标IP地址或主机名。

将主机名作为目标时,将通过域名系统(DNS)对其进行解析,以确定要扫描的IP地址。 如果名称解析为多个IP地址,则仅扫描第一个IP地址。 要使Nmap扫描所有解析的地址而不是仅扫描第一个地址,请使用--resolve-all选项。

有时您希望扫描相邻主机的整个网络。 为此,Nmap支持CIDR样式的寻址。 您可以将/ numbits附加到IP地址或主机名,Nmap将扫描每个前num位与给定参考IP或主机名相同的IP地址。 例如,192.168.10.0 / 24将扫描192.168.10.0(二进制:11000000 10101000 00001010 00000000)和192.168.10.255(二进制:11000000 10101000 00001010 11111111)之间的256个主机。 192.168.10.40/24将扫描完全相同的目标。 假定主机scanme.nmap.org的IP地址为64.13.134.52,则scanme.nmap.org/16将扫描64.13.0.0和64.13.255.255之间的65,536个IP地址。 允许的最小值为/0,表示对整个Internet进行扫描。 IPv4的最大值是/ 32,因为所有地址位都是固定的,所以它仅扫描命名的主机或IP地址。 IPv6的最大值是/ 128,它执行相同的操作。

CIDR表示法简短,但并不总是足够灵活。例如,您可能要扫描192.168.0.0/16,但跳过任何以.0或.255结尾的IP,因为它们可能用作子网网络和广播地址。 Nmap通过八位位组范围寻址支持此功能。您可以为每个八位位组指定一个逗号分隔的数字或范围列表,而不是指定一个普通的IP地址。例如,192.168.0-255.1-254将跳过以.0或.255结尾的范围内的所有地址,而192.168.3-5,7.1将扫描四个地址192.168.3.1、192.168.4.1、192.168.5.1和192.168.7.1。范围的任何一边都可以省略;默认值为左侧0和右侧255。使用 - 本身与 0-255 相同,但是记住在第一个八位位组中使用0-,这样目标规范看起来就不像命令行选项了。范围不需要限制在最后的八位位组上:说明 0-255.0-255.13.37将对以13.37结尾的所有IP地址执行Internet范围内的扫描。这种广泛的采样对于Internet调查和研究很有用。

IPv6地址可以通过其完全合格的IPv6地址或主机名来指定,也可以用CIDR符号表示子网。目前,IPv6还不支持八位数范围。

具有非全局作用域的IPv6地址必须具有区域ID后缀。 在Unix系统上,这是一个百分号,后跟一个接口名称; 完整的地址可能是fe80 :: a8bb:ccff:fedd:eeff%eth0。 在Windows上,使用接口索引号代替接口名称:fe80 :: a8bb:ccff:fedd:eeff%1。 您可以通过运行命令netsh.exe interface ipv6 show interface查看接口索引列表。

Nmap在命令行上接受多个主机规范,并且它们不必是同一类型。 命令nmap scanme.nmap.org 192.168.0.0/8 10.0.0,1,3-7.-可以满足您的要求。

虽然通常在命令行上指定目标,但是以下选项也可用于控制目标的选择:

--disable-arp-ping(No ARP or ND Ping)

即使使用了其他主机发现选项(例如-Pn或-PE),Nmap通常也会对本地连接的以太网主机执行ARP或IPv6邻居发现(ND)发现。 要禁用此隐式行为,请使用--disable-arp-ping选项。

默认行为通常更快,但是此选项在使用代理ARP的网络上很有用,在该网络中,路由器以推测方式答复所有ARP请求,从而根据ARP扫描使每个目标都处于启动状态。

--discovery-ignore-rst

在某些情况下,防火墙可能会欺骗TCP重置(RST)响应,以响应对未占用或不允许的地址探测。 由于Nmap通常认为RST答复可以证明目标已启动,因此可能会浪费时间扫描不存在的目标。 使用--discovery-ignore-rst可以防止Nmap在主机发现期间考虑这些答复。 您可能需要选择其他主机发现选项,以确保在这种情况下不会错过目标。

--traceroute(跟踪主机的路径)

追踪是在扫描后进行的,使用扫描结果的信息来确定最有可能到达目标的端口和协议。它适用于所有扫描类型,除了连接扫描(-sT)和空闲扫描(-sI)。所有追踪都使用Nmap的动态时序模型,并且是平行进行的。

Traceroute的工作原理是发送低TTL(生存时间)的数据包,以尝试从扫描器和目标主机之间的中间跃点中引出ICMP超时消息。 标准traceroute实施以TTL为1开始,并递增TTL,直到到达目标主机为止。 Nmap的跟踪路由以较高的TTL开始,然后递减TTL直到达到零。 向后执行此操作可使Nmap使用巧妙的缓存算法来加快对多个主机的跟踪。 平均而言,根据网络状况,Nmap每台主机少发送5-10个数据包。 如果正在扫描单个子网(即192.168.0.0/24),则Nmap可能只需要向大多数主机发送两个数据包。

-n(不进行DNS解析)

禁用所有 DNS 解析。 告诉Nmap永远不要对找到的活动IP地址进行DNS解析。 这些选项对于 ping 扫描特别重要,因为 DNS 解析会极大地影响扫描时间。即使使用Nmap的内置并行stub解析器,DNS也会变慢。

-R(所有目标的DNS解析)

启用所有主机的 DNS 查询,甚至是关闭的主机。默认行为是将 DNS 解析限制为活动主机。告诉Nmap始终对目标IP地址执行反向DNS解析。 通常,反向DNS仅针对响应(在线)主机执行。

--resolve-all(扫描每个解析地址)

如果主机名目标解析为多个地址,请扫描所有地址。 默认行为是仅扫描第一个解析的地址。 无论如何,将仅扫描相应地址族中的地址:默认情况下为IPv4,带有-6的IPv6。

--system-dns(使用系统DNS解析器)

默认情况下,Nmap通过将查询直接发送到主机上配置的dns名称服务器来反向解析IP地址,然后侦听响应。 并行执行许多请求(通常是几十个)以提高性能。 指定此选项可改为使用系统解析器(通过getnameinfo调用,一次使用一个IP)。 除非您在Nmap并行dns解析器中发现错误(如果这样做了请告诉我们),这速度较慢且很少有用。 系统解析器始终用于正向查找(从主机名获取IP地址)。

--dns-servers server1[,server2[,…]]( 用于反向DNS查询的服务器)

默认情况下,Nmap通过resolv.conf文件(Unix)或注册表(Win32)确定DNS服务器(用于rDNS解析)。 或者,您可以使用此选项来指定替代服务器。 如果使用--system-dns,则不支持该选项。 使用多个DNS服务器通常比只查询一个服务器更快、更隐蔽。通过指定目标IP空间的所有权威服务器,通常可以获得最佳性能。这个选项也可以提高隐蔽性,因为你的请求可以从互联网上几乎任何递归的DNS服务器上弹回。

扫描私有网络时,此选项也很方便。有时只有少数名称服务器提供正确的rDNS信息,您甚至可能不知道它们在哪里。 您可以在网络上扫描端口53(可以使用版本检测),然后尝试Nmap列表扫描(-sL),用-dns-servers一次一个指定每个名称服务器,直到您找到一个能工作的。

如果DNS响应超过了UDP数据包的大小,这个选项可能不会被执行。 在这种情况下,我们的DNS解析器将尽最大努力从截断的数据包中提取响应,如果失败,它将回退到使用系统解析器。 同样,包含CNAME别名的响应将回退到系统解析器。

端口扫描基础:

虽然Nmap的功能多年来有所增长,但它最初是一个高效的端口扫描器,这仍然是它的核心功能。 简单命令nmap target扫描主机目标上的1,000个TCP端口。 传统上,许多端口扫描程序将所有端口都设置为打开或关闭状态,而Nmap则更为精细。 将端口分为六个状态:打开,关闭,已过滤,未过滤,打开|过滤 或 关闭|过滤。

这些状态不是端口本身的固有属性,而是描述Nmap如何看待它们。 例如,从与目标服务器相同的网络进行的Nmap扫描可能会将端口135 / tcp显示为打开,而在Internet上同时使用相同选项进行的扫描可能会将该端口显示为已过滤。

Nmap识别的六个端口状态

Open

应用程序正在此端口上积极接受TCP连接,UDP数据报或SCTP关联。 查找这些通常是端口扫描的主要目标。 具有安全意识的人知道,每个开放端口都是攻击的途径。 攻击者和测试人员想利用开放的端口,而管理员试图用防火墙关闭或保护它们,而又不妨碍合法用户。 对于非安全性扫描,开放端口也很有趣,因为它们显示了可在网络上使用的服务。 在你对一个开放的端口过于兴奋之前,请注意,有可能应用程序是用一个TCP包装器(tcpd)来保护的,或者应用程序本身被配置为只服务于被批准的客户IP地址。这种情况下,仍然比关闭的端口留下更多的攻击面。

Closed

一个关闭的端口是可以访问的(它接收并响应Nmap探测数据包),但是没有应用程序在监听它。 它们有助于显示IP地址上主机是up的(主机发现或ping扫描),并且可以作为操作系统检测的一部分。因为关闭的端口是可以到达的,所以以后可能值得扫描,以防有些端口又打开了。 管理员可能要考虑使用防火墙阻止此类端口。 然后它们将以过滤状态出现,下来再讨论。

Filtered

Nmap无法确定端口是否打开,因为数据包过滤会阻止其探针到达端口。 过滤可以来自专用防火墙设备,路由器规则或基于主机的防火墙软件。 这些端口使攻击者感到沮丧,因为它们提供的信息很少。 有时,它们以ICMP错误消息响应,例如类型3代码13(目标无法访问:在管理上被禁止通信),但是仅丢弃探针而不响应的过滤器更为常见。 这迫使Nmap重试几次,以防万一由于网络拥塞而不是过滤导致探针被丢弃。 这会大大降低扫描速度。

Unfiltered

未过滤状态意味着可以访问端口,但是Nmap无法确定端口是打开还是关闭。 仅用于映射防火墙规则集的ACK扫描将端口分类为此状态。 使用其他扫描类型(例如窗口扫描,SYN扫描或FIN扫描)扫描未过滤的端口可能有助于解决端口是否打开的问题。(译者注:因为无论如何都将收到rst报文)

Open|filtered

当Nmap无法确定端口是打开还是已过滤时,Nmap会将端口置于此状态。 对于打开端口不响应的扫描类型,会发生这种情况。 缺乏响应还可能意味着数据包过滤器丢弃了探针或其引发的任何响应。 因此,Nmap无法确定端口是打开还是被过滤。 UDP,IP协议,FIN,NULL和Xmas扫描以这种方式对端口进行分类。

Closed|filtered

当Nmap无法确定端口是关闭还是过滤时,将使用此状态。它仅用于在“TCP空闲扫描(-sI)”一节中讨论的IP ID空闲扫描。(译者注:这里的“TCP空闲扫描(-sI)”一节指的是官方书籍NNS中的内容)

译者注:端口扫描包含端口扫描所用技术比如syn扫描和端口号

端口扫描技术:

作为一个从事汽车维修的新手,我可以挣扎几个小时,试图让我的基本工具(锤子、胶带、扳手等)适应手头的任务。 当我惨遭失败,把我的破车拖到一个真正的机械师那里时,他总是在一个巨大的工具箱里翻来覆去,直到拿出一个完美的小工具,使工作看起来毫不费力。 端口扫描的技术与此类似。 专家了解数十种扫描技术,并为给定任务选择适当的一种(或组合)。 另一方面,经验不足的用户和脚本小子则尝试使用默认的SYN扫描解决所有问题。 由于Nmap是免费的,掌握端口扫描的唯一障碍是知识。这当然胜过汽车世界,在那里可能需要很高的技术来确定您需要一个支柱弹簧压缩机,然后您还得为它支付数千美元。

大多数扫描类型仅对特权用户可用。 这是因为它们可以发送和接收原始数据包,这需要在Unix系统上进行root访问。 当Npcap已经被加载到操作系统中时,虽然在windows平台上Nmap有时适用于无特权的用户, 但是建议在Windows上使用管理员账户。当Nmap在1997年发布时,需要root特权是一个严格的限制,因为许多用户只能访问共享的shell帐户。 现在,世界已经不同了。 电脑更便宜,人们可以一直在线直接访问互联网,台式Unix系统(包括Linux和Mac OS X)很普遍。 现在可以使用Windows版本的Nmap,使其可以在更多台式机上运行。 由于所有这些原因,用户较少需要通过有限的共享Shell帐户运行Nmap。 这是幸运的,因为特权选项使Nmap更加强大和灵活。

尽管Nmap试图产生准确的结果,但请记住,其所有洞察力都是基于目标计算机(或它们前面的防火墙)返回的数据包的。 这样的主机可能是不可信的,并发送旨在混淆或误导Nmap的响应。 更常见的是不符合RFC标准的主机,它们对Nmap探测没有应有的反应。 FIN,NULL和Xmas扫描特别容易受到此问题的影响。 此类问题特定于某些扫描类型,因此将在各个扫描类型条目中进行讨论。

本节介绍了Nmap支持的十几种端口扫描技术。 一次只能使用一种方法,除了UDP扫描(-sU)和任何一种SCTP扫描类型(-sY,-sZ)可以与任何一种TCP扫描类型结合使用。为了帮助记忆,端口扫描类型选项的形式是-s<C>,其中<C>是扫描名称中的一个突出字符,通常是第一个。这方面的一个例外是被废弃的FTP反弹扫描(-b)。默认情况下,Nmap执行SYN扫描,但是如果用户没有适当的权限发送原始数据包(在Unix上需要root权限),它会用connect扫描代替。 在本节列举的扫描中,非特权用户只能执行连接和FTP反弹扫描。

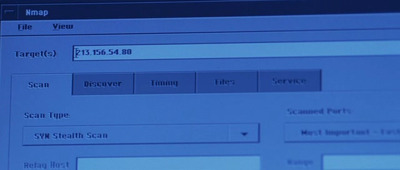

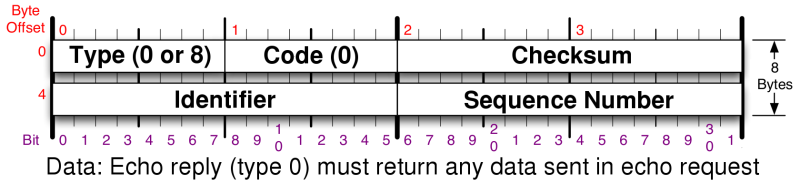

-sS TCP SYN 扫描、隐蔽扫描、半开扫描

出于充分的原因,SYN扫描是默认的也是最受欢迎的扫描选项。 它可以快速执行,在不受限制性防火墙阻碍的快速网络上每秒扫描数千个端口。 由于它从来没有完成TCP连接,因此它也相对不引人注意和隐秘。 SYN扫描可用于任何兼容的TCP栈,而不必像Nmap的FIN / NULL / Xmas,Maimon和空闲扫描 它还可以清晰可靠地区分打开,关闭和过滤状态。

该技术通常称为半开扫描,因为您没有打开完整的TCP连接。 您发送一个SYN数据包,就好像您要打开一个真实的连接,然后等待响应一样。 SYN / ACK表示端口正在监听(打开),而RST(复位)则表示未监听。 如果在几次重传后仍未收到响应,则将该端口标记为已过滤。 如果收到ICMP无法访问的错误(类型3,代码0、1、2、3、9、10或13),该端口也将标记为已过滤。 如果收到一个SYN数据包(无ACK标志)作为响应,则该端口也被认为是开放的。 这可能是由于一种极为罕见的TCP功能(称为同时打开或拆分握手连接)(请参阅https://nmap.org/misc/split-handshake.pdf)。

SYN扫描可以通过给Nmap传递-sS选项来请求。它需要原始数据包权限,当权限可用时是默认的TCP扫描方式。所以当以root或管理员身份运行Nmap时,-sS通常被省略。这个默认的SYN扫描行为在例5.1中显示,它在三个主要状态中的每一个都对应一个端口。

例 5.1。显示三个端口状态的 SYN 扫描

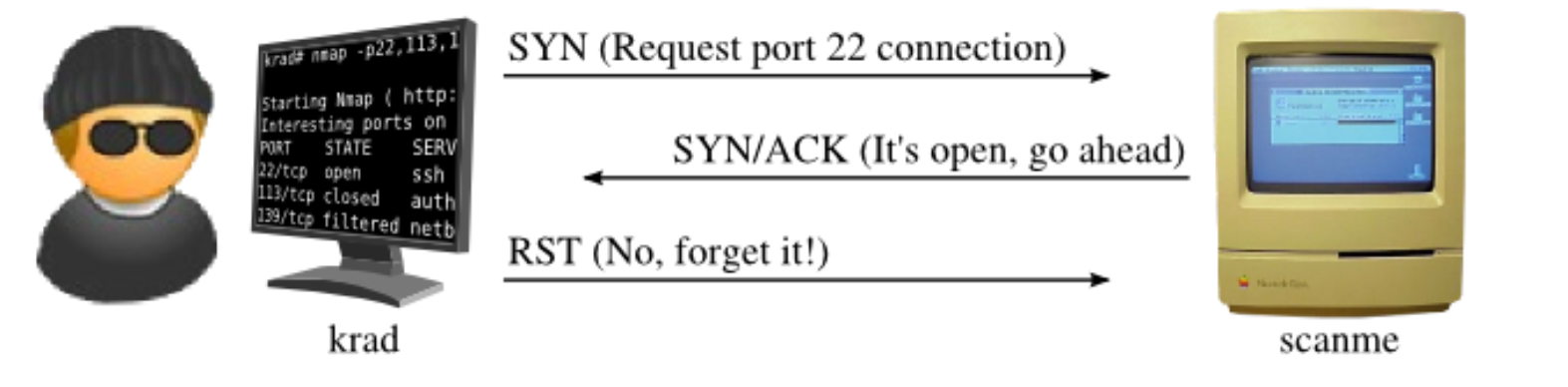

虽然SYN扫描在没有任何底层TCP知识的情况下也很容易使用,但在解释不寻常的结果时,理解该技术是有帮助的。幸运的是,可怕的黑帽黑客Ereet Hagiwara从恐吓日本Windows用户中抽身出来,在数据包层面为我们图解了例5.1 SYN扫描。首先,图5.2显示了针对开放22号端口的行为。

图 5.2。开放端口 22 的 SYN 扫描

如这个例子所示,Nmap首先向22号端口发送一个设置了SYN标志的TCP数据包(如果您忘记了数据包头是什么样的,请看图2,"TCP头")。这是任何合法连接尝试的TCP三次握手的第一步。

由于目标端口是开放的,Scanme采取第二步,发送一个带有SYN和ACK标志的响应。

在一个正常的连接中,Ereet的机器(名为krad)会通过发送一个ACK包确认SYN/ACK来完成三方握手。

Nmap不需要这样做,因为SYN/ACK响应已经告诉它这个端口是开放的。如果Nmap完成了连接,它将不得不担心关闭它。这通常涉及另一次握手,使用FIN包而不是SYN。所以ACK是个坏主意,但还是要做一些事情。

如果SYN/ACK被完全忽略,Scanme会认为它被丢弃并继续重新发送。由于我们不想建立一个完整的连接,正确的反应是一个RST包,如图所示。这告诉Scanme忘记(重置)这个尝试的连接。Nmap可以很容易地发送这个RST包,但它实际上不需要。运行在krad上的操作系统也收到了SYN/ACK,它没有想到,因为Nmap自己制作了SYN探针。所以操作系统用一个RST包来响应这个意外的SYN/ACK。本章描述的所有RST报文也有ACK位,因为它们总是为了响应(和确认)一个收到的报文而发送。所以该位没有明确显示在RST数据包中。

由于三次握手从未完成,SYN扫描有时被称为半开放扫描。

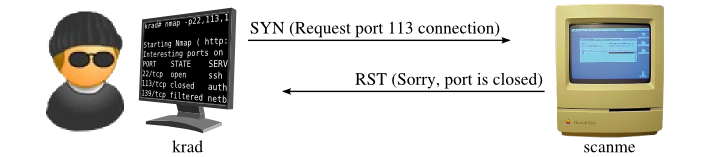

图5.3显示Nmap如何确定113号端口是关闭的。这比开放的情况更简单。第一步总是一样的-Nmap向Scanme发送SYN探针。但没有收到SYN/ACK,而是返回一个RST。这就解决了问题--端口被关闭了。关于这个端口没有必要再进行通信。

图 5.3。关闭端口 113 的 SYN 扫描

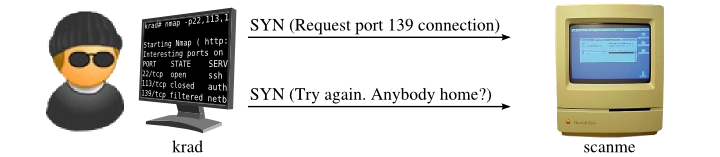

最后,Ereet 在图 5.4。最初的 SYN 像往常一样首先发送,但 Nmap 没有看到任何回复。响应可能很慢。根据之前的响应(或时间默认值),Nmap 知道要等待多长时间并最终放弃接收。无响应的端口通常会被过滤(被防火墙设备阻止,或者主机可能已关闭),但这一测试并不能确定。也许端口是打开的,但探测或响应只是被丢弃了。网络可能不稳定。所以 Nmap 通过重新发送 SYN 探测再次尝试。在又一个超时时间之后,Nmap 放弃并标记端口

filtered。在这种情况下,只尝试了一次重传。如“扫描代码和算法”部分所述, Nmap 会保持仔细的丢包统计,并且在扫描不太可靠的网络时会尝试更多的重传。最后,Ereet在图5.4中向我们展示了一个被过滤的端口如何出现在Nmap面前。像往常一样,最初的SYN被首先发送,但是Nmap没有看到回复。响应可能只是很慢。从以前的响应(或计时器默认值)来看,Nmap知道要等多久,并最终放弃接收。一个无响应的端口通常是被过滤的(被防火墙设备阻止,或者主机可能已关闭),但这一个测试并不是决定性的。也许该端口是开放的,但探针或响应只是被丢弃。网络可能是不稳定的。所以Nmap通过重新发送SYN探针再次尝试。在又一次超时后,Nmap放弃了,并把该端口标记为过滤。在这种情况下,只尝试了一次重传。正如在 "扫描代码和算法 "一节中所描述的,Nmap保持细致的丢包统计,当扫描不太可靠的网络时,会尝试更多的重传。

图 5.4。过滤端口 139 的 SYN 扫描

如果Nmap收到某些ICMP错误信息,它也会认为一个端口被过滤。表5.2显示了Nmap如何根据对SYN探针的响应来分配端口状态。

表 5.2。Nmap 如何解释对 SYN 探测的响应

探测响应 指定状态 TCP SYN/ACK 响应 openTCP RST 响应 closed未收到响应(即使在重传之后) filteredICMP 不可达错误(类型 3,代码 1、2、3、9、10 或 13) filtered

虽然本节中的漂亮插图很有用,但当您指定

--packet-trace选项以及任何其他所需的命令行标志时,Nmap 会准确报告它在数据包级别所做的事情。当Ereet不在身边时,这是新手了解Nmap行为的一个好方法。当 Nmap 产生他们不期望的结果时,即使是高级用户也会发现它很方便。您可能还想用-d(或甚至-d5)增加调试级别。然后扫描您的目的所需的最少端口和主机数量,否则您最终可能会得到数百万条输出行。 例 5.2在启用数据包跟踪的情况下重复 Ereet 的三个端口 SYN 扫描(为简洁起见,输出已被编辑)。阅读命令行,然后通过在阅读前弄清楚将发送哪些数据包来测试自己。然后一旦你读到 "SYN隐蔽扫描花了1.25s "的跟踪,你应该从RCVD行中知道端口状态表会是什么样子,再继续读下去。例 5.2。用--packet-trace了解 SYN扫描krad#nmap -d --packet-trace -p22,113,139 scanme.nmap.orgStarting Nmap ( http://nmap.org ) SENT (0.0130s) ICMP krad > scanme echo request (type=8/code=0) ttl=52 id=1829 SENT (0.0160s) TCP krad:63541 > scanme:80 A iplen=40 seq=91911070 ack=99850910 RCVD (0.0280s) ICMP scanme > krad echo reply (type=0/code=0) iplen=28 We got a ping packet back from scanme: id = 48821 seq = 714 checksum = 16000 massping done: num_hosts: 1 num_responses: 1 Initiating SYN Stealth Scan against scanme.nmap.org (scanme) [3 ports] at 00:53 SENT (0.1340s) TCP krad:63517 > scanme:113 S iplen=40 seq=10438635 SENT (0.1370s) TCP krad:63517 > scanme:22 S iplen=40 seq=10438635 SENT (0.1400s) TCP krad:63517 > scanme:139 S iplen=40 seq=10438635 RCVD (0.1460s) TCP scanme:113 > krad:63517 RA iplen=40 seq=0 ack=10438636 RCVD (0.1510s) TCP scanme:22 > krad:63517 SA iplen=44 seq=75897108 ack=10438636 SENT (1.2550s) TCP krad:63518 > scanme:139 S iplen=40 seq=10373098 win=3072 The SYN Stealth Scan took 1.25s to scan 3 total ports. Nmap scan report for scanme.nmap.org (64.13.134.52) PORT STATE SERVICE 22/tcp open ssh 113/tcp closed auth 139/tcp filtered netbios-ssn Nmap done: 1 IP address (1 host up) scanned in 1.40 seconds

SYN扫描一直被称为隐蔽扫描,因为它比TCP连接扫描(接下来讨论)更隐蔽,后者是Nmap发布前最常见的扫描类型。尽管有这个称呼,不要指望默认的SYN扫描能在敏感网络中不被发现。广泛部署的入侵检测系统甚至个人防火墙都有能力检测到默认SYN扫描。第10章 "检测和颠覆防火墙和入侵检测系统 "中展示了更有效的隐蔽扫描技术。

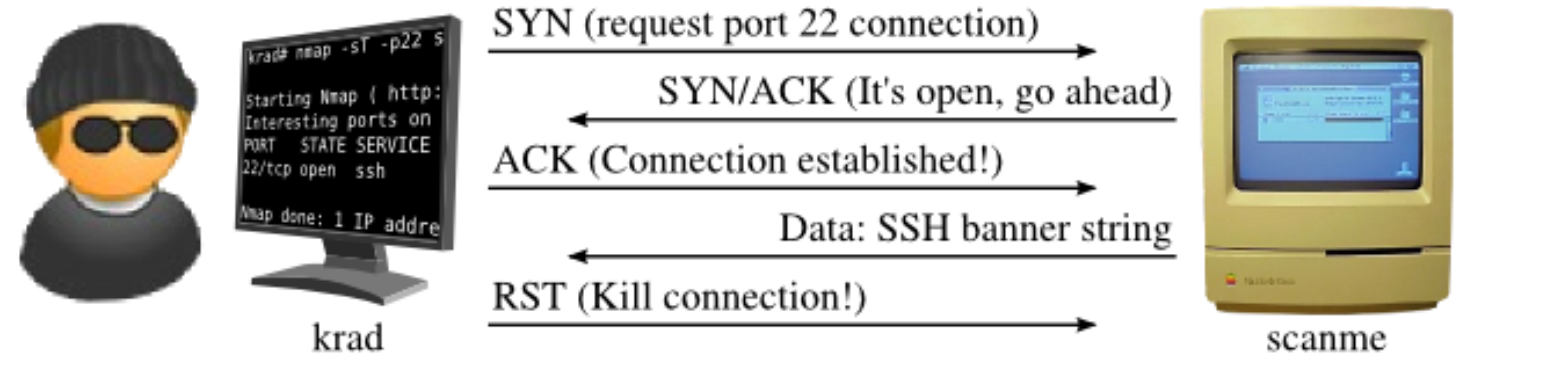

-sT TCP 连接扫描、全连接扫描

如果不选择SYN扫描,则TCP连接扫描是默认的TCP扫描类型。 Unix 用户没有原始数据包特权时就是这种情况,因为 SYN 扫描在这些情况下不起作用。 Nmap不会像大多数其他扫描类型那样写入原始数据包,而是通过发出与该选项同名的connect系统调用来要求底层操作系统与目标计算机和端口建立连接去扫描机器。 这是Web浏览器,P2P客户端和大多数其他启用网络的应用程序用来建立连接的同一高级系统调用。 它是称为Berkeley Sockets API的编程接口的一部分。 Nmap使用此API来获取有关每次连接尝试的状态信息,而不是直接读取原始数据包响应。这和FTP反弹扫描(称为 "TCP FTP反弹扫描(-b) "的部分)是唯一对非特权用户可用的扫描类型。

如果可以使用SYN扫描,通常是更好的选择。 与原始数据包相比,Nmap对高级connect调用的控制较少,因此效率较低。 系统调用完成与打开的目标端口的连接,而不是执行SYN扫描所做的半开复位。 这不仅需要更长的时间,并且需要更多的数据包才能获得相同的信息,而且目标计算机更有可能记录此连接。 一个像样的IDS会抓住这两种情况(译者注:这里的两种情况是指半开和完整的tcp连接),但大多数机器没有这样的报警系统。 当Nmap连接然后在不发送数据的情况下关闭连接时,普通Unix系统上的许多服务都会在syslog日志中添加一条记录,有时还会显示一条隐晦的错误信息。当这种情况发生时,真正可悲的是服务可能崩溃,尽管这种情况并不常见。一个管理员如果在她的日志中看到来自一个系统的一堆连接尝试,应该知道她已经被连接扫描了。

图5.5显示了对scanme.nmap.org的22号开放端口进行的连接扫描。记得在图5.2 "开放端口22的SYN扫描 "中,这只需要三个数据包。对一个开放端口的确切行为取决于Nmap运行的平台和另一端监听的服务,但是这个5个数据包的例子是典型的。

图 5.5。连接扫描开放端口 22

前两个步骤(SYN 和 SYN/ACK)与 SYN 扫描完全相同。然后,krad 不会使用 RST 数据包中止半开连接,而是使用自己的 ACK 数据包确认 SYN/ACK,从而完成连接。

SSH-1.99-OpenSSH_3.1p1\n在这种情况下,Scanme 甚至有时间通过现在打开的连接发送其 SSH 横幅字符串 ( )。一旦 Nmap 从其主机操作系统听到连接成功,它就会终止连接。TCP 连接通常以涉及 FIN 标志的另一次握手结束,但 Nmap 要求主机操作系统立即使用 RST 数据包终止连接。虽然这个连接扫描的例子所花的数据包几乎是SYN扫描的两倍,但带宽的差异很少如此巨大。大规模扫描中的绝大多数端口将被关闭或被过滤。这些数据包追踪与图5.3 "SYN扫描关闭的113端口 "和图5.4 "SYN扫描过滤的139端口 "中对SYN扫描的描述相同。只有开放的端口才会产生更多的网络流量。

连接扫描的输出与SYN扫描没有明显的区别。例5.3显示Scanme的连接扫描。-sT选项可以省略,因为Nmap是从一个非特权账户运行的,所以连接扫描是默认类型。

例 5.3。连接扫描示例krad~>nmap -T4 -sT scanme.nmap.orgStarting Nmap ( http://nmap.org ) Nmap scan report for scanme.nmap.org (64.13.134.52) Not shown: 994 filtered ports PORT STATE SERVICE 22/tcp open ssh 25/tcp closed smtp 53/tcp open domain 70/tcp closed gopher 80/tcp open http 113/tcp closed auth Nmap done: 1 IP address (1 host up) scanned in 4.74 seconds

-sU(UDP扫描)

尽管Internet上大多数流行的服务都基于TCP协议运行,但UDP [5]服务却得到了广泛的部署。 DNS,SNMP和DHCP(注册端口53、161 / 162和67/68)是最常见的三种。 由于UDP扫描通常比TCP慢且困难,因此某些安全审计员会忽略这些端口。 这是一个错误,因为可漏洞利用的UDP服务非常普遍,攻击者当然不会忽略整个协议。 幸运的是,Nmap可以帮助清点UDP端口。

UDP扫描通过-sU选项激活。 可以将其与TCP扫描类型(例如SYN扫描(-sS))组合使用,以在同一运行期间检查两个协议。

UDP扫描通过将UDP数据包发送到每个目标端口来工作。 对于某些常见端口(例如53和161),将发送协议特定的有效负载以提高响应速度,但对于大多数端口来说,除非指定了 --data, --data-string, 或 --data-length 选项,否则数据包是空的。 如果返回ICMP端口不可达错误(类型3,代码3),则该端口关闭。 其他ICMP无法访问的错误(类型3,代码0、1、2、9、10或13)将端口标记为已过滤。 有时,服务会以UDP数据包作为响应,证明它是开放的。 重传后,如果未收到响应,则将端口分类为已过滤。 这意味着端口可能是开放的,或者数据包过滤器阻止通信。 版本检测(-sV)可用于帮助区分真正开放的端口和已过滤的端口。

UDP扫描的一大挑战是快速进行。 打开和过滤的端口很少发送任何响应,从而使Nmap超时重传,以防探针或响应丢失。 关闭端口通常是一个更大的问题。 它们通常会发回ICMP端口无法访问的错误。但与关闭的TCP端口响应的SYN或连接扫描而发送的RST数据包不同,默认情况下,许多主机对ICMP端口不可达消息的速率进行限制。 Linux和Solaris对此特别严格。 例如,Linux 2.4.20内核将目标不可达消息限制为每秒1条消息(在net / ipv4 / icmp.c中)。

Nmap检测到速率限制并相应地放慢速度以避免无用的数据包充斥网络而被目标机器丢弃。 不幸的是,Linux风格的每秒1个数据包的限制使65,536端口的扫描耗时超过18个小时。 加快UDP扫描速度的办法包括平行扫描更多的主机,先快速扫描流行的端口,从防火墙后面扫描以及使用--host-timeout跳过慢速主机。

不要忘记 UDP 端口——它们也提供了大量的安全漏洞。

译者注:udp扫描存在两大问题,端口无响应和花费时间长,解决的办法分别是发送特制数据包和性能优化

对于大多数端口,此数据包将为空(无负载),但对于一些更常见的端口,将发送特定于协议的负载。 根据响应或缺少响应,端口被分配到四种状态之一,如 表 5.3所示。

表 5.3。Nmap 如何解释对 UDP 探测的响应

探测响应 指定状态 来自目标端口的任何 UDP 响应(不常见) open未收到响应(即使在重传之后) open|filteredICMP 端口不可达错误(类型 3,代码 3) closed其他 ICMP 不可达错误(类型 3,代码 1、2、9、10 或 13) filtered

这张表中最奇怪的元素可能是

open|filtered状态。 这是 UDP 扫描面临的最大挑战的一个迹象:开放端口很少响应空探测。Nmap 具有特定于协议的有效载荷的那些端口更有可能得到响应并被标记open,但对于其他端口,目标 TCP/IP 栈只是将空数据包传递给侦听应用程序,该应用程序通常会立即把它当作无效而丢弃。如果所有其他状态的端口都能得到响应,那么开放的端口都可以通过排除法推断出来。不幸的是,众所周知,防火墙和过滤设备也会丢弃数据包而没有响应。所以,当Nmap在多次尝试后没有收到响应时,它不能确定该端口是开放的还是过滤的。当 Nmap 发布时,过滤设备非常罕见,以至于 Nmap可以(而且确实)简单地认为端口是开放的。互联网现在得到了更好的保护,因此 Nmap 在 2004 年(3.70 版)更改为把无响应的UDP端口报告为开放或过滤的。我们可以在示例 5.4中看到这一点,它显示 Ereet 正在扫描一个名为 Felix 的 Linux 机器。

例 5.4。UDP 扫描示例krad#nmap -sU -v felixStarting Nmap ( http://nmap.org ) Nmap scan report for felix.nmap.org (192.168.0.42) (The 997 ports scanned but not shown below are in state: closed) PORT STATE SERVICE 53/udp open|filtered domain 67/udp open|filtered dhcpserver 111/udp open|filtered rpcbind MAC Address: 00:02:E3:14:11:02 (Lite-on Communications) Nmap done: 1 IP address (1 host up) scanned in 999.25 seconds

对 Felix 的扫描显示了

open|filtered歧义问题以及另一个问题:UDP 扫描可能很慢。由于 Felix 和大多数其他 Linux 系统执行的 ICMP 响应速率限制,在这种情况下扫描一千个端口需要将近 17 分钟。Nmap 提供了解决这两个问题的方法,如下两节所述。区分开放和过滤的 UDP 端口

在 Felix 扫描的情况下,除了三个端口之外,所有

open|filtered端口都是closed. 因此,扫描仍然成功地将潜在的开放端口缩小到少数几个。情况并非总是如此。 示例 5.5显示了针对重度过滤站点 Scanme 的 UDP 扫描。例 5.5。UDP 扫描示例

在这种情况下,扫描根本没有缩小开放端口的范围。所有 1000 都是

open|filtered. 需要一种新的战略。表5.3,"Nmap如何解释对UDP探测的响应 "显示,当Nmap未能从它对一个特定端口的UDP探测中收到任何响应时,就会出现开放|过滤的状态。然而,它也显示,在极少数情况下,监听某个端口的UDP服务会作出回应,证明这个端口是开放的。这些服务不经常响应的原因是Nmap发送的空数据包被认为是无效的。不幸的是,UDP服务通常定义他们自己的数据包结构,而不是遵守Nmap可以总是发送的一些通用的格式。一个SNMP数据包和一个SunRPC、DHCP或DNS请求数据包看起来完全不同。

要为每个流行的UDP服务发送合适的数据包,Nmap需要一个定义它们的探测格式的大型数据库。幸运的是,Nmap以nmap-service-probes的形式拥有这个数据库,它是第7章,服务和应用程序版本检测中描述的服务和版本检测子系统的一部分。

当用 -sV (或 -A) 启用版本扫描时,它将向每个开放或过滤的端口(以及已知的开放端口)发送 UDP 探针。如果任何探针从一个开放或过滤的端口获得响应,其状态将被改变为开放。在Felix扫描中加入-sV的结果如例5.6所示。

例 5.6。通过版本检测改进 Felix 的 UDP 扫描结果krad#nmap -sUV -F felix.nmap.orgStarting Nmap ( http://nmap.org ) Nmap scan report for felix.nmap.org (192.168.0.42) Not shown: 997 closed ports PORT STATE SERVICE VERSION 53/udp open domain ISC BIND 9.2.1 67/udp open|filtered dhcpserver 111/udp open rpcbind 2 (rpc #100000) MAC Address: 00:02:E3:14:11:02 (Lite-on Communications) Nmap done: 1 IP address (1 host up) scanned in 1037.57 seconds

这次新的扫描显示,111和53号端口肯定是开放的。不过系统并不完美--67号端口仍然是开放的|过滤的。在这种特殊情况下,端口是开放的,但是Nmap没有DHCP的工作版本探测器。另一个棘手的服务是SNMP,它通常只在给出正确的社区字符串时才有反应。许多设备配置的社区字符串是public,但不是所有的都是。虽然这些结果并不完美,但了解三个测试端口中的两个的真实状态仍然是有帮助的。

在成功区分了 Felix 的结果之后,Ereet 又把注意力转向了 Scanme,它上次把所有的端口都列为开放|过滤的。他再次尝试使用版本检测,如例5.7所示。

例5.7. 用版本检测改进Scanme的UDP扫描结果

提示 虽然Ereet最终找到了这个开放的端口,但他犯了一个错误,没有先更新他的Nmap版本。Nmap 5.10BETA1和更新的版本有一个有效载荷系统,如果被选中进行端口扫描或主机发现,它将向三十多个知名的UDP端口发送适当的服务协议请求。虽然它不像版本检测那样全面,但它会迅速识别例5.5中的开放端口53。

这个结果需要一个小时,而之前的 Scanme 扫描需要 5 秒,但这些结果实际上很有用。Ereet 的笑容扩大了,眼睛闪闪发光,这证明了他想要攻破的机器上有一个开放的 ISC BIND 名称服务器。该软件的安全漏洞由来已久,因此他或许可以在这个最新版本中找到漏洞。

Ereet 将把他的 UDP 攻击集中在端口 53 上,因为它被确认是开放的,但他并没有忘记列出的其他 999 端口

open|filtered。正如我们在 Felix 上使用 dhcpserver 端口所见证的那样,某些开放的 UDP 服务甚至可以躲过在 Nmap 版本检测中。到目前为止,他还只扫描了默认端口,还有 64529 个其他可能打开的端口。作为记录,53 是 Scanme 上唯一开放的 UDP 端口。虽然这种版本检测技术是 Nmap 自动消除

open|filtered端口歧义的唯一方法,但有一些技巧可以手动尝试。有时,专门的跟踪路由会有所帮助。您可以使用 Nmap 或 Nping 等工具对已知打开的 TCP 或 UDP 端口进行跟踪路由。 然后对有问题的 UDP 端口尝试相同的操作。跳数的差异可以区分开放端口和过滤端口。Ereet 在示例 5.8中尝试对 Scanme 进行此操作。第一个命令对已知打开的端口 53 执行 UDP 跟踪路由。第二个命令对假定关闭的端口 54 执行相同的操作。前几个跃点已被省略以节省空间。例 5.8。尝试用 TTL 差异消除 UDP 端口的歧义krad#nping --udp --traceroute -c 13 -p 53 scanme.nmap.orgStarting Nping ( http://nmap.org/nping ) SENT (7.0370s) UDP 192.168.0.21:53 > 64.13.134.52:53 ttl=8 id=4826 iplen=28 RCVD (7.1010s) ICMP 4.69.134.222 > 192.168.0.21 TTL=0 during transit (type=11/code=0) ttl=248 id=38454 iplen=56 SENT (8.0400s) UDP 192.168.0.21:53 > 64.13.134.52:53 ttl=9 id=38166 iplen=28 RCVD (8.1050s) ICMP 4.68.18.204 > 192.168.0.21 TTL=0 during transit (type=11/code=0) ttl=247 id=39583 iplen=56 SENT (9.0420s) UDP 192.168.0.21:53 > 64.13.134.52:53 ttl=10 id=6788 iplen=28 RCVD (9.1080s) ICMP 4.59.4.78 > 192.168.0.21 TTL=0 during transit (type=11/code=0) ttl=246 id=59897 iplen=56 SENT (10.0440s) UDP 192.168.0.21:53 > 64.13.134.52:53 ttl=11 id=366 iplen=28 RCVD (10.1100s) ICMP 69.36.239.221 > 192.168.0.21 TTL=0 during transit (type=11/code=0) ttl=243 id=42710 iplen=56 SENT (11.0470s) UDP 192.168.0.21:53 > 64.13.134.52:53 ttl=12 id=63478 iplen=28 SENT (12.0490s) UDP 192.168.0.21:53 > 64.13.134.52:53 ttl=13 id=56653 iplen=28 Max rtt: 73.003ms | Min rtt: 0.540ms | Avg rtt: 48.731ms Raw packets sent: 13 (364B) | Rcvd: 10 (560B) | Lost: 3 (23.08%) Tx time: 12.02836s | Tx bytes/s: 30.26 | Tx pkts/s: 1.08 Rx time: 13.02994s | Rx bytes/s: 42.98 | Rx pkts/s: 0.77 Nping done: 1 IP address pinged in 13.05 seconds krad#nping --udp --traceroute -c 13 -p 54 scanme.nmap.orgStarting Nping ( http://nmap.org/nping ) SENT (7.0370s) UDP 192.168.0.21:53 > 64.13.134.52:54 ttl=8 id=56481 iplen=28 RCVD (7.1130s) ICMP 4.69.134.214 > 192.168.0.21 TTL=0 during transit (type=11/code=0) ttl=248 id=22437 iplen=56 SENT (8.0400s) UDP 192.168.0.21:53 > 64.13.134.52:54 ttl=9 id=23264 iplen=28 RCVD (8.1060s) ICMP 4.68.18.76 > 192.168.0.21 TTL=0 during transit (type=11/code=0) ttl=247 id=50214 iplen=56 SENT (9.0430s) UDP 192.168.0.21:53 > 64.13.134.52:54 ttl=10 id=9101 iplen=28 RCVD (9.1070s) ICMP 4.59.4.78 > 192.168.0.21 TTL=0 during transit (type=11/code=0) ttl=246 id=880 iplen=56 SENT (10.0450s) UDP 192.168.0.21:53 > 64.13.134.52:54 ttl=11 id=35344 iplen=28 RCVD (10.1110s) ICMP 69.36.239.221 > 192.168.0.21 TTL=0 during transit (type=11/code=0) ttl=243 id=44617 iplen=56 SENT (11.0470s) UDP 192.168.0.21:53 > 64.13.134.52:54 ttl=12 id=53857 iplen=28 SENT (12.0490s) UDP 192.168.0.21:53 > 64.13.134.52:54 ttl=13 id=986 iplen=28 Max rtt: 76.488ms | Min rtt: 0.546ms | Avg rtt: 48.480ms Raw packets sent: 13 (364B) | Rcvd: 11 (616B) | Lost: 2 (15.38%) Tx time: 12.02908s | Tx bytes/s: 30.26 | Tx pkts/s: 1.08 Rx time: 13.03165s | Rx bytes/s: 47.27 | Rx pkts/s: 0.84 Nping done: 1 IP address pinged in 13.05 seconds在此示例中,Ereet 只能到达开放和封闭端口中的第十一跳。所以这些结果不能用来区分针对这个主机的端口状态。值得一试,并且在很多情况下都有效。它更有可能在屏蔽防火墙的情况下工作 至少比目标主机早一两跳。另一方面,Scanme 正在运行自己的 Linux iptables 基于主机的防火墙。因此,过滤端口和开放端口之间的跳数没有差异。

另一种技术是针对通用端口尝试特定于应用程序的工具。例如,可以针对端口 161 尝试暴力破解 SNMP 社区字符串破解程序。随着 Nmap 的版本检测探测数据库的增长,使用外部专用工具增强其结果的需求减少了。它们对于特殊情况仍然有用,例如具有自定义社区字符串的 SNMP 设备。

加速 UDP 扫描

UDP 扫描的另一大挑战是快速完成。打开和过滤的端口很少发送任何响应,让 Nmap 超时然后重新传输,以防探测或响应丢失。封闭的港口往往是一个更大的问题。他们通常会发回 ICMP 端口不可达错误。但与关闭的 TCP 端口发送 RST 数据包以响应 SYN 或连接扫描不同,许多主机默认限制 ICMP 端口不可达消息的速率。Linux 和 Solaris 对此特别严格。 例如,Felix 上的 Linux 2.4.20 内核将目标不可达消息限制为每秒一条(in

net/ipv4/icmp.c)。这就解释了为什么示例 5.4 “UDP 扫描示例”中的扫描如此缓慢。Nmap 检测速率限制并相应减慢速度,以避免目标机器将丢弃的无用数据包淹没网络。不幸的是,每秒一个数据包的 Linux 风格限制使得 65,536 端口扫描需要超过 18 个小时。以下是一些提高 UDP 扫描性能的建议。另请阅读第 6 章,优化 Nmap 性能以获得更详细的讨论和一般建议。

- 增加主机并行度

如果 Nmap 每秒只收到一个来自单个目标主机的端口不可达错误,它可以通过一次扫描 100 个这样的主机接收 100/秒。通过将一个较大的值(例如 100)传递给 .

--min-hostgroup- 先扫描热门端口

很少使用 UDP 端口号。扫描最常见的 100 个 UDP 端口(使用该

-F选项)将很快完成。然后,您可以在后台启动对网络的多天 65K 端口扫描时调查这些结果。- 添加

--version-intensity 0到版本检测扫描如上一节所述,

-sV通常需要版本检测 ( ) 来区分打开的 UDP 端口和过滤的 UDP 端口。版本检测相对较慢,因为它涉及向目标机器上找到的每个端口open或端口发送大量特定于应用程序协议的探测。open|filtered指定--version-intensity 0指示 Nmap 仅尝试最有可能对给定端口号有效的探测。它通过使用nmap-service-probes文件中的数据来做到这一点。此选项的性能影响是巨大的,本节稍后将对此进行演示。- 从防火墙后面扫描

与 TCP 一样,数据包过滤器可以显着减慢扫描速度。许多现代防火墙使设置数据包速率限制变得容易。如果您可以通过从防火墙后面而不是跨防火墙启动扫描来绕过该问题,请这样做。

- 用于

--host-timeout跳过慢速主机ICMP 速率限制主机的扫描时间比那些使用快速目的地不可达数据包响应每个探测的主机要多几个数量级。指定最大扫描时间(例如

15m15 分钟)会导致 Nmap 如果在这么长的时间内没有完成对单个主机的扫描,就会放弃对它们的扫描。这使您可以快速扫描所有响应主机。然后,您可以在后台处理慢速主机。- 使用

-v和放松启用详细程度 (

-v) 后,Nmap 会提供每个主机完成扫描的估计时间。没有必要仔细观察。睡一觉,去你最喜欢的酒吧,读一本书,完成其他工作,或者在 Nmap 为你不知疲倦地扫描的同时娱乐自己。需要优化 UDP 扫描的一个完美示例是 Example 5.7, “Improving Scanme's UDP scan results with version detection”。扫描得到了想要的数据,但是扫描这台主机却花了一个多小时!在示例 5.9中,Ereet 再次运行该扫描。这次他添加了

-F --version-intensity 0选项,一小时的扫描时间缩短到了 13 秒!然而,检测到相同的关键信息(在端口 53 上运行的 ISC 绑定守护程序)。例 5.9。优化 UDP 扫描时间

-sY(SCTP初始化扫描)

SCTP [6]是TCP和UDP协议的一个相对较新的替代方案,它结合了TCP和UDP的大多数特征,并且还增加了新功能,例如多宿主和多流。 它主要用于与SS7 / SIGTRAN相关的服务,但也有可能用于其他应用程序。 SCTP INIT扫描与TCP SYN扫描的SCTP等效。 它可以快速执行,在不受限制防火墙阻碍的快速网络上每秒扫描数千个端口。 像SYN扫描一样,INIT扫描也相对不引人注目且隐秘,因为它从未完成SCTP关联。 它还可以清晰可靠地区分打开,关闭和过滤状态。

此技术通常称为半开扫描,因为您没有打开完整的SCTP关联。 您发送一个INIT块,就好像您要打开一个真实的关联,然后等待响应一样。 INIT-ACK块表示端口正在监听(打开),而ABORT块表示未监听。 如果在几次重传后仍未收到响应,则将该端口标记为已过滤。 如果收到ICMP无法访问的错误(类型3,代码0、1、2、3、9、10或13),该端口也将标记为已过滤。

-sN;-sF;-sX(TCP NULL,FIN和Xmas扫描)

这三种扫描类型(使用下一节中介绍的–scanflags选项甚至可以进行更多扫描)利用TCP RFC中的细微漏洞来区分开放端口和关闭端口。 RFC 793的第65页说:“如果[目标]端口状态为CLOSED...。不含RST的传入数据段会导致发送RST作为响应。” 然后,下一页讨论未设置SYN,RST或ACK位的情况下发送到开放端口的数据包,并指出:“您不太可能收到,但如果真收到,则丢弃数据该段并返回。”

扫描符合此RFC文本的系统时,如果端口关闭,则任何不包含SYN,RST或ACK位的数据包都将导致返回RST,而如果端口打开则根本没有响应。 只要不包含这三个位,则其他三个位(FIN,PSH和URG)的任何组合都可以。 Nmap利用三种扫描类型来利用这一点:

Null scan(-sN)

不设置任何位(TCP标志头为0)

FIN scan(-sF)

只设置TCP FIN位。

Xmas scan(-sX)

设置FIN,PSH和URG标志,像圣诞树一样照亮数据包。

这三种扫描类型在行为上完全相同,只是在探测数据包中设置TCP标志不同。 如果接收到RST数据包,则将该端口视为已关闭,而没有响应意味着该端口已被打开。 如果收到ICMP无法访问的错误(类型3,代码0、1、2、3、9、10或13),则将该端口标记为已过滤。

如表 5.4所示处理响应。

表 5.4。Nmap 如何解释对 NULL、FIN 或 Xmas 扫描探针的响应

探测响应 指定状态 未收到响应(即使在重传之后) open|filteredTCP RST 数据包 closedICMP 不可达错误(类型 3,代码 1、2、3、9、10 或 13) filtered这些扫描类型的主要优点是它们可以潜入某些无状态防火墙和数据包过滤路由器。此类防火墙尝试通过阻止任何设置了 SYN 位并无 ACK 的 TCP 数据包来阻止传入的 TCP 连接(同时允许出站连接)。这种配置很常见,以至于 Linux iptables firewall 命令提供了一个特殊的

--syn选项来实现它。NULL、FIN 和 Xmas 扫描没有 SYN 位,从而直接通过这些规则。另一个优点是这些扫描类型甚至比SYN扫描更隐蔽。 不过不要依赖这一点-大多数现代IDS产品都可以配置为检测它们。

最大的缺点是,并非所有系统都严格遵循RFC 793。 无论端口是否打开,许多系统都会向探针发送RST响应。 这会导致所有端口都标记为关闭。 执行此操作的主要操作系统是Microsoft Windows,许多Cisco设备,BSDI和IBM OS / 400。 但是,此扫描确实适用于大多数基于Unix的系统。由于Nmap操作系统检测是针对这个怪癖的,您可以通过检查nmap-os-db文件了解扫描是否对某个特定类型的系统有效。测试T2向一个开放的端口发送一个NULL数据包。因此,如果你看到像T2(R=N)这样的行,该系统似乎支持RFC,这些扫描中的一个应该对它有效。如果T2行较长,说明该系统违反了RFC的规定,发送了一个响应,这些扫描就不会起作用。第8章,远程操作系统检测进一步详细解释了操作系统指纹。

这些扫描的另一个缺点是它们不能区分开放端口和某些被过滤的端口。如果数据包过滤器发送一个ICMP目标禁止错误,Nmap知道一个端口被过滤了。但是大多数过滤器只是丢弃被禁止的探测而没有任何反应,使端口看起来是开放的。由于Nmap不能确定是哪种情况,它把无响应的端口标记为开放|过滤。添加版本检测(-sV)可以消除歧义,就像它对UDP扫描所做的那样,但这有损于这种扫描的隐秘性。如果你愿意并且能够连接到这些端口,你还不如使用SYN扫描。

使用这些扫描方法很简单。只要加上 -sN, -sF, 或 -sX 选项来指定扫描类型。例5.10显示了两个例子。第一个,针对Para的FIN扫描,识别了所有五个开放的端口(作为开放|过滤)。下一个执行,对scanme.nmap.org进行的Xmas扫描效果并不理想。它检测到关闭的端口,但不能区分995个过滤的端口和4个开放的端口,所有999个都被列为开放|过滤。这说明了为什么Nmap提供这么多扫描方法。没有一种技术在所有情况下都是最好的。Ereet将不得不尝试另一种方法来了解Scanme。

例5.10. FIN和Xmas扫描实例

krad#nmap -sF -T4 paraStarting Nmap ( http://nmap.org ) Nmap scan report for para (192.168.10.191) Not shown: 995 closed ports PORT STATE SERVICE 22/tcp open|filtered ssh 53/tcp open|filtered domain 111/tcp open|filtered rpcbind 515/tcp open|filtered printer 6000/tcp open|filtered X11 MAC Address: 00:60:1D:38:32:90 (Lucent Technologies) Nmap done: 1 IP address (1 host up) scanned in 4.64 seconds krad#nmap -sX -T4 scanme.nmap.orgStarting Nmap ( http://nmap.org ) Nmap scan report for scanme.nmap.org (64.13.134.52) Not shown: 999 open|filtered ports PORT STATE SERVICE 113/tcp closed auth Nmap done: 1 IP address (1 host up) scanned in 23.11 seconds

展示这些扫描的完整防火墙绕过能力需要相当蹩脚的目标防火墙配置。不幸的是,这些很容易找到。 例 5.11显示了一个名为 Docsrv 的 SCO/Caldera 机器的 SYN 扫描。

例 5.11。Docsrv 的 SYN 扫描#nmap -sS -T4 docsrv.caldera.comStarting Nmap ( http://nmap.org ) Nmap scan report for docsrv.caldera.com (216.250.128.247) (The 997 ports scanned but not shown below are in state: filtered) PORT STATE SERVICE 80/tcp open http 113/tcp closed auth 507/tcp open crs Nmap done: 1 IP address (1 host up) scanned in 28.62 seconds

这个例子看起来不错。只有两个端口打开,其余端口(113 除外)被过滤。使用现代状态防火墙,FIN 扫描不应产生任何额外信息。然而 Ereet 还是尝试了它,获得了示例 5.12中的输出。

例 5.12。Docsrv 的 FIN 扫描#nmap -sF -T4 docsrv.caldera.comStarting Nmap ( http://nmap.org ) Nmap scan report for docsrv.caldera.com (216.250.128.247) Not shown: 961 closed ports PORT STATE SERVICE 7/tcp open|filtered echo 9/tcp open|filtered discard 11/tcp open|filtered systat 13/tcp open|filtered daytime 15/tcp open|filtered netstat 19/tcp open|filtered chargen 21/tcp open|filtered ftp 22/tcp open|filtered ssh 23/tcp open|filtered telnet 25/tcp open|filtered smtp 37/tcp open|filtered time 79/tcp open|filtered finger 80/tcp open|filtered http 110/tcp open|filtered pop3 111/tcp open|filtered rpcbind 135/tcp open|filtered msrpc 143/tcp open|filtered imap 360/tcp open|filtered scoi2odialog 389/tcp open|filtered ldap 465/tcp open|filtered smtps 507/tcp open|filtered crs 512/tcp open|filtered exec 513/tcp open|filtered login 514/tcp open|filtered shell 515/tcp open|filtered printer 636/tcp open|filtered ldapssl 712/tcp open|filtered unknown 955/tcp open|filtered unknown 993/tcp open|filtered imaps 995/tcp open|filtered pop3s 1434/tcp open|filtered ms-sql-m 2000/tcp open|filtered callbook 2766/tcp open|filtered listen 3000/tcp open|filtered ppp 3306/tcp open|filtered mysql 6112/tcp open|filtered dtspc 32770/tcp open|filtered sometimes-rpc3 32771/tcp open|filtered sometimes-rpc5 32772/tcp open|filtered sometimes-rpc7 Nmap done: 1 IP address (1 host up) scanned in 7.64 seconds

哇! 这么多明显开放的端口。它们中的大多数可能是开放的,因为只有这39个被过滤,而其他961个被关闭(发送RST数据包)是不正常的。然而,仍有可能一些或全部被过滤而不是开放。FIN扫描不能确定。我们将在本章后面重新审视这个案例并了解更多关于Docsrv的信息。

-sA TCP ACK扫描,只能用于探测防火墙,不能用于端口扫描

该扫描与迄今讨论的其他扫描的不同之处在于,它永远不会确定

open(甚至open|filtered)端口。 它用于映射防火墙规则集,确定它们是否是有状态的以及对哪些端口进行了过滤.通过指定-sA选项启用 ACK 扫描。它的探针数据包只设置了 ACK 标志(除非你使用--scanflags)。 扫描未过滤的系统时,打开和关闭的端口都将返回RST数据包。 Nmap然后将它们标记为未过滤,这意味着它们可以被ACK数据包访问,但是不确定它们是打开还是关闭。 没有响应或发回某些ICMP错误消息(类型3,代码0、1、2、3、9、10或13)的端口被标记为已过滤。表 5.5提供了完整的详细信息。

表 5.5。Nmap 如何解释对 ACK 扫描探针的响应

探针响应 指定状态 TCP RST 响应 unfiltered未收到响应(即使在重传之后) filteredICMP 不可达错误(类型 3,代码 1、2、3、9、10 或 13) filtered

ACK扫描的用法与其他大多数扫描类型类似,您只需添加一个选项标志,本例中是-sA。例5.15显示了一个针对Scanme的ACK扫描。

例 5.15。典型的 ACK 扫描krad#nmap -sA -T4 scanme.nmap.orgStarting Nmap ( http://nmap.org ) Nmap scan report for scanme.nmap.org (64.13.134.52) Not shown: 994 filtered ports PORT STATE SERVICE 22/tcp unfiltered ssh 25/tcp unfiltered smtp 53/tcp unfiltered domain 70/tcp unfiltered gopher 80/tcp unfiltered http 113/tcp unfiltered auth Nmap done: 1 IP address (1 host up) scanned in 4.01 seconds

ACK 扫描最有趣的用途之一是区分有状态和无状态防火墙。请参阅名为“ACK 扫描”的部分,了解如何做到这一点以及为什么要这样做。

有时,可以使用扫描类型的组合来收集系统的额外信息。作为一个例子,先看看例5.12中的Docsrv的FIN扫描,"Docsrv的FIN扫描"。Nmap在这种情况下发现了关闭的端口,但是其中39个端口被列为开放|过滤,因为Nmap不能用FIN扫描来确定这两种状态。现在看看例5.16 "对Docsrv的ACK扫描 "中同一主机的ACK扫描。这39个先前未识别的端口中的两个被显示为被过滤。其他37个(基于表格上面的默认端口行)处于未过滤状态。这意味着开放或关闭。如果一种扫描类型将一个端口识别为开放或过滤,而另一种扫描类型将其识别为开放或关闭,那么逻辑上讲,它一定是开放的。通过结合两种扫描类型,我们了解到Docsrv上有37个端口是开放的,2个是过滤的,961个是关闭的。虽然逻辑推理在这里很好地确定了端口状态,但这种技术并不总是靠谱的。它假定不同的扫描类型对同一端口总是返回一致的状态,这是不准确的。防火墙和TCP协议栈的属性会导致对同一台机器的不同扫描有明显的不同。针对Docsrv,我们看到SYN扫描认为SSH端口(tcp/22)被过滤了,而ACK扫描则认为它没有被过滤。在探索边界条件和奇怪配置的网络时,解释Nmap的结果是一门艺术,得益于经验和直觉。

例 5.16。Docsrv 的 ACK 扫描#nmap -sA -T4 docsrv.caldera.com#nmap -sA -T4 docsrv.caldera.comStarting Nmap ( http://nmap.org ) Nmap scan report for docsrv.caldera.com (216.250.128.247) Not shown: 998 unfiltered ports PORT STATE SERVICE 135/tcp filtered msrpc 1434/tcp filtered ms-sql-m Nmap done: 1 IP address (1 host up) scanned in 7.20 seconds

-sW(TCP窗口扫描)

窗口扫描与ACK扫描完全相同,不同之处在于它利用某些系统的实现细节来区分开放端口和关闭端口,而不是在返回RST时始终打印未过滤的端口。 它通过检查返回的RST数据包的TCP窗口字段来完成此操作。 在某些系统上,开放端口使用大于零的窗口大小(即使对于RST数据包也是如此),而关闭端口则使用零窗口。 因此,如果扫描中的TCP窗口值分别为正值或零,则窗口扫描会将端口列举为打开或关闭状态,而不是总是在收到RST返回时将其列举为未过滤的端口。窗口扫描发送与ACK扫描相同的裸ACK探针,解释结果如表5.6所示。

表 5.6。Nmap 如何解释对窗口扫描 ACK 探测的响应

探测响应 指定状态 具有非零窗口字段的 TCP RST 响应 open具有零窗口字段的 TCP RST 响应 closed未收到响应(即使在重传之后) filteredICMP 不可达错误(类型 3,代码 1、2、3、9、10 或 13) filtered这种扫描依赖于互联网上少数系统的实现细节,所以你不能总是相信它。不支持它的系统通常会返回所有关闭的端口。当然,也有可能该机器真的没有开放的端口。如果大多数被扫描的端口是关闭的,但有几个常见的端口号(如22、25和53)是开放的,那么该系统很可能是易受影响的。偶尔,系统甚至会显示完全相反的行为。如果你的扫描显示997个开放的端口和三个关闭或过滤的端口,那么这三个很可能是真正开放的端口。

虽然这种扫描并不适合每一种情况,但它在某些情况下是相当有用的。回顾例5.12,"Docsrv的FIN扫描",它显示了许多在基本SYN扫描中没有发现的开放|过滤的端口。问题是,我们无法通过FIN扫描来区分开放和过滤的端口。上一节显示,我们可以通过结合FIN和ACK扫描结果来区分它们。在这种情况下,窗口扫描由于不需要FIN扫描的结果而变得更加简单,如例5.17所示。

例 5.17。docsrv.caldera.com 的窗口扫描

#nmap -sW -T4 docsrv.caldera.comStarting Nmap ( http://nmap.org ) Nmap scan report for docsrv.caldera.com (216.250.128.247) Not shown: 961 closed ports PORT STATE SERVICE 7/tcp open echo 9/tcp open discard 11/tcp open systat 13/tcp open daytime 15/tcp open netstat 19/tcp open chargen 21/tcp open ftp 22/tcp open ssh 23/tcp open telnet 25/tcp open smtp 37/tcp open time 79/tcp open finger 80/tcp open http 110/tcp open pop3 111/tcp open rpcbind 135/tcp filtered msrpc [14 open ports omitted for brevity] 1434/tcp filtered ms-sql-m 2000/tcp open callbook 2766/tcp open listen 3000/tcp open ppp 3306/tcp open mysql 6112/tcp open dtspc 32770/tcp open sometimes-rpc3 32771/tcp open sometimes-rpc5 32772/tcp open sometimes-rpc7 Nmap done: 1 IP address (1 host up) scanned in 7.30 seconds这些结果正是Ereet想要的! 显示了与FIN扫描相同的39个兴趣端口,但这次它区分了两个过滤的端口(MS-SQL和MSRPC)和37个实际开放的端口。这些是Ereet在上一节中把FIN和ACK扫描结果结合在一起得到的相同结果。验证结果的一致性是对目标网络尝试多种扫描类型的另一个好理由。

-sM(TCP Maimon扫描)

Maimon扫描以其发现者Uriel Maimon命名。 他在《 Phrack》杂志第49期(1996年11月)中描述了该技术。 包含此技术的Nmap在两个版本之后发布。 这种不明显的防火墙规避的扫描类型与NULL,FIN和Xmas扫描完全相同,只是探针为FIN / ACK。 这允许它通过更多的数据包过滤防火墙,其缺点是它适用于比 FIN 扫描更少的系统。根据RFC 793 (TCP),无论端口是开放还是关闭,都应该产生一个RST数据包来响应这样的探针。生一个RST数据包。 但是,Uriel注意到,如果端口打开,许多BSD派生的系统只会丢弃数据包。Nmap利用这一点来确定开放的端口,如表5.7所示。

表 5.7。Nmap 如何解释对 Maimon 扫描探针的响应

探测响应 指定状态 未收到响应(即使在重传之后) open|filteredTCP RST 数据包 closedICMP 不可达错误(类型 3,代码 1、2、3、9、10 或 13) filteredMaimon 扫描的 Nmap 标志是

-sM. 尽管此选项在 1996 年非常有用,但现代系统很少出现此错误。他们为所有端口发回 RST,使每个端口看起来都已关闭。这个结果显示在示例 5.18中。例 5.18。Maimon 扫描失败--scanflags 自定义TCP标志扫描

真正高级的Nmap用户不必将自己局限于提供的固定扫描类型。 --scanflags选项使您可以通过指定任意TCP标志来设计自己的扫描。 让您的创意源源不断,同时躲避IDS,这些IDS的供应商只是在Nmap手册页上翻来覆去地添加特定的规则!

--scanflags参数可以是数字标志值,例如9(PSH和FIN),但是使用符号名更容易。 只需将URG,ACK,PSH,RST,SYN和FIN的任意组合混在一起即可。 例如,--scanflags URGACKPSHRSTSYNFIN设置了所有内容,尽管它对扫描不是很有用。指定的顺序是没关系的

除了指定所需的标志之外,您还可以指定TCP扫描类型(例如-sA或-sF)。 该基本类型告诉Nmap如何解释响应。 例如,SYN扫描将无响应表示为已过滤端口,而FIN扫描将其视为 打开|已过滤 。 Nmap的行为方式与基本扫描类型相同,只是它会使用您指定的TCP标志代替。 如果未指定基本类型,则使用SYN扫描。

自定义 SYN/FIN 扫描

一种有趣的自定义扫描类型是 SYN/FIN。有时,防火墙管理员或设备制造商会尝试使用诸如“丢弃仅设置了 SYN 标志的任何传入数据包”之类的规则来阻止传入连接。他们将其限制为 仅SYN 标志,是因为他们不想阻止作为传出连接的第二步返回的 SYN/ACK 数据包。

这种方法的问题是大多数终端系统将接受包含其他(非 ACK)标志的初始 SYN 数据包。例如,Nmap OS 指纹识别系统向开放端口发送 SYN/FIN/URG/PSH 数据包。数据库中超过一半的指纹以 SYN/ACK 响应。因此,它们允许使用此数据包进行端口扫描,并且通常也允许建立完整的 TCP 连接。有些系统甚至会以 SYN/ACK 响应 SYN/RST 数据包!TCP RFC关于在初始 SYN 数据包中可以接受哪些标志是模棱两可的,尽管 SYN/RST 肯定看起来是假的。

示例 5.13显示 Ereet 成功执行了 Google 的 SYN/FIN 扫描。krad他显然对 scanme.nmap.org 感到厌烦。

例 5.13。Google 的 SYN/FIN 扫描krad#nmap -sS --scanflags SYNFIN -T4 www.google.comStarting Nmap ( http://nmap.org ) Warning: Hostname www.google.com resolves to 4 IPs. Using 74.125.19.99. Nmap scan report for cf-in-f99.google.com (74.125.19.99) Not shown: 996 filtered ports PORT STATE SERVICE 80/tcp open http 113/tcp closed auth 179/tcp closed bgp 443/tcp open https Nmap done: 1 IP address (1 host up) scanned in 7.58 seconds类似的扫描类型,如SYN/URG或SYN/PSH/URG/FIN,一般也能工作。如果你没有获得通过,不要忘记已经提到的SYN/RST选项。

PSH扫描

名为“TCP FIN、NULL 和 Xmas 扫描 (

-sF,-sN,-sX)”的部分指出,符合 RFC 的系统允许使用 FIN、PSH 和 URG 标志的任意组合来扫描端口。虽然有八种可能的排列,但 Nmap 仅提供三种固定模式(NULL、FIN 和 Xmas)。通过尝试 PSH/URG 或 FIN/PSH 扫描来展示一些个人风格。结果与三种固定模式几乎没有区别,但有很小的机会避开扫描检测系统。要执行这样的扫描,只需指定所需的标志

--scanflags并将 FIN scan (-sF) 指定为基本类型(选择 NULL 或 Xmas 也可以)。 示例 5.14演示了针对本地网络上的 Linux 机器的 PSH 扫描。例 5.14。自定义 PSH 扫描krad#nmap -sF --scanflags PSH paraStarting Nmap ( http://nmap.org ) Nmap scan report for para (192.168.10.191) (The 995 ports scanned but not shown below are in state: closed) PORT STATE SERVICE 22/tcp open|filtered ssh 53/tcp open|filtered domain 111/tcp open|filtered rpcbind 515/tcp open|filtered printer 6000/tcp open|filtered X11 MAC Address: 00:60:1D:38:32:90 (Lucent Technologies) Nmap done: 1 IP address (1 host up) scanned in 5.95 seconds因为这些扫描的工作方式都是一样的,我可以只保留-sF、-sN和-sX选项中的一个,让用户用--scanflags来模拟其他选项。目前没有计划这样做,因为快捷键式的选项更容易记忆和使用。您仍然可以尝试模拟的方法来展示您的Nmap技能。执行nmap -sF --scanflags FINPSHURG目标,而不是无聊的nmap -sX目标。

警告 以我的经验,不必要的复杂 Nmap 命令行不会给女孩留下深刻印象。他们通常以居高临下的冷笑回应,大概是认识到命令是多余的。

-sZ(SCTP COOKIE ECHO扫描)

SCTP COOKIE ECHO扫描是更高级的SCTP扫描。 利用以下事实:SCTP实现应在打开的端口上静默丢弃包含COOKIE ECHO块的数据包,但在端口关闭时发送ABORT。 这种扫描类型的优点在于,端口扫描不像INIT扫描那样明显。 同样,可能有非状态防火墙规则集阻止INIT块,但不会阻止COOKIE ECHO块。 不要被愚弄,以为这将使端口扫描不可见;一个好的IDS将能够检测SCTP COOKIE ECHO扫描。缺点是SCTP COOKIE ECHO扫描无法区分打开的端口和已过滤的端口,而在两种情况下都处于打开状态。

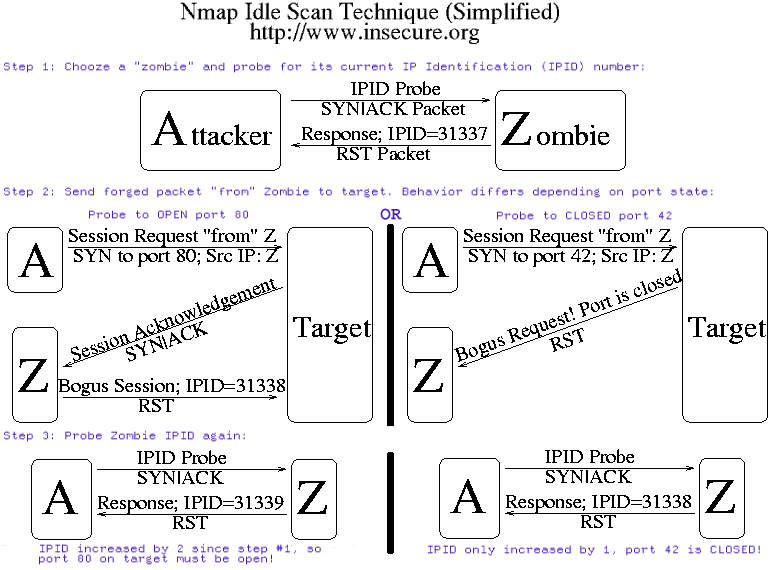

-sI 僵尸机IP[:端口] tcp 空闲扫描、僵尸扫描,利用空闲的第三方僵尸机的自增IPID被动扫描目标,不实用

空闲扫描是所有扫描类型中最隐蔽的,有时可以利用受信任的IP地址关系。不幸的是,它也很缓慢和复杂。这种先进的扫描方法可以对目标进行真正的盲TCP端口扫描(这意味着不会有任何数据包发送到您的真实IP地址的目标)。相反,一个独特的侧面通道攻击利用了僵尸主机上可预测的IP分片ID序列生成,以收集目标上的开放端口信息。IDS系统会将扫描显示为来自您指定的僵尸计算机(必须up并满足特定条件)。 这种引人入胜的扫描类型过于复杂,无法在本参考指南中进行全面描述,因此我在https://nmap.org/book/idlescan.html上撰写并发布了包含详细信息的非正式论文。

除了非常隐蔽(由于其盲目的性质)之外,此扫描类型还允许映射机器之间基于IP的信任关系。 端口列表从僵尸主机的角度显示了开放的端口。 因此,您可以尝试使用您认为可能受到信任的各种僵尸(可以穿过路由器/数据包过滤器规则)扫描目标。

如果希望探测僵尸上的指定端口的IP ID改变,则可以在僵尸主机上添加冒号和端口号。 否则,Nmap将使用默认情况下用于TCP ping的端口(80)。

1998年,安全研究员Antirez(他也编写了hping2工具,用于本书部分内容)在Bugtraq邮件列表中发布了一项巧妙的新端口扫描技术。众所周知,空闲扫描允许完全盲端口扫描。攻击者实际上可以扫描一个目标,而不需要从他们自己的IP地址向目标发送一个数据包。取而代之的是,巧妙的侧信道攻击允许扫描从一个愚蠢的“僵尸主机”中弹回。 入侵检测系统 (IDS) 报告会将无辜的僵尸指为攻击者。。除了特别隐蔽外,这种扫描类型允许发现机器之间基于IP的信任关系。

我以为这么大的问题会立即引起操作系统开发者的反应和补丁。不幸的是,许多人多年来选择忽视这个问题。显然,他们认为这是一个 "理论 "问题,在现实世界中利用起来并不实际。为了反驳这种立场,并增加对开发者修复问题的压力,我在最近的Nmap版本中发布了一个强大的idlescan实现。本文详细描述了这一技术,并提供了网络管理员、ISP和操作系统开发人员可以用来缓解这一漏洞的防御措施。

请注意,空闲扫描只是由可预测的IPID序列号引起的安全风险之一。本文描述了由这一特性所带来的其他几种信息收集攻击。

虽然空闲扫描比到目前为止讨论的任何技术都要复杂,但你不需要成为一个TCP/IP专家然后理解它。可以汇总为以下几点:

大多数服务器都在TCP端口上进行监听,就像web服务器在80端口上进行监听,邮件服务器在25端口上进行监听一样。 如果有任何应用程序在该端口上进行监听,则该端口被认为是 "开放 "的,否则就是关闭。

通过结合这些特征,可以在伪造身份的同时扫描目标网络,使其看起来像一个无辜的僵尸机器进行扫描。

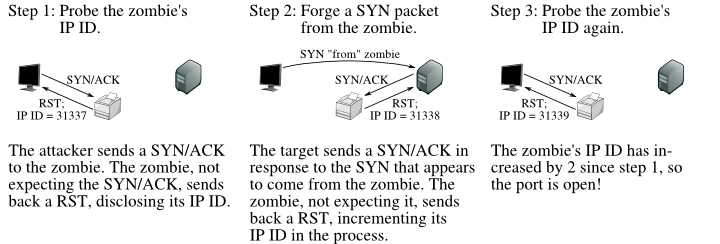

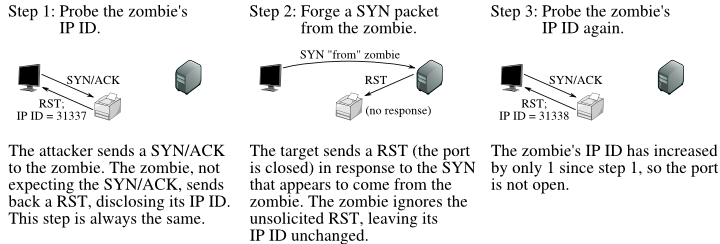

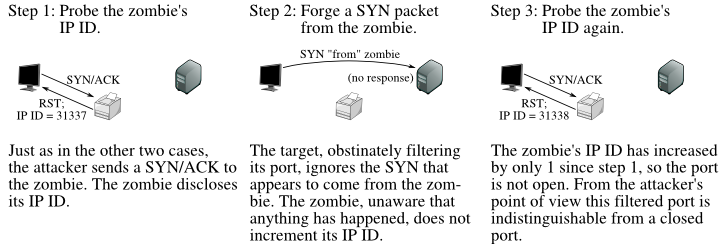

一步一步介绍空闲扫描

从根本上说,空闲扫描重复每个端口上的三个步骤组成:

探测僵尸的 IP ID 并记录

伪造一个来自僵尸的SYN数据包,并将其发送到目标上的理想端口。根据端口状态,目标的反应可能会或可能不会导致僵尸的IP ID被增加。

再次探测僵尸的IP ID。然后通过将此新 IP ID 与步骤 1 中记录的 IP ID 进行比较来确定目标端口状态。

在这个过程之后,僵尸的 IP ID 应该+1或+2。

增加一表示僵尸没有发送任何数据包(译者注:因为僵尸机第一次IPID与第二次IPID间没有发送任何数据,相减得到1),除了它对攻击者探针的回复。这种没有发送数据包的情况意味着该端口没有开放(目标必须向僵尸发送RST数据包,该数据包被忽略,或者根本就没有发送)。

增加 2 表示僵尸在两次探针之间发送了一个数据包。这个多出来的数据包通常意味着端口是开放的(目标可能向僵尸发送了一个 SYN/ACK 数据包以响应伪造的 SYN,从而诱导了僵尸的 RST 数据包)。

增加大于 2 通常表示僵尸主机不好。它可能没有可预测的 IP ID 号,或者可能正在进行与空闲扫描无关的通信。

尽管关闭端口的情况与过滤端口的情况略有不同,但攻击者在两种情况下测量的结果相同,即 IP ID 增加 1。因此,空闲扫描无法区分关闭和过滤的端口。当 Nmap 记录 IP ID 增加 1 时,它会标记端口

closed|filtered。对于那些想要更多细节的人来说,下面的三个图表准确地显示了在打开、关闭和过滤端口的三种情况下发生的情况。其中的演员有:

攻击者、

僵尸和

目标。

图 5.6。开放端口的空闲扫描

图 5.7。关闭端口的空闲扫描

图 5.8。过滤端口的空闲扫描再次介绍

通过结合这些功能,有可能通过伪造自己的身份来扫描一个网络,使其看起来像一个无辜的 "僵尸 "机器进行扫描。用一张图来描述这种技术比较容易。在下图中,一个攻击者A正在扫描一台目标机器,同时将扫描归咎于某个僵尸Z,方块代表机器,线条代表数据包。数据包的简要英文描述印在行的上方,而实际的TCP标志和数据包区分信息则印在下面。

如图所示,目标主机根据端口的状态对 Zombie 做出不同的响应。如果测试的端口是开放的,目的地会向 Zombie 发送一个 SYN|ACK。Zombie 没有预料到这个 SYN|ACK,所以它发回了一个 RST。通过发送这个 RST,僵尸会增加它的 IPID 序列号。真正的攻击者会在第 3 步中检测到这一点。如果端口已关闭,则目的地会向 Zombie 发送 RST。僵尸会忽略这个未经请求的 RST 数据包,并且不会增加其 IPID 序列号。

空闲扫描优缺点

与其他流行的扫描类型(如SYN扫描或FIN扫描)相比,Idlescan技术为攻击者提供了许多优势。因此,我们建议采取重要的防御措施,以帮助保护你的网络免受这种攻击。以下是攻击者可能使用这种扫描方法的一些原因。

空闲扫描是终极隐形扫描。人们可以使用许多技术来伪装自己的身份。其中,使用诱饵(Nmap -D)进行半开扫描(“half-open scans”,nmap -sS)。但是(与空闲扫描不同)仍然需要攻击者从他的真实 IP 地址向目标发送一些数据包,以获取扫描结果。另一方面,Idlescan 是完全不可见的——没有数据包从真正的源地址发送到目的地。空闲扫描的一个结果是,入侵检测系统通常会发送警报,声称僵尸机器已经对它们发起了扫描。所以它可以被用来陷害其他一些人进行扫描。从您的 IDS 读取警报时,请记住这种可能性。

空闲扫描的一个独特优势是它可以用来击败某些包过滤防火墙和路由器。 IP源地址过滤 是一种常见的(虽然很弱)安全机制,用于限制可能连接到敏感主机或网络的机器。例如,公司数据库服务器可能只允许来自访问它的公共 Web 服务器的连接。或者家庭用户可能只允许来自他的工作机器的 SSH(交互式登录)连接。更令人不安的情况是,当一些公司大佬要求网络管理员打开防火墙洞以便他可以从他的家庭 IP 地址访问内部网络资源时。当高管不愿意或无法使用安全的 VPN 替代方案时,就会发生这种情况。空闲扫描有时可以用来映射出这些信任关系。关键因素是,空闲扫描的结果是从僵尸主机的角度列出开放的端口。对上述数据库服务器的正常扫描可能会显示没有开放的端口,但在使用web服务器的IP作为僵尸时进行空闲扫描,可以通过显示数据库相关的服务端口是开放的而暴露出信任关系。映射出这些信任关系对于攻击者优化的目标非常有用。上面讨论的 web 服务器对于攻击者来说可能看起来很普通,直到她注意到它的特殊数据库访问权限。

空闲扫描的一个缺点是它比大多数其他扫描类型花费的时间要长得多。尽管 “空闲扫描实现算法”一节中描述了优化算法,但 15 秒的 SYN 扫描可能需要 15 分钟或更长时间作为空闲扫描。另一个问题是您必须能够欺骗数据包,就好像它们来自僵尸一样,并让它们到达目标机器。许多 ISP(尤其是拨号和住宅宽带提供商)现在实施出口过滤以防止这种数据包欺骗。 高端提供商(例如托管和 T1 服务)不太可能这样做。如果此过滤生效,Nmap 将为您尝试的每个僵尸打印一条快速错误消息。如果无法更改 ISP,您可以尝试在同一 ISP 网络上使用另一个 IP。有时过滤只阻止客户使用范围以外的IP地址的欺骗行为。空闲扫描的另一个挑战是您必须找到可工作的僵尸主机,如下一节所述。

寻找工作的空闲扫描僵尸机

执行 IP ID 空闲扫描的第一步是找到合适的僵尸。它需要在全局(而不是与它通信的每个主机)的基础上分配自增的 IP ID 数据包。它应该是空闲的(因此是扫描名称),因为无关流量会增加其 IP ID 序列,从而混淆扫描逻辑。攻击者和僵尸之间以及僵尸和目标之间的延迟越低,扫描进行得越快。

第一步是找到一个合适的僵尸主机。该主机不应该有大量的流量,(因此称为空闲),并且应该提供可预测的IPID值。打印机、Windows机器、使用旧版Linux的主机、FreeBSD和Mac OS一般都很有用。最新版本的Linux、SOlaris和OpenBSD都不会被当作僵尸,但任何主机都可以成为扫描的目标。确定一个主机的脆弱性的方法之一是简单地尝试Nmap Idlescan。Nmap会检查僵尸并报告它是否被信任。执行这些扫描非常容易。

当尝试空闲扫描时,Nmap 会测试建议的僵尸并报告它的任何问题。如果不起作用,请尝试另一个。足够多的 Internet 主机有漏洞,僵尸候选者并不难找到。由于主机需要空闲,所以选择像 www.yahoo.com 或 google.com 这样的知名主机几乎是行不通的。

一种常见的方法是简单地对某个网络执行 Nmap ping 扫描。您可以使用 Nmap 的随机 IP 选择模式 (

-iR), 但这很可能会导致远处的僵尸出现大量延迟。选择靠近源地址或目标地址的网络会产生更好的结果。您可以尝试使用 ping 扫描结果中的每个可用主机进行空闲扫描,直到找到一个有效的主机。像往常一样,最好在将某人的机器用于空闲扫描等意外目的之前征得许可。我们在插图中选择一个打印机图标来代表僵尸,并不是为了搞笑--简单的网络设备往往是很好的僵尸,因为它们通常既没有被充分利用(闲置),又建立了简单的网络堆栈,很容易被IP ID流量检测到。

在僵尸候选网络上进行端口扫描和操作系统识别(-O),而不是仅仅进行ping扫描,有助于选择一个好的僵尸。只要启用verbose模式(-v),操作系统检测通常会确定IP ID序列生成方法,并打印一行,如 "IP ID序列生成:递增式"。如果给出的类型是增量式或破坏的小端增量式,则该机器是一个很好的僵尸候选者。这仍然不能保证它能工作,因为Solaris和其他一些系统为每个与之通信的主机创建一个新的IP ID序列。主机也可能是太忙了。操作系统检测和开放端口列表也可以帮助识别可能处于空闲状态的系统。

另一种识别僵尸候选者的方法是对主机运行 ipidseq NSE 脚本。此脚本探测主机以对其 IP ID 生成方法进行分类,然后像操作系统检测一样打印 IP ID 分类。像大多数 NSE 脚本一样,

ipidseq.nse它可以在许多主机上并行运行,使其成为扫描整个网络以寻找合适主机的另一个不错的选择。虽然识别合适的僵尸需要一些初步工作,但您可以保持重复使用好的僵尸。

执行空闲扫描

一旦找到合适的僵尸,执行扫描就很容易了。只需为

-sI选项指定僵尸主机名,然后 Nmap 会完成其余的工作。 示例 5.19显示了 Ereet 的示例 通过从名为 Kiosk 的 Adobe 机器上反弹空闲扫描来扫描美国唱片业协会。例 5.19。针对 RIAA 的空闲扫描#nmap -Pn -p- -sI kiosk.adobe.com www.riaa.comStarting Nmap ( http://nmap.org ) Idlescan using zombie kiosk.adobe.com (192.150.13.111:80); Class: Incremental Nmap scan report for 208.225.90.120 (The 65522 ports scanned but not shown below are in state: closed) Port State Service 21/tcp open ftp 25/tcp open smtp 80/tcp open http 111/tcp open sunrpc 135/tcp open loc-srv 443/tcp open https 1027/tcp open IIS 1030/tcp open iad1 2306/tcp open unknown 5631/tcp open pcanywheredata 7937/tcp open unknown 7938/tcp open unknown 36890/tcp open unknown Nmap done: 1 IP address (1 host up) scanned in 2594.47 seconds

从上面的扫描中,我们了解到 RIAA 的安全意识不是很强(注意开放的 PC Anywhere、portmapper 和 Legato nsrexec 端口)。由于他们显然没有防火墙,因此他们不太可能拥有 IDS。但如果他们这样做,它会将 kiosk.adobe.com 显示为扫描罪魁祸首。该

-Pn选项阻止 Nmap 向 RIAA 机器发送初始 ping 数据包。那会泄露 Ereet 的真实地址。扫描需要很长时间,因为-p-指定扫描所有 65K 端口。不要尝试使用kiosk 进行扫描,因为它已被删除。默认情况下,Nmap 会从僵尸的源端口 80 伪造对目标的探测。您可以通过将冒号和端口号附加到僵尸主机名称(例如

-sI kiosk.adobe.com:113)来选择不同的端口。所选端口不得从攻击者或目标中过滤。僵尸的 SYN 扫描应该显示端口处于open或closed状态。空闲扫描实现算法

虽然名为“一步一步空闲扫描”的部分描述了基本级别的空闲扫描,但 Nmap 实现要复杂得多。关键区别在于快速执行的并行性和减少误报的冗余性。

由于推断端口状态的间接方法,并行空闲扫描比其他扫描技术更棘手。如果 Nmap 向目标上的多个端口发送探测,然后检查僵尸的新 IP ID 值,则 IP ID 增量的数量将公开有多少目标端口打开,而不是哪些端口。这实际上不是一个主要问题,因为大型扫描中的绝大多数端口都是

closed|filtered. 由于只有打开的端口会导致 IP ID 值增加,因此 Nmap 不会看到中间增加,并且可以将整个端口组标记为closed|filtered. Nmap 可以并行扫描多达 100 个端口的组。如果 Nmap 探测到一个组,然后发现僵尸 IP ID 增加了<N>次数,那么该组之间肯定有<N>个开放的端口。Nmap 然后通过二分法查找打开的端口。它将组分成两个,并分别向每个发送探测。如果子组显示零个开放端口,则该组的端口都标记为closed|filtered。如果一个子组显示一个或多个打开的端口,则将其再次划分并继续该过程,直到识别出这些端口。虽然这种技术增加了复杂性,但与一次仅扫描一个端口相比,它可以将扫描时间减少一个数量级。可靠性是另一个主要的空闲扫描问题。如果僵尸主机在扫描期间向任何不相关的机器发送数据包,则其 IP ID 会递增。这会导致 Nmap 认为它找到了一个开放端口。幸运的是,并行扫描在这里也有帮助。如果 Nmap 扫描了一个组中的 100 个端口,而IP ID的增加预示着两个开放的端口,则 Nmap 将该组分成两个 50 个端口的子组。当 Nmap 对两个子组进行 IP ID 扫描时,僵尸 IP ID 总数刚好再增加两个!否则,Nmap 将检测不一致并重新扫描组。它还根据检测到的僵尸可靠率修改组大小和扫描时间。如果 Nmap 检测到太多不一致的结果,它会退出并要求用户提供更好的僵尸。

有时,数据包追踪是理解诸如此类的复杂算法和技术的最佳方式。再一次,Nmap

--packet-trace使这些东西在需要时很容易产生。本节的其余部分提供了一个实际的7个端口空闲扫描的注释数据包跟踪。IP地址被改成攻击者、僵尸和目标,为了清楚起见,追踪线的一些无关的方面(如TCP窗口大小)被删除。Attacker#nmap -sI Zombie -Pn -p20-25,110 -r --packet-trace -v TargetStarting Nmap ( http://nmap.org )-Pn是隐蔽性所必需的,否则Ping数据包会从攻击者的真实地址发送到目标。版本扫描也会暴露真实地址,所以没有指定-sV。-r选项(关闭端口随机化)只是为了让这个例子更容易理解。

Nmap 首先通过向 Zombie 发送六个 SYN/ACK 数据包并分析响应来测试 Zombie 的 IP ID 序列生成。这有助于 Nmap 立即清除坏僵尸。这也是必要的,因为某些系统(通常是 Microsoft Windows 机器,尽管并非所有 Windows 机器都这样做)对于每个发送的数据包将 IP ID 增加 256,而不是增加 1。当小端机器不将 IP ID 转换为网络字节顺序(大端)时,就会发生这种情况。Nmap 使用这些初始探测来检测和解决这个问题。

SENT (0.0060s) TCP Attacker:51824 > Zombie:80 SA id=35996 SENT (0.0900s) TCP Attacker:51825 > Zombie:80 SA id=25914 SENT (0.1800s) TCP Attacker:51826 > Zombie:80 SA id=39591 RCVD (0.1550s) TCP Zombie:80 > Attacker:51824 R id=15669 SENT (0.2700s) TCP Attacker:51827 > Zombie:80 SA id=43604 RCVD (0.2380s) TCP Zombie:80 > Attacker:51825 R id=15670 SENT (0.3600s) TCP Attacker:51828 > Zombie:80 SA id=34186 RCVD (0.3280s) TCP Zombie:80 > Attacker:51826 R id=15671 SENT (0.4510s) TCP Attacker:51829 > Zombie:80 SA id=27949 RCVD (0.4190s) TCP Zombie:80 > Attacker:51827 R id=15672 RCVD (0.5090s) TCP Zombie:80 > Attacker:51828 R id=15673 RCVD (0.5990s) TCP Zombie:80 > Attacker:51829 R id=15674 Idlescan using zombie Zombie (Zombie:80); Class: Incremental这个测试表明,僵尸的工作是正常的。每一个IP ID都比前一个增加了一个。所以系统似乎是闲置的,容易受到IP ID流量检测的影响。这些有希望的结果还是要看下一个测试,在这个测试中,Nmap向Zombie伪造了四个数据包,好像它们来自Target。然后它探测僵尸以确保IP ID增加。如果没有,那么很可能是攻击者的ISP阻止了欺骗的数据包,或者僵尸为它的每台主机使用单独的IP ID序列计数器。这两种情况都很常见,所以Nmap总是执行这个测试。最后已知的僵尸IP ID是15674,如上图所示。

SENT (0.5990s) TCP Target:51823 > Zombie:80 SA id=1390 SENT (0.6510s) TCP Target:51823 > Zombie:80 SA id=24025 SENT (0.7110s) TCP Target:51823 > Zombie:80 SA id=15046 SENT (0.7710s) TCP Target:51823 > Zombie:80 SA id=48658 SENT (1.0800s) TCP Attacker:51987 > Zombie:80 SA id=27659 RCVD (1.2290s) TCP Zombie:80 > Attacker:51987 R id=15679四个欺骗性数据包加上来自攻击者的探测导致僵尸将其 IP ID 从 15674 增加到 15679。完美!现在开始真正的扫描。请记住,15679 是最新的 Zombie IP ID。

针对目标启动 Idlescan SENT (1.2290s) TCP Zombie:80 > Target:20 S id=13200 SENT (1.2290s) TCP Zombie:80 > Target:21 S id=3737 SENT (1.2290s) TCP Zombie:80 > Target:22 S id=65290 SENT (1.2290s) TCP Zombie:80 > Target:23 S id=10516 SENT (1.4610s) TCP Attacker:52050 > Zombie:80 SA id=33202 RCVD (1.6090s) TCP Zombie:80 > Attacker:52050 R id=15680Nmap探测了20-23端口。然后它探测Zombie,发现新的IP ID是15680,只比以前的值15679高一个。在这两个已知的数据包之间没有IP ID增加,意味着20-23端口可能被关闭或过滤了。也有可能是目标端口的SYN/ACK根本还没有到达。在这种情况下,Zombie没有用RST响应,因此它的IP ID没有递增。为了确保准确性,Nmap以后会再试这些端口。

SENT (1.8510s) TCP Attacker:51986 > Zombie:80 SA id=49278 RCVD (1.9990s) TCP Zombie:80 > Attacker:51986 R id=15681Nmap 再次探测,因为自上次发送探测以来已经过去了十分之四秒。Zombie(如果不是真正空闲的话)可能在此期间与其他主机通信,如果此处未检测到,稍后会导致不准确。幸运的是,这并没有发生:下一个 IP ID 是预期的 15681。

SENT (2.0000s) TCP Zombie:80 > Target:24 S id=23928 SENT (2.0000s) TCP Zombie:80 > Target:25 S id=50425 SENT (2.0000s) TCP Zombie:80 > Target:110 S id=14207 SENT (2.2300s) TCP Attacker:52026 > Zombie:80 SA id=26941 RCVD (2.3800s) TCP Zombie:80 > Attacker:52026 R id=15684Nmap 探测端口 24、25 和 110,然后查询 Zombie IP ID。它已从 15681 跃升至 15684。它跳过了 15682 和 15683,这意味着这三个端口中的两个可能是打开的。Nmap 无法分辨哪两个是打开的,也可能是误报。因此,Nmap 深入挖掘,将扫描划分为子组。

SENT (2.6210s) TCP Attacker:51867 > Zombie:80 SA id=18869 RCVD (2.7690s) TCP Zombie:80 > Attacker:51867 R id=15685 SENT (2.7690s) TCP Zombie:80 > Target:24 S id=30023 SENT (2.7690s) TCP Zombie:80 > Target:25 S id=47253 SENT (3.0000s) TCP Attacker:51979 > Zombie:80 SA id=12077 RCVD (3.1480s) TCP Zombie:80 > Attacker:51979 R id=15687第一个子组是端口 24 和 25。IP ID 从 15685 跳转到 15687,这意味着这两个端口中的一个很可能是打开的。Nmap 再次尝试分而治之的方法,分别探测每个端口。

SENT (3.3910s) TCP Attacker:51826 > Zombie:80 SA id=32515 RCVD (3.5390s) TCP Zombie:80 > Attacker:51826 R id=15688 SENT (3.5390s) TCP Zombie:80 > Target:24 S id=47868 SENT (3.7710s) TCP Attacker:52012 > Zombie:80 SA id=14042 RCVD (3.9190s) TCP Zombie:80 > Attacker:52012 R id=15689端口 24 探测显示 IP ID 没有跳跃。所以那个端口没有打开。从目前的结果来看,Nmap初步确定:

端口 20-23 是

closed|filtered端口 24、25 和 110 中的两个是

open端口 24 和 25 之一是

open端口 24 是

closed|filtered盯着这个谜题足够长的时间,您会发现只有一个解决方案:端口25和110是开放的,而其他五个是关闭的或过滤的。使用这个逻辑,Nmap 现在可以停止扫描并打印结果。它曾经这样做过,但是当 Zombie 没有真正空闲时,这会产生太多的误报打开端口。于是 Nmap 继续扫描以验证其结果:

SENT (4.1600s) TCP Attacker:51858 > Zombie:80 SA id=6225 RCVD (4.3080s) TCP Zombie:80 > Attacker:51858 R id=15690 SENT (4.3080s) TCP Zombie:80 > Target:25 S id=35713 SENT (4.5410s) TCP Attacker:51856 > Zombie:80 SA id=28118 RCVD (4.6890s) TCP Zombie:80 > Attacker:51856 R id=15692 在 Target 上发现开放端口 25/tcp SENT (4.6900s) TCP Zombie:80 > Target:110 S id=9943 SENT (4.9210s) TCP Attacker:51836 > Zombie:80 SA id=62254 RCVD (5.0690s) TCP Zombie:80 > Attacker:51836 R id=15694 在 Target 上发现开放端口 110/tcp对端口25和110的探测显示,它们是开放的,正如我们之前推断的那样。

SENT (5.0690s) TCP Zombie:80 > Target:20 S id=8168 SENT (5.0690s) TCP Zombie:80 > Target:21 S id=36717 SENT (5.0690s) TCP Zombie:80 > Target:22 S id=4063 SENT (5.0690s) TCP Zombie:80 > Target:23 S id=54771 SENT (5.3200s) TCP Attacker:51962 > Zombie:80 SA id=38763 RCVD (5.4690s) TCP Zombie:80 > Attacker:51962 R id=15695 SENT (5.7910s) TCP Attacker:51887 > Zombie:80 SA id=61034 RCVD (5.9390s) TCP Zombie:80 > Attacker:51887 R id=15696为了确定,Nmap再次尝试了20-23端口。一个Zombie IP ID查询显示没有序列跳转。如果从Target到Zombie的SYN/ACK来得晚,Nmap再试一次IP ID查询。这再次显示没有开放的端口。Nmap现在对它的结果有足够的信心来打印它们。

The Idlescan took 5 seconds to scan 7 ports. Nmap scan report for Target PORT STATE SERVICE 20/tcp closed|filtered ftp-data 21/tcp closed|filtered ftp 22/tcp closed|filtered ssh 23/tcp closed|filtered telnet 24/tcp closed|filtered priv-mail 25/tcp open smtp 110/tcp open pop3 Nmap finished: 1 IP address (1 host up) scanned in 5.949 seconds关于Nmap空闲扫描实现的完整细节,请阅读Nmap源代码分发中的idle_scan.cc。

虽然该端口扫描是对可预测 IP ID 序列的巧妙滥用,但它们也可以用于许多其他目的。本书中到处都是例子,特别是在第 10 章,检测和破坏防火墙和入侵检测系统。

防御

幸运的是,可以采取多种防御措施来防止大多数与 IPID 相关的攻击:

网络管理员:

- 防火墙和边界路由器应配置为拒绝具有奇怪源地址的传入数据包。(即似乎来自我们网络内部的机器,保留地址如 10.XXX 或 192.168.XX,本地主机地址 127.XXX 等。任何好的防火墙指南都应提供有关这些基本规则的更详细的指导)。

- 跟踪连接状态的防火墙规则(“有状态防火墙”)也可以帮助解决这种类型的攻击——确保您的防火墙提供此功能并且已启用。

- 尝试使用 IPID 序列难以预测的操作系统,例如 OpenBSD、SOLaris 或 Linux 的最新版本。虽然这些操作系统在当前版本的 Nmap 下不会成为僵尸,但它们可能无法阻止所有与 IPID 相关的攻击。需要更多的研究。

- 实施出站过滤以防止具有欺骗性地址的伪造数据包离开我们的网络。这可以防止我们的员工/学生发起任何这些攻击。

互联网服务提供商 (ISP):

ISP 可以提供的最重要的保护是使用出站过滤来防止带有欺骗地址的伪造数据包离开我们的网络。这可以防止用户执行许多可怕的攻击,甚至阻止 Idlescan。除了有助于提高 Internet 性能外,出站过滤还可以为我们节省大量调查“IP 欺骗”攻击的成本。

操作系统开发人员:

一个好的方法是使用特定于每个连接或每个“对等点”(对等点:参与数据包交换的其他主机)的 IPID 序列。Solaris 执行此操作并严格限制攻击者可以获取的有关其他连接的信息。Linux 2.4 还使用了特定于每个对等方的 IPID 值(参见 net/ipv4/inetpeer.c)。此外,Linux 2.4 将设置了 DF(“不分片”)位的数据包中的 IPID 字段重置为零。毕竟,IP 碎片整理是 ID 字段的唯一关键用途。另一种方法(OpenBSD 使用)是随机生成 IPID 序列。这很难正确实现——您必须确保序列不会重复,并且每个数字不会在短时间内使用两次。

面临的挑战

我打算讨论编写快速准确的扫描器的实施竞赛。但是你们中很少有人这样做,而那些这样做的人可以阅读Nmap和其他扫描器的源代码。因此,我将只强调几个重点。本节还包括工具用户遇到的一些挑战。

- 性能——一次扫描一个端口(如上图所示)对于数千个端口来说可能非常慢。Nmap 通过发送多达 100 个测试来处理这个问题。如果 Nmap 发现 IPID 确实增加了,它将使用二分法将搜索限制为打开的端口。

- 非惰性宿主-- Idlescan 的工作原理是计算僵尸发送的数据包数量,并假设这些数据包是对来自目的地的数据包的响应。因此,非惰性僵尸发送的奇怪数据包可能会引起严重的混乱。Nmap 试图通过重传测试和其他技术来检测错误结果来解决这个问题。例如,如果 Nmap 测试 6 个端口并且 IPID 增加 10 或 20,Nmap 就会知道有问题。Nmap 会调整其时序和并行度,以补偿稍微活跃的主机或在检测到此情况时丢弃数据包。但是,对于非常忙碌的僵尸,Nmap 并不可靠。处理非常活跃的僵尸的一种技术是向每个端口发送大量(数十个或数百个)测试。这种技术“在这里。

- 出站过滤——如果由于您的 ISP 的出站过滤,我们无法伪造具有欺骗源地址的数据包,请尝试另一个 ISP,或者(对于高级用户)您可以尝试 IP 隧道。您还可以尝试从您自己网络中的另一台计算机“反弹”攻击(因为它不太可能被过滤)。

- 免疫僵尸——由于狡猾的操作系统或大量流量,一些主机不会像僵尸一样运行。在许多情况下,可以简单地使用不同的僵尸。

IPID 预测更有趣

尽管本文侧重于使用可预测的 IPID 序列来扫描端口,但还有许多其他狡猾的方法可以利用这些信息。这是一个简短的列表:

- 流量分析——连续的 IPID 号码暴露了主机在一定时期内发送的数据包数量。这可用于估计网站流量、确定人们何时登录等。

- 主机别名检测——很多时候主机会有多个 IP 地址或多个以太网接口。您几乎总是可以通过查找相似的 IPID 序列号来确定哪些地址属于某个主机。

- 负载均衡解复用——这几乎是与前一种技术相反的技术。大型站点通常使用负载均衡器,以便将单个地址映射到小型服务器群。考虑到 IPID 值,通常可以确定设备后面有多少台机器以及我们连接到哪一台。。例如,下面hping2运行中的 "id "字段可以明显看出,beta.search.microsoft.com是由负载均衡器(207.46.197.115)后面的两台机器管理的。

# hing2 -c 10 -i 1 -p 80 -S beta.search.microsoft.com. HPING beta.search.microsoft.com. (eth0 207.46.197.115): S set, 40 headers + 0 data bytes 46 bytes from 207.46.197.115: flags=SA seq=0 ttl=56 id=57645 win=16616 rtt=21.2 ms 46 bytes from 207.46.197.115: flags=SA seq=1 ttl=56 id=57650 win=16616 rtt=21.4 ms 46 bytes from 207.46.197.115: flags=RA seq=2 ttl=56 id=18574 win=0 rtt=21.3 ms 46 bytes from 207.46.197.115: flags=RA seq=3 ttl=56 id=18587 win=0 rtt=21.1 ms 46 bytes from 207.46.197.115: flags=RA seq=4 ttl=56 id=18588 win=0 rtt=21.2 ms 46 bytes from 207.46.197.115: flags=SA seq=5 ttl=56 id=57741 win=16616 rtt=21.2 ms 46 bytes from 207.46.197.115: flags=RA seq=6 ttl=56 id=18589 win=0 rtt=21.2 ms 46 bytes from 207.46.197.115: flags=SA seq=7 ttl=56 id=57742 win=16616 rtt=21.7 ms 46 bytes from 207.46.197.115: flags=SA seq=8 ttl=56 id=57743 win=16616 rtt=21.6 ms 46 bytes from 207.46.197.115: flags=SA seq=9 ttl=56 id=57744 win=16616 rtt=21.3 ms --- beta.search.microsoft.com. hping statistic --- 10 packets tramitted, 10 packets received, 0% packet loss round-trip min/avg/max = 21.1/21.3/21.7 ms- 操作系统检测——如上所述,操作系统在生成 IPID 编号的方式上大相径庭。Nmap 使用此信息来帮助确定正在使用的操作系统版本。这种技术的更多细节在这里。

- 防火墙规则检测——IPID 值可以帮助映射防火墙规则。这是一个简单的例子:

- 我们查看防火墙后面的目标机器的 IPID。

- 我们“从”防火墙后面的主机向同一目的地发送 ping 数据包。

- 我们再次查看 IPID。如果它增加了 2(一个用于 ping 响应,一个用于第二次 IPID 查看),我们的欺骗性 ping 就通过了。一些无关的流量可能会干扰,但重新测试可以确保准确性。这种技术可以以各种方式扩展。我可以(也许会)写一篇完整的论文来描述它们。请注意,上述所有步骤都可以使用Hping完成。

相关链接

- Nmap 现在包括 Idlescan,可在http://nmap.org/获得

- 基本的 IPID 扫描技术是由 Antirez (Salvatore Sanfilippo) 发明的。他的主页位于http://www.kyuzz.org/antirez/。

- Antirez 还开发了出色的Hping工具,这对于底层 IPID 测试非常有用。

- LiquidK在 1999 年发布了一个 IPID 扫描器作为概念验证,并将其命名为“idlescan”。这些 URL 不再起作用,但也许可以通过 Google 或 Packetstorm 找到它们的实现。

- Thomas Olofsson 在“2001 Black Hat Briefings”会议上编写并演示了一个 IPID 扫描工具。他的演示文稿(Powerpoint)可在此处获得,并很好地了解了基本技术。正如本文前面所指出的,在 "闲置的僵尸主机 "实际上并不闲置的情况下,他的工具比Nmap更合适。不幸的是,我没有这个工具的有效 URL。

-sO (IP协议扫描)

IP协议扫描使您可以确定目标计算机支持哪些IP协议(TCP,ICMP,IGMP等)。 这在技术上不是一个端口扫描,因为它是通过IP协议号而不是TCP或UDP端口号进行循环。 但是,它仍然使用-p选项来选择扫描的协议号,以常规端口表格式报告其结果,甚至使用与真正的端口扫描方法相同的基础扫描引擎。 因此,它十分接近它所属的端口扫描。

除了本身很有用,协议扫描还展示了开源软件的力量。 虽然基本思想很简单,但我没有想到要添加它,也没有收到任何关于这种功能的要求。 然后在2000年夏天,erhard Rieger构思了这个想法,编写了一个实现该想法的出色补丁,并将其发送到了公告邮件列表(然后被称为nmap-hacker)。 我将该补丁合并到Nmap树中,第二天发布了新版本。 很少有商业软件能使用户有足够的热情去设计和贡献自己的改进!

协议扫描的工作方式与UDP扫描类似。它没有遍历UDP数据包的端口号字段,而是发送IP数据包标头并遍历八位IP协议字段。标头通常为空,不包含任何数据,甚至不包含所要求协议的正确标头。例外是TCP,UDP,ICMP,SCTP和IGMP。包括了适用于这些协议的协议头,因为某些系统不会以其他方式发送它们,并且因为Nmap已经具有创建它们的功能。无需监视ICMP端口不可达消息,而是在查找ICMP协议不可达消息的协议扫描。如果Nmap从目标主机以任何协议接收到任何响应,则Nmap将该协议标记为打开。 ICMP协议不可达错误(类型3,代码2)导致该协议被标记为已关闭,而端口不可达(类型3,代码3)将该协议标记为打开。其他ICMP无法访问的错误(类型3,代码0、1、9、10或13)导致协议标记为已过滤(尽管它们证明ICMP同时处于打开状态)。如果重传后没有收到响应,协议被标记为开放|过滤的。 表5.8显示了对IP探针的响应是如何映射到端口状态的。

表 5.8。Nmap 如何解释对 IP 协议探测的响应

探测响应 指定状态 来自目标主机的任何协议中的任何响应 open(对于响应使用的协议,不一定是探测协议)ICMP 协议不可达错误(类型 3,代码 2) closed其他 ICMP 不可达错误(类型 3,代码 1、3、9、10 或 13) filtered(尽管他们证明ICMP是开放的,如果从目标机器发送的话)未收到响应(即使在重传之后) open|filtered

与 TCP 或 UDP 协议中的开放端口一样,每个开放协议都是潜在的利用向量。此外,协议扫描结果有助于确定机器的用途以及采用哪种数据包过滤。终端主机通常只开放 TCP、UDP、ICMP 和(有时)IGMP,而路由器通常提供更多,包括与路由相关的协议,如 GRE 和 EGP。防火墙和 VPN 网关可能会显示与加密相关的协议,例如 IPsec 和 SWIPE。

与在 UDP 扫描期间收到的 ICMP 端口不可达消息一样,ICMP 协议不可达消息通常受到速率限制。 例如,从默认 Linux 2.4.20 机器每秒发送的 ICMP 目标不可达响应不超过一个。由于只有 256 个可能的协议号,因此与 65,536 端口 UDP 扫描相比,这不是问题。“加速UDP 扫描”一节中的建议也适用于加速 IP 协议扫描。

协议扫描的使用方式与命令行上的大多数其他扫描技术相同。简单指定-sO附加到你满意的通用Nmap选项即可。普通端口(-p)选项用来选择协议号。或者您可以用-F来扫描nmap-protocols数据库中列出的所有协议。默认情况下,Nmap扫描所有256个可能的值。 示例 5.20显示 Ereet 扫描波兰的路由器,然后扫描我本地网络上的典型 Linux 机器。

例 5.20。路由器和典型 Linux 2.4 机器的 IP 协议扫描#nmap -sO 62.233.173.90 paraStarting Nmap ( http://nmap.org ) Nmap scan report for ntwklan-62-233-173-90.devs.futuro.pl (62.233.173.90) Not shown: 240 closed ports PROTOCOL STATE SERVICE 1 open icmp 4 open|filtered ip 6 open tcp 8 open|filtered egp 9 open|filtered igp 17 filtered udp 47 open|filtered gre 53 filtered swipe 54 open|filtered narp 55 filtered mobile 77 filtered sun-nd 80 open|filtered iso-ip 88 open|filtered eigrp 89 open|filtered ospfigp 94 open|filtered ipip 103 filtered pim Nmap scan report for para (192.168.10.191) Not shown: 252 closed ports PROTOCOL STATE SERVICE 1 open icmp 2 open|filtered igmp 6 open tcp 17 filtered udp MAC Address: 00:60:1D:38:32:90 (Lucent Technologies) Nmap done: 2 IP addresses (2 hosts up) scanned in 458.04 seconds

-b FTP中继主机IP FTP反弹扫描、FTP中继扫描

FTP协议(RFC 959 [8])的一个有趣功能是支持所谓的代理FTP连接。这样,用户可以连接到一个FTP服务器,然后要求将文件发送到第三方服务器。在许多级别上,这种功能已经很容易被滥用,因此大多数服务器都不再支持该功能。此功能允许的滥用之一是导致FTP服务器对其他主机进行端口扫描。只需让FTP服务器依次将文件发送到目标主机的每个感兴趣的端口即可。错误消息将描述端口是否打开。 这是一个绕过防火墙的好方法,因为组织的FTP服务器往往被放置在比任何老的互联网主机更容易接触到其他内部主机的地方。 Nmap支持使用-b选项进行FTP跳转扫描。它采用格式为username:password @ server:port的参数。服务器是易受攻击的FTP服务器的名称或IP地址。与普通URL一样,您可以省略username:password,在这种情况下,将使用匿名登录凭据(用户:anonymous 密码:-wwwuser @)。端口号(以及前面的冒号)也可以省略,在这种情况下,将使用服务器上的默认FTP端口(21)。

例5.21显示了一个通过反弹微软主FTP服务器来扫描google的尝试。

例5.21. 试图通过FTP反弹扫描

#nmap -Pn -b ftp.microsoft.com google.comStarting Nmap ( http://nmap.org ) Your FTP bounce server doesn't allow privileged ports, skipping them. Your FTP bounce server sucks, it won't let us feed bogus ports!经常使用FTP反弹扫描的用户最好习惯于这个错误信息。 这个漏洞在1997年Nmap发布时很普遍,但基本上已经被修复。 漏洞服务器仍然存在,所以当所有其他方法都失败时,值得一试。 如果绕过防火墙是你的目标,扫描目标网络的21号端口(甚至扫描任何FTP服务,如果你用版本检测扫描所有端口),并使用ftp-bounce NSE脚本。 Nmap会告诉您主机是否易受攻击。如果你只是想掩盖你的踪迹,你不需要(事实上也不应该)把自己限制在目标网络的主机上。在你去扫描随机的互联网地址寻找易受攻击的FTP服务器之前,请考虑系统管理员可能不喜欢你以这种方式滥用他们的服务器。

例5.22显示了对Scanme上几个有趣的端口的成功反弹扫描。给出verbose选项(-v)是为了提供额外的细节。给出的服务器类型是 "JD FTP 服务器",意味着这是一台 HP JetDirect 打印服务器。

例5.22. 成功的FTP反弹扫描

krad~>nmap -p 22,25,135 -Pn -v -b XXX.YY.111.2 scanme.nmap.orgStarting Nmap ( http://nmap.org ) Attempting connection to ftp://anonymous:-wwwuser@@XXX.YY.111.2:21 Connected:220 JD FTP Server Ready Login credentials accepted by ftp server! Initiating TCP ftp bounce scan against scanme.nmap.org (64.13.134.52) Adding open port 22/tcp Adding open port 25/tcp Scanned 3 ports in 12 seconds via the Bounce scan. Nmap scan report for scanme.nmap.org (64.13.134.52) PORT STATE SERVICE 22/tcp open ssh 25/tcp open smtp 135/tcp filtered msrpc Nmap done: 1 IP address (1 host up) scanned in 21.79 seconds这种被废弃的扫描类型欺骗FTP服务器通过代理进行端口扫描。大多数FTP服务器现在都打了补丁来防止这种情况,但当它发挥作用时,它是一种潜入限制性防火墙的好方法。

端口规范和扫描顺序:

除了前面讨论的所有扫描方法外,Nmap还提供用于指定要扫描哪些端口以及扫描顺序是随机的还是顺序的选项。 默认情况下,Nmap为每个协议扫描最常见的1,000个端口。

Nmap的端口注册文件(

nmap-services) 包含有关每个 TCP 或 UDP 端口被打开的频率的经验数据。这些数据是通过扫描数以千万计的互联网地址收集的,然后将这些结果与大型企业提供的内部扫描数据相结合。默认情况下,Nmap 会扫描它被要求扫描的每个协议的 1,000 个最受欢迎的端口。或者,您可以指定-F(快速)选项仅扫描每个协议中最常用的 100 个端口或--top-ports指定要扫描的任意数量的端口。有许多选项可用于指定另一组端口(按频率或明确列出它们) 。

-p port ranges(仅扫描特定端口)

当这些预制的端口集都不适合你的需要时,可以用-p选项在命令行中指定一个任意的端口号列表。-p选项的语法可能很复杂,最好用例子来描述。

用-p选项选择端口的例子

-p 22

-p 通过仅指定该数字作为参数来扫描单个端口(在本例中为端口 22) 。-p ssh

可以指定端口名称而不是数字。请注意,一个名称可能匹配多个端口。-p 22,25,80

多个端口可以用逗号分隔。请注意,没有指定协议,因此这些相同的端口号将用于命令行上指定的任何扫描方法。如果指定了 SYN 扫描 ( -sS) 等 TCP 扫描,则会扫描 TCP 端口 22、25 和 80。它们分别对应于服务 SSH、SMTP 和 HTTP。如果选择了 UDP 扫描 ( -sU),则会扫描这三个 UDP 端口。如果两者都指定,则为每个协议扫描这三个端口,总共扫描六个端口。使用 IP 协议扫描 ( -sO),将扫描这三个 IP 协议(对应于 XNS IDP、Leaf-1 和 ISO-IP)。-p80-85,443,8000-8005,8080-8085

可以通过用连字符分隔开始和结束端口来指定端口范围。可以用逗号指定多个范围或单个端口。此选项扫描端口 80、81、82、83、84、85、443、8000 等。根据端口号,该用户可能正在扫描 TCP寻找 Web 服务器。-p-100,60000-

您可以省略范围的开头以暗示端口1,或结尾以暗示可能的最后一个端口(TCP 和 UDP 为 65535,协议扫描为 255)。此示例扫描端口 1 到 100,以及所有大于或等于 60,000 的端口。-p-

省略开始和结束数字以扫描整个范围(不包括零)。-pT:21,23,110,U:53,111,137,161