渗透测试前:信息收集

0x00

whois信息收集 http://whois.chinaz.com/

ip查询 https://site.ip138.com/ ip定位 https://www.opengps.cn

子域名爆破 https://phpinfo.me/domain/

端口扫描namp、masscan等

还有御剑扫之类工具的扫目录就不提了

0x01

中间件识别:apache、nginx、iis、weblogic

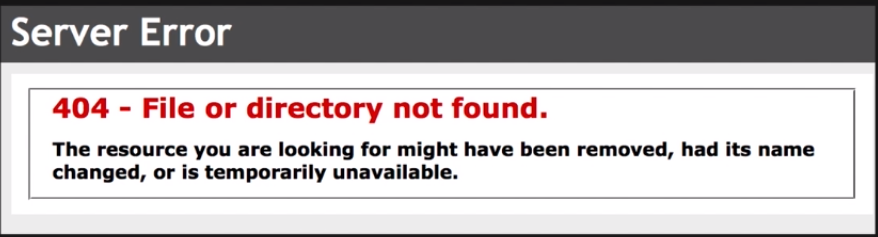

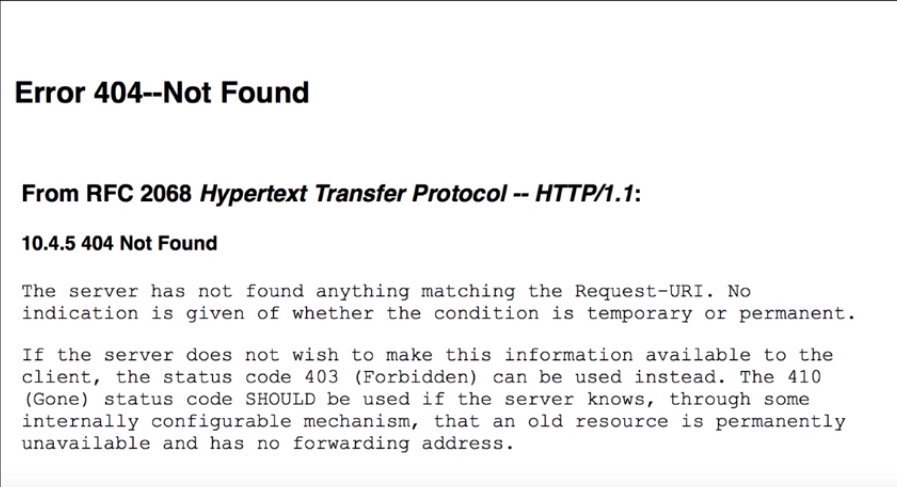

根据404报错页面识别,不同

apache:

iis:

nginx:

weblogic:

网站开发语言识别:php、java、asp等

-

-

根据http header内容判断:X-Powered-By字段、Server字段、Cookies中的SESSIONID

-

使用浏览器插件:W3techs

0x02

cms识别:Wordpress、Drupal、Thinkphp、Discuz!、Dedecms等

-

查看页脚或者网页源码,是否有版权等信息

-

工具网站识别

在线网站http://whatweb.bugscaner.com/look/ http://www.yunsee.cn/finger.html

其实真正的信息收集还有很多方面,这只是说了些普通常见的

这有一个信息收集工具集合:https://github.com/hannoch/scaner

浙公网安备 33010602011771号

浙公网安备 33010602011771号