scope-sentry-数据泄露规则提取

工具简述

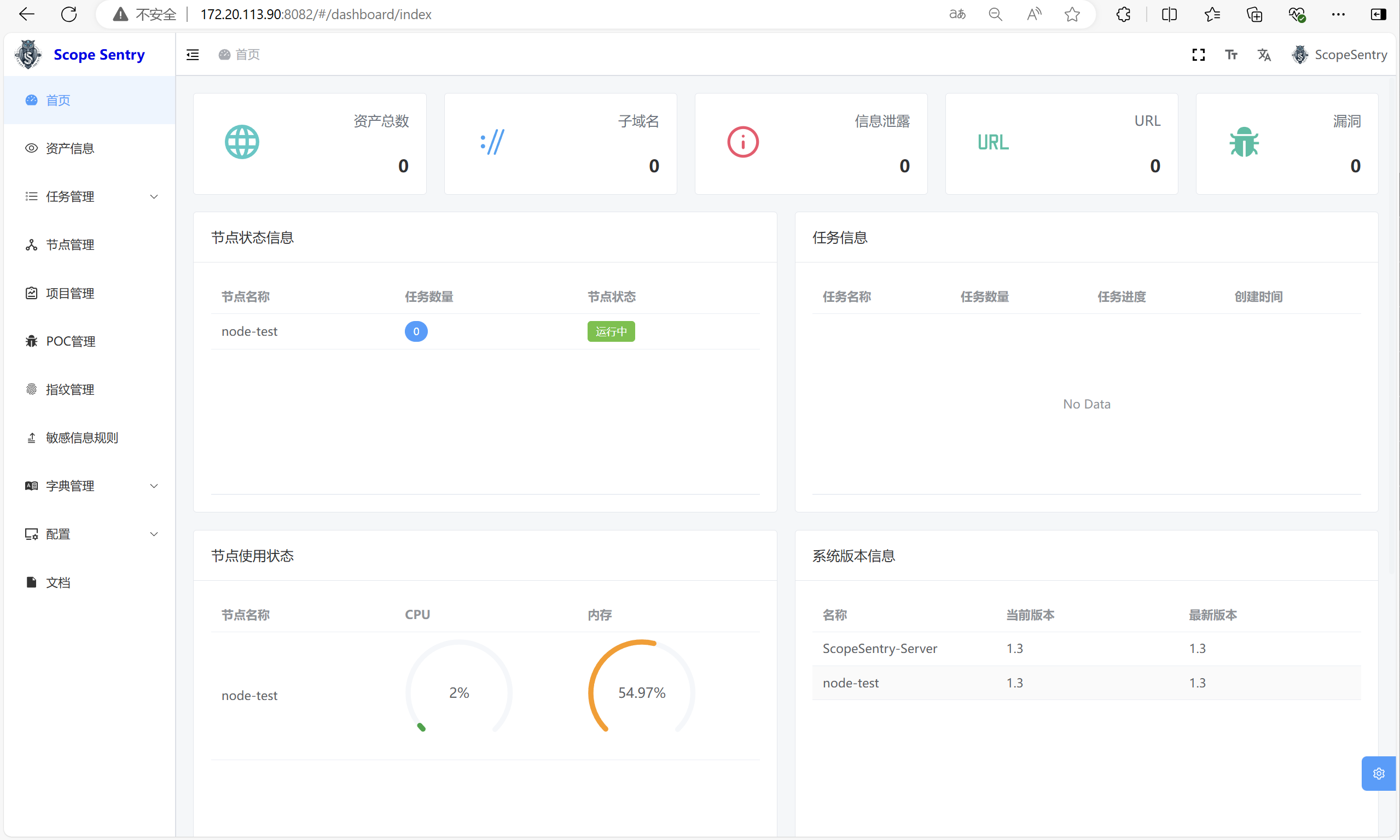

Scope Sentry是一款具有资产测绘、子域名枚举、信息泄露检测、漏洞扫描、目录扫描、子域名接管、爬虫、页面监控功能的工具,通过构建多个节点,自由选择节点运行扫描任务。当出现新漏洞时可以快速排查关注资产是否存在相关组件。

对该工具分析主要是分析内部的信息泄露检测功能是如何实现的,以及提取内部的信息泄露匹配规则

官网&安装教程:

https://www.scope-sentry.top

Github:

https://github.com/Autumn-27/ScopeSentry

扫描端源码:

https://github.com/Autumn-27/ScopeSentry-Scan

测绘语法:icon_hash="409914c257a434c8da46fd106227a0f3"

默认登录账户密码:ScopeSentry/ScopeSentry

工具截图:

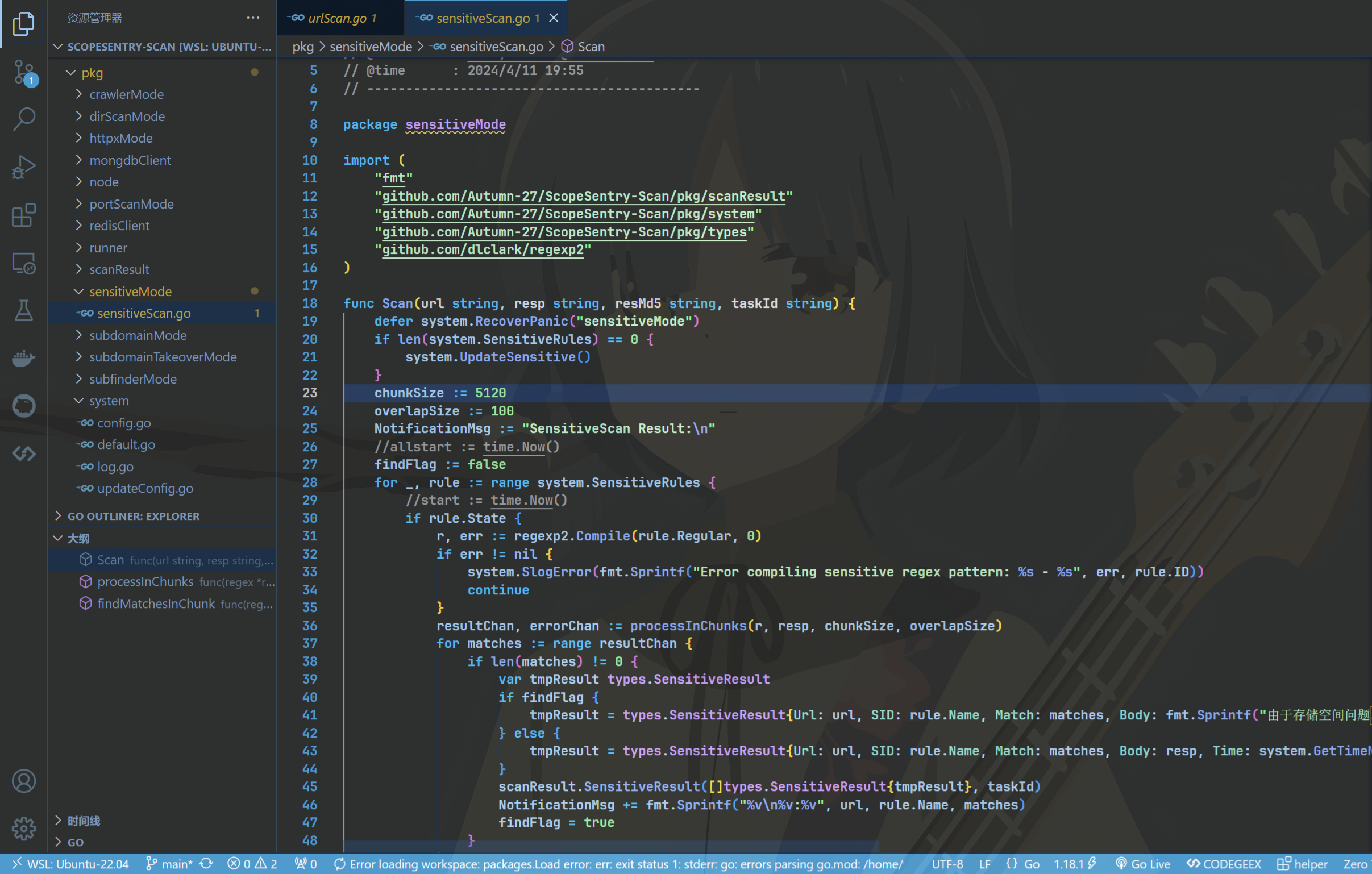

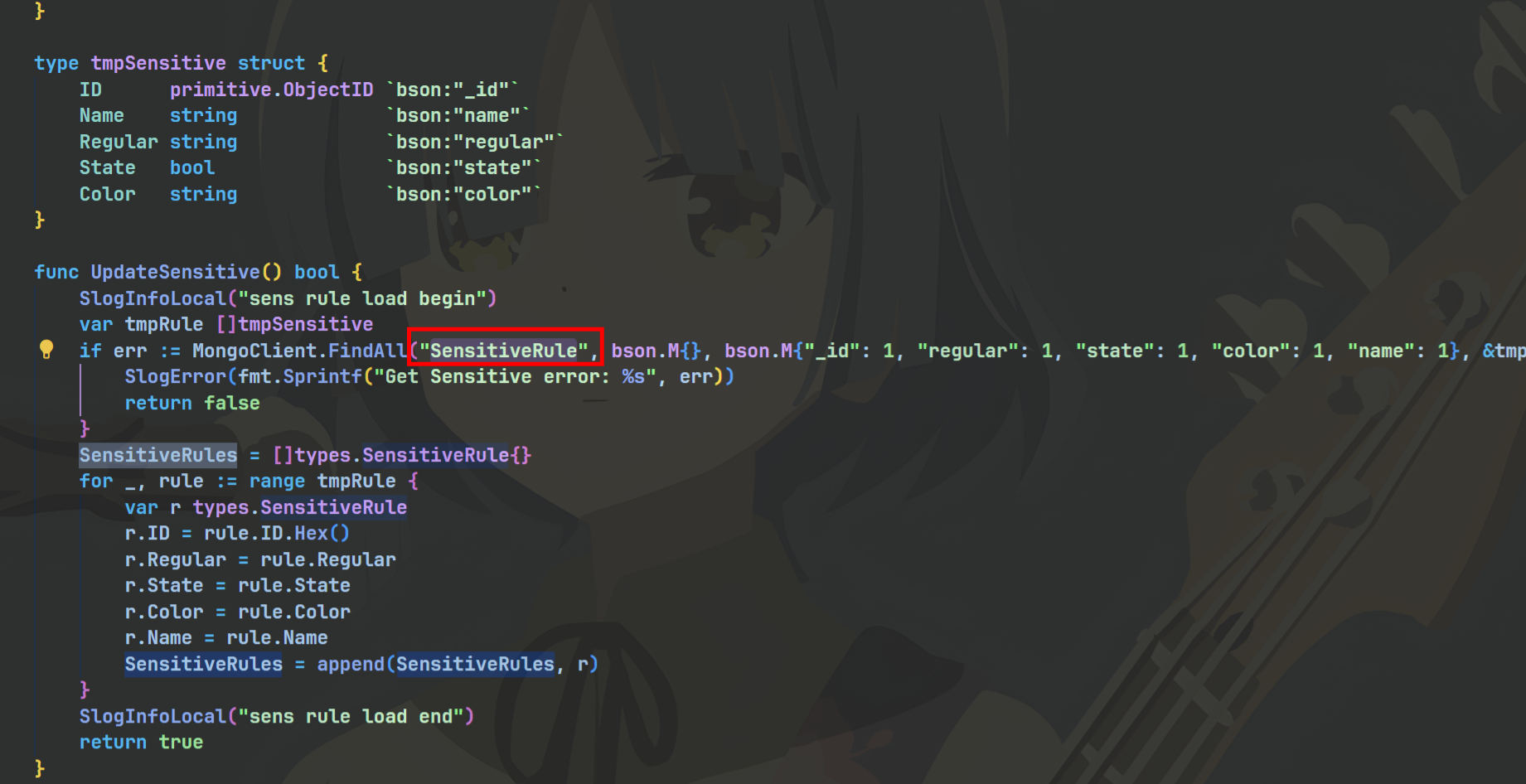

从工具源码来看敏感信息扫描的主要功能代码在ScopeSectry-Scan/pkg/sensitiveMode/SensitiveScan.go中,SensitiveScan中的敏感信息扫描方法为func Scan(url string, resp string, resMd5 string, taskId string),逻辑是对传入的第二个参数,也就是resp进行敏感信息的正则匹配,而正则匹配的表达式向上级追踪发现是从mongodb里的SensitiveRule表中读取的,所以必须要部署该工具后才能知道具体的敏感信息泄露的匹配方式了。

Scope Sentry部署

Scope的部署有两种方式,单机部署和分布式部署,单机部署(https://www.scope-sentry.top/guide/install/),单机部署直接启动docker-compose -f single-host-deployment.yml up -d,分布式部署需要分别启动mongo,redis、Scope-Scan和Scope-Web

对于单机部署方式,默认口令为:

Mongo:ScopeSentry/mongodb_password

Redis:redis_password

Web:ScopeSentry/ScopeSentry

对于分布式部署方式,默认口令为:

Mongo:admin/yourpassword

Redis:yourpassword

Web:ScopeSentry/ScopeSentry

敏感信息泄露检测规则提取

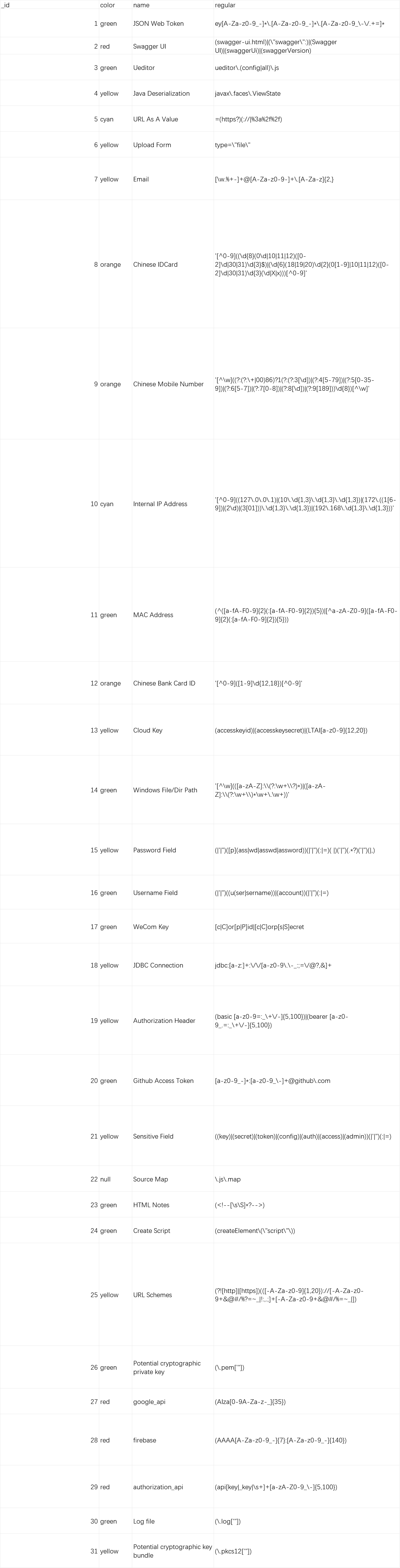

连入部署完成mongodb,查看敏感信息泄露的检测规则发现,检测规则总共有167条,对指定url进行扫描,对返回的resp进行解析后正则匹配,主要是匹配页面中是否包含key,身份证,手机号等信息

...

浙公网安备 33010602011771号

浙公网安备 33010602011771号