攻防世界RE 2.666

下载得到名为666的ELF64位文件

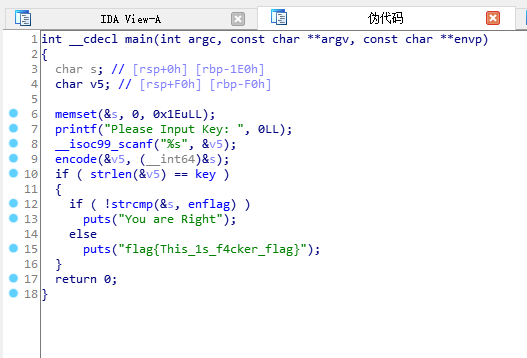

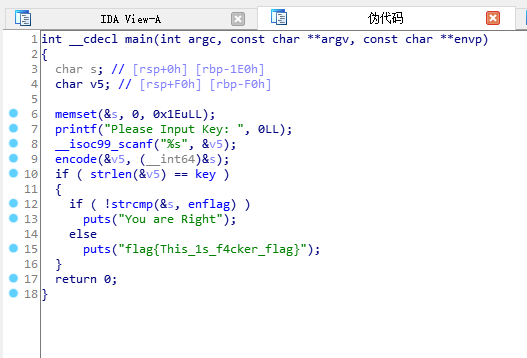

进入IDA

发现flag,输入发现是错的......

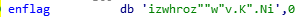

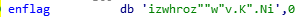

查看enflag

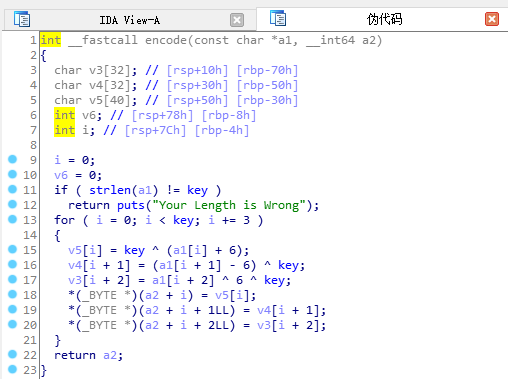

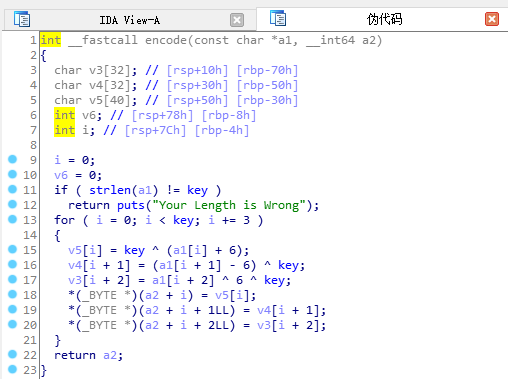

再进入encode函数看下到底是啥情况

大概流程就是把长度为18的字符串经过三个为一轮的按位异或变换,最后返回一个加密后的数组并与enflag进行长度对比

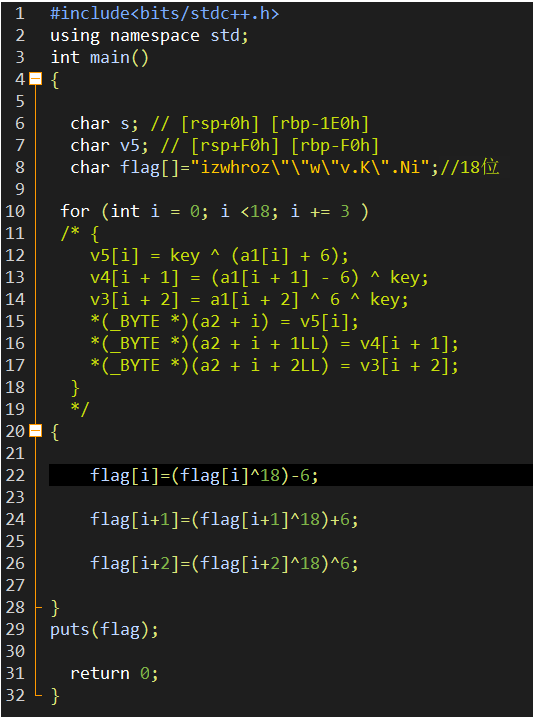

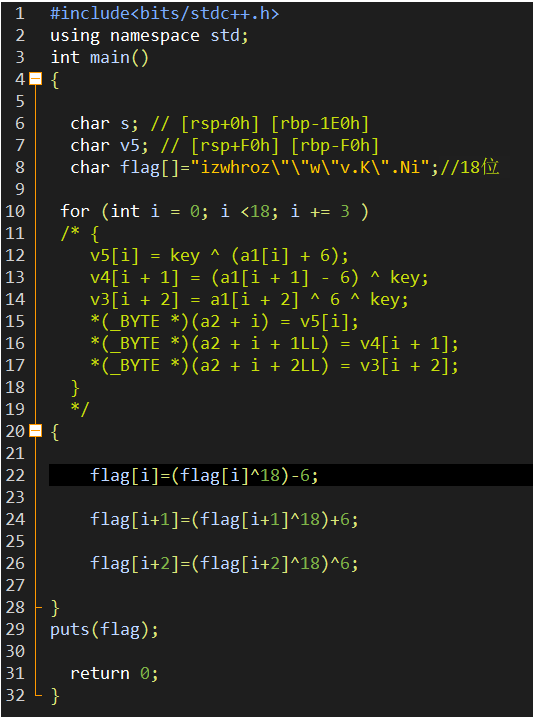

由此逆推写出脚本

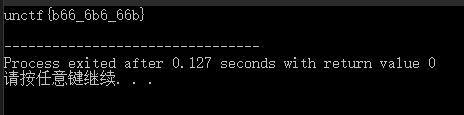

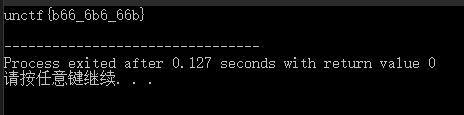

得到真正的flag :unctf{b66_6b6_66b}

下载得到名为666的ELF64位文件

进入IDA

发现flag,输入发现是错的......

查看enflag

再进入encode函数看下到底是啥情况

大概流程就是把长度为18的字符串经过三个为一轮的按位异或变换,最后返回一个加密后的数组并与enflag进行长度对比

由此逆推写出脚本

得到真正的flag :unctf{b66_6b6_66b}