【第6个渗透靶机项目】 LordOfTheRoot_1.0.1

每天都要加油啊! ------2024-01-27 11:10:51

0x00 信息搜集

靶场提示信息,smeagol@192.168.0.20

扫描靶机,发现只开通了ssh服务

那么全面扫描一下吧!

那只能从靶场提示信息入手了!

登陆一下smeagol@192.168.0.20吧。

意思是让敲震端口3次!

让我们了解一下端口碰撞:

端口试探(port knocking)是一种通过连接尝试,从外部打开原先关闭端口的方法。一旦收到正确顺序的连接尝试,防火墙就会动态打开一些特定的端口给允许尝试连接的主机。

端口试探的主要目的是防治攻击者通过端口扫描的方式对主机进行攻击。端口试探类似于一次秘密握手协议,比如一种最基本的方式:发送一定序列的UDP、TCP数据包。当运行在主机上的daemon程序捕捉到数据包以后,如果这个序列正确,则开启相应的端口,或者防火墙允许客户端通过。

由于对外的Linux服务器通过限制IP地址的方式来控制访问,因此可以利用这种端口试探方式来进行防火墙对于访问IP地址的控制。

1)第一种方法:knock 命令 linux安装:sudo apt install knockd

使用:

knock <IP> <PORT1> <PORT2> <PORT3> <PORT4> -v

例如需要碰撞 172.16.1.1 的 3,4,7,8 端口:

knock 10.211.55.11 1 2 3 -v

按说可以nmap到1337端口,但是nmap不到。但是却可以访问1337端口

小问题

查看robots.txt文件。两次base64解码。

0x01 sqlmap

进入这个页面,是一个登陆框

用sqlmap尝试。

sqlmap -u url --forms 尝试POST请求的sql注入,成功后执行--dbs。

得到数据库名

尝试用sqlmap -u url -forms --os-shell,直接拿shell。但是发现不行。

sqlmap -u http://192.168.0.20:1337/978345210/index.php --forms -D Webapp --tables

爆出来个Users表

得到密码和账号。

第一种方法 hydra ssh登陆(推荐)

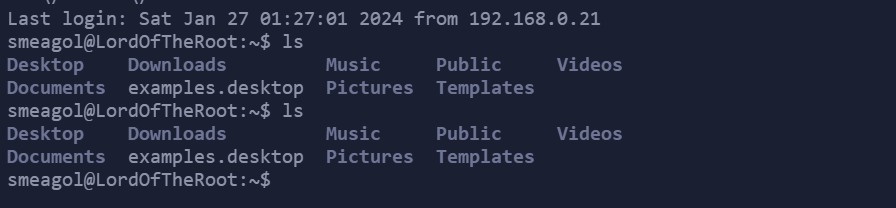

因为ssh是smeagol,所以直接登陆。

或者用hydra直接登陆。

登陆成功!

第二种方法 MSF拿shell

用第一种ssh_login

这是msf拿shell

0x02 枚举脚本

在本机开启一个简单的http.server服务

靶机用wget下载完事linepeas,赋予执行权限后直接运行

高亮显示的具有严重的漏洞

这个文件具有缓冲区溢出漏洞

0x03 提权

第一种 EXP内核提权

谷歌搜索exp,第一个就是。

也很简单,就是编译一下就可以。

我们在kali里复制到桌面

我们上传到靶机。编译后运行,自动变成root了。

直接查取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号