摘要:

每天都要加油哦! 0x00 信息搜集 首先找到一下靶机的ip,并扫描端口。 靶机和kali都是桥接。 那么先看一下kali的ifconfig信息。 nmap -sn 192.168.0.0/24 因为我扫的太慢了。所以就仅扫描主机了. 11是kali。猜测10是靶机。扫描一下端口。 ┌──(root

阅读全文

posted @ 2024-01-26 22:07

AllFalls

阅读(159)

推荐(0)

摘要:

BUUCTF,writeup

1.一眼就解密

2.MD5

3.Url编码

25.[AFCTF2018]Morse

29.还原大师

30.异性相吸

31.RSA

阅读全文

posted @ 2024-01-07 13:23

AllFalls

阅读(3218)

推荐(0)

摘要:

0x00 rdp连接目标机器 apt install rdesktop 我们直接在kali里面安装这个,然后去连接 rdesktop 10.10.187.161 然后直接输入用户名密码就可。 0x01 hacker的任务 查看系统的信息,我们直接在命令行中输入systeminfo就可以直接查看。 然

阅读全文

posted @ 2024-11-13 13:23

AllFalls

阅读(71)

推荐(0)

摘要:

0x00 我们先来配置一下kali的静态ip,使其为192.168.10.3 打开终端我们输入:sudo vim /etc/network/interfaces 来编辑网卡信息,输入一下信息 auto eth0 iface eth0 inet static address 192.168.10.3

阅读全文

posted @ 2024-10-28 18:09

AllFalls

阅读(325)

推荐(0)

摘要:

Hack it 信息搜集 发现主机 nmap 192.168.0.17 -sS -sV -A -T5 全面扫描一下,有点有用信息 访问一下但是没有用。 访问一下http服务 查看源代码,发现有文件泄露 下面还有个flag 查看info.txt。 <-- @stinky,确保使用本地 dns 更新您的

阅读全文

posted @ 2024-07-06 17:46

AllFalls

阅读(116)

推荐(0)

摘要:

信息收集 我们得到ip地址,先用nmap扫描一下全端口 下面的是nmap的报告 我们得到这几个端口,再仔细地探测一下。 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap -sT -sC -sV -p 21,22,53,1337,1883 10.10.2

阅读全文

posted @ 2024-05-26 19:12

AllFalls

阅读(43)

推荐(0)

摘要:

阅读全文

阅读全文

posted @ 2024-05-21 22:09

AllFalls

阅读(21)

推荐(0)

摘要:

0x00 信息收集 我们得到了ip,直接用nmap进行探测性扫描 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.197.200 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https://nmap.or

阅读全文

posted @ 2024-05-20 22:29

AllFalls

阅读(26)

推荐(0)

摘要:

0x00 信息收集 我们首先进行nmap扫描 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.130.80 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https://nmap.org ) at 2024

阅读全文

posted @ 2024-05-20 18:28

AllFalls

阅读(26)

推荐(0)

摘要:

0x00 信息收集 我们得到ip之后先ping一下,看是否能ping通。可以ping通 我们使用nmap进行攻击性扫描,扫的有点慢,我们先访问一下他的web服务,然后再看一下nmap报告 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.1

阅读全文

posted @ 2024-05-20 17:14

AllFalls

阅读(63)

推荐(0)

摘要:

0x00 信息搜集 先用工具将靶机位置找到,然后再nmap仔细探测一下 ┌──(root㉿Breeze)-[/home/breeze/Desktop/100/1] └─# nmap 10.10.10.136 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https:/

阅读全文

posted @ 2024-04-17 20:43

AllFalls

阅读(59)

推荐(0)

摘要:

before hack Hack it 先namp扫一下当前网段存活的主机 全端口扫描下。 可以知道22端口是ssh,80端口是http服务。我们先访问一下http。 没有什么信息。访问一下1898吧。 1898是一个登陆页面。往下翻也没有什么信息。 我们试试更改一下数字。发现有两个文件,访问一下。

阅读全文

posted @ 2024-04-17 09:47

AllFalls

阅读(21)

推荐(0)

摘要:

before hack 版本信息: Nginx 1.x 最新版 PHP 7.x最新版 由此可知,该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。 直接执行docker compose up -d启动容器,无需编译。 访问http://your-ip/uploadfiles/ngi

阅读全文

posted @ 2024-03-06 14:53

AllFalls

阅读(47)

推荐(0)

摘要:

before hack Apache Airflow是一款开源的,分布式任务调度框架。在其1.10.10版本及以前的示例DAG中存在一处命令注入漏洞,未授权的访问者可以通过这个漏洞在Worker中执行任意命令。 由于启动的组件比较多,可能会有点卡,运行此环境可能需要准备2G以上的内存。 在Confi

阅读全文

posted @ 2024-03-06 14:25

AllFalls

阅读(198)

推荐(0)

摘要:

before hack Apache HTTPD 多后缀解析漏洞 Apache HTTPD 支持一个文件拥有多个后缀,并为不同后缀执行不同的指令。比如,如下配置文件: AddType text/html .html AddLanguage zh-CN .cn 其给.html后缀增加了media-ty

阅读全文

posted @ 2024-03-05 23:39

AllFalls

阅读(67)

推荐(0)

摘要:

before hack 参考https://github.com/vulhub/vulhub/blob/master/php/inclusion/README.zh-cn.md PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell。因为临时文件名是随机的,

阅读全文

posted @ 2024-03-05 23:24

AllFalls

阅读(693)

推荐(0)

摘要:

before hack 知识 在长亭科技举办的 Real World CTF 中,国外安全研究员 Andrew Danau 在解决一道 CTF 题目时发现,向目标服务器 URL 发送 %0a 符号时,服务返回异常,疑似存在漏洞。 在使用一些有错误的Nginx配置的情况下,通过恶意构造的数据包,即可让

阅读全文

posted @ 2024-03-02 16:17

AllFalls

阅读(32)

推荐(0)

摘要:

before hack 影响版本 php < 5.3.12 or php < 5.4.2 访问http://127.0.0.1:8080/index.php?-s,有源码泄露,说明有该漏洞。 https://vulhub.org/#/environments/php/CVE-2012-1823/ 漏

阅读全文

posted @ 2024-02-29 20:01

AllFalls

阅读(113)

推荐(0)

摘要:

Before hack php imap扩展用于在PHP中执行邮件收发操作。其imap_open函数会调用rsh来连接远程shell,而debian/ubuntu中默认使用ssh来代替rsh的功能(也就是说,在debian系列系统中,执行rsh命令实际执行的是ssh命令)。 因为ssh命令中可以通过

阅读全文

posted @ 2024-02-29 19:05

AllFalls

阅读(198)

推荐(0)

摘要:

0x00 前提知识 RSA加密步骤 来学习RSA,我们先来看看基本的RSA加密步骤吧! 欲加密明文m 选择两个大质数p和q 计算n=p*q,安全要求n至少为1024位长 计算φ(n)=(p-1)(q-1) 选择公钥e,满足1≤e<φ(n),gcd(e,φ(n))=1 (gcd最大公约数) 选择私钥d

阅读全文

posted @ 2024-02-16 12:02

AllFalls

阅读(1487)

推荐(0)

摘要:

鉴于自己对docker理解不好,于是特意来学习一下。 0x00 什么是docker 软件的打包技术,就是将算乱的多个文件打包为一个整体,打包技术在没有docker容器之前,一直是有 这种需求的,docker打包出来的每个软件,称之为docker镜像。可以说整个IT领域,不管是哪个工种,都需要好好学

阅读全文

posted @ 2024-01-27 21:57

AllFalls

阅读(103)

推荐(0)

摘要:

每天都要加油啊! 2024-01-27 11:10:51 0x00 信息搜集 靶场提示信息,smeagol@192.168.0.20 扫描靶机,发现只开通了ssh服务 那么全面扫描一下吧! 那只能从靶场提示信息入手了! 登陆一下smeagol@192.168.0.20吧。 意思是让敲震端口3次! 让

阅读全文

posted @ 2024-01-27 17:44

AllFalls

阅读(125)

推荐(0)

摘要:

每天都要加油啊! 0x00 信息搜集 nmap发现靶机位置 全端口扫描一下。 21端口是ftp支持未授权匿名访问 0x01 FTP未授权访问 登陆ftp。 将content文件夹的内容全部下载下来 01.txt: 一个服务 cat 02.txt 有两个值 下面的显然是base64.用linux自带的

阅读全文

posted @ 2024-01-27 10:46

AllFalls

阅读(53)

推荐(0)

摘要:

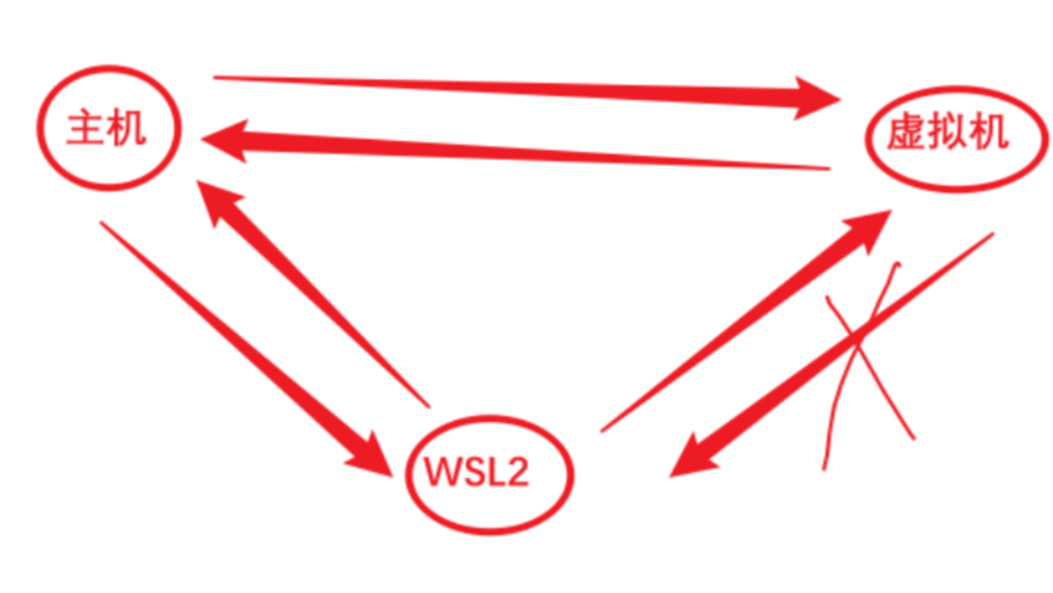

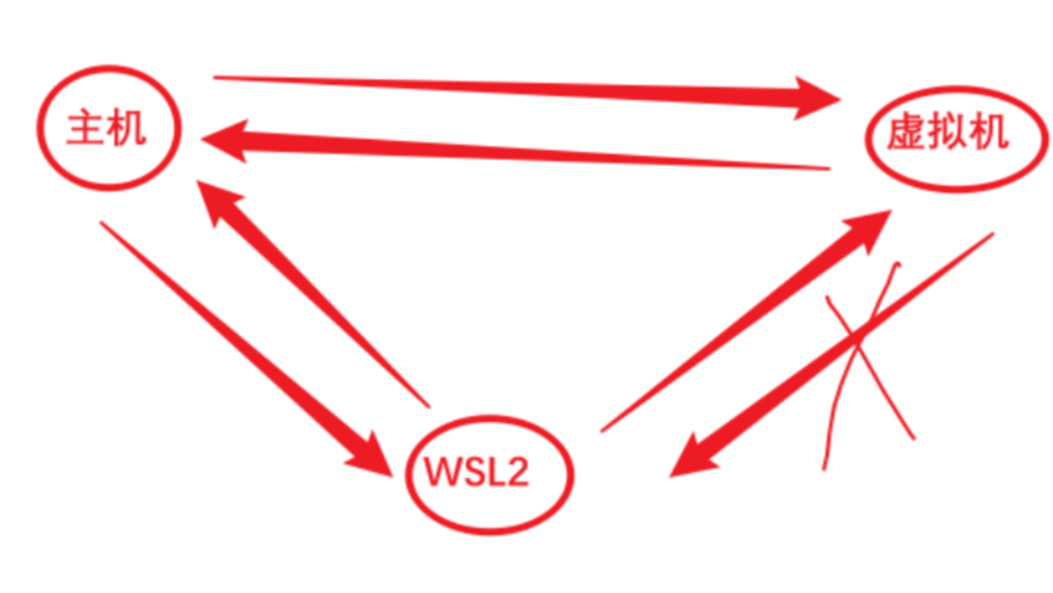

我最近遇到一个问题就是主机和WSL2可以互相ping通。主机和虚拟机也可以互相ping通。WSL2能够ping通虚拟机。但是虚拟机ping不通WSL2.大概就像这样。 由于我平常打一些靶机。需要上传exp的时候。靶机无法wget WSL2开启的http服务。我没法上传exp。 试了很多方法,都不行。

阅读全文

posted @ 2024-01-25 23:30

AllFalls

阅读(344)

推荐(0)

摘要:

本文主要是为了学习如何用pearcmd进行本地文件包含 0x00 环境准备 首先先在docker中安装一个php环境。 docker exec -it [container id] /bin/bash进入docker命令行中 先启动php。docker run -p 80:80 php:**** 再

阅读全文

posted @ 2024-01-25 10:45

AllFalls

阅读(965)

推荐(0)

摘要:

加油! 2024-01-14 18:41:54 catcat-new 猜测有任意文件读取漏洞 成功,说明有任意文件读取命令 任意文件读取 /etc/passwd 该文件储存了该Linux系统中所有用户的一些基本信息,只有root权限才可以修改。其具体格式为 用户名:口令:用户标识号:组标识号:注释性

阅读全文

posted @ 2024-01-23 23:05

AllFalls

阅读(225)

推荐(0)

摘要:

0x00 Python Vene环境及介绍 venv虚拟环境:创建和管理虚拟环境的模块 首先apt update更新一下包管理 安装你当前版本的python-venv 选择一个目录,安装venv虚拟环境。我取的名是flask-venv。 如何选中当前的venv呢?执行以下命令可以发现多了一个前缀fl

阅读全文

posted @ 2024-01-23 17:19

AllFalls

阅读(121)

推荐(0)

摘要:

月月的爱情故事 可以看出有条base64编码。解码后得到: U2FsdGVkX1/bVF45zytlkeEhefAqkpHQdMqtULk2OibLq79NHJMm9rP3CtkKrE41 CaBJmMIVcUVSb3IzpHeuWw== 很显然以U2FsdGVkX1 开头,为rabbit密码或者A

阅读全文

posted @ 2024-01-20 19:17

AllFalls

阅读(417)

推荐(0)

摘要:

Before hack 靶机环境准备:https://cloud.189.cn/t/EZfQVfa2YNnm 访问码:om4x 点击文件自动vmware启动 Hack it nmap端口扫描 首先要先发现这台机器的IP地址 查看本机ifconfig信息,查看ip地址,本机与靶机处于统一网段。 nma

阅读全文

posted @ 2024-01-18 23:35

AllFalls

阅读(122)

推荐(0)

摘要:

每次回到kali都要重新输入密码是不是很烦,有没有什么方法让它不锁屏?当然是有的! 首先打开电源管理器 再点击安全性,按照下图进行配置。 就可以了,享受安全之旅吧!

阅读全文

posted @ 2024-01-18 13:45

AllFalls

阅读(271)

推荐(0)

摘要:

每天都要加油哦! 2024-01-18 11:16:55 [NSSRound#16 Basic]RCE但是没有完全RCE <?php error_reporting(0); highlight_file(__file__); include('level2.php'); if (isset($_GE

阅读全文

posted @ 2024-01-18 13:14

AllFalls

阅读(576)

推荐(0)

每天都要加油哦! 0x00 信息搜集 首先找到一下靶机的ip,并扫描端口。 靶机和kali都是桥接。 那么先看一下kali的ifconfig信息。 nmap -sn 192.168.0.0/24 因为我扫的太慢了。所以就仅扫描主机了. 11是kali。猜测10是靶机。扫描一下端口。 ┌──(root 阅读全文

每天都要加油哦! 0x00 信息搜集 首先找到一下靶机的ip,并扫描端口。 靶机和kali都是桥接。 那么先看一下kali的ifconfig信息。 nmap -sn 192.168.0.0/24 因为我扫的太慢了。所以就仅扫描主机了. 11是kali。猜测10是靶机。扫描一下端口。 ┌──(root 阅读全文

每天都要加油哦! 0x00 信息搜集 首先找到一下靶机的ip,并扫描端口。 靶机和kali都是桥接。 那么先看一下kali的ifconfig信息。 nmap -sn 192.168.0.0/24 因为我扫的太慢了。所以就仅扫描主机了. 11是kali。猜测10是靶机。扫描一下端口。 ┌──(root 阅读全文

每天都要加油哦! 0x00 信息搜集 首先找到一下靶机的ip,并扫描端口。 靶机和kali都是桥接。 那么先看一下kali的ifconfig信息。 nmap -sn 192.168.0.0/24 因为我扫的太慢了。所以就仅扫描主机了. 11是kali。猜测10是靶机。扫描一下端口。 ┌──(root 阅读全文

BUUCTF,writeup

1.一眼就解密

2.MD5

3.Url编码

25.[AFCTF2018]Morse

29.还原大师

30.异性相吸

31.RSA

BUUCTF,writeup

1.一眼就解密

2.MD5

3.Url编码

25.[AFCTF2018]Morse

29.还原大师

30.异性相吸

31.RSA  0x00 rdp连接目标机器 apt install rdesktop 我们直接在kali里面安装这个,然后去连接 rdesktop 10.10.187.161 然后直接输入用户名密码就可。 0x01 hacker的任务 查看系统的信息,我们直接在命令行中输入systeminfo就可以直接查看。 然

0x00 rdp连接目标机器 apt install rdesktop 我们直接在kali里面安装这个,然后去连接 rdesktop 10.10.187.161 然后直接输入用户名密码就可。 0x01 hacker的任务 查看系统的信息,我们直接在命令行中输入systeminfo就可以直接查看。 然  0x00 我们先来配置一下kali的静态ip,使其为192.168.10.3 打开终端我们输入:sudo vim /etc/network/interfaces 来编辑网卡信息,输入一下信息 auto eth0 iface eth0 inet static address 192.168.10.3

0x00 我们先来配置一下kali的静态ip,使其为192.168.10.3 打开终端我们输入:sudo vim /etc/network/interfaces 来编辑网卡信息,输入一下信息 auto eth0 iface eth0 inet static address 192.168.10.3  Hack it 信息搜集 发现主机 nmap 192.168.0.17 -sS -sV -A -T5 全面扫描一下,有点有用信息 访问一下但是没有用。 访问一下http服务 查看源代码,发现有文件泄露 下面还有个flag 查看info.txt。 <-- @stinky,确保使用本地 dns 更新您的

Hack it 信息搜集 发现主机 nmap 192.168.0.17 -sS -sV -A -T5 全面扫描一下,有点有用信息 访问一下但是没有用。 访问一下http服务 查看源代码,发现有文件泄露 下面还有个flag 查看info.txt。 <-- @stinky,确保使用本地 dns 更新您的  信息收集 我们得到ip地址,先用nmap扫描一下全端口 下面的是nmap的报告 我们得到这几个端口,再仔细地探测一下。 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap -sT -sC -sV -p 21,22,53,1337,1883 10.10.2

信息收集 我们得到ip地址,先用nmap扫描一下全端口 下面的是nmap的报告 我们得到这几个端口,再仔细地探测一下。 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap -sT -sC -sV -p 21,22,53,1337,1883 10.10.2

0x00 信息收集 我们得到了ip,直接用nmap进行探测性扫描 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.197.200 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https://nmap.or

0x00 信息收集 我们得到了ip,直接用nmap进行探测性扫描 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.197.200 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https://nmap.or  0x00 信息收集 我们首先进行nmap扫描 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.130.80 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https://nmap.org ) at 2024

0x00 信息收集 我们首先进行nmap扫描 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.130.80 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https://nmap.org ) at 2024  0x00 信息收集 我们得到ip之后先ping一下,看是否能ping通。可以ping通 我们使用nmap进行攻击性扫描,扫的有点慢,我们先访问一下他的web服务,然后再看一下nmap报告 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.1

0x00 信息收集 我们得到ip之后先ping一下,看是否能ping通。可以ping通 我们使用nmap进行攻击性扫描,扫的有点慢,我们先访问一下他的web服务,然后再看一下nmap报告 ┌──(root㉿Breeze)-[/home/breeze/Desktop] └─# nmap 10.10.1  0x00 信息搜集 先用工具将靶机位置找到,然后再nmap仔细探测一下 ┌──(root㉿Breeze)-[/home/breeze/Desktop/100/1] └─# nmap 10.10.10.136 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https:/

0x00 信息搜集 先用工具将靶机位置找到,然后再nmap仔细探测一下 ┌──(root㉿Breeze)-[/home/breeze/Desktop/100/1] └─# nmap 10.10.10.136 -sS -sV -A -T4 Starting Nmap 7.94SVN ( https:/  鉴于自己对docker理解不好,于是特意来学习一下。 0x00 什么是docker 软件的打包技术,就是将算乱的多个文件打包为一个整体,打包技术在没有docker容器之前,一直是有 这种需求的,docker打包出来的每个软件,称之为docker镜像。可以说整个IT领域,不管是哪个工种,都需要好好学

鉴于自己对docker理解不好,于是特意来学习一下。 0x00 什么是docker 软件的打包技术,就是将算乱的多个文件打包为一个整体,打包技术在没有docker容器之前,一直是有 这种需求的,docker打包出来的每个软件,称之为docker镜像。可以说整个IT领域,不管是哪个工种,都需要好好学  每天都要加油啊! 2024-01-27 11:10:51 0x00 信息搜集 靶场提示信息,smeagol@192.168.0.20 扫描靶机,发现只开通了ssh服务 那么全面扫描一下吧! 那只能从靶场提示信息入手了! 登陆一下smeagol@192.168.0.20吧。 意思是让敲震端口3次! 让

每天都要加油啊! 2024-01-27 11:10:51 0x00 信息搜集 靶场提示信息,smeagol@192.168.0.20 扫描靶机,发现只开通了ssh服务 那么全面扫描一下吧! 那只能从靶场提示信息入手了! 登陆一下smeagol@192.168.0.20吧。 意思是让敲震端口3次! 让  每天都要加油啊! 0x00 信息搜集 nmap发现靶机位置 全端口扫描一下。 21端口是ftp支持未授权匿名访问 0x01 FTP未授权访问 登陆ftp。 将content文件夹的内容全部下载下来 01.txt: 一个服务 cat 02.txt 有两个值 下面的显然是base64.用linux自带的

每天都要加油啊! 0x00 信息搜集 nmap发现靶机位置 全端口扫描一下。 21端口是ftp支持未授权匿名访问 0x01 FTP未授权访问 登陆ftp。 将content文件夹的内容全部下载下来 01.txt: 一个服务 cat 02.txt 有两个值 下面的显然是base64.用linux自带的  我最近遇到一个问题就是主机和WSL2可以互相ping通。主机和虚拟机也可以互相ping通。WSL2能够ping通虚拟机。但是虚拟机ping不通WSL2.大概就像这样。 由于我平常打一些靶机。需要上传exp的时候。靶机无法wget WSL2开启的http服务。我没法上传exp。 试了很多方法,都不行。

我最近遇到一个问题就是主机和WSL2可以互相ping通。主机和虚拟机也可以互相ping通。WSL2能够ping通虚拟机。但是虚拟机ping不通WSL2.大概就像这样。 由于我平常打一些靶机。需要上传exp的时候。靶机无法wget WSL2开启的http服务。我没法上传exp。 试了很多方法,都不行。  本文主要是为了学习如何用pearcmd进行本地文件包含 0x00 环境准备 首先先在docker中安装一个php环境。 docker exec -it [container id] /bin/bash进入docker命令行中 先启动php。docker run -p 80:80 php:**** 再

本文主要是为了学习如何用pearcmd进行本地文件包含 0x00 环境准备 首先先在docker中安装一个php环境。 docker exec -it [container id] /bin/bash进入docker命令行中 先启动php。docker run -p 80:80 php:**** 再  加油! 2024-01-14 18:41:54 catcat-new 猜测有任意文件读取漏洞 成功,说明有任意文件读取命令 任意文件读取 /etc/passwd 该文件储存了该Linux系统中所有用户的一些基本信息,只有root权限才可以修改。其具体格式为 用户名:口令:用户标识号:组标识号:注释性

加油! 2024-01-14 18:41:54 catcat-new 猜测有任意文件读取漏洞 成功,说明有任意文件读取命令 任意文件读取 /etc/passwd 该文件储存了该Linux系统中所有用户的一些基本信息,只有root权限才可以修改。其具体格式为 用户名:口令:用户标识号:组标识号:注释性  0x00 Python Vene环境及介绍 venv虚拟环境:创建和管理虚拟环境的模块 首先apt update更新一下包管理 安装你当前版本的python-venv 选择一个目录,安装venv虚拟环境。我取的名是flask-venv。 如何选中当前的venv呢?执行以下命令可以发现多了一个前缀fl

0x00 Python Vene环境及介绍 venv虚拟环境:创建和管理虚拟环境的模块 首先apt update更新一下包管理 安装你当前版本的python-venv 选择一个目录,安装venv虚拟环境。我取的名是flask-venv。 如何选中当前的venv呢?执行以下命令可以发现多了一个前缀fl  月月的爱情故事 可以看出有条base64编码。解码后得到: U2FsdGVkX1/bVF45zytlkeEhefAqkpHQdMqtULk2OibLq79NHJMm9rP3CtkKrE41 CaBJmMIVcUVSb3IzpHeuWw== 很显然以U2FsdGVkX1 开头,为rabbit密码或者A

月月的爱情故事 可以看出有条base64编码。解码后得到: U2FsdGVkX1/bVF45zytlkeEhefAqkpHQdMqtULk2OibLq79NHJMm9rP3CtkKrE41 CaBJmMIVcUVSb3IzpHeuWw== 很显然以U2FsdGVkX1 开头,为rabbit密码或者A  Before hack 靶机环境准备:https://cloud.189.cn/t/EZfQVfa2YNnm 访问码:om4x 点击文件自动vmware启动 Hack it nmap端口扫描 首先要先发现这台机器的IP地址 查看本机ifconfig信息,查看ip地址,本机与靶机处于统一网段。 nma

Before hack 靶机环境准备:https://cloud.189.cn/t/EZfQVfa2YNnm 访问码:om4x 点击文件自动vmware启动 Hack it nmap端口扫描 首先要先发现这台机器的IP地址 查看本机ifconfig信息,查看ip地址,本机与靶机处于统一网段。 nma  每次回到kali都要重新输入密码是不是很烦,有没有什么方法让它不锁屏?当然是有的! 首先打开电源管理器 再点击安全性,按照下图进行配置。 就可以了,享受安全之旅吧!

每次回到kali都要重新输入密码是不是很烦,有没有什么方法让它不锁屏?当然是有的! 首先打开电源管理器 再点击安全性,按照下图进行配置。 就可以了,享受安全之旅吧!  浙公网安备 33010602011771号

浙公网安备 33010602011771号