js逆向:企名片获取js加密后的数据

url:aHR0cHM6Ly93d3cucWltaW5ncGlhbi5jbi9maW5vc2RhL3Byb2plY3QvcGludmVzdG1lbnQ=

网站分析

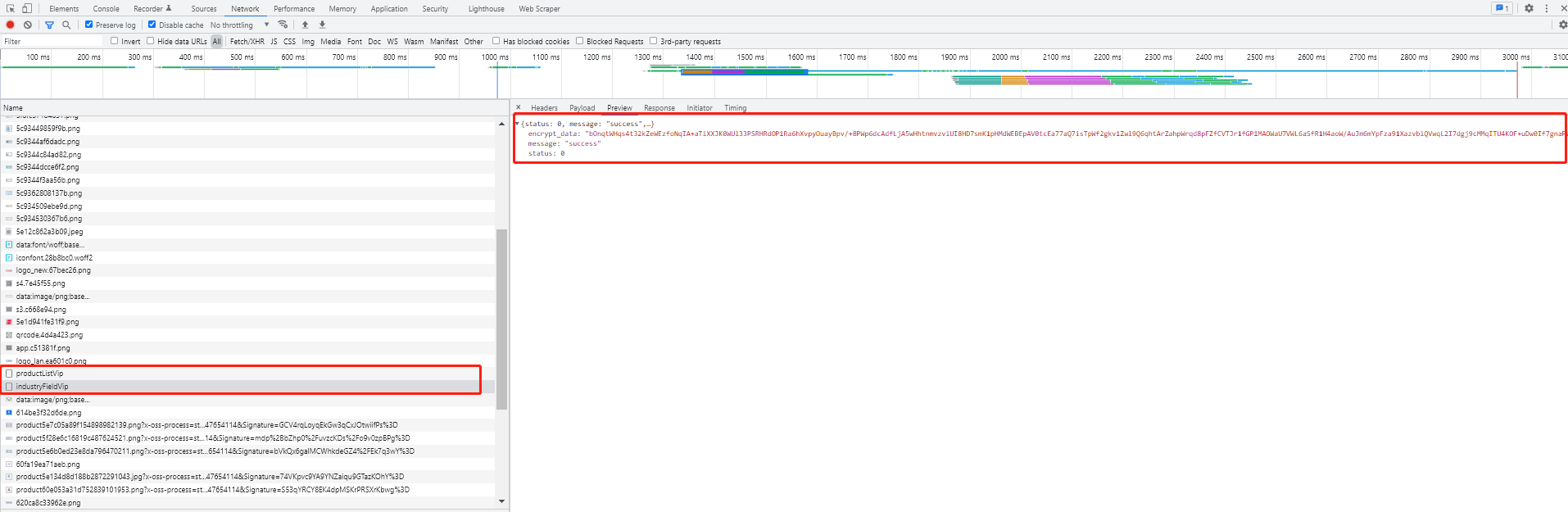

1、抓下网页的包:找document和xhr请求,发现有两个xhr请求返回的是相同的一串字符串

加密值为encrypt_data,因此在网站中肯定有一个地方将加密字符串解密

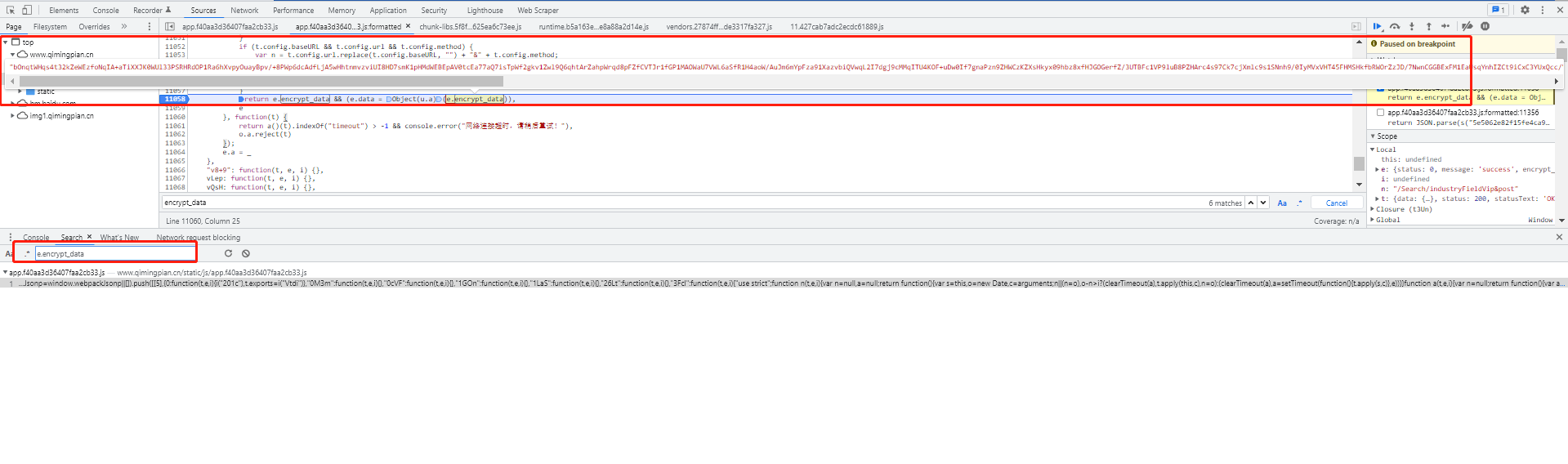

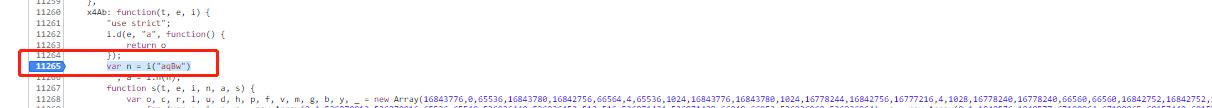

2、找加密点,直接全局搜索,打上断点,

加密点分析

加密点代码为:return e.encrypt_data && (e.data = Object(u.a)(e.encrypt_data))

可以看出最后的加密为Object(u.a)函数,进去函数看一眼

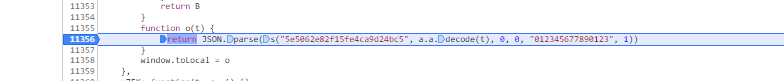

加密函数最终固定在s("5e5062e82f15fe4ca9d24bc5", a.a.decode(t), 0, 0, "012345677890123", 1)函数这里,将代码扣下来分析

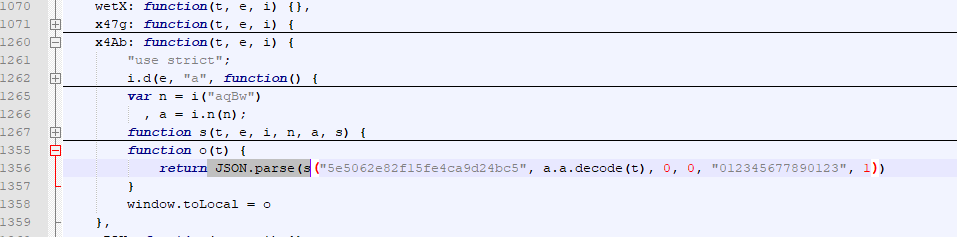

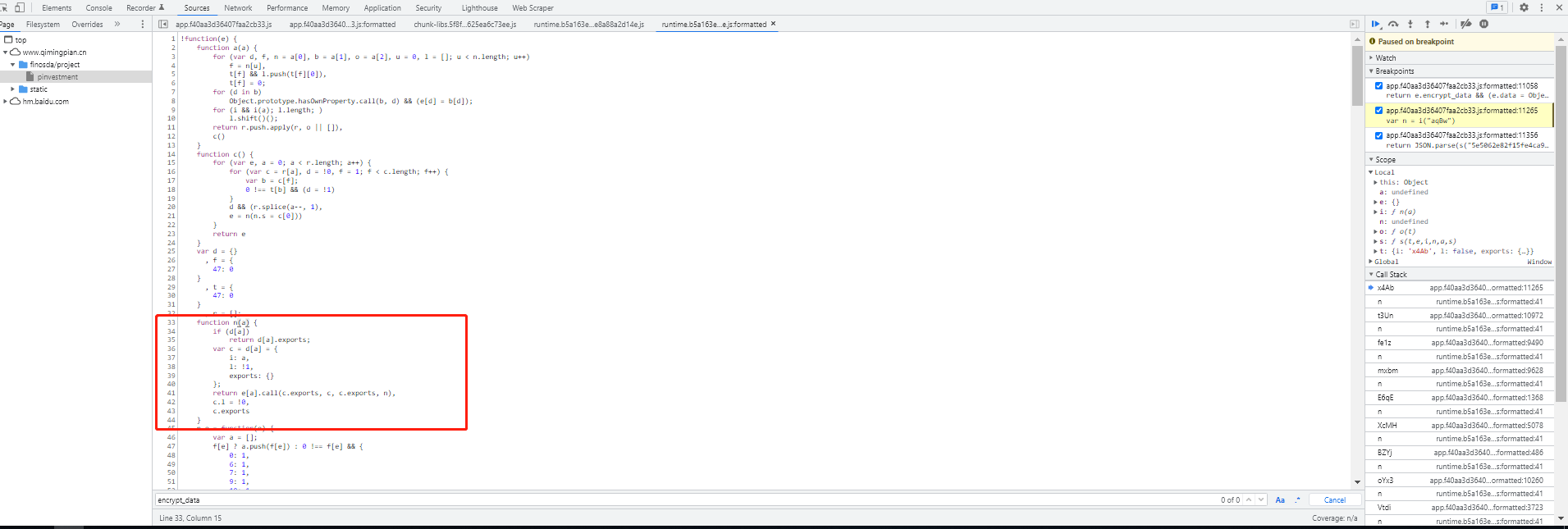

看到这个格式的值,首先想到了webpack,调用s函数的话只需要执行window.toLocal就好

扣代码

1、找到webpack的解密函数,在函数s中调用webpack获取值的地方打上断点,刷新页面

断住之后,进入i函数,就能看到webpack的自执行函数,当然你也能在静态文件中一个一个查找

全部复制到编译器,同时复制依赖的模块:YuTi、yLpj、aqBw、x4Ab,之后执行

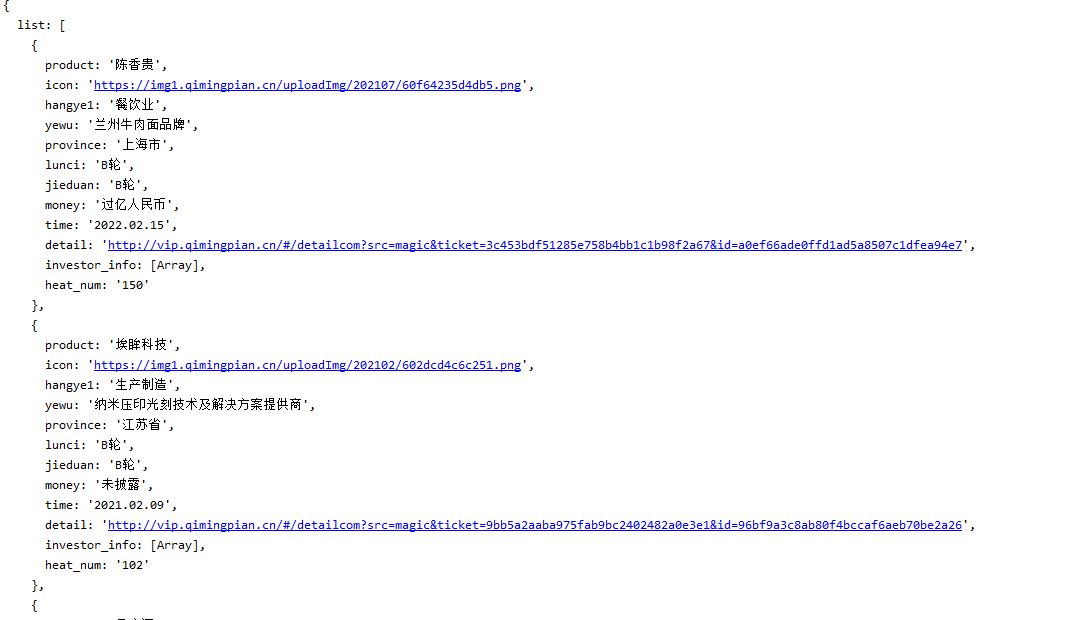

2、结果

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)