财联社js逆向破解

网址:aHR0cHM6Ly93d3cuY2xzLmNuL3RlbGVncmFwaA==

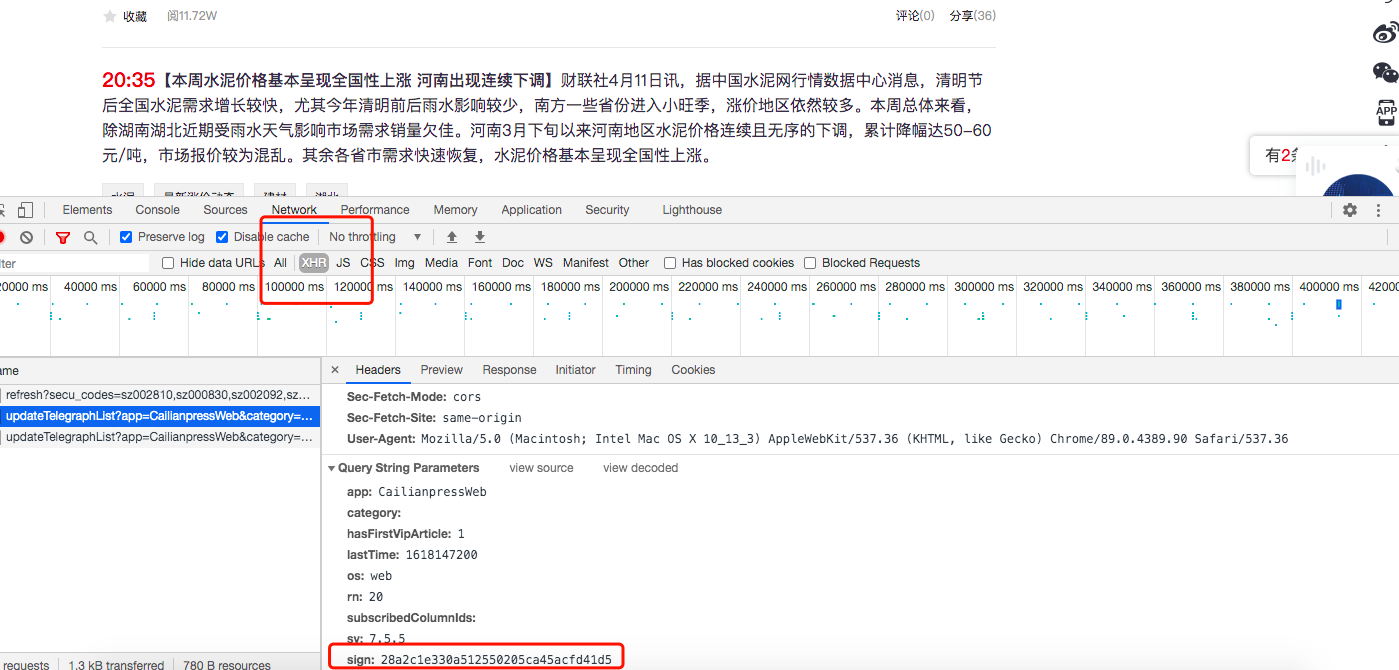

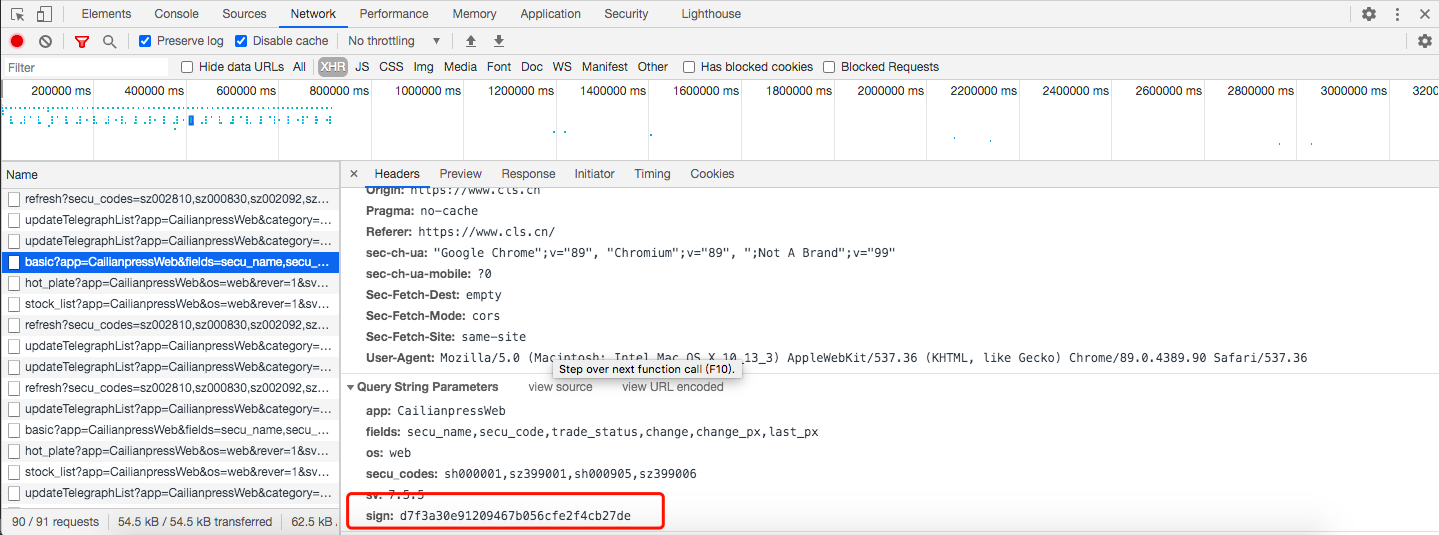

首先进行网站抓包分析

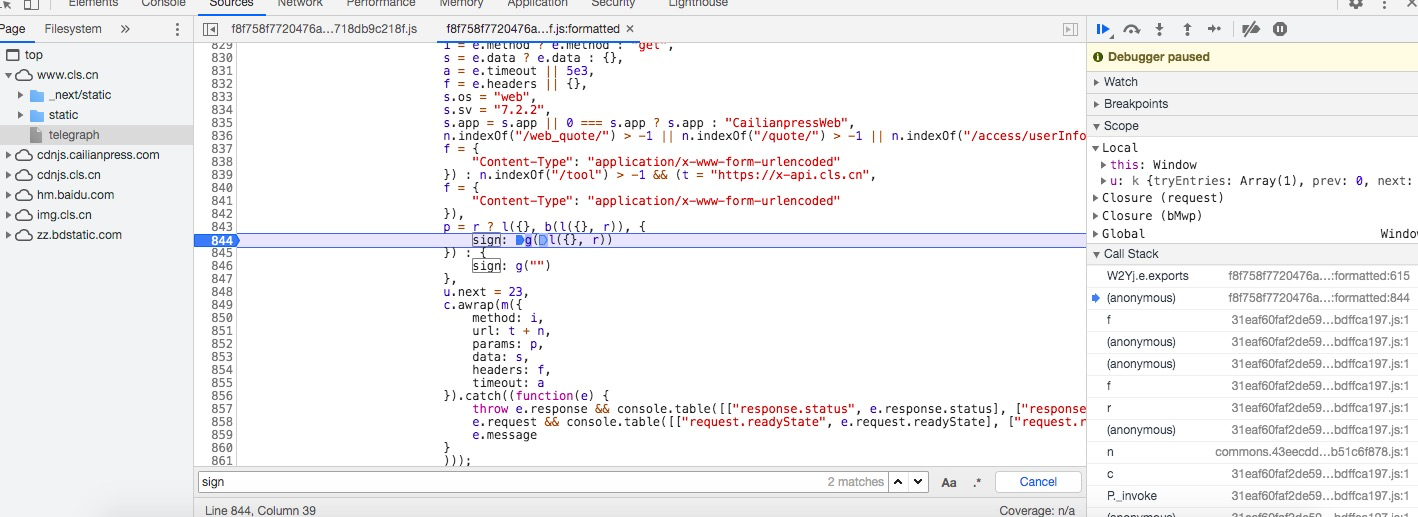

加密函数:sign,页面是ajax加载。全局搜一下sign加密点

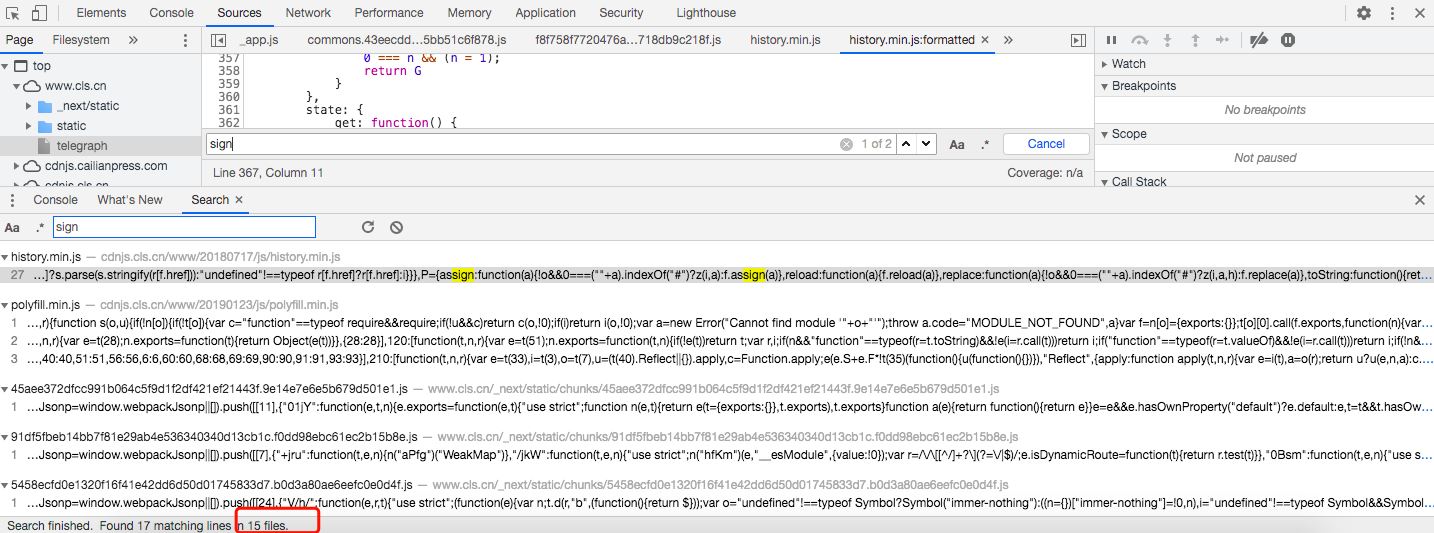

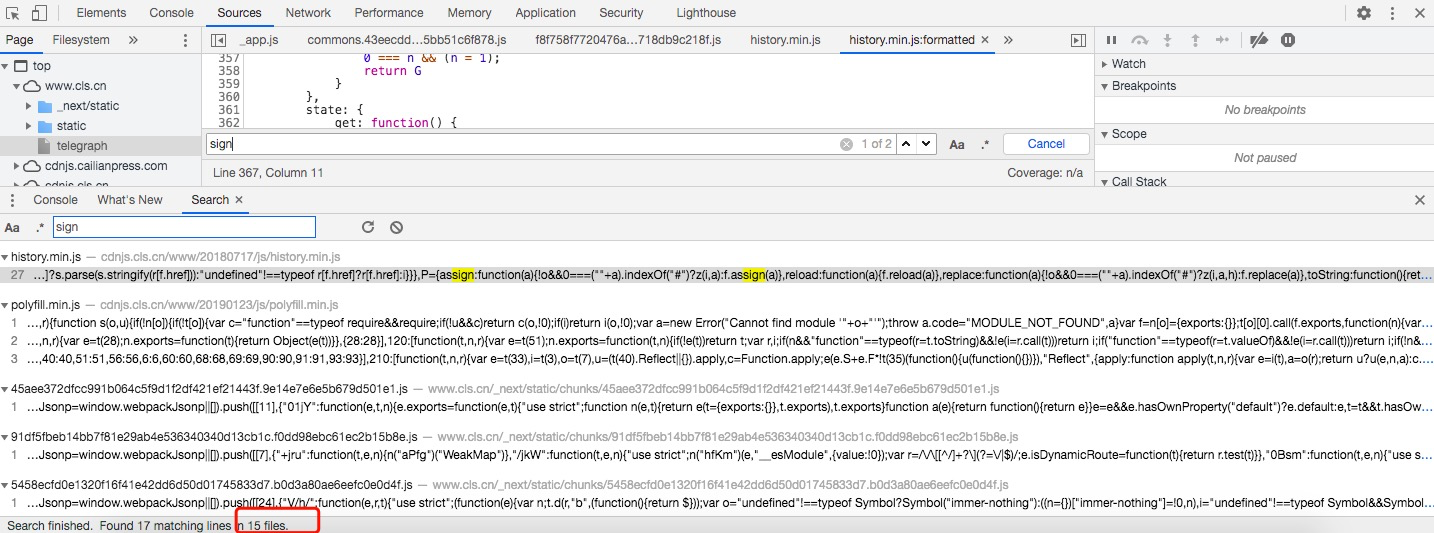

此处有15个结果,一个一个找能找到结果。此处我直接打一个xhr断点进行分析。然后直接断住了,查看一个堆栈。

搜一下sign,发现有两个点。

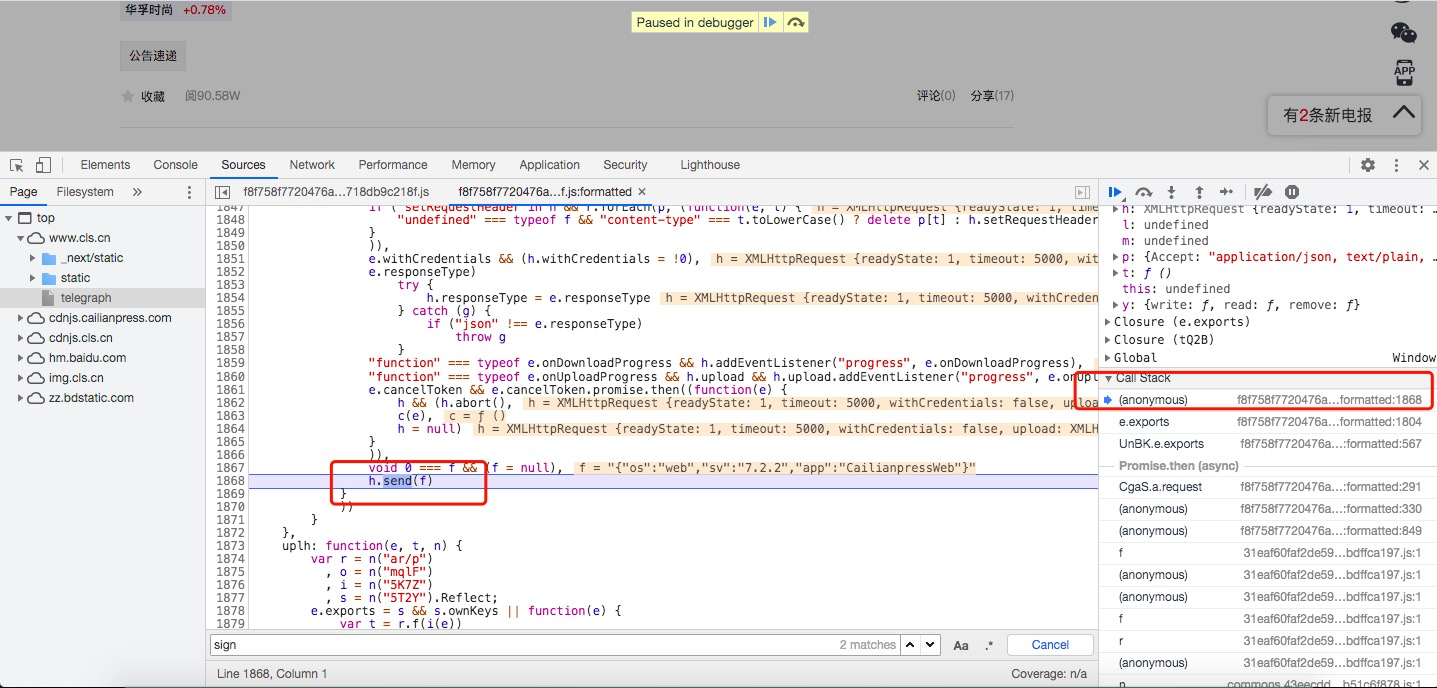

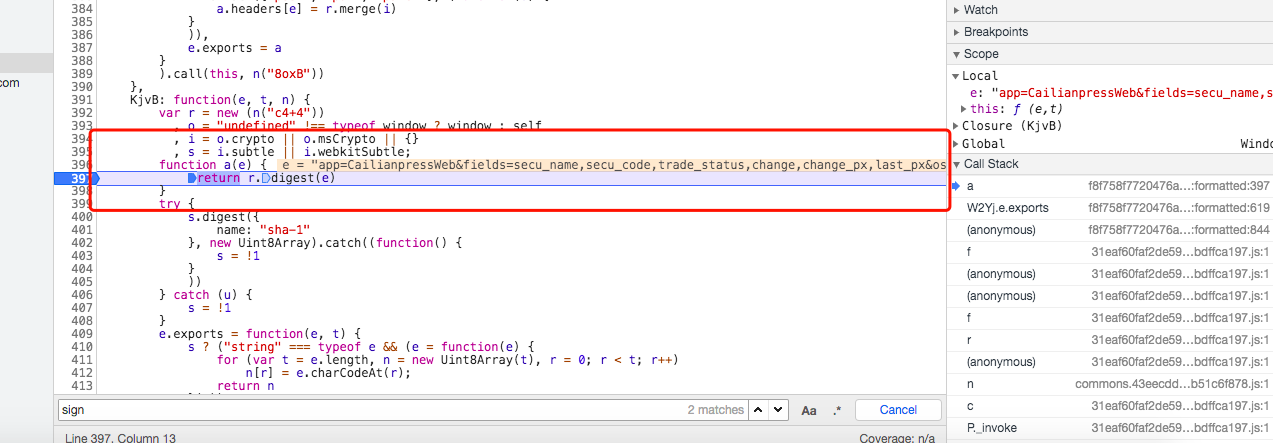

大致判断sign的生成点在这,打个断点进行分析下。分别打印未执行和执行的时候,p的值。

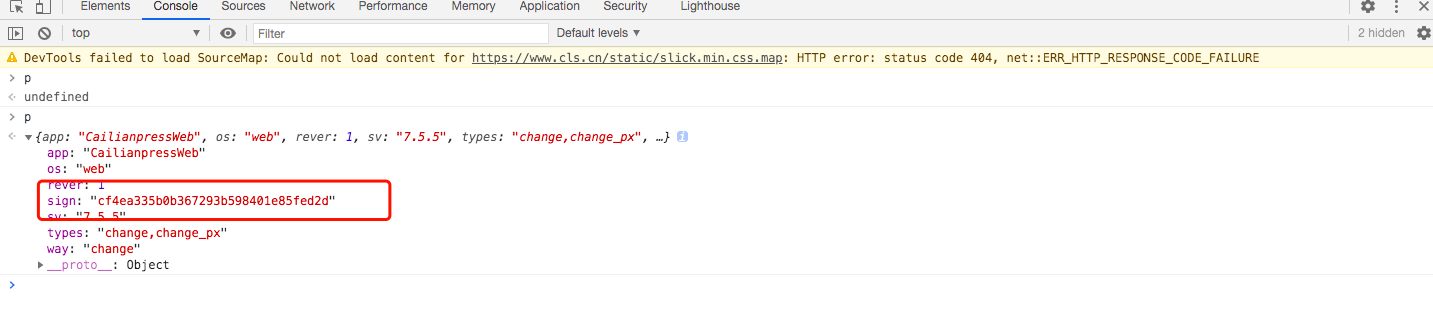

发现此处为sign的加密点,然后对这个sign的生成进行分析:F11进入函数里面

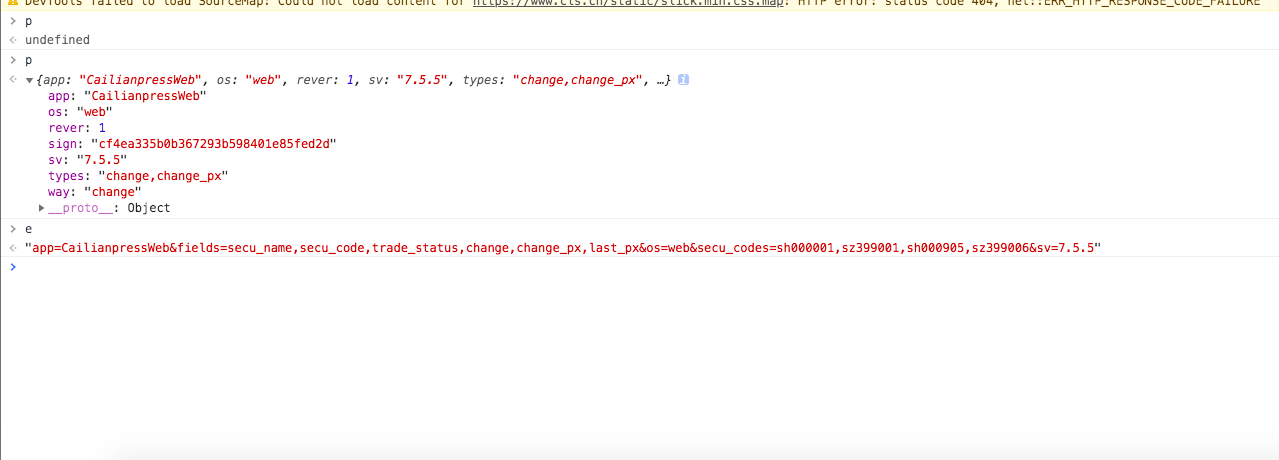

发现最后的加密点,对sync打个断点进去看一下。发现e的值,也就是t的值

在控制台打印看看,发现就是url的后缀。

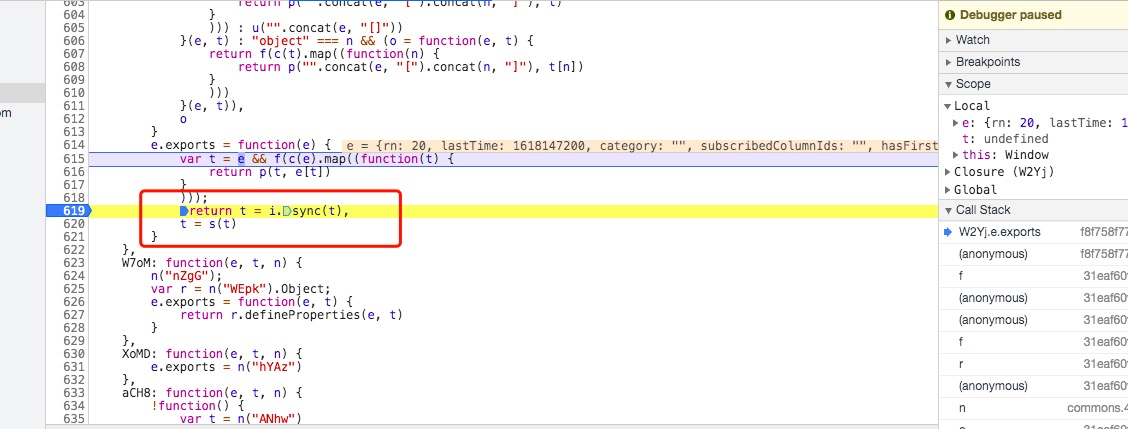

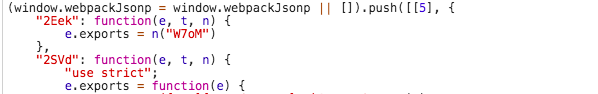

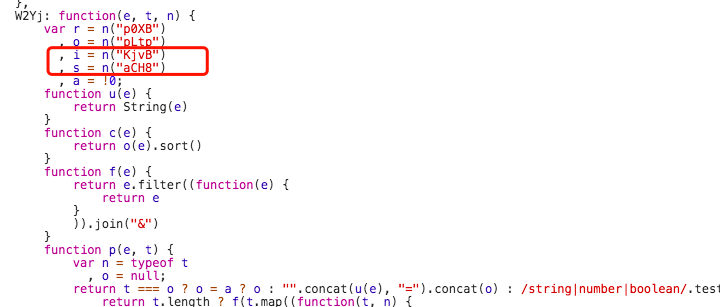

因此此处只需要构造js函数就行了,而此处的函数和webpack的结构特别相似

那么现在只需要构造需要的i和s函数

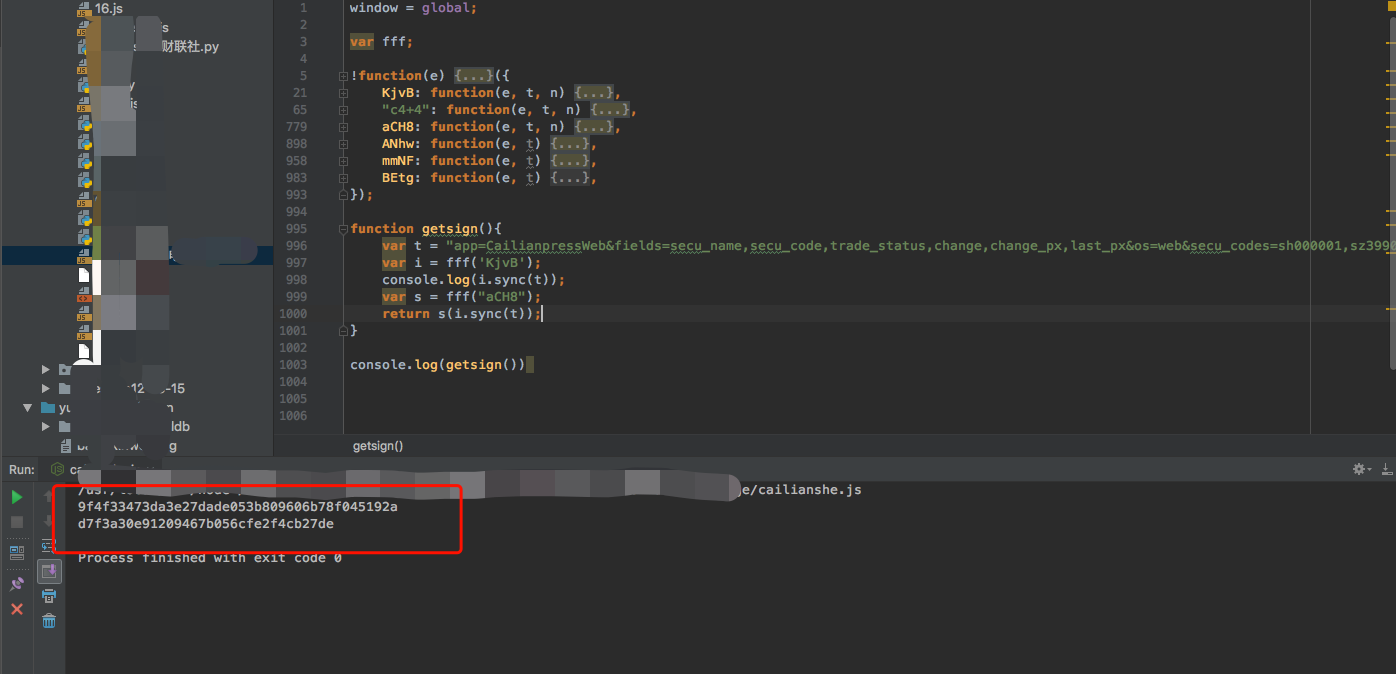

然后补缺少的函数,执行

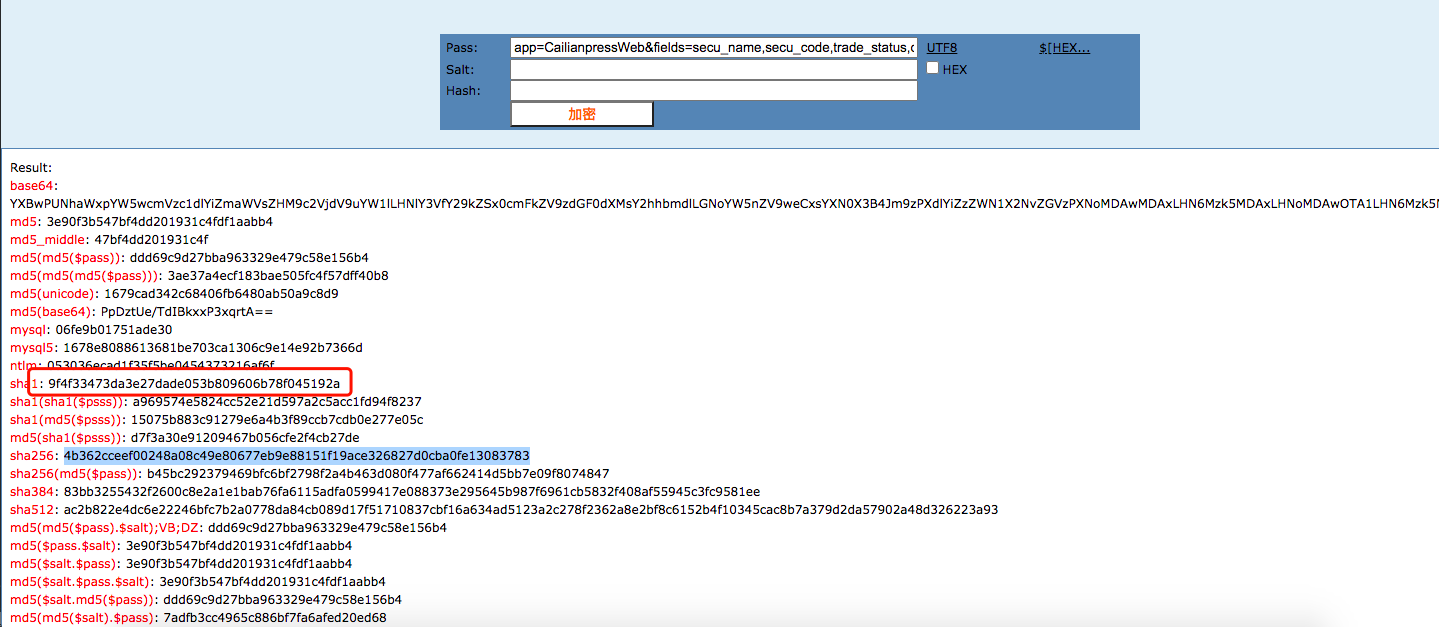

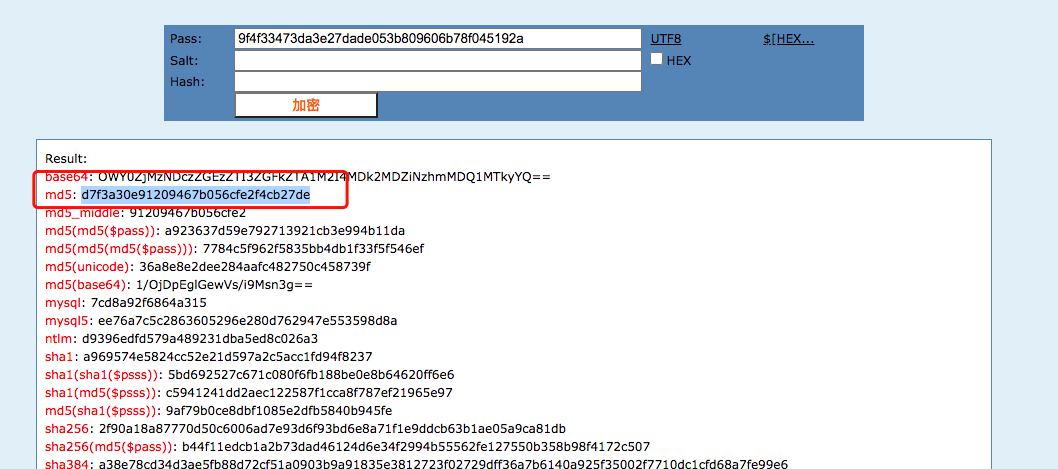

和目标一致、结束。但是网上查到此处是先sha1加密,然后md5加密。怎么看出来的???

难道是之前的位置有sha1的关键词,第一次加密的值 i.sync(t),是不是就是sha1加密呢,测试一下。

在进行md5加密

结果一致。

至此代码完结,需要代码的关注我公众号 码字的秃猴 回复:财联社 获取

浙公网安备 33010602011771号

浙公网安备 33010602011771号