暴力破解漏洞

前言

想了很久,还是想从头开始记录我学习网络安全的艰辛路程,现在开始从头开始写博客~~刚好巩固自己的基础知识。

暴力破解是什么?

Brute Force,即暴力(破解),暴力破解可分为两种,一种是针对性的密码爆破,另外一种是扩展性的密码喷洒。

密码爆破:密码爆破一般很熟悉,即针对单个账号或用户,用密码字典来不断的尝试,直到试出正确的密码,破解出来的时间和密码的复杂度及长度及破解设备有一定的关系。

密码喷洒:密码喷洒和密码爆破相反,也可以叫反向密码爆破,即用指定的一个密码来批量的试取用户,在信息搜集阶段获取了大量的账号信息或者系统的用户,然后以固定的一个密码去不断的尝试这些用户。

暴力破解的本质?

本质就是使用自动化的工具+弱口令字典+连续性

连续的对一个登录框,针对于他的用户名密码,进行破解,不断的去尝试,直到试到正确的用户名密码为止

如何防护?

- 增加密码复杂度 建议密码包含大小写字母,数据和特殊符号,密码长度不低于八位

- 使用安全的验证码 例如图形验证码

- 增加对尝试登陆行为进行判断和验证 例如固定时间内登录次数限制

- 采用双因子认证等 例如短信、邮件等等

暴力破解实战

靶场我们使用dvwa的暴力破解板块

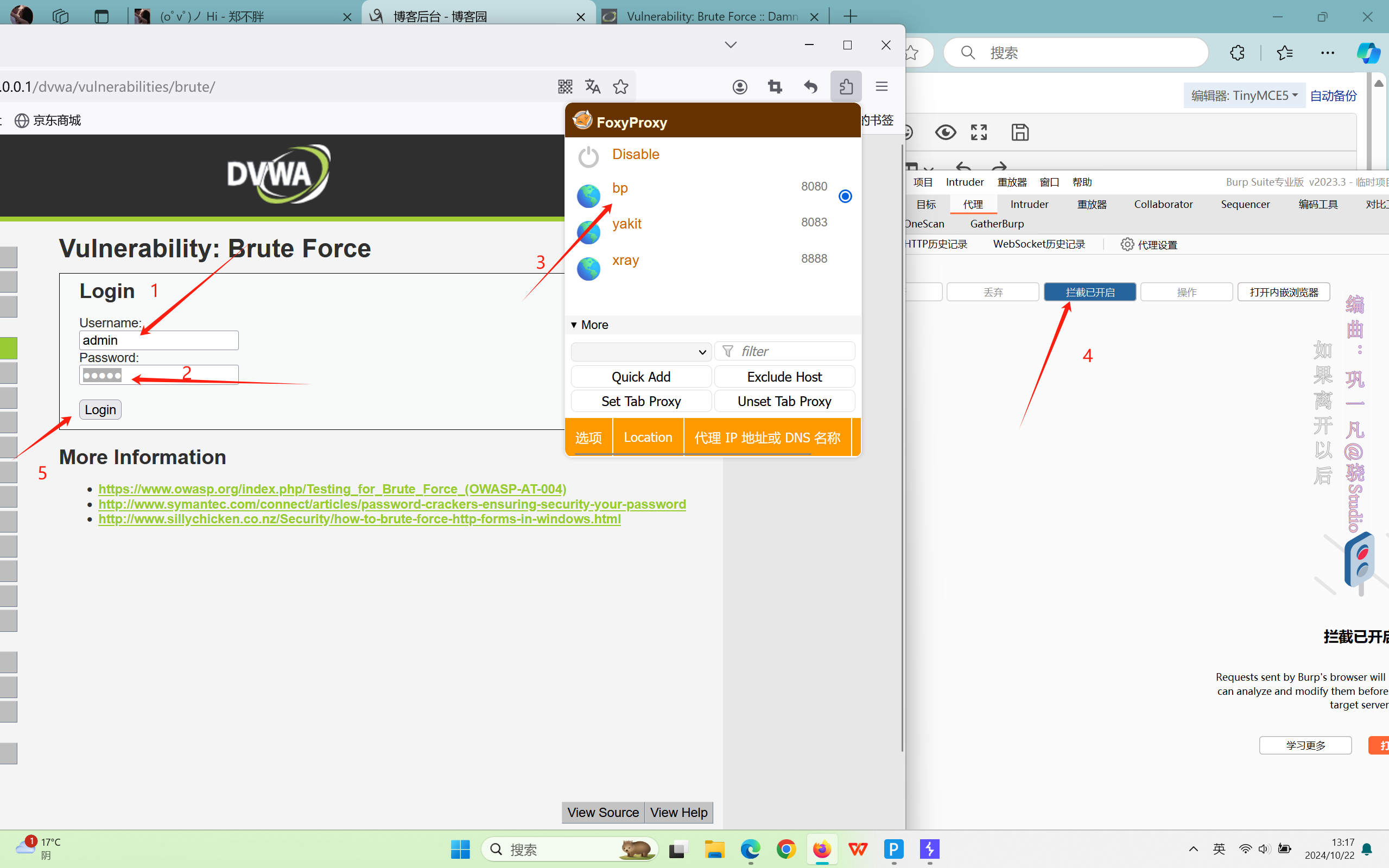

将我们的bp打开

然后将输入账户名密码后,将浏览器的代理打开,bp的拦截打开,点击登录

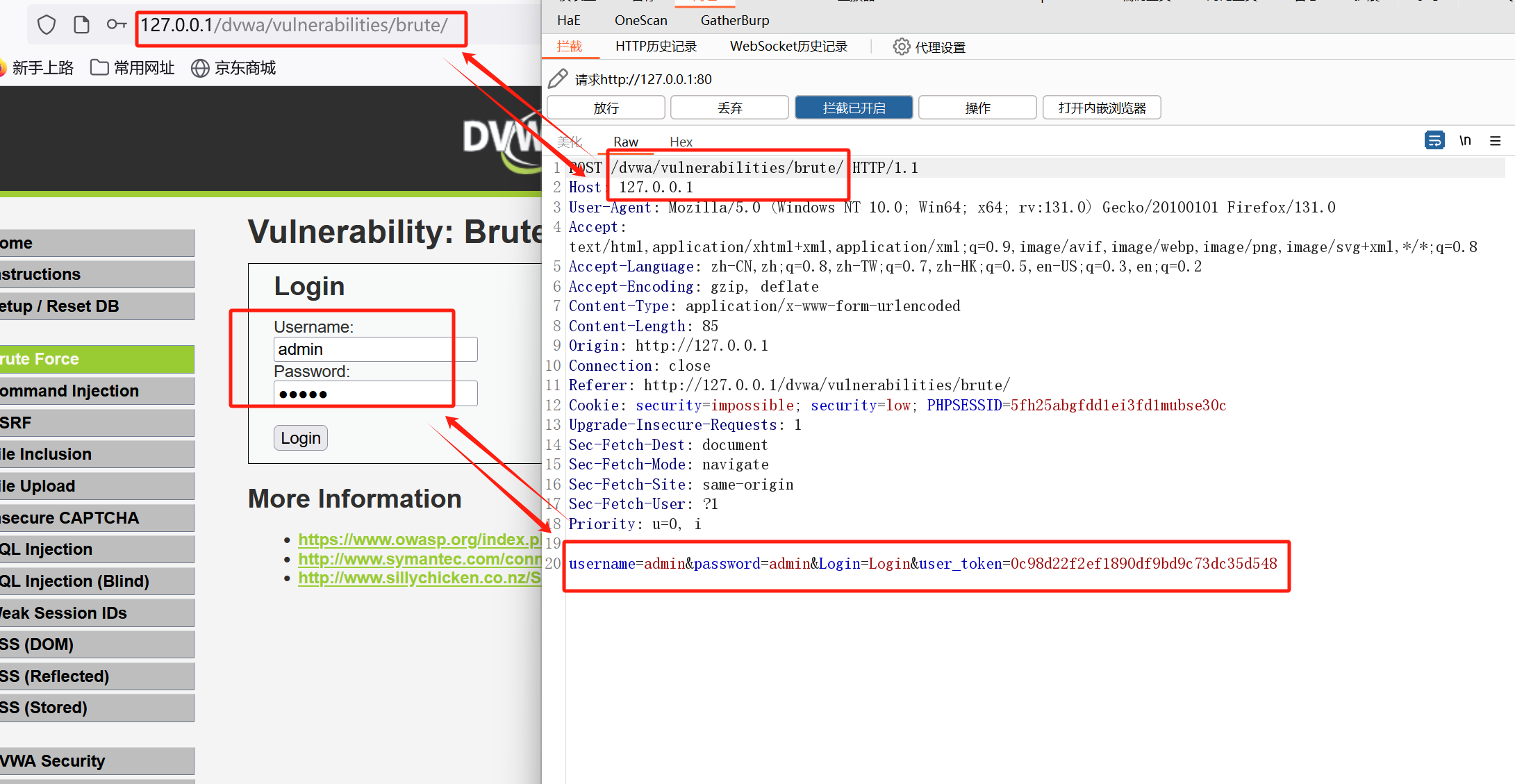

然后将抓包的内容进行核对,是否为当前页面抓包的结果

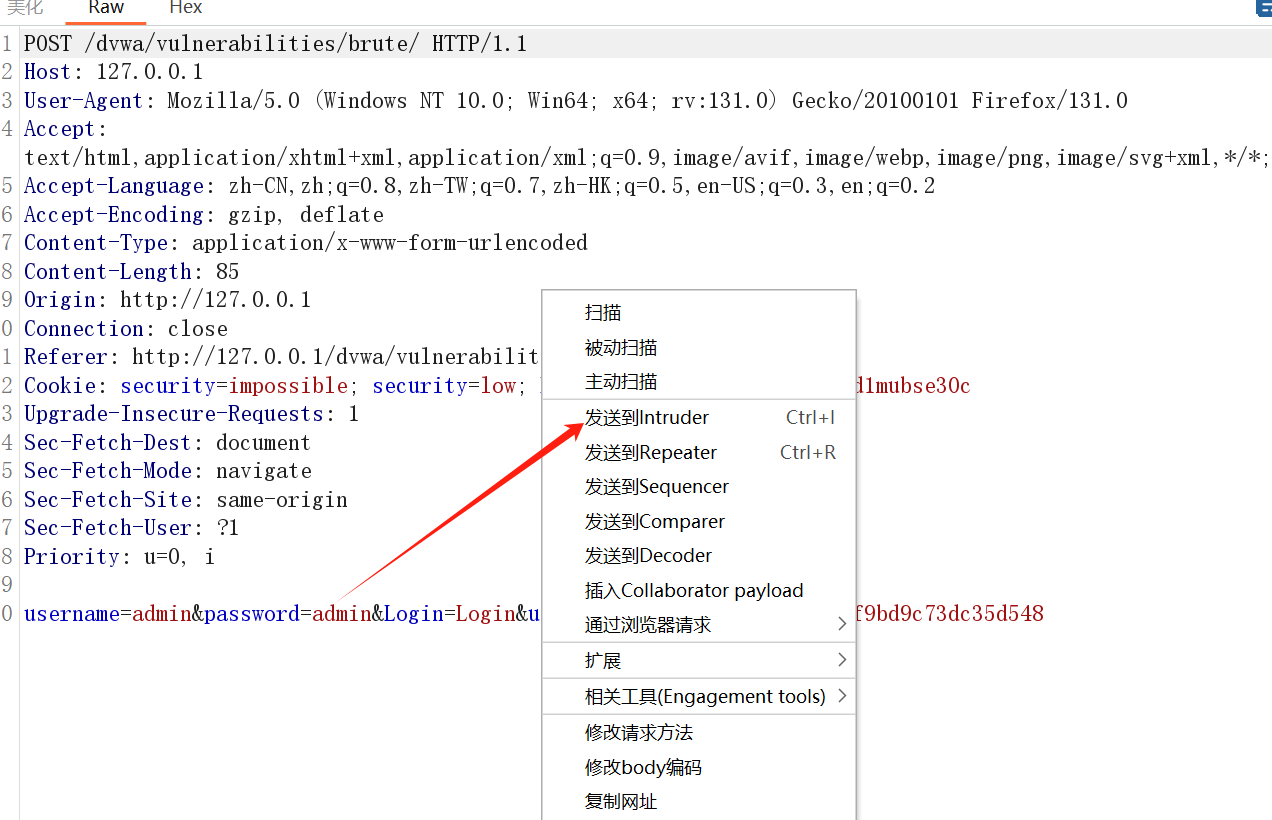

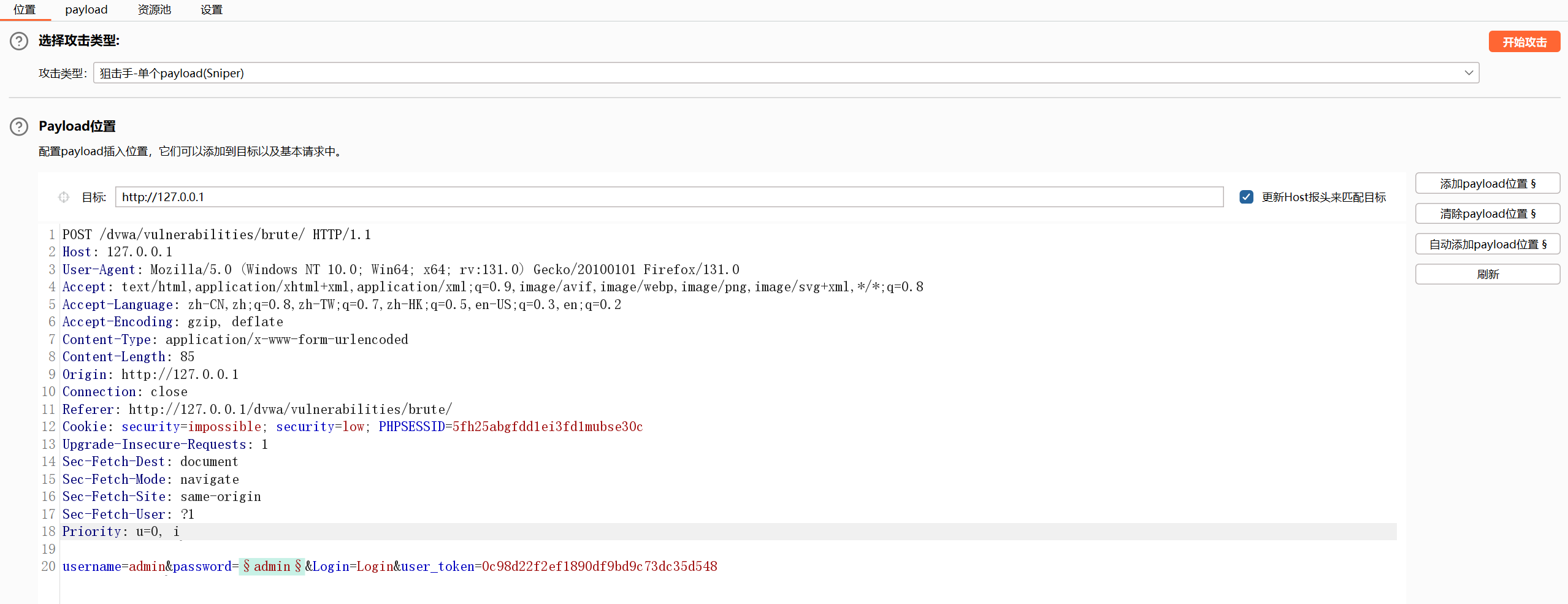

然后我们将包发送到intruder(ctrl+I)进行破解操作

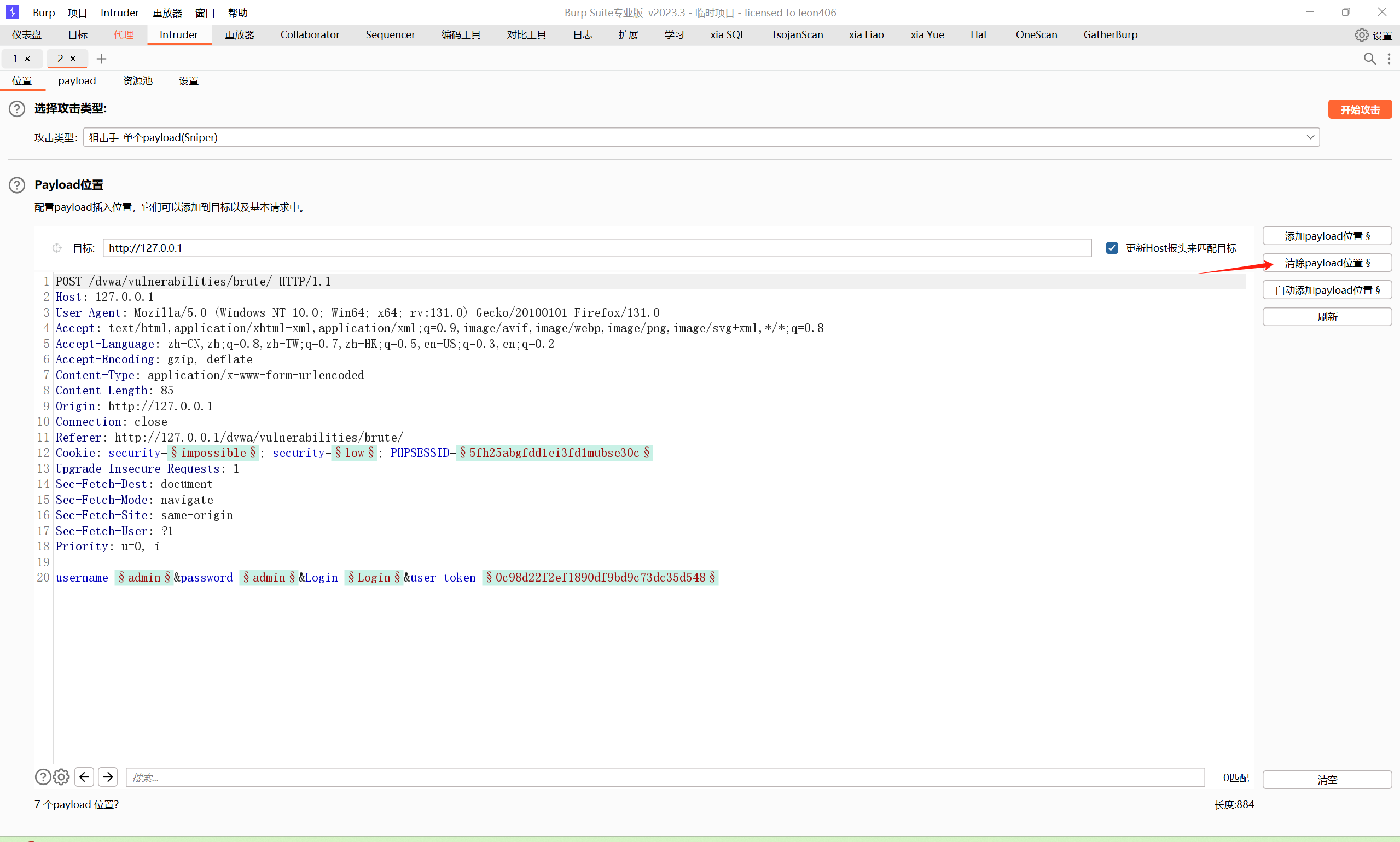

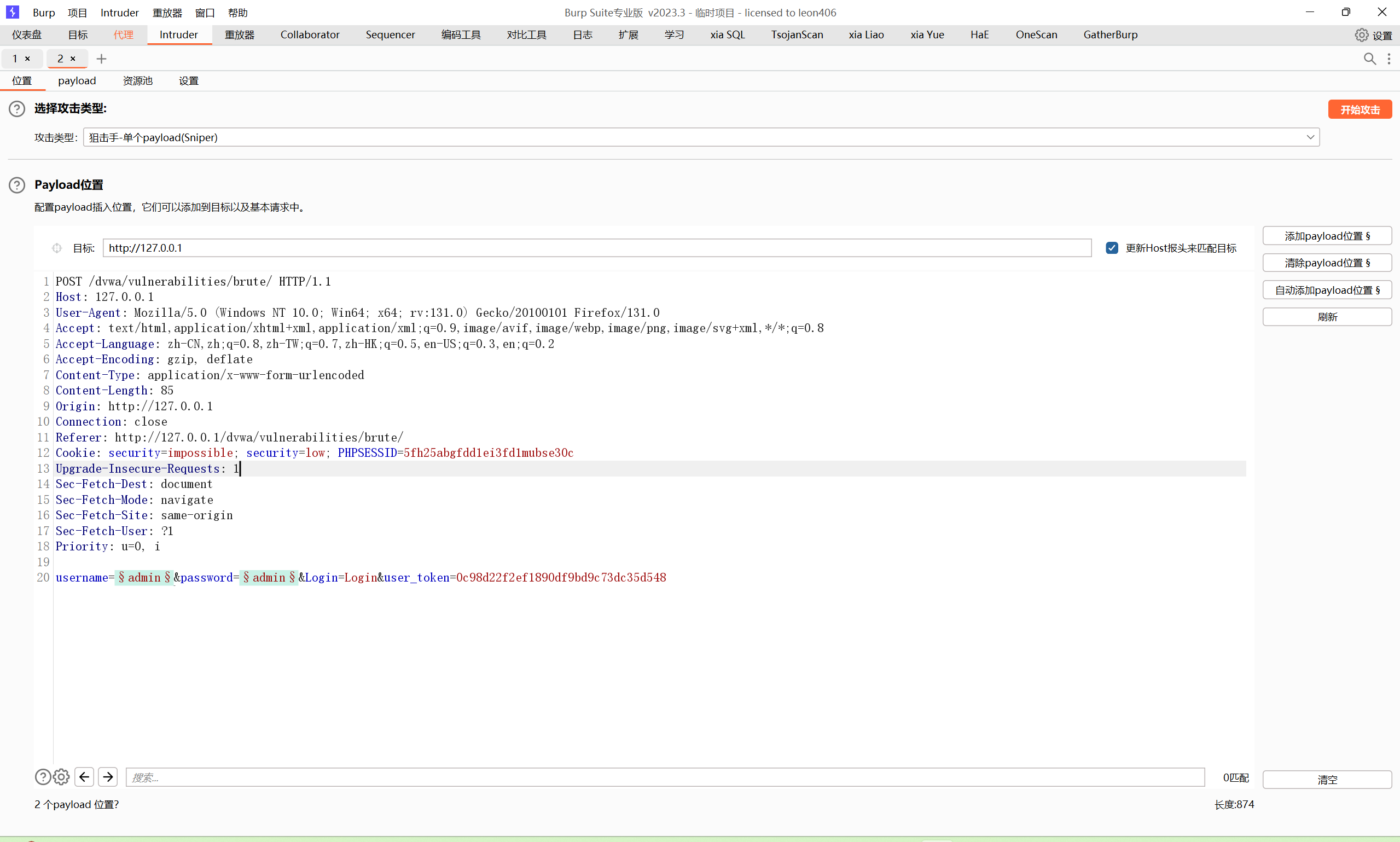

发送过去后会发现会有§符号包裹起来几处位置,这里我们就需要将他默认的几处payload位置全部清除,然后将我们要爆破的username和password进行添加payload位置

然后再选择爆破的方式

然后再将准备好的字典放入payload

bp爆破板块

bp有四个爆破板块,这里我们一一介绍

首先是狙击手sniper板块

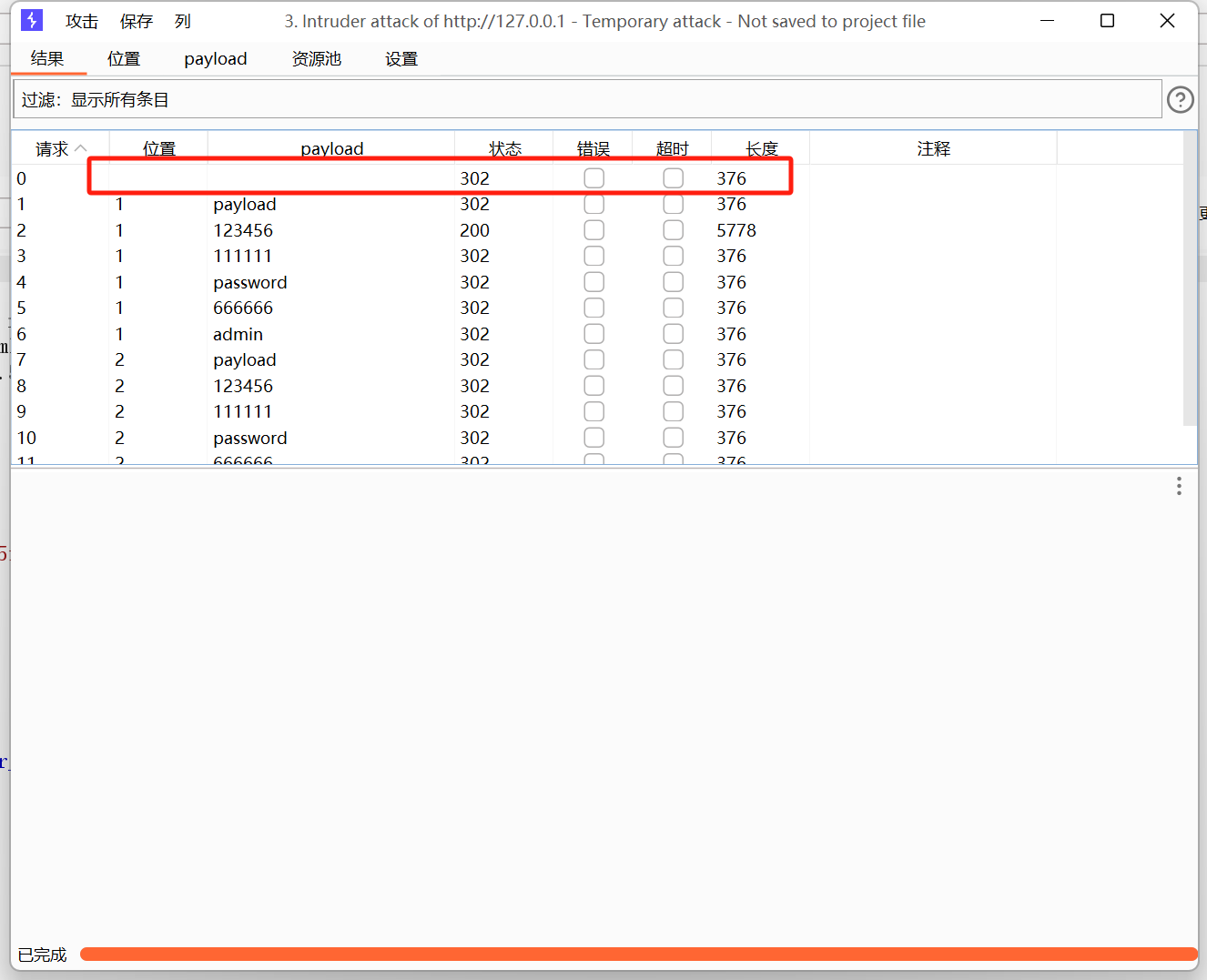

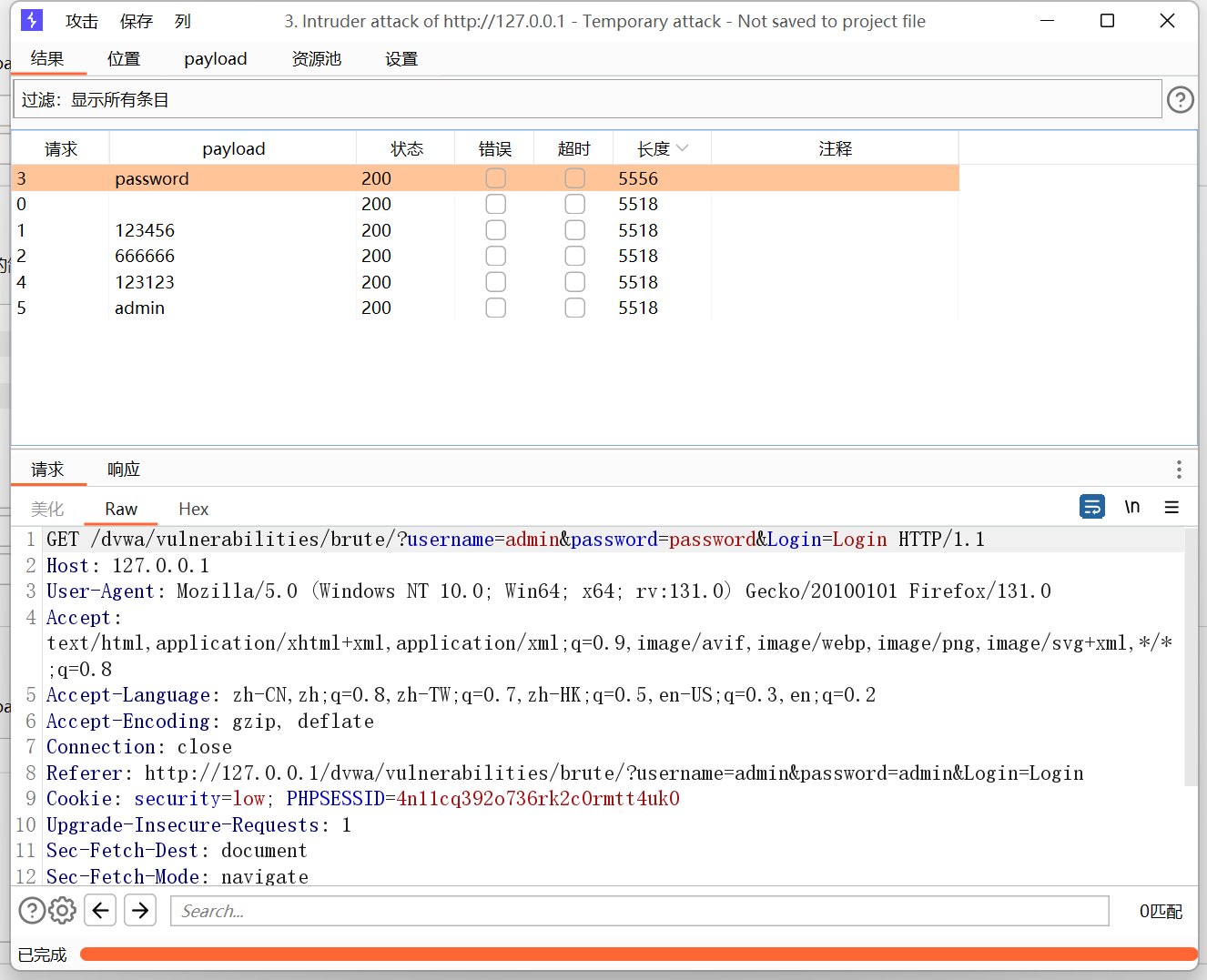

BurpSuite会先使用你最初登陆的用户名和密码进行一次尝试(上图中最上面一行的内容为空就表明的是使用初始数据(username=admin和password=admin)进行尝试)

然后在Sniper模式,因为只要一个字典,因此会先去匹配匹配第一项username,第二项password保持使用之前的初始数据admin;当匹配完第一项之后,再去匹配第二项password,此时,第一项username就会一直使用初始数据admin来进行匹配。

如果是知道用户名的前提下就推荐用这个板块,耗时少,直接一对一的进行爆破

然后查看返回的长度,不一样的哪个可能就是破解成功的

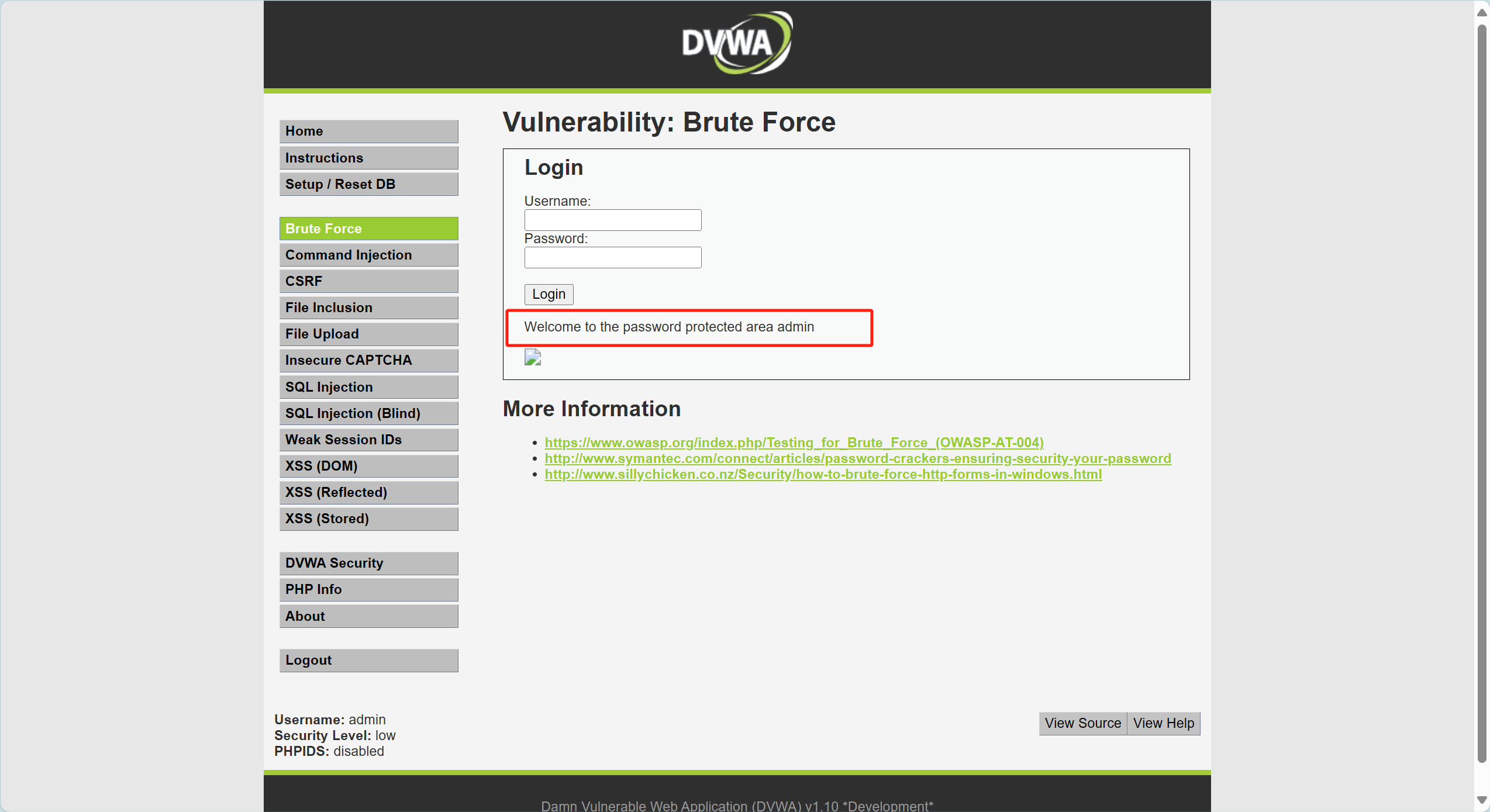

然后使用admin/password进行登录

破解成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号