SRC漏洞挖掘经验分享:CSRF与逻辑漏洞的组合拳

写一些自己挖到的比较有意思的漏洞

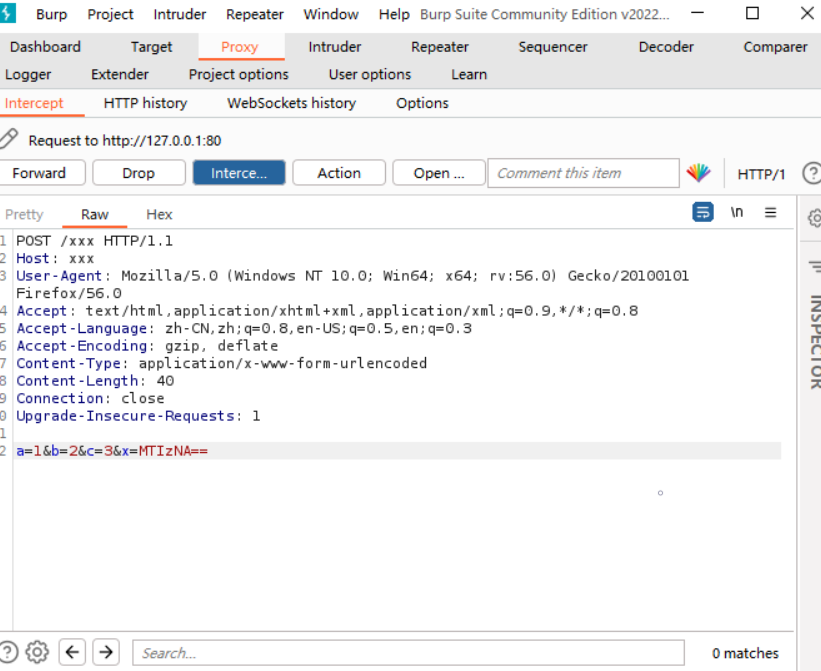

登录上后修改密保(忘记密码时通过回答问题来修改密码)进行抓包

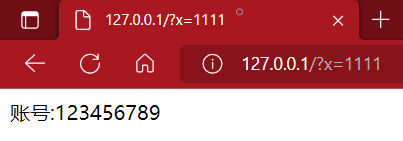

尝试用GET请求来代替POST请求,https://xxx/xxx?a=1&b=2&c=3&x=MTIzNA==

修改成功,说明后端可以接收GET请求,也就是说如果用户在登录的情况下点开了此链接密保就会被修改

但是有个致命的问题需要解决,像a=1这种明显是问题与答案,那么x=MTIzNA==是什么呢

MTIzNA==显然是base64编码后的结果,解码发现是1234,应该是用来进行身份验证的,不同用户的x值不同

幸好发现了一个页面存在水平越权漏洞,可以通过遍历x来获取用户信息

通过这种方式即可遍历所有用户的x值,也就说可以构造恶意链接了

再结合网站自己的邮件功能即可将恶意链接发送给指定用户,导致用户密码被改

经尝试修改成功,也就是说网站也没有验证Referer