2023第三届陕西省CTF--职业院校组 部分WP

目录

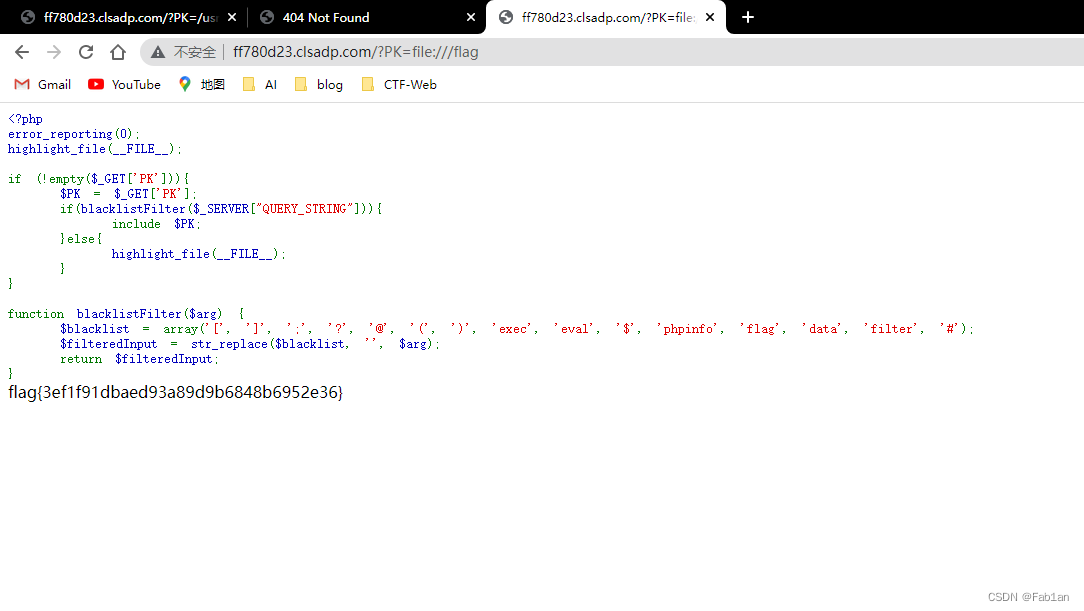

Web 第一题 easyrce

直接 在URL后面用GET传参

?file:///flag

这题与LitCTF2023的探姬杯有点像

Misc hack_dns

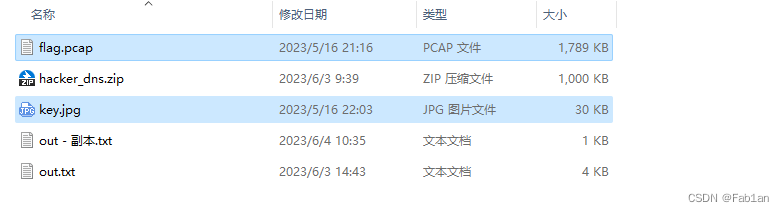

一、打开发现需要密码,盲猜6位数字,直接用爆破工具爆破

解压得到flag数据包及一张名字为key的jpg图片

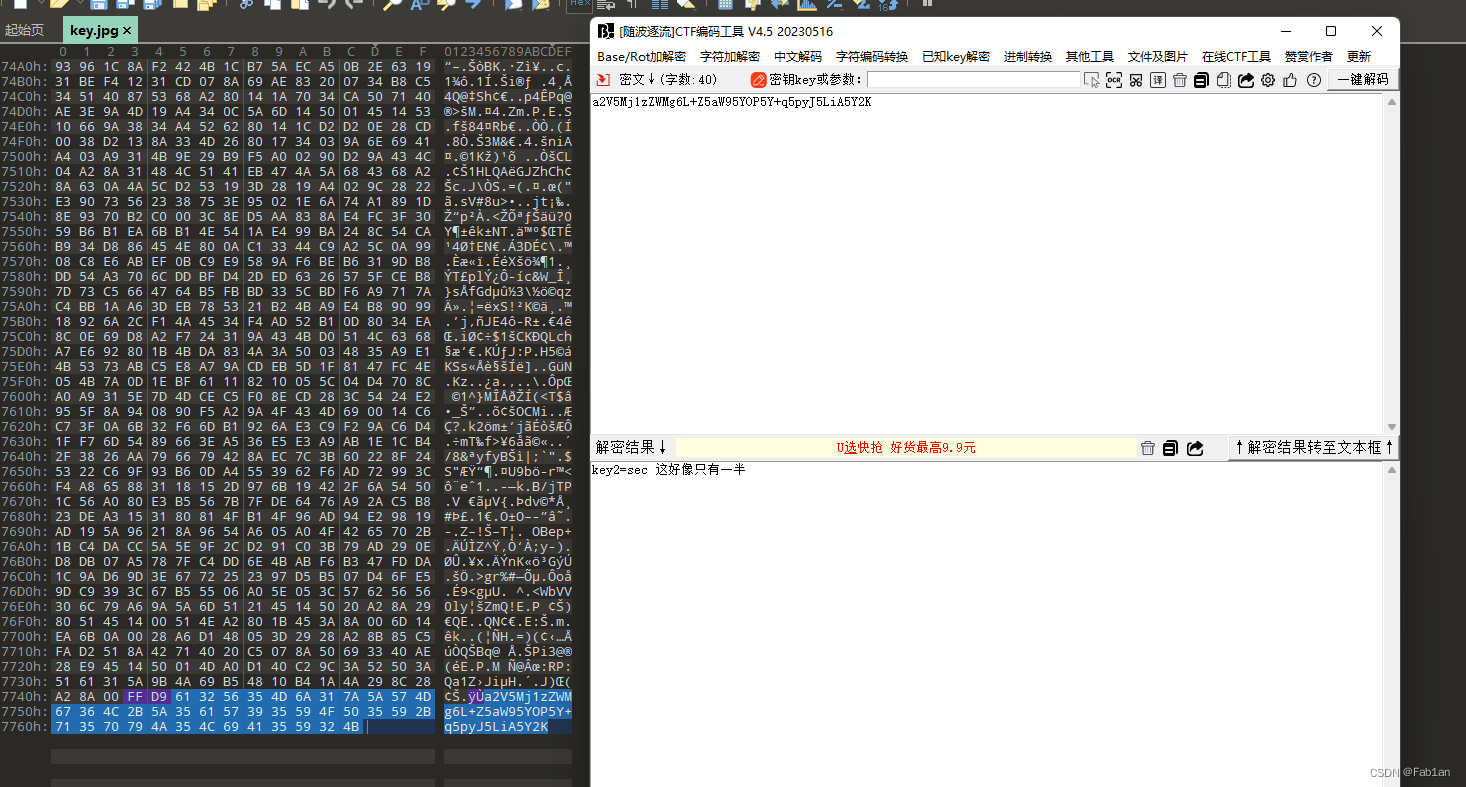

用010打开,发现有Exif字样,那么就说明key的图片属性里面有东西

发现一串韩文

直接Bing搜索CTF 韩文,然后用这个网站解密,发现key1=ymh好像只有一半

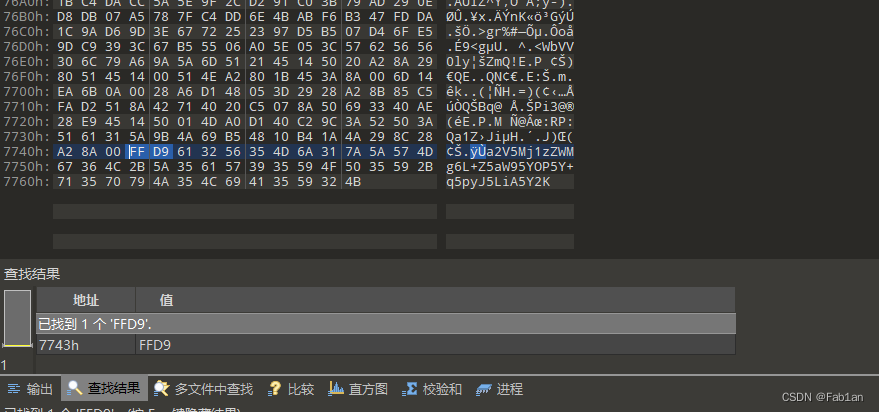

那么继续用010查看这个key.jpg,我们知道,JPG的文件尾是FFD9,在010中却发现不是,那么它在尾部添加了东西

把后面的复制出来,用base64解密,即可获得另外一半key

接下来就查看flag.pacp流量包

具体可以查看官方WP【云演】--信息安全在线教育平台,让攻防更简单! (yunyansec.com)

第一种方法:

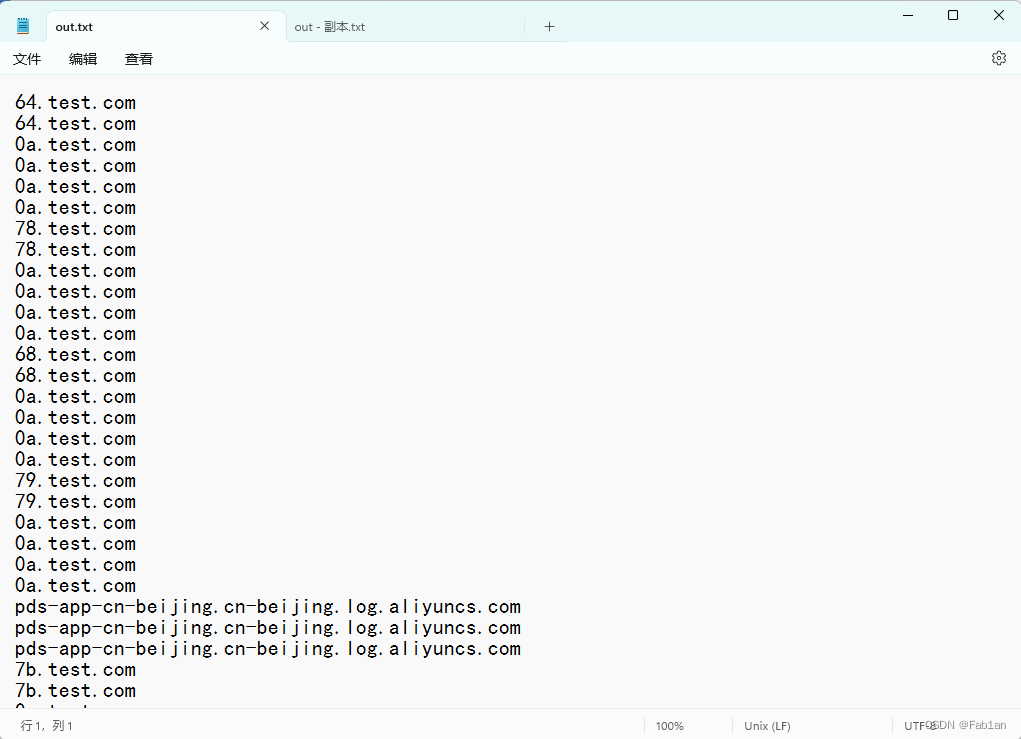

我是直接用wireshark过滤器直接搜索DNS,然后发现这里很可疑,把它们提取出来然后拼接试试看 ,使用tshark来操作,

这条命令参考了B神博客SICTF2023-MISC-WriteUp | Byxs20's Blog

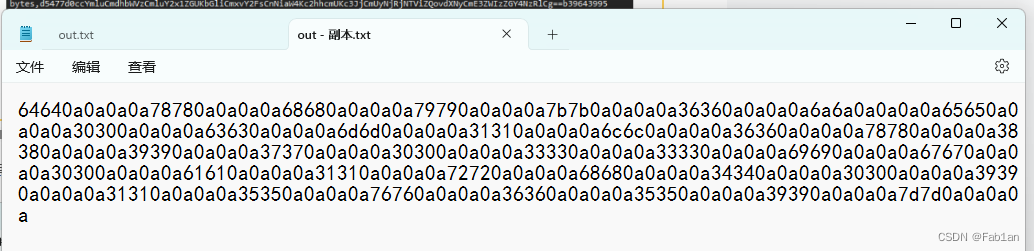

把导出的这个out.txt处理一下

得到这个

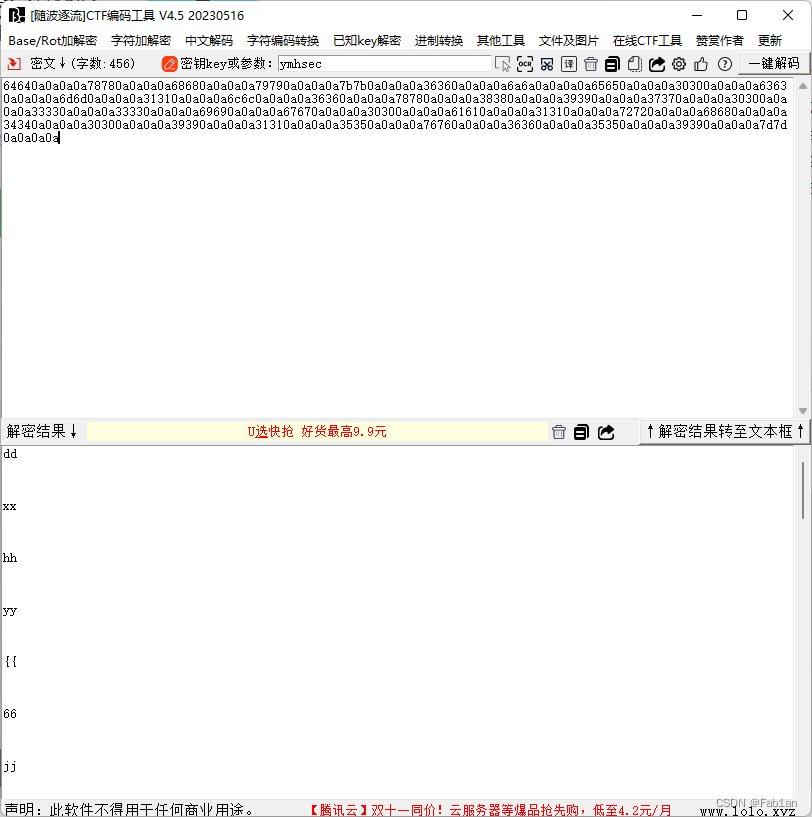

一看是十六进制,然后把它转为ASCII码

手动处理一下

得到ddxxhhyy{{66jjee00ccmm11ll66xx889977003333iigg00aa11rrhh4400991155vv665599}}

然后手动去掉重复的,因为不会写python脚本>_<

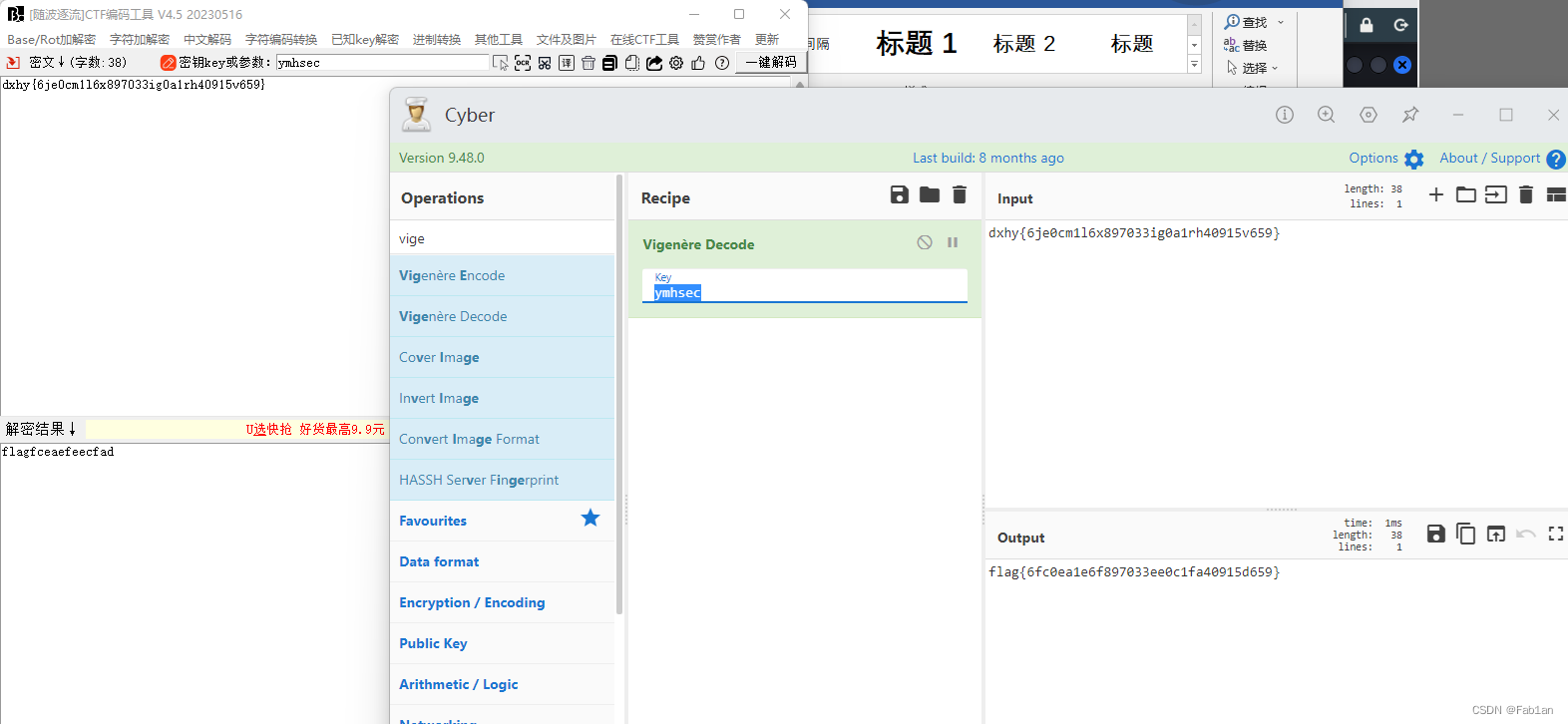

dxhy{6je0cm1l6x897033ig0a1rh40915v659}

最后拿着这个去用维吉尼亚解密

第二种方法

用官方WP的方法【云演】--信息安全在线教育平台,让攻防更简单! (yunyansec.com)

1、使用wireshark工具打开数据包,看到可疑域名,确认源地址(10.64.151.100)和目标地址(10.64.151.63)

2、使用tshark将域名导出,二级域名为16进制,并保存为domain.txt文件

tshark -r flag.pcap -T fields -Y " ip.src == 10.64.151.100 and ip.dst==10.64.151.63" -e dns.qry.name > domain.txt

3、使用正则表达式提取16进制数据,最后将16进制数据转为ASCII码,得到flag信息,将信息统计出来,python文件放到了tools文件夹里面了

import re

def hex_to_ascii(hex_string):

# 通过正则表达式提取十六进制数

hex_values = re.findall(r'[0-9a-fA-F]{2}', hex_string)

# 将十六进制数转换为 ASCII 字符串

ascii_string = ''.join([chr(int(hex_value, 16)) for hex_value in hex_values])

return ascii_string

# 读取域名列表文件

filename = 'domain.txt'

with open(filename, 'r') as file:

domain_list = file.read().splitlines()

# 转换域名并将结果写入文件

with open('flag.txt', 'w') as file:

for domain in domain_list:

ascii_domain = hex_to_ascii(domain)

file.write(ascii_domain + '\n')

print("转换结果已保存到 flag.txt 文件中。")然后就差不多了

本科组的MISC 管道

题目介绍

这个lsb怎么这么奇怪,难道是方向不对吗???

1、解压缩包看到一张png

2、用zsteg一把梭。

zsteg 管道.png --all

3、用cyberchef逆序得到flag