蓝帽杯半决赛 部分wp

总榜25名

RE

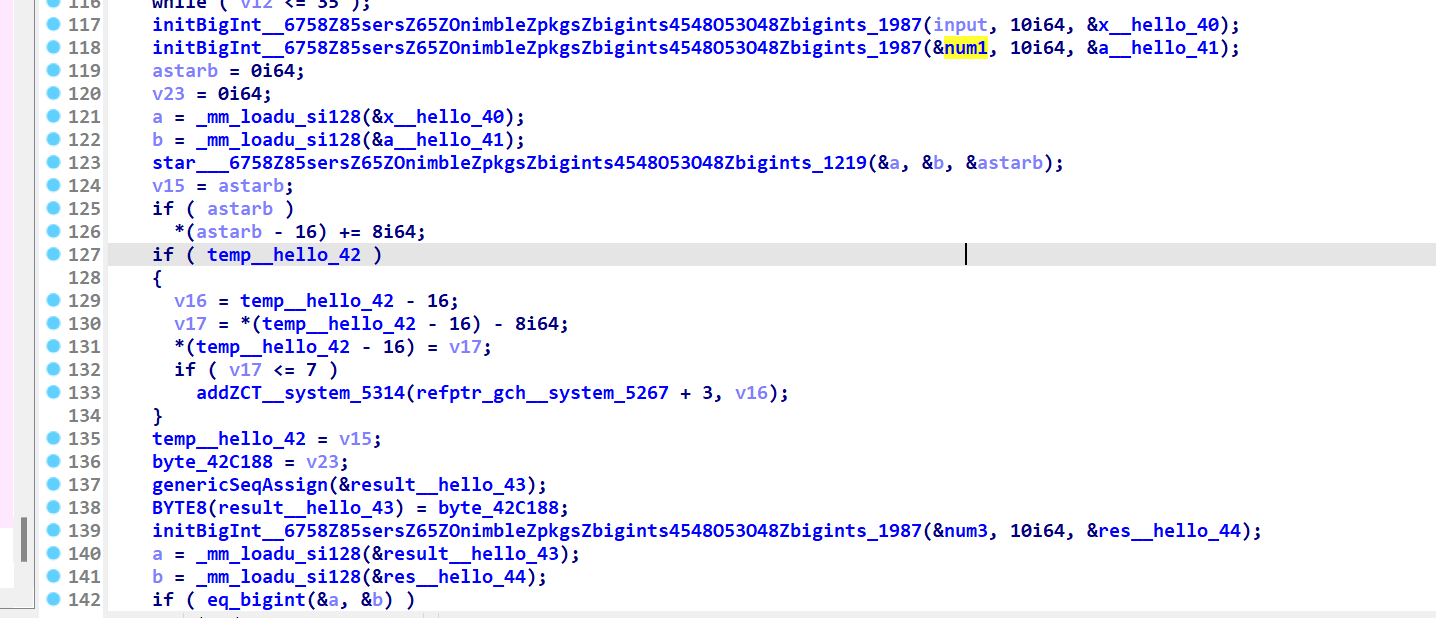

babynim

大数库 逻辑就num1*inupt==num3

动调拿num1 num3就好

中间内存有个假flag()

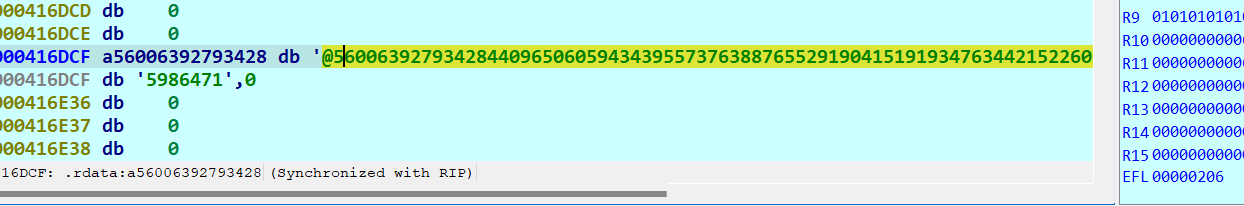

inp=12312311

num2=56006392793428440965060594343955737638876552919041519193476344215226028549209672868995436445345986471

num3=51748409119571493927314047697799213641286278894049840228804594223988372501782894889443165173295123444031074892600769905627166718788675801

# flag="7c5985077988-1ffa-0ad4-0c25-eabba49c{galf"

# print(flag[::-1])

# t1=[0xD1, 0xF9, 0xF4, 0x32, 0xCD, 0x54, 0xF1, 0x50, 0xB0, 0x54, 0x52, 0x26, 0x07, 0x70, 0xC5, 0x2F, 0xE3, 0xEC, 0x7B, 0xBE, 0x8A, 0x67, 0x8E, 0x88, 0x01, 0x7F, 0xFC, 0xF2, 0x69, 0x48, 0x0A, 0x3F, 0xA5, 0x93, 0x33, 0x8E, 0x23, 0xCF, 0x37, 0xC3, 0x3C, 0xAB, 0xF4, 0xCD, 0xDB, 0x85, 0x75, 0x7C, 0x85, 0xF3, 0x5A, 0x9B, 0x88, 0xBB, 0xC7, 0x8F, 0x08, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00]

print(num3//num2)

包上flag即可

取证

exe分析1

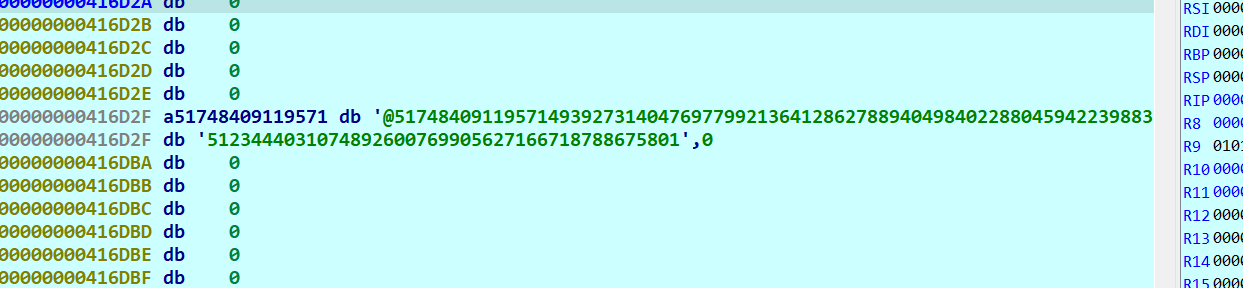

iphone里面微信聊天记录

导出 解压

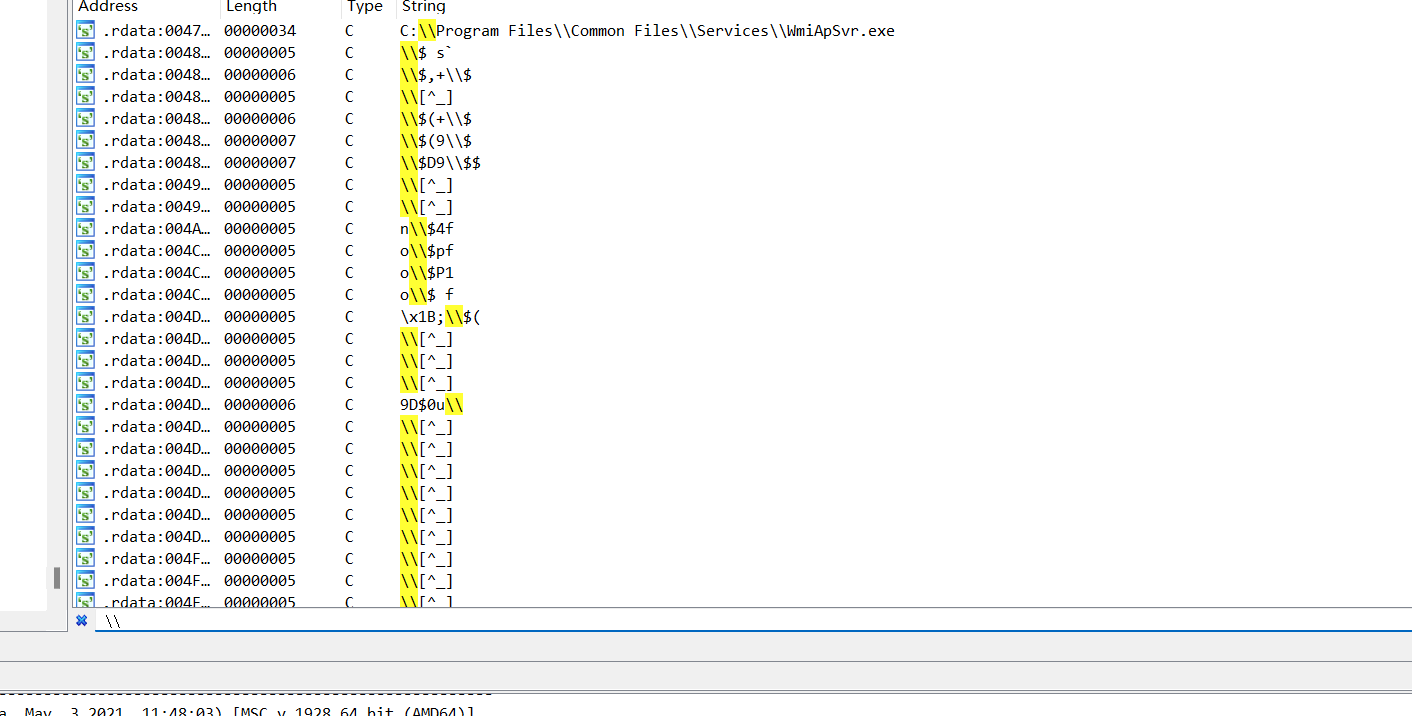

ida打开service.exe

试探搜/或\\

就是这个地址

exe2

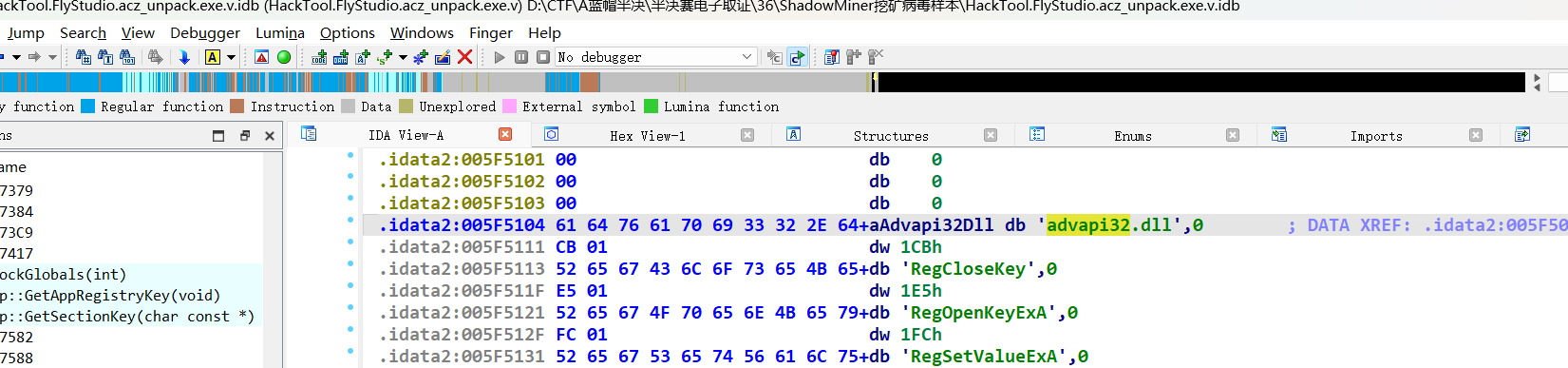

ida打开对应文件

idata段看导入表 有这个dll

选择是

exe3

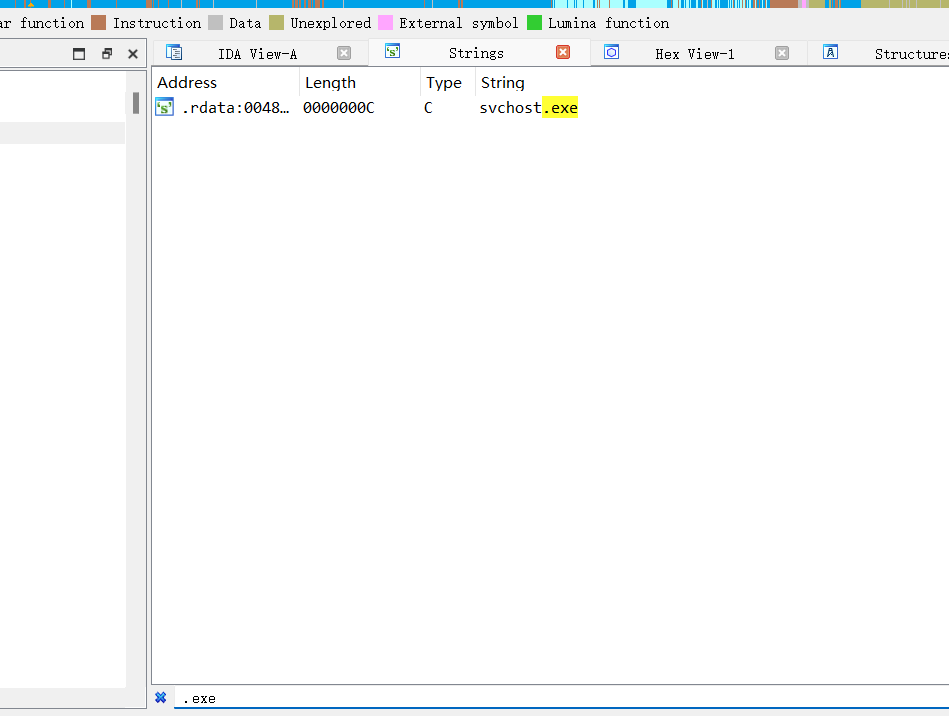

ida打开对应文件

肯定启动一个exe或者注入一个dll

直搜exe 出flag

exe4

火绒扫描

只能扫出这是木马)

但是让我发现这个压缩包解出来的文件夹就叫挖矿病毒样本(

所以flag是挖矿)

exe5

改后缀名exe 丢到虚拟机里面

但是网络模式配的不对 都走了主机代理了(看不到链接到的实际ip

找个沙箱

这里用微步云沙箱

直接看网络行为的ip

win7识别出法国 win10识别是韩国

都试一下

flag 韩国

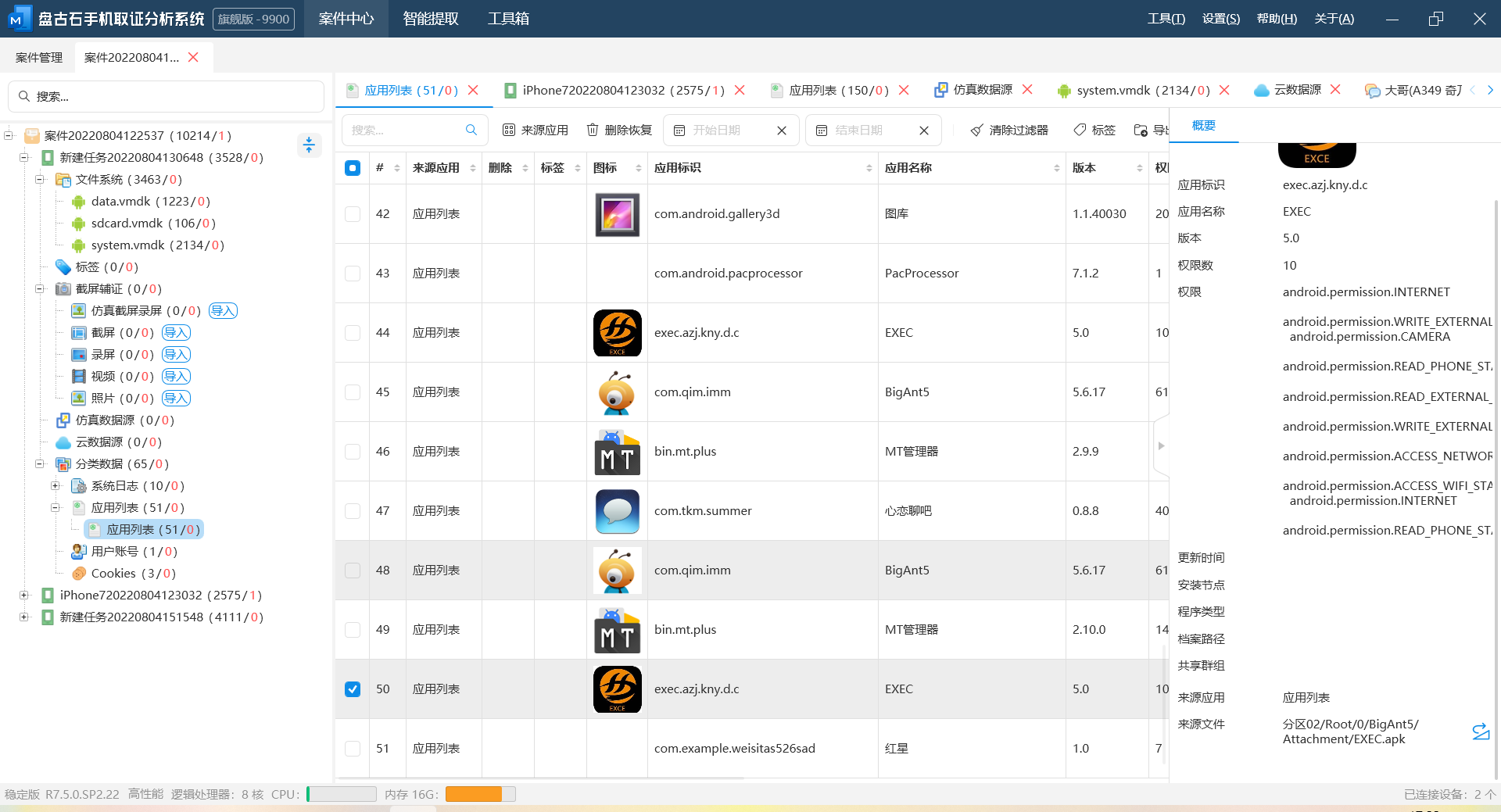

apk1

先

导出对应apk

再bing搜搜

第一篇 找着打就好 记得加0x

(做到后面发现有俩exec 属实是运气好了)

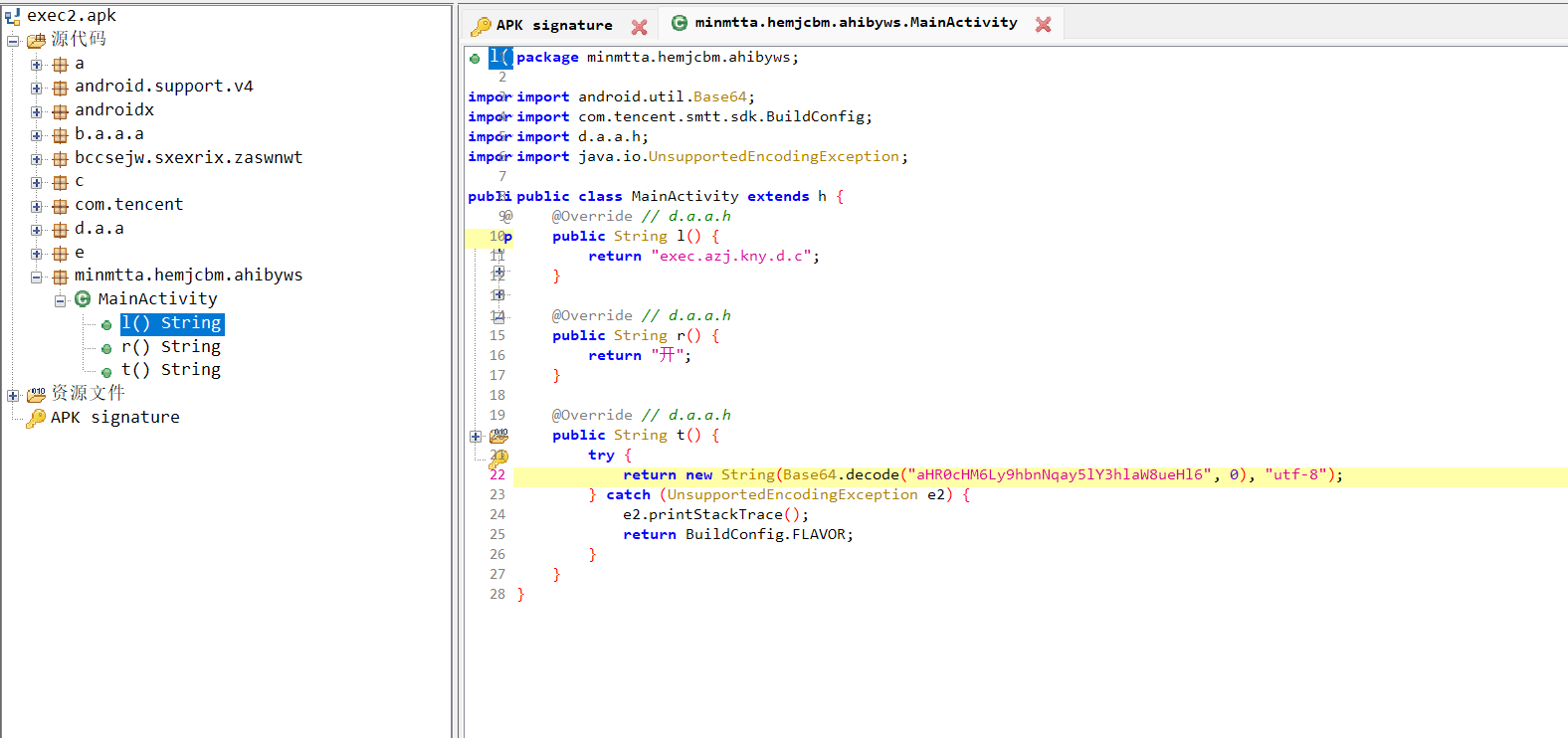

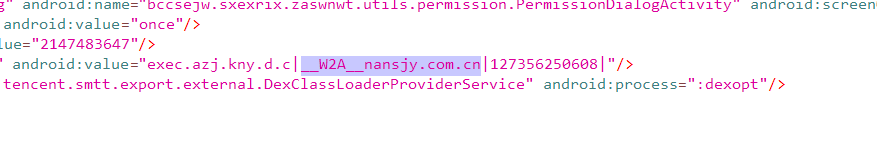

apk2

jadx打开

base64解密 记得去掉http头

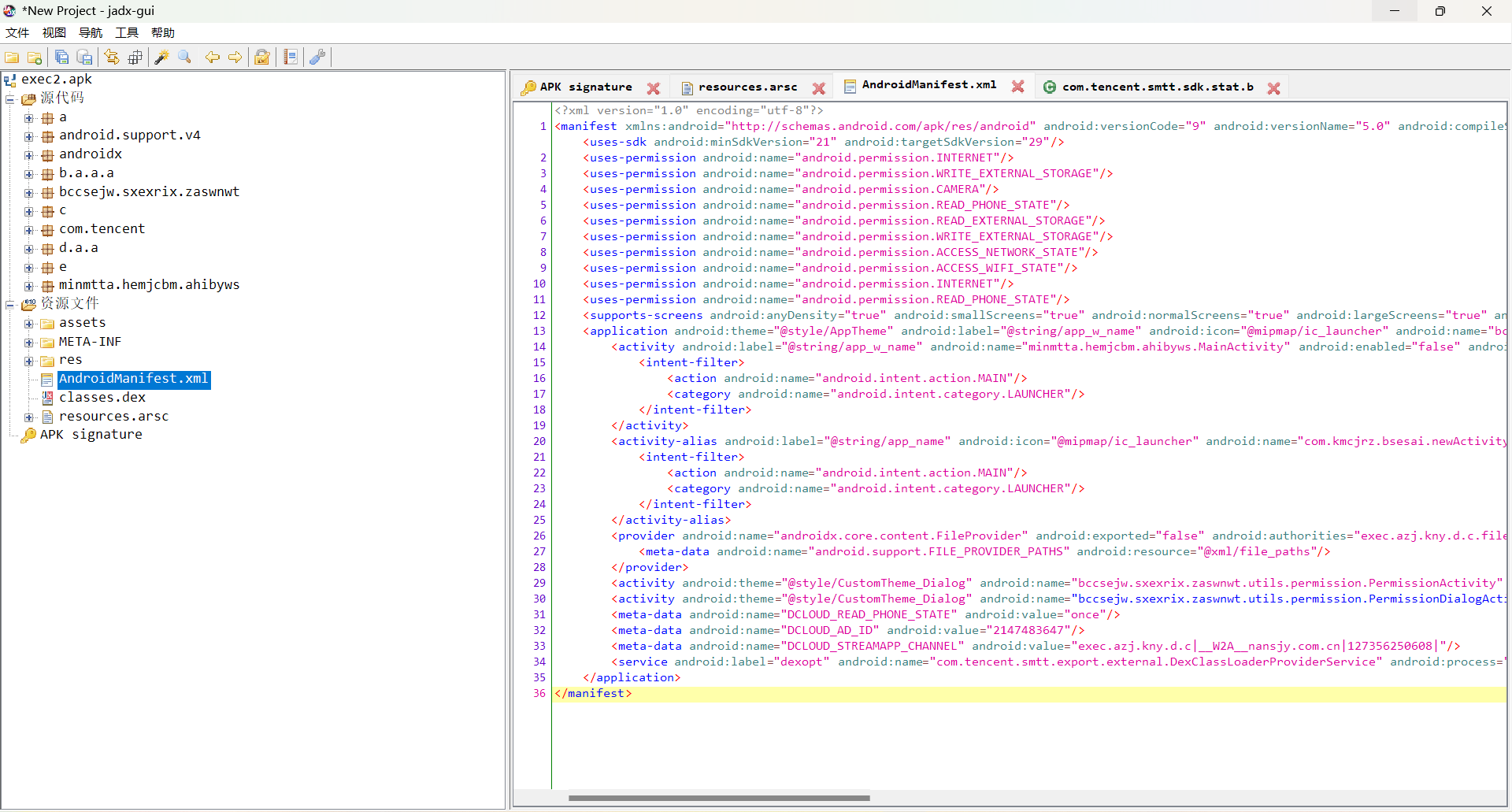

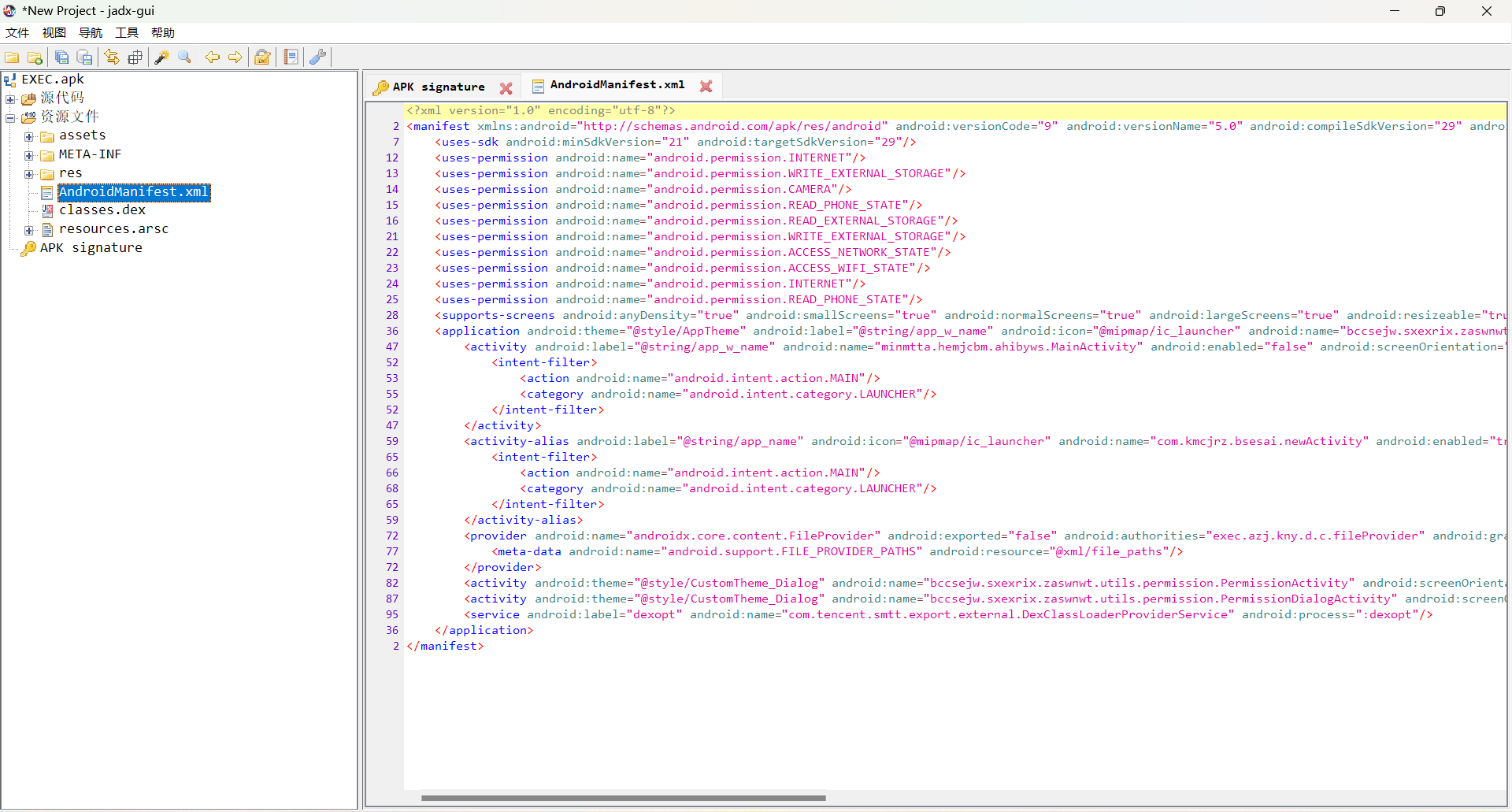

apk4

反应过来有俩exec 一个应该是原始的 一个应该是后打包的

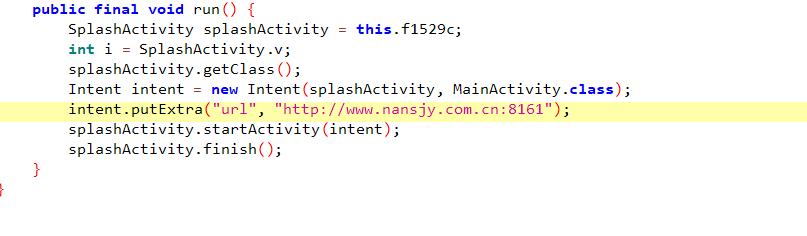

根据题目信息最后是.cn

打开jadx对比着看

就这是俩点 最后cn结尾

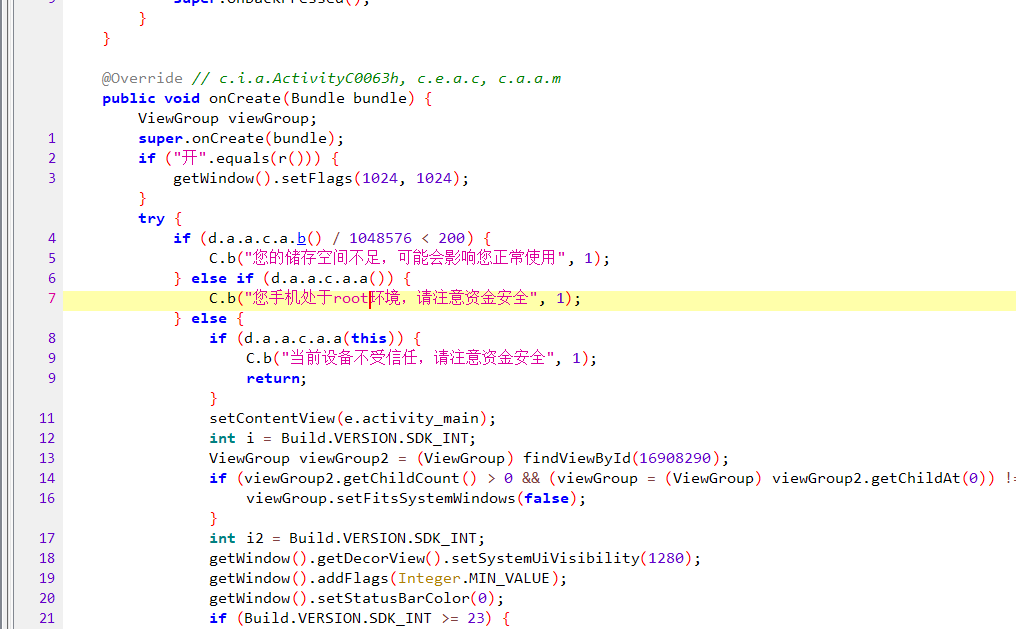

apk5

挨个翻函数发现

所以有安全检测

apk6

上面的else if里面的函数

d.a.a.c.a.a()

apk7

3个

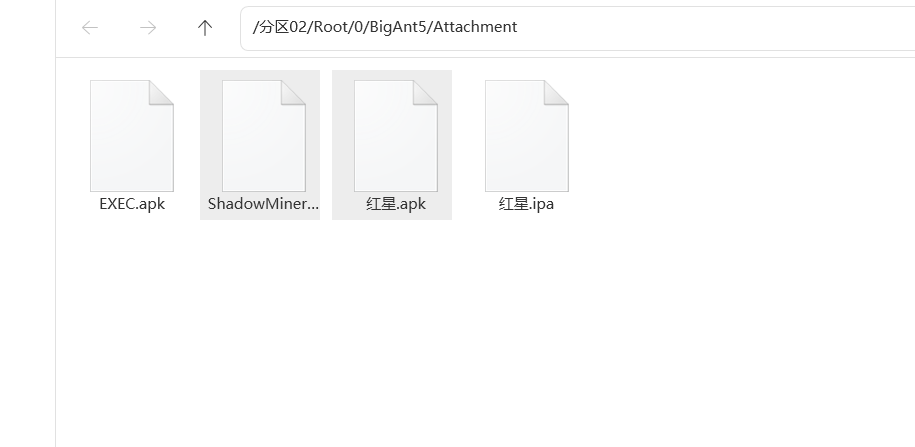

apk8

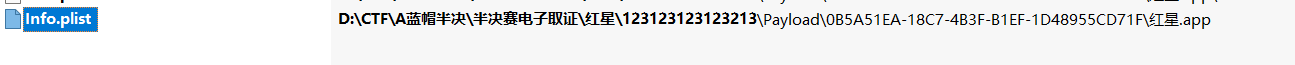

同级下有红星.ipa 四个都导出

导出 解压

https://blog.csdn.net/wejfoasdbsdg/article/details/77967874

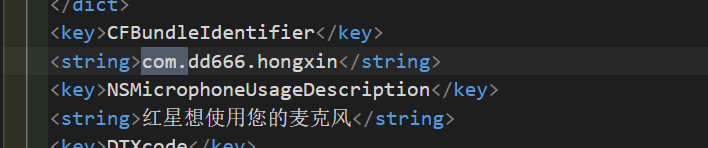

找到info.plist

包名

apk9

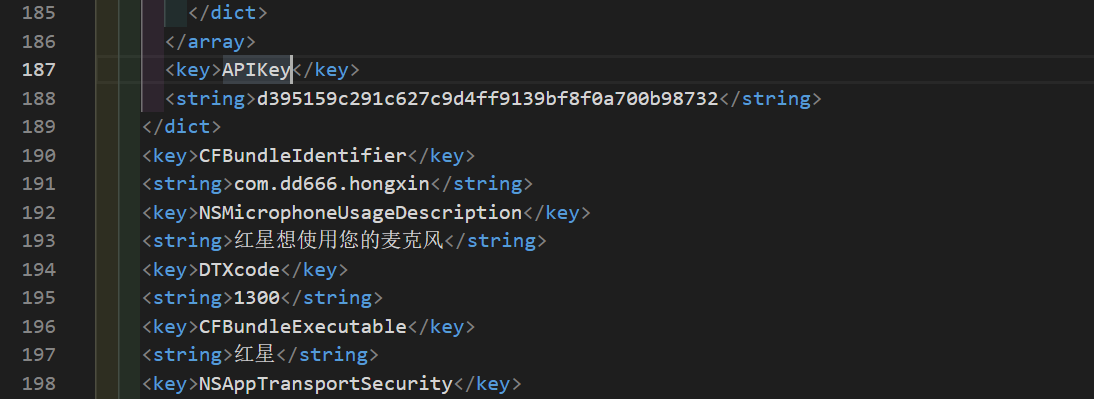

也里面找 搜apikey

apk10

也里面找

搜麦克风什么的字样 发现4个选项都有

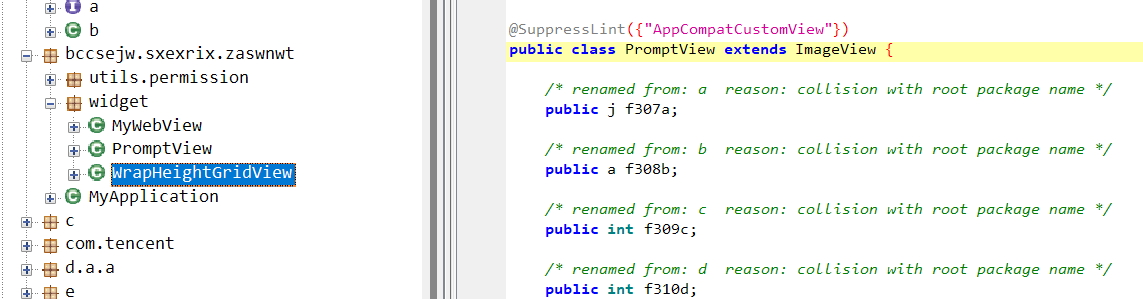

apk11

jadx 红星.apk

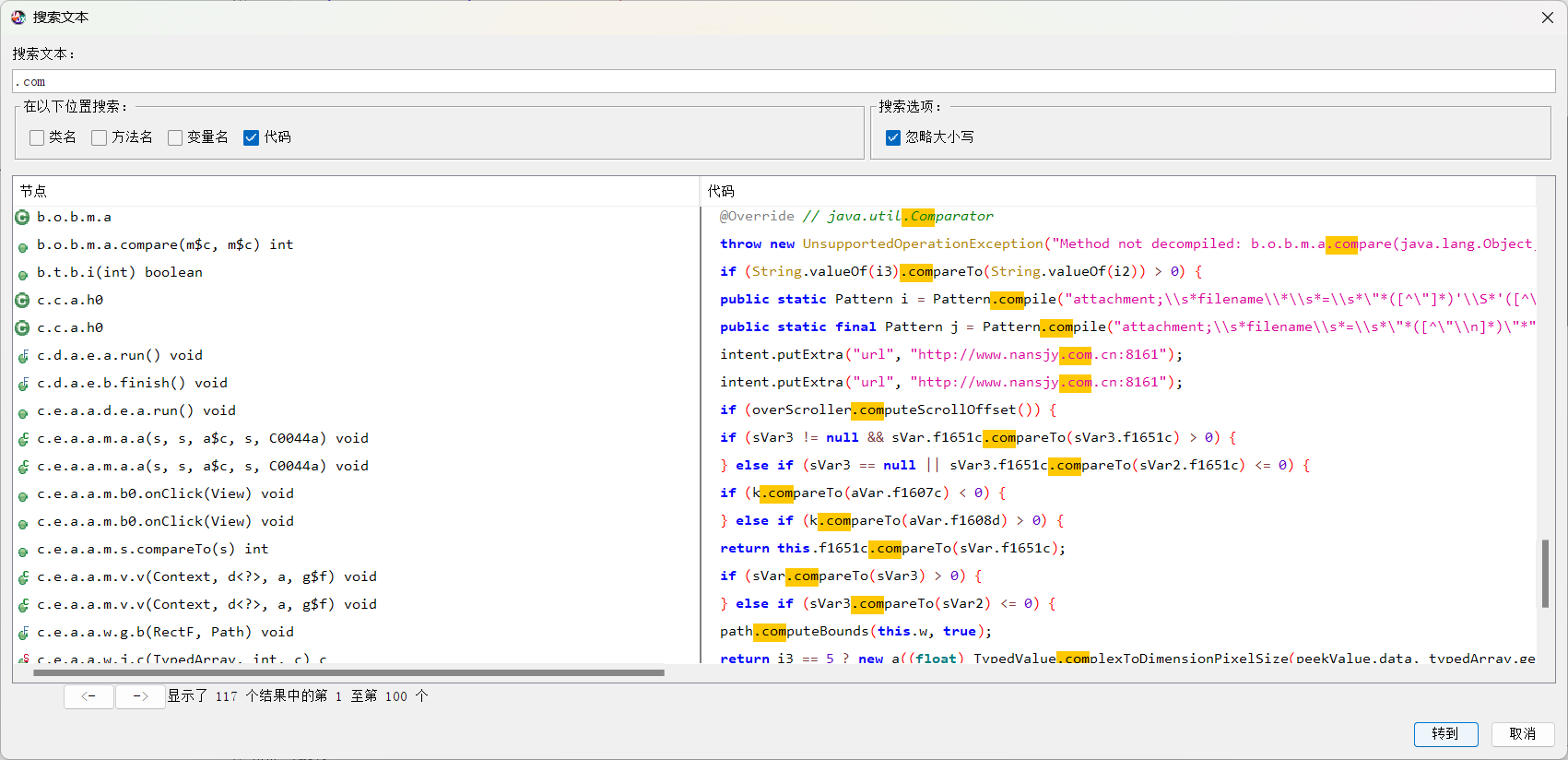

问地址 直接搜.com

http去了提交!

我还以为不是这个呢

apk12

https://blog.csdn.net/LVXIANGAN/article/details/104672540

找到这个文章

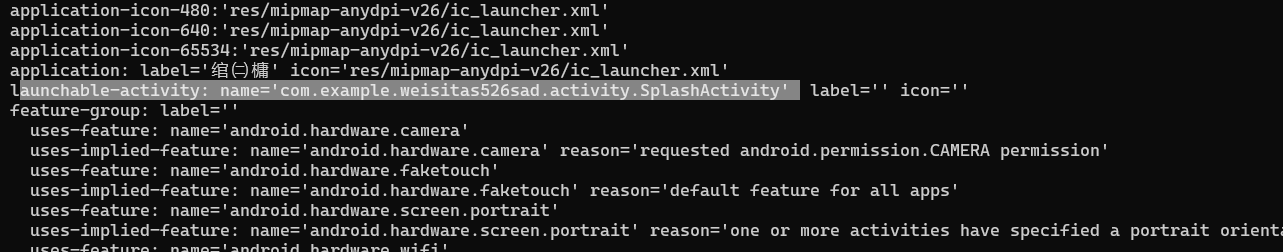

.\aapt2.exe dump badging D:\CTF\A蓝帽半决\半决赛电子取证\红星.apk

提交即可

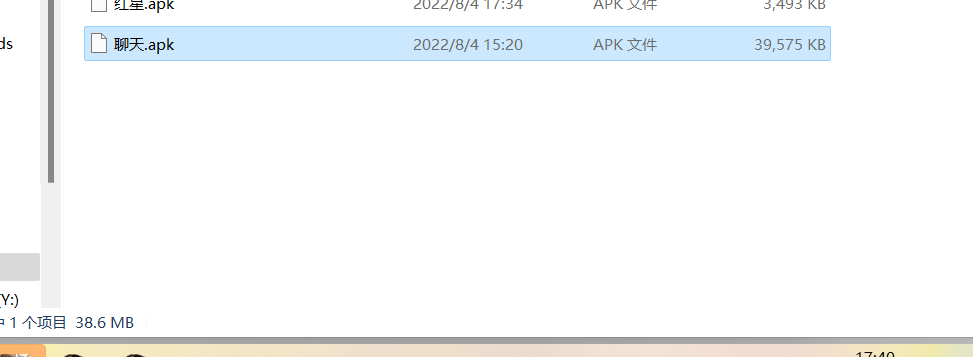

apk13

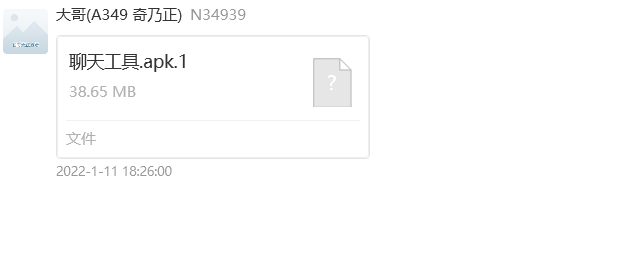

iphone里面看聊天记录

38.65m

打开嫌疑人手机 将可疑的几个apk都导出 查看大小

(赛后截图 改名了)

就这一个是38.6m

安装到备用手机上 看网络配置默认端口是6661

flag 为6661

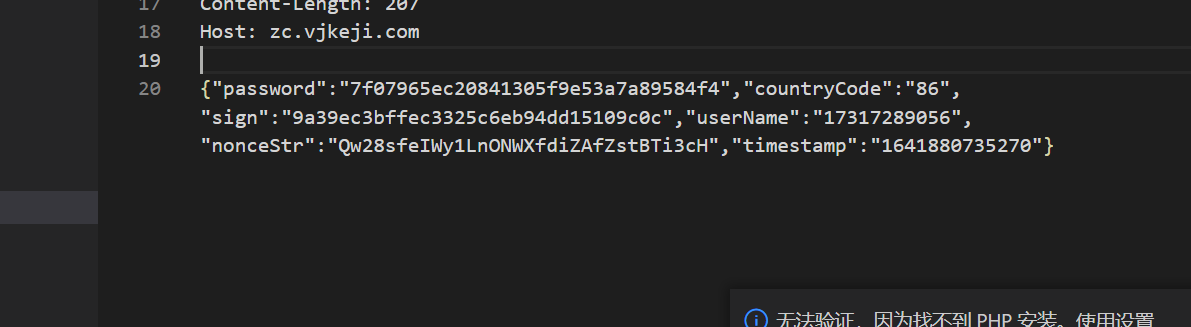

apk15

解压流量包

everything搜password

其中一个有

17317289056 b123456b

password是md5后的

花钱解一个)

解除b123456b

服务器9

最后十分钟不蒙一下不是血亏?

蒙了个10 中了

服务器10

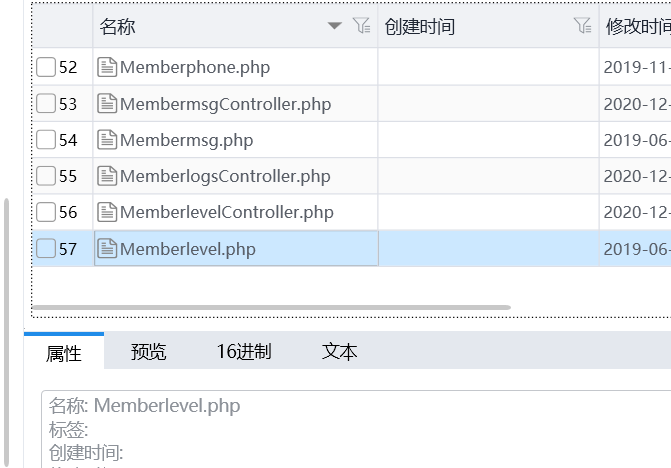

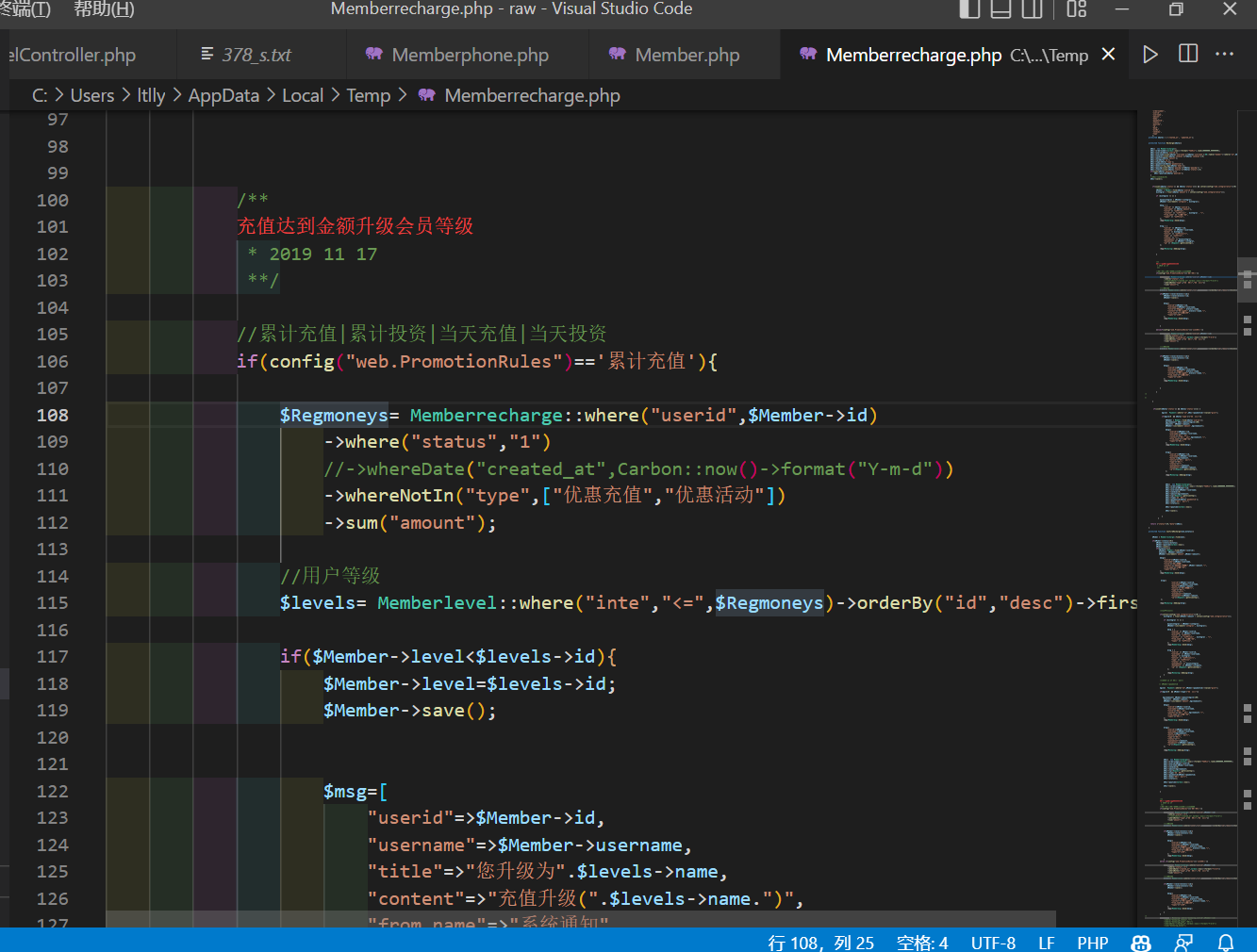

导入 导出整个网站目录

挨个翻php 看到

但逻辑不在这 挨个翻同级目录

发现这个文件 找个在线网站计算文件sha256即可