2024第七届西湖论剑·网络攻防实战赛线上初赛 Misc

2024签到题

下载附件得到一张二维码

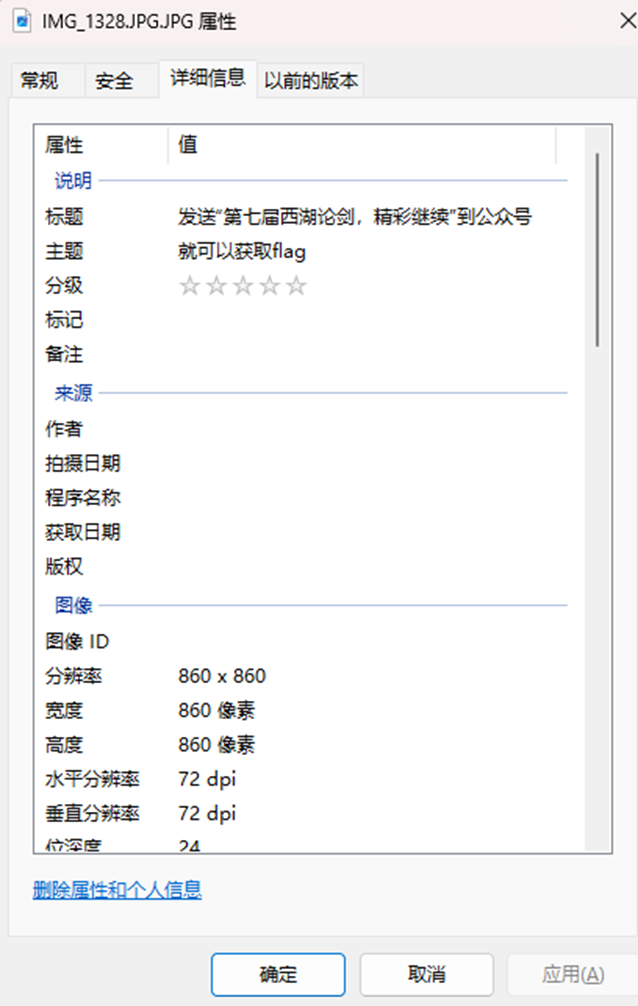

于是习惯性查看属性

根据要求发送“第七届西湖论剑,精彩继续”

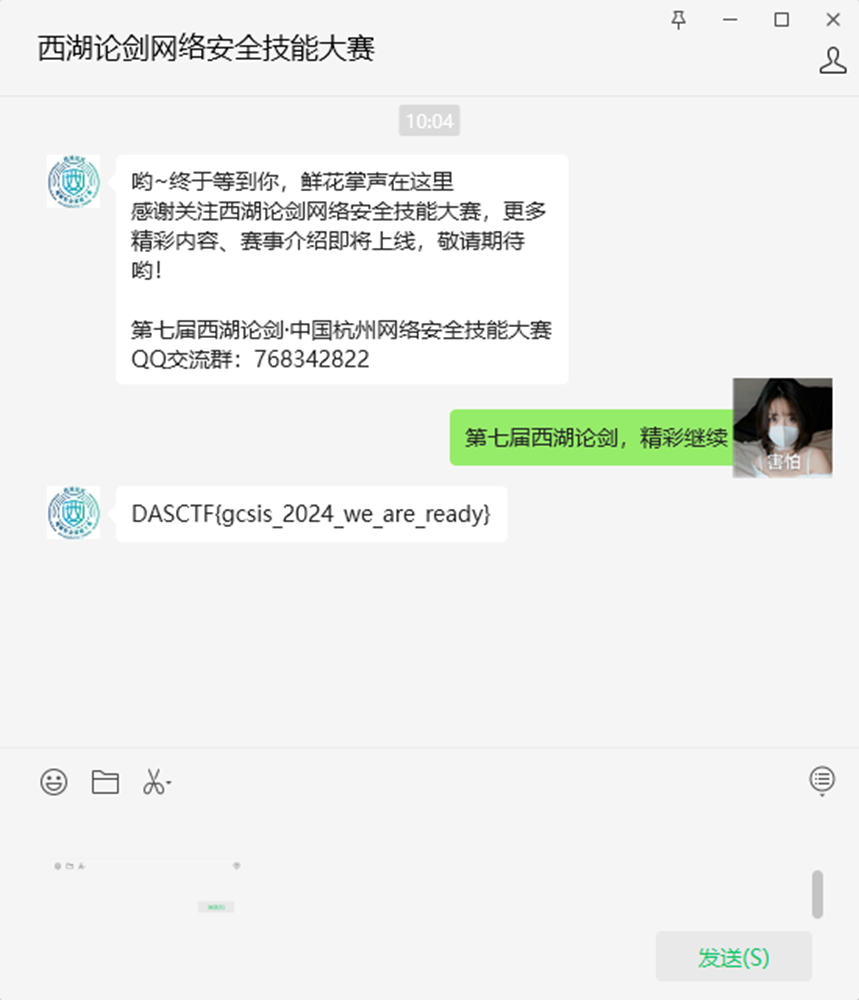

得到flag

所以flag为:DASCTF{gcsis_2024_we_are_ready}

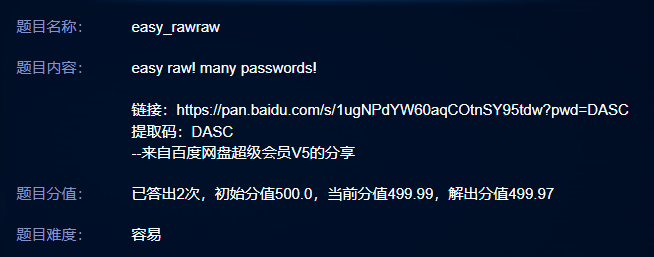

easy_rawraw

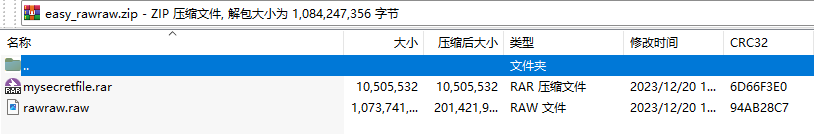

得到题目,下载附件

得到一个raw镜像和一个rar压缩包,压缩包解密需要密码

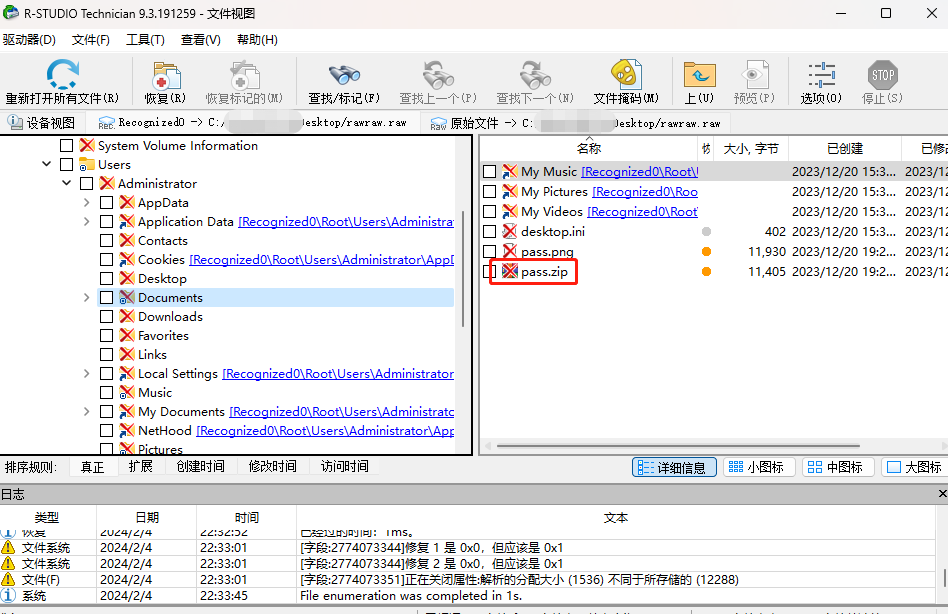

于是用RStudioPortable取证工具看一下

发现有个pass.zip,于是导出来,发现打不开,文件损坏报错。于是选择用volatility导出来

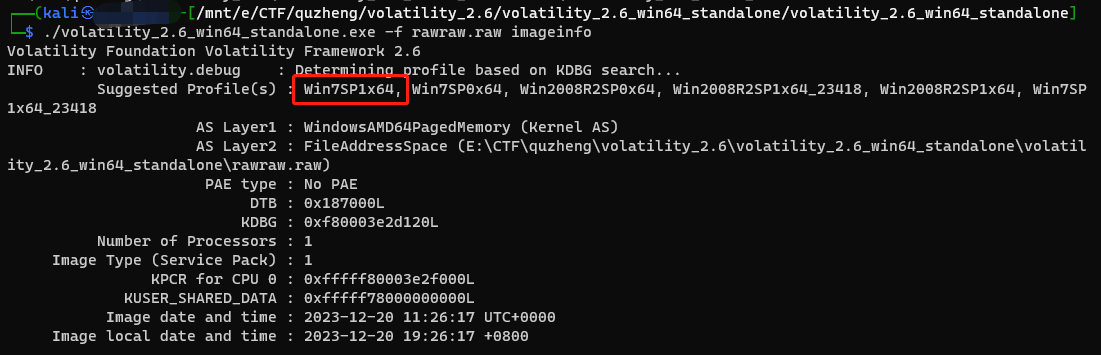

payload:./volatility_2.6_win64_standalone.exe -f rawraw.raw imageinfo

是一个win7的镜像,Win7SP1x64

先把zip导出来

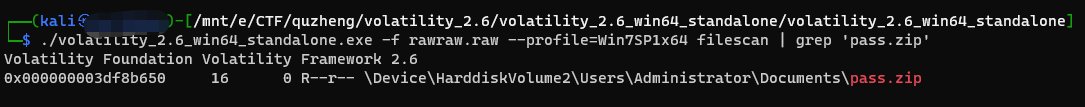

./volatility_2.6_win64_standalone.exe -f rawraw.raw --profile=Win7SP1x64 filescan | grep 'pass.zip'

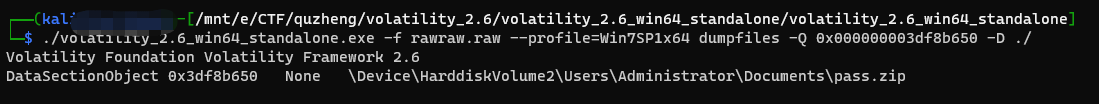

然后用dumpfiles导出

./volatility_2.6_win64_standalone.exe -f rawraw.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003df8b650 -D ./

得到文件添加.zip后缀,

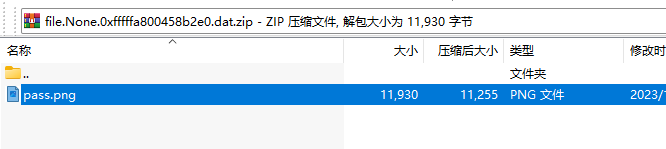

有一张pass.png的图片

于是用010查看

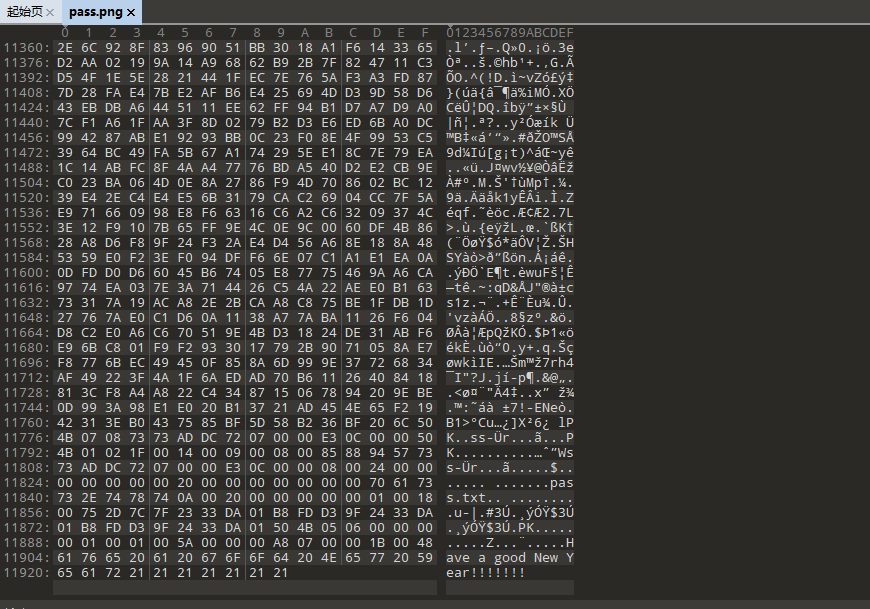

发现文件末尾有个压缩包,用binwalk分离出来

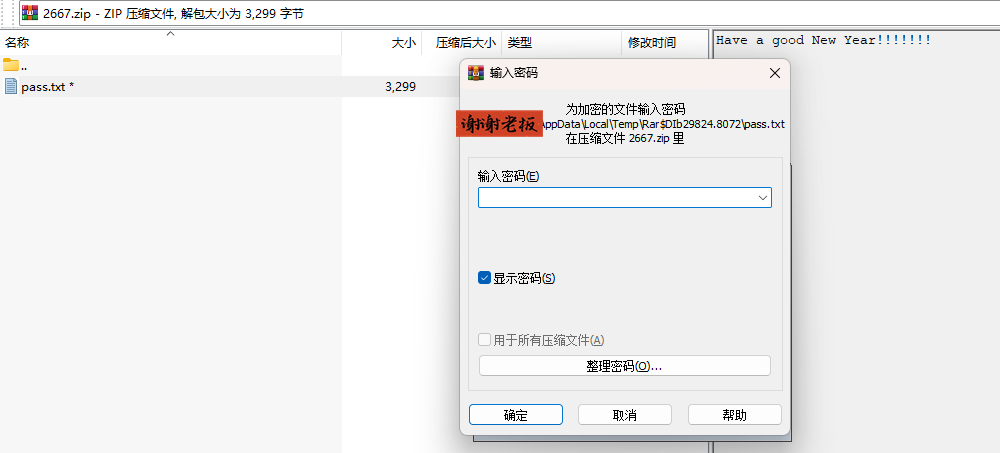

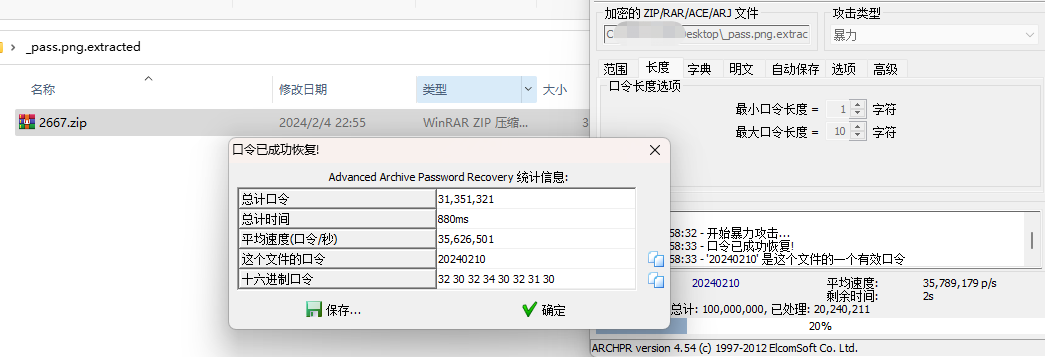

打开需要密码,于是丢ARCHPR爆破一下

爆破到密码20240210

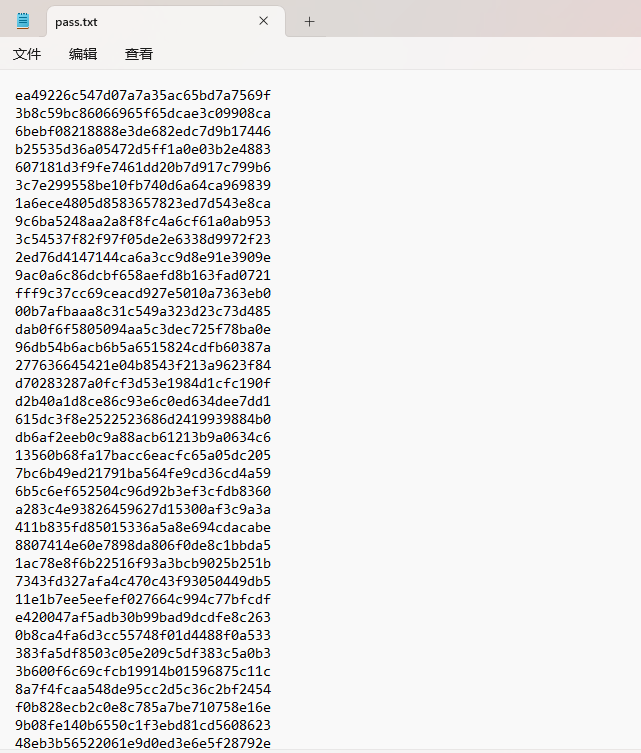

得到一串不知道什么东西,暂时没思路

于是继续看镜像先,,因为还有个Rar文件还没解

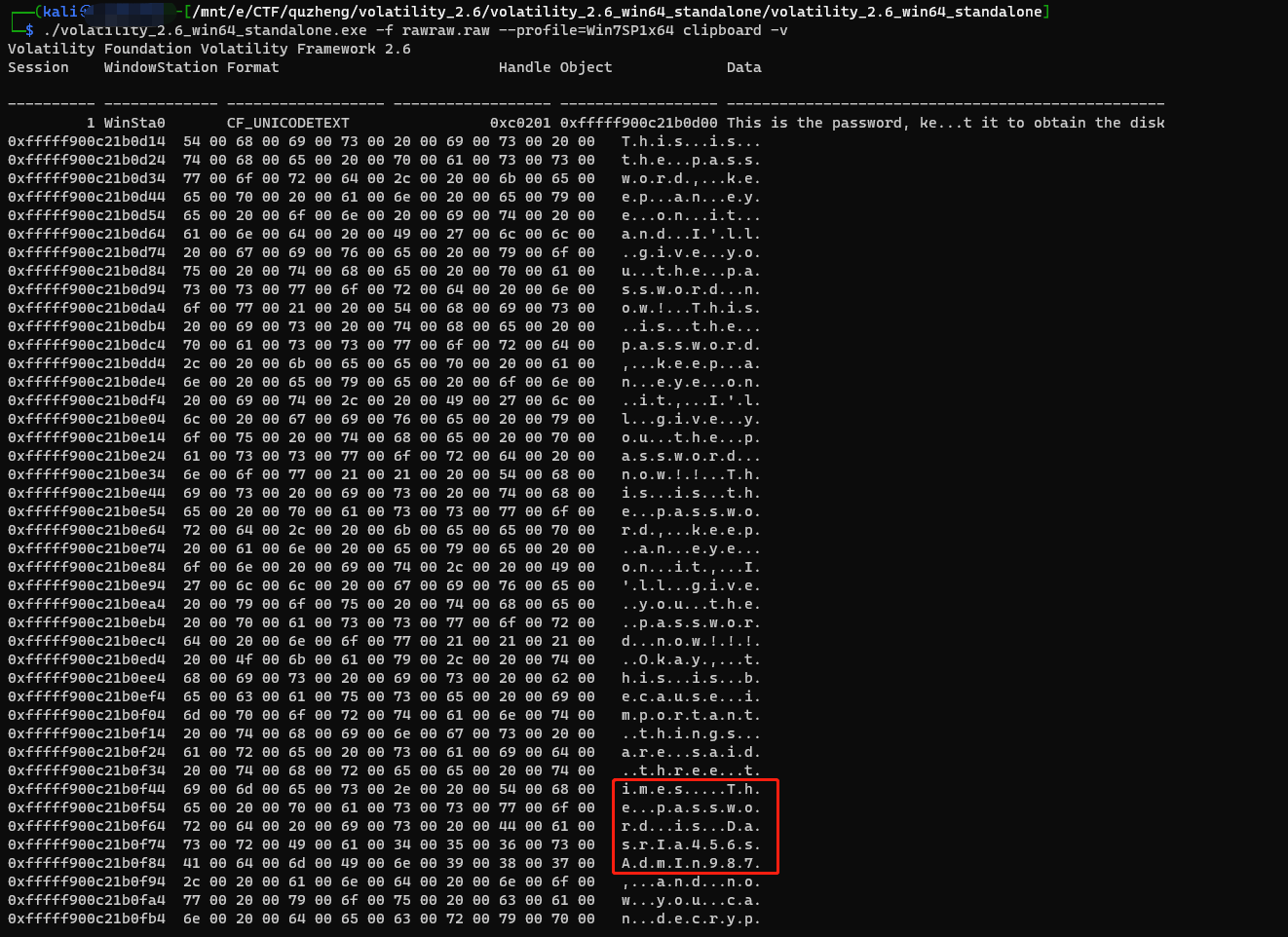

在剪切板处发现了password

./volatility_2.6_win64_standalone.exe -f rawraw.raw --profile=Win7SP1x64 clipboard -v

这里有一个密码是DasrIa456sAdmIn987

它是是mysecretfile.rar压缩包的密码

解压得到一个mysecretfile文件,但是不知道是什么。

题目给的是raw文件,那估计只能和磁盘之类有关了

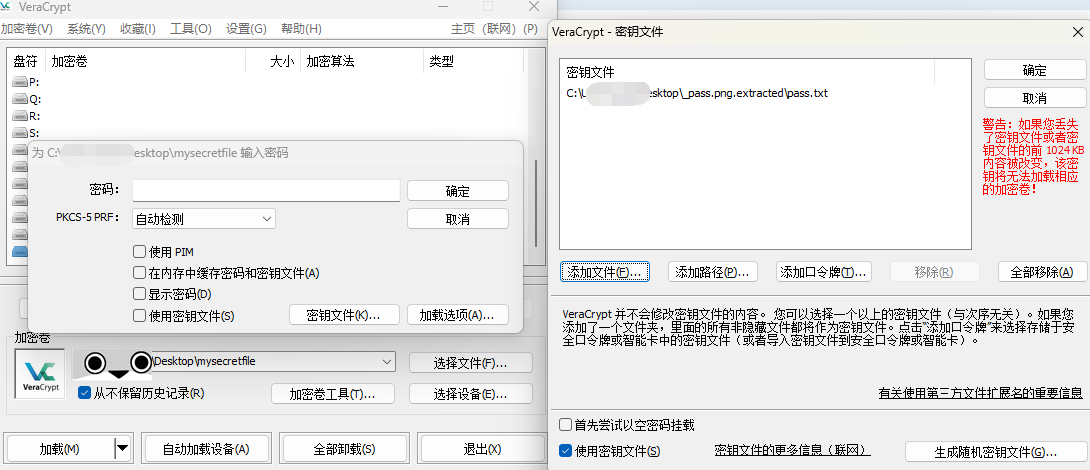

后面得知刚才的pass.txt是VeraCrypt磁盘挂载工具的密钥文件,

挂载成功

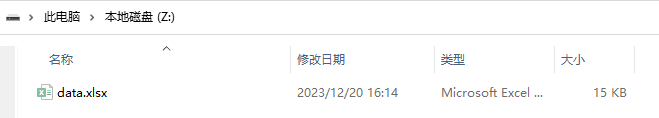

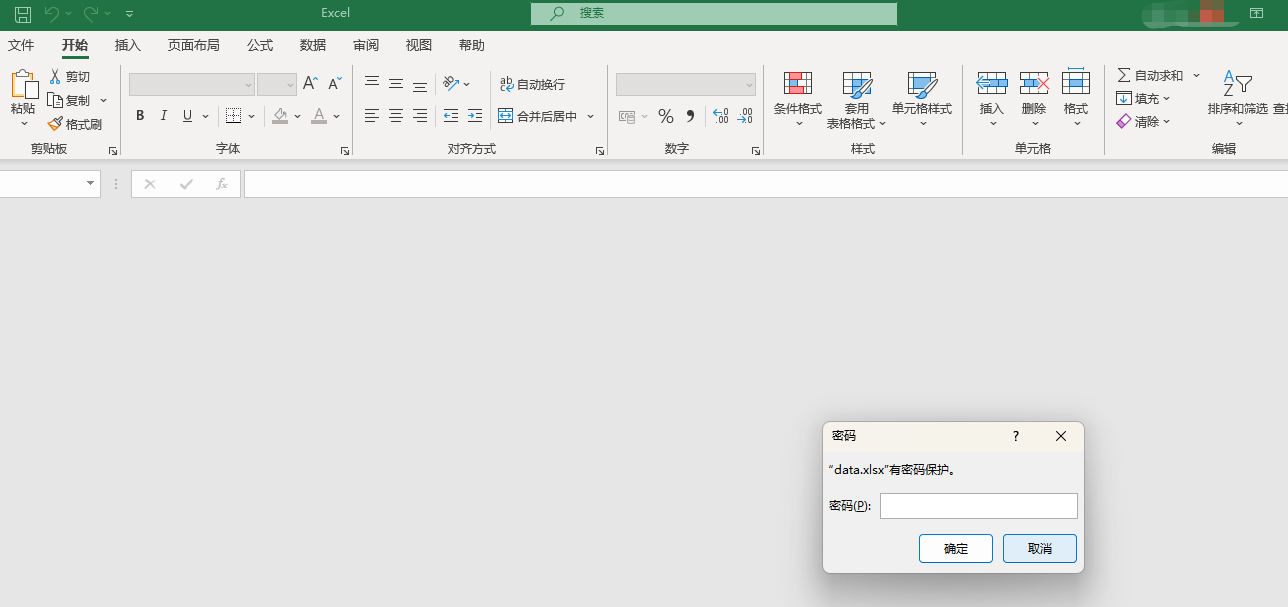

发现有个data.xlsx文件

访问需要密码

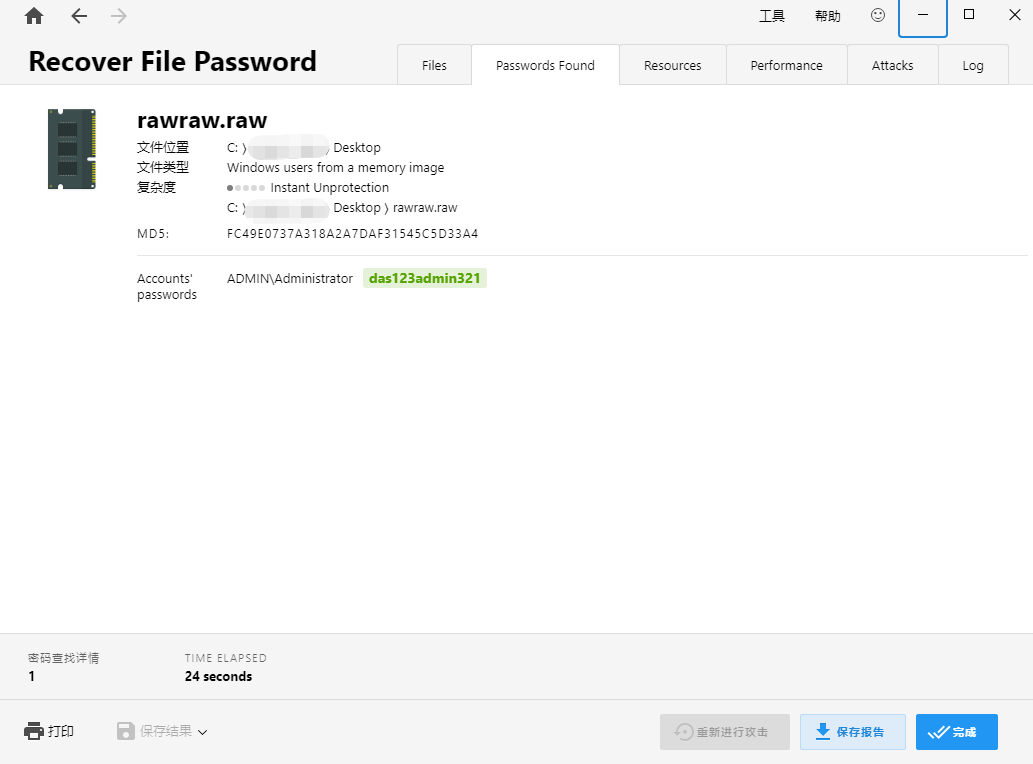

但是密码找的差不多了,最后想起还有一个用户名密码没有找,于是尝试一下

用PasswareKitForensic爆破一下

得到密码:das123admin321

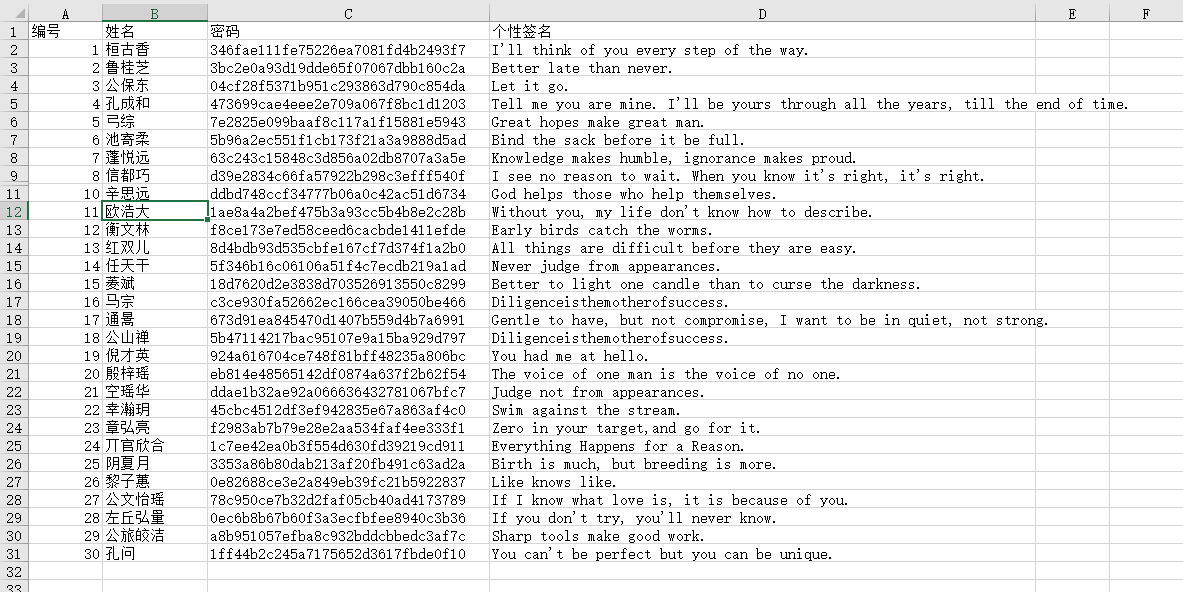

成功访问文件

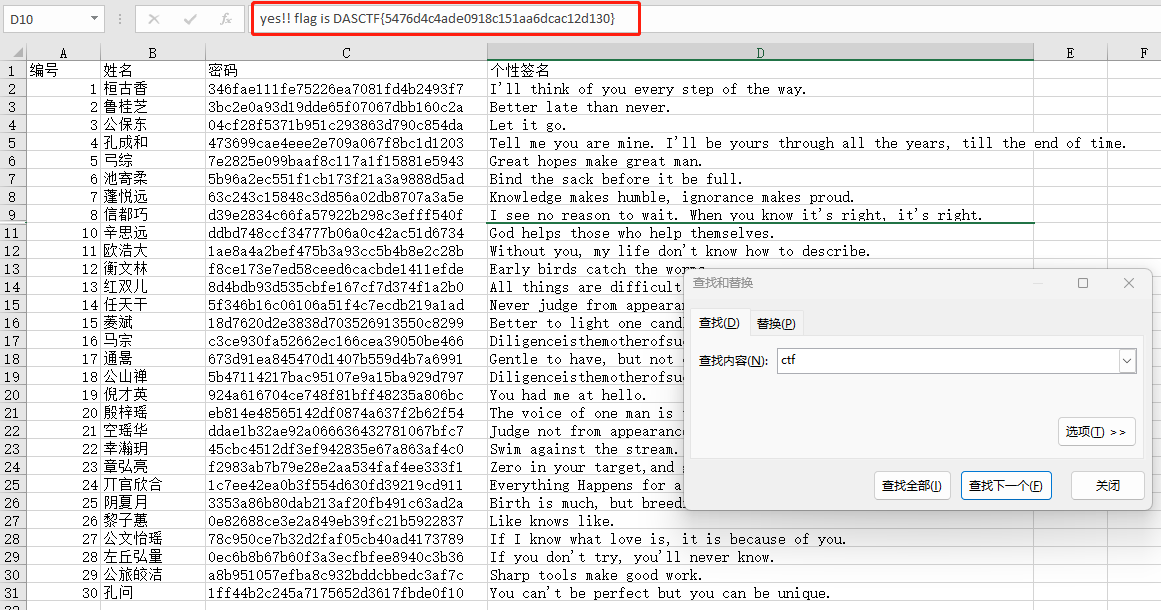

于是尝试正则ctf

得到flag

所以flag为:DASCTF{5476d4c4ade0918c151aa6dcac12d130}

数据安全ez_tables

加油!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号