攻防世界 web--新手练习区--writeup

WEB--新手练习区

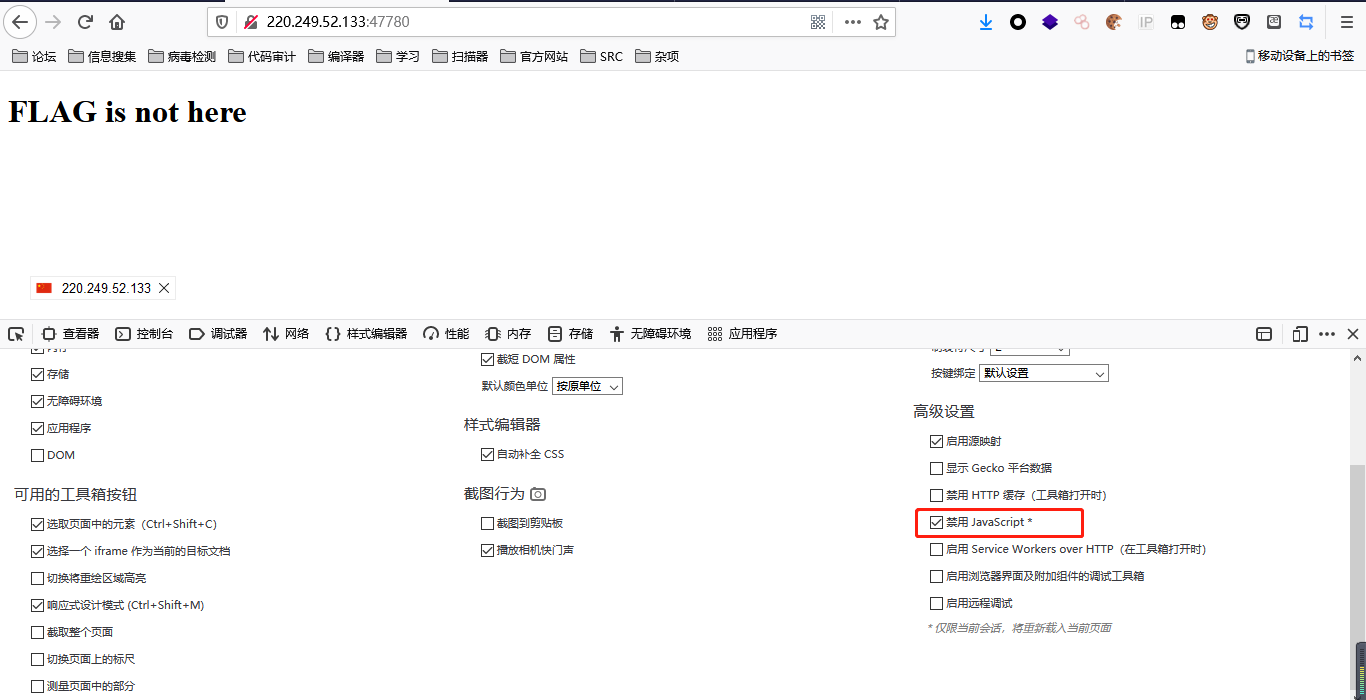

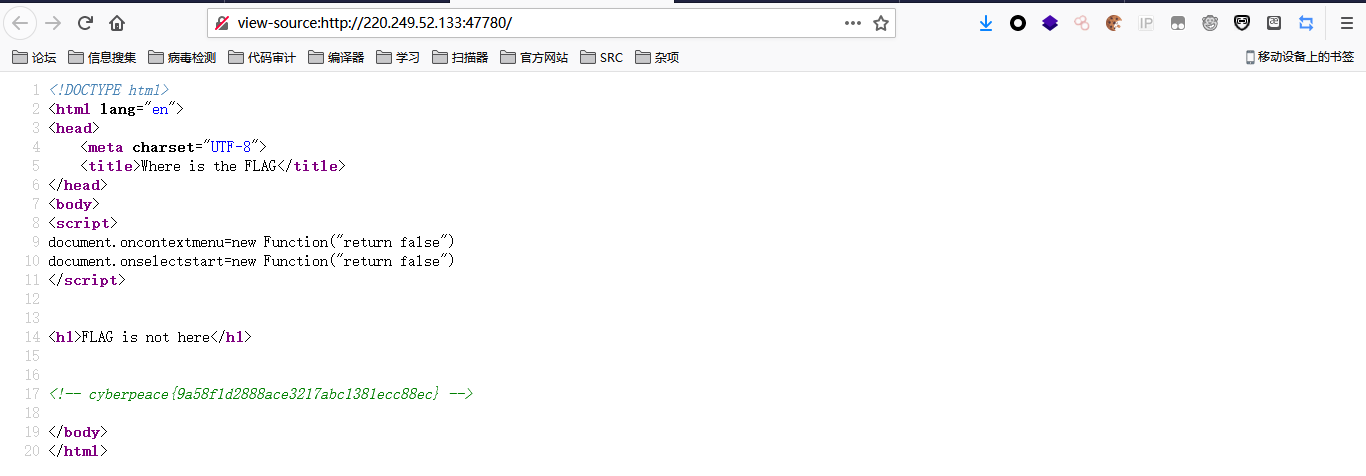

第一题:view_source

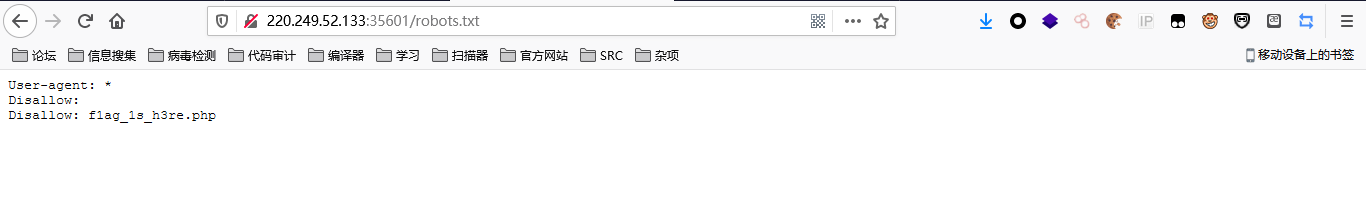

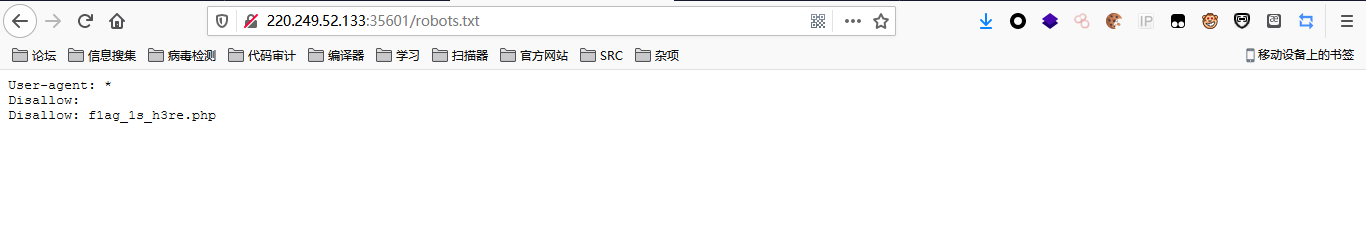

查看robots.txt文件,发现flag文件路径

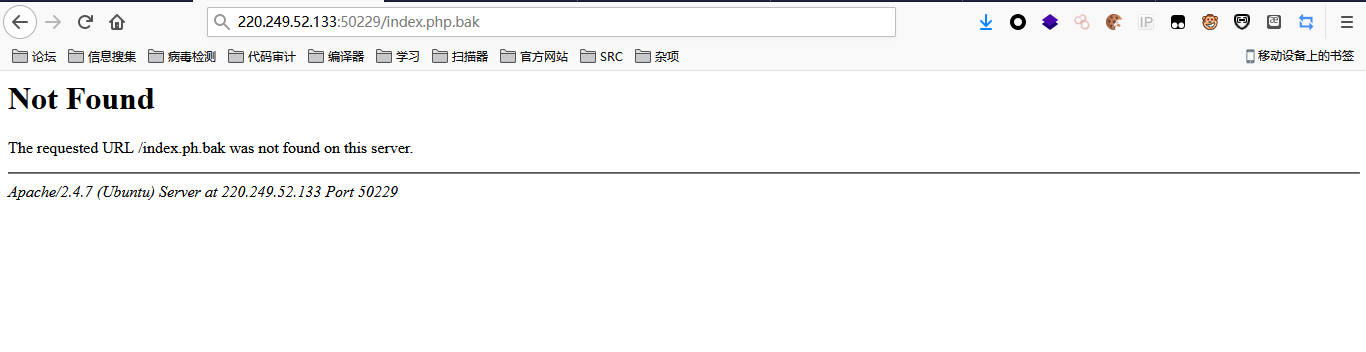

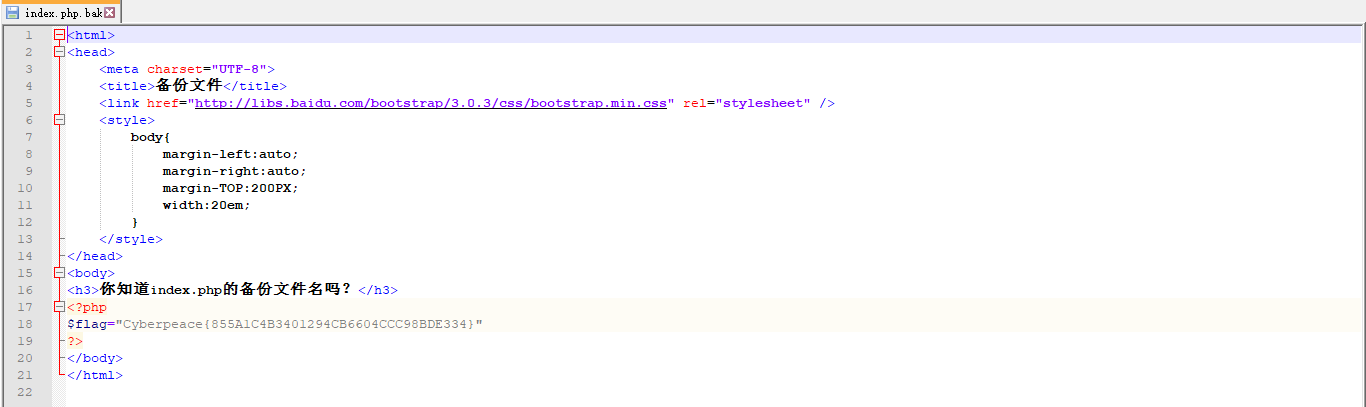

常见的备份文件后缀名有:“.git” 、“.svn”、“ .swp”“.~”、“.bak”、“.bash_history”、“.bkf”

访问index.php.bak并进行下载,用txt打开得到flag

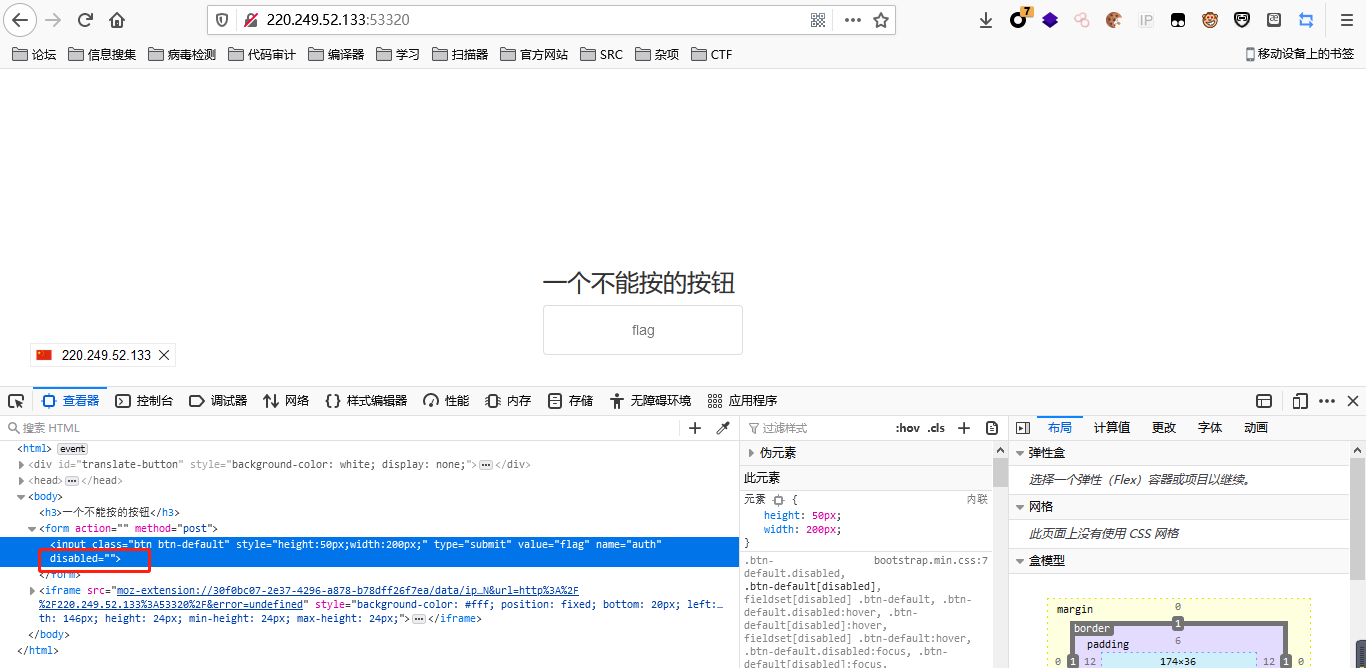

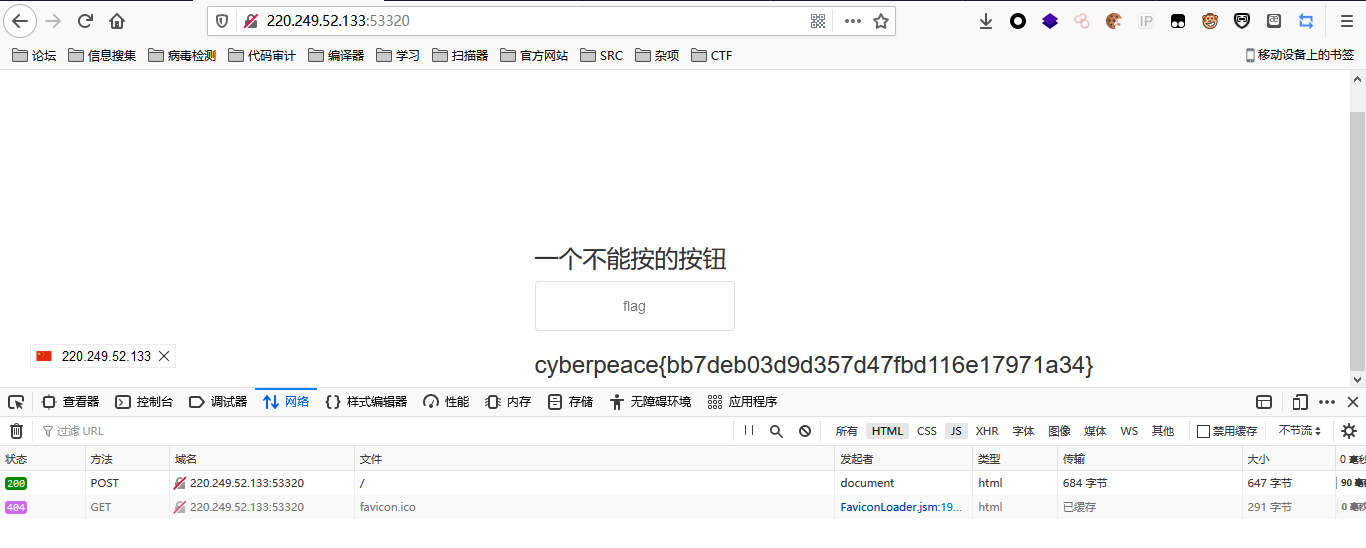

第五题:disabled_button

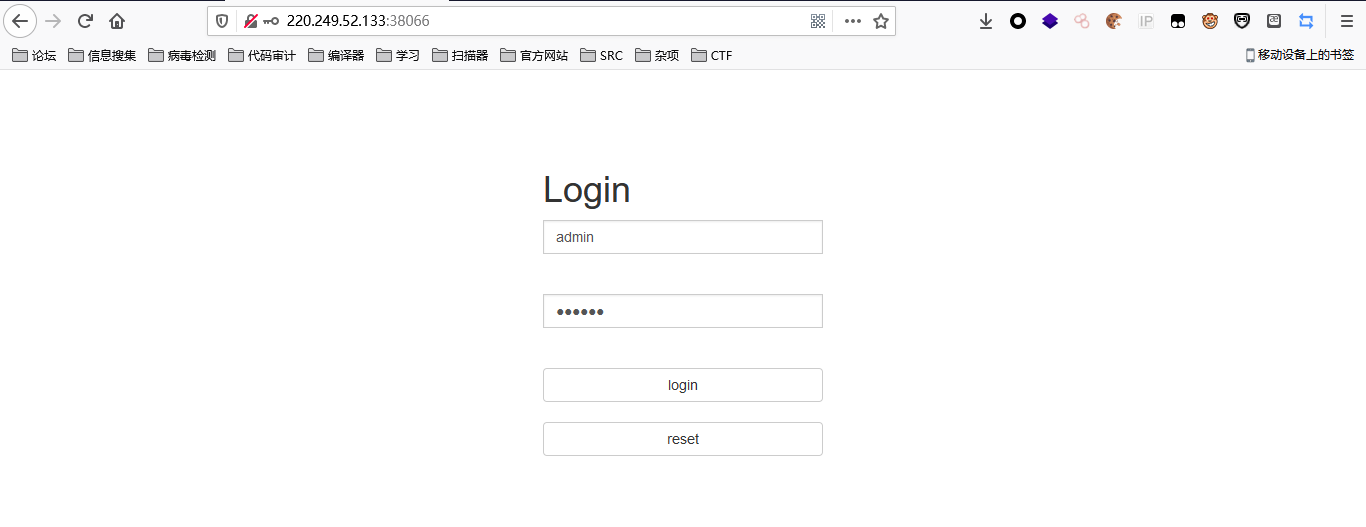

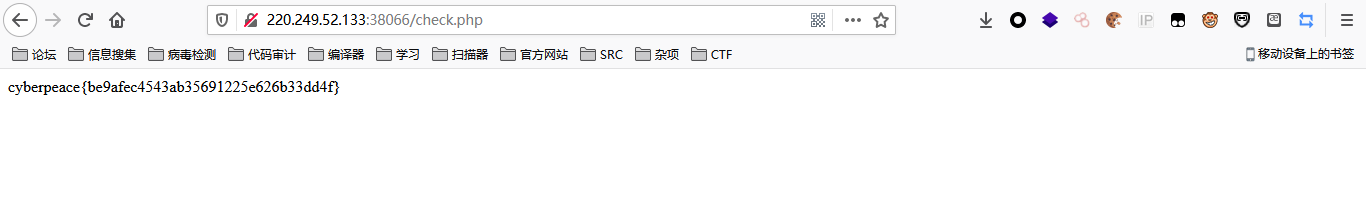

第六题:weak_auth

直接输入admin/123456进入,即可看到flag

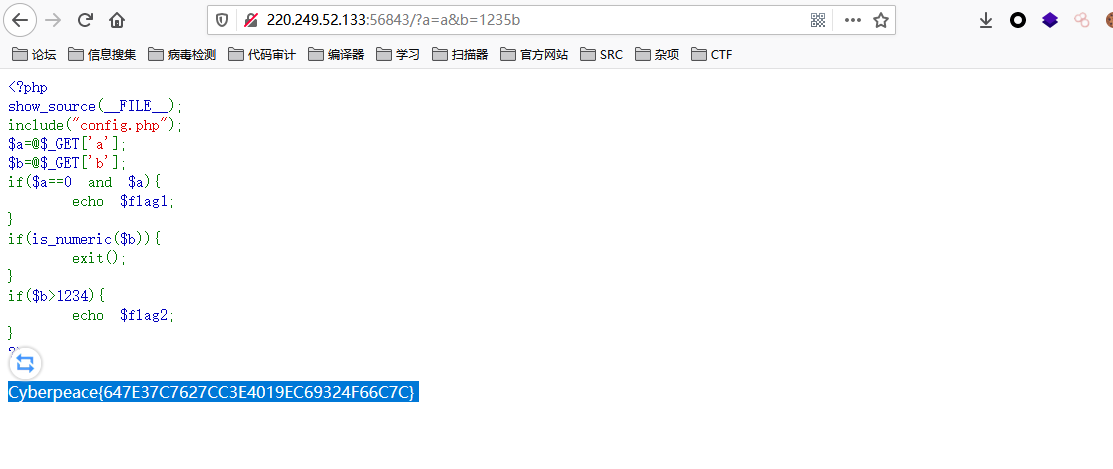

第七题:simple_php

$b为数字则退出,并且$b大于1234

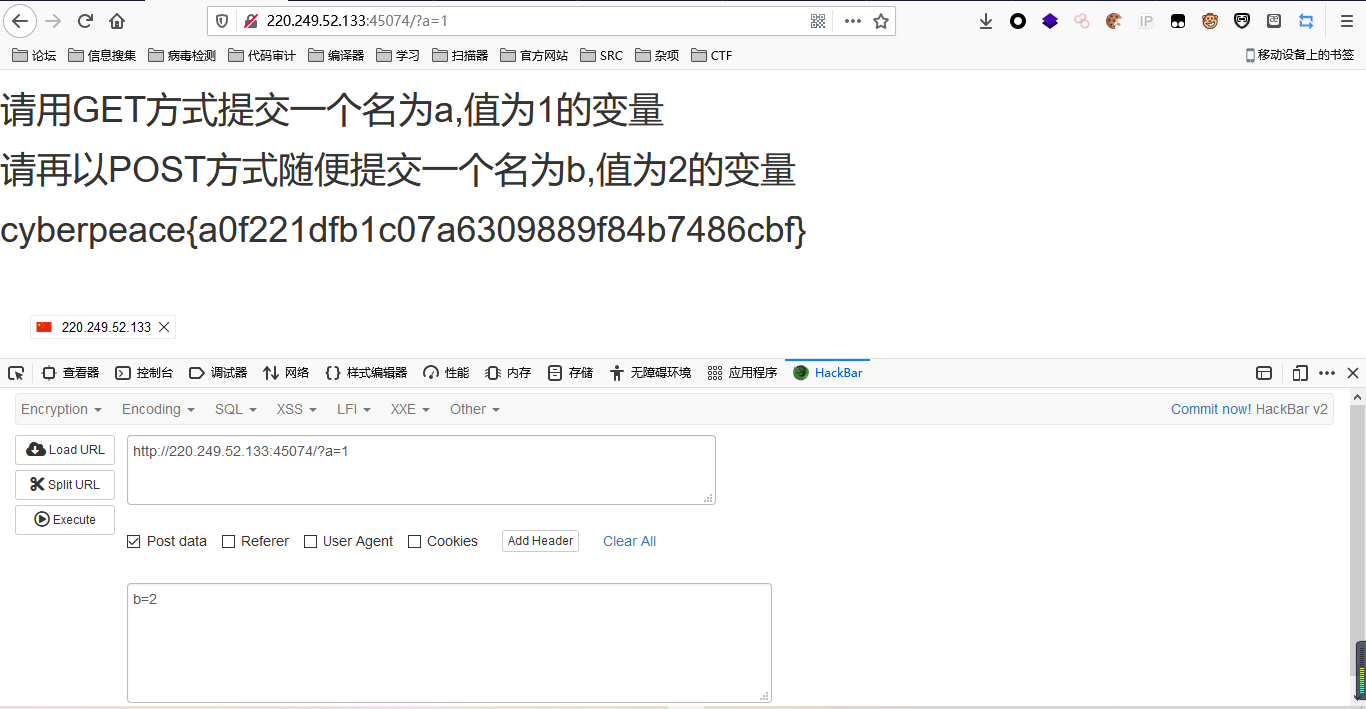

第八题:get_post

使用hackbar插件,按照提示发送get和post方法

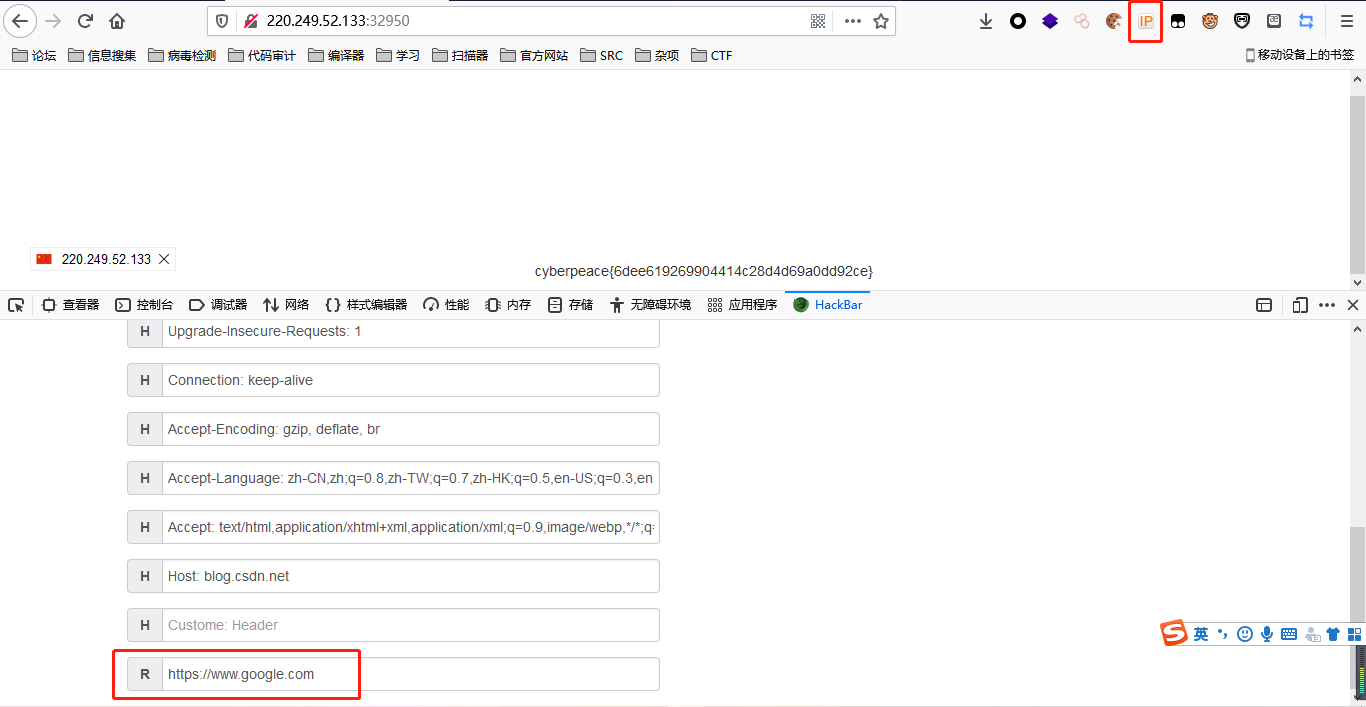

第九题:xff_referer

使用火狐插件更改ip,和referer访问即可得到flag

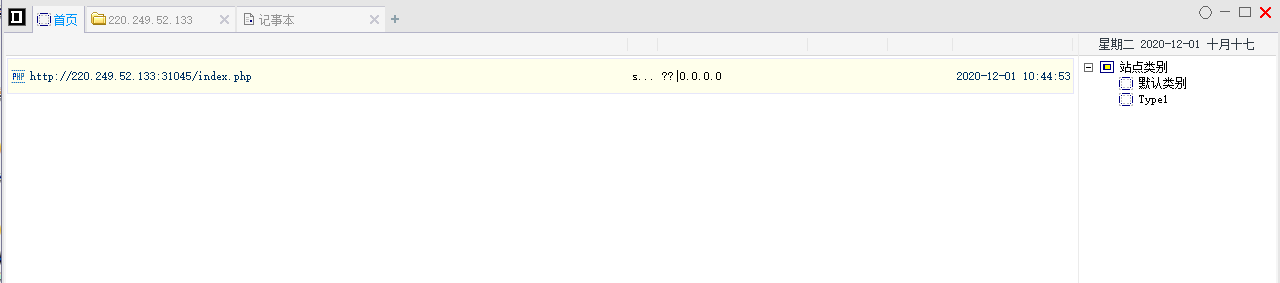

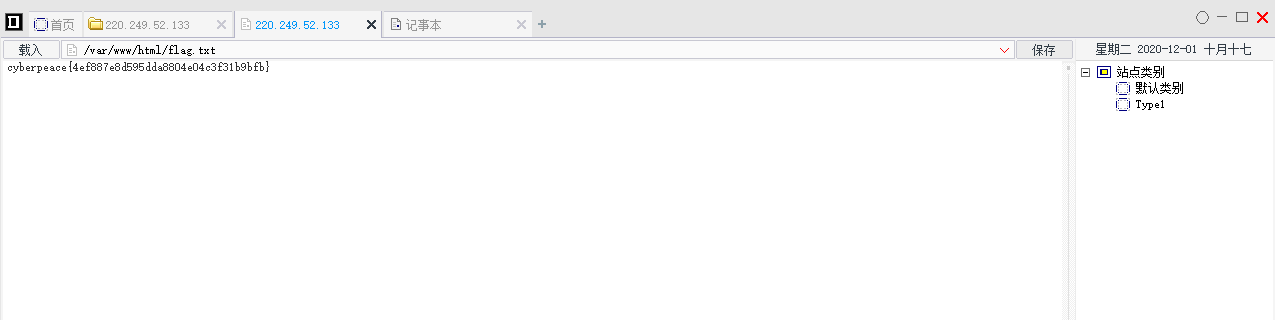

使用菜刀工具进行连接,密码shell,发现flag文件。

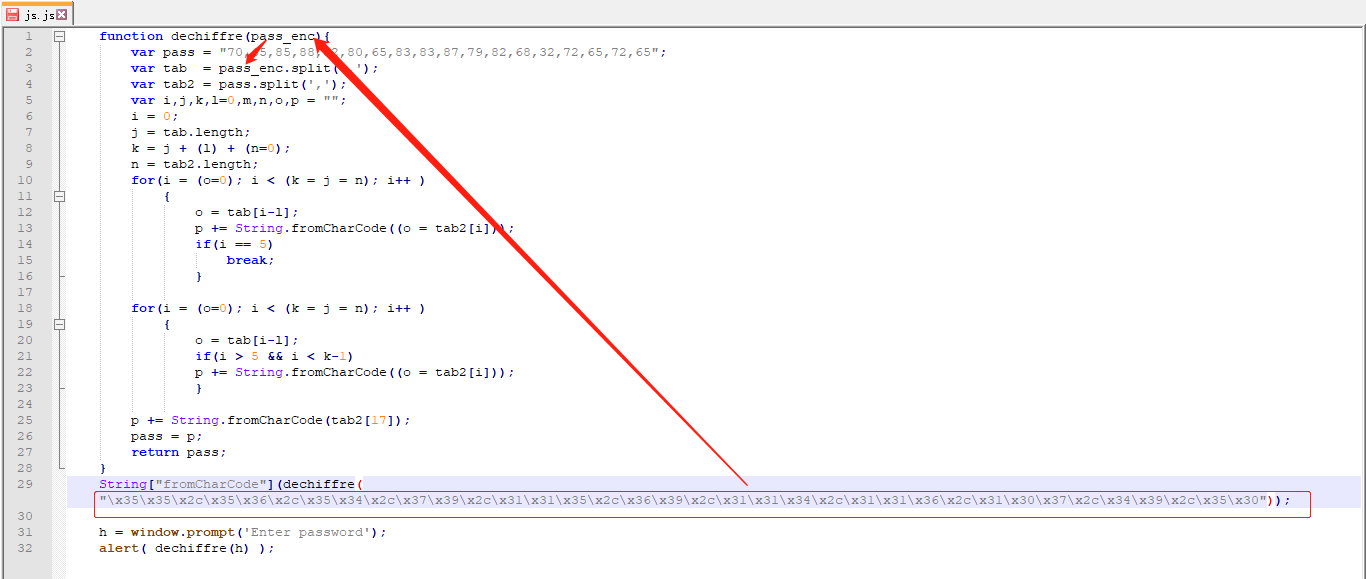

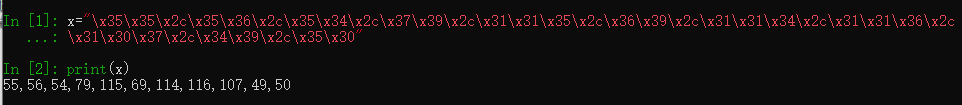

\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30应该是把解出来的参数传递到pass_enc,然后使用split分割为字符串数组,传入tab,然后在用String.fromCharCode对数组进行遍历解码,应该就可以得到flag

已开始想的是直接把pass的值该为

var pass = "55,56,54,79,115,69,114,116,107,49,50";结果出来的flag的值不对,少了一位,如果把pass_enc=“55,56,54,79,115,69,114,116,107,49,50”,则又会多出来几位

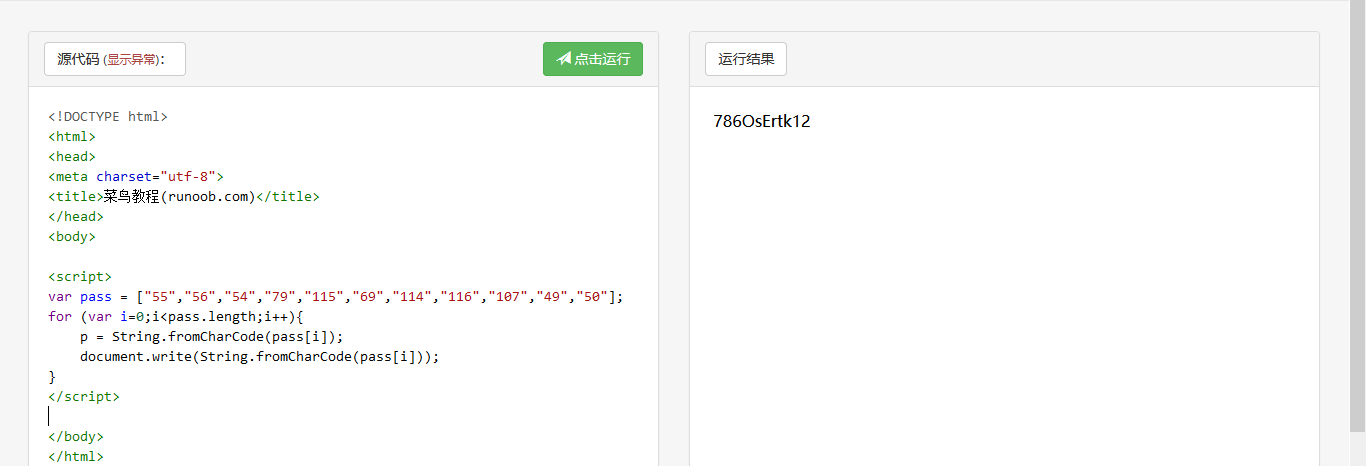

总之就是给的代码有坑,需要我们自己写得出正确的flag,这里直接用菜鸟的在线编辑器简单的写了一下

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>菜鸟教程(runoob.com)</title>

</head>

<body>

<script>

var pass = ["55","56","54","79","115","69","114","116","107","49","50"];

for (var i=0;i<pass.length;i++){

p = String.fromCharCode(pass[i]);

document.write(String.fromCharCode(pass[i]));

}

</script>

</body>

</html>注:

String.fromCharCode可以将 Unicode 编码转为一个字符

split() 方法用于把一个字符串分割成字符串数组。

浙公网安备 33010602011771号

浙公网安备 33010602011771号