VCTF2024-Forensics

这个取证有点意思,也没有套太多。

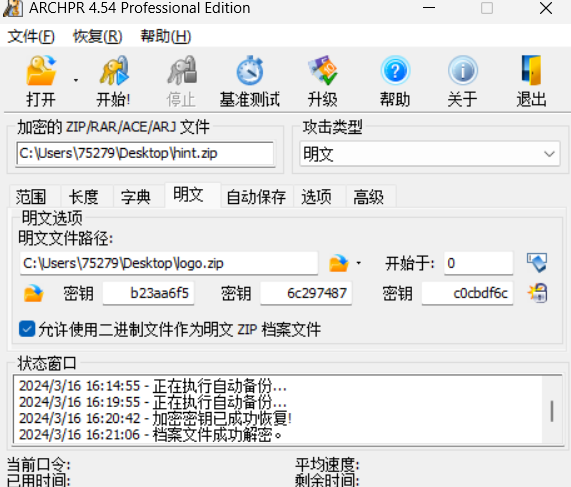

下载附件,直接FTK打开,我们发现两个分区,其中一个又hint.zip和一个图片,发现里面图片一致,一眼丁真明文攻击:

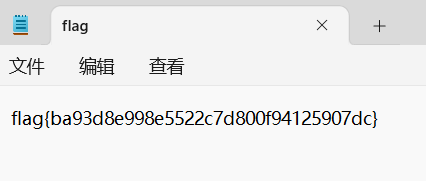

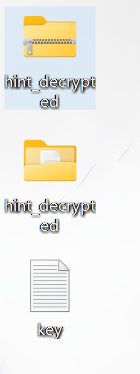

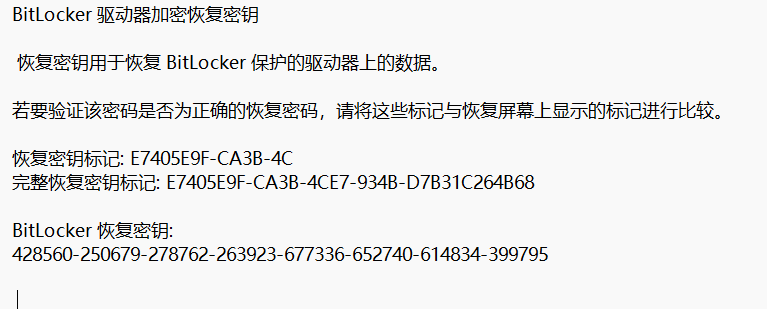

打开见key:

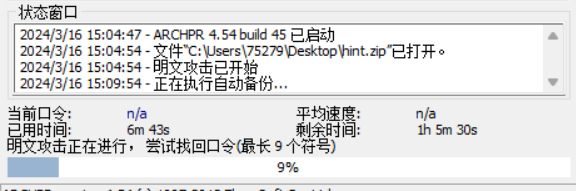

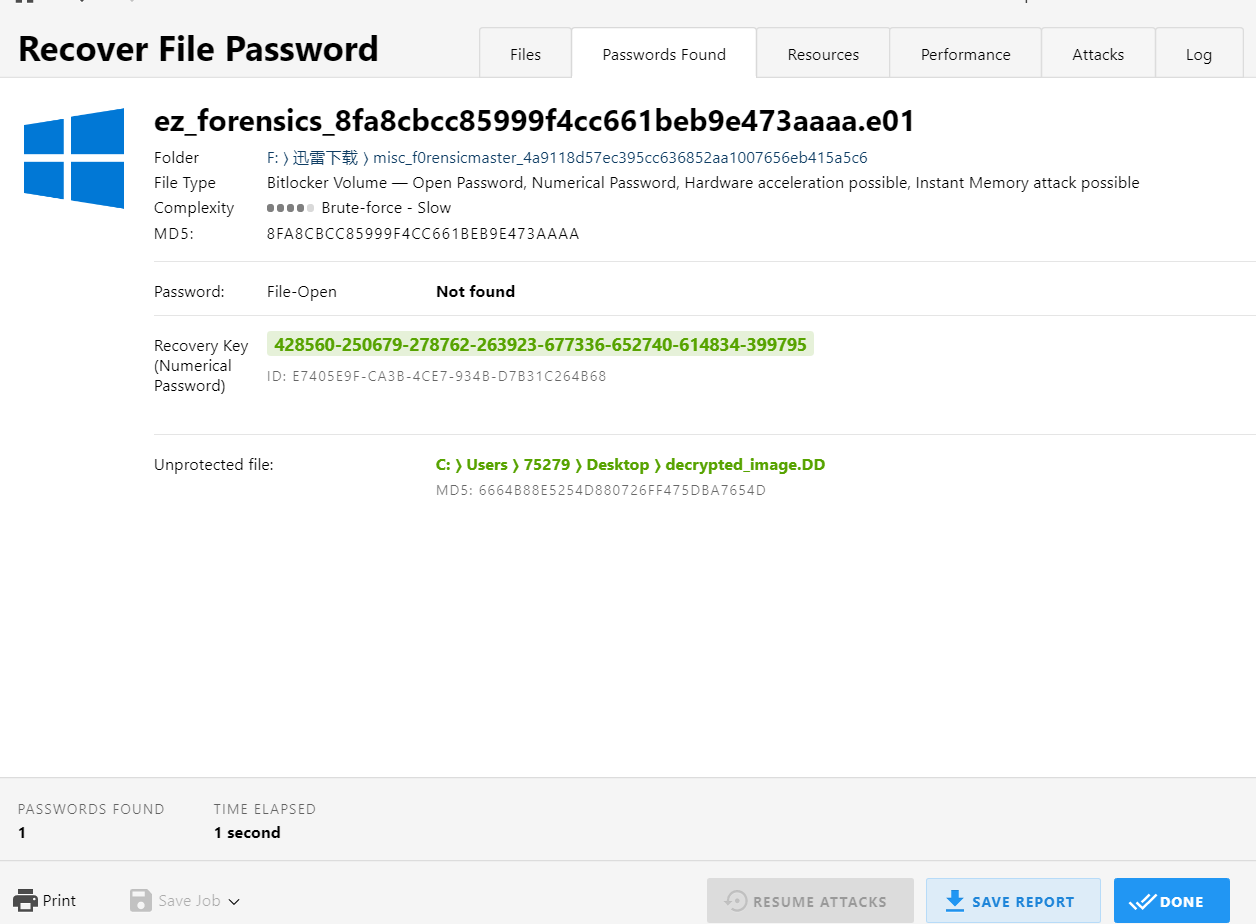

直接Password kit Forensics开梭:

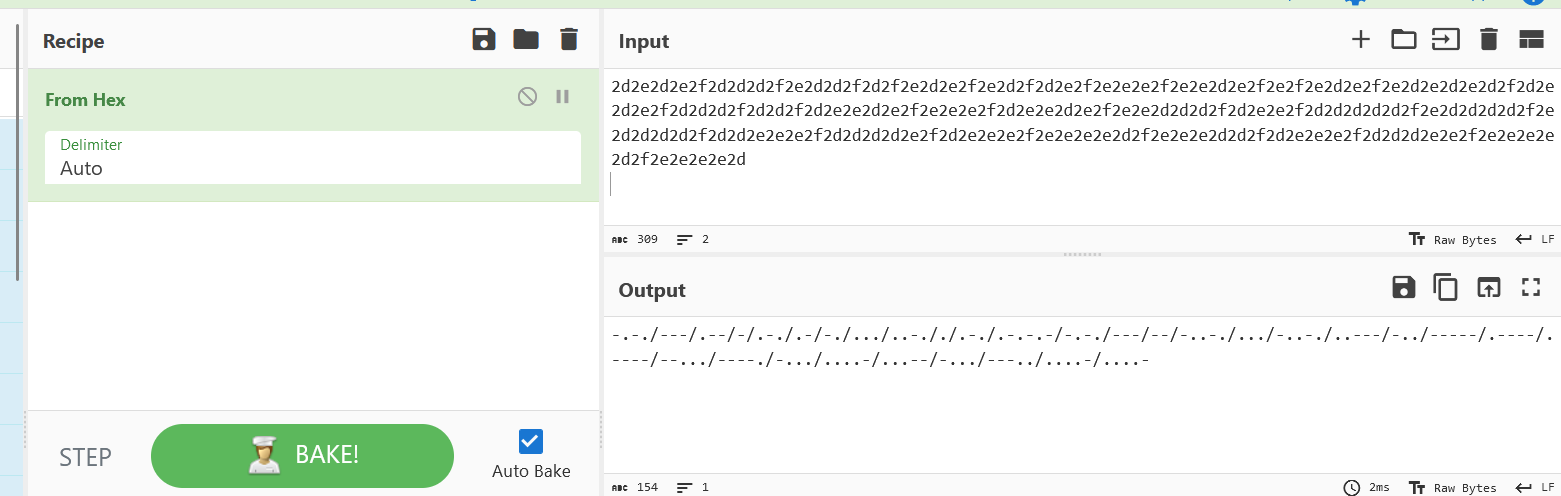

然后FTK继续开,找到flag.txt,里面是个字符串,一眼十六进制转出摩斯密码:

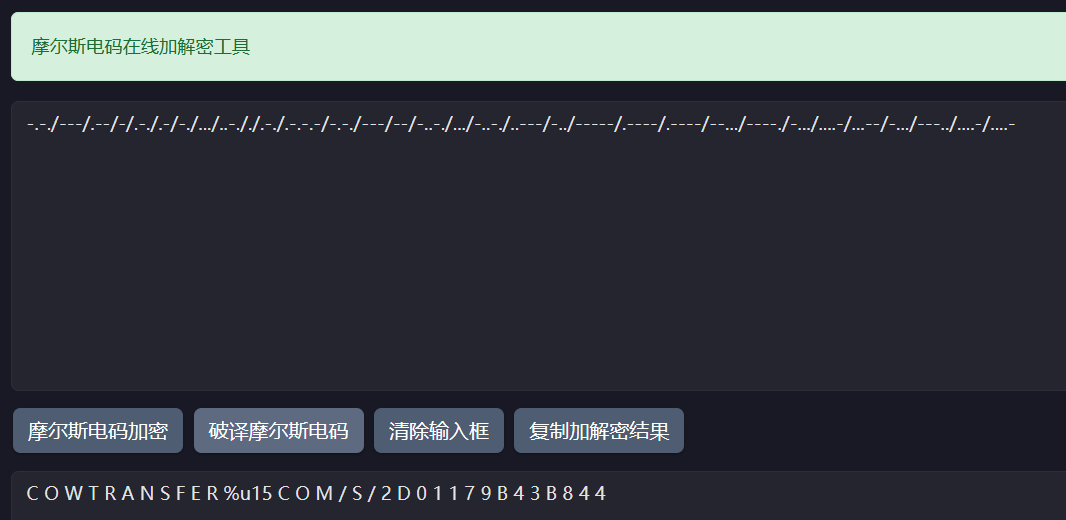

解密,是个奶牛快传:

又一个flag.txt,打开转了半天而且是乱码,猜需要挂载,veracrypt启动!!!

密码是hint给出的

挂载后得到docx文件:

binwalk梭:

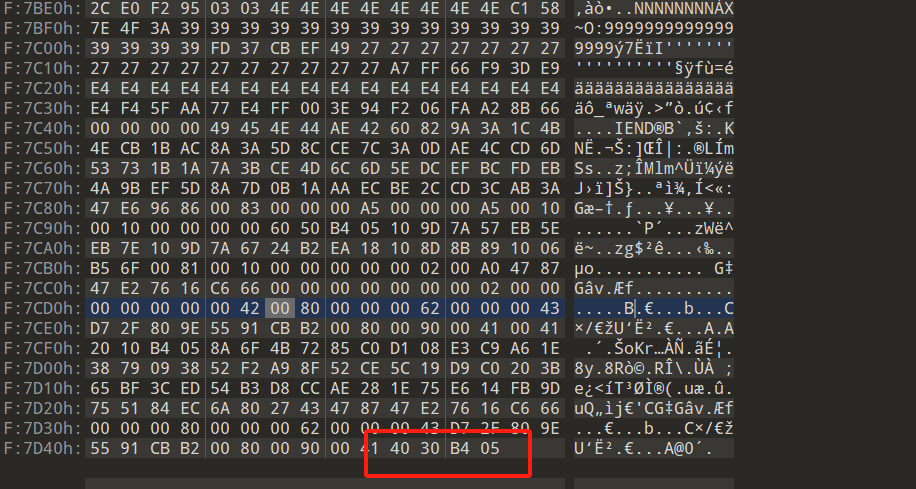

有个opposite的提示,010editor启动:

压缩包头504B3040倒置了,猜测倒置压缩包导出:

with open("C:\\Users\\75279\\Desktop\\1.txt", 'r') as file: content = file.read() reversed_content = content[::-1] with open("C:\\Users\\75279\\Desktop\\2.txt", 'w') as file: file.write(reversed_content)

# 从formatted.txt文件读取十六进制字符串 with open("C:\\Users\\75279\\Desktop\\2.txt", 'r') as file: hex_string = file.read() # 将十六进制字符串转换为二进制数据 binary_data = bytes.fromhex(hex_string) # 将二进制数据保存为.zip文件 with open("C:\\Users\\75279\\Desktop\\reconstructed_file.zip", 'wb') as f: f.write(binary_data)

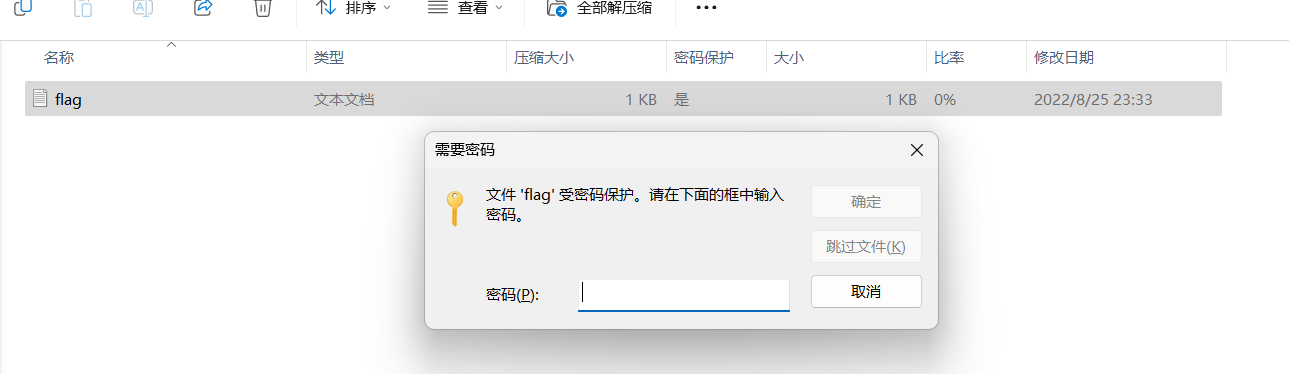

bandzip打开发现hint:

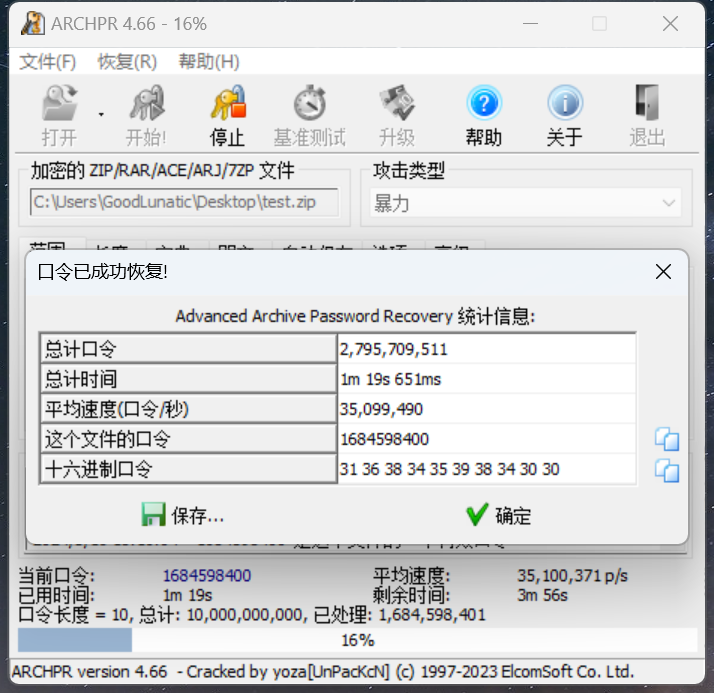

懒得去OSINT,直接爆:

打开即得: