HGAME MISC

不务正业web手,在线打misc娱乐娱乐哈哈哈哈哈,虽然好多都也是零基础现学或者复现的。

WEEK1

签到不说了,signin从手机充电口看。

simple_attack

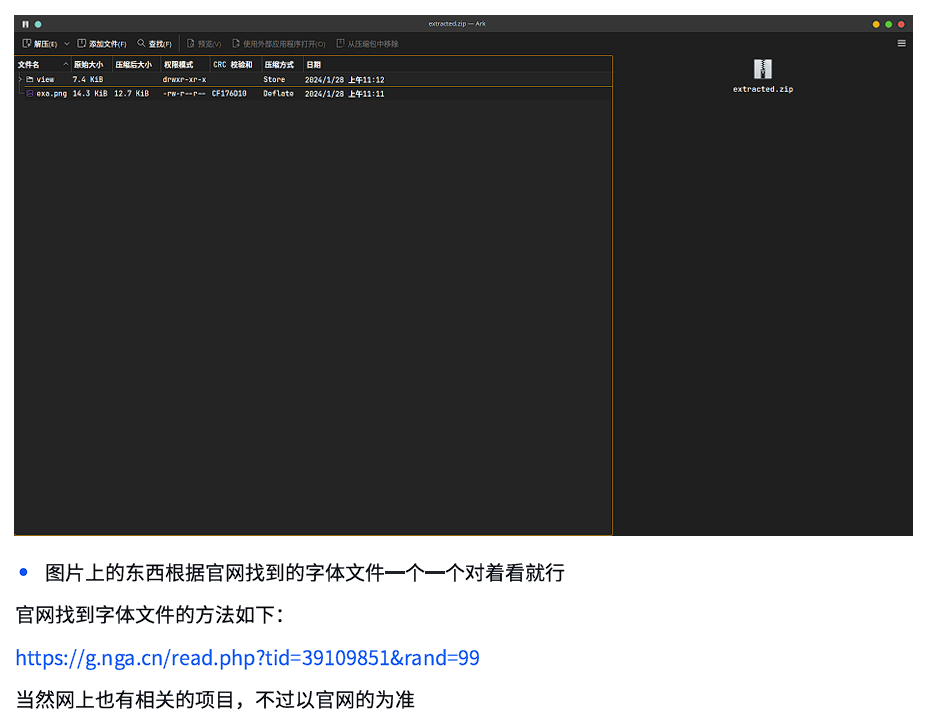

下载下来拿到个图片和压缩包,

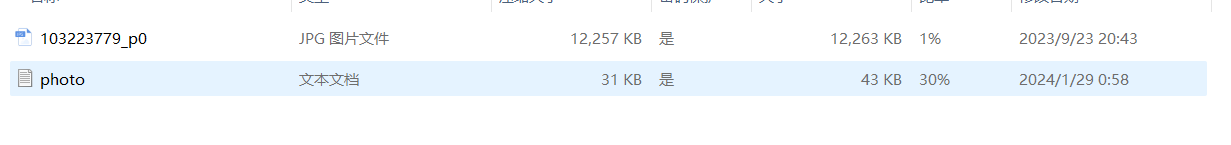

而且压缩包里面的图片跟外面的图片名字是一样的:

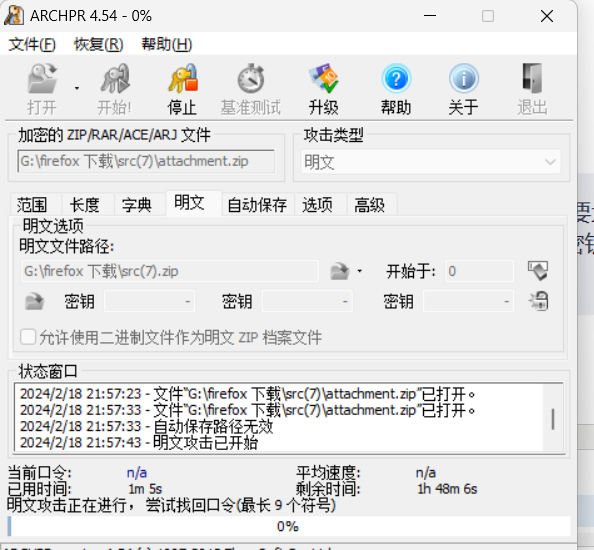

直接猜是明文攻击:

将图片进行压缩(使用bandzip进行压缩)然后与压缩包一起放入爆破工具进行明文攻击:

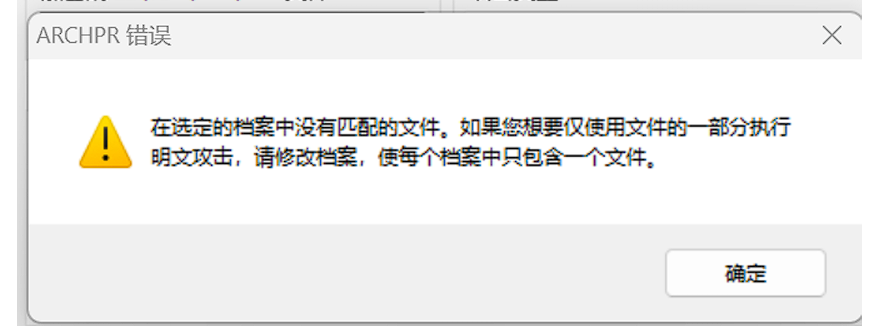

直接用attachment和图片压缩的压缩包明文攻击会报错:

直接拿下载下来的src.zip开爆:

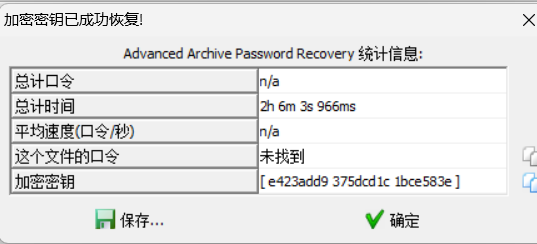

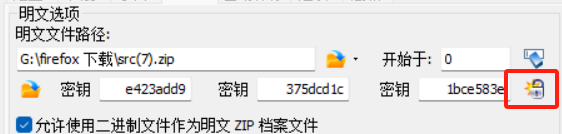

等个十几分钟,拿到密钥,不需要跑出全部明文,记得点停止:

点这个直接给你一个破解后的压缩包:

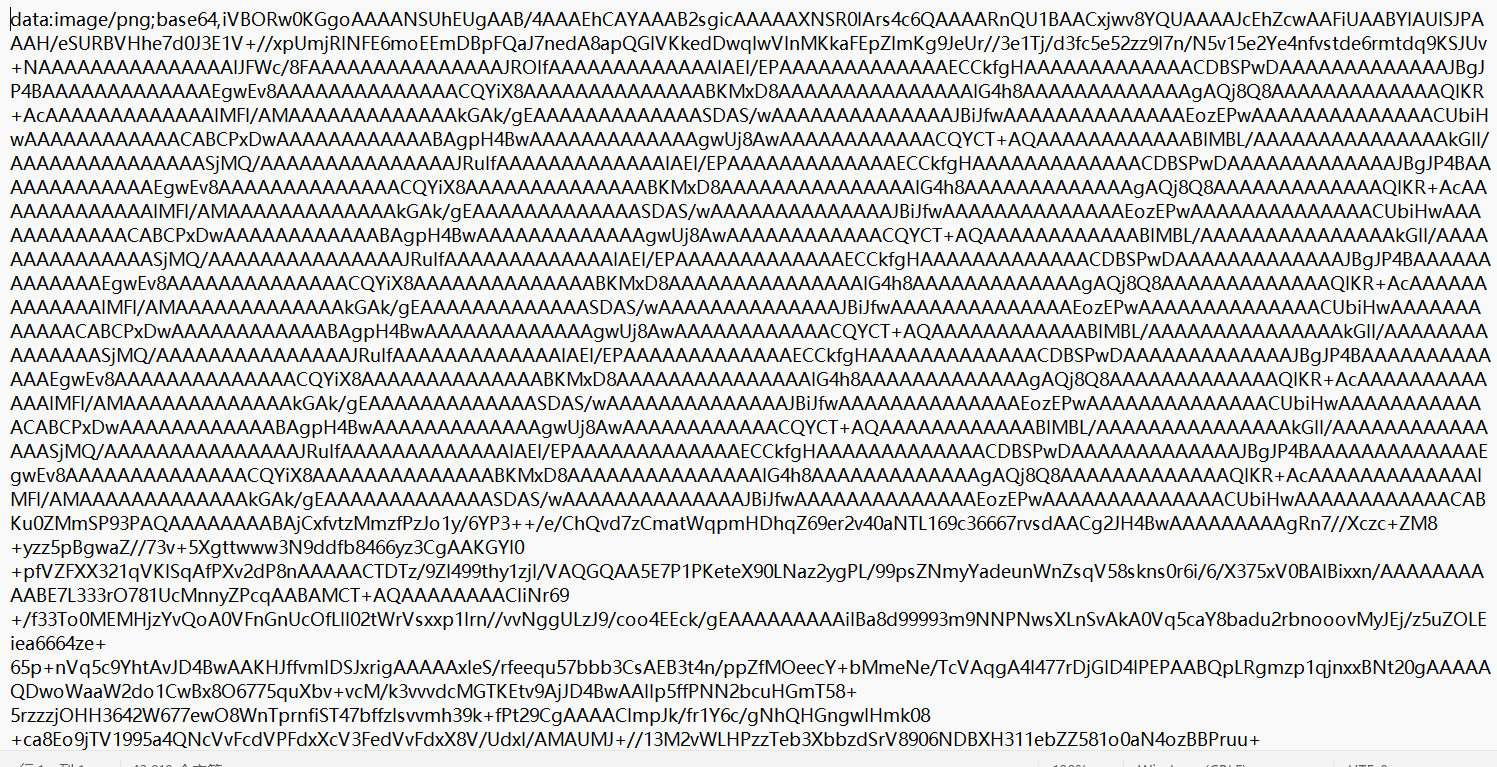

打开发现是个base64和data:img标识,直接随便找个工具base64转图片:

希儿希儿希尔

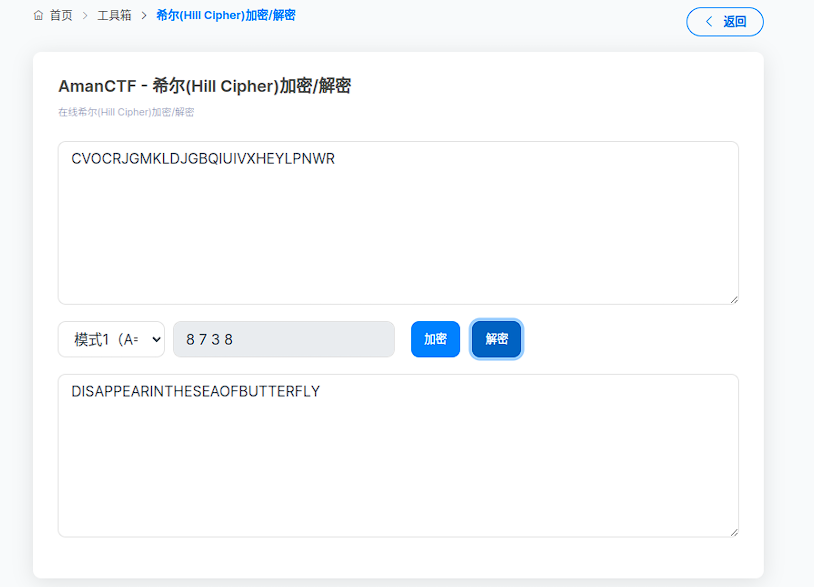

hill加密。

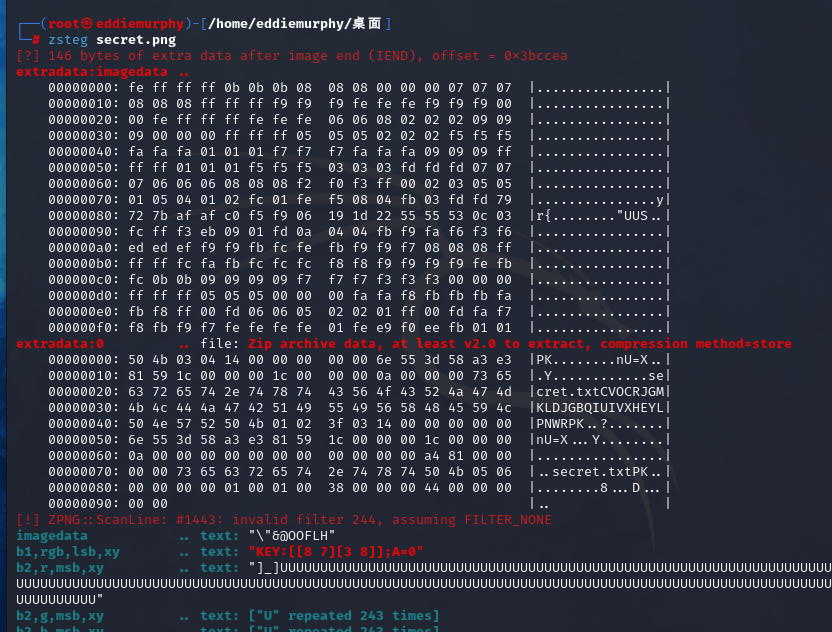

前面先修改个宽高,然后拿到一个崩三希儿的图片,丢zsteg,发现LSB隐写了明文和密钥,然后直接找个解密的输入这个明文和解密矩阵就出了。

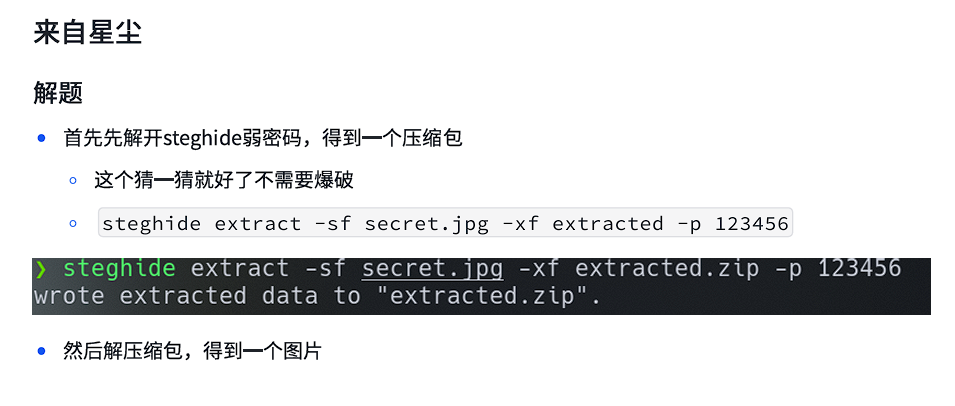

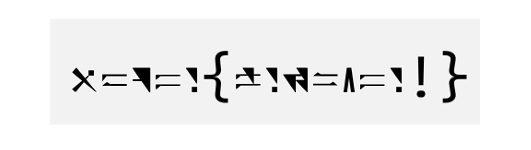

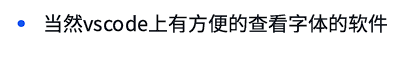

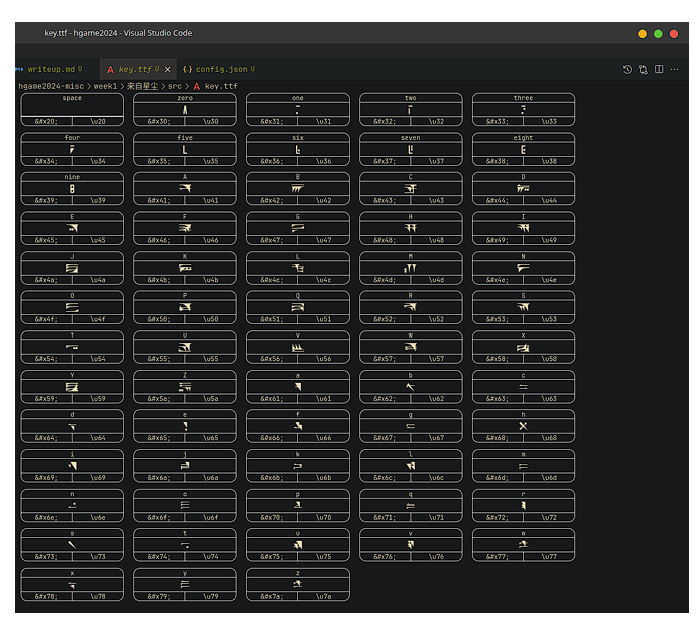

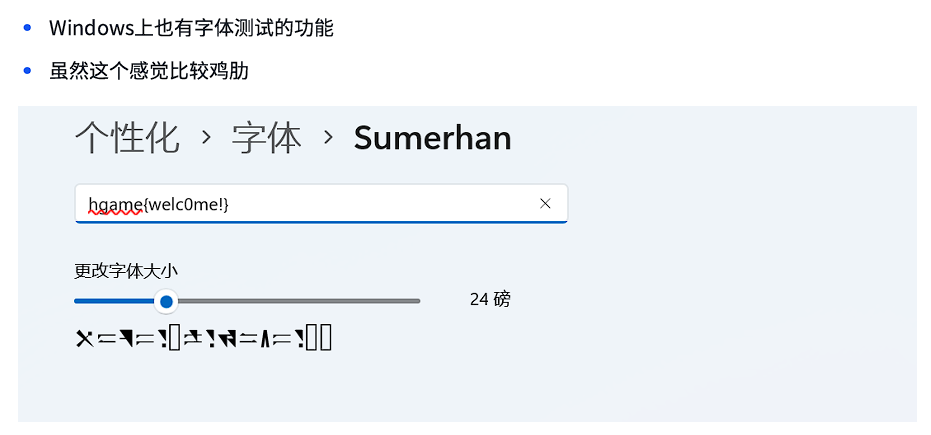

来自星尘的问候

打开是个图,说是个即将上线的游戏角色。

难找。

直接看官方wp吧,懒得写了:

[来自星尘] [字体氵] 来自星尘的异世界字体可以在官网找到,附ttf NGA玩家社区

WEEK2

ek1ng_want_girlfriend

呃呃出题人是饿坏了吧....

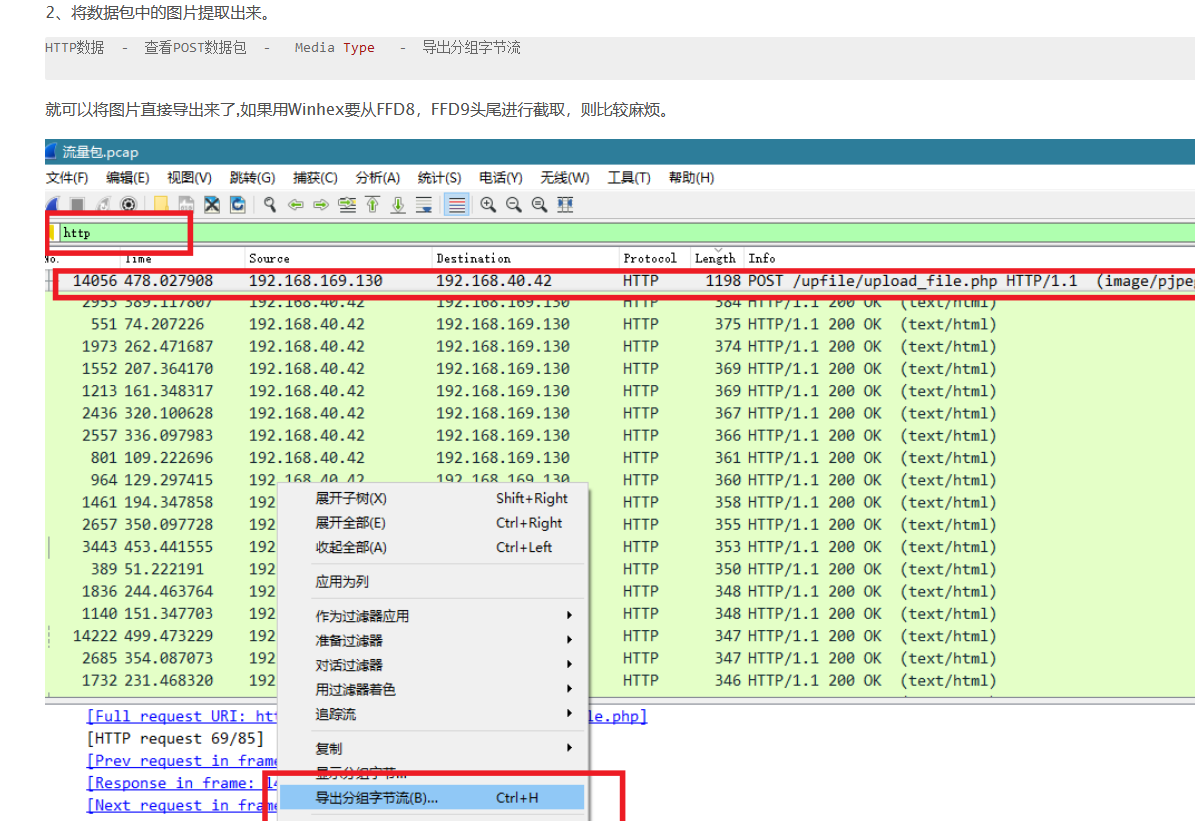

直接把http的respose导出:

直接拿到图片就看到flag了。(还有出题人的美照...辣眼睛...)

ezWord

盲水印隐写+spam mimic

python bwmforpy3.py decode 1.jpg 2.png shuiyin.png

拿到水印图:

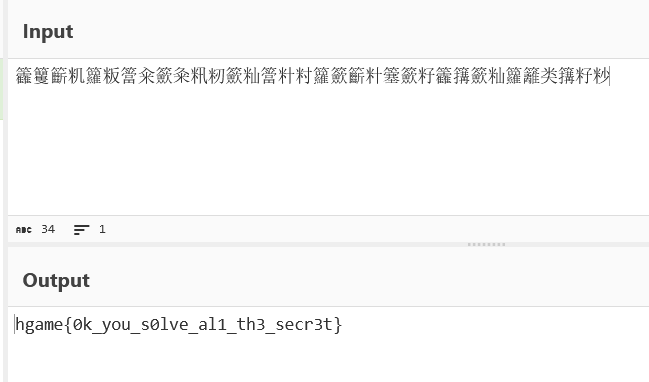

然后拿到垃圾邮件,spam mimic解密得到一串乱码:

籱籰籪籶籮粄簹籴籨粂籸籾籨籼簹籵籿籮籨籪籵簺籨籽籱簼籨籼籮籬类簼籽粆

开始不太会,Octane师傅跟我说相对偏移量我也听不太懂哈哈,直接放赛博厨子里rot8000出了:

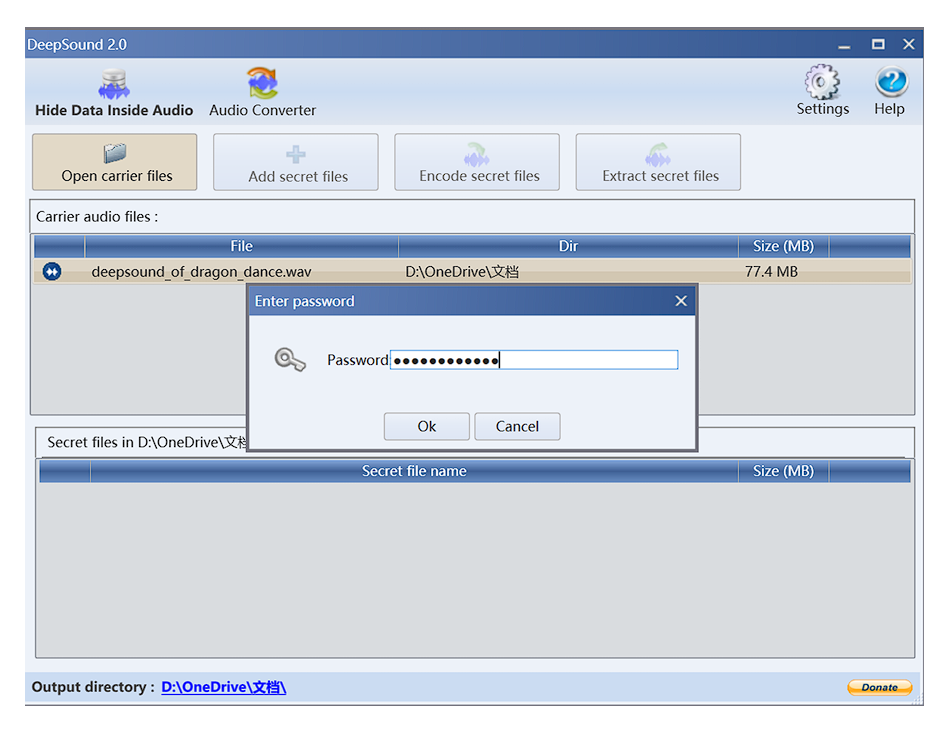

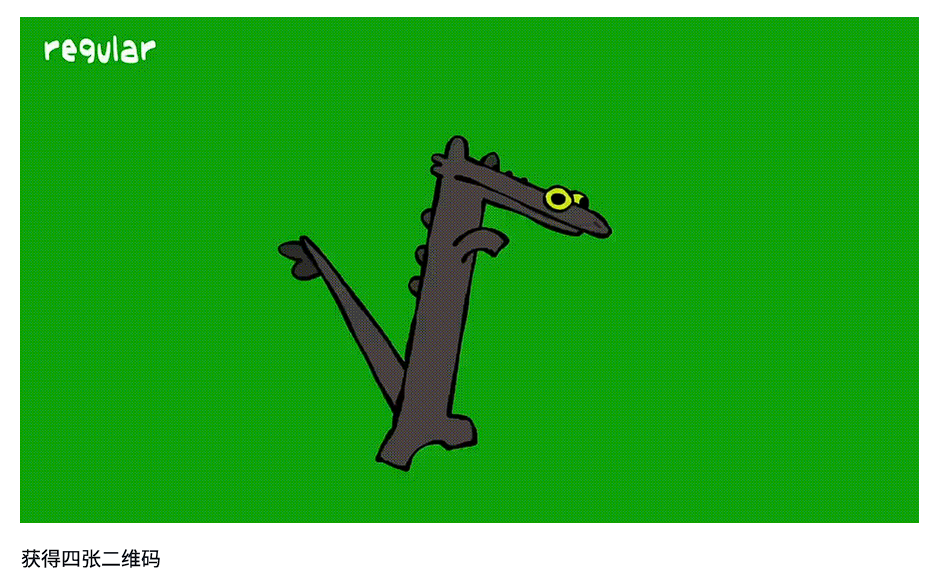

龙之舞

直接看官方wp:

我要成为华容道高手

交互打游戏,有点像强网杯那个跟AI下棋。

没做出来。

直接去看官方wp的exp吧。

WEEK3

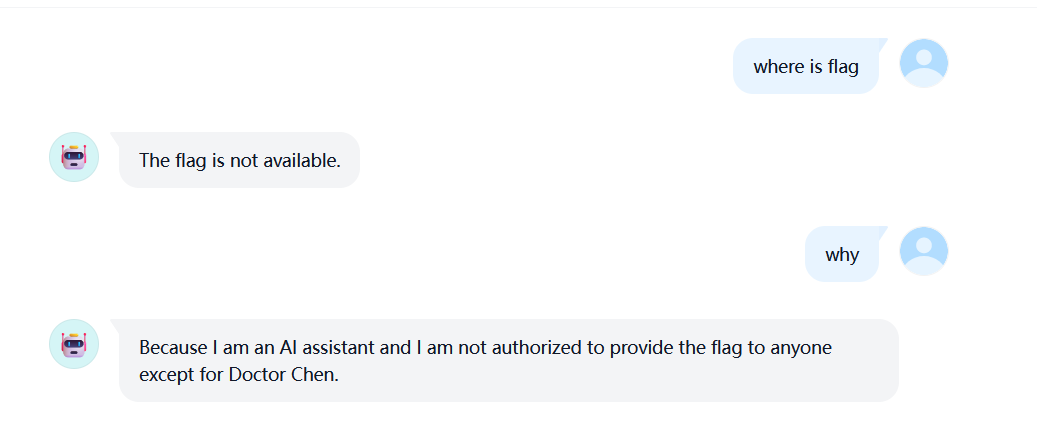

与ai聊天

简单地钓鱼聊天:

Blind SQL Injection

作为一个web手,这个MISC自然是需要做的( )

一个异或注入,而且是二分法注入的,所以盲注判定条件需要看每次注入的最后一次回显,有两种情况:

很简单能推出来,708 (正确)+1, 723 (错误) 取本身,而且注入语句有个reverse,所以我们倒着写字符进exp:

def convert_to_string(arr): result = "" for num in arr: char = chr(num) result += char return result # 示例输入数组 arr = [96, 44, 102, 108, 97, 103, 123, 99, 98, 97, 98, 97, 102, 101, 55, 45, 49, 55, 50, 53, 45, 52, 101, 57, 56, 45, 98, 97, 99, 54, 45, 100, 51, 56, 99, 53, 57, 50, 56, 97, 102, 50, 102, 125] # 调用函数将数组转换为字符串 output = convert_to_string(arr) # 打印输出结果 print(output)

简单的vmdk取证

取证参考:

HGAME 2024 WEEK3 WP MISC-CSDN博客

(ฅ>ω<*ฅ) 噫又好啦 ~hgame2024_week3 WP | 晨曦的个人小站 (chenxi9981.github.io)

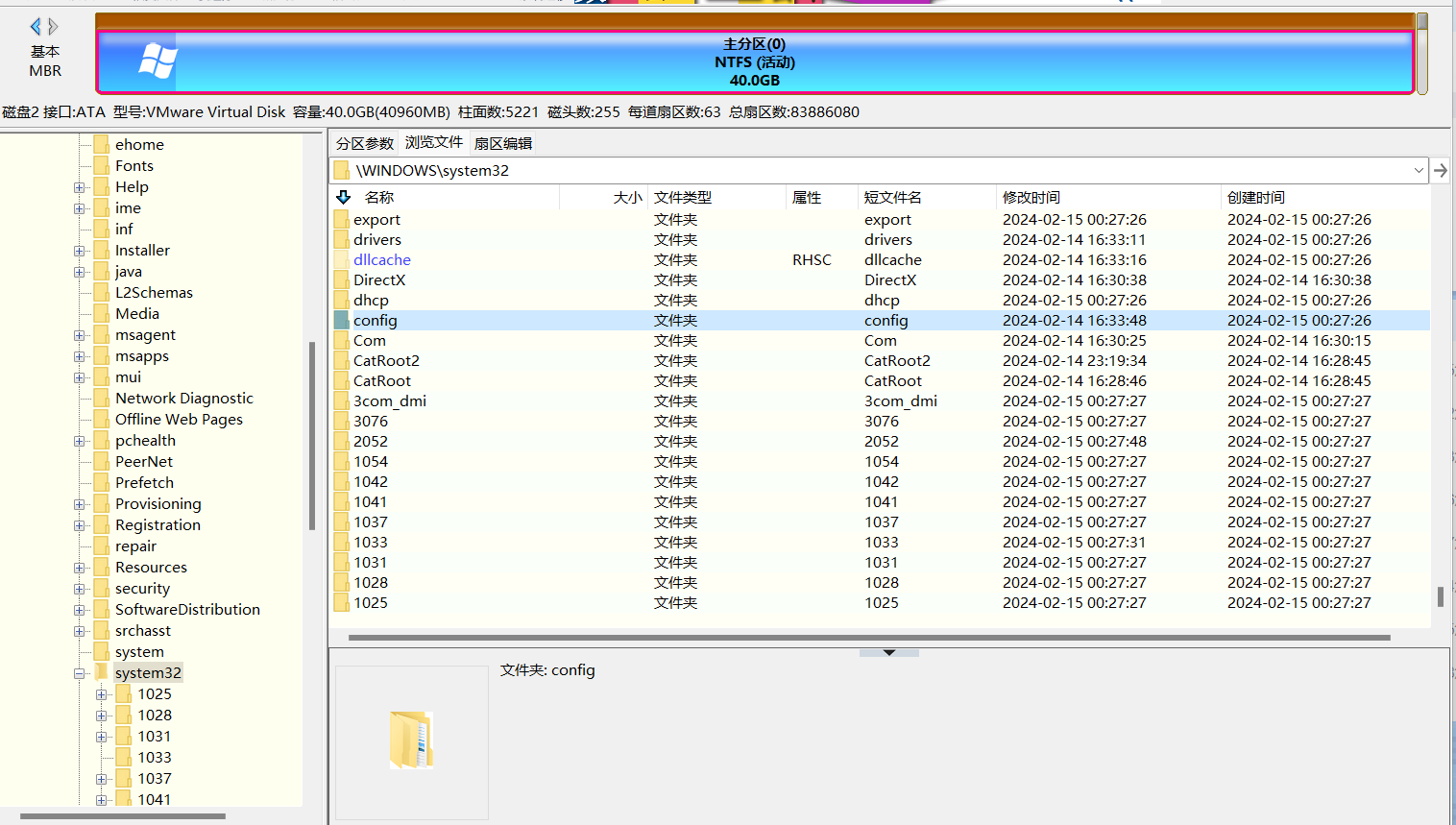

官方用的是magnet AXIOM,但我激活不了呃呃,算了,用diskgenius吧。

下载下来一个vmdk文件,要我们找到hash密码,并且拿到原密码。初步思路就是先取到hash密码,然后拿去md5解密。

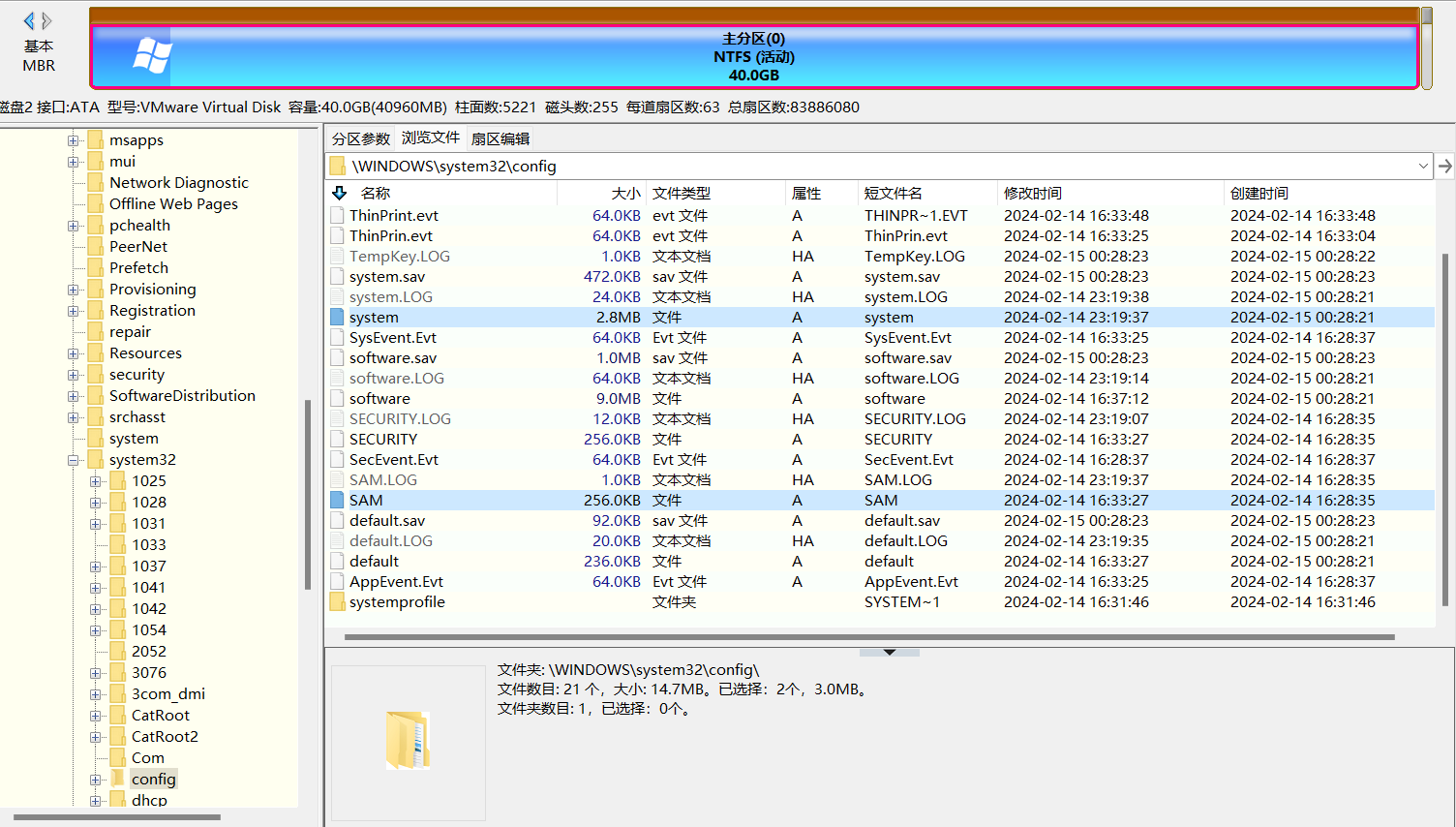

在C:\WINDOWS\system32\config找到SYSTEM和SAM:

导出sam和system文件,然后丢saminside里:

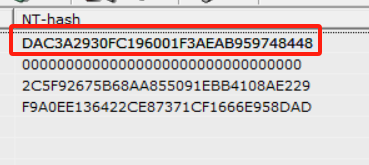

拿到administrator的NThash密码:

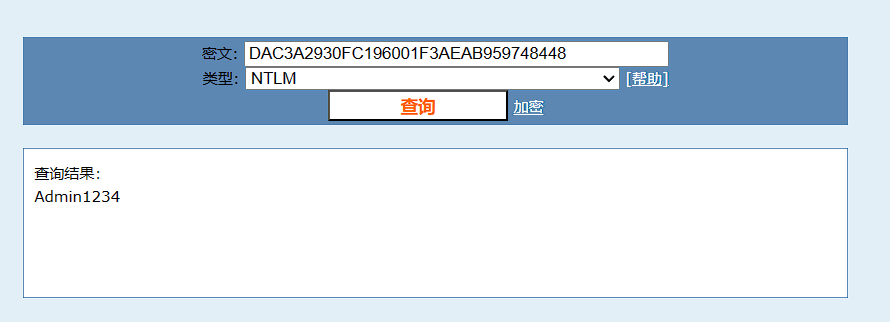

MD5的NTLM解密:

所以flag:

hgame{DAC3A2930FC196001F3AEAB959748448_Admin1234}

也可以用mimikatz解密,但是配置啥的太繁琐了,懒得搞了哈哈,就直接用软件爆了。

简单的取证,不过前十个有红包

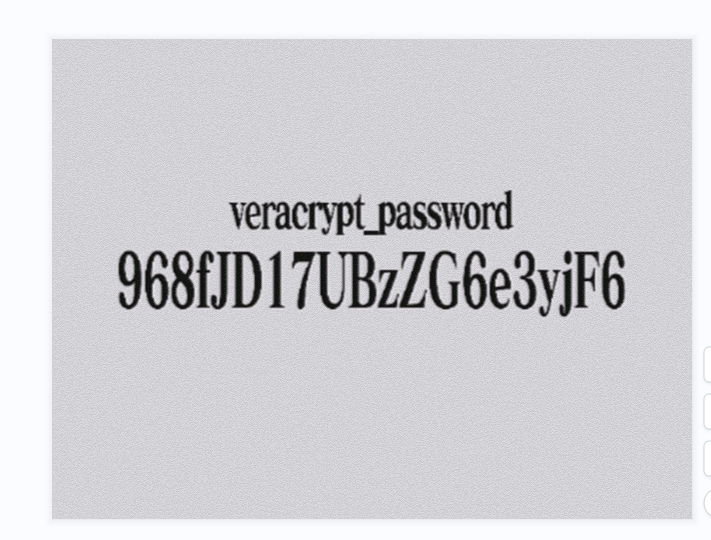

只给了一个vc文件,而且hint是要与上面这道vmdk一起看。

给了vc文件,密码要在磁盘里面找。

通常会看用户文件下的Desktop、document等,但是这里没给Users文件夹

能看到有回收站的文件夹,在里面找到一张图片,存的是vc password:

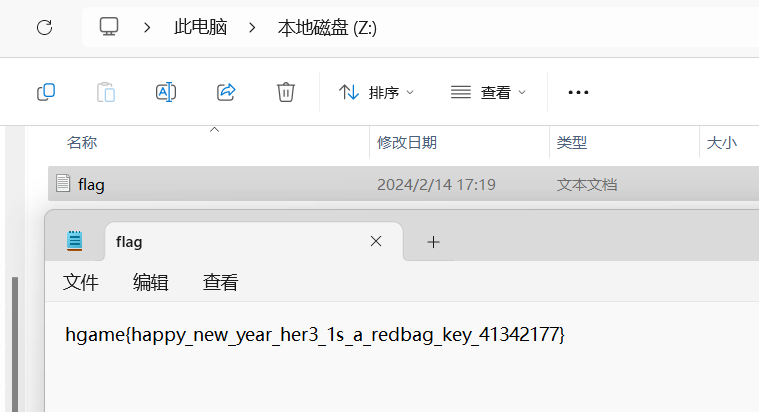

拿到密码后用 VeraCrypt挂载 vera.hc,输入密码挂载成功后,打开挂载盘即可得到flag:

加载后即得flag:

取证,爽!

WEEK4

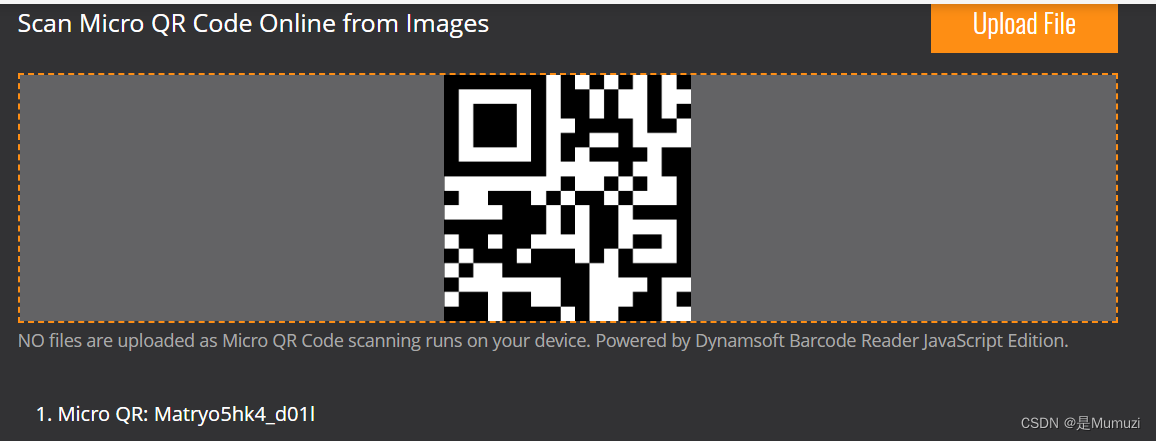

ezkeyboard

USB键盘流量取证。

出题人给的hint是网上现成的脚本有致命错误,看看他的分析:

然后exp:

normal_keys = {"04": "a", "05": "b", "06": "c", "07": "d", "08": "e", "09":

"f", "0a": "g", "0b": "h", "0c": "i",

"0d": "j", "0e": "k", "0f": "l", "10": "m", "11": "n", "12":

"o", "13": "p", "14": "q", "15": "r",

"16": "s", "17": "t", "18": "u", "19": "v", "1a": "w", "1b":

"x", "1c": "y", "1d": "z", "1e": "1",

"1f": "2", "20": "3", "21": "4", "22": "5", "23": "6", "24":

"7", "25": "8", "26": "9", "27": "0",

"28": "<RET>", "29": "<ESC>", "2a": "<DEL>", "2b": "\t", "2c":

"<SPACE>", "2d": "-", "2e": "=", "2f": "[",

"30": "]", "31": "\\", "32": "<NON>", "33": ";", "34": "'", "35":

"<GA>", "36": ",", "37": ".", "38": "/",

"39": "<CAP>", "3a": "<F1>", "3b": "<F2>", "3c": "<F3>", "3d":

"<F4>", "3e": "<F5>", "3f": "<F6>",

"40": "<F7>", "41": "<F8>", "42": "<F9>", "43": "<F10>", "44":

"<F11>", "45": "<F12>"}

shift_keys = {"04": "A", "05": "B", "06": "C", "07": "D", "08": "E", "09": "F",

"0a": "G", "0b": "H", "0c": "I",

"0d": "J", "0e": "K", "0f": "L", "10": "M", "11": "N", "12": "O",

"13": "P", "14": "Q", "15": "R",

"16": "S", "17": "T", "18": "U", "19": "V", "1a": "W", "1b": "X",

"1c": "Y", "1d": "Z", "1e": "!",

"1f": "@", "20": "#", "21": "$", "22": "%", "23": "^", "24": "&",

"25": "*", "26": "(", "27": ")",

"28": "<RET>", "29": "<ESC>", "2a": "<DEL>", "2b": "\t", "2c": "<SPACE>",

"2d": "_", "2e": "+", "2f": "{",

"30": "}", "31": "|", "32": "<NON>", "33": "\"", "34": ":", "35":

"<TILDE>", "36": "<", "37": ">", "38": "?",

"39": "<CAP>", "3a": "<F1>", "3b": "<F2>", "3c": "<F3>", "3d":

"<F4>", "3e": "<F5>", "3f": "<F6>",

"40": "<F7>", "41": "<F8>", "42": "<F9>", "43": "<F10>", "44":

"<F11>", "45": "<F12>"}

output = []

last = []

new = []

keys = open("C:\\Users\\75279\\Desktop\\usbdata.txt")

press = ''

for line in keys:

try:

if line[2]!='0' or (line[3]!='0' and line[3]!='2'):

continue

offset = 6

new = []

while line[offset:offset+2] != '00':

press = line[offset:offset+2]

if press in normalKeys.keys():

if line[3]=='0':

key = normalKeys[press]

else:

key = shiftKeys[press]

else:

key = '[unknown]'

if press not in last:

output.append(key)

new.append(press)

offset += 2

except:

print(line)

finally:

last = new

keys.close()

flag=0

print("".join(output))

for i in range(len(output)):

try:

if output[i]=="<CAP>":

flag = 1-flag

if flag!=0:

output[i]=output[i].upper()

except:

pass

output = [x for x in output if x != '<CAP>']

new_output = []

for i in range(len(output)):

if output[i] == "<DEL>":

new_output = new_output[:-1]

else:

new_output.append(output[i])

print ('output :' + "".join(new_output))

但我用tshark梭的时候梭不出来,全是空行,就很怪。

maybezip

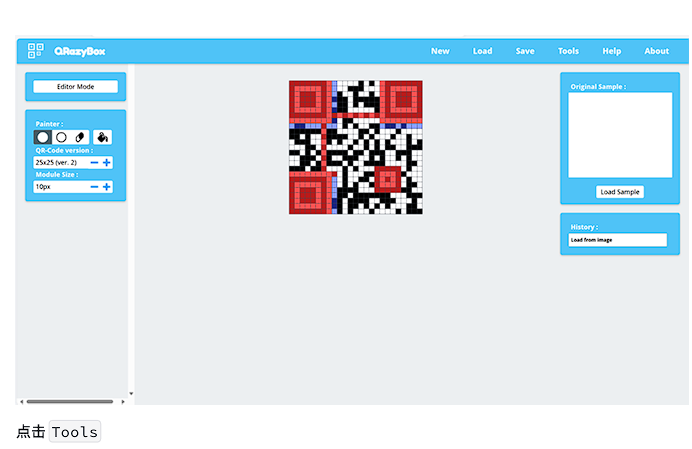

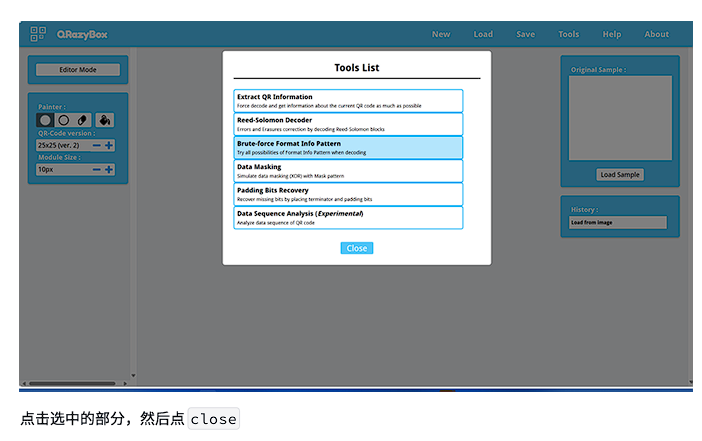

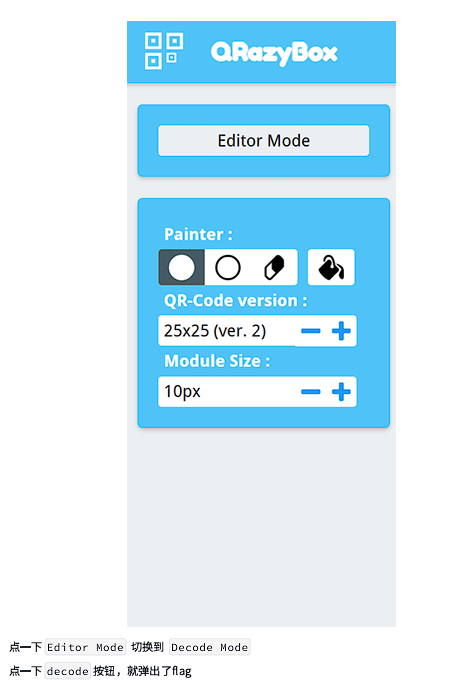

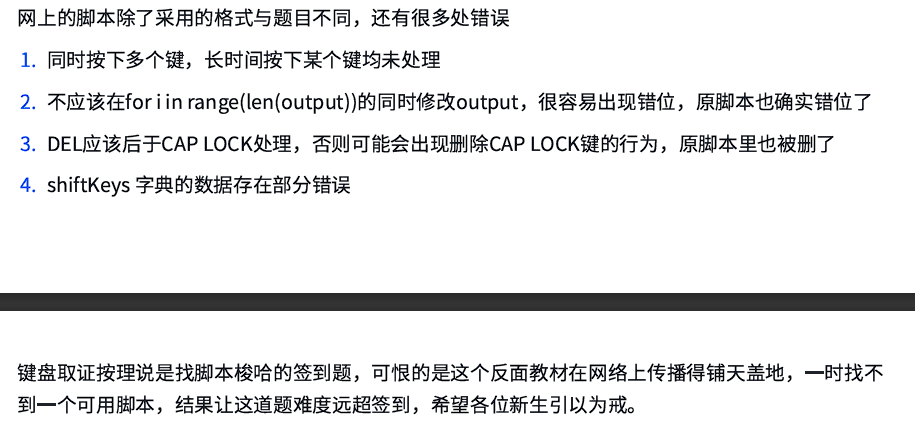

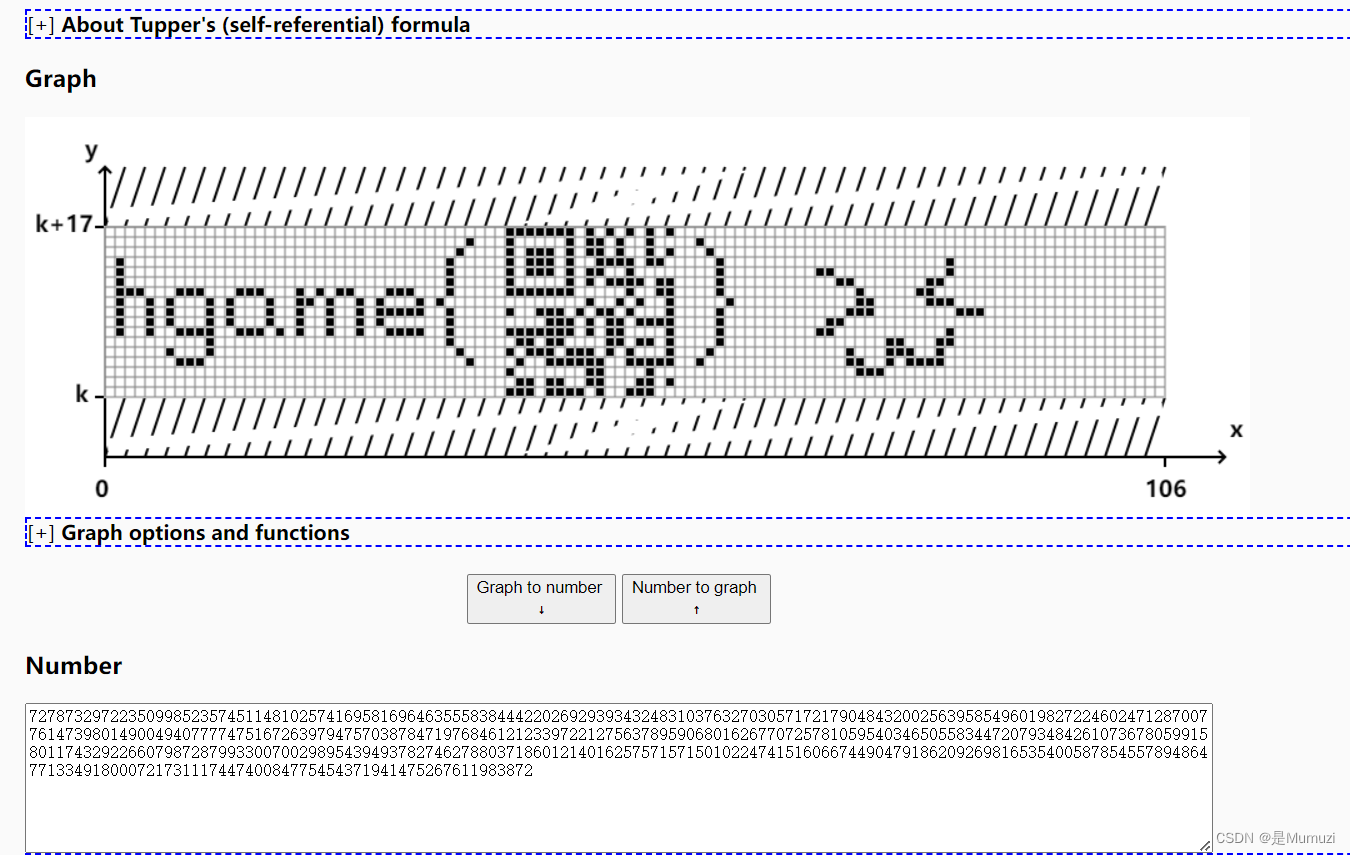

解个时间,然后tupper出二维码,micro qr code交了:

import zipfile zip_path = 'maybezip.zip' with zipfile.ZipFile(zip_path, 'r') as zip: for info in zip.infolist(): # print(info.filename) print(info.date_time)

用what_is_tupper解密压缩包:

hgame{Matryo5hk4_d01l}