学习自:https://blog.csdn.net/qq_37236745/article/details/83590707

一、原理

1. 成因 就太容易记的

2. 分类 普通型 admin、admin123、admin666、admin888、manager…

具体来说,不同的后台类型拥有不同的弱密码:

数据库

账号:root

密码:root、root123、123456

tomcat

账号:admin、tomcat、manager

密码:admin、tomcat、admin123、123456、manager

jboss

账号:admin、jboss、manager

密码:admin、jboss、manager、123456

weblogic

账号:weblogic、admin、manager

密码:weblogic、admin、manager、123456

---------------------

作者:数学家是我理想

来源:CSDN

原文:https://blog.csdn.net/qq_37236745/article/details/83590707

版权声明:本文为博主原创文章,转载请附上博文链接!

条件型(社工)

二、发现

前提:已有字典

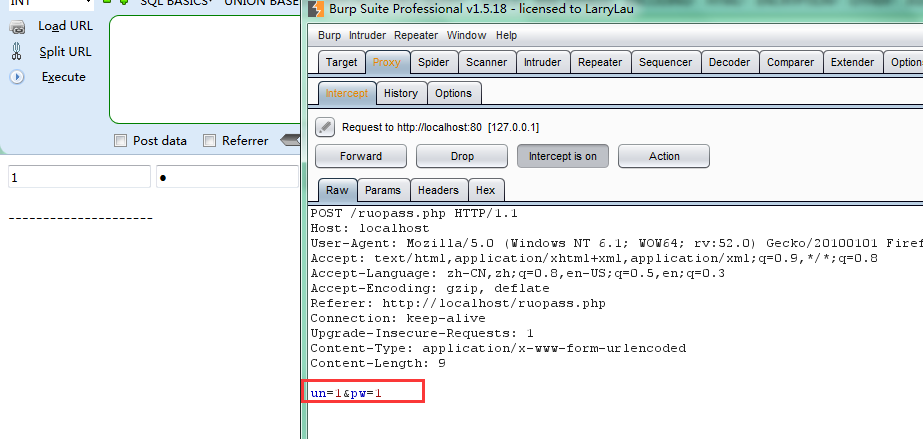

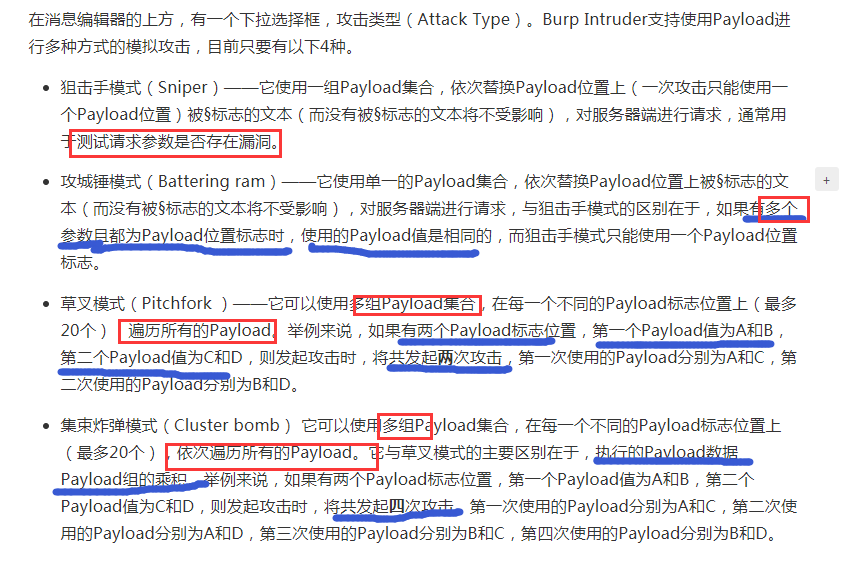

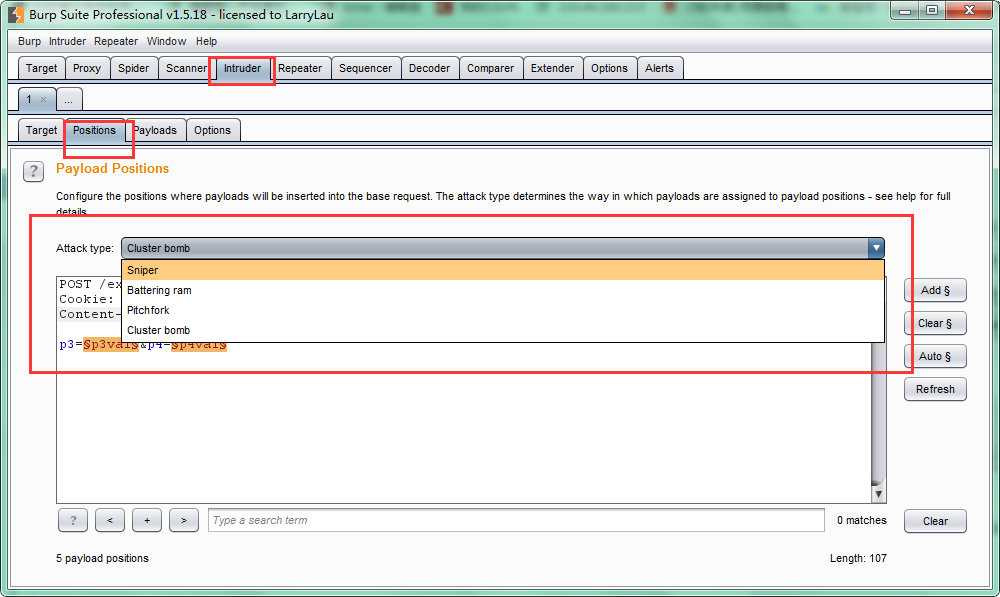

方式:burpsuite拦截 爆破 【BurpSuite intruder attack-type 4种爆破模式】

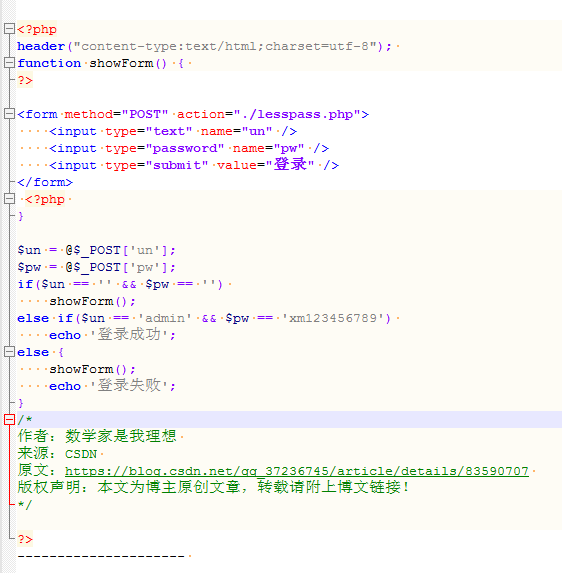

php代码:

正常显示:

拦截:

intruder里:

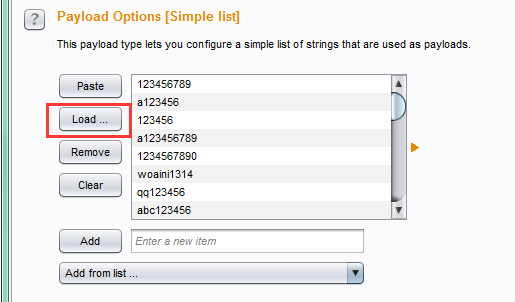

payload加载字典:

grep-extract 再start attack

爆密码 用sniper快

三、修复

细化权限 不同网站不同密码 修改默认密码配置文件 如果是数据库根据数据库的不同使用不同的解决方案

详细参考:https://blog.csdn.net/github_37216944/article/details/80508307

四、补充

1. BurpSuite intruder attack-type 4种爆破模式 来自: https://t0data.gitbooks.io/burpsuite/content/chapter8.html

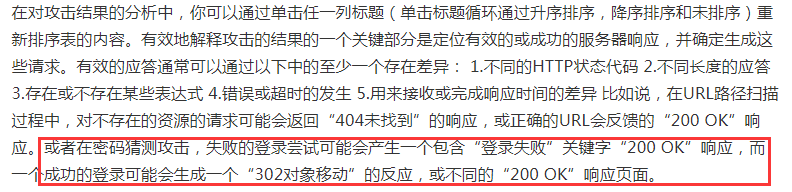

opthions- grep extract add “登录失败”

opthions- grep extract add “登录失败”