实验吧--隐写术--九连环--WriteUp

题目:

http://ctf5.shiyanbar.com/stega/huan/123456cry.jpg

是一张图:

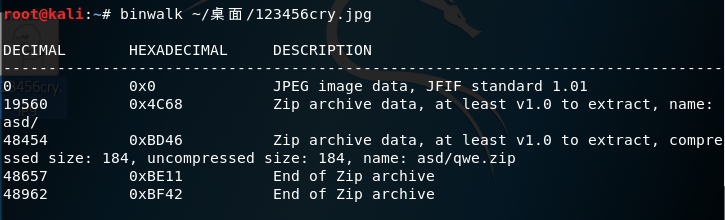

放到binwalk查看一下

发现存在压缩文件。

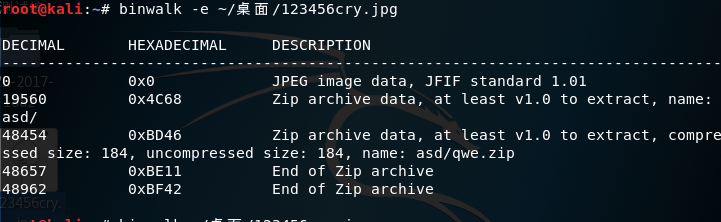

使用-e参数将文件分离

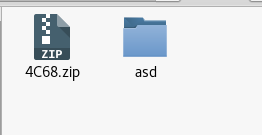

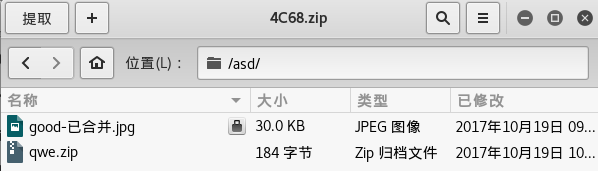

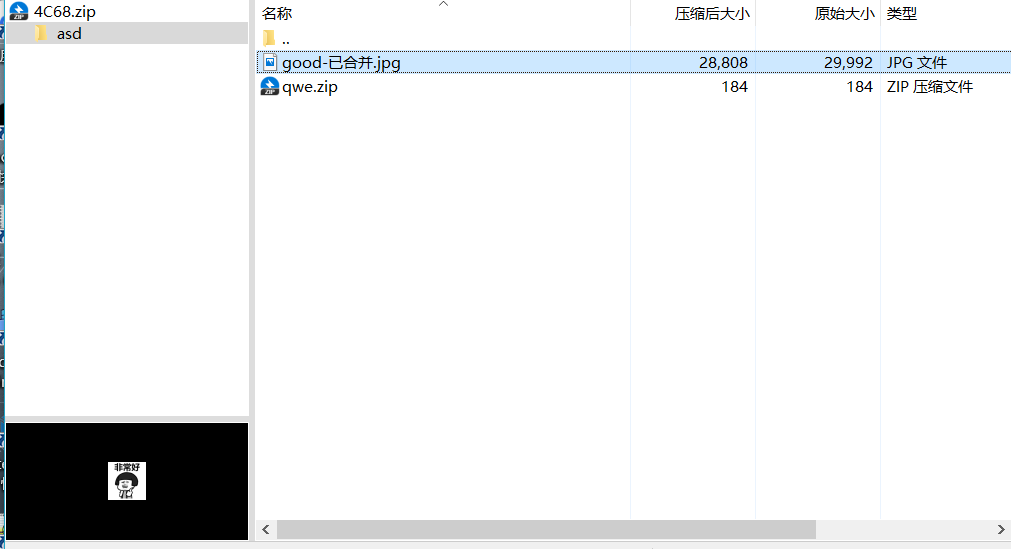

打开文件

4C68.zip和asb文件夹

压缩包和文件夹的内容是一样的,但是里面的图片不一样

压缩包的:

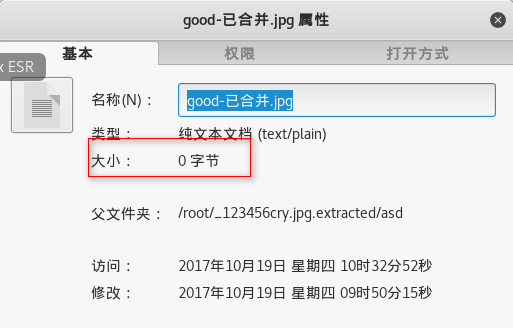

asb文件夹的:

这个图片是0KB的,不是我们想要的,因此压缩包里的才是我们想要的。

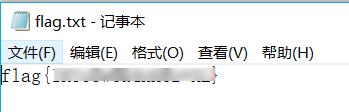

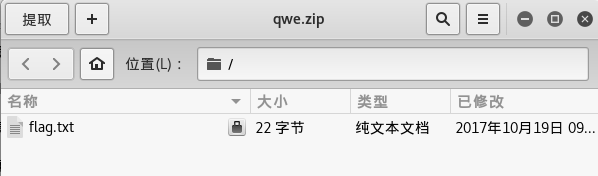

asb文件夹里面还有一个压缩包,里面有一个加密的flag.txt文件,就是我们的flag

怎么获取解压密码,就在图片里了。

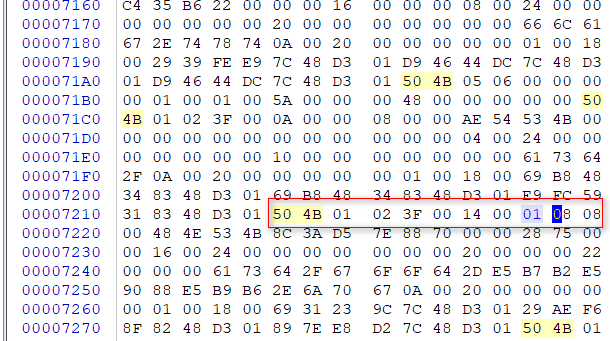

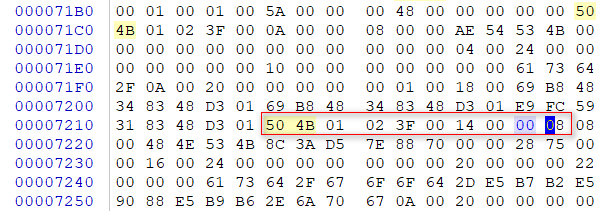

想到的是4c68.zip可能是一个伪加密的zip,放到winhex看看

发现了,果然是伪加密

将01改为00,保存

发现,可以解压了。

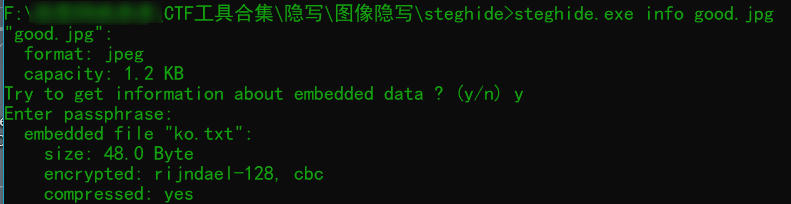

将good-已合并.jpg放到steghide工具检测一下,

发现了额外的数据

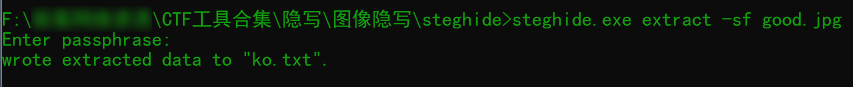

使用extract -sf 命令将隐藏式文件提取出来。

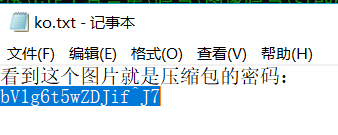

打开ko.txt

获得解压密码

获得flag