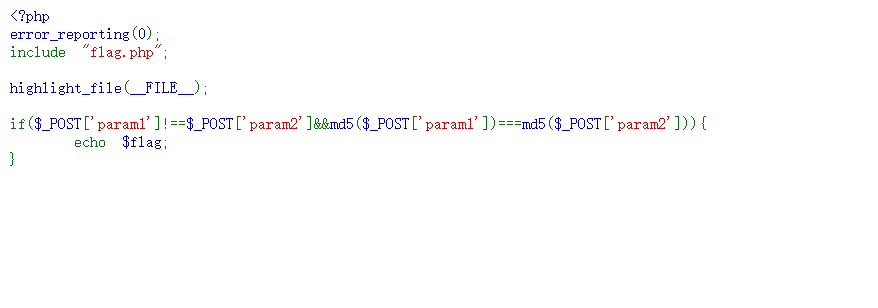

buuctf:(web)[BJDCTF2020]Easy MD5 1

打开链接,给了一个输入框,无论输入什么都不回显

F12,查看发现

在数据库语句里就构成了select * from ‘admin’ where password= ''or’6xxxxxx ’ 相当于 password= ‘’ or 1 变成永真

网上查阅到ffifdyop字符串会造成漏洞

ffifdyop,输出的开头是'or'6xxxxxx

提交后,进入新页面,查看源代码,

<!-- $a = $GET['a']; $b = $_GET['b']; if($a != $b && md5($a) == md5($b)){ // wow, glzjin wants a girl friend. -->

可以用结果等于0exxxxxx的字符串,也可以使用数组

1:?a=0e00275209979&b=s155964671a

2:?a[]=1&b[]=2

构造好,进入新的页面

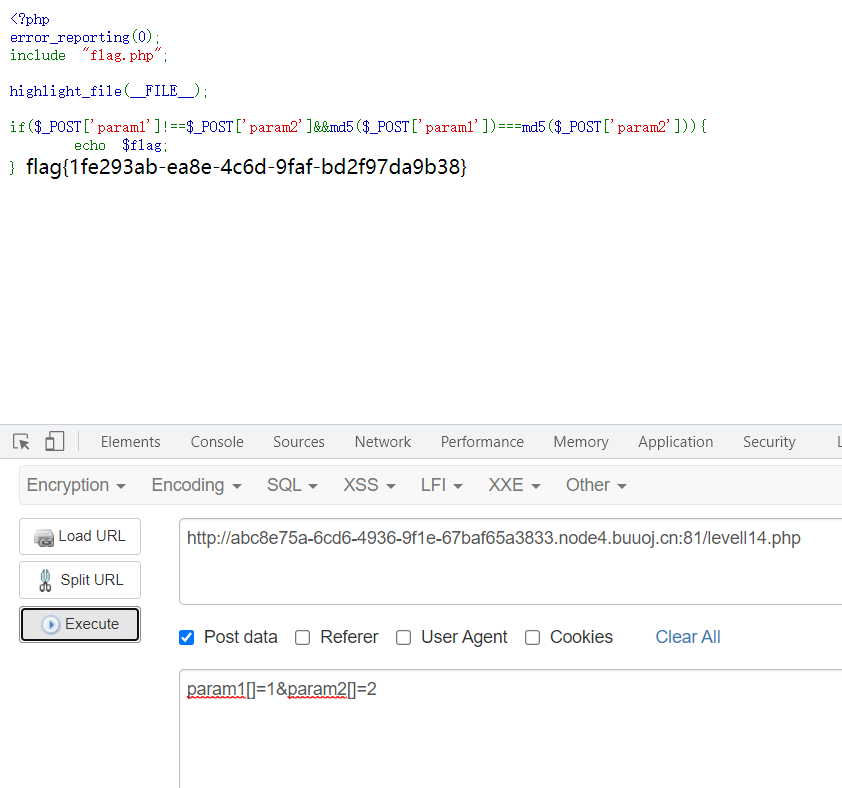

这里和上面的不同就是用了===。这里就不存在上面的第一种绕过了,但是依然可以用第二种方法绕过,并且使用post提交。

得到flag。