商密学习(1.1): 密码基础知识

第一章 密码基础知识

1.1 密码应用概述

密码指采用特定变换的方法对信息进行加密保护、安全认证的技术、产品和服务

在我国密码分为核心密码、普通密码和商用密码,其中商用密码用来保护不属于国家秘密的信息

密码技术三个核心内容 密码算法、密钥管理、密码协议

密码四项功能 信息的保密性、数据的完整性、信息来源的真实性、行为的不可否认性

密码应用技术框架 密码资源、密码支撑、密码服务、密码应用

1.2 密码应用安全性评估基本原理

商用密码应用安全性评估(简称“密评”)是指在采用商用密码技术、产品和服务集成建设的网络与信息系统中,对其密码应用的合规性、正确性、有效性等进行评估。

PDCA(Plan-Do-Check-Act)管理循环,即计划-实施-检查-改进管理循环

计划(Plan)阶段——建立信息安全管理体系环境

实施(Do)阶段——实施并运行信息安全管理体系

检查(Check)阶段——监视并评审信息安全管理体系

改进(Act)阶段——改进信息安全管理体系

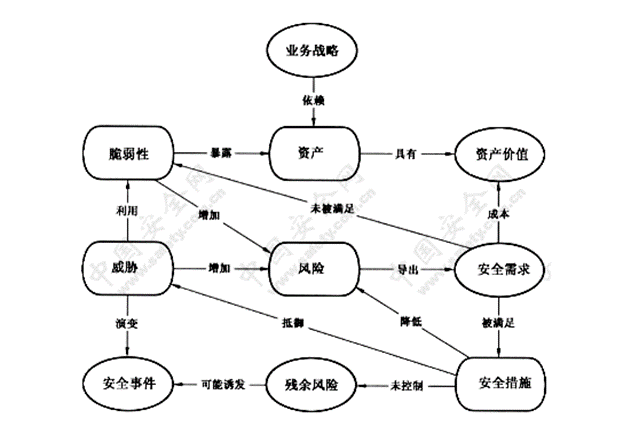

信息系统的安全风险:由来于自然、环境或人为的威胁,利用系统的脆弱性给系统造成负面影响的潜在可能。

信息安全风险评估(GB/T 20984-2007):依据有关信息技术标准,对业务和信息系统及由其处理、传输和存储的信息的保密性、完整性和可用性等安全属性进行评价的过程。

信息安全风险评估的五要素:资产、威胁、脆弱性、风险、安全措施

图 1 风险评估要素关系图

1.3 密码技术发展

密码由来已久,经历了古典密码、机械密码、现代密码三阶段

推动密码技术的两个主要动力:信息系统的应用需求、攻击威胁

古典密码

两个主要体制:代换密码、置换密码

代换密码:采用代换表将明文代换为密文,代换表为密钥。单表代换:仿射密码、凯撒密码;多表代换:维吉尼亚密码

置换密码:特殊代换密码,不改变明文字母只改变相对位置,典型:栅栏密码

安全缺陷:抗密码分析能力差,密钥空间小,单表代换下字母频度、重复字母模式、字母结合方式等统计特性不改变;多表代换可用重合指数法等分析方法确定维吉尼亚密码密钥长度,再用攻击单表代换方法确定密钥字

机械密码

密码编码学与密码分析学,作为密码学两个分支,两者相互促进,使密码技术不断发展演进。

机械密码:一些机械和电动设备自动实现加密解密运算,典型:恩尼格玛密码机

现代密码

“信息学之父”香农关于保密通信理论的发表和美国数据加密标准DES的公布,以及公钥密码算法思想的提出标志现代密码时期的开启和密码技术的蓬勃发展。

香农《保密系统的通信理论》《通信的数学理论》提出密码系统五条标准:保密度、密钥量、加密操作复杂性、误差传播、消息扩展

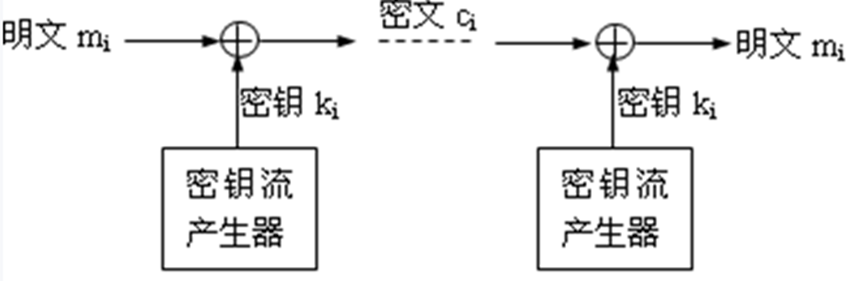

序列密码:基于香农理想密码模型“一次一密”理论,最安全的密码是1bit密钥保护1bit密文,设计思想是用短的种子密钥生成周期很长的随机密钥序列,再用这些密钥和明文逐bit异或得到密文,近似看作一次一密

图2 序列密码体制

分组密码:20世纪70年代,IBM公司的Horst Feistel设计出密钥量为2的56次方的分组密码算法,被整理成美国数据加密标准DES算法,1998年被破解,后被比利时密码学家Rijndael设计的AES算法替代,采用宽轨道策略设计,结构新颖,基于数学结构有限域GF(28),至今20年,可抵抗差分分析、线性分析、代数攻击等分析方法。

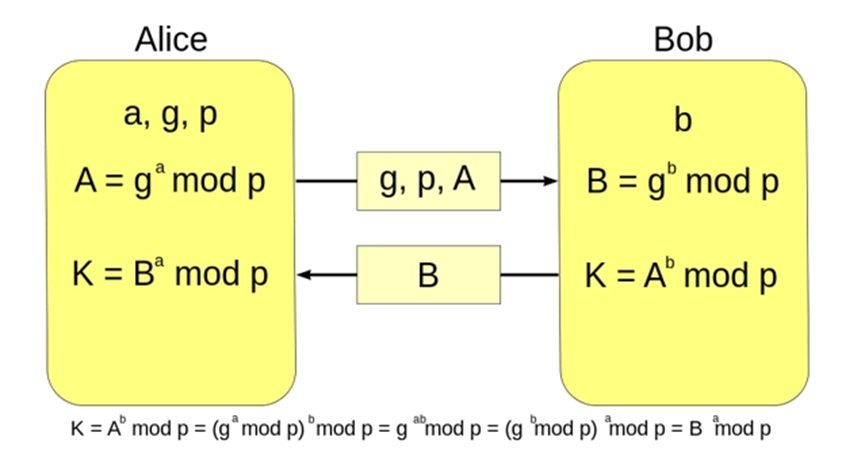

公钥密码算法:1976年Diffie和Hellman发表《密码学的新方向》,引入公钥密码算法的概念,首次证明端到端无密钥传输的保密通信是可能的,从而开创密码学新纪元,提供了一种密钥协商的开创性方法,安全性基于离散对数求解的困难性。加密密钥公开,解密密钥保密,网络通信中n个用户只需要n对密钥。

图3 DH密钥交换概述

我国商用密码发展

1999年《商用密码管理条例》发布

国密算法是指国家密码管理局认定的一系列国产密码算法。

SM1、SM4、SM7、ZUC等属于对称密码,

SM2、SM9等属于公钥密码 (非对称加密)

SM3属于单向散列函数。

其中SM1、SM7算法不公开,调用该算法时,需要通过加密芯片的接口进行调用

密码技术发展趋势

抗量子攻击:Shor算法可在多项式时间内求解大整数因子分解和离散对数问题,给RSA和ElGamal致命影响;Grover算法实现穷举平方级提升。

目前抗量子攻击的公钥密码体制有:基于格的密码、基于多变量的密码、基于编码的密码、基于杂凑函数的密码

量子密钥分发(QKD):与传统基于宏观物理量的通信技术相比,微观粒子对环境敏感性使得任何对通信线路的窃听都对光子状态产生影响,因此可检测任何窃听行为,基于此量子通信可为通信双方建立安全会话密钥。

抵抗密钥攻击:设计能容忍密钥和随机数不完美保密的密码算法

密文计算:密码算法要支持密文状态下的同态操作使得云服务器可在密文状态下对数据进行计算和处理,同时支持密文状态的检索操作

极限性能:对时延、吞吐率、功耗、成本等因素进行取舍,设计满足应用环境对极端需求的密码算法

密码指采用特定变换的方法对信息进行加密保护、安全认证的技术、产品和服务

在我国密码分为核心密码、普通密码和商用密码,其中商用密码用来保护不属于国家秘密的信息

密码技术三个核心内容 密码算法、密钥管理、密码协议

密码四项功能 信息的保密性、数据的完整性、信息来源的真实性、行为的不可否认性

密码指采用特定变换的方法对信息进行加密保护、安全认证的技术、产品和服务

在我国密码分为核心密码、普通密码和商用密码,其中商用密码用来保护不属于国家秘密的信息

密码技术三个核心内容 密码算法、密钥管理、密码协议

密码四项功能 信息的保密性、数据的完整性、信息来源的真实性、行为的不可否认性

浙公网安备 33010602011771号

浙公网安备 33010602011771号